Configurer des clés gérées par le client pour le test de charge Azure avec Azure Key Vault

Azure Load Testing chiffre automatiquement toutes les données stockées dans votre ressource de test de charge avec des clés que Microsoft fournit (clés gérées par le service). Si vous le souhaitez, vous pouvez ajouter une deuxième couche de sécurité en fournissant également vos propres clés (gérées par le client). Les clés gérées par le client offrent une plus grande flexibilité pour contrôler l’accès et l’utilisation des stratégies de permutation de clés.

Les clés que vous fournissez sont stockées de manière sécurisée avec Azure Key Vault. Vous pouvez créer une clé distincte pour chaque ressource de test de charge Azure que vous activez avec des clés gérées par le client.

Lorsque vous utilisez des clés de chiffrement gérées par le client, vous devez spécifier une identité managée affectée par l’utilisateur pour récupérer les clés à partir d’Azure Key Vault.

Test de charge Azure utilise la clé gérée par le client pour chiffrer les données suivantes dans la ressource de test de charge :

- Script de test et fichiers de configuration

- Secrets

- Variables d’environnement

Remarque

Azure Load Testing ne chiffre pas les données de métriques pour une exécution de test avec votre clé gérée par le client, y compris les noms d’échantillonneurs de métriques JMeter que vous spécifiez dans le script JMeter. Microsoft a accès à ces données de métriques.

Prérequis

Compte Azure avec un abonnement actif. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Identité managée affectée par l’utilisateur existante. Pour plus d’informations sur la création d’une identité managée affectée par l’utilisateur, consultez Gérer les identités managées affectées par l’utilisateur.

Limites

Les clés gérées par le client sont disponibles uniquement pour les nouvelles ressources de test de charge Azure. Vous devez configurer la clé lors de la création de la ressource.

Une fois le chiffrement de clé géré par le client activé sur une ressource, il ne peut pas être désactivé.

Azure Load Testing ne peut pas faire pivoter automatiquement la clé gérée par le client pour utiliser la dernière version de la clé de chiffrement. Vous devez mettre à jour l’URI de clé dans la ressource une fois la clé permutée dans Azure Key Vault.

Configurer votre coffre de clés Azure

Pour utiliser des clés de chiffrement gérées par le client avec Azure Load Testing, vous devez stocker la clé dans Azure Key Vault. Vous pouvez utiliser un coffre de clés existant ou en créer un. La ressource de test de charge et le coffre de clés peuvent se trouver dans différentes régions ou abonnements dans le même locataire.

Veillez à configurer les paramètres de coffre de clés suivants lorsque vous utilisez des clés de chiffrement gérées par le client.

Configurer les paramètres réseau du coffre de clés

Si vous avez restreint l’accès à votre coffre de clés Azure par un pare-feu ou une mise en réseau virtuelle, vous devez accorder l’accès à Azure Load Testing pour récupérer vos clés gérées par le client. Suivez ces étapes pour accorder l’accès aux services Azure approuvés.

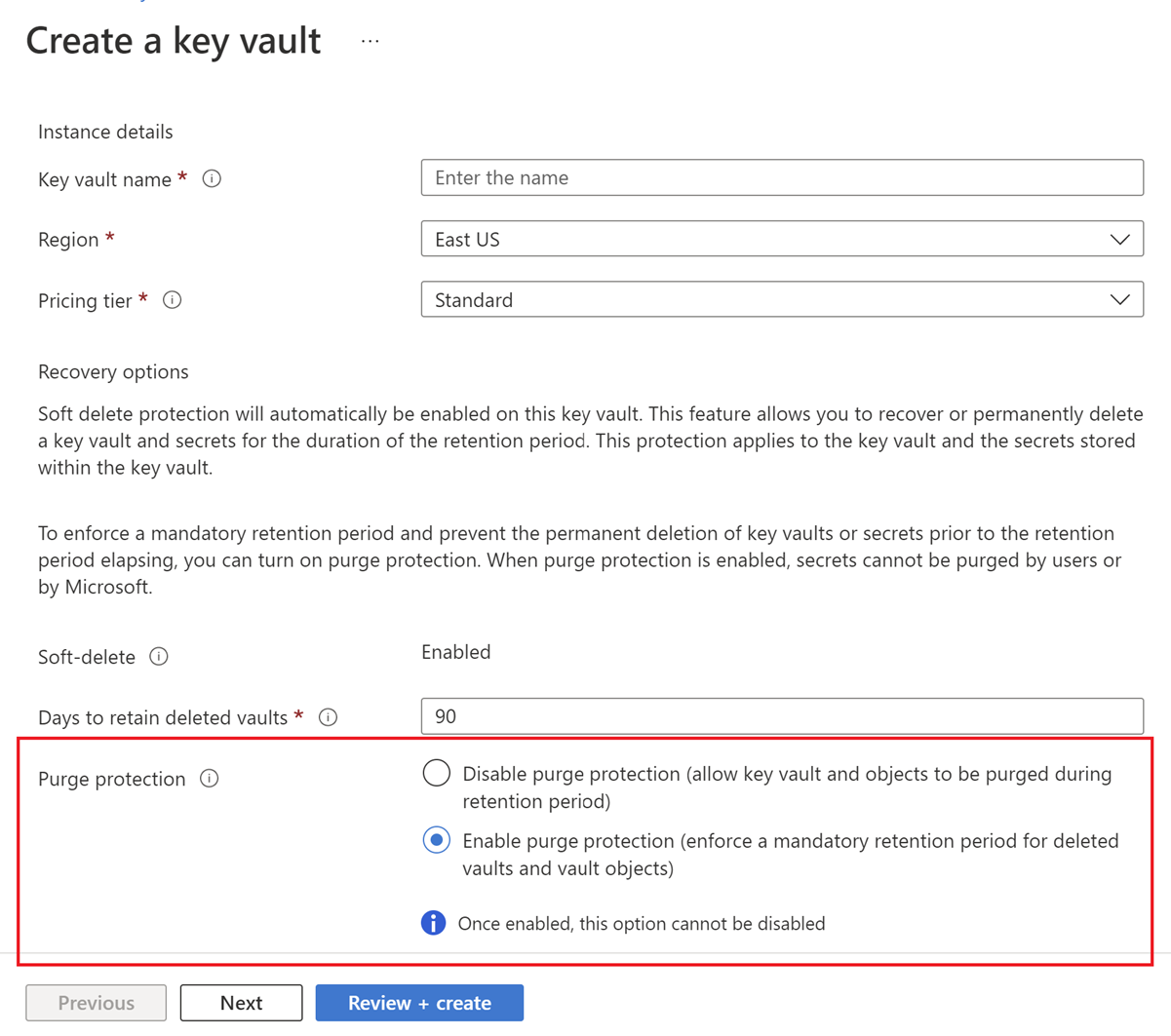

Configurer la suppression réversible et la protection contre le vidage

Vous devez définir les propriétés de suppression réversible et de protection contre le vidage sur votre coffre de clés pour utiliser des clés gérées par le client avec Azure Load Testing. La suppression réversible est activée par défaut lorsque vous créez un coffre de clés et ne pouvez pas être désactivé. Vous pouvez activer la protection de purge à tout moment. En savoir plus sur la suppression réversible et la protection contre le vidage dans Azure Key Vault.

Suivez ces étapes pour vérifier si la suppression réversible est activée et l’activer sur un coffre de clés. La suppression réversible est en mesure par défaut lorsque vous créez un coffre de clés.

Vous pouvez activer la protection contre le vidage lorsque vous créez un coffre de clés en sélectionnant les paramètres activer la protection contre le vidage.

Pour activer la protection contre le vidage sur un coffre de clés existant, procédez comme suit :

- Accédez à votre coffre de clés dans le portail Azure.

- Sous Paramètres, choisissez Propriétés.

- Dans la section Protection contre le vidage, choisissez Activer la protection contre le vidage.

Ajouter une clé gérée par le client à Azure Key Vault

Ensuite, ajoutez une clé au coffre de clés. Le chiffrement de Test de charge Azure prend en charge les clés RSA. Pour plus d’informations sur les types de clés pris en charge dans Azure Key Vault, consultez À propos des clés.

Pour savoir comment créer un coffre de clés à l’aide du portail Azure, consultez Définir et récupérer une clé à partir d’Azure Key Vault à l’aide du portail Azure.

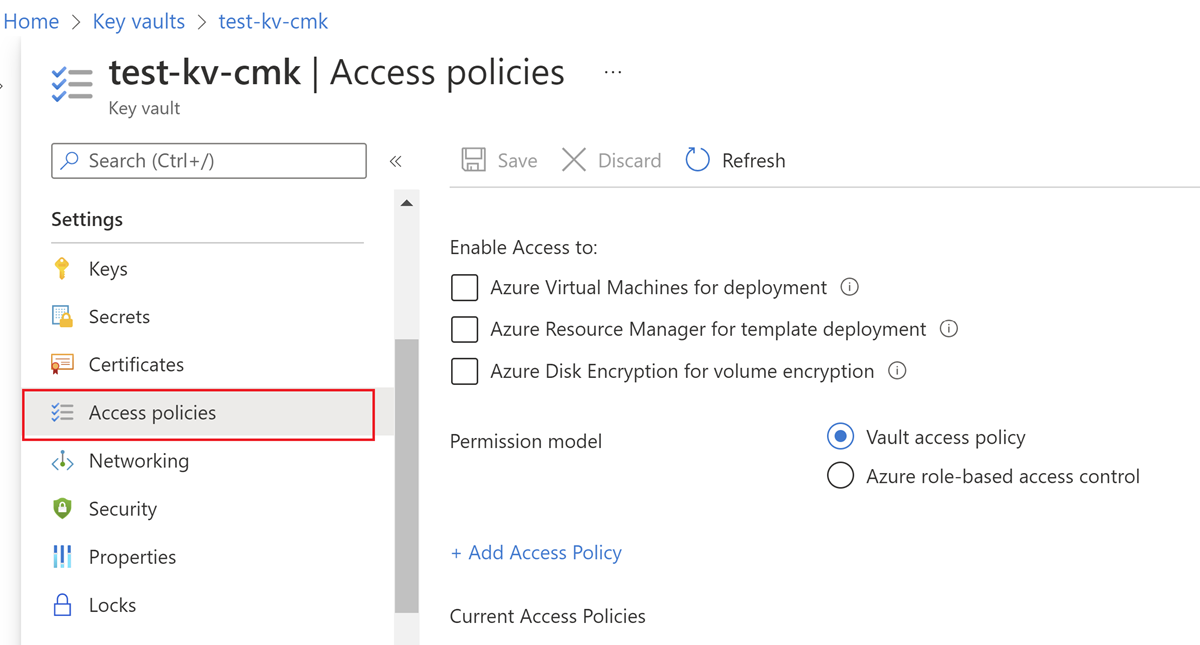

Ajouter une stratégie d’accès à votre coffre de clés

Lorsque vous utilisez des clés de chiffrement gérées par le client, vous devez spécifier une identité managée affectée par l’utilisateur. L’identité managée affectée par l’utilisateur pour accéder aux clés gérées par le client dans Azure Key Vault doit disposer des autorisations appropriées pour accéder au coffre de clés.

Dans le Portail Azure, accédez à l’instance du coffre de clés Azure que vous envisagez d’utiliser pour héberger vos clés de chiffrement.

Sélectionnez Stratégies d’accès dans le menu de gauche.

Sélectionnez + Ajouter une stratégie d’accès.

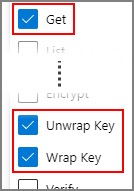

Dans le menu déroulant Autorisations de clé, sélectionnez Obtenir, Annuler la clé et Habillage des autorisations de clé .

Dans Sélectionner un principal, sélectionnez Aucun sélectionné.

Recherchez l’identité managée affectée par l’utilisateur que vous avez créée précédemment, puis sélectionnez-la dans la liste.

Choisissez Sélectionner en bas.

Sélectionnez Ajouter pour ajouter la nouvelle stratégie d’accès.

Sélectionnez Enregistrer sur l’instance du coffre de clés pour enregistrer toutes les modifications.

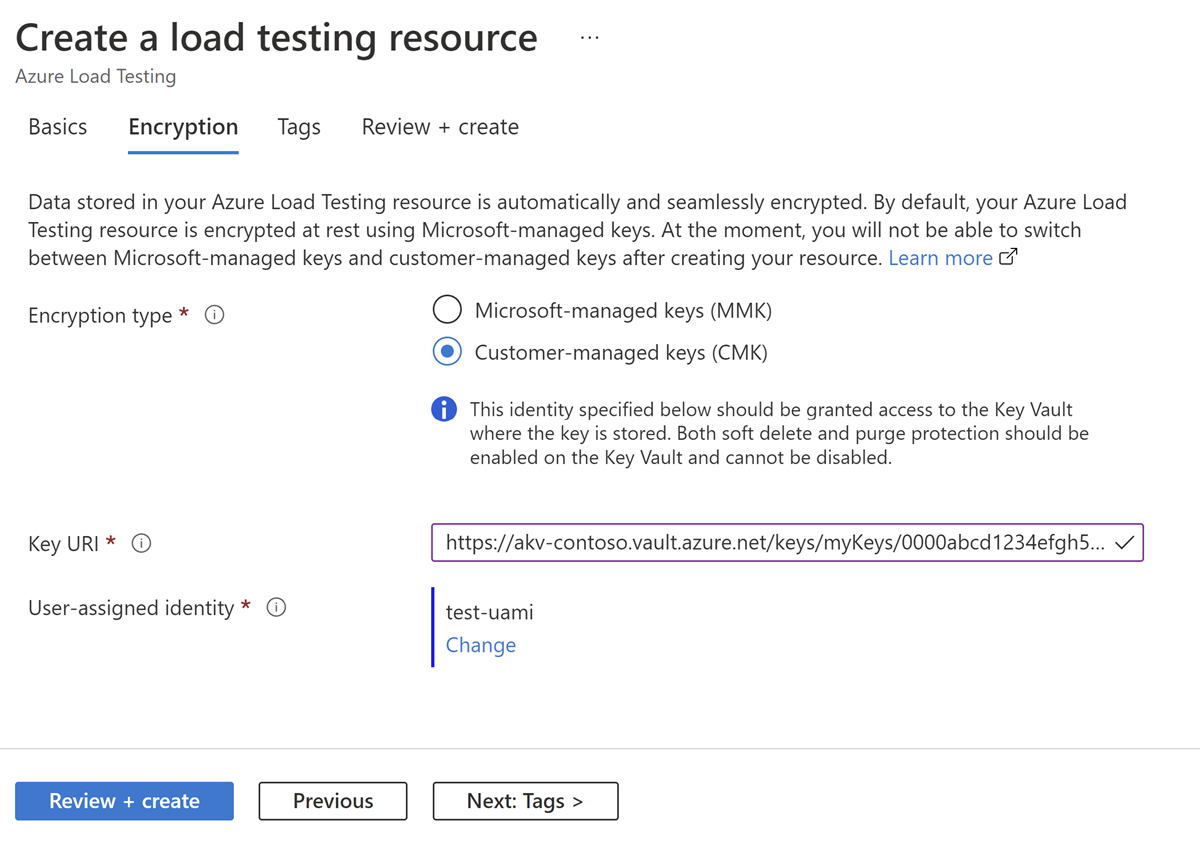

Utiliser des clés gérées par le client avec azure Load Testing

Vous pouvez uniquement configurer des clés de chiffrement gérées par le client lorsque vous créez une ressource de test de charge Azure. Lorsque vous spécifiez les détails de la clé de chiffrement, vous devez également sélectionner une identité managée affectée par l’utilisateur pour récupérer la clé à partir d’Azure Key Vault.

Pour configurer des clés gérées par le client pour une nouvelle ressource de test de charge, procédez comme suit :

Suivez ces étapes pour créer une ressource de test de charge Azure dans le Portail Azure et remplir les champs sous l’onglet Informations de base.

Accédez à l’onglet Chiffrement , puis sélectionnez Clés gérées par le client (CMK) pour le champ Type de chiffrement.

Dans le champ URI de clé, collez l’identificateur de clé/URI de la clé Azure Key Vault, y compris la version de clé.

Pour le champ Identité affectée par l’utilisateur, sélectionnez une identité managée affectée par l’utilisateur existante.

Sélectionnez Vérifier + créer pour valider et créer la nouvelle ressource.

Modifier l’identité managée pour récupérer la clé de chiffrement

Vous pouvez modifier l’identité managée pour les clés gérées par le client pour une ressource de test de charge existante à tout moment.

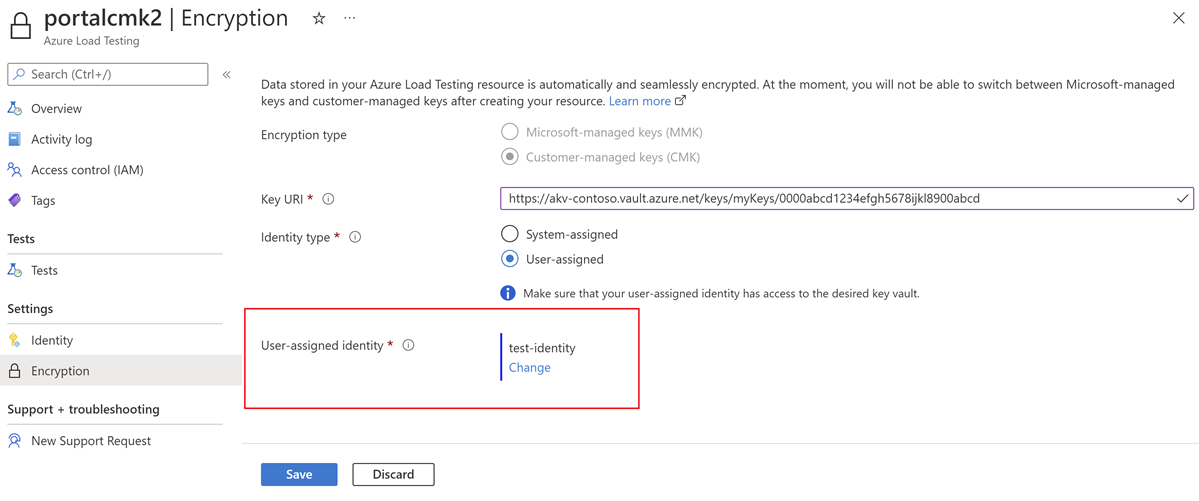

Dans le portail Azure, accédez à votre ressource de test de charge Azure.

Dans la page Paramètres, sélectionnez Chiffrement.

Le type de chiffrement affiche le type de chiffrement utilisé pour créer la ressource de test de charge.

Si le type de chiffrement est Clés gérées par le client, sélectionnez le type d’identité à utiliser pour vous authentifier auprès du coffre de clés. Les options incluent Affectée au par le système (valeur par défaut) ou Affectée par l’utilisateur.

Pour en savoir plus sur chaque type d’identité managée, consultez Types d’identité managée.

- Si vous sélectionnez L’identité managée affectée par le système, vous devez activer l’identité managée affectée par le système sur la ressource et accorder l’accès à AKV avant de modifier l’identité pour les clés gérées par le client.

- Si vous sélectionnez Affectée par l’utilisateur, vous devez sélectionner une identité affectée par l’utilisateur existante qui dispose des autorisations nécessaires pour accéder au coffre de clés. Pour savoir comment créer une identité affectée par l’utilisateur, consultez Utiliser des identités managées pour Test de charge Azure Préversion.

Enregistrez vos modifications.

Important

Vérifiez que l’identité managée sélectionnée a accès à Azure Key Vault.

Mettre à jour la clé de chiffrement gérée par le client

Vous pouvez modifier la clé que vous utilisez pour le chiffrement Azure Load Testing à tout moment. Pour modifier la clé avec le portail Azure, procédez comme suit :

Dans le portail Azure, accédez à votre ressource de test de charge Azure.

Dans la page Paramètres, sélectionnez Chiffrement. Type de chiffrement indique le chiffrement sélectionné pour la ressource lors de la création.

Si le type de chiffrement sélectionné est des clés gérées par le client, vous pouvez modifier le champ URI de clé avec le nouvel URI de clé.

Enregistrez vos modifications.

Effectuer la rotation des clés de chiffrement

Vous pouvez permuter une clé gérée par le client dans Azure Key Vault en fonction de vos stratégies de conformité. Pour faire pivoter une clé :

- Dans Azure Key Vault, mettez à jour la version de la clé ou créez une clé.

- Mettez à jour la clé de chiffrement gérée par le client pour votre ressource de test de charge.

Forum aux questions

Existe-t-il des frais supplémentaires pour activer les clés gérées par le client ?

Non, il n’y a aucun frais pour activer cette fonctionnalité.

Les clés gérées par le client sont-elles prises en charge pour les ressources de test de charge Azure existantes ?

Cette fonctionnalité est actuellement disponible uniquement pour les nouvelles ressources de test de charge Azure.

Comment puis-je savoir si les clés gérées par le client sont activées sur ma ressource de test de charge Azure ?

- Dans le portail Azure, accédez à votre ressource de test de charge Azure.

- Accédez à l’élément Chiffrement dans la barre de navigation gauche.

- Vous pouvez vérifier le Type de chiffrement sur votre ressource.

Comment révoquer une clé de chiffrement ?

Vous pouvez révoquer une clé en désactivant la dernière version de la clé dans Azure Key Vault. Vous pouvez également révoquer toutes les clés d’une instance de coffre de clés, vous pouvez supprimer la stratégie d’accès accordée à l’identité managée de la ressource de test de charge.

Lorsque vous révoquez la clé de chiffrement, vous pourrez peut-être exécuter des tests pendant environ 10 minutes, après quoi la seule opération disponible sera la suppression de ressources. Il est recommandé de faire pivoter la clé au lieu de la révoquer pour gérer la sécurité des ressources et conserver vos données.

Contenu connexe

- Découvrez comment Surveiller les métriques d’application côté serveur.

- Découvrez comment paramétrer un test de charge avec des secrets et des variables d’environnement.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour