Démarrage rapide : diagnostiquer un problème de filtre de trafic réseau d’une machine virtuelle en utilisant le portail Azure

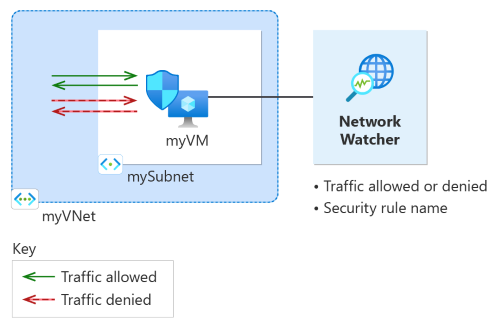

Dans ce guide de démarrage rapide, vous déployez une machine virtuelle et utilisez Network Watcher vérification des flux IP pour tester la connectivité vers différentes adresses IP et à partir d’elles. À l’aide des résultats de la vérification des flux IP, vous déterminez la règle de sécurité qui bloque le trafic et provoque l’échec de communication et découvrez comment le résoudre. Vous apprenez également à utiliser les règles de sécurité efficaces pour une interface réseau afin de déterminer pourquoi une règle de sécurité autorise ou refuse le trafic.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Prérequis

- Compte Azure avec un abonnement actif

Connexion à Azure

Connectez-vous au portail Azure avec votre compte Azure.

Création d'une machine virtuelle

Dans la zone de recherche située en haut du portail, entrez machines virtuelles. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez + Créer, puis Machine virtuelle Azure.

Dans Créer une machine virtuelle, entrez ou sélectionnez les valeurs suivantes sous l’onglet Fonctions base :

Paramètre Valeur Détails du projet Abonnement Sélectionnez votre abonnement Azure. Groupe de ressources Sélectionnez Créer nouveau. Entrez myResourceGroup dans le champ Nom. Sélectionnez OK. Détails de l’instance Nom de la machine virtuelle Entrez myVM. Région Sélectionnez (États-Unis) USA Est. Options de disponibilité Sélectionnez Aucune redondance d’infrastructure requise. Type de sécurité Conservez la valeur par défaut Standard. Image Sélectionnez Ubuntu Server 20.04 LTS - x64 Gen2. Taille Choisissez une taille ou conservez le paramètre par défaut. Compte administrateur Type d'authentification Sélectionnez Mot de passe. Nom d’utilisateur Entrez un nom d’utilisateur. Mot de passe Entrez un mot de passe. Confirmer le mot de passe Retapez le mot de passe. Sélectionnez l'onglet Mise en réseau ou choisissez Suivant : Disques, puis Suivant : Mise en réseau.

Dans l’onglet Réseau, sélectionnez Créer un nouveau pour créer un nouveau réseau virtuel.

Dans Créer un réseau virtuel, entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Nom Entrez myVNet. Espace d’adressage Plage d’adresses Entrez 10.0.0.0/16. Sous-réseaux Nom du sous-réseau Entrez mySubnet. Plage d’adresses Entrez 10.0.0.0/24. Sélectionnez OK.

Entrez ou sélectionnez les valeurs suivantes dans l’onglet Mise en réseau :

Paramètre Valeur Adresse IP publique Sélectionnez Aucun. Groupe de sécurité réseau de la carte réseau Sélectionnez De base. Aucun port d’entrée public Sélectionnez Aucun. Notes

Azure crée un groupe de sécurité réseau par défaut pour la machine virtuelle myVM (car vous avez sélectionné De base pour Groupe de sécurité réseau de la carte réseau). Vous allez utiliser ce groupe de sécurité réseau par défaut pour tester la communication réseau vers et depuis la machine virtuelle dans la section suivante.

Sélectionnez Revoir + créer.

Passez en revue les paramètres, puis sélectionnez Créer.

Tester la communication réseau à l’aide de la vérification des flux IP

Dans cette section, vous utilisez la fonctionnalité de vérification des flux IP de Network Watcher pour tester la communication réseau vers la machine virtuelle et depuis celle-ci.

Dans la zone de recherche située en haut du portail, entrez Network Watcher. Sélectionnez Network Watcher dans les résultats de recherche.

Sous Outils de diagnostic réseau, sélectionnez Vérification du flux IP.

Dans la page vérification des flux IP, entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Ressource cible Machine virtuelle Sélectionnez la machine virtuelle myVM. interface réseau Sélectionnez l’interface réseau de myVM. Lorsque vous utilisez le Portail Azure pour créer une machine virtuelle, le portail nomme l’interface réseau à l’aide de l’identité de machine virtuelle et d’un nombre aléatoire (par exemple myvm36). Détails du paquet Protocol Sélectionnez TCP. Sens Sélectionnez Trafic sortant. Port local Entrez 60000. Choisissez un numéro de port dans la plage IANA (Internet Assigned Numbers Authority) pour les ports dynamiques ou privés. Adresse IP distante Entrez 13.107.21.200. Cette adresse IP est l’une des adresses IP du site web www.bing.com.Port distant Entrez 80. Notes

Si vous ne voyez pas la machine virtuelle dans la liste des machines virtuelles pouvant être sélectionnées, vérifiez qu’elle est en cours d’exécution. Les machines virtuelles arrêtées ne peuvent pas être sélectionnées pour le test de vérification des flux IP.

Sélectionnez le bouton Vérifier le flux IP.

Après quelques secondes, vous pouvez voir le résultat de test, indiquant que l’accès à 13.107.21.200 est autorisé en raison de la règle de sécurité par défaut AllowInternetOutBound.

Définissez Adresse IP distante sur 10.0.1.10, qui est une adresse IP privée dans l’espace d’adressage myVNet. Répétez ensuite le test en sélectionnant à nouveau le bouton Vérifier le flux IP. Le résultat du second test indique que l’accès est autorisé à 10.0.1.10 en raison de la règle de sécurité par défaut AllowVnetOutBound.

Remplacez l’adresse IP distante par 10.10.10.10 et répétez le test. Le résultat du troisième test indique que l’accès est refusé à 10.10.10.10 en raison de la règle de sécurité par défaut DenyAllOutBound.

Remplacez Direction par Entrant, le port local par 80 et le port distant par 60000, puis répétez le test. Le résultat du quatrième test indique que l’accès est refusé à partir de 10.10.10.10 en raison de la règle de sécurité par défaut DenyAllInBound.

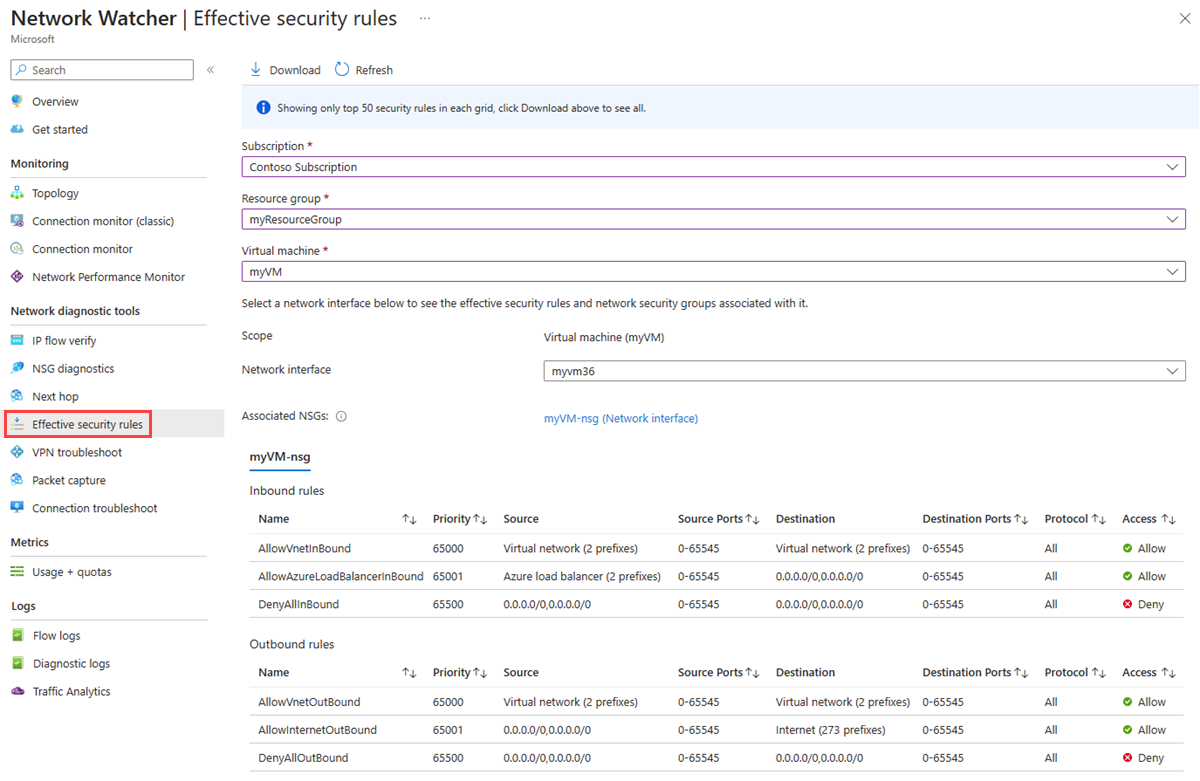

Voir les détails d’une règle de sécurité

Pour déterminer pourquoi les règles de la section précédente autorisent ou refusent la communication, examinez les règles de sécurité efficaces pour l’interface réseau de la machine virtuelle myVM.

Sous Outils de diagnostic réseau dans Network Watcher, sélectionnez Règles de sécurité efficaces.

Sélectionnez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez votre abonnement Azure. Groupe de ressources Sélectionnez myResourceGroup. Machine virtuelle Sélectionnez myVM. Notes

La machine virtuelle myVM a une interface réseau qui sera sélectionnée lorsque vous choisissez myVM. Si votre machine virtuelle a plusieurs interfaces réseau, choisissez celle dont vous souhaitez voir les règles de sécurité efficaces.

Sous Règles de trafic sortant, sélectionnez AllowInternetOutBound pour afficher les préfixes d’adresse IP de destination autorisés sous cette règle de sécurité.

Vous remarquerez que le préfixe d’adresse 13.104.0.0/13 fait partie des préfixes d’adresse de la règle AllowInternetOutBound. Ce préfixe englobe l’adresse IP 13.107.21.200 que vous avez testée à l’étape 4 de la section précédente.

De la même manière, vous pouvez vérifier les autres règles pour voir les préfixes d’adresse IP source et destination sous chaque règle.

La vérification des flux IP s’applique aux règles de sécurité par défaut et configurées d’Azure. Si les vérifications renvoient les résultats attendus et que vous avez toujours des problèmes de réseau, assurez-vous que vous n’avez pas de pare-feu entre votre machine virtuelle et le point de terminaison avec lequel vous communiquez et que le système d’exploitation dans votre machine virtuelle n’a pas de pare-feu qui bloque la communication.

Nettoyer les ressources

Quand vous n’avez plus besoin du groupe de ressources, supprimez-le, ainsi que toutes les ressources qu’il contient :

Dans la zone de recherche située en haut du portail, entrez myResourceGroup. Sélectionnez myResourceGroup dans les résultats de la recherche.

Sélectionnez Supprimer le groupe de ressources.

Dans Supprimer un groupe de ressources, entrez myResourceGroup, puis sélectionnez Supprimer.

Sélectionnez Supprimer pour confirmer la suppression du groupe de ressources et de toutes ses ressources.