Transférer un abonnement Azure vers un annuaire Microsoft Entra différent

Les organisations peuvent avoir plusieurs abonnements Azure. Chaque abonnement est associé à un répertoire Microsoft Entra spécifique. Pour faciliter la gestion, vous souhaiterez peut-être transférer un abonnement vers un autre répertoire Microsoft Entra. Lorsque vous transférez un abonnement vers un autre répertoire Microsoft Entra, certaines ressources ne sont pas transférées vers le répertoire cible. Par exemple, toutes les attributions de rôles et tous les rôles personnalisés dans le contrôle d’accès en fonction du rôle (RBAC) Azure sont définitivement supprimés de l’annuaire source et ne sont pas transférés vers l’annuaire cible.

Cet article décrit les étapes de base que vous pouvez suivre pour transférer un abonnement vers un autre répertoire Microsoft Entra et recréer certaines des ressources après le transfert.

Si vous préférer bloquer le transfert d’abonnements vers différents annuaires au sein de votre organisation, vous pouvez configurer une stratégie d’abonnement. Pour plus d’informations, consultez Gérer les stratégies d’abonnement Azure.

Remarque

Pour les abonnements de fournisseurs de solutions Azure Cloud (CSP), le changement de répertoire Microsoft Entra pour l’abonnement n’est pas pris en charge.

Vue d’ensemble

Le transfert d’un abonnement Azure vers un autre répertoire Microsoft Entra est un processus complexe qui doit être soigneusement planifié et exécuté. De nombreux services Azure requièrent des principaux de sécurité (identités) pour fonctionner normalement ou même gérer d’autres ressources Azure. Cet article tente de couvrir la plupart des services Azure qui dépendent fortement des principaux de sécurité, mais n’est pas exhaustif.

Important

Dans certains scénarios, le transfert d’un abonnement peut nécessiter un temps d’arrêt pour effectuer le processus. Effectuez une planification soignée pour évaluer si un temps d’arrêt est à prévoir pour votre transfert.

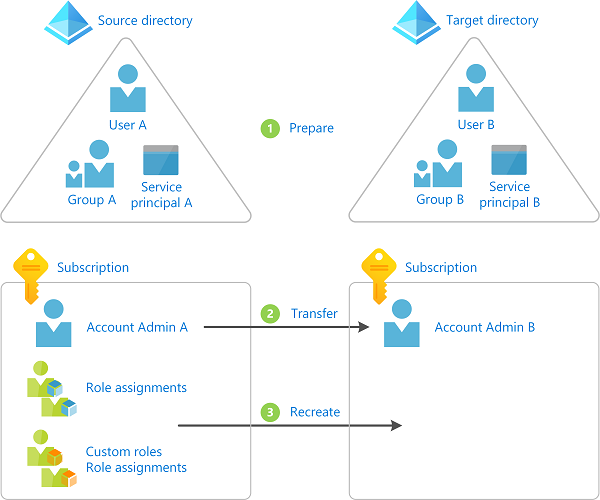

Le diagramme suivant illustre les étapes de base que vous devez suivre lorsque vous transférez un abonnement à un autre annuaire.

Préparer le transfert

Transfert de l’abonnement Azure vers un autre annuaire

Recréer les ressources dans l’annuaire cible, comme les attributions de rôles, les rôles personnalisés et les identités managées

Déterminer la possibilité de transférer un abonnement vers un autre annuaire

Voici quelques raisons pour lesquelles vous pouvez souhaiter transférer un abonnement :

- En raison d’une fusion ou d’une acquisition d’entreprise, vous souhaitez gérer un abonnement acquis dans votre répertoire Microsoft Entra principal.

- Une personne de votre organisation a créé un abonnement et vous souhaitez consolider la gestion sur un annuaire Microsoft Entra particulier.

- Vous avez des applications qui dépendent d’un ID d’abonnement ou d’une URL spécifique, et il n’est pas facile de modifier la configuration ou le code de l’application.

- Une partie de votre entreprise a été divisée en une société distincte et vous devez déplacer certaines de vos ressources dans un autre répertoire Microsoft Entra.

- Vous souhaitez gérer certaines de vos ressources dans un répertoire Microsoft Entra différent pour des raisons d’isolation de sécurité.

Autres approches

Le transfert d’un abonnement nécessite un temps d’arrêt pour terminer le processus. Selon votre scénario, vous pouvez envisager les autres approches suivantes :

- Recréez les ressources et copiez les données vers l’annuaire et l’abonnement cibles.

- Adoptez une architecture à plusieurs annuaires et laissez l’abonnement dans l’annuaire source. Utilisez Azure Lighthouse pour déléguer des ressources afin que les utilisateurs dans l’annuaire cible puissent accéder à l’abonnement dans l’annuaire source. Pour plus d’informations, consultez Azure Lighthouse dans les scénarios d’entreprise.

Comprendre l’impact du transfert d’un abonnement

Plusieurs ressources Azure dépendent d’un abonnement ou d’un annuaire. Selon votre situation, le tableau suivant répertorie l’impact connu du transfert d’un abonnement. En effectuant les étapes décrites dans cet article, vous pouvez recréer certaines des ressources qui existaient avant le transfert de l’abonnement.

Important

Cette section répertorie les services ou ressources Azure connus qui dépendent de votre abonnement. Étant donné que les types de ressources dans Azure évoluent constamment, il peut y avoir des dépendances supplémentaires non répertoriées ici, ce qui peut entraîner un changement cassant de votre environnement.

| Service ou ressource | Affecté | Récupérable | Êtes-vous impacté ? | Ce que vous pouvez faire |

|---|---|---|---|---|

| Affectations de rôles | Oui | Oui | Répertorier les attributions de rôles | Toutes les attributions de rôles sont définitivement supprimées. Vous devez mapper les utilisateurs, groupes et principaux du service aux objets correspondants dans l’annuaire cible. Vous devez recréer les attributions de rôles. |

| Rôles personnalisés | Oui | Oui | Répertorier les rôles personnalisés | Tous les rôles personnalisés sont définitivement supprimés. Vous devez recréer les rôles personnalisés et les attributions de rôles. |

| Identités managées attribuées par le système | Oui | Oui | Répertorier les identités managées | Vous devez désactiver et réactiver les identités managées. Vous devez recréer les attributions de rôles. |

| Identités managées attribuées par l’utilisateur | Oui | Oui | Répertorier les identités managées | Vous devez supprimer, recréer et attacher les identités managées à la ressource appropriée. Vous devez recréer les attributions de rôles. |

| Azure Key Vault | Oui | Oui | Répertorier les stratégies d’accès Key Vault | Vous devez mettre à jour l’ID de locataire associé aux coffres de clés. Vous devez supprimer et ajouter de nouvelles stratégies d’accès. |

| Bases de données Azure SQL avec l’intégration de l’authentification Microsoft Entra activée | Oui | Non | Vérifier les bases de données Azure SQL avec l’authentification Microsoft Entra | Vous ne pouvez pas transférer une base de données Azure SQL pour laquelle l’authentification Microsoft Entra est activée vers un autre répertoire. Pour plus d’informations, consultez Utilisation de l’authentification Microsoft Entra. |

| Base de données Azure pour MySQL avec l’intégration de l’authentification Microsoft Entra activée | Oui | Non | Vous ne pouvez pas transférer une base de données Azure pour MySQL (serveur unique et serveur flexible) pour laquelle l’authentification Microsoft Entra est activée vers un autre répertoire. | |

| Stockage Azure et Azure Data Lake Storage Gen2 | Oui | Oui | Vous devez recréer toutes les listes de contrôle d’accès. | |

| Azure Data Lake Storage Gen1 | Oui | Oui | Vous devez recréer toutes les listes de contrôle d’accès. | |

| Azure Files | Oui | Oui | Vous devez recréer toutes les listes de contrôle d’accès. | |

| Azure File Sync | Oui | Oui | Le service de synchronisation de stockage et/ou le compte de stockage peuvent être déplacés vers un autre répertoire. Pour plus d’informations, consultez Questions fréquentes (FAQ) sur Azure Files | |

| Disques managés Azure | Oui | Oui | Si vous utilisez des jeux de chiffrement de disque pour chiffrer les disques managés avec des clés gérées par le client, vous devez désactiver et réactiver les identités affectées par le système associées aux jeux de chiffrement du disque. De plus, vous devez recréer les attributions de rôles, c’est-à-dire accorder à nouveau les autorisations requises sur les jeux de chiffrement de disque dans les coffres de clés. | |

| Azure Kubernetes Service | Oui | Non | Vous ne pouvez pas transférer votre cluster AKS ni ses ressources associées vers un autre répertoire. Pour plus d’informations, consultez le Forum aux questions sur Azure Kubernetes Service (AKS) | |

| Azure Policy | Oui | Non | Tous les objets Azure Policy, y compris les définitions personnalisées, les affectations, les exemptions et les données de conformité. | Vous devez exporter, importer et réaffecter les définitions. Créez ensuite de nouvelles affectations de stratégie et toutes les exemptions de stratégie nécessaires. |

| Microsoft Entra Domain Services | Oui | Non | Vous ne pouvez pas transférer un domaine managé Microsoft Entra Domain Services vers un autre répertoire. Pour plus d’informations, consultez Forum aux questions (FAQ) sur Microsoft Entra Domain Services. | |

| Inscriptions des applications | Oui | Oui | ||

| Microsoft Dev Box | Oui | Non | Vous ne pouvez pas transférer votre dev box ni ses ressources associées vers un autre répertoire. Une fois un abonnement déplacé sur un autre locataire, vous ne pouvez effectuer aucune action sur votre dev box. | |

| Azure Deployment Environments | Oui | Non | Vous ne pouvez pas transférer un environnement ni ses ressources associées vers un autre répertoire. Une fois un abonnement déplacé sur un autre locataire, vous ne pouvez effectuer aucune action sur votre environnement. | |

| Azure Service Fabric | Oui | Non | Vous devez recréer le cluster. Pour plus d’informations, consultez FAQ sur les clusters SF ou FAQ sur les clusters managés SF | |

| Azure Service Bus | Oui | Oui | Vous devez supprimer, recréer et attacher les identités managées à la ressource appropriée. Vous devez recréer les attributions de rôles. | |

| Espace de travail Azure Synapse Analytics | Oui | Oui | Vous devez mettre à jour l’ID de locataire associé à l’espace de travail Synapse Analytics. Si l’espace de travail est associé à un référentiel Git, vous devez mettre à jour la configuration Git de l’espace de travail. Pour plus d’informations, consultez Récupération de l’espace de travail Synapse Analytics après le transfert d’un abonnement vers un autre répertoire (locataire) Microsoft Entra. | |

| Azure Databricks | Oui | Non | Actuellement, Azure Databricks ne prend pas en charge le déplacement d’espaces de travail vers un nouveau locataire. Pour plus d’informations, consultez Gérer votre compte Azure Databricks. |

Avertissement

Si vous utilisez le chiffrement au repos pour une ressource, comme un compte de stockage ou une base de données SQL, qui a une dépendance sur un coffre de clés en cours de transfert, cela peut entraîner un scénario irrécupérable. Si vous rencontrez cette situation, vous devez prendre les mesures nécessaires pour utiliser un coffre de clés différent ou pour désactiver temporairement les clés gérées par le client afin d’éviter ce scénario irrécupérable.

Pour obtenir la liste de certaines des ressources Azure qui sont affectées lorsque vous transférez un abonnement, vous pouvez également exécuter une requête dans Azure Resource Graph. Pour un exemple de requête, consultez Lister les ressources impactées lors du transfert d’un abonnement Azure.

Prérequis

Pour effectuer cette procédure, vous avez besoin de :

- Bash Azure Cloud Shell ou Azure CLI

- Propriétaire du compte de facturation que vous souhaitez transférer dans l’annuaire source

- Compte d’utilisateur figurant dans les annuaires source et cible pour l’utilisateur qui effectue le changement d’annuaire

Étape 1 : Préparer le transfert

Se connecter à l’annuaire source

Connectez-vous à Azure en tant qu’administrateur.

Obtenez une liste de vos abonnements à l’aide de la commande az account list.

az account list --output tableUtilisez az account set pour définir l’abonnement actif que vous souhaitez transférer.

az account set --subscription "Marketing"

Installer l’extension Azure Resource Graph

L’extension Azure CLI pour Azure Resource Graph, resource-graph, vous permet d’utiliser la commande az graph pour interroger les ressources gérées par Azure Resource Manager. Vous utiliserez cette commande dans les étapes ultérieures.

Utilisez az extension list pour voir si l’extension resource-graph est installée.

az extension listSi vous utilisez une préversion ou une version antérieure de l’extension resource-graph , utilisez la mise à jour de l’extension az pour mettre à jour l’extension.

az extension update --name resource-graphSi l’extension resource-graph n’est pas installée, utilisez ajouter l’extension az pour installer l’extension.

az extension add --name resource-graph

Enregistrer toutes les affectations de rôle

Utilisez az role assignment list pour répertorier toutes les attributions de rôles (y compris les attributions de rôles héritées).

Pour faciliter la consultation de la liste, vous pouvez exporter la sortie au format JSON, TSV ou dans une table. Pour plus d’informations, consultez Lister les attributions de rôles à l’aide du RBAC Azure et d’Azure CLI.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtEnregistrez la liste des attributions de rôles.

Lorsque vous transférez un abonnement, toutes les attributions de rôle sont définitivement supprimées. Il est donc important d’enregistrer une copie.

Passez en revue la liste des attributions de rôles. Il peut y avoir des attributions de rôle dont vous n’avez pas besoin dans l’annuaire cible.

Enregistrer des rôles personnalisés

Utilisez az role definition list pour répertorier vos rôles personnalisés. Pour plus d’informations, consultez Créer ou mettre à jour des rôles personnalisés Azure à l’aide d’Azure CLI.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Enregistrez chaque rôle personnalisé dont vous aurez besoin dans l’annuaire cible sous la forme d’un fichier JSON distinct.

az role definition list --name <custom_role_name> > customrolename.jsonEffectuez des copies des fichiers de rôle personnalisés.

Modifiez chaque copie pour utiliser le format suivant.

Vous utiliserez ces fichiers ultérieurement pour recréer les rôles personnalisés dans l’annuaire cible.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Déterminer les mappages d’utilisateurs, de groupes et de principaux de service

En fonction de votre liste d’attributions de rôles, déterminez les utilisateurs, groupes et principaux de service à mapper dans l’annuaire cible.

Vous pouvez identifier le type de principal en examinant la propriété

principalTypedans chaque attribution de rôle.Si nécessaire, dans l’annuaire cible, créez les utilisateurs, groupes ou principaux de service dont vous aurez besoin.

Répertorier les attributions de rôles pour les identités managées

Les identités managées ne sont pas mises à jour lorsqu’un abonnement est transféré vers un autre annuaire. Par conséquent, toutes les identités managées existantes affectées par le système ou par l’utilisateur seront rompues. Après le transfert, vous pouvez réactiver toutes les identités managées affectées par le système. Pour les identités managées affectées par l’utilisateur, vous devez les recréer et les joindre dans l’annuaire cible.

Passez en revue la liste des services Azure qui prennent en charge les identités managées pour noter où vous pouvez utiliser des identités managées.

Utilisez az ad sp list pour répertorier vos identités managées affectées par le système et affectées par l’utilisateur.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"Dans la liste des identités managées, déterminez celles qui sont affectées par le système et celles qui sont affectées par l’utilisateur. Vous pouvez utiliser les critères suivants pour déterminer le type.

Critères Type d'identité managée La propriété alternativeNamesinclutisExplicit=FalseAttribué par le système La propriété alternativeNamesn’inclut pasisExplicitAttribué par le système La propriété alternativeNamesinclutisExplicit=TrueAffecté par l’utilisateur Vous pouvez également utiliser az identity list pour répertorier uniquement les identités managées affectées à l’utilisateur. Pour plus d’informations, consultez Créer, répertorier ou supprimer une identité managée affectée par l’utilisateur en utilisant Azure CLI.

az identity listObtenez la liste des valeurs

objectIdpour vos identités managées.Effectuez une recherche dans votre liste d’attributions de rôles pour voir s’il existe des attributions de rôles pour vos identités managées.

List key vaults (Afficher la liste des Key Vaults)

Lorsque vous créez un coffre de clés, celui-ci est automatiquement lié à l’ID de locataire Microsoft Entra par défaut pour l’abonnement dans lequel il est créé. Toutes les entrées de stratégie d’accès sont également liées à cet ID de client. Pour plus d’informations, consultez Déplacement d’un coffre Azure Key Vault vers un nouvel abonnement.

Avertissement

Si vous utilisez le chiffrement au repos pour une ressource, comme un compte de stockage ou une base de données SQL, qui a une dépendance sur un coffre de clés en cours de transfert, cela peut entraîner un scénario irrécupérable. Si vous rencontrez cette situation, vous devez prendre les mesures nécessaires pour utiliser un coffre de clés différent ou pour désactiver temporairement les clés gérées par le client afin d’éviter ce scénario irrécupérable.

Si vous avez un coffre de clés, utilisez az keyvault show pour répertorier les stratégies d’accès. Pour plus d’informations, consultez Attribuer une stratégie d’accès Key Vault.

az keyvault show --name MyKeyVault

Répertorier les bases de données Azure SQL avec l’authentification Microsoft Entra

Utilisez az sql server ad-admin list et l’extension az graph pour déterminer si vous utilisez des bases de données Azure SQL avec l’intégration de l’authentification Microsoft Entra activée. Pour plus d’informations, consultez Configurer et gérer l’authentification Microsoft Entra avec Azure SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Répertorier les ACL

Si vous utilisez Azure Data Lake Storage Gen1, répertoriez les listes de contrôle d’accès qui sont appliquées à un fichier à l’aide du portail Azure ou de PowerShell.

Si vous utilisez Azure Data Lake Storage Gen2, répertoriez les listes de contrôle d’accès qui sont appliquées à un fichier à l’aide du portail Azure ou de PowerShell.

Si vous utilisez Azure Files, répertoriez les listes de contrôle d’accès qui sont appliquées à n’importe quel fichier.

Répertorier les autres ressources connues

Utilisez l’extension az account show pour obtenir votre ID d’abonnement (en

bash).subscriptionId=$(az account show --output tsv --query id)Utilisez l’extension az graph pour répertorier d’autres ressources Azure avec des dépendances connues au répertoire Microsoft Entra (en

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Étape 2 : Transférer l’abonnement

Dans cette étape, vous transférez l’abonnement de l’annuaire source vers l’annuaire cible. Les étapes sont différentes si vous souhaitez également transférer la propriété de facturation.

Avertissement

Lorsque vous transférez l’abonnement, toutes les attributions de rôles dans l’annuaire source sont définitivement supprimées et ne peuvent pas être restaurées. Vous ne pouvez pas revenir en arrière une fois que vous avez transféré l’abonnement. Veillez à effectuer les étapes précédentes avant d’effectuer cette étape.

Déterminez si vous souhaitez également transférer la propriété de facturation à un autre compte.

Transférer l’abonnement vers un autre annuaire.

- Si vous voulez conserver la propriété de facturation actuelle, effectuez les étapes décrites dans Associer ou ajouter un abonnement Azure à votre locataire Microsoft Entra.

- Si vous souhaitez également transférer la propriété de facturation, effectuez les étapes indiquées dans Transférer la propriété de facturation d’un abonnement Azure à un autre compte. Pour transférer l’abonnement vers un autre annuaire, vous devez cocher la case Locataire Microsoft Entra de l’abonnement.

Une fois que vous avez terminé le transfert de l’abonnement, revenez à cet article pour recréer les ressources dans l’annuaire cible.

Étape 3 : Recréer les ressources

Se connecter à l’annuaire cible

Dans l’annuaire cible, connectez-vous en tant qu’utilisateur qui a accepté la demande de transfert.

Seul l’utilisateur dans le nouveau compte qui accepte la demande de transfert a accès à la gestion des ressources.

Obtenez une liste de vos abonnements à l’aide de la commande az account list.

az account list --output tableUtilisez az account set pour définir l’abonnement actif que vous souhaitez utiliser.

az account set --subscription "Contoso"

Créer des rôles personnalisées

Utilisez az role definition create pour créer chaque rôle personnalisé à partir des fichiers que vous avez créés précédemment. Pour plus d’informations, consultez Créer ou mettre à jour des rôles personnalisés Azure à l’aide d’Azure CLI.

az role definition create --role-definition <role_definition>

Attribuer des rôles

Utilisez az role assignment create pour attribuer des rôles aux utilisateurs, groupes et principaux de service. Pour plus d’informations, consultez Attribuer des rôles Azure en utilisant Azure CLI.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Mettre à jour les identités managées attribuées par le système

Désactivez et réactivez les identités managées affectées par le système.

Service Azure Plus d’informations Machines virtuelles Configurer des identités managées pour ressources Azure sur une machine virtuelle Azure en utilisant Azure CLI Groupes de machines virtuelles identiques Configurer des identités managées pour ressources Azure sur un groupe de machines virtuelles identiques en utilisant Azure CLI Autres services Services prenant en charge les identités managées pour les ressources Azure Utilisez az role assignment create pour attribuer des rôles aux identités managées affectées par le système. Pour plus d’informations, consultez Affecter à une identité managée l’accès à une ressource à l’aide d’Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Mettre à jour les identités managées affectées par l'utilisateur

Supprimer, recréer et attacher des identités managées affectées par l’utilisateur.

Service Azure Plus d’informations Machines virtuelles Configurer des identités managées pour ressources Azure sur une machine virtuelle Azure en utilisant Azure CLI Groupes de machines virtuelles identiques Configurer des identités managées pour ressources Azure sur un groupe de machines virtuelles identiques en utilisant Azure CLI Autres services Services prenant en charge les identités managées pour les ressources Azure

Créer, répertorier ou supprimer une identité managée affectée par l’utilisateur en utilisant Azure CLIUtilisez az role assignment create pour attribuer des rôles aux identités managées affectées par l’utilisateur. Pour plus d’informations, consultez Affecter à une identité managée l’accès à une ressource à l’aide d’Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Mettre à jour des coffres de clés

Cette section décrit les étapes de base pour mettre à jour vos coffres de clés. Pour plus d’informations, consultez Déplacement d’un coffre Azure Key Vault vers un nouvel abonnement.

Mettez à jour l’ID de locataire associé à tous les coffres de clés existants dans l’abonnement sur le répertoire cible.

supprimer toutes les entrées de stratégie d’accès existantes ;

Ajouter de nouvelles entrées de stratégie d’accès associées au répertoire cible.

Mettre à jour les ACL

Si vous utilisez Azure Data Lake Storage Gen1, affectez les listes de contrôle d’accès appropriées. Pour plus d’informations, consultez Sécurisation des données stockées dans Azure Data Lake Storage Gen1.

Si vous utilisez Azure Data Lake Storage Gen2, affectez les listes de contrôle d’accès appropriées. Pour plus d’informations, consultez Contrôle d’accès dans Azure Data Lake Storage Gen2.

Si vous utilisez Azure Files, affectez les listes de contrôle d’accès appropriées.

Réviser les autres méthodes de sécurité

Même si les attributions de rôles sont supprimées pendant le transfert, les utilisateurs du compte du propriétaire d’origine peuvent continuer à avoir accès à l’abonnement par le biais d’autres méthodes de sécurité, notamment :

- Touches d’accès rapide pour les services tels que Storage.

- Certificats de gestion accordant à l’utilisateur l’accès administrateur sur les ressources d’abonnement.

- Informations d’identification d’accès à distance pour les services tels que les machines virtuelles Azure.

Si vous avez l’intention de supprimer l’accès des utilisateurs dans l’annuaire source afin qu’ils n’aient pas accès à l’annuaire cible, vous devez envisager de faire pivoter les informations d’identification. Tant que les informations d’identification ne sont pas mises à jour, les utilisateurs continueront à avoir accès après le transfert.

Faites pivoter les clés d’accès au compte de stockage. Pour plus d’informations, consultez Gérer les clés d’accès au compte de stockage.

Si vous utilisez des clés d’accès pour d’autres services, comme Azure SQL Database ou la messagerie Azure Service Bus, faites pivoter les clés d’accès.

Pour les ressources qui utilisent des secrets, ouvrez les paramètres de la ressource et mettez à jour la clé secrète.

Pour les ressources qui utilisent des certificats, mettez à jour le certificat.