Chiffrement côté serveur de stockage sur disque Azure

S’applique à : ✔️ Machines virtuelles Linux ✔️ Machines virtuelles Windows ✔️ Jeux d’échelles flexibles ✔️ Jeux d’échelles uniformes

La plupart des disques managés Azure sont chiffrés avec le chiffrement de Stockage Azure, qui utilise le chiffrement côté serveur (SSE) pour protéger vos données et vous aider à répondre aux engagements de votre organisation en matière de sécurité et de conformité. Le chiffrement Stockage Azure chiffre automatiquement vos données stockées sur des disques managés Azure (système d’exploitation et disques de données) au repos par défaut lors de leur conservation dans le cloud. Les disques avec chiffrement sur l’hôte activé, toutefois, ne sont pas chiffrés par le biais du stockage Azure. Pour les disques sur lesquels le chiffrement est activé sur l’hôte, le serveur qui héberge votre machine virtuelle fournit le chiffrement de vos données, et les données chiffrées sont transmises dans le Stockage Azure.

Les données dans les disque managés Azure sont chiffrées en toute transparence à l’aide du chiffrement AES 256 bits, un des chiffrements par blocs les plus puissants actuellement disponibles, et sont conformes à la norme FIPS 140-2. Pour plus d’informations sur les modules cryptographiques des disque managés Azure, consultez API de chiffrement : nouvelle génération

Le chiffrement stockage Azure n’a pas d’impact sur les performances des disques managés et il n’y a aucun coût supplémentaire. Pour plus d’informations sur le chiffrement du Stockage Azure, voir Chiffrement du stockage Azure.

Notes

Les disques temporaires ne sont pas des disques managés et ne sont pas chiffrés par SSE, sauf si vous activez le chiffrement à l’hôte.

À propos de la gestion des clés de chiffrement

Vous pouvez vous appuyer sur les clés gérées par la plateforme pour le chiffrement de votre disque managé, ou vous pouvez gérer le chiffrement en utilisant vos propres clés. Si vous choisissez de gérer le chiffrement avec vos propres clés, vous pouvez spécifier une clé gérée par le client à utiliser pour le chiffrement et le déchiffrement de toutes les données dans les disques managés.

Les sections suivantes décrivent en détail chacune des options de gestion des clés.

Clés gérées par la plateforme

Par défaut, les disques managés utilisent des clés de chiffrement gérées par la plateforme. L’ensemble des nouveaux disques managés, des instantanés et des images ainsi que les données écrites sur des disques managés existants sont automatiquement chiffrés au repos avec des clés gérées par les plateformes. Les clés gérées par la plateforme sont managées par Microsoft.

Clés gérées par le client

Vous pouvez choisir de gérer le chiffrement au niveau de chaque disque managé, avec vos propres clés. Quand vous spécifiez une clé gérée par le client, cette clé est utilisée pour protéger et contrôler l’accès à la clé qui chiffre vos données. Les clés gérées par le client offrent davantage de flexibilité pour gérer les contrôles d’accès.

Vous devez utiliser l’un des magasins de clés Azure suivants pour stocker vos clés gérées par le client :

Vous pouvez importer vos clés RSA vers votre Key Vault ou générer de nouvelles clés RSA dans Azure Key Vault. Les disques managés Azure gèrent le chiffrement et le déchiffrement de manière entièrement transparente à l’aide du chiffrement d’enveloppe. Ils chiffrent les données à l’aide d’une clé de chiffrement de données AES 256, qui est à son tour protégée à l’aide de vos clés. Le service Stockage génère des clés de chiffrement de données et les chiffre avec des clés gérées par le client à l’aide du chiffrement RSA. Le chiffrement d’enveloppe vous permet de faire pivoter (modifier) régulièrement vos clés en fonction de vos stratégies de conformité sans perturber le fonctionnement de vos machines virtuelles. Lorsque vous faites pivoter vos clés, le service Stockage rechiffre les clés de chiffrement de données avec les nouvelles clés gérées par le client.

Les disques managés et le coffre de clés ou le HSM managé doivent se trouver dans la même région Azure, mais ils peuvent se trouver dans différents abonnements. Ils doivent également se trouver dans le même locataire Microsoft Entra, sauf si vous utilisez Chiffrer des disques managés avec des clés gérées par le client entre locataires (préversion).

Contrôle total de vos clés

Vous devez accorder l’accès aux disques managés de votre coffre de clés ou HSM managé afin d’utiliser vos clés pour chiffrer et déchiffrer la clé de chiffrement. Cela vous permet de contrôler intégralement vos données et vos clés. Vous pouvez désactiver vos clés ou révoquer l’accès aux disques managés à tout moment. Vous pouvez également auditer l’utilisation de la clé de chiffrement avec la surveillance Azure Key Vault pour vous assurer que seuls les disques managés ou d’autres services Azure approuvés accèdent à vos clés.

Important

Lorsqu’une clé est désactivée, supprimée ou expire, toutes les machines virtuelles avec des disques du système d’exploitation ou de données utilisant cette clé s’arrêtent automatiquement. Après l’arrêt automatisé, les machines virtuelles ne démarrent pas jusqu’à la réactivation de la clé ou l’affectation d’une nouvelle clé.

En général, les E/S du disque (opérations de lecture ou d’écriture) commencent à échouer une heure après la désactivation, la suppression ou l’expiration d’une clé.

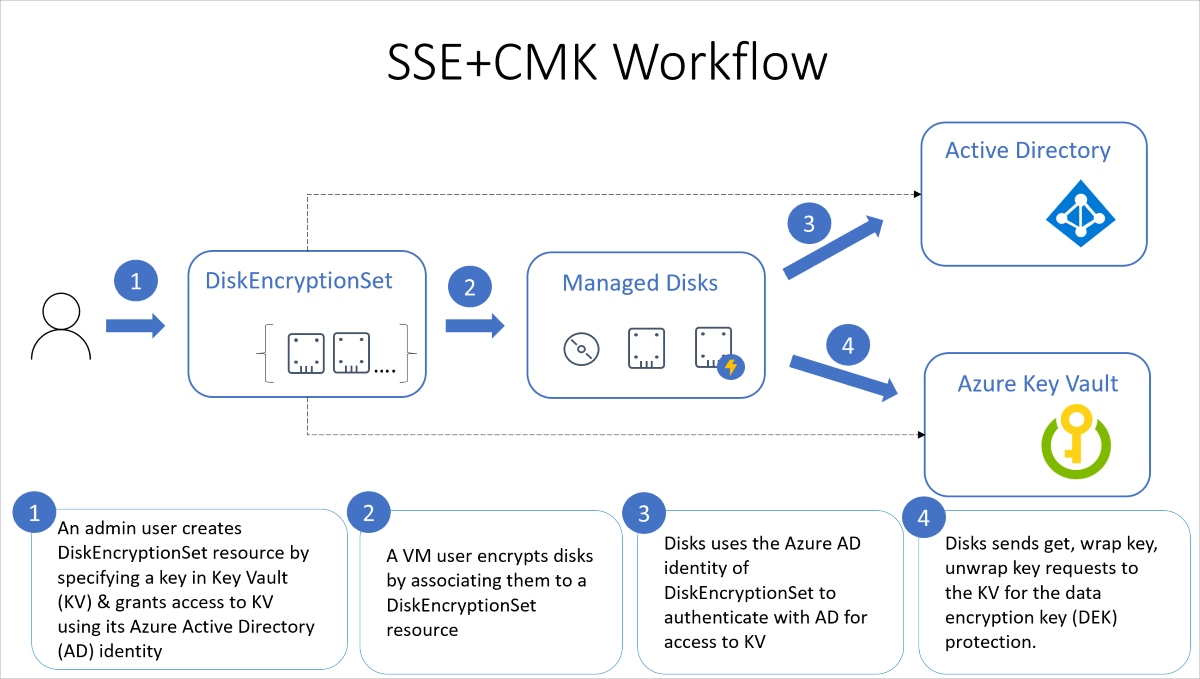

Le diagramme suivant montre comment les disques managés utilisent Microsoft Entra ID et Azure Key Vault pour effectuer des demandes en utilisant la clé gérée par le client :

La liste suivante décrit le diagramme plus en détail :

- Un administrateur Azure Key Vault crée des ressources de coffre de clés.

- L’administrateur du coffre de clés importe ses clés RSA vers Key Vault ou génère de nouvelles clés RSA dans Key Vault.

- Cet administrateur crée une instance de ressource de jeu de chiffrement de disque, en spécifiant un ID Azure Key Vault et une URL de clé. Le jeu de chiffrement de disque est une nouvelle ressource introduite pour simplifier la gestion des clés pour les disques managés.

- Lors de la création d’un jeu de chiffrement de disque, une Identité managée affectée par le système est créée dans Microsoft Entra ID et est associée au jeu de chiffrement de disque.

- L’administrateur du coffre de clés Azure accorde ensuite à l’identité managée l’autorisation d’effectuer des opérations dans le coffre de clés.

- Un utilisateur de machine virtuelle crée des disques en les associant au jeu de chiffrement de disque. L’utilisateur de la machine virtuelle peut également activer le chiffrement côté serveur avec des clés gérées par le client pour les ressources existantes en les associant au jeu de chiffrement de disque.

- Les disques managés utilisent l’identité managée pour envoyer des demandes au Azure Key Vault.

- Pour la lecture ou l’écriture de données, les disques managés envoient des demandes à Azure Key Vault pour chiffrer (envelopper) et déchiffrer (désenvelopper) la clé de chiffrement des données, afin d’effectuer le chiffrement et le déchiffrement des données.

Pour révoquer l’accès aux clés managées par le client, consultez Azure Key Vault PowerShell et Azure Key Vault CLI. La révocation de l’accès bloque efficacement l’accès à toutes les données dans le compte de stockage, car la clé de chiffrement n’est pas accessible au Stockage Azure.

Rotation automatique des clés managées par le client

En règle générale, si vous utilisez des clés gérées par le client, vous devez activer la rotation automatique des clés vers la dernière version de la clé. La rotation automatique des clés permet de garantir la sécurité de vos clés. Un disque fait référence à une clé via son jeu de chiffrement de disque. Lorsque vous activez la rotation automatique pour un jeu de chiffrement de disque, le système met automatiquement à jour tous les disques managés, les captures instantanées et les images référençant le jeu de chiffrement de disque pour utiliser la nouvelle version de la clé dans un délai d’une heure. Pour savoir comment activer les clés managées par le client avec la rotation automatique des clés, consultez Configurer un coffre de clés Azure et un jeu de chiffrement DiskEncryptionSet avec rotation automatique des clés.

Remarque

Les machines virtuelles ne sont pas redémarrés pendant la rotation automatique des clés.

Si vous ne pouvez pas activer la rotation automatique des clés, vous pouvez utiliser d’autres méthodes pour vous avertir avant l’expiration des clés. De cette façon, vous pouvez vous assurer de faire pivoter vos clés avant l’expiration et de maintenir la continuité de l’activité. Vous pouvez utiliser une Azure Policy ou Azure Event Grid pour envoyer une notification lorsqu’une clé expire bientôt.

Restrictions

Pour le moment, les clés gérées par le client sont soumises aux restrictions suivantes :

- Si vous activez cette fonctionnalité pour un disque ayant des captures instantanées incrémentielles, vous ne pouvez pas la désactiver sur ce disque ou ses captures instantanées. Pour éviter cette situation, copiez toutes les données sur un disque managé totalement différent qui n’utilise pas de clés gérées par le client. Vous pouvez le faire avec Azure CLI ou le module Azure PowerShell.

- Seules les clés RSA HSM et de logiciels des tailles une tailles 2 048 bits, 3 072 bits et 4 096 bits sont prises en charge ; aucune autre clé ou taille n’est prise en charge.

- Les clés HSM nécessitent le niveau Premium de coffres de clés Azure.

- Pour les disques Ultra et SSD Premium v2 uniquement :

- Les instantanés créés à partir de disques chiffrés à l’aide du chiffrement côté serveur et des clés gérées par le client doivent être chiffrés avec les mêmes clés gérées par le client.

- Les identités managées affectées par l’utilisateur ne sont pas prises en charge pour les disques Ultra et SSD Premium v2 chiffrés avec des clés gérées par le client.

- La plupart des ressources liées à vos clés gérées par le client (jeux de chiffrement de disque, machines virtuelles, disques et instantanés) doivent se trouver dans le même abonnement et la même région.

- Les coffres de clés Azure peuvent être utilisés à partir d’un autre abonnement, mais doivent se trouver dans la même région que votre jeu de chiffrement de disque. En préversion, vous pouvez utiliser des coffres de clés Azure à partir de différents locataires Microsoft Entra.

- Les disques chiffrés avec des clés gérées par le client peuvent uniquement se déplacer vers un autre groupe de ressources si la machine virtuelle à laquelle ils sont attachés est désallouée.

- Les disques, les captures instantanées et les images chiffrées à l’aide de clés gérées par le client ne peuvent pas être déplacés d’un abonnement à un autre.

- Les disques managés actuellement ou précédemment chiffrés à l’aide d’Azure Disk Encryption ne peuvent pas faire l’objet d’un chiffrement en utilisant des clés gérées par le client.

- Ne peut créer que jusqu’à 5 000 jeux de chiffrements de disques par région et par abonnement.

- Pour plus d’informations sur l’utilisation de clés gérées par le client avec des galeries d’images partagées, consultez Préversion : Utiliser des clés gérées par le client pour le chiffrement d’images.

Régions prises en charge

Les clés gérées par le client sont disponibles dans toutes les régions où les disques managés le sont également.

Important

Les clés gérées par le client s’appuient sur des identités managées pour les ressources Azure, une fonctionnalité de Microsoft Entra ID. Quand vous configurez des clés gérées par le client, une identité managée est automatiquement affectée à vos ressources à l’arrière plan. Si, par la suite, vous déplacez l’abonnement, le groupe de ressources ou le disque managé d’un répertoire Microsoft Entra vers un autre, l’identité managée associée aux disques managés n’est pas transférée vers le nouveau locataire, de sorte que les clés gérées par le client peuvent ne plus fonctionner. Pour plus d’informations, consultez Transfert d’un abonnement entre des répertoires Microsoft Entra.

Pour activer les clés gérées par le client pour les disques managés, consultez nos articles traitant de la façon de les activer à l’aide du module Azure PowerShell, d’Azure CLI ou du portail Azure.

Pour un exemple de code, consulterCréer un disque managé à partir d’une capture instantanée avec l’interface de ligne de commande.

Chiffrement à l’hôte : chiffrement de bout en bout pour vos données de machine virtuelle

Lorsque vous activez le chiffrement sur l’hôte, il démarre sur l’hôte de machine virtuelle lui-même, le serveur Azure auquel votre machine virtuelle est allouée. Les données de votre disque temporaire et des caches du système d’exploitation/du disque de données sont stockées sur cet hôte de machine virtuelle. Après avoir activé le chiffrement sur l’hôte, toutes ces données sont chiffrées au repos et les flux chiffrés vers le service de stockage, où elles sont conservées. En fait, le chiffrement sur l’hôte chiffre vos données de bout en bout. Le chiffrement sur l’hôte n’utilise pas le processeur de votre machine virtuelle et n’a pas d’impact sur les performances de votre machine virtuelle.

Les disques temporaires et disques de système d’exploitation éphémères sont chiffrés au repos avec des clés gérées par la plateforme lorsque vous activez le chiffrement de bout en bout. Les caches du système d’exploitation et du disque de données sont chiffrés au repos avec des clés gérées par le client ou par la plateforme, selon le type de chiffrement de disque sélectionné. Par exemple, si un disque est chiffré avec des clés gérées par le client, le cache du disque est chiffré avec les clés gérées par le client et, si un disque est chiffré à l’aide de clés gérées par la plateforme, le cache du disque est chiffré avec les clés gérées par la plateforme.

Restrictions

- Prise en charge pour les disques Ultra de taille de secteur 4k et SSD Premium v2.

- Pris en charge seulement sur les disques Ultra de taille de secteur 512e et SSD Premium v2 s’ils ont été créés après le 13/05/2023.

- Pour les disques créés avant cette date, réalisez un instantané de votre disque et créez un disque en utilisant l’instantané.

- Activation impossible sur les machines virtuelles ou les groupes de machines virtuelles identiques pour lesquels le service Azure Disk Encryption est ou a été activé.

- Azure Disk Encryption ne peut pas être activé sur les disques sur lesquels le chiffrement est activé sur l’hôte.

- Le chiffrement peut être activé sur des groupes de machines virtuelles identiques existants. Toutefois, seules les nouvelles machines virtuelles créées après l’activation du chiffrement sont automatiquement chiffrées.

- Les machines virtuelles existantes doivent être libérées et réallouées afin d’être chiffrées.

Disponibilité régionale

Le chiffrement sur l’hôte est disponible dans toutes les régions pour tous les types de disques.

Tailles des machines virtuelles prises en charge

La liste complète des tailles de machines virtuelles prises en charge peut être extraite par programmatique. Pour savoir comment les récupérer par programme, reportez-vous à la section Recherche des tailles de machine virtuelle prises en charge du module Azure PowerShell ou des articles Azure CLI.

Pour activer le chiffrement de bout en bout à l’aide du chiffrement sur l’hôte, consultez nos articles traitant de la façon de l’activer à l’aide du module Azure PowerShell, d’Azure CLI et du portail Azure.

Double chiffrement des données au repos

Les clients sensibles à la sécurité élevée qui s’inquiètent du risque associé à tout algorithme de chiffrement, implémentation ou clé particulier compromis peuvent désormais opter pour une couche supplémentaire de chiffrement à l’aide d’un autre algorithme/mode de chiffrement au niveau de la couche d’infrastructure à l’aide de clés de chiffrement gérées par la plateforme. Cette nouvelle couche peut être appliquée systèmes d’exploitation et disques de données persistants, à des captures instantanées et à des images, qui seront toutes chiffrées au repos avec un double chiffrement.

Restrictions

Le double chiffrement au repos n’est actuellement pas pris en charge avec les Disques Ultra ou les disques SSD Premium v2.

Régions prises en charge

Le double chiffrement est disponible dans toutes les régions où les disques managés le sont également.

Pour activer le chiffrement double au repos pour les disques managés, consultez nos articles traitant de la façon de l’activer à l’aide du module Azure PowerShell, d’Azure CLI ou du portail Azure.

Chiffrement côté serveur et chiffrement de disque Azure

Azure Disk Encryption utilise la fonctionnalité DM-Crypt de Linux et la fonctionnalité BitLocker de Windows pour chiffrer les disques managés avec des clés gérées par le client au sein de la machine virtuelle invitée. Le chiffrement côté serveur avec des clés gérées par le client améliore l’utilisation de Azure Disk Encryption en vous permettant d’utiliser des types et des images de système d’exploitation pour vos machines virtuelles en chiffrant les données dans le service de stockage.

Important

Les clés gérées par le client s’appuient sur des identités managées pour les ressources Azure, une fonctionnalité de Microsoft Entra ID. Quand vous configurez des clés gérées par le client, une identité managée est automatiquement affectée à vos ressources à l’arrière plan. Si, par la suite, vous déplacez l’abonnement, le groupe de ressources ou le disque managé d’un répertoire Microsoft Entra vers un autre, l’identité managée associée aux disques managés n’est pas transférée vers le nouveau locataire, de sorte que les clés gérées par le client peuvent ne plus fonctionner. Pour plus d’informations, consultez Transfert d’un abonnement entre des répertoires Microsoft Entra.

Étapes suivantes

- Activer le chiffrement de bout en bout à l’aide du chiffrement sur l’hôte avec le module Azure PowerShell, l’interface de ligne de commande Azure et le portail Azure.

- Activez le double chiffrement au repos pour les disques managés avec le module Azure PowerShell, l’interface de ligne de commande Azure ou le portail Azure.

- Activez les clés gérées par le client pour les disques managés avec le module Azure PowerShell, l’interface de ligne de commande Azure ou le portail Azure.

- Découvrez les modèles Azure Resource Manager permettant de créer des disques chiffrés avec des clés gérées par le client

- Qu’est-ce qu’Azure Key Vault ?