Passerelle NAT et zones de disponibilité

La passerelle NAT est une ressource zonale, ce qui signifie qu’elle peut être déployée et fonctionner hors des zones de disponibilité individuelles. Avec des scénarios d’isolation de zone, vous pouvez aligner vos ressources de passerelle NAT zonales avec des ressources basées sur des adresses IP désignées de manière zonale, telles que des machines virtuelles, pour fournir une résilience de zone contre les pannes. Consultez ce document pour comprendre les concepts clés et obtenir des conseils de conception.

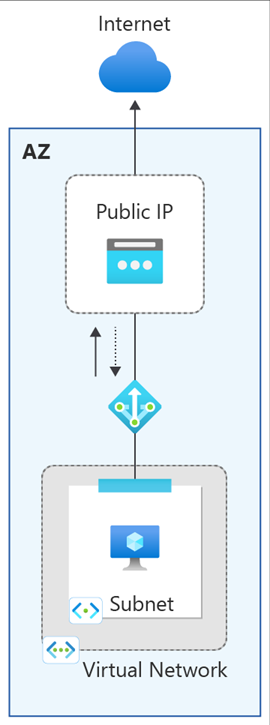

Figure 1 : déploiement zonal de la passerelle NAT.

La passerelle NAT peut être conçue sur une zone spécifique au sein d’une région ou être placée dans aucune zone. La propriété de zone que vous sélectionnez pour votre ressource de passerelle NAT informe également la propriété de zone de l’adresse IP publique, qui peut également être utilisée pour la connectivité sortante.

La passerelle NAT inclut une résilience intégrée

Les réseaux virtuels et leurs sous-réseaux sont régionaux. Les sous-réseaux ne sont pas limités à une zone. Bien que la passerelle NAT soit une ressource zonale, il s’agit d’une méthode hautement résiliente et fiable pour se connecter à Internet à partir de sous-réseaux de réseau virtuel. La passerelle NAT utilise la mise en réseau définie par logiciel pour fonctionner en tant que service entièrement géré et distribué. L’infrastructure de passerelle NAT inclut une redondance intégrée. Elle peut survivre à plusieurs défaillances de composant d’infrastructure. Les zones de disponibilité reposent sur cette résilience avec des scénarios d’isolation de zone pour la passerelle de traduction d’adresses réseau (NAT).

Zonal

Vous pouvez placer votre ressource de passerelle NAT dans une zone spécifique pour une région. Lorsque la passerelle NAT est déployée sur une zone spécifique, elle offre une connectivité sortante vers Internet explicitement depuis cette zone. Les ressources de passerelle NAT attribuées à une zone de disponibilité peuvent être attachées à des adresses IP publiques de la même zone ou redondantes interzone. Les adresses IP publiques d’une zone de disponibilité différente ou sans aucune zone ne sont pas autorisées.

La passerelle NAT peut fournir une connectivité sortante pour les machines virtuelles à partir d’autres zones de disponibilité différentes de la sienne. Le sous-réseau de la machine virtuelle doit être configuré sur la ressource de passerelle NAT pour fournir une connectivité sortante. En outre, plusieurs sous-réseaux peuvent être configurés sur la même ressource de passerelle NAT.

Bien que les machines virtuelles des sous-réseaux provenant de différentes zones de disponibilité puissent toutes être configurées sur une seule ressource de passerelle NAT zonale, cette configuration ne fournit pas la méthode la plus efficace pour garantir la résilience des zones contre les pannes zonales. Pour plus d’informations sur la façon de protéger contre les pannes zonales, consultez Remarques relatives à la conception plus loin dans cet article.

Non zonal

Si aucune zone n’est sélectionnée au moment où la ressource de passerelle NAT est déployée, elle est placée dans aucune zone par défaut. Lorsque la passerelle NAT est placée dans aucune zone, Azure place la ressource dans une zone pour vous. Il n’existe pas de visibilité sur la zone choisie par Azure pour votre passerelle NAT. Une fois la passerelle NAT déployée, les configurations zonales ne peuvent pas être modifiées. Aucune zone Les ressources de passerelle NAT, alors que les ressources zonales peuvent être associées à des adresses IP publiques à partir d’une zone, pas de zone ou qui sont redondantes interzones.

Remarques relatives à la conception

Maintenant que vous comprenez les propriétés liées à la zone pour la passerelle NAT, consultez les considérations de conception suivantes pour vous aider à concevoir une connectivité sortante hautement résiliente à partir de réseaux virtuels Azure.

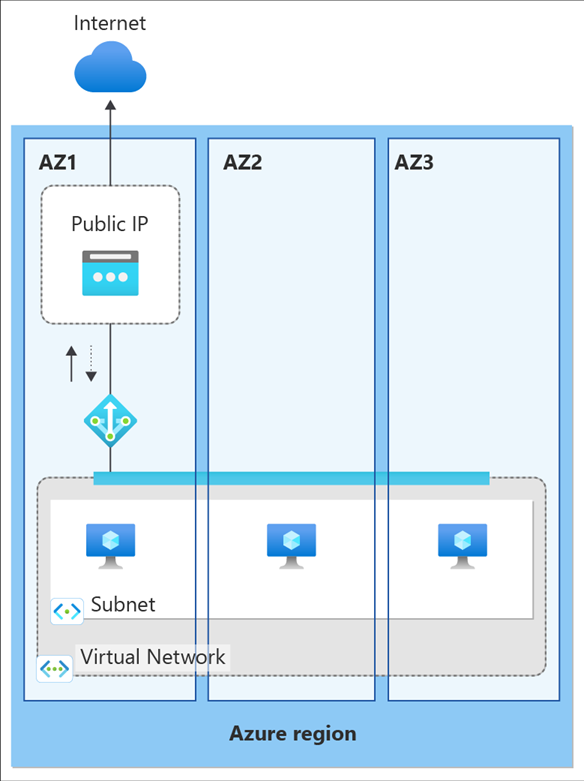

Ressource de passerelle NAT zonale unique pour les ressources interzones

Une seule ressource de passerelle NAT zonale peut être configurée sur un sous-réseau qui contient des machines virtuelles qui s’étendent sur plusieurs zones de disponibilité ou sur plusieurs sous-réseaux avec des machines virtuelles zonales différentes. Lorsque ce type de déploiement est configuré, la passerelle NAT fournit une connectivité sortante vers Internet pour toutes les ressources de sous-réseau de la zone spécifique dans laquelle la passerelle NAT se trouve. Si la zone dans laquelle la passerelle NAT est déployée tombe en panne, alors la connectivité sortante pour toutes les instances de machine virtuelle associées à la passerelle NAT tombe également en panne. Cette configuration ne fournit pas la meilleure méthode de résilience de zone.

Figure 2 : une ressource de passerelle NAT zonale unique pour les ressources multizones ne fournit pas de méthode de résilience de zone contre les pannes efficace.

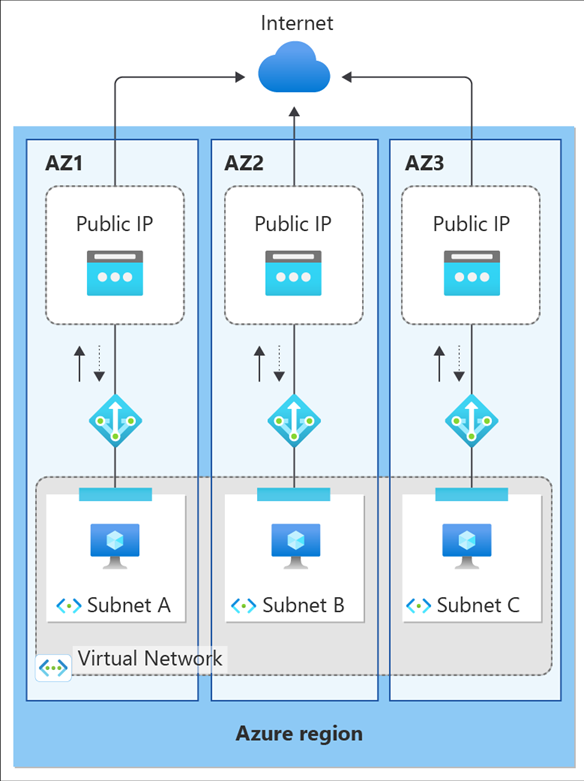

Ressource de passerelle NAT zonale pour chaque zone d’une région pour créer une résilience par zone

Il existe des scénarios de promesse zonale pour l’isolation de zone quand une instance de machine virtuelle utilisant une ressource de passerelle NAT se trouve dans la même zone que la ressource de passerelle NAT et ses adresses IP publiques. Le modèle que vous voulez utiliser pour l’isolation de zone crée une « pile zonale » par zone de disponibilité. Cette « pile zonale » se compose d’instances de machine virtuelle, d’une ressource de passerelle NAT avec des adresses IP publiques ou d’un préfixe sur un sous-réseau dans la même zone.

Figure 3 : l’isolation zonale, en créant des piles zonales avec la même passerelle NAT de zone, les mêmes adresses IP publiques et les mêmes machines virtuelles, fournit la meilleure méthode pour garantir la résilience de zone contre les pannes.

Remarque

La création de piles zonales pour chaque zone de disponibilité au sein d’une région est la méthode la plus efficace pour créer une résilience par zone contre les pannes pour la passerelle NAT. Toutefois, cette configuration protège uniquement les zones de disponibilité restantes où la panne n’a pas eu lieu. Avec cette configuration, l’échec de la connectivité sortante pour panne de zone est isolé de la zone spécifique affectée. La panne n’affecte pas les autres piles zonales où d’autres passerelles NAT sont déployées avec leurs propres sous-réseaux et adresses IP publiques zonales.

Intégration du trafic entrant à un équilibreur de charge standard

Si votre scénario nécessite des points de terminaison entrants, deux options s’offrent à vous :

| Option | Modèle | Exemple | Avantage | Inconvénient |

|---|---|---|---|---|

| (1) | Aligner les points de terminaison entrants sur les piles zonales respectives que vous créez pour le trafic sortant. | Créez un équilibreur de charge standard avec un front-end zonal. | Même modèle de défaillance pour le trafic entrant et sortant. Plus simple à utiliser. | Un nom DNS (Domain Name System) commun doit masquer les adresses IP individuelles par zone. |

| (2) | Superposer les piles zonales avec un point de terminaison entrant entre les zones. | Créez un équilibreur de charge standard avec un front-end redondant interzone. | Adresse IP unique pour un point de terminaison entrant. | Modèles variables pour le trafic entrant et sortant. Plus complexe à utiliser. |

Notes

Notez que la configuration zonale d’un équilibreur de charge fonctionne différemment de la passerelle NAT. La sélection de la zone de disponibilité de l’équilibreur de charge est synonyme de la sélection de zone de sa configuration IP frontale. Pour les équilibreurs de charge publics, si l’adresse IP publique dans le serveur frontal de l’équilibreur de charge est redondante interzone, l’équilibreur de charge est également redondant interzone. Si l’adresse IP publique dans le frontal de l’équilibreur de charge est zonale, l’équilibreur de charge est également désigné dans la même zone.

Limites

- Les zones ne peuvent pas être modifiées, mises à jour ou créées pour la passerelle NAT après le déploiement.

Étapes suivantes

- En savoir plus sur les régions et les zones de disponibilité Azure

- Découvrez plus en détail Azure NAT Gateway

- En savoir plus sur Azure Load balancer