Filtrage amélioré pour les connecteurs dans Exchange Online

Les connecteurs entrants correctement configurés sont une source approuvée de courrier entrant vers Microsoft 365 ou Office 365. Toutefois, dans les scénarios de routage complexes où les e-mails de votre domaine Microsoft 365 ou Office 365 sont routés d’abord ailleurs, la source du connecteur entrant n’est généralement pas le véritable indicateur de l’origine du message. Les scénarios de routage complexes sont les suivants :

- Services de filtrage cloud tiers

- Appliances de filtrage managées

- Environnements hybrides (par exemple, Exchange local)

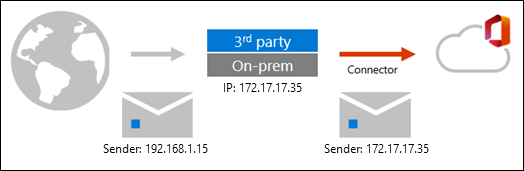

Le routage du courrier dans des scénarios complexes ressemble à ceci :

Comme vous pouvez le voir, le message adopte l’adresse IP source du service, Appliance ou organization Exchange local qui se trouve devant Microsoft 365. Le message arrive dans Microsoft 365 avec une adresse IP source différente. Ce comportement n’est pas une limitation de Microsoft 365 ; c’est simplement le fonctionnement de SMTP.

Dans ces scénarios, vous pouvez toujours tirer le meilleur parti de Exchange Online Protection (EOP) et de Microsoft Defender pour Office 365 à l’aide du filtrage amélioré pour les connecteurs (également appelé skip listing).

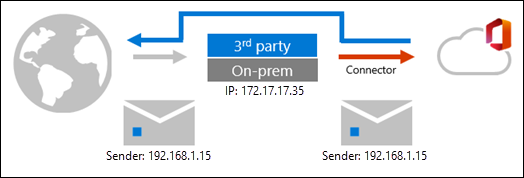

Une fois que vous avez activé le filtrage amélioré pour les connecteurs, le routage du courrier dans les scénarios de routage complexes ressemble à ceci :

Comme vous pouvez le voir, le filtrage amélioré pour les connecteurs permet de conserver les informations d’adresse IP et d’expéditeur, ce qui présente les avantages suivants :

- Amélioration de la précision pour la pile de filtrage Microsoft et les modèles Machine Learning, notamment :

- Regroupement heuristique

- Anti-usurpation d’identité

- Anti-hameçonnage

- Meilleures fonctionnalités post-violation dans l’investigation et la réponse automatisées (AIR)

- Possibilité d’utiliser l’authentification par e-mail explicite (SPF, DKIM et DMARC) pour vérifier la réputation du domaine d’envoi pour l’emprunt d’identité et la détection d’usurpation d’identité. Pour plus d’informations sur l’authentification par e-mail explicite et implicite, consultez Authentification Email dans EOP.

Pour plus d’informations, consultez la section Que se passe-t-il lorsque vous activez le filtrage amélioré pour les connecteurs ? plus loin dans cet article.

Utilisez les procédures décrites dans cet article pour activer le filtrage amélioré pour les connecteurs sur des connecteurs individuels. Pour plus d’informations sur les connecteurs dans Exchange Online, consultez Configurer le flux de messagerie à l’aide de connecteurs.

Remarque

- Nous vous recommandons toujours de pointer votre enregistrement MX vers Microsoft 365 ou Office 365 afin de réduire la complexité. Par exemple, certains hôtes peuvent invalider les signatures DKIM, ce qui entraîne des faux positifs. Lorsque deux systèmes sont responsables de la protection des e-mails, il est plus compliqué de déterminer lequel a agi sur le message.

- Les scénarios les plus courants auxquels le filtrage amélioré est conçu sont les environnements hybrides ; Toutefois, le courrier destiné aux boîtes aux lettres locales (courrier sortant) n’est toujours pas filtré par EOP. La seule façon d’obtenir une analyse EOP complète sur toutes les boîtes aux lettres consiste à déplacer votre enregistrement MX vers Microsoft 365 ou Office 365.

- À l’exception des scénarios de routage entrant linéaire où MX pointe vers des serveurs locaux, l’ajout de vos adresses IP de serveur hybride local à la liste d’exclusions de filtres améliorée n’est pas pris en charge dans un scénario de flux de courrier centralisé. Cela peut amener EOP à analyser vos e-mails de serveur hybride local, à ajouter une valeur d’en-tête compauth, et peut entraîner le marquage du message par EOP comme courrier indésirable. Dans un environnement hybride configuré, il n’est pas nécessaire de les ajouter à la liste d’évitement. La liste d’évitements est principalement destinée aux scénarios où il existe un appareil/filtre tiers avant votre locataire Microsoft 365. Pour plus d’informations, consultez Les points d’enregistrement MX vers le filtrage du courrier indésirable tiers.

- Ne placez pas un autre service d’analyse ou hôte après EOP. Une fois qu’EOP analyse un message, veillez à ne pas rompre la chaîne d’approbation en acheminant le courrier via un serveur non Exchange qui ne fait pas partie de votre organization cloud ou local. Lorsque le message finit par arriver à la boîte aux lettres de destination, les en-têtes du premier verdict d’analyse peuvent ne plus être exacts. Le transport de courrier centralisé ne doit pas être utilisé pour introduire des serveurs non-Exchange dans le chemin du flux de messagerie.

Configurer le filtrage amélioré pour les connecteurs

Ce qu'il faut savoir avant de commencer

Incluez toutes les adresses IP approuvées associées aux hôtes locaux ou aux filtres tiers qui envoient des e-mails dans microsoft 365 ou Office 365 organization, y compris les tronçons intermédiaires avec des adresses IP publiques. Pour obtenir ces adresses IP, consultez la documentation ou le support fourni avec le service.

Si vous avez des règles de flux de courrier (également appelées règles de transport) qui définissent la liste SCL sur -1 pour les messages qui transitent par ce connecteur, vous devez désactiver ces règles de flux de courrier après avoir activé le filtrage amélioré pour les connecteurs.

Pour ouvrir le portail Microsoft Defender, accédez à https://security.microsoft.com. Pour accéder directement à la page Filtrage amélioré pour les connecteurs , utilisez https://security.microsoft.com/skiplisting.

Pour vous connecter à Exchange Online PowerShell, voir Connexion à Exchange Online PowerShell. Pour vous connecter à Exchange Online Protection PowerShell, consultez Se connecter à Exchange Online Protection PowerShell.

Pour configurer le filtrage amélioré pour les connecteurs, vous devez être membre de l’un des groupes de rôles suivants :

- Gestion de l’organisation ou Administrateur de la sécurité dans le portail Microsoft Defender.

- Gestion de l’organisation dans Exchange Online.

Le filtrage amélioré pour les connecteurs n’est pas pris en charge dans les environnements hybrides qui utilisent le transport de courrier centralisé.

Utiliser le portail Microsoft Defender pour configurer le filtrage amélioré pour les connecteurs sur un connecteur entrant

Dans le portail Microsoft Defender, accédez à Email & pageStratégies decollaboration > & Règles >Stratégies de> menace section >RèglesFiltrage amélioré.

Dans la page Filtrage amélioré pour les connecteurs , sélectionnez le connecteur entrant que vous souhaitez configurer en cliquant sur son nom.

Dans le menu volant détails du connecteur qui s’affiche, configurez les paramètres suivants :

Adresses IP à ignorer : choisissez l’une des valeurs suivantes :

Désactiver le filtrage amélioré pour les connecteurs : désactivez le filtrage amélioré pour les connecteurs sur le connecteur.

Détecter et ignorer automatiquement la dernière adresse IP : nous vous recommandons cette valeur si vous devez ignorer uniquement la dernière source de message.

Ignorez ces adresses IP associées au connecteur : sélectionnez cette valeur pour configurer une liste d’adresses IP à ignorer.

Importante

- L’entrée des adresses IP de Microsoft 365 ou Office 365 n’est pas prise en charge. N’utilisez pas cette fonctionnalité pour compenser les problèmes introduits par les chemins de routage de courrier non pris en charge. Soyez prudent et limitez les plages d’adresses IP aux systèmes de messagerie qui gèrent les messages de votre propre organization avant Microsoft 365 ou Office 365.

- L’entrée d’une adresse IP privée définie par RFC 1918 (10.0.0.0/8, 172.16.0.0/12 et 192.168.0.0/16) n’est pas prise en charge. Le filtrage amélioré détecte et ignore automatiquement les adresses IP privées. Si le tronçon précédent est un serveur de messagerie qui se trouve derrière un appareil de traduction d’adresses réseau (NAT) qui attribue des adresses IP privées, nous vous recommandons de configurer NAT pour affecter une adresse IP publique au serveur de messagerie.

Si vous avez sélectionné Détecter et ignorer automatiquement la dernière adresse IP ou Ignorer ces adresses IP associées au connecteur, la section Appliquer à ces utilisateurs s’affiche :

Appliquer à l’ensemble des organization : nous vous recommandons cette valeur une fois que vous avez testé la fonctionnalité sur un petit nombre de destinataires.

Appliquer à un petit ensemble d’utilisateurs : sélectionnez cette valeur pour configurer la liste des adresses e-mail des destinataires auxquelles le filtrage amélioré pour les connecteurs s’applique. Nous vous recommandons cette valeur comme test initial de la fonctionnalité.

Remarque

- Cette valeur n’est affective que sur les adresses e-mail réelles que vous spécifiez. Par exemple, si un utilisateur a cinq adresses e-mail associées à sa boîte aux lettres (également appelées adresses proxy), vous devez spécifier les cinq adresses e-mail ici. Dans le cas contraire, les messages envoyés aux quatre autres adresses e-mail passent par un filtrage normal.

- Dans les environnements hybrides où le courrier entrant transite par Exchange local, vous devez spécifier l’adresse cible de l’objet MailUser . Par exemple : michelle@contoso.mail.onmicrosoft.com.

- Cette valeur est affective uniquement sur les messages où tous les destinataires sont spécifiés ici. Si un message contient des destinataires qui ne sont pas spécifiés ici, le filtrage normal est appliqué à tous les destinataires du message.

Appliquer à l’ensemble des organization : nous vous recommandons cette valeur après avoir testé la fonctionnalité sur quelques destinataires.

Lorsque vous avez terminé, cliquez sur Enregistrer.

Utiliser Exchange Online PowerShell ou Exchange Online Protection PowerShell pour configurer le filtrage amélioré pour les connecteurs sur un connecteur entrant

Pour configurer le filtrage amélioré pour les connecteurs sur un connecteur entrant, utilisez la syntaxe suivante :

Set-InboundConnector -Identity <ConnectorIdentity> [-EFSkipLastIP <$true | $false>] [-EFSkipIPs <IPAddresses>] [-EFUsers "emailaddress1","emailaddress2",..."emailaddressN"]

EFSkipLastIP : les valeurs valides sont les suivantes :

$true: seule la dernière source de message est ignorée.$false: ignorez les adresses IP spécifiées par le paramètre EFSkipIPs . Si aucune adresse IP n’y est spécifiée, le filtrage amélioré pour les connecteurs est désactivé sur le connecteur entrant. La valeur par défaut est$false.

EFSkipIPs : adresses IP spécifiques à ignorer lorsque la valeur du paramètre EFSkipLastIP est

$false. Les valeurs valides sont les suivantes :- Une seule adresse IP : par exemple,

192.168.1.1. - Une plage d’adresses IP : par exemple,

192.168.1.0-192.168.1.31. - ADRESSE IP ciDR (Classless Inter-Domain Routing) : par exemple,

192.168.1.0/25.

Consultez ignorer ces adresses IP associées à la description du connecteur dans la section précédente pour connaître les limitations relatives aux adresses IP.

- Une seule adresse IP : par exemple,

EFUsers : adresse e-mail séparée par des virgules des adresses e-mail des destinataires auxquelles vous souhaitez appliquer le filtrage amélioré pour les connecteurs. Consultez la description Appliquer à un petit ensemble d’utilisateurs dans la section précédente pour connaître les limitations relatives aux destinataires individuels. La valeur par défaut est vide (

$null), ce qui signifie que le filtrage amélioré pour les connecteurs est appliqué à tous les destinataires.

Cet exemple configure le connecteur entrant nommé From Anti-Spam Service avec les paramètres suivants :

- Le filtrage amélioré pour les connecteurs est activé sur le connecteur et l’adresse IP du dernier message source est ignorée.

- Le filtrage amélioré pour les connecteurs s’applique uniquement aux adresses michelle@contoso.come-mail des destinataires , laura@contoso.comet julia@contoso.com.

Set-InboundConnector -Identity "From Anti-Spam Service" -EFSkipLastIP $true -EFUsers "michelle@contoso.com","laura@contoso.com","julia@contoso.com"

Remarque : Pour désactiver le filtrage amélioré pour les connecteurs, utilisez la valeur $false du paramètre EFSkipLastIP .

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Set-InboundConnector.

Que se passe-t-il lorsque vous activez le filtrage amélioré pour les connecteurs ?

Le tableau suivant décrit à quoi ressemblent les connexions avant et après l’activation du filtrage amélioré pour les connecteurs :

| Fonctionnalité | Avant l’activation du filtrage amélioré | Une fois le filtrage amélioré activé |

|---|---|---|

| Authentification de domaine Email | Utilisation implicite de la technologie de protection contre l’usurpation d’identité. | Explicite, basé sur les enregistrements SPF, DKIM et DMARC du domaine source dans DNS. |

| X-MS-Exchange-ExternalOriginalInternetSender | Non disponible | Cet en-tête est horodaté si l’option Ignorer la liste a réussi, si elle est activée sur le connecteur et que la correspondance du destinataire se produit. La valeur de ce champ contient des informations sur l’adresse source réelle. |

| X-MS-Exchange-SkipListedInternetSender | Non disponible | Cet en-tête est marqué si la liste d’ignorer a été activée sur le connecteur, quelles que soient les correspondances du destinataire. La valeur de ce champ contient des informations sur l’adresse source réelle. Cet en-tête est principalement utilisé à des fins de création de rapports et pour vous aider à comprendre les scénarios WhatIf. |

Vous pouvez afficher les améliorations apportées au filtrage et à la création de rapports à l’aide du rapport status protection contre les menaces dans le portail Microsoft Defender. Pour plus d’informations, consultez Rapport sur la protection contre les menaces status.