Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

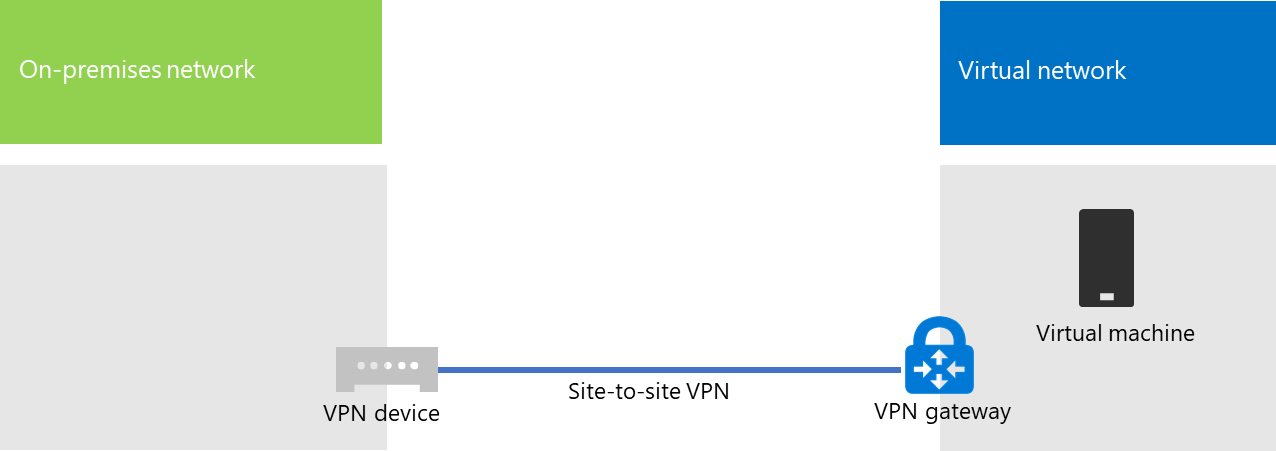

Un réseau virtuel Azure entre différents locaux est connecté à votre réseau local, étendant ainsi votre réseau pour inclure des sous-réseaux et machines virtuelles hébergés dans les services d’infrastructure Azure. Cette connexion permet aux ordinateurs de votre réseau local d’accéder directement aux machines virtuelles dans Azure et inversement.

Par exemple, un serveur de synchronisation d’annuaires s’exécutant sur une machine virtuelle Azure doit interroger vos contrôleurs de domaine locaux pour connaître les modifications apportées aux comptes et synchroniser ces modifications avec votre abonnement Microsoft 365.

Pour configurer un réseau virtuel Azure intersite à l’aide d’une connexion de réseau privé virtuel (VPN) site à site, consultez passerelle VPN documentation.

Voici la configuration finale.

Étape suivante

Déployer la synchronisation d’annuaires Microsoft 365 dans Microsoft Azure