Configurer Defender pour point de terminaison pour des fonctionnalités Android

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Accès conditionnel avec Defender pour point de terminaison sur Android

Microsoft Defender pour point de terminaison sur Android, ainsi que Microsoft Intune et Microsoft Entra ID, permet d’appliquer des stratégies de conformité des appareils et d’accès conditionnel en fonction des niveaux de risque de l’appareil. Defender pour point de terminaison est une solution mtd (Mobile Threat Defense) que vous pouvez déployer via Intune.

Pour plus d’informations sur la configuration de Defender pour point de terminaison sur Android et l’accès conditionnel, consultez Defender pour point de terminaison et Intune.

Configurer des indicateurs personnalisés

Remarque

Defender pour point de terminaison sur Android prend uniquement en charge la création d’indicateurs personnalisés pour les adresses IP et les URL/domaines.

Defender pour point de terminaison sur Android permet aux administrateurs de configurer des indicateurs personnalisés pour prendre également en charge les appareils Android. Pour plus d’informations sur la configuration des indicateurs personnalisés, consultez Gérer les indicateurs.

Configurer la protection web

Defender pour point de terminaison sur Android permet aux administrateurs informatiques de configurer la fonctionnalité de protection web. Cette fonctionnalité est disponible dans le centre d’administration Microsoft Intune.

La protection web permet de sécuriser les appareils contre les menaces web et de protéger les utilisateurs contre les attaques par hameçonnage. Les indicateurs anti-hameçonnage et personnalisés (URL et adresses IP) sont pris en charge dans le cadre de la protection web. Le filtrage de contenu web n’est actuellement pas pris en charge sur les plateformes mobiles.

Remarque

Defender pour point de terminaison sur Android utilise un VPN afin de fournir la fonctionnalité Web Protection. Ce VPN n’est pas un VPN standard. Au lieu de cela, il s’agit d’un VPN local/auto-bouclage qui ne prend pas le trafic en dehors de l’appareil.

Pour plus d’informations, consultez Configurer la protection web sur les appareils qui exécutent Android.

Protection réseau

Cette fonctionnalité offre une protection contre les menaces Wi-Fi non autorisées et les certificats non autorisés, qui sont le principal vecteur d’attaque pour les réseaux Wi-Fi. Les administrateurs peuvent répertorier les certificats d’autorité de certification racine et d’autorité de certification racine privée dans Microsoft Intune centre d’administration et établir une approbation avec des points de terminaison. Il offre à l’utilisateur une expérience guidée pour se connecter à des réseaux sécurisés et l’avertit également si une menace associée est détectée.

Il inclut plusieurs contrôles d’administration pour offrir de la flexibilité, comme la possibilité de configurer la fonctionnalité à partir du centre d’administration Microsoft Intune et d’ajouter des certificats approuvés. Les administrateurs peuvent activer les contrôles de confidentialité pour configurer les données envoyées à Defender pour point de terminaison à partir d’appareils Android.

La protection réseau dans Microsoft Defender pour point de terminaison est désactivée par défaut. Les administrateurs peuvent utiliser les étapes suivantes pour configurer la protection réseau sur les appareils Android.

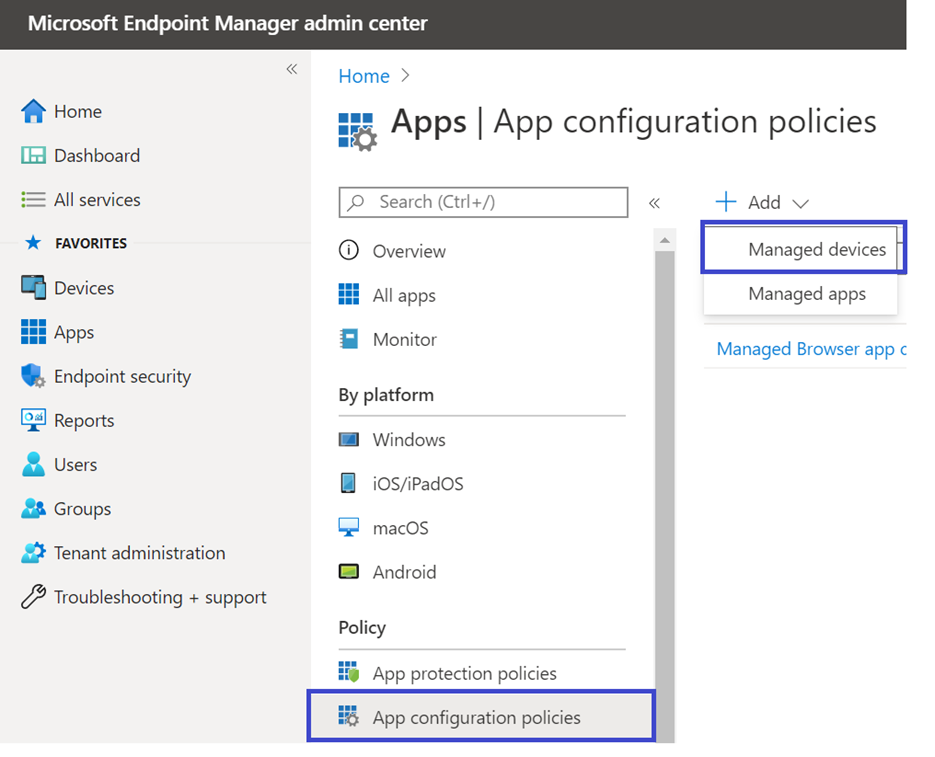

Dans le centre d’administration Microsoft Intune, accédez à Applications Stratégies > de configuration des applications. Créez une stratégie de configuration d’application.

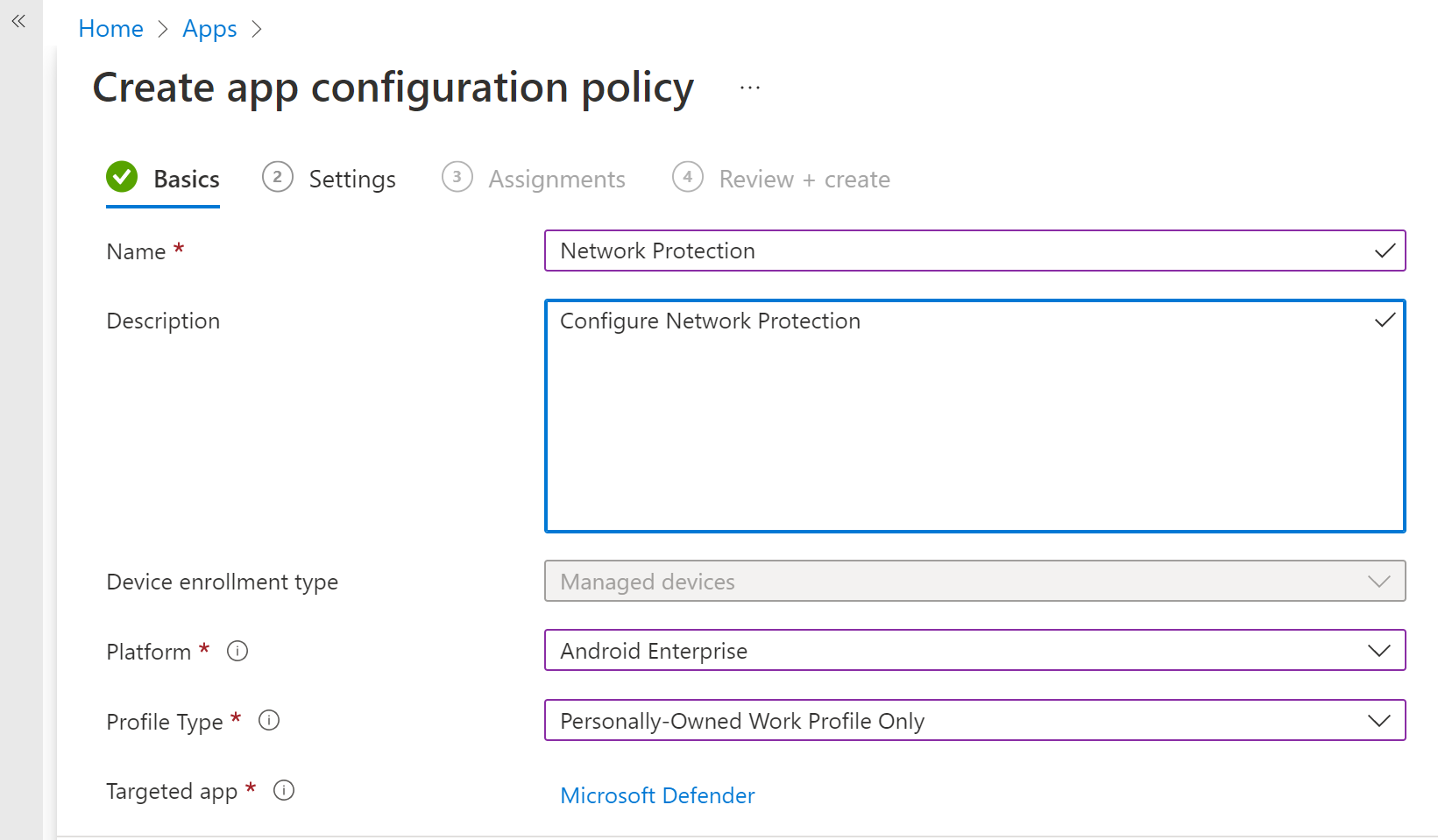

Fournissez un nom et une description pour identifier la stratégie de manière unique. Sélectionnez « Android Enterprise » comme plateforme et « Profil professionnel appartenant à l’utilisateur uniquement » comme type de profil et « Microsoft Defender » comme application ciblée.

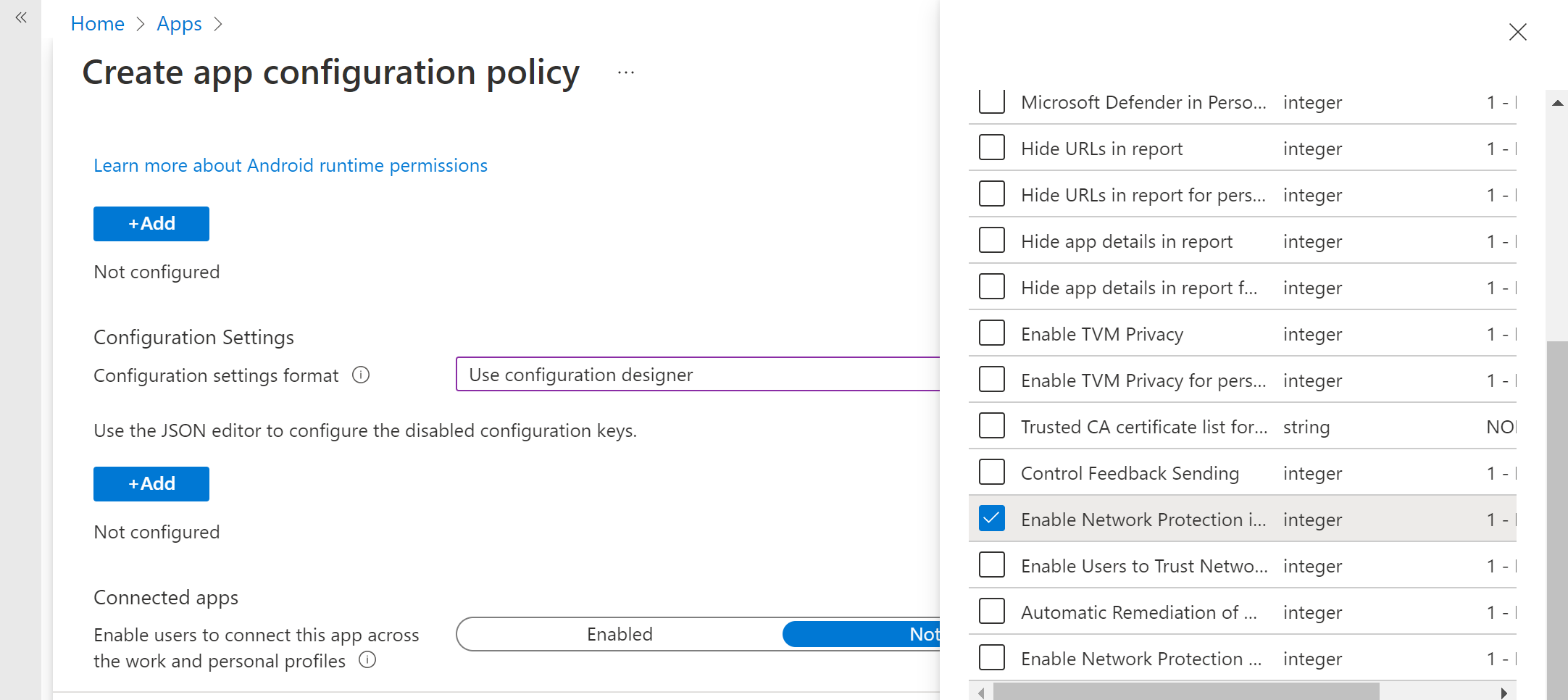

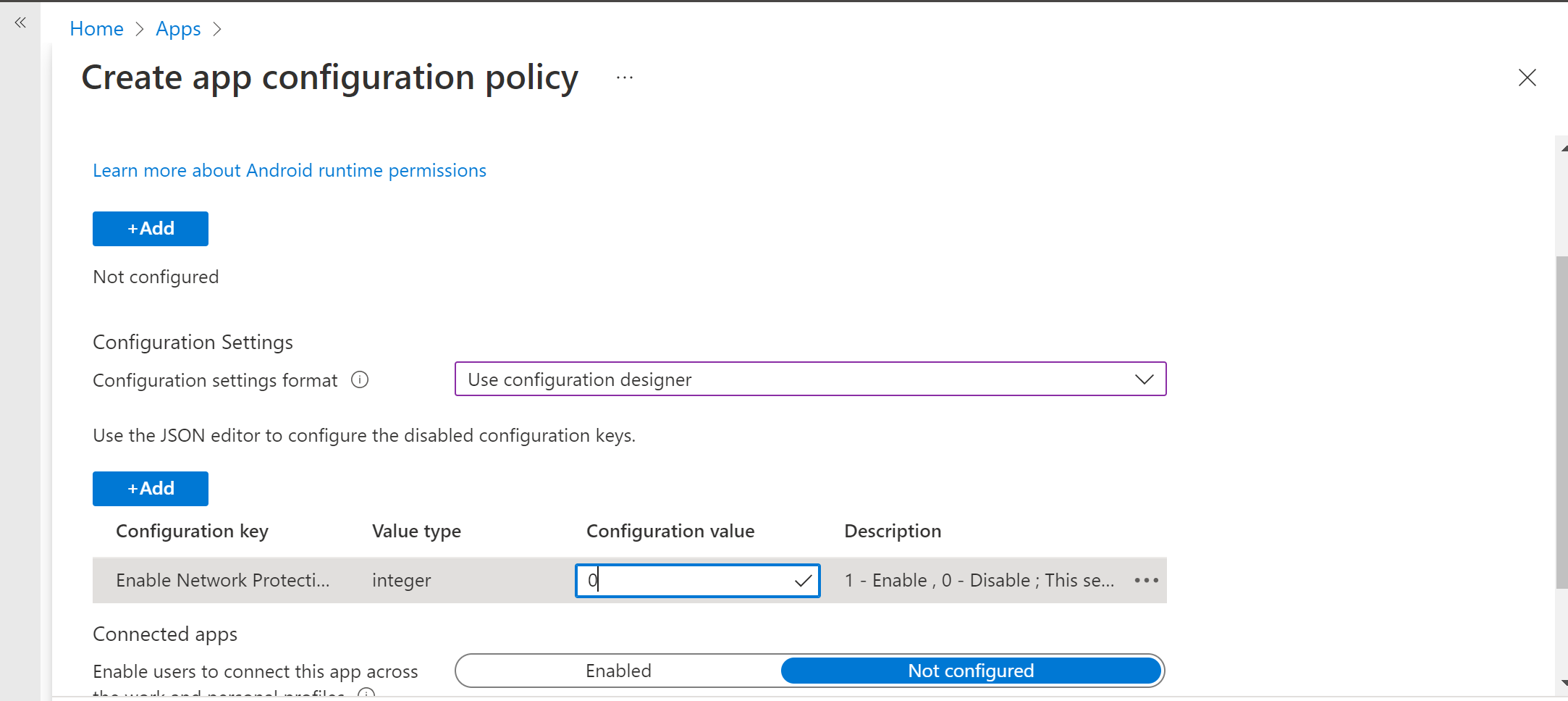

Dans la page Paramètres, sélectionnez « Utiliser le concepteur de configuration » et ajoutez « Activer la protection réseau dans Microsoft Defender » comme clé et la valeur « 1 » pour activer la protection réseau. (La protection réseau est désactivée par défaut)

Si votre organization utilise des autorités de certification racines privées, vous devez établir une relation de confiance explicite entre Intune (solution GPM) et les appareils utilisateur. L’établissement d’une approbation permet d’empêcher Defender de marquer les autorités de certification racines comme des certificats non autorisés.

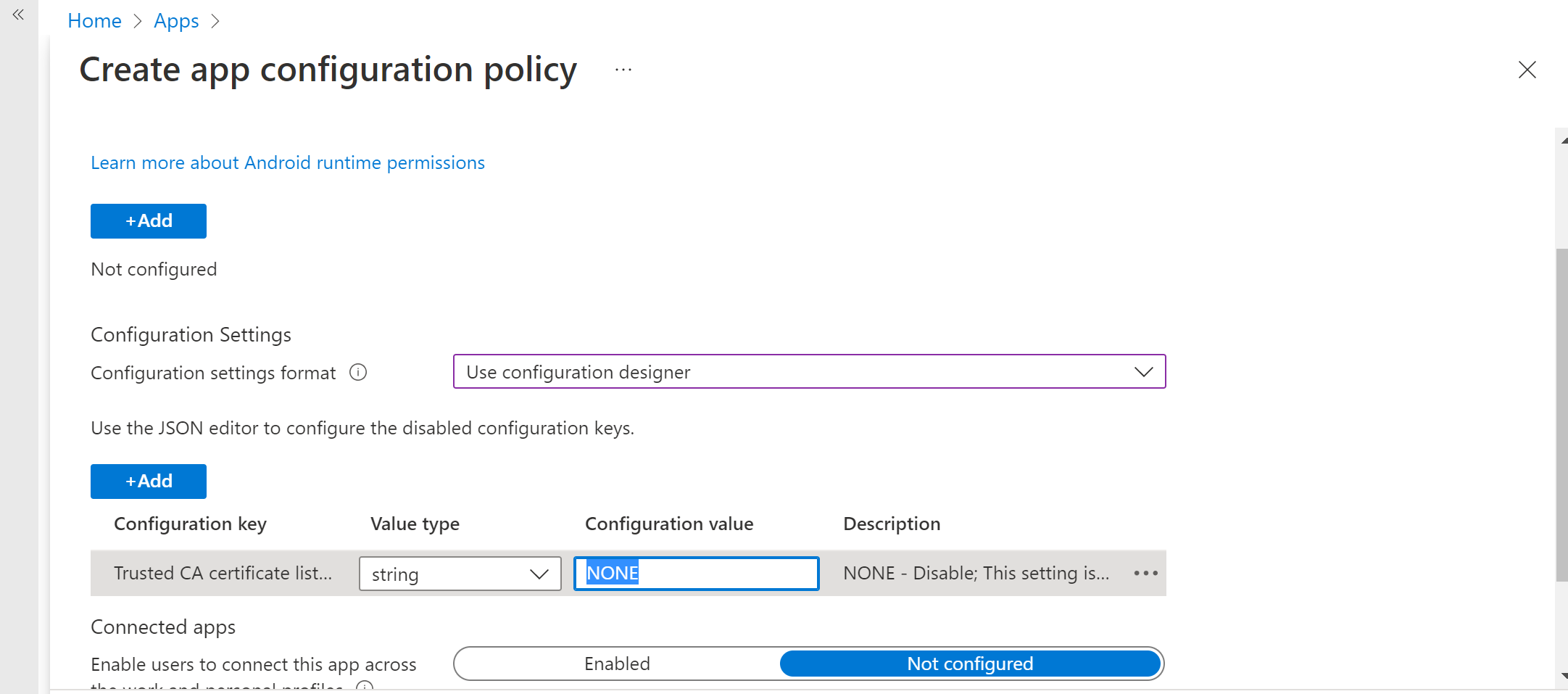

Pour établir l’approbation des autorités de certification racine, utilisez « Liste de certificats d’autorité de certification approuvée pour la protection réseau » comme clé. Dans la valeur , ajoutez la « liste séparée par des virgules des empreintes de certificat (SHA 1) ».

Exemple de format d’empreinte numérique à ajouter :

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Importante

Les caractères d’empreinte sha-1 du certificat doivent être séparés ou non séparés par des espaces blancs.

Ce format n’est pas valide :

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Tous les autres caractères de séparation ne sont pas valides.

Pour les autres configurations liées à la protection du réseau, ajoutez les clés suivantes et la valeur correspondante appropriée.

Clé de configuration Description Liste de certificats d’autorité de certification approuvée pour la protection réseau Les administrateurs de sécurité gèrent ce paramètre pour établir une approbation pour l’autorité de certification racine et les certificats auto-signés. Activer la protection réseau dans Microsoft Defender 1 - Activer, 0 - Désactiver (par défaut). Ce paramètre est utilisé par l’administrateur informatique pour activer ou désactiver les fonctionnalités de protection réseau dans l’application Defender. Activer la confidentialité de la protection du réseau 1 - Activer (par défaut), 0 - Désactiver. Les administrateurs de sécurité gèrent ce paramètre pour activer ou désactiver la confidentialité dans la protection du réseau. Autoriser les utilisateurs à approuver des réseaux et des certificats 1 - Activer, 0 - Désactiver (par défaut). Les administrateurs de sécurité gèrent ce paramètre pour activer ou désactiver l’expérience dans l’application de l’utilisateur final pour approuver et non se méfier des réseaux non sécurisés et suspects et des certificats malveillants. Correction automatique des alertes de protection réseau 1 - Activer (par défaut), 0 - Désactiver. Les administrateurs de sécurité gèrent ce paramètre pour activer ou désactiver les alertes de correction envoyées lorsqu’un utilisateur effectue des activités de correction, telles que le passage à un point d’accès Wi-Fi plus sûr ou la suppression de certificats suspects détectés par Defender. Gérer la détection de la protection réseau pour les réseaux ouverts 0 - Désactiver (par défaut), 1 - Mode Audit, 2 - Activer. Les administrateurs de sécurité gèrent ce paramètre pour désactiver, auditer ou activer la détection de réseau ouvert, respectivement. En mode « Audit », les alertes sont envoyées uniquement au portail ATP sans expérience utilisateur final. Pour l’expérience utilisateur, définissez la configuration sur le mode « Activer ». Gérer la détection de la protection réseau pour les certificats 0 - Désactiver, 1 - Mode Audit (par défaut), 2 - Activer. Lorsque la protection réseau est activée, le mode Audit pour la détection de certificat est activé par défaut. En mode Audit, les alertes de notification sont envoyées aux administrateurs SOC, mais aucune notification de l’utilisateur final n’est affichée à l’utilisateur quand Defender détecte un certificat incorrect. Toutefois, les administrateurs peuvent désactiver cette détection avec 0 comme valeur et activer toutes les fonctionnalités en définissant 2 comme valeur. Lorsque la fonctionnalité est activée avec la valeur 2, des notifications à l’utilisateur final sont envoyées à l’utilisateur lorsque Defender détecte un certificat incorrect, et des alertes sont également envoyées au soc Administration. Ajoutez les groupes requis auxquels la stratégie doit être appliquée. Passez en revue et créez la stratégie.

Clé de configuration Description Activer la protection réseau dans Microsoft Defender 1 : Activer

0 : Désactiver (par défaut)

Ce paramètre est utilisé par l’administrateur informatique pour activer ou désactiver les fonctionnalités de protection réseau dans l’application Defender.Activer la confidentialité de la protection du réseau 1 : Activer (par défaut)

0 : Désactiver

Les administrateurs de sécurité gèrent ce paramètre pour activer ou désactiver la confidentialité dans la protection du réseau.Autoriser les utilisateurs à approuver des réseaux et des certificats 1

Activer

0 :Désactiver (par défaut)

Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver l’expérience de l’utilisateur final dans l’application pour approuver et se méfier des réseaux non sécurisés et suspects et des certificats malveillants.Correction automatique des alertes de protection réseau 1 : Activer (par défaut)

0 : Désactiver

Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver les alertes de correction qui sont envoyées lorsqu’un utilisateur effectue des activités de correction. Par exemple, l’utilisateur bascule vers un point d’accès Wi-Fi plus sûr ou supprime les certificats suspects détectés par Defender.Gérer la détection de la protection réseau pour les réseaux ouverts 0 : Désactiver (par défaut)

1 : Mode Audit

Les administrateurs de sécurité gèrent ce paramètre pour activer ou désactiver la détection du réseau ouvert.Gérer la détection de la protection réseau pour les certificats 0 : Désactiver

1 : Mode d’audit (par défaut)

2 : Activer

Lorsque la protection réseau est activée, le mode Audit pour la détection de certificat est activé par défaut. En mode audit, les alertes de notification sont envoyées aux administrateurs SOC, mais aucune notification de l’utilisateur final n’est affichée lorsque Defender détecte un certificat incorrect. Les administrateurs peuvent désactiver cette détection avec la valeur 0 ou activer toutes les fonctionnalités en définissant la valeur 2. Lorsque la valeur est 2, des notifications aux utilisateurs finaux sont envoyées aux utilisateurs et des alertes sont envoyées aux administrateurs SOC lorsque Defender détecte un certificat incorrect.Ajoutez les groupes requis auxquels la stratégie doit être appliquée. Passez en revue et créez la stratégie.

Remarque

Les utilisateurs doivent activer l’autorisation d’emplacement (qui est une autorisation facultative) ; Cela permet à Defender pour point de terminaison d’analyser leurs réseaux et de les alerter en cas de menaces liées au WIFI. Si l’autorisation d’emplacement est refusée par l’utilisateur, Defender pour point de terminaison ne peut fournir qu’une protection limitée contre les menaces réseau et protéger uniquement les utilisateurs contre les certificats non autorisés.

Contrôles de confidentialité

Les contrôles de confidentialité suivants sont disponibles pour configurer les données envoyées par Defender pour point de terminaison à partir d’appareils Android :

| Rapport sur les menaces | Détails |

|---|---|

| Rapport sur les programmes malveillants | Les administrateurs peuvent configurer le contrôle de confidentialité pour les rapports sur les programmes malveillants. Si la confidentialité est activée, Defender pour point de terminaison n’envoie pas le nom de l’application malveillante et les autres détails de l’application dans le cadre du rapport d’alerte de programme malveillant. |

| Rapport de hameçonnage | Les administrateurs peuvent configurer le contrôle de confidentialité pour les rapports d’hameçonnage. Si la confidentialité est activée, Defender pour point de terminaison n’envoie pas le nom de domaine et les détails du site web non sécurisé dans le cadre du rapport d’alerte de hameçonnage. |

| Évaluation des vulnérabilités des applications | Par défaut, seules les informations sur les applications installées dans le profil professionnel sont envoyées pour l’évaluation des vulnérabilités. Les administrateurs peuvent désactiver la confidentialité pour inclure des applications personnelles |

| Protection réseau (préversion) | Les administrateurs peuvent activer ou désactiver la confidentialité dans la protection réseau. Si cette option est activée, Defender n’envoie pas les détails du réseau. |

Configurer le rapport d’alerte de confidentialité

Les administrateurs peuvent désormais activer le contrôle de confidentialité pour le rapport d’hameçonnage, le rapport sur les programmes malveillants et le rapport réseau envoyé par Microsoft Defender pour point de terminaison sur Android. Cette configuration garantit que le nom de domaine, les détails de l’application et les détails du réseau, respectivement, ne sont pas envoyés dans le cadre de l’alerte chaque fois qu’une menace correspondante est détectée.

Administration contrôles de confidentialité (GPM) Suivez les étapes ci-dessous pour activer la confidentialité.

Dans Microsoft Intune centre d’administration, accédez à Applications Stratégies > de configuration > des applications Ajouter des > appareils gérés.

Donnez un nom à la stratégie , Plateforme > Android entreprise, sélectionnez le type de profil.

Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration , puis sélectionnez Ajouter.

Sélectionnez le paramètre de confidentialité requis :

- Masquer les URL dans le rapport

- Masquer les URL dans le rapport pour le profil personnel

- Masquer les détails de l’application dans le rapport

- Masquer les détails de l’application dans le rapport pour le profil personnel

- Activer la confidentialité de la protection du réseau

Pour activer la confidentialité, entrez la valeur entière 1 et affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie sur 0 pour MDE dans le profil professionnel et sur 1 pour MDE sur le profil personnel.

Passez en revue et affectez ce profil aux appareils/utilisateurs ciblés.

Contrôles de confidentialité des utilisateurs finaux

Ces contrôles aident l’utilisateur final à configurer les informations partagées sur son organization.

- Pour le profil professionnel Android Entreprise, les contrôles utilisateur final ne sont pas visibles. Les administrateurs contrôlent ces paramètres.

- Pour le profil personnel Android Entreprise, le contrôle s’affiche sous Paramètres> Confidentialité.

- Les utilisateurs voient un bouton bascule pour les informations sur les sites non sécurisés, les applications malveillantes et la protection réseau.

Ces bascules ne sont visibles que si elles sont activées par l’administrateur. Les utilisateurs peuvent décider s’ils souhaitent envoyer les informations à leur organization ou non.

L’activation/la désactivation des contrôles de confidentialité ci-dessus n’affecte pas le case activée de conformité de l’appareil ou l’accès conditionnel.

Configurer l’évaluation des vulnérabilités des applications pour les appareils BYOD

À partir de la version 1.0.3425.0303 de Microsoft Defender pour point de terminaison sur Android, vous pouvez exécuter des évaluations des vulnérabilités du système d’exploitation et des applications installées sur les appareils mobiles intégrés.

Remarque

L’évaluation des vulnérabilités fait partie de Gestion des vulnérabilités Microsoft Defender dans Microsoft Defender pour point de terminaison.

Remarques sur la confidentialité liée aux applications à partir d’appareils personnels (BYOD) :

- Pour Android Entreprise avec un profil professionnel, seules les applications installées sur le profil professionnel sont prises en charge.

- Pour les autres modes BYOD, par défaut, l’évaluation des vulnérabilités des applications n’est pas activée. Toutefois, lorsque l’appareil est en mode administrateur, les administrateurs peuvent activer explicitement cette fonctionnalité via Microsoft Intune pour obtenir la liste des applications installées sur l’appareil. Pour plus d’informations, consultez les détails ci-dessous.

Configurer la confidentialité pour le mode Administrateur de l’appareil

Procédez comme suit pour activer l’évaluation des vulnérabilités des applications à partir d’appareils en mode administrateur d’appareil pour les utilisateurs ciblés.

Remarque

Par défaut, cette option est désactivée pour les appareils inscrits en mode administrateur d’appareil.

Dans Microsoft Intune centre d’administration , accédez à Profilsde configuration>des appareils>Créer un profil et entrez les paramètres suivants :

- Plateforme : sélectionnez Administrateur d’appareil Android

- Profil : sélectionnez « Personnalisé », puis sélectionnez Créer.

Dans la section Informations de base , spécifiez un nom et une description du profil.

Dans paramètres de configuration, sélectionnez Ajouter un paramètre OMA-URI :

- Nom : entrez un nom et une description uniques pour ce paramètre OMA-URI afin de pouvoir le trouver facilement plus tard.

- OMA-URI : ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Type de données : sélectionnez Entier dans la liste déroulante.

- Valeur : entrez 0 pour désactiver le paramètre de confidentialité (par défaut, la valeur est 1)

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

Configurer la confidentialité pour le profil professionnel Android Entreprise

Defender pour point de terminaison prend en charge l’évaluation des vulnérabilités des applications dans le profil professionnel. Toutefois, si vous souhaitez désactiver cette fonctionnalité pour les utilisateurs ciblés, vous pouvez effectuer les étapes suivantes :

- Dans Microsoft Intune centre d’administration, accédez à Applications Stratégies> deconfiguration des applications \>Ajouter des>appareils gérés.

- Donnez un nom à la stratégie ; Plate-forme > Android Enterprise ; sélectionnez le type de profil.

- Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

- Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez DefenderTVMPrivacyMode comme clé et type de valeur entier

- Pour désactiver la vulnérabilité des applications dans le profil professionnel, entrez la valeur et

1affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie sur0. - Pour les utilisateurs dont la clé est définie sur

0, Defender pour point de terminaison envoie la liste des applications du profil professionnel au service principal pour l’évaluation des vulnérabilités.

- Pour désactiver la vulnérabilité des applications dans le profil professionnel, entrez la valeur et

- Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

L’activation ou la désactivation des contrôles de confidentialité ci-dessus n’affecte pas le case activée de conformité de l’appareil ou l’accès conditionnel.

Configurer la confidentialité pour le rapport d’alerte de hameçonnage

Le contrôle de confidentialité pour le rapport de hameçonnage peut être utilisé pour désactiver la collecte des informations de nom de domaine ou de site web dans le rapport de menaces de hameçonnage. Ce paramètre donne aux organisations la possibilité de choisir si elles souhaitent collecter le nom de domaine lorsqu’un site web malveillant ou malveillant est détecté et bloqué par Defender pour point de terminaison.

Configurez la confidentialité pour le rapport d’alerte de hameçonnage sur les appareils inscrits par l’administrateur d’appareil Android :

Procédez comme suit pour l’activer pour les utilisateurs ciblés :

Dans Microsoft Intune centre d’administration , accédez à Profilsde configuration>des appareils>Créer un profil et entrez les paramètres suivants :

- Plateforme : sélectionnez Administrateur d’appareil Android.

- Profil : sélectionnez « Personnalisé », puis sélectionnez Créer.

Dans la section Informations de base , spécifiez un nom et une description du profil.

Dans paramètres de configuration, sélectionnez Ajouter un paramètre OMA-URI :

- Nom : entrez un nom et une description uniques pour ce paramètre OMA-URI afin de pouvoir le trouver facilement plus tard.

- OMA-URI : ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Type de données : sélectionnez Entier dans la liste déroulante.

- Valeur : entrez 1 pour activer le paramètre de confidentialité. La valeur par défaut est 0.

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

L’utilisation de ce contrôle de confidentialité n’affecte pas le case activée de conformité de l’appareil ou l’accès conditionnel.

Configurer la confidentialité pour le rapport d’alerte de hameçonnage sur le profil professionnel Android Entreprise

Procédez comme suit pour activer la confidentialité pour les utilisateurs ciblés dans le profil professionnel :

- Dans Microsoft Intune centre d’administration, accédez à Applications Stratégies> deconfiguration> d’applicationAjouter des>appareils gérés.

- Donnez un nom à la stratégie, Plateforme > Android Enterprise, sélectionnez le type de profil.

- Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

- Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez DefenderExcludeURLInReport comme clé et type de valeur entier.

- Entrez 1 pour activer la confidentialité. La valeur par défaut est 0.

- Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

L’activation ou la désactivation des contrôles de confidentialité ci-dessus n’affecte pas le case activée de conformité de l’appareil ou l’accès conditionnel.

Configurer la confidentialité pour le rapport sur les menaces de programmes malveillants

Le contrôle de confidentialité pour le rapport sur les menaces de programmes malveillants peut être utilisé pour désactiver la collecte des détails de l’application (informations sur le nom et le package) du rapport sur les menaces de programmes malveillants. Ce paramètre donne aux organisations la possibilité de choisir si elles souhaitent collecter le nom de l’application lorsqu’une application malveillante est détectée.

Configurez la confidentialité pour le rapport d’alerte de programme malveillant sur les appareils inscrits par l’administrateur d’appareil Android :

Procédez comme suit pour l’activer pour les utilisateurs ciblés :

Dans Microsoft Intune centre d’administration , accédez à Profilsde configuration>des appareils>Créer un profil et entrez les paramètres suivants :

- Plateforme : sélectionnez Administrateur d’appareil Android.

- Profil : sélectionnez « Personnalisé », puis sélectionnez Créer.

Dans la section Informations de base , spécifiez un nom et une description du profil.

Dans paramètres de configuration, sélectionnez Ajouter un paramètre OMA-URI :

- Nom : entrez un nom et une description uniques pour ce paramètre OMA-URI afin de pouvoir le trouver facilement plus tard.

- OMA-URI : ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Type de données : sélectionnez Entier dans la liste déroulante.

- Valeur : entrez 1 pour activer le paramètre de confidentialité. La valeur par défaut est 0.

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

L’utilisation de ce contrôle de confidentialité n’affecte pas le case activée de conformité de l’appareil ou l’accès conditionnel. Par exemple, les appareils avec une application malveillante ont toujours un niveau de risque « Moyen ».

Configurer la confidentialité pour le rapport d’alerte de programme malveillant sur le profil professionnel Android Entreprise

Procédez comme suit pour activer la confidentialité pour les utilisateurs ciblés dans le profil professionnel :

- Dans Microsoft Intune centre d’administration, accédez à Applications Stratégies> deconfiguration> d’applicationAjouter des>appareils gérés.

- Donnez un nom à la stratégie, Plateforme > Android Enterprise, sélectionnez le type de profil.

- Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

- Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez DefenderExcludeAppInReport comme clé et type de valeur comme Entier

- Entrez 1 pour activer la confidentialité. La valeur par défaut est 0.

- Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

L’utilisation de ce contrôle de confidentialité n’affecte pas le case activée de conformité de l’appareil ou l’accès conditionnel. Par exemple, les appareils avec une application malveillante ont toujours un niveau de risque « Moyen ».

Désactiver la déconnexion

Defender pour point de terminaison prend en charge le déploiement sans le bouton de déconnexion dans l’application pour empêcher les utilisateurs de se déconnecter de l’application Defender. Cela est important pour empêcher les utilisateurs de falsifier l’appareil. Procédez comme suit pour configurer Désactiver la déconnexion :

- Dans Microsoft Intune centre d’administration, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

- Donnez un nom à la stratégie, sélectionnez Plateforme > Android Enterprise, puis sélectionnez le type de profil.

- Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

- Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez Désactiver la déconnexion comme clé et Entier comme type de valeur.

- Par défaut, Désactiver la déconnexion = 1 pour les profils professionnels Android Entreprise appartenant à l’utilisateur, complètement gérés, appartenant à l’entreprise et 0 pour le mode administrateur de l’appareil.

- Les administrateurs doivent désactiver la déconnexion = 0 pour activer le bouton de déconnexion dans l’application. Les utilisateurs pourront voir le bouton de déconnexion une fois la stratégie envoyée.

- Sélectionnez Suivant et affectez ce profil aux appareils et utilisateurs ciblés.

Importante

Cette fonctionnalité est en préversion publique. Les informations suivantes concernent le produit pré-publié qui peut être modifié de manière substantielle avant sa commercialisation. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Étiquetage des appareils

Defender pour point de terminaison sur Android permet de marquer en bloc les appareils mobiles pendant l’intégration en permettant aux administrateurs de configurer des étiquettes via Intune. Administration pouvez configurer les étiquettes d’appareil via Intune via des stratégies de configuration et les envoyer aux appareils de l’utilisateur. Une fois que l’utilisateur a installé et activé Defender, l’application cliente transmet les étiquettes d’appareil au portail de sécurité. Les étiquettes d’appareil s’affichent sur les appareils dans l’inventaire des appareils.

Procédez comme suit pour configurer les étiquettes d’appareil :

Dans Microsoft Intune centre d’administration, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie, sélectionnez Plateforme > Android Enterprise, puis sélectionnez le type de profil.

Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez DefenderDeviceTag comme clé et type de valeur en tant que Chaîne.

- Administration pouvez affecter une nouvelle balise en ajoutant la clé DefenderDeviceTag et en définissant une valeur pour balise d’appareil.

- Administration pouvez modifier une balise existante en modifiant la valeur de la clé DefenderDeviceTag.

- Administration pouvez supprimer une balise existante en supprimant la clé DefenderDeviceTag.

Cliquez sur Suivant et affectez cette stratégie aux appareils et utilisateurs ciblés.

Remarque

L’application Defender doit être ouverte pour que les balises soient synchronisées avec Intune et transmises au portail de sécurité. La réflexion des étiquettes dans le portail peut prendre jusqu’à 18 heures.

Articles connexes

- Vue d’ensemble de Microsoft Defender pour point de terminaison Android

- Déployer Microsoft Defender pour point de terminaison Android via Microsoft Intune

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour