Opérationnaliser les règles de réduction de la surface d’attaque

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Une fois que vous avez entièrement déployé des règles de réduction de la surface d’attaque, il est essentiel que vous ayez des processus en place pour surveiller les activités liées à ASR et y répondre. Les activités sont les suivantes :

Gestion des faux positifs des règles ASR

Des faux positifs/négatifs peuvent se produire avec n’importe quelle solution de protection contre les menaces. Les faux positifs sont les cas où une entité (par exemple, un fichier ou un processus) est détectée et identifiée comme malveillante, bien que l’entité ne soit pas réellement une menace. En revanche, un faux négatif est une entité qui n’a pas été détectée comme une menace, mais qui est malveillante. Pour plus d’informations sur les faux positifs et les faux négatifs, consultez : Résoudre les faux positifs/négatifs dans Microsoft Defender pour point de terminaison

Suivre les rapports de règles ASR

L’examen régulier et cohérent des rapports est un aspect essentiel du déploiement de vos règles de réduction de la surface d’attaque et du suivi des nouvelles menaces. Votre organization doit avoir planifié des révisions des événements de règles de réduction de la surface d’attaque à une cadence qui reste à jour avec les événements signalés par les règles de réduction de la surface d’attaque. Selon la taille de votre organization, les avis peuvent être suivis quotidiennement, toutes les heures ou en continu.

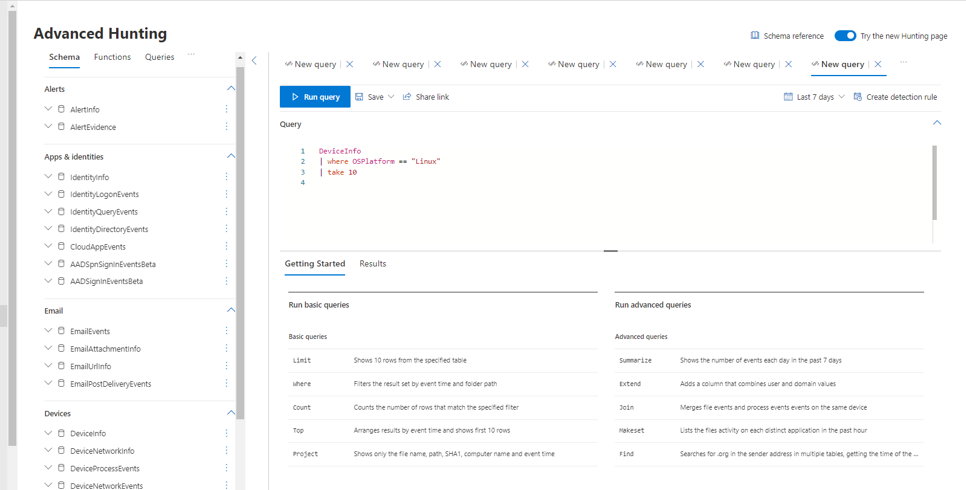

Règles ASR - Repérage avancé

L’une des caractéristiques les plus puissantes de Microsoft Defender XDR est la chasse avancée. Si vous n’êtes pas familiarisé avec la chasse avancée, consultez : Chasse proactive des menaces avec la chasse avancée.

La chasse avancée est un outil de chasse aux menaces basé sur des requêtes (Langage de requête Kusto) qui vous permet d’explorer jusqu’à 30 jours des données capturées. Grâce à la chasse avancée, vous pouvez inspecter de manière proactive les événements afin de localiser des indicateurs et des entités intéressants. L’accès flexible aux données facilite le repérage sans contrainte pour les menaces connues et potentielles.

Grâce à la chasse avancée, il est possible d’extraire des informations sur les règles de réduction de la surface d’attaque, de créer des rapports et d’obtenir des informations détaillées sur le contexte d’un audit ou d’un événement de blocage de règle de réduction de la surface d’attaque donné.

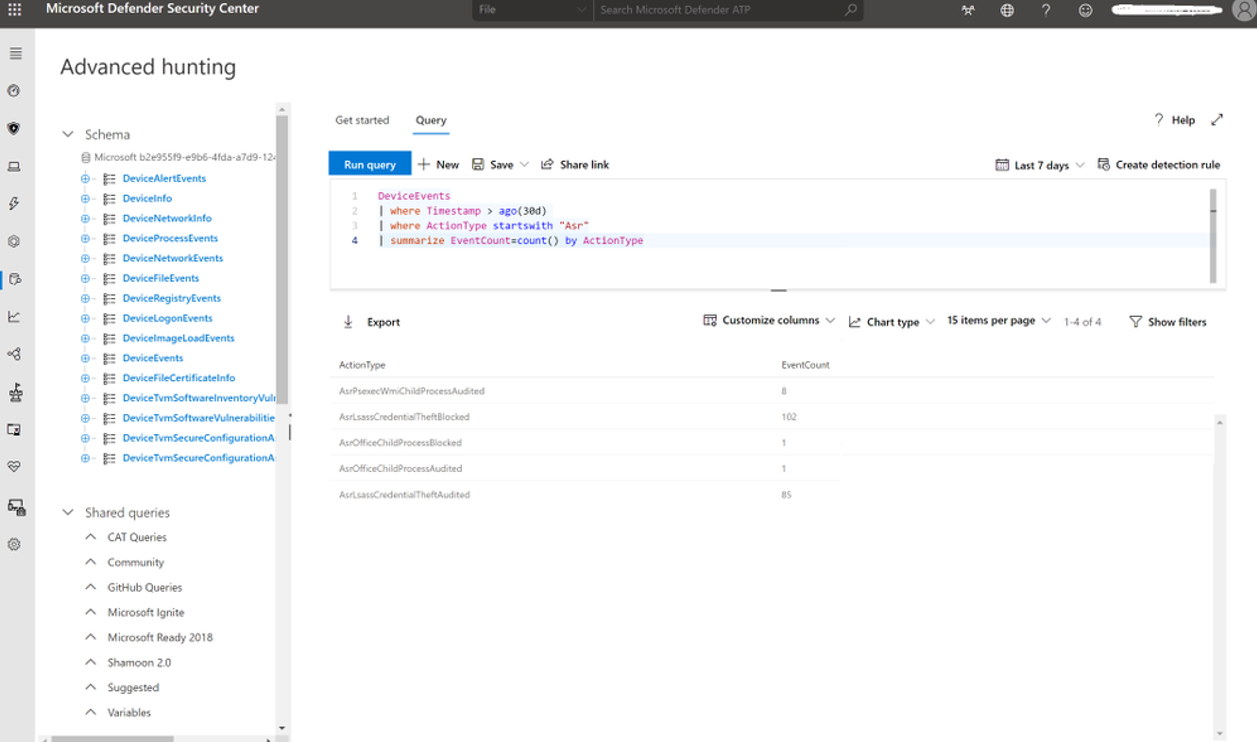

Vous pouvez interroger les événements de règle de réduction de la surface d’attaque à partir de la table DeviceEvents dans la section repérage avancé du portail Microsoft Defender. Par exemple, la requête suivante montre comment signaler tous les événements qui ont des règles de réduction de la surface d’attaque en tant que source de données, au cours des 30 derniers jours. La requête récapitule ensuite par le nombre ActionType avec le nom de la règle de réduction de la surface d’attaque.

Les événements de réduction de la surface d’attaque affichés dans le portail de repérage avancé sont limités aux processus uniques observés toutes les heures. La durée de l’événement de réduction de la surface d’attaque est la première fois que l’événement est vu au cours de cette heure.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

L’exemple ci-dessus montre que 187 événements ont été enregistrés pour AsrLsassCredentialTheft :

- 102 pour bloqué

- 85 pour Audité

- Deux événements pour AsrOfficeChildProcess (1 pour Audited et 1 pour Block)

- Huit événements pour AsrPsexecWmiChildProcessAudited

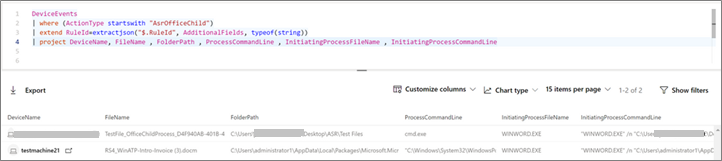

Si vous souhaitez vous concentrer sur la règle AsrOfficeChildProcess et obtenir des détails sur les fichiers et processus réels impliqués, modifiez le filtre pour ActionType et remplacez la ligne de synthèse par une projection des champs souhaités (dans ce cas, il s’agit de DeviceName, FileName, FolderPath, etc.).

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

Le véritable avantage de la chasse avancée est que vous pouvez mettre en forme les requêtes à votre convenance. En mettant en forme votre requête, vous pouvez voir l’histoire exacte de ce qui s’est passé, que vous souhaitiez identifier un élément sur un ordinateur individuel ou que vous souhaitiez extraire des insights de l’ensemble de votre environnement.

Pour plus d’informations sur les options de chasse, consultez : Démystification des règles de réduction de la surface d’attaque - Partie 3.

Articles de cette collection de déploiement

Vue d’ensemble du déploiement des règles de réduction de la surface d’attaque

Planifier le déploiement des règles de réduction de la surface d’attaque

Règles de réduction de la surface d’attaque de test

Activer les règles de réduction de la surface d’attaque

Informations de référence sur les règles de réduction de la surface d’attaque

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour