ÉTAPE 2 : Configurer vos appareils pour se connecter au service Defender pour point de terminaison à l’aide d’un proxy

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Importante

Les appareils configurés pour le trafic IPv6 uniquement ne sont pas pris en charge.

Le capteur Defender pour point de terminaison nécessite Microsoft Windows HTTP (WinHTTP) pour signaler les données du capteur et communiquer avec le service Defender pour point de terminaison. Le capteur Defender pour point de terminaison incorporé s’exécute dans le contexte système à l’aide du compte LocalSystem.

Conseil

Pour les organisations qui utilisent des proxys de transfert comme passerelle vers Internet, vous pouvez utiliser la protection réseau pour examiner les événements de connexion qui se produisent derrière des proxys de transfert.

Le paramètre de configuration WinHTTP est indépendant des paramètres de proxy de navigation Windows Internet (WinINet) (voir WinINet et WinHTTP). Il peut uniquement découvrir un serveur proxy à l’aide des méthodes de découverte suivantes :

Méthodes de découverte automatique :

Proxy transparent

Protocole WPAD (Web Proxy Auto-Discovery Protocol)

Remarque

Si vous utilisez le proxy transparent ou WPAD dans votre topologie de réseau, vous n’avez pas besoin de paramètres de configuration spéciaux.

Configuration manuelle du proxy statique :

Configuration basée sur le registre

WinHTTP configuré à l’aide de la commande netsh : convient uniquement aux bureaux dans une topologie stable (par exemple : un bureau dans un réseau d’entreprise derrière le même proxy)

Remarque

L’antivirus Defender et les proxys EDR peuvent être définis indépendamment. Dans les sections qui suivent, tenez compte de ces distinctions.

Configurer le serveur proxy manuellement en utilisant un proxy statique basé sur le registre

Configurez un proxy statique basé sur le Registre pour le capteur de détection et de réponse (EDR) Defender pour point de terminaison afin de signaler les données de diagnostic et de communiquer avec les services Defender pour point de terminaison si un ordinateur n’est pas autorisé à se connecter à Internet.

Remarque

Lorsque vous utilisez cette option sur Windows 10, ou Windows 11, windows Server 2019 ou Windows Server 2022, il est recommandé d’avoir les correctifs cumulatifs suivants (ou ultérieurs) de build et de mise à jour cumulative :

- Windows 11

- Windows 10, version 1809 ou Windows Server 2019 ou Windows Server 2022 -https://support.microsoft.com/kb/5001384

- Windows 10, version 1909 -https://support.microsoft.com/kb/4601380

- Windows 10, version 2004 -https://support.microsoft.com/kb/4601382

- Windows 10, version 20H2 -https://support.microsoft.com/kb/4601382

Ces mises à jour améliorent la connectivité et la fiabilité du canal CnC (Commande et contrôle).

Le proxy statique est configurable via la stratégie de groupe (GP). Les deux paramètres sous les valeurs de stratégie de groupe doivent être configurés sur le serveur proxy pour l’utilisation d’EDR. La stratégie de groupe est disponible dans modèles d’administration.

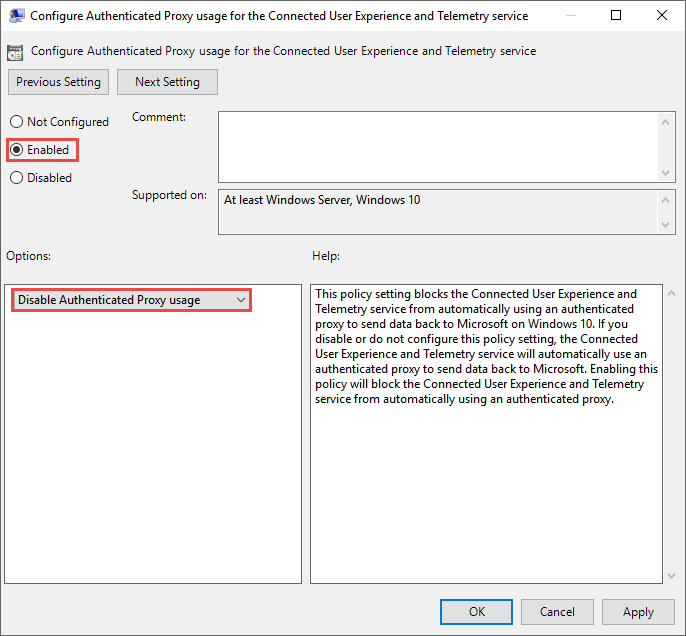

Modèles d’administration > Windows Components > Data Collection and Preview Builds > Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service.

Définissez-la sur Activé et sélectionnez Désactiver l’utilisation du proxy authentifié.

Modèles d’administration > Windows Components > Data Collection and Preview Builds > Configure connected user experiences and telemetry :

Configurez le proxy.

| Stratégie de groupe | Clé du Registre | Entrée de Registre | Valeur |

|---|---|---|---|

| Configurer l’utilisation du proxy authentifié pour l’expérience utilisateur connectée et le service de télémétrie | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Configurer les expériences des utilisateurs connectés et la télémétrie | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Par exemple : 10.0.0.6:8080 (REG_SZ) |

Remarque

Si vous utilisez le paramètre « TelemetryProxyServer » sur des appareils qui sont par ailleurs complètement hors connexion, ce qui signifie que le système d’exploitation ne peut pas se connecter pour la liste de révocation de certificats en ligne ou Windows Update, il est nécessaire d’ajouter le paramètre PreferStaticProxyForHttpRequest de Registre supplémentaire avec la valeur .1

L’emplacement du chemin d’accès au Registre parent pour « PreferStaticProxyForHttpRequest » est « HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection »

La commande suivante peut être utilisée pour insérer la valeur de Registre à l’emplacement approprié :

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

La valeur de Registre ci-dessus s’applique uniquement à partir de MsSense.exe version 10.8210.* et ultérieures, ou la version 10.8049.* et ultérieure.

Configurer un proxy statique pour Microsoft Defender Antivirus

Microsoft Defender Protection fournie par le cloud antivirus fournit une protection automatisée quasi instantanée contre les menaces nouvelles et émergentes. Notez que la connectivité est requise pour les indicateurs personnalisés lorsque l’antivirus Defender est votre solution anti-programme malveillant active. Pour EDR en mode bloc , la solution anti-programme malveillant principale est utilisée lors de l’utilisation d’une solution non-Microsoft.

Configurez le proxy statique à l’aide de la stratégie de groupe disponible dans modèles d’administration :

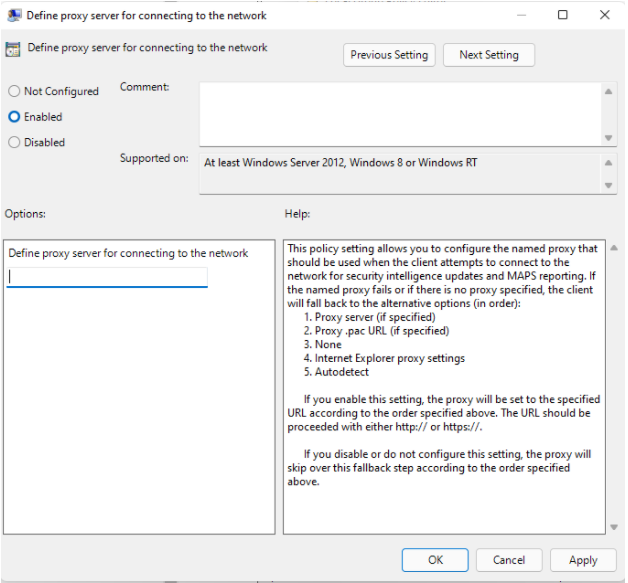

Modèles d’administration > Composants > Windows Microsoft Defender Antivirus > Définissez le serveur proxy pour la connexion au réseau.

Définissez-la sur Activé et définissez le serveur proxy. Notez que l’URL doit avoir http:// ou https://. Pour connaître les versions prises en charge pour https://, consultez Gérer les mises à jour de l’antivirus Microsoft Defender.

Sous la clé

HKLM\Software\Policies\Microsoft\Windows Defenderde Registre , la stratégie définit la valeurProxyServerdu Registre comme REG_SZ.La valeur

ProxyServerde Registre prend le format de chaîne suivant :<server name or ip>:<port>Par exemple : http://10.0.0.6:8080

Remarque

Si vous utilisez le paramètre de proxy statique sur des appareils qui sont par ailleurs complètement hors connexion, ce qui signifie que le système d’exploitation ne peut pas se connecter pour la liste de révocation de certificats en ligne ou les Windows Update, il est nécessaire d’ajouter le paramètre de Registre supplémentaire SSLOptions avec une valeur dword de 0. L’emplacement du chemin d’accès au Registre parent pour « SSLOptions » est « HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet »

Pour des raisons de résilience et la nature en temps réel de la protection fournie par le cloud, Microsoft Defender Antivirus met en cache le dernier proxy opérationnel connu. Vérifiez que votre solution proxy n’effectue pas d’inspection SSL. Cela interrompt la connexion cloud sécurisée.

Microsoft Defender Antivirus n’utilise pas le proxy statique pour se connecter à Windows Update ou à Microsoft Update pour télécharger les mises à jour. Au lieu de cela, il utilise un proxy à l’échelle du système s’il est configuré pour utiliser Windows Update, ou la source de mise à jour interne configurée selon l’ordre de secours configuré.

Si nécessaire, vous pouvez utiliser les modèles > d’administration Composants > Windows Microsoft Defender Antivirus > Define proxy auto-config (.pac) pour la connexion au réseau. Si vous devez configurer des configurations avancées avec plusieurs proxys, utilisez modèles d’administration > Composants > Windows Microsoft Defender Antivirus > Définir des adresses pour contourner le serveur proxy et empêcher Microsoft Defender Antivirus d’utiliser un serveur proxy pour ces destinations.

Vous pouvez utiliser PowerShell avec l’applet de Set-MpPreference commande pour configurer ces options :

- ProxyBypass

- ProxyPacUrl

- Proxyserver

Remarque

Pour utiliser correctement le proxy, configurez ces trois paramètres de proxy différents :

- Microsoft Defender pour point de terminaison (MDE)

- AV (antivirus)

- Détection et réponse de point de terminaison (EDR)

Configurer le serveur proxy manuellement à l’aide de la commande netsh

Utiliser netsh pour configurer un proxy statique à l’échelle du système.

Remarque

- Cela affectera toutes les applications, y compris les services Windows qui utilisent WinHTTP avec un proxy par défaut.

Ouvrez une invite de commandes avec élévation de privilèges :

- Accéder à Démarrer et taper cmd.

- Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Entrez la commande suivante et appuyez sur Entrée :

netsh winhttp set proxy <proxy>:<port>Par exemple :

netsh winhttp set proxy 10.0.0.6:8080

Pour réinitialiser le proxy winhttp, entrez la commande suivante et appuyez sur Entrée :

netsh winhttp reset proxy

Pour plus d’informations, voir la syntaxe, les contextes et le formatage de la commande Netsh.

Étape suivante

Articles connexes

- Environnements, proxys et Microsoft Defender pour point de terminaison déconnectés

- Utiliser les paramètres de stratégie de groupe pour configurer et gérer Microsoft Defender Antivirus

- Intégrer des appareils Windows 10

- Résoudre les problèmes d’intégration Microsoft Defender pour point de terminaison

- Intégrer des appareils sans accès à Internet à Microsoft Defender pour point de terminaison

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour