Personnaliser l’accès contrôlé aux dossiers

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Plateformes

- Windows

Conseil

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

L’accès contrôlé aux dossiers vous permet de protéger les données précieuses contre les applications malveillantes et les menaces, telles que les rançongiciels. L’accès contrôlé aux dossiers est pris en charge sur les clients Windows Server 2019, Windows Server 2022, Windows 10 et Windows 11. Cet article explique comment personnaliser les fonctionnalités d’accès contrôlé aux dossiers et comprend les sections suivantes :

- Protéger des dossiers supplémentaires

- Ajouter des applications qui doivent être autorisées à accéder à des dossiers protégés

- Autoriser les fichiers exécutables signés à accéder aux dossiers protégés

- Personnaliser la notification

Importante

L’accès contrôlé aux dossiers surveille les applications pour détecter les activités détectées comme malveillantes. Parfois, les applications légitimes ne peuvent pas apporter des modifications à vos fichiers. Si l’accès contrôlé aux dossiers a un impact sur la productivité de votre organization, vous pouvez envisager d’exécuter cette fonctionnalité en mode audit pour évaluer entièrement l’impact.

Protéger des dossiers supplémentaires

L’accès contrôlé aux dossiers s’applique à de nombreux dossiers système et emplacements par défaut, notamment aux dossiers tels que Documents, Images et Films. Vous pouvez ajouter d’autres dossiers à protéger, mais vous ne pouvez pas supprimer les dossiers par défaut dans la liste par défaut.

L’ajout d’autres dossiers à l’accès contrôlé aux dossiers peut être utile dans les cas où vous ne stockez pas de fichiers dans les bibliothèques Windows par défaut ou que vous avez modifié l’emplacement par défaut de vos bibliothèques.

Vous pouvez également spécifier des partages réseau et des lecteurs mappés. Les variables d’environnement sont prises en charge ; toutefois, les caractères génériques ne le sont pas.

Vous pouvez utiliser l’application Sécurité Windows, les stratégie de groupe, les applets de commande PowerShell ou les fournisseurs de services de configuration de gestion des appareils mobiles pour ajouter et supprimer des dossiers protégés.

Utiliser l’application Sécurité Windows pour protéger des dossiers supplémentaires

Ouvrez l’application Sécurité Windows en sélectionnant l’icône de bouclier dans la barre des tâches ou en recherchant sécurité dans le menu Démarrer.

Sélectionnez Virus & protection contre les menaces, puis faites défiler jusqu’à la section Protection contre les ransomwares .

Sélectionnez Gérer la protection contre les rançongiciels pour ouvrir le volet Protection contre les ransomwares .

Sous la section Accès contrôlé aux dossiers , sélectionnez Dossiers protégés.

Choisissez Oui à l’invite de Access Control utilisateur. Le volet Dossiers protégés s’affiche.

Sélectionnez Ajouter un dossier protégé et suivez les invites pour ajouter des dossiers.

Utiliser stratégie de groupe pour protéger des dossiers supplémentaires

Sur votre ordinateur de gestion des stratégies de groupe, ouvrez laConsole de gestion des stratégies de groupe.

Cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans votre Rédacteur de gestion stratégie de groupe, accédez à Configuration> ordinateurStratégies>Modèles d’administration.

Développez l’arborescence composants> Windows Microsoft Defender Antivirus> Windows DefenderAccès contrôlé aux dossiersExploit Guard>.

REMARQUE : Sur les versions antérieures de Windows, vous pouvez voir Windows Defender Antivirus au lieu de Microsoft Defender Antivirus.Double-cliquez sur Dossiers protégés configurés, puis définissez l’option sur Activé. Sélectionnez Afficher, puis spécifiez chaque dossier que vous souhaitez protéger.

Déployez votre stratégie de groupe Object comme vous le faites habituellement.

Utiliser PowerShell pour protéger des dossiers supplémentaires

Tapez PowerShell dans le menu Démarrer, cliquez avec le bouton droit sur Windows PowerShell et sélectionnez Exécuter en tant qu’administrateur.

Tapez l’applet de commande PowerShell suivante, en

<the folder to be protected>remplaçant par le chemin d’accès du dossier (par"c:\apps\"exemple) :Add-MpPreference -ControlledFolderAccessProtectedFolders "<the folder to be protected>"Répétez l’étape 2 pour chaque dossier que vous souhaitez protéger. Les dossiers protégés sont visibles dans l’application Sécurité Windows.

Importante

Utilisez Add-MpPreference pour ajouter ou ajouter des applications à la liste et non Set-MpPreference. L’utilisation de l’applet Set-MpPreference de commande remplace la liste existante.

Utiliser des fournisseurs de services de configuration GPM pour protéger des dossiers supplémentaires

Utilisez le fournisseur de services de configuration (CSP) ./Vendor/MSFT/Policy/Config/Defender/GuardedFoldersList pour permettre aux applications d’apporter des modifications aux dossiers protégés.

Autoriser des applications spécifiques à apporter des modifications aux dossiers contrôlés

Vous pouvez spécifier si certaines applications sont toujours considérées comme sûres et donnent un accès en écriture aux fichiers dans des dossiers protégés. L’autorisation des applications peut être utile si une application particulière que vous connaissez et approuvez est bloquée par la fonctionnalité d’accès contrôlé aux dossiers.

Importante

Par défaut, Windows ajoute des applications considérées comme conviviales à la liste autorisée. Ces applications ajoutées automatiquement ne sont pas enregistrées dans la liste affichée dans l’application Sécurité Windows ou à l’aide des applets de commande PowerShell associées. Vous n’avez pas besoin d’ajouter la plupart des applications. Ajoutez des applications uniquement si elles sont bloquées et vous pouvez vérifier leur fiabilité.

Lorsque vous ajoutez une application, vous devez spécifier l’emplacement de l’application. Seule l’application à cet emplacement sera autorisée à accéder aux dossiers protégés. Si l’application (portant le même nom) se trouve à un autre emplacement, elle n’est pas ajoutée à la liste d’autorisation et peut être bloquée par un accès contrôlé aux dossiers.

Une application ou un service autorisé n’a accès en écriture qu’à un dossier contrôlé après son démarrage. Par exemple, un service de mise à jour continue à déclencher des événements une fois qu’il est autorisé jusqu’à ce qu’il soit arrêté et redémarré.

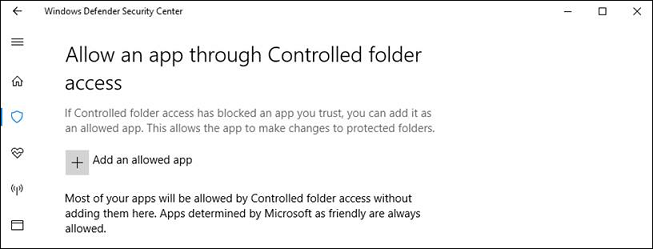

Utiliser l’application Windows Defender Security pour autoriser des applications spécifiques

Ouvrez l’application Sécurité Windows en recherchant Sécurité dans le menu Démarrer.

Sélectionnez la vignette Protection contre les virus & contre les menaces (ou l’icône de bouclier dans la barre de menus de gauche), puis sélectionnez Gérer la protection contre les rançongiciels.

Dans la section Accès contrôlé aux dossiers , sélectionnez Autoriser une application via l’accès contrôlé aux dossiers

Sélectionnez Ajouter une application autorisée et suivez les invites pour ajouter des applications.

Utiliser stratégie de groupe pour autoriser des applications spécifiques

Sur votre appareil de gestion stratégie de groupe, ouvrez la console de gestion stratégie de groupe, cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans l’Éditeur de gestion des stratégies de groupe, accédez à Configuration ordinateur, puis sélectionnez Modèles d’administration.

Développez l’arborescence composants> Windows Microsoft Defender Antivirus> Windows DefenderAccès contrôlé aux dossiersExploit Guard>.

Double-cliquez sur le paramètre Configurer les applications autorisées , puis définissez l’option sur Activé. Sélectionnez Afficher.

Ajoutez le chemin d’accès complet à l’exécutable dans Nom de la valeur. Définissez Valeur sur

0. Par exemple, pour autoriser l’invite de commandes, définissez Nom de la valeur surC:\Windows\System32\cmd.exe. La valeur doit être définie sur0.

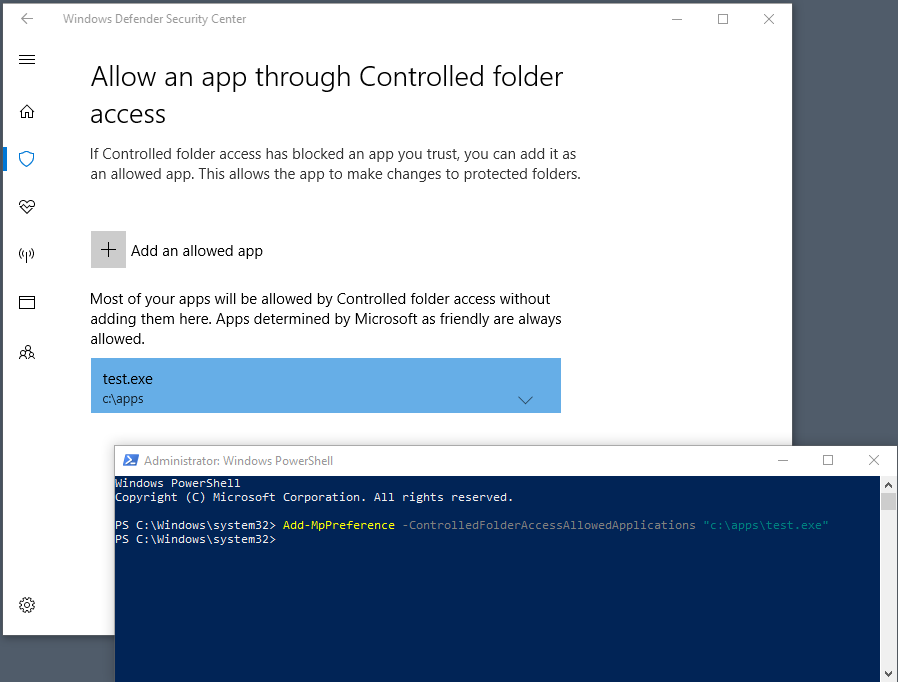

Utiliser PowerShell pour autoriser des applications spécifiques

Tapez PowerShell dans le menu Démarrer, cliquez avec le bouton droit sur Windows PowerShell, puis sélectionnez Exécuter en tant qu’administrateur.

Entrez l’applet de commande suivante :

Add-MpPreference -ControlledFolderAccessAllowedApplications "<the app that should be allowed, including the path>"Par exemple, pour ajouter l’exécutable test.exe situé dans le dossier C :\apps, l’applet de commande est la suivante :

Add-MpPreference -ControlledFolderAccessAllowedApplications "c:\apps\test.exe"Continuez à utiliser

Add-MpPreference -ControlledFolderAccessAllowedApplicationspour ajouter d’autres applications à la liste. Les applications ajoutées à l’aide de cette applet de commande s’affichent dans l’application Sécurité Windows.

Importante

Utilisez Add-MpPreference pour ajouter ou ajouter des applications à la liste. L’utilisation de l’applet Set-MpPreference de commande remplace la liste existante.

Utiliser des fournisseurs de solutions cloud MDM pour autoriser des applications spécifiques

Utilisez le fournisseur de services de configuration (CSP) ./Vendor/MSFT/Policy/Config/Defender/ControlledFolderAccessAllowedApplications pour permettre aux applications d’apporter des modifications aux dossiers protégés.

Autoriser les fichiers exécutables signés à accéder aux dossiers protégés

Microsoft Defender pour point de terminaison les indicateurs de certificat et de fichier peuvent permettre aux fichiers exécutables signés d’accéder aux dossiers protégés. Pour plus d’informations sur l’implémentation, consultez Créer des indicateurs basés sur des certificats.

Remarque

Cela ne s’applique pas aux moteurs de script, y compris PowerShell

Personnaliser la notification

Pour plus d’informations sur la personnalisation de la notification lorsqu’une règle est déclenchée et bloque une application ou un fichier, consultez Configurer les notifications d’alerte dans Microsoft Defender pour point de terminaison.

Voir aussi

- Protéger les dossiers importants avec accès contrôlé aux dossiers

- Activer l’accès contrôlé aux dossiers

- Activer les règles de réduction de la surface d’attaque

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour