Examiner des événements de connexion qui se produisent d’arrière vers l’avant des proxys

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Defender pour point de terminaison prend en charge la surveillance des connexions réseau à partir de différents niveaux de la pile réseau. Un cas difficile est lorsque le réseau utilise un proxy de transfert comme passerelle vers Internet.

Le proxy agit comme s’il s’agissait du point de terminaison cible. Dans ce cas, les moniteurs de connexion réseau simples auditent les connexions avec le proxy qui est correct, mais dont la valeur d’investigation est inférieure.

Defender pour point de terminaison prend en charge la surveillance avancée au niveau HTTP via la protection réseau. Lorsqu’il est activé, un nouveau type d’événement est exposé, ce qui expose les noms de domaine cibles réels.

Utiliser la protection réseau pour surveiller la connexion réseau derrière un pare-feu

La surveillance de la connexion réseau derrière un proxy de transfert est possible en raison d’autres événements réseau qui proviennent de la protection du réseau. Pour les afficher sur un appareil chronologie, activez la protection réseau (au minimum en mode audit).

La protection réseau peut être contrôlée à l’aide des modes suivants :

- Bloquer : les utilisateurs ou les applications ne peuvent pas se connecter à des domaines dangereux. Vous pourrez voir cette activité dans Microsoft Defender XDR.

- Audit : les utilisateurs ou les applications ne seront pas empêchés de se connecter à des domaines dangereux. Toutefois, vous verrez toujours cette activité dans Microsoft Defender XDR.

Si vous désactivez la protection réseau, les utilisateurs ou les applications ne seront pas empêchés de se connecter à des domaines dangereux. Vous ne verrez aucune activité réseau dans Microsoft Defender XDR.

Si vous ne le configurez pas, le blocage réseau est désactivé par défaut.

Pour plus d’informations, consultez Activer la protection réseau.

Impact de l’examen

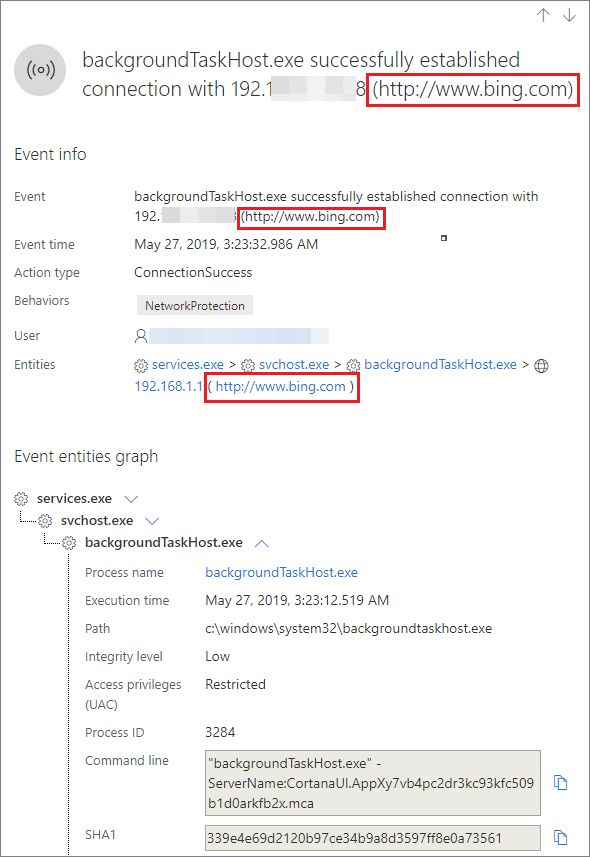

Lorsque la protection réseau est activée, vous voyez que sur le chronologie d’un appareil, l’adresse IP continue de représenter le proxy, tandis que l’adresse cible réelle s’affiche.

D’autres événements déclenchés par la couche de protection réseau sont désormais disponibles pour faire apparaître les noms de domaine réels, même derrière un proxy.

Informations sur l’événement :

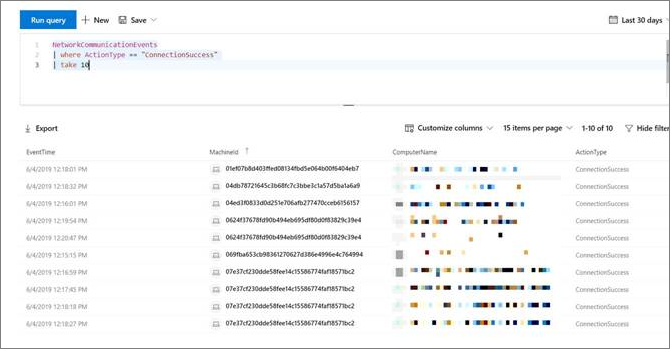

Rechercher les événements de connexion à l’aide de la chasse avancée

Tous les nouveaux événements de connexion sont également disponibles pour vous permettre de chasser via la chasse avancée. Étant donné que ces événements sont des événements de connexion, vous pouvez les trouver sous la table DeviceNetworkEvents sous le type d’action ConnecionSuccess .

L’utilisation de cette requête simple affiche tous les événements pertinents :

DeviceNetworkEvents

| where ActionType == "ConnectionSuccess"

| take 10

Vous pouvez également filtrer les événements liés à la connexion au proxy lui-même.

Utilisez la requête suivante pour filtrer les connexions au proxy :

DeviceNetworkEvents

| where ActionType == "ConnectionSuccess" and RemoteIP != "ProxyIP"

| take 10

Articles connexes

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour