Déployer Microsoft Defender pour point de terminaison sur iOS avec la gestion des applications mobiles

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Remarque

Defender pour point de terminaison sur iOS utilise un VPN afin de fournir la fonctionnalité De protection web. Il ne s’agit pas d’un VPN standard et d’un VPN local/auto-bouclage qui ne prend pas le trafic en dehors de l’appareil.

Configurer les signaux de risque Microsoft Defender pour point de terminaison dans la stratégie de protection des applications (GAM)

Microsoft Defender pour point de terminaison sur iOS, qui protège déjà les utilisateurs d’entreprise dans les scénarios de Gestion des appareils mobiles (GPM), étend désormais la prise en charge à la gestion des applications mobiles (GAM) pour les appareils qui ne sont pas inscrits à l’aide de Intune gestion des appareils mobiles (GPM). Il étend également cette prise en charge aux clients qui utilisent d’autres solutions de gestion de la mobilité d’entreprise, tout en utilisant Intune pour la gestion des applications mobiles (GAM). Cette fonctionnalité vous permet de gérer et de protéger les données de votre organization au sein d’une application.

Microsoft Defender pour point de terminaison sur les informations sur les menaces iOS est exploitée par Intune stratégies de protection des applications pour protéger ces applications. Les stratégies de protection des applications (APP) sont des règles qui garantissent que les données d’une organisation sont sécurisées ou restent dans une application managée. Des stratégies de protection des applications sont appliquées à une application gérée et peuvent être gérées par Intune.

Microsoft Defender pour point de terminaison sur iOS prend en charge les deux configurations de gam

- Intune GPM + GAM : les administrateurs informatiques peuvent uniquement gérer les applications à l’aide de stratégies de protection des applications sur les appareils inscrits auprès de Intune gestion des appareils mobiles (GPM).

- GAM sans inscription d’appareil : mam sans inscription d’appareil, ou MAM-WE, permet aux administrateurs informatiques de gérer les applications à l’aide de stratégies de protection des applications sur les appareils non inscrits avec Intune GPM. Cela signifie que les applications peuvent être gérées par Intune sur des appareils inscrits auprès de fournisseurs EMM tiers. Pour gérer les applications à l’aide des deux configurations ci-dessus, les clients doivent utiliser Intune dans le centre d’administration Microsoft Intune

Pour activer cette fonctionnalité, un administrateur doit configurer la connexion entre Microsoft Defender pour point de terminaison et Intune, créer la stratégie de protection des applications et appliquer la stratégie sur les appareils et applications ciblés.

Les utilisateurs finaux doivent également prendre des mesures pour installer Microsoft Defender pour point de terminaison sur leur appareil et activer le flux d’intégration.

Conditions préalables

- Vérifiez que le connecteur Intune est activé dans le portail de sécurité.

Dans la console de sécurité unifiée, accédez à Paramètres Points> determinaisonFonctionnalités avancées> et vérifiez que Microsoft Intune connexion est activée.

- Vérifiez que le connecteur APP est activé dans Intune portail.

Dans le centre d’administration Microsoft Intune, accédez à Sécurité> du point de terminaison Microsoft Defender pour point de terminaison et vérifiez que le status de connexion est activé.

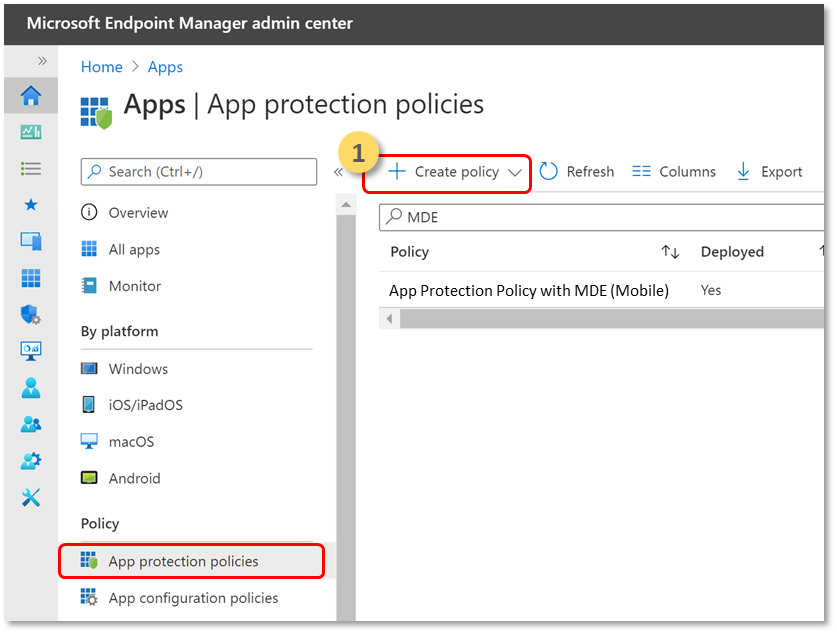

Créer une stratégie de protection des applications

Bloquer l’accès ou réinitialiser les données d’une application managée en fonction de Microsoft Defender pour point de terminaison signaux de risque en créant une stratégie de protection des applications. Microsoft Defender pour point de terminaison pouvez être configuré pour envoyer des signaux de menace à utiliser dans les stratégies de protection des applications (APP, également appelée GAM). Avec cette fonctionnalité, vous pouvez utiliser Microsoft Defender pour point de terminaison pour protéger les applications gérées.

- Créer une stratégie

Les stratégies de protection des applications (APP) sont des règles qui garantissent que les données d’une organisation sont sécurisées ou restent dans une application managée. Une stratégie peut être une règle qui est appliquée lorsque l’utilisateur tente d’accéder à des données « d’entreprise » ou de les déplacer, ou s’il tente un ensemble d’actions interdites ou surveillées lorsqu’il se trouve dans l’application.

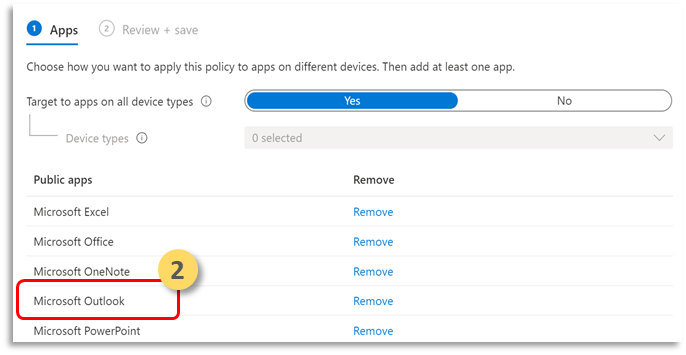

Ajouter des applications

a. Choisissez la façon dont vous souhaitez appliquer cette stratégie aux applications sur différents appareils. Ajoutez ensuite au moins une application.

Utilisez cette option pour spécifier si cette stratégie s’applique aux appareils non gérés. Vous pouvez également choisir de cibler votre stratégie sur des applications sur des appareils de n’importe quel état de gestion. Étant donné que la gestion des applications mobiles ne nécessite pas de gestion des appareils, vous pouvez protéger les données d’entreprise à la fois sur les appareils gérés et non gérés. La gestion est centrée autour de l’identité de l’utilisateur, ce qui supprime la nécessité de gérer les appareils. Les entreprises peuvent utiliser des stratégies de protection des applications avec ou sans GPM en même temps. Considérons, par exemple, un employé qui utilise à la fois un téléphone fourni par l’entreprise et sa propre tablette personnelle. Le téléphone de l’entreprise est inscrit dans la gestion des appareils mobiles (MAM) et protégé par des stratégies de protection des applications, tandis que l’appareil personnel est protégé uniquement par des stratégies de protection des applications.b. Sélectionner des applications

Une application gérée est une application à laquelle des stratégies de protection d’application sont appliquées et pouvant être gérée par Intune. Toute application qui a été intégrée au Kit de développement logiciel (SDK) Intune ou encapsulée par le Intune App Wrapping Tool peut être gérée à l’aide de Intune stratégies de protection des applications. Voir la liste officielle des applications protégées Microsoft Intune qui ont été construites à l'aide de ces outils et sont disponibles pour un usage public.Exemple : Outlook en tant qu’application managée

Sélectionnez les paramètres Plateforme, Applications, Protection des données, Conditions d’accès requis par votre organization pour votre stratégie.

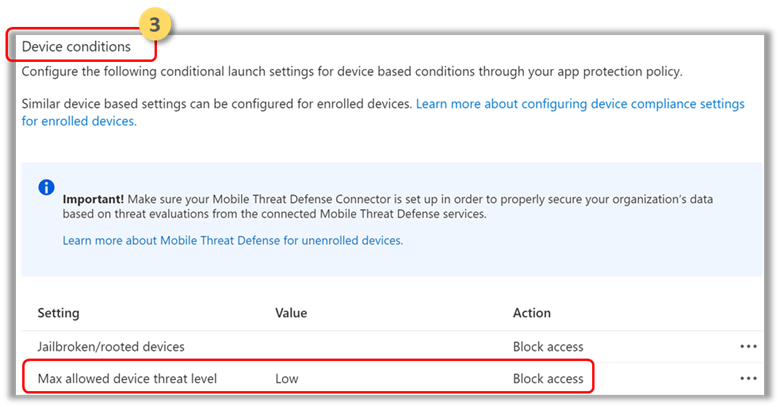

3.Définissez les exigences de sécurité de connexion pour votre stratégie de protection.

Sélectionnez Définition du > niveau maximal de menace d’appareil autorisé dans Conditions de l’appareil de lancement > conditionnel , puis entrez une valeur. Ce paramètre doit être configuré sur Faible, Moyen, Élevé ou Sécurisé. Les actions disponibles sont Bloquer l’accès ou Réinitialiser les données. Sélectionnez Action : « Bloquer l’accès ». Microsoft Defender pour point de terminaison sur iOS partage ce niveau de menace d’appareil.

4.Affectez les groupes d’utilisateurs pour lesquels la stratégie doit être appliquée.

Sélectionnez Groupes inclus. Ajoutez ensuite les groupes appropriés.

Pour plus d’informations sur la gestion des applications mobiles ou la stratégie de protection des applications, consultez Paramètres de stratégie de protection des applications iOS.

Déployer Microsoft Defender pour point de terminaison pour gam ou sur des appareils non inscrits

Microsoft Defender pour point de terminaison sur iOS active le scénario de stratégie de protection des applications et est disponible dans l’App Store d’Apple.

Lorsque des stratégies de protection des applications sont configurées pour que les applications incluent des signaux de risque d’appareil provenant de Microsoft Defender pour point de terminaison, les utilisateurs sont redirigés pour installer Microsoft Defender pour point de terminaison lors de l’utilisation de ces applications. Les utilisateurs peuvent également installer la dernière version de l’application directement à partir de l’App Store d’Apple.

Vérifiez que l’appareil est inscrit auprès d’Authenticator avec le même compte utilisé pour l’intégration dans Defender pour une inscription GAM réussie.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour