Migrer vers Microsoft Defender pour point de terminaison - Phase 2 : Installation

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Phase 1 : préparation |

Phase 2 : configuration |

Phase 3 : intégration |

|---|---|---|

| Tu es là! |

Bienvenue dans la phase d’installation de la migration vers Defender pour point de terminaison. Cette phase comprend les étapes suivantes :

- Réinstallez/activez Microsoft Defender Antivirus sur vos points de terminaison.

- Configurer Defender pour point de terminaison Plan 1 ou Plan 2

- Ajoutez Defender pour point de terminaison à la liste d’exclusion de votre solution existante.

- Ajoutez votre solution existante à la liste d’exclusions pour Microsoft Defender Antivirus.

- Configurez vos groupes d’appareils, regroupements d’appareils et unités d’organisation.

Étape 1 : Réinstaller/activer Microsoft Defender Antivirus sur vos points de terminaison

Sur certaines versions de Windows, Microsoft Defender’antivirus a probablement été désinstallé ou désactivé lors de l’installation de votre solution antivirus/anti-programme malveillant non-Microsoft. Lorsque des points de terminaison exécutant Windows sont intégrés à Defender pour point de terminaison, Microsoft Defender Antivirus peut s’exécuter en mode passif avec une solution antivirus non-Microsoft. Pour plus d’informations, consultez Protection antivirus avec Defender pour point de terminaison.

Lorsque vous passez à Defender pour point de terminaison, vous devrez peut-être effectuer certaines étapes pour réinstaller ou activer Microsoft Defender Antivirus. Le tableau suivant décrit ce qu’il faut faire sur vos clients et serveurs Windows.

| Type de point de terminaison | Procédure |

|---|---|

| Clients Windows (tels que les points de terminaison exécutant Windows 10 et Windows 11) | En règle générale, vous n’avez pas besoin d’effectuer d’action pour les clients Windows (sauf si Microsoft Defender Antivirus a été désinstallé). En général, Microsoft Defender Antivirus doit toujours être installé, mais il est probablement désactivé à ce stade du processus de migration. Lorsqu’une solution antivirus/anti-programme malveillant non-Microsoft est installée et que les clients ne sont pas encore intégrés à Defender pour point de terminaison, Microsoft Defender Antivirus est automatiquement désactivé. Plus tard, lorsque les points de terminaison clients sont intégrés à Defender pour point de terminaison, si ces points de terminaison exécutent une solution antivirus non-Microsoft, Microsoft Defender Antivirus passe en mode passif. Si la solution antivirus non-Microsoft est désinstallée, Microsoft Defender Antivirus passe automatiquement en mode actif. |

| Serveurs Windows | Sur Windows Server, vous devez réinstaller Microsoft Defender Antivirus et le définir manuellement en mode passif. Sur les serveurs Windows, lorsqu’un logiciel antivirus/anti-programme malveillant non-Microsoft est installé, Microsoft Defender Antivirus ne peut pas s’exécuter avec la solution antivirus non-Microsoft. Dans ce cas, Microsoft Defender Antivirus est désactivé ou désinstallé manuellement. Pour réinstaller ou activer Microsoft Defender Antivirus sur Windows Server, effectuez les tâches suivantes : - Réactiver l’antivirus Defender sur Windows Server s’il a été désactivé - Réactiver l’antivirus Defender sur Windows Server s’il a été désinstallé - Définir Microsoft Defender Antivirus en mode passif sur Windows Server Si vous rencontrez des problèmes lors de la réinstallation ou de la réactivation de Microsoft Defender Antivirus sur Windows Server, consultez Résolution des problèmes : Microsoft Defender Antivirus est désinstallé sur Windows Server. |

Conseil

Pour en savoir plus sur Microsoft Defender états antivirus avec la protection antivirus non-Microsoft, consultez compatibilité Microsoft Defender antivirus.

Définir Microsoft Defender Antivirus en mode passif sur Windows Server

Conseil

Vous pouvez maintenant exécuter Microsoft Defender Antivirus en mode passif sur Windows Server 2012 R2 et 2016. Pour plus d’informations, consultez Options pour installer Microsoft Defender pour point de terminaison.

Ouvrez le Registre Rédacteur, puis accédez à

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Modifiez (ou créez) une entrée DWORD appelée ForceDefenderPassiveMode, puis spécifiez les paramètres suivants :

Définissez la valeur de DWORD sur 1.

Sous Base, sélectionnez Hexadécimal.

Si Microsoft Defender fonctionnalités antivirus et les fichiers d’installation ont été précédemment supprimés de Windows Server 2016, suivez les instructions fournies dans Configurer une source de réparation Windows pour restaurer les fichiers d’installation des fonctionnalités.

Remarque

Après l’intégration à Defender pour point de terminaison, vous devrez peut-être définir Microsoft Defender Antivirus en mode passif sur Windows Server. Pour vérifier que le mode passif a été défini comme prévu, recherchez l’événement 5007 dans le journal des opérations Microsoft-Windows-Windows Defender (situé à C:\Windows\System32\winevt\Logs), puis vérifiez que les clés de Registre ForceDefenderPassiveMode ou PassiveMode ont été définies sur 0x1.

Utilisez-vous Windows Server 2012 R2 ou Windows Server 2016 ?

Vous pouvez maintenant exécuter Microsoft Defender Antivirus en mode passif sur Windows Server 2012 R2 et 2016 à l’aide de la méthode décrite dans la section précédente. Pour plus d’informations, consultez Options pour installer Microsoft Defender pour point de terminaison.

Étape 2 : Configurer Defender pour point de terminaison Plan 1 ou Plan 2

Importante

- Cet article explique comment configurer vos fonctionnalités Defender pour point de terminaison avant l’intégration des appareils.

- Si vous disposez de Defender pour point de terminaison Plan 1, effectuez les étapes 1 à 5 de la procédure suivante.

- Si vous disposez de Defender pour point de terminaison Plan 2, effectuez les étapes 1 à 7 de la procédure suivante.

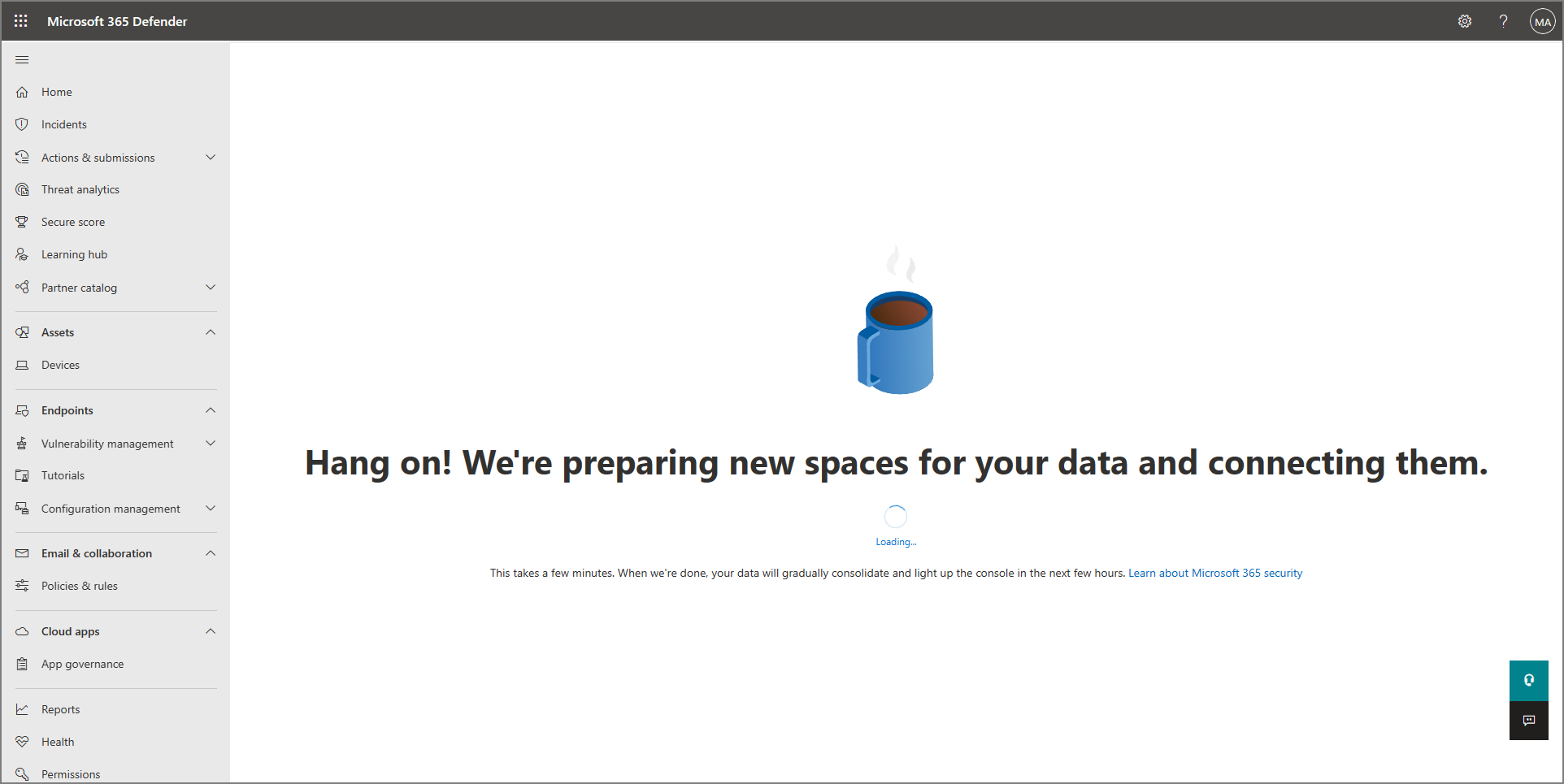

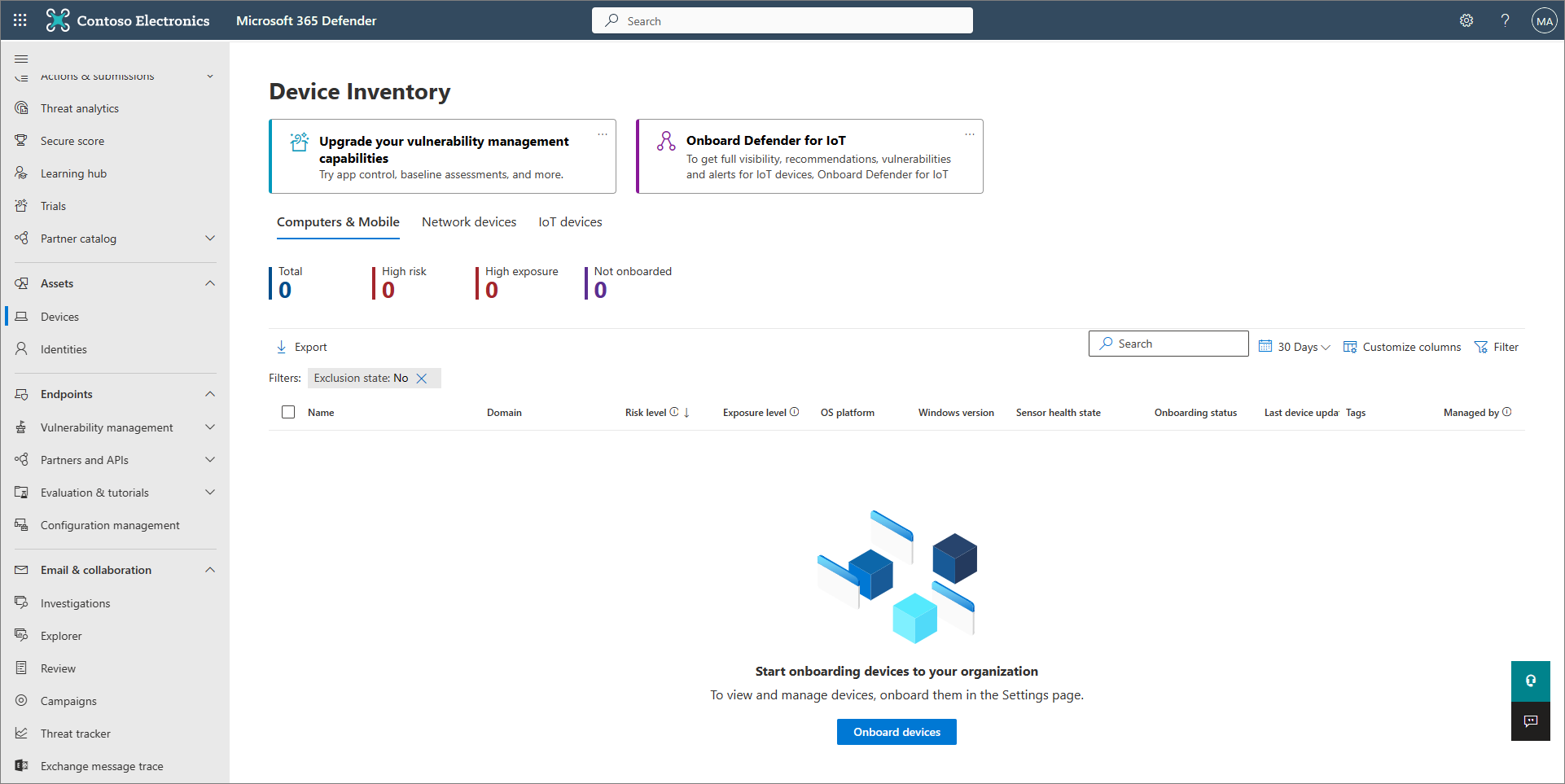

Vérifiez que Defender pour point de terminaison est approvisionné. En tant qu’administrateur général, accédez au portail Microsoft Defender (https://security.microsoft.com) et connectez-vous. Ensuite, dans le volet de navigation, sélectionnez Ressources>Appareils.

Le tableau suivant montre à quoi votre écran peut ressembler et ce qu’il signifie.

Activez la protection contre les falsifications. Nous vous recommandons d’activer la protection contre les falsifications pour l’ensemble de votre organization. Vous pouvez effectuer cette tâche dans le portail Microsoft Defender (https://security.microsoft.com).

Dans le portail Microsoft Defender, choisissez Paramètres>Points de terminaison.

Accédez à Fonctionnalités avancées générales>, puis définissez le bouton bascule pour la protection contre les falsifications sur Activé.

Sélectionnez Enregistrer.

Si vous envisagez d’utiliser Microsoft Intune ou Microsoft Endpoint Configuration Manager pour intégrer des appareils et configurer des stratégies d’appareil, configurez l’intégration avec Defender pour point de terminaison en procédant comme suit :

Dans le centre d’administration Microsoft Intune (https://endpoint.microsoft.com), accédez à Sécurité du point de terminaison.

Sous Configuration, choisissez Microsoft Defender pour point de terminaison.

Sous Paramètres du profil de sécurité du point de terminaison, définissez le bouton bascule pour Autoriser Microsoft Defender pour point de terminaison à appliquer les configurations de sécurité des points de terminaison sur Activé.

En haut de l’écran, sélectionnez Enregistrer.

Dans le portail Microsoft Defender (https://security.microsoft.com), choisissez Paramètres>Points de terminaison.

Faites défiler jusqu’à Gestion de la configuration, puis sélectionnez Étendue de l’application.

Définissez le bouton bascule pour Utiliser MDE pour appliquer les paramètres de configuration de sécurité de MEM à Activé, puis sélectionnez les options pour les appareils client Windows et Windows Server.

Si vous envisagez d’utiliser Configuration Manager, définissez le bouton bascule pour Gérer les paramètres de sécurité à l’aide de Configuration Managersur Activé. (Si vous avez besoin d’aide pour cette étape, consultez Coexistence avec Microsoft Endpoint Configuration Manager.)

Faites défiler vers le bas, puis sélectionnez Enregistrer.

Configurez vos fonctionnalités initiales de réduction de la surface d’attaque. Au minimum, activez immédiatement les règles de protection standard répertoriées dans le tableau suivant :

Règles de protection standard Méthodes de configuration Bloquer le vol d’informations d’identification à partir du sous-système d’autorité de sécurité locale Windows (lsass.exe)

Bloquer les abus de conducteurs vulnérables exploités signés

Bloquer la persistance via l’abonnement aux événements WMI (Windows Management Instrumentation)Intune (profils de configuration d’appareil ou stratégies de sécurité des points de terminaison)

Mobile Gestion des appareils (MDM) (Utilisez le fournisseur de services de configuration (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules pour activer et définir individuellement le mode pour chaque règle.)

stratégie de groupe ou PowerShell (uniquement si vous n’utilisez pas Intune, Configuration Manager ou une autre plateforme de gestion au niveau de l’entreprise)En savoir plus sur les fonctionnalités de réduction de la surface d’attaque.

Configurez vos fonctionnalités de protection de nouvelle génération.

Fonctionnalité Méthodes de configuration Intune 1. Dans le centre d’administration Intune, sélectionnezProfils de configurationdes appareils>, puis sélectionnez le type de profil que vous souhaitez configurer. Si vous n’avez pas encore créé de type de profil Restrictions d’appareil ou si vous souhaitez en créer un, consultez Configurer les paramètres de restriction d’appareil dans Microsoft Intune.

2. Sélectionnez Propriétés, puis Paramètres de configuration : Modifier

3. Développez antivirus Microsoft Defender.

4. Activer la protection fournie par le cloud.

5. Dans la liste déroulante Inviter les utilisateurs avant l’envoi de l’exemple , sélectionnez Envoyer automatiquement tous les exemples.

6. Dans la liste déroulante Détecter les applications potentiellement indésirables , sélectionnez Activer ou Auditer.

7. Sélectionnez Vérifier + enregistrer, puis choisissez Enregistrer.

CONSEIL : Pour plus d’informations sur Intune profils d’appareil, notamment sur la création et la configuration de leurs paramètres, consultez Que sont les profils d’appareil Microsoft Intune ?.Configuration Manager Consultez Créer et déployer des stratégies anti-programme malveillant pour Endpoint Protection dans Configuration Manager.

Lorsque vous créez et configurez vos stratégies anti-programme malveillant, veillez à passer en revue les paramètres de protection en temps réel et à activer bloquer à la première consultation.Gestion avancée des stratégie de groupe

ou

Console de gestion des stratégies de groupe1. Accédez à Configuration> ordinateurModèles> d’administrationComposants> Windows Microsoft Defender Antivirus.

2. Recherchez une stratégie appelée Désactiver Microsoft Defender Antivirus.

3. Choisissez Modifier le paramètre de stratégie et vérifiez que la stratégie est désactivée. Cette action active Microsoft Defender Antivirus. (Vous pouvez voir Windows Defender Antivirus au lieu de Microsoft Defender Antivirus dans certaines versions de Windows.)Panneau de configuration dans Windows Suivez les instructions ici : Activer Microsoft Defender Antivirus. (Vous pouvez voir Windows Defender Antivirus au lieu de Microsoft Defender Antivirus dans certaines versions de Windows.) Si vous disposez de Defender pour point de terminaison Plan 1, votre configuration initiale est effectuée pour l’instant. Si vous disposez de Defender pour point de terminaison Plan 2, passez aux étapes 6 à 7.

Configurez vos stratégies de détection et de réponse de point de terminaison (EDR) dans le centre d’administration Intune (https://endpoint.microsoft.com). Pour obtenir de l’aide sur cette tâche, consultez Créer des stratégies EDR.

Configurez vos fonctionnalités d’investigation et de correction automatisées dans le portail Microsoft Defender (https://security.microsoft.com). Pour obtenir de l’aide sur cette tâche, consultez Configurer les fonctionnalités d’investigation et de correction automatisées dans Microsoft Defender pour point de terminaison.

À ce stade, la configuration initiale de Defender pour point de terminaison Plan 2 est terminée.

Étape 3 : Ajouter Microsoft Defender pour point de terminaison à la liste d’exclusion de votre solution existante

Cette étape du processus de configuration implique l’ajout de Defender pour point de terminaison à la liste d’exclusions de votre solution Endpoint Protection existante et de tous les autres produits de sécurité que votre organization utilise. Veillez à vous reporter à la documentation de votre fournisseur de solutions pour ajouter des exclusions.

Les exclusions spécifiques à configurer dépendent de la version de Windows que vos points de terminaison ou appareils exécutent et sont répertoriées dans le tableau suivant.

| Système d’exploitation | Exclusions |

|---|---|

| Windows 11 Windows 10, version 1803 ou ultérieure (voir Windows 10 informations sur les versions) Windows 10, version 1703 ou 1709 avec KB4493441 installé |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSC.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

| Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, version 1803 |

Sur Windows Server 2012 R2 et Windows Server 2016 l’exécution de la solution unifiée moderne, les exclusions suivantes sont requises après la mise à jour du composant Sense EDR à l’aide de KB5005292 :C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeREMARQUE : La surveillance des fichiers temporaires de l’hôte 6\45 peut être des sous-dossiers numérotés différents. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Importante

Il est recommandé de tenir à jour les appareils et les points de terminaison de votre organization. Veillez à obtenir les dernières mises à jour pour Microsoft Defender pour point de terminaison et Microsoft Defender Antivirus, et maintenez à jour les systèmes d’exploitation et les applications de productivité de votre organization.

Étape 4 : Ajouter votre solution existante à la liste d’exclusions pour Microsoft Defender Antivirus

Au cours de cette étape du processus d’installation, vous ajoutez votre solution existante à la liste des exclusions pour Microsoft Defender Antivirus. Vous pouvez choisir parmi plusieurs méthodes pour ajouter vos exclusions à Microsoft Defender Antivirus, comme indiqué dans le tableau suivant :

| Méthode | Procédure |

|---|---|

| Intune | 1. Accédez au Centre d’administration Microsoft Intune et connectez-vous. 2. Sélectionnez Appareils>Profils de configuration, puis sélectionnez le profil que vous souhaitez configurer. 3. Sous Gérer, sélectionnez Propriétés. 4. Sélectionnez Paramètres de configuration : Modifier. 5. Développez antivirus Microsoft Defender, puis Microsoft Defender Exclusions d’antivirus. 6. Spécifiez les fichiers et dossiers, extensions et processus à exclure des analyses antivirus Microsoft Defender. Pour référence, consultez exclusions Microsoft Defender antivirus. 7. Choisissez Vérifier + enregistrer, puis enregistrer. |

| Microsoft Endpoint Configuration Manager | 1. À l’aide de la console Configuration Manager, accédez à Ressources et Stratégiesanti-programme malveillantEndpoint Protection> de conformité>, puis sélectionnez la stratégie que vous souhaitez modifier. 2. Spécifiez les paramètres d’exclusion pour les fichiers et dossiers, les extensions et les processus à exclure des analyses antivirus Microsoft Defender. |

| Objet de stratégie de groupe | 1. Sur votre ordinateur de gestion stratégie de groupe, ouvrez la console de gestion stratégie de groupe, cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier. 2. Dans le Rédacteur gestion stratégie de groupe, accédez à Configuration de l’ordinateur et sélectionnez Modèles d’administration. 3. Développez l’arborescence des composants > Windows Microsoft Defender Exclusions d’antivirus>. (Vous pouvez voir Windows Defender Antivirus au lieu de Microsoft Defender Antivirus dans certaines versions de Windows.) 4. Double-cliquez sur le paramètre Exclusions de chemin et ajoutez les exclusions. 5. Définissez l’option sur Activé. 6. Sous la section Options , sélectionnez Afficher.... 7. Spécifiez chaque dossier sur sa propre ligne sous la colonne Nom de la valeur . Si vous spécifiez un fichier, veillez à entrer un chemin d’accès complet au fichier, y compris la lettre de lecteur, le chemin d’accès au dossier, le nom de fichier et l’extension. Entrez 0 dans la colonne Valeur . 8. Sélectionnez OK. 9. Double-cliquez sur le paramètre Exclusions d’extension et ajoutez les exclusions. 10. Définissez l’option sur Activé. 11. Sous la section Options, sélectionnez Afficher... 12. Entrez chaque extension de fichier sur sa propre ligne sous la colonne Nom de la valeur. Entrez 0 dans la colonne Valeur . 13. Sélectionnez OK. |

| Objet de stratégie de groupe local | 1. Sur le point de terminaison ou l’appareil, ouvrez le stratégie de groupe Rédacteur local. 2. Accédez à Configuration> ordinateurModèles> d’administrationComposants> Windows Microsoft DefenderExclusionsd’antivirus>. (Vous pouvez voir Windows Defender Antivirus au lieu de Microsoft Defender Antivirus dans certaines versions de Windows.) 3. Spécifiez vos exclusions de chemin d’accès et de processus. |

| Clé du Registre | 1. Exportez la clé de Registre suivante : HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importez la clé de Registre. Voici deux exemples : - Chemin d’accès local : regedit.exe /s c:\temp\MDAV_Exclusion.reg- Partage réseau : regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Gardez à l’esprit les points suivants concernant les exclusions

Lorsque vous ajoutez des exclusions à Microsoft Defender analyses antivirus, vous devez ajouter des exclusions de chemin d’accès et de traitement.

- Les exclusions de chemin d’accès excluent des fichiers spécifiques et quels que soient les fichiers auxquels ils accèdent.

- Les exclusions de processus excluent tout ce qu’un processus touche, mais n’excluent pas le processus lui-même.

- Répertoriez vos exclusions de processus en utilisant leur chemin d’accès complet et non par leur nom uniquement. (La méthode name-only est moins sécurisée.)

- Si vous répertoriez chaque exécutable (.exe) comme exclusion de chemin et exclusion de processus, le processus et tout ce qu’il touche sont exclus.

Étape 5 : Configurer vos groupes d’appareils, regroupements d’appareils et unités d’organisation

Les groupes d’appareils, les regroupements d’appareils et les unités organisationnelles permettent à votre équipe de sécurité de gérer et d’attribuer des stratégies de sécurité de manière efficace et efficace. Le tableau suivant décrit chacun de ces groupes et explique comment les configurer. Votre organization n’utilise peut-être pas les trois types de collection.

Remarque

La création de groupes d’appareils est prise en charge dans Defender pour point de terminaison Plan 1 et Plan 2.

| Type de collection | Procédure |

|---|---|

| Les groupes d’appareils (anciennement appelés groupes de machines) permettent à votre équipe des opérations de sécurité de configurer des fonctionnalités de sécurité, telles que l’investigation et la correction automatisées. Les groupes d’appareils sont également utiles pour attribuer l’accès à ces appareils afin que votre équipe des opérations de sécurité puisse prendre des mesures correctives si nécessaire. Des groupes d’appareils sont créés lorsque l’attaque a été détectée et arrêtée, des alertes, telles qu’une « alerte d’accès initial », ont été déclenchées et sont apparues dans le portail Microsoft Defender. |

1. Accédez au portail Microsoft Defender (https://security.microsoft.com). 2. Dans le volet de navigation à gauche, choisissez Paramètres Points>de terminaison>Autorisations>Groupes d’appareils. 3. Choisissez + Ajouter un groupe d’appareils. 4. Spécifiez un nom et une description pour le groupe d’appareils. 5. Dans la liste Niveau d’automatisation , sélectionnez une option. (Nous vous recommandons d’effectuer la mise à jour complète : corriger automatiquement les menaces.) Pour en savoir plus sur les différents niveaux d’automatisation, consultez Comment les menaces sont corrigées. 6. Spécifiez des conditions pour une règle de correspondance afin de déterminer quels appareils appartiennent au groupe d’appareils. Par exemple, vous pouvez choisir un domaine, des versions de système d’exploitation ou même utiliser des étiquettes d’appareil. 7. Sous l’onglet Accès utilisateur , spécifiez les rôles qui doivent avoir accès aux appareils inclus dans le groupe d’appareils. 8. Choisissez Terminé. |

| Les regroupements d’appareils permettent à votre équipe des opérations de sécurité de gérer les applications, de déployer des paramètres de conformité ou d’installer des mises à jour logicielles sur les appareils de votre organization. Les regroupements d’appareils sont créés à l’aide de Configuration Manager. |

Suivez les étapes décrites dans Créer une collection. |

| Les unités organisationnelles vous permettent de regrouper logiquement des objets tels que des comptes d’utilisateur, des comptes de service ou des comptes d’ordinateur. Vous pouvez ensuite affecter des administrateurs à des unités organisationnelles spécifiques et appliquer une stratégie de groupe pour appliquer des paramètres de configuration ciblés. Les unités organisationnelles sont définies dans Microsoft Entra Domain Services. |

Suivez les étapes décrites dans Créer une unité d’organisation dans un domaine managé Microsoft Entra Domain Services. |

Étape suivante

Félicitations ! Vous avez terminé la phase d’installation de la migration vers Defender pour point de terminaison !

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : tout au long de 2024, nous allons éliminer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d'informations, consultez : https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour