Fonctionnement de l’investigation et de la réponse automatisées dans Microsoft Defender pour Office 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai ici.

Lorsque des alertes de sécurité sont déclenchées, c’est à votre équipe chargée des opérations de sécurité de les examiner et de prendre des mesures pour protéger votre organisation. Parfois, les équipes des opérations de sécurité peuvent se sentir submergées par le volume d’alertes déclenchées. Les fonctionnalités d’investigation et de réponse automatisées (AIR) dans Microsoft Defender pour Office 365 peuvent vous aider.

AIR permet à votre équipe des opérations de sécurité de fonctionner plus efficacement. Les fonctionnalités AIR incluent des processus d’investigation automatisés en réponse aux menaces connues qui existent aujourd’hui. Les actions de correction appropriées attendent l’approbation, ce qui permet à votre équipe des opérations de sécurité de répondre aux menaces détectées.

Cet article décrit le fonctionnement d’AIR à travers plusieurs exemples. Lorsque vous êtes prêt à commencer à utiliser AIR, consultez Examiner automatiquement les menaces et y répondre.

- Exemple 1 : Un message d’hameçonnage signalé par l’utilisateur lance un playbook d’investigation

- Exemple 2 : Un administrateur de sécurité déclenche une investigation à partir de Threat Explorer

- Exemple 3 : Une équipe des opérations de sécurité intègre AIR à son SIEM à l’aide de l’API d’activité de gestion Office 365

Exemple : un message de hameçonnage signalé par l’utilisateur lance un playbook d’investigation

Supposons qu’un utilisateur de votre organization reçoive un e-mail qu’il considère comme une tentative d’hameçonnage. L’utilisateur, formé pour signaler ces messages, utilise les compléments Message de rapport Microsoft ou Rapport d’hameçonnage pour les envoyer à Microsoft à des fins d’analyse. La soumission est également envoyée à votre système et est visible dans Explorer dans la vue Soumissions (anciennement appelée vue signalée par l’utilisateur). En outre, le message signalé par l’utilisateur déclenche désormais une alerte informationnelle basée sur le système, qui lance automatiquement le playbook d’investigation.

Au cours de la phase d’investigation racine, différents aspects de l’e-mail sont évalués. Ces aspects sont les suivants :

- Une détermination sur le type de menace qu’il pourrait être ;

- Qui l’a envoyé ;

- D’où l’e-mail a été envoyé (infrastructure d’envoi) ;

- Si d’autres instances de l’e-mail ont été remises ou bloquées ;

- Une évaluation de nos analystes ;

- Indique si l’e-mail est associé à des campagnes connues ;

- et bien plus encore.

Une fois l’examen racine terminé, le playbook fournit une liste des actions recommandées à effectuer sur l’e-mail d’origine et les entités qui lui sont associées (par exemple, fichiers, URL et destinataires).

Ensuite, plusieurs étapes d’investigation et de repérage des menaces sont exécutées :

- Les messages électroniques similaires sont identifiés par le biais de recherches de cluster de messagerie.

- Le signal est partagé avec d’autres plateformes, telles que Microsoft Defender pour point de terminaison.

- Une détermination est effectuée pour déterminer si des utilisateurs ont cliqué sur des liens malveillants dans des messages électroniques suspects.

- Une case activée est effectuée sur Exchange Online Protection (EOP) et Microsoft Defender pour Office 365 pour voir s’il existe d’autres messages similaires signalés par les utilisateurs.

- Une case activée est effectuée pour voir si un utilisateur a été compromis. Cette case activée tire parti des signaux entre les Office 365, les Microsoft Defender for Cloud Apps et les Microsoft Entra ID, en corrélatant toutes les anomalies d’activité utilisateur associées.

Pendant la phase de chasse, les risques et les menaces sont affectés à différentes étapes de chasse.

La correction est la phase finale du playbook. Au cours de cette phase, des mesures correctives sont prises en fonction des phases d’investigation et de repérage.

Exemple : Un administrateur de sécurité déclenche une investigation à partir de Threat Explorer

En plus des investigations automatisées déclenchées par une alerte, l’équipe des opérations de sécurité de votre organization peut déclencher une investigation automatisée à partir d’une vue dans Threat Explorer. Cette investigation crée également une alerte, de sorte que Microsoft Defender XDR incidents et les outils SIEM externes puissent voir que cette investigation a été déclenchée.

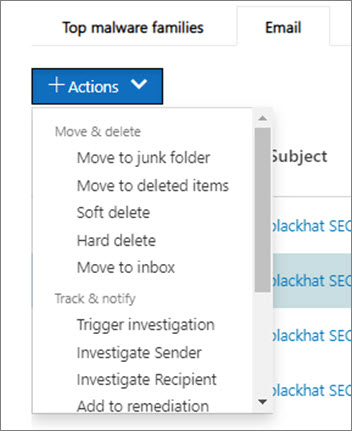

Par exemple, supposons que vous utilisez la vue Programmes malveillants dans Explorer. À l’aide des onglets situés sous le graphique, vous sélectionnez l’onglet Email. Si vous sélectionnez un ou plusieurs éléments dans la liste, le bouton + Actions s’active.

À l’aide du menu Actions , vous pouvez sélectionner Déclencher l’investigation.

À l’instar des playbooks déclenchés par une alerte, les investigations automatiques déclenchées à partir d’une vue dans Explorer incluent une investigation racine, des étapes pour identifier et mettre en corrélation les menaces, ainsi que des actions recommandées pour atténuer ces menaces.

Exemple : une équipe des opérations de sécurité intègre AIR à son SIEM à l’aide de l’API d’activité de gestion des Office 365

Les fonctionnalités AIR dans Microsoft Defender pour Office 365 incluent des rapports & des détails que les équipes des opérations de sécurité peuvent utiliser pour surveiller et traiter les menaces. Mais vous pouvez également intégrer des fonctionnalités AIR à d’autres solutions. Par exemple, un système SIEM (Security Information and Event Management), un système de gestion des cas ou une solution de création de rapports personnalisée. Ces types d’intégrations peuvent être effectués à l’aide de l’API d’activité de gestion Office 365.

Par exemple, récemment, un organization configuré un moyen pour son équipe des opérations de sécurité d’afficher les alertes de hameçonnage signalées par l’utilisateur qui ont déjà été traitées par AIR. Leur solution intègre les alertes pertinentes au serveur SIEM de l’organization et à leur système de gestion des cas. La solution réduit considérablement le nombre de faux positifs afin que son équipe des opérations de sécurité puisse concentrer son temps et ses efforts sur les menaces réelles. Pour en savoir plus sur cette solution personnalisée, consultez le blog de la communauté technique : Améliorer l’efficacité de votre SOC avec Microsoft Defender pour Office 365 et l’API de gestion O365.

Prochaines étapes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour