Protection contre l’usurpation d’identité dans EOP

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai ici.

Dans Microsoft 365, les organisations avec des boîtes aux lettres dans Exchange Online ou une organisation Exchange Online Protection autonome (EOP) dépourvu de boîtes aux lettres Exchange Online, EOP comprend des fonctionnalités permettant de protéger votre organisation contre les faux expéditeurs (falsifiés).

Pour protéger ses utilisateurs, Microsoft prend la menace du hameçonnage au sérieux. L’usurpation d’identité est une technique couramment utilisée par les intrus. Les messages usurpant une identité semblent provenir d’une personne ou d’un emplacement autre que la source réelle. Cette technique est souvent utilisée dans les campagnes de hameçonnage conçues pour obtenir les informations d’identification de l’utilisateur. La technologie anti-usurpation dans EOP examine spécifiquement la falsification de l’en-tête From dans le corps du message, car cette valeur d’en-tête est l’expéditeur du message affiché dans les clients de messagerie. Lorsque EOP est convaincu que l'en-tête De est falsifié, le message est identifié comme étant falsifié.

Les technologies anti-usurpation suivantes sont disponibles dans EOP :

Authentification de messagerie électronique : l’utilisation de l’authentification de messagerie électronique (également appelée validation de messagerie électronique) pour les enregistrements SPF, DKIM et DMARC dans DNS fait partie intégrante de tout effort anti-usurpation d’identité. Vous pouvez configurer ces enregistrements pour vos domaines de sorte que les systèmes de messagerie électronique de destination peuvent vérifier la validité des messages censés provenir d’expéditeurs figurant de vos domaines. Pour les messages entrants, Microsoft 365 requiert une authentification de messagerie électronique pour les domaines d’expéditeur. Si vous souhaitez en savoir plus, consultez la page Authentification de messagerie électronique dans Microsoft 365.

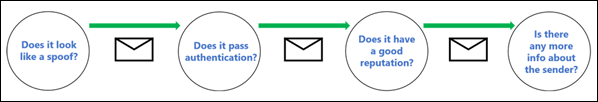

EOP analyse et bloque les messages en fonction de la combinaison des méthodes d’authentification de messagerie standard et des techniques de réputation de l’expéditeur.

Informations sur l’usurpation d’identité : passez en revue les messages usurpés détectés provenant d’expéditeurs dans des domaines internes et externes au cours des sept derniers jours. Si vous souhaitez en savoir plus, consultez Informations sur la veille contre l’usurpation d’identité dans EOP.

Autoriser ou bloquer les expéditeurs usurpés dans la liste d’autorisation/de blocage du locataire : lorsque vous remplacez le verdict dans l’insight d’usurpation d’identité, l’expéditeur usurpé devient une entrée d’autorisation ou de blocage manuelle qui apparaît uniquement sous l’onglet Expéditeurs usurpés de la page Autoriser/Bloquer les Listes locataires à l’adresse https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Vous pouvez également créer manuellement des entrées d'autorisation ou de blocage pour les faux expéditeurs avant qu'ils ne soient détectés par la veille contre l’usurpation d’identité. Pour plus d’informations, consultez Expéditeurs usurpés dans la liste verte/bloquée des locataires.

Stratégies anti-hameçonnage : dans EOP et Microsoft Defender pour Office 365, les stratégies anti-hameçonnage contiennent les paramètres suivants contre l’usurpation d’adresse :

- Activer ou désactiver la veille contre l’usurpation d’identité.

- Activer ou désactiver l’identification de l’expéditeur non authentifié dans Outlook.

- Spécifier l’action à effectuer pour les expéditeurs usurpés d’adresse.

Si vous souhaitez en savoir plus, consultez l’article Paramètres d’usurpation dans les stratégies anti-hameçonnage.

Les stratégies anti-hameçonnage dans Defender for Office 365 contiennent des protections supplémentaires, notamment la protection contre l’emprunt d’identité. Pour plus d’informations, consultez Paramètres exclusifs des stratégies anti-hameçonnage dans Microsoft Defender pour Office 365.

Rapport sur les détections d’usurpation d’identité : pour plus d’informations, consultez le rapport sur les détections d’usurpation d’identité.

Defender for Office 365 organisations peuvent également utiliser des détections en temps réel (Plan 1) ou des Explorer de menaces (Plan 2) pour afficher des informations sur les tentatives d’hameçonnage. Si vous souhaitez en savoir plus, consultez la page Examen et réponse contre les menaces Microsoft 365.

Conseil

Il est important de comprendre qu’un échec d’authentification composite n’entraîne pas directement le blocage d’un message. Notre système utilise une stratégie d’évaluation holistique qui tient compte de la nature suspecte globale d’un message, ainsi que des résultats d’authentification composites. Cette méthode est conçue pour atténuer le risque de blocage incorrect des e-mails légitimes provenant de domaines qui peuvent ne pas respecter strictement les protocoles d’authentification de messagerie. Cette approche équilibrée permet de distinguer les e-mails réellement malveillants des expéditeurs de messages qui ne respectent tout simplement pas les pratiques d’authentification de messagerie standard.

Comment l’usurpation est utilisée dans les attaques par hameçonnage

Les expéditeurs usurpés dans les messages ont les implications négatives suivantes pour les utilisateurs :

Tromperie : les messages provenant d’expéditeurs usurpés peuvent inciter le destinataire à sélectionner un lien et à abandonner ses informations d’identification, à télécharger des programmes malveillants ou à répondre à un message avec du contenu sensible (connu sous le nom de compromission des e-mails professionnels ou BEC).

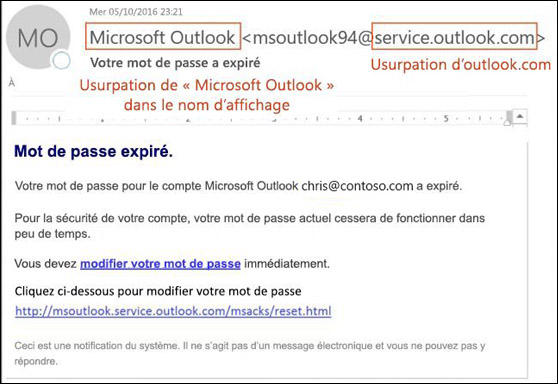

Le message suivant est un exemple d’hameçonnage qui utilise l’expéditeur usurpé msoutlook94@service.outlook.com:

Ce message ne provient pas de service.outlook.com, mais l’intrus a usurpé le champ d’en-tête De afin de lui donner l’apparence souhaitée. L’expéditeur a tenté d’inciter le destinataire à sélectionner le lien Modifier votre mot de passe et à fournir ses informations d’identification.

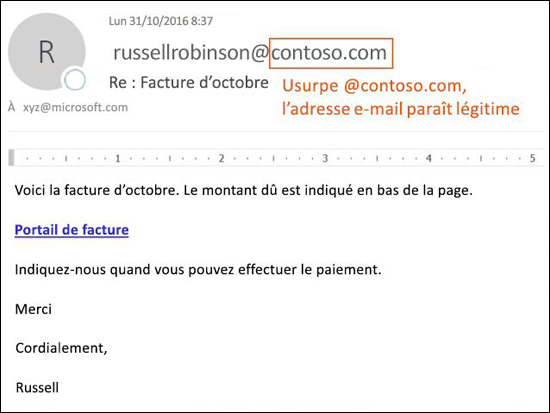

Le message suivant est un exemple de BEC qui utilise le domaine de courrier électronique usurpé contoso.com :

Le message semble légitime, mais l’identité de l’expéditeur a été usurpée.

Confusion : Même les utilisateurs qui connaissent le hameçonnage peuvent avoir des difficultés à voir les différences entre les messages réels et les messages provenant d’expéditeurs usurpés.

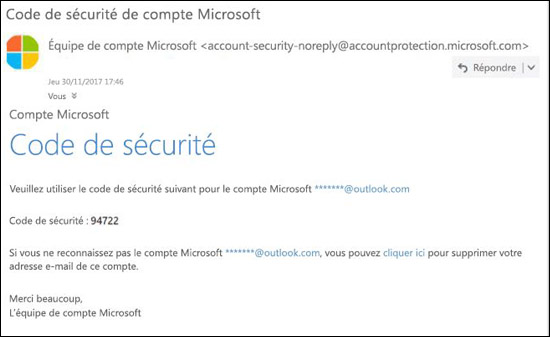

Le message suivant est un exemple de message de réinitialisation de mot de passe authentique provenant du compte Microsoft Sécurité :

Le message provient vraiment de Microsoft, mais les utilisateurs ont appris à être méfiants. En raison de la difficulté de faire la distinction entre une demande de réinitialisation de mot de passe authentique et une fausse demande, les utilisateurs ignorent ces messages, les marquent comme du courrier indésirable ou les signalent inutilement à Microsoft comme des tentatives de hameçonnage.

Différents types d’usurpation

Microsoft distingue deux types différents d’expéditeurs usurpés dans les messages :

Usurpation intra-organisationnelle : également connue sous le nom d’usurpation d’identité self-to-self. Par exemple :

L’expéditeur et le destinataire figurent dans le même domaine :

De : chris@contoso.com

À : michelle@contoso.comL'expéditeur et le destinataire figurent dans des sous-domaines du même domaine :

De : laura@marketing.fabrikam.com

À : julia@engineering.fabrikam.comL’expéditeur et le destinataire figurent dans différents domaines appartenant à la même organisation (autrement dit, les deux domaines sont configurés comme des domaines acceptés au sein d’une même organisation) :

De: expéditeur @ microsoft.com

À : destinataire @ bing.comLes espaces sont utilisés dans les adresses de messagerie électronique pour empêcher la récolte spambots.

Les messages qui échouent à l’authentification composite en raison d’une usurpation inter-domaines contiennent les valeurs d’en-tête suivantes :

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxindique l’usurpation intra-organisationnelle.SFTYest le niveau de sécurité du message.9indique l’hameçonnage,.11indique l’usurpation intra-organisation.

Usurpation inter-domaines : les domaines de l’expéditeur et du destinataire sont différents et n’ont aucune relation entre eux (également appelés domaines externes). Par exemple :

De : chris@contoso.com

À : michelle@tailspintoys.comLes messages qui échouent à l’authentification composite en raison d’une usurpation inter-domaines contiennent les valeurs d’en-têtes suivantes :

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000indique que le message a échoué à l’authentification explicite de courrier électronique.reason=001indique que le message a échoué à l’authentification implicite de courrier électronique.SFTYest le niveau de sécurité du message.9indique le hameçonnage,.22indique l’usurpation inter-domaines.

Pour plus d’informations sur Authentication-Results et

compauthles valeurs, consultez Champs d’en-tête de message Authentication-results.

Problèmes liés à la protection contre l’usurpation d’identité

Les listes de diffusion (également appelées listes de discussion) présentent des problèmes de protection contre l’usurpation d’identité en raison de la façon dont elles transfèrent et modifient les messages.

Par exemple, Gabriela Laureano (glaureano@contoso.com) s’intéresse à l’observation des oiseaux, rejoint la liste birdwatchers@fabrikam.comde diffusion et envoie le message suivant à la liste :

De : « Denise Bourgeois » <glaureano@contoso.com>

À : liste de discussion des Ornithologues<birdwatchers@fabrikam.com>

Objet : Superbe observation de geais bleus au sommet du Mont Rainier. Rainier cette semaineQuelqu’un veut-il voir l’observation de cette semaine au Mont Rainier. Rainier ?

Le serveur de liste de diffusion reçoit le message, modifie son contenu et le rediffuse aux membres de la liste. Le message relu a la même adresse De (glaureano@contoso.com), mais une balise est ajoutée à la ligne d’objet et un pied de page est ajouté au bas du message. Ce type de modification est courant dans les listes de diffusion et peut entraîner des faux positifs en matière d’usurpation d'identité.

De : « Denise Bourgeois » <glaureano@contoso.com>

À : liste de discussion des Ornithologues<birdwatchers@fabrikam.com>

Objet : [ORNITHOLOGUES] Superbe observation de geais bleus au sommet du Mont Rainier cette semaine. Rainier cette semaineQuelqu’un veut-il voir l’observation de cette semaine au Mont Rainier. Rainier ?

Ce message a été envoyé à la liste de discussion Ornithologues. Vous pouvez vous désabonner à tout moment.

Pour aider les messages de la liste de diffusion à passer les vérifications d’usurpation d’identité, procédez comme suit selon que vous contrôlez ou non la liste de diffusion :

Votre organization possède la liste de diffusion :

- Consultez le FAQ sur DMARC.org : J’utilise une liste de diffusion et je souhaite interagir avec DMARC, que dois-je faire ?.

- Lisez les instructions de ce billet de blog : Une astuce pour les opérateurs de listes de diffusion afin d'interagir avec DMARC pour éviter les défaillances.

- Envisagez d’installer des mises à jour sur votre serveur de liste de diffusion pour prendre en charge ARC. Pour plus d’informations, reportez-vous à l’article http://arc-spec.org.

Votre organization n’est pas propriétaire de la liste de diffusion :

- Demandez au chargé de maintenance de la liste de diffusion de configurer l’authentification de la messagerie électronique pour le domaine à partir duquel la liste de diffusion est relayée. Les propriétaires sont plus susceptibles d’agir si un nombre suffisant de membres leur demandent de configurer l’authentification par e-mail. Bien que Microsoft collabore avec les propriétaires de domaine pour les inciter à publier les enregistrements requis, c’est encore plus efficace lorsque des utilisateurs individuels le demandent.

- Créez des règles de boîte de réception dans votre client de messagerie pour déplacer les messages vers la boîte de réception.

- Utilisez la liste verte/bloquée du locataire pour créer une entrée d’autorisation pour la liste de diffusion afin de la traiter comme légitime. Pour plus d’informations, consultez Créer des entrées d’autorisation pour les expéditeurs usurpés.

En cas d’échec de l’opération, vous pouvez signaler le message à Microsoft comme étant un faux positif. Pour plus d’informations, voir Signaler des messages et des fichiers à Microsoft.

Considérations relatives à la protection contre l’usurpation d’identité

Si vous êtes un administrateur qui envoie actuellement des messages à Microsoft 365, vous devez vous assurer que votre messagerie électronique est correctement authentifiée. Dans le cas contraire, il peut être marqué comme courrier indésirable ou hameçonnage. Pour plus d’informations, consultez Comment éviter les échecs d’authentification par e-mail lors de l’envoi de messages à Microsoft 365.

Les expéditeurs dans les listes d’expéditeurs approuvés d’utilisateurs (ou d’administrateurs) individuels contournent les parties de la pile de filtrage, y compris la protection contre l’usurpation d’identité. Pour plus d’informations, voir Expéditeurs approuvés d’Outlook.

Si possible, les administrateurs doivent éviter d’utiliser des listes d’expéditeurs autorisés ou des listes de domaines autorisés dans les stratégies anti-courrier indésirable. Ces expéditeurs contournent la plupart de la pile de filtrage (les messages d’hameçonnage et de programmes malveillants à haut niveau de confiance sont toujours mis en quarantaine). Pour plus d’informations, voir Utiliser des listes d’expéditeurs autorisés ou de domaines autorisés.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour