À propos des détections Explorer de menaces et en temps réel dans Microsoft Defender pour Office 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai ici.

Les organisations Microsoft 365 qui ont Microsoft Defender pour Office 365 incluses dans leur abonnement ou achetées en tant que module complémentaire ont Explorer (également appelées détections de menaces Explorer) ou en temps réel. Ces fonctionnalités sont des outils de création de rapports en quasi-temps réel puissants qui aident les équipes d’opérations de sécurité (SecOps) à examiner les menaces et à y répondre.

Selon votre abonnement, les détections de menaces Explorer ou en temps réel sont disponibles dans la section collaboration Email & du portail Microsoft Defender à l’adresse https://security.microsoft.com:

Les détections en temps réel sont disponibles dans Defender for Office 365 Plan 1. La page Détections en temps réel est disponible directement à l’adresse https://security.microsoft.com/realtimereportsv3.

La Explorer des menaces est disponible dans Defender for Office 365 Plan 2. La page Explorer est disponible directement à l’adresse https://security.microsoft.com/threatexplorerv3.

Les Explorer de menaces contiennent les mêmes informations et fonctionnalités que les détections en temps réel, mais avec les fonctionnalités supplémentaires suivantes :

- Plus de vues.

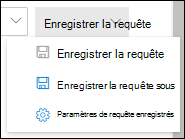

- Autres options de filtrage de propriétés, notamment l’option d’enregistrement des requêtes.

- Plus d’actions.

Pour plus d’informations sur les différences entre Defender for Office 365 Plan 1 et Plan 2, consultez l’aide-mémoire Defender for Office 365 Plan 1 et Plan 2.

Le reste de cet article explique les vues et les fonctionnalités disponibles dans détections de Explorer de menaces et en temps réel.

Conseil

Pour les scénarios de messagerie utilisant des détections de Explorer de menaces et en temps réel, consultez les articles suivants :

- Repérage des menaces dans le Explorer des menaces et détections en temps réel dans Microsoft Defender pour Office 365

- Email la sécurité avec le Explorer des menaces et les détections en temps réel dans Microsoft Defender pour Office 365

- Examiner les e-mails malveillants qui ont été remis dans Microsoft 365

Autorisations et licences pour les détections de menaces Explorer et en temps réel

Pour utiliser des détections Explorer ou en temps réel, vous devez disposer d’autorisations. Vous avez le choix parmi les options suivantes :

- Microsoft Defender XDR le contrôle d’accès en fonction du rôle (RBAC) unifié (affecte uniquement le portail Defender, et non PowerShell) :

- Accès en lecture pour les en-têtes de courrier électronique et de message Teams : Opérations de sécurité/Données brutes (e-mail & collaboration)/métadonnées de collaboration Email & (lecture) .

- Afficher un aperçu et télécharger des messages électroniques : Opérations de sécurité/Données brutes (e-mail & collaboration)/Email & contenu de collaboration (lecture).

- Corriger les e-mails malveillants : opérations de sécurité/données de sécurité/Email & collaboration actions avancées (gérer).

- Email & les autorisations de collaboration dans le portail Microsoft Defender :

- Accès complet : appartenance aux groupes de rôles Gestion de l’organisation ou Administrateur de la sécurité . Des autorisations supplémentaires sont nécessaires pour effectuer toutes les actions disponibles :

- Afficher un aperçu et télécharger des messages : nécessite le rôle Aperçu , qui est attribué uniquement aux groupes de rôles Investigateur de données ou Gestionnaire eDiscovery par défaut. Vous pouvez également créer un groupe de rôles avec le rôle Aperçu attribué et ajouter les utilisateurs au groupe de rôles personnalisé.

- Déplacer des messages dans et supprimer des messages des boîtes aux lettres : nécessite le rôle Recherche et purger, qui est attribué uniquement aux groupes de rôles Enquêteur de données ou Gestion de l’organisation par défaut. Vous pouvez également créer un groupe de rôles avec les rôles Recherche et Purger attribués, et ajouter les utilisateurs au groupe de rôles personnalisé.

- Accès en lecture seule : appartenance au groupe de rôles Lecteur de sécurité .

- Accès complet : appartenance aux groupes de rôles Gestion de l’organisation ou Administrateur de la sécurité . Des autorisations supplémentaires sont nécessaires pour effectuer toutes les actions disponibles :

- Microsoft Entra autorisations : l’appartenance à ces rôles donne aux utilisateurs les autorisations et autorisations requises pour d’autres fonctionnalités dans Microsoft 365 :

- Accès complet : appartenance aux rôles Administrateur général ou Administrateur de la sécurité .

- Recherche pour les règles de flux de messagerie Exchange (règles de transport) par nom dans Threat Explorer : Appartenance aux rôles Administrateur de la sécurité ou Lecteur de sécurité.

- Accès en lecture seule : appartenance aux rôles Lecteur général ou Lecteur de sécurité .

Conseil

Les entrées du journal d’audit sont générées lorsque les administrateurs affichent un aperçu ou téléchargent des messages électroniques. Vous pouvez rechercher l’activité AdminMailAccess dans le journal d’audit de l’administrateur par utilisateur. Pour obtenir des instructions, consultez Auditer une nouvelle Recherche.

Pour utiliser des détections Explorer de menaces ou en temps réel, vous devez disposer d’une licence pour Defender for Office 365 (incluse dans votre abonnement ou une licence de module complémentaire).

Les détections de Explorer de menaces ou en temps réel contiennent des données pour les utilisateurs auxquels Defender for Office 365 licences leur sont attribuées.

Éléments des détections de Explorer de menaces et en temps réel

Les détections Explorer de menaces et en temps réel contiennent les éléments suivants :

Affichages : onglets en haut de la page qui organisent les détections par menace. La vue affecte le reste des données et des options de la page.

Le tableau suivant répertorie les vues disponibles dans Détections Explorer de menaces et en temps réel :

View Menaces

ExplorerTemps réel

DétectionsDescription Tous les e-mails ✔ Affichage par défaut des Explorer de menaces. Informations sur tous les messages électroniques envoyés par des utilisateurs externes dans votre organization, ou les e-mails envoyés entre les utilisateurs internes de votre organization. Programme malveillant ✔ ✔ Affichage par défaut pour les détections en temps réel. Informations sur les messages électroniques qui contiennent des programmes malveillants. Hameçonnage ✔ ✔ Informations sur les messages électroniques qui contiennent des menaces d’hameçonnage. Campagnes ✔ Informations sur les e-mails malveillants qui Defender for Office 365 Plan 2 identifiés dans le cadre d’une campagne coordonnée de hameçonnage ou de programmes malveillants. Programme malveillant de contenu ✔ ✔ Informations sur les fichiers malveillants détectés par les fonctionnalités suivantes : Clics d’URL ✔ Informations sur les clics de l’utilisateur sur les URL dans les e-mails, les messages Teams, les fichiers SharePoint et les fichiers OneDrive. Ces vues sont décrites en détail dans cet article, y compris les différences entre les détections de Explorer de menaces et les détections en temps réel.

Filtres de date/heure : par défaut, l’affichage est filtré par hier et aujourd’hui. Pour modifier le filtre de date, sélectionnez la plage de dates, puis sélectionnez Les valeurs Date de début et Date de fin jusqu’à 30 jours.

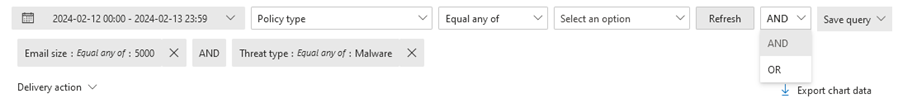

Filtres de propriétés (requêtes) : filtrez les résultats dans la vue en fonction des propriétés de message, de fichier ou de menace disponibles. Les propriétés filtrables disponibles dépendent de l’affichage. Certaines propriétés sont disponibles dans de nombreux affichages, tandis que d’autres sont limitées à une vue spécifique.

Les filtres de propriétés disponibles pour chaque affichage sont répertoriés dans cet article, y compris les différences entre les détections de Explorer de menaces et les détections en temps réel.

Pour obtenir des instructions sur la création de filtres de propriétés, consultez Filtres de propriétés dans les détections de Explorer de menaces et en temps réel

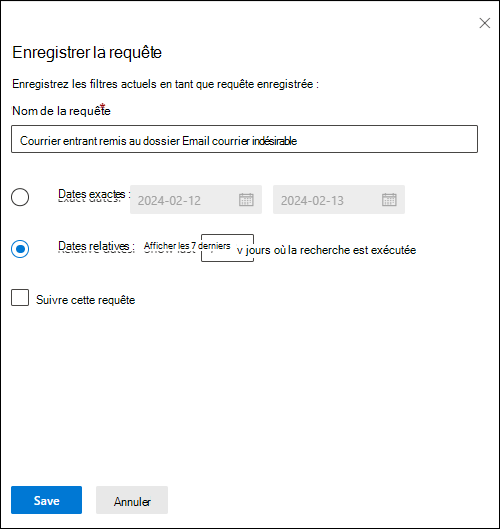

Threat Explorer vous permet d’enregistrer des requêtes pour une utilisation ultérieure, comme décrit dans la section Requêtes enregistrées dans Threat Explorer.

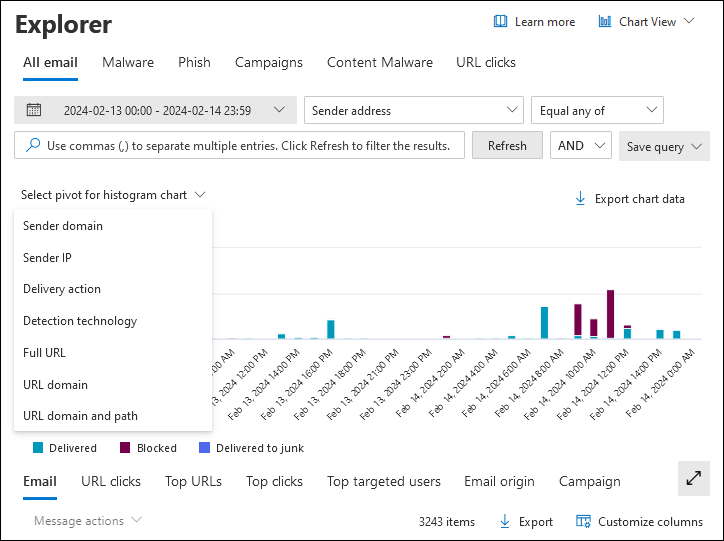

Graphiques : chaque vue contient une représentation visuelle agrégée des données filtrées ou non filtrées. Vous pouvez utiliser les tableaux croisés dynamiques disponibles pour organiser le graphique de différentes façons.

Vous pouvez souvent utiliser

Exporter des données de graphique pour exporter des données de graphique filtrées ou non filtrées vers un fichier CSV.

Exporter des données de graphique pour exporter des données de graphique filtrées ou non filtrées vers un fichier CSV.Les graphiques et les tableaux croisés dynamiques disponibles sont décrits en détail dans cet article, notamment les différences entre les détections de Explorer de menaces et les détections en temps réel.

Conseil

Pour supprimer le graphique de la page (ce qui optimise la taille de la zone de détails), utilisez l’une des méthodes suivantes :

- Sélectionnez

Affichage>

Affichage> graphique Affichage Liste en haut de la page.

graphique Affichage Liste en haut de la page. - Sélectionnez

Afficher l’affichage liste entre le graphique et la zone de détails.

Afficher l’affichage liste entre le graphique et la zone de détails.

- Sélectionnez

Zone détails : la zone de détails d’une vue affiche généralement une table qui contient les données filtrées ou non filtrées. Vous pouvez utiliser les vues disponibles (onglets) pour organiser les données dans la zone de détails de différentes façons. Par exemple, une vue peut contenir des graphiques, des cartes ou des tables différentes.

Si la zone d’informations contient une table, vous pouvez souvent utiliser

Exporter pour exporter de manière sélective jusqu’à 200 000 résultats filtrés ou non filtrés vers un fichier CSV.

Exporter pour exporter de manière sélective jusqu’à 200 000 résultats filtrés ou non filtrés vers un fichier CSV.Conseil

Dans le menu volant Exporter , vous pouvez sélectionner tout ou partie des propriétés disponibles à exporter. Les sélections sont enregistrées par utilisateur. Les sélections en mode de navigation Incognito ou InPrivate sont enregistrées jusqu’à ce que vous fermiez le navigateur web.

Affichage de tous les e-mails dans threat Explorer

L’affichage Tous les e-mails dans Menace Explorer affiche des informations sur tous les messages électroniques envoyés par des utilisateurs externes dans votre organization, ainsi que sur les e-mails envoyés entre les utilisateurs internes de votre organization. La vue affiche les e-mails malveillants et non malveillants. Par exemple :

- Email identifié un hameçonnage ou un programme malveillant.

- Email identifiés comme courrier indésirable ou en bloc.

- Email identifiés sans menace.

Cette vue est la valeur par défaut dans Threat Explorer. Pour ouvrir l’affichage Tous les e-mails sur la page Explorer dans le portail Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Explorer>Tous les e-mails onglet. Vous pouvez également accéder directement à la page Explorer à l’aide https://security.microsoft.com/threatexplorerv3de , puis vérifier que l’onglet Tous les e-mails est sélectionné.

Propriétés filtrables dans l’affichage Tous les e-mails dans Threat Explorer

Par défaut, aucun filtre de propriété n’est appliqué aux données. Les étapes de création de filtres (requêtes) sont décrites dans la section Filtres dans les détections Explorer de menaces et en temps réel plus loin dans cet article.

Les propriétés filtrables disponibles dans la zone Action remise de l’affichage Tous les e-mails sont décrites dans le tableau suivant :

| Propriété | Type |

|---|---|

| Basique | |

| Adresse de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Recipients | Texte. Séparez plusieurs valeurs par des virgules. |

| Domaine de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Domaine du destinataire | Texte. Séparez plusieurs valeurs par des virgules. |

| Sujet | Texte. Séparez plusieurs valeurs par des virgules. |

| Nom complet de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Courrier de l’expéditeur à partir de l’adresse | Texte. Séparez plusieurs valeurs par des virgules. |

| Courrier de l’expéditeur à partir du domaine | Texte. Séparez plusieurs valeurs par des virgules. |

| Chemin d’accès de retour | Texte. Séparez plusieurs valeurs par des virgules. |

| Domaine de chemin d’accès de retour | Texte. Séparez plusieurs valeurs par des virgules. |

| Famille de programmes malveillants | Texte. Séparez plusieurs valeurs par des virgules. |

| Tags | Texte. Séparez plusieurs valeurs par des virgules. Pour plus d’informations sur les balises utilisateur, consultez Balises utilisateur. |

| Domaine emprunté | Texte. Séparez plusieurs valeurs par des virgules. |

| Utilisateur usurpé l’identité | Texte. Séparez plusieurs valeurs par des virgules. |

| Règle de transport Exchange | Texte. Séparez plusieurs valeurs par des virgules. |

| Règle de protection contre la perte de données | Texte. Séparez plusieurs valeurs par des virgules. |

| Contexte | Sélectionnez une ou plusieurs valeurs :

|

| Connector | Texte. Séparez plusieurs valeurs par des virgules. |

| Action de remise | Sélectionnez une ou plusieurs valeurs :

|

| Action supplémentaire | Sélectionnez une ou plusieurs valeurs :

|

| Orientation | Sélectionnez une ou plusieurs valeurs :

|

| Technologie de détection | Sélectionnez une ou plusieurs valeurs :

|

| Emplacement de livraison d’origine | Sélectionnez une ou plusieurs valeurs :

|

| Dernier emplacement de livraison¹ | Mêmes valeurs que l’emplacement de remise d’origine |

| Niveau de confiance des hameçonnages | Sélectionnez une ou plusieurs valeurs :

|

| Remplacement principal | Sélectionnez une ou plusieurs valeurs :

|

| Source de remplacement principale | Les messages peuvent avoir plusieurs remplacements d’autorisation ou de blocage, comme indiqué dans Remplacer la source. Le remplacement qui a finalement autorisé ou bloqué le message est identifié dans Source de remplacement principale. Sélectionnez une ou plusieurs valeurs :

|

| Remplacer la source | Mêmes valeurs que la source de remplacement principale |

| Type de stratégie | Sélectionnez une ou plusieurs valeurs :

|

| Action de stratégie | Sélectionnez une ou plusieurs valeurs :

|

| Type de menace | Sélectionnez une ou plusieurs valeurs :

|

| Message transféré | Sélectionnez une ou plusieurs valeurs :

|

| Liste de distribution | Texte. Séparez plusieurs valeurs par des virgules. |

| taille Email | Entier. Séparez plusieurs valeurs par des virgules. |

| Avancé | |

| Identificateur du message Internet | Texte. Séparez plusieurs valeurs par des virgules. Disponible dans le champ d’en-tête Message-ID de l’en-tête du message. Un exemple de valeur est <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (notez les crochets). |

| ID de message réseau | Texte. Séparez plusieurs valeurs par des virgules. Valeur GUID disponible dans le champ d’en-tête X-MS-Exchange-Organization-Network-Message-Id dans l’en-tête du message. |

| IP de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. |

| Pièce jointe SHA256 | Texte. Séparez plusieurs valeurs par des virgules. |

| Cluster ID | Texte. Séparez plusieurs valeurs par des virgules. |

| ID d’alerte | Texte. Séparez plusieurs valeurs par des virgules. |

| ID de stratégie d’alerte | Texte. Séparez plusieurs valeurs par des virgules. |

| ID de campagne | Texte. Séparez plusieurs valeurs par des virgules. |

| Signal d’URL ZAP | Texte. Séparez plusieurs valeurs par des virgules. |

| URL | |

| Nombre d’URL | Entier. Séparez plusieurs valeurs par des virgules. |

| Domaine d’URL² | Texte. Séparez plusieurs valeurs par des virgules. |

| Domaine d’URL et chemin d’accès² | Texte. Séparez plusieurs valeurs par des virgules. |

| URL² | Texte. Séparez plusieurs valeurs par des virgules. |

| Chemin d’URL² | Texte. Séparez plusieurs valeurs par des virgules. |

| Source de l’URL | Sélectionnez une ou plusieurs valeurs :

|

| Cliquer sur le verdict | Sélectionnez une ou plusieurs valeurs :

|

| Menace d’URL | Sélectionnez une ou plusieurs valeurs :

|

| Fichier | |

| Nombre de pièces jointes | Entier. Séparez plusieurs valeurs par des virgules. |

| Nom de fichier des pièces jointes | Texte. Séparez plusieurs valeurs par des virgules. |

| Type de fichier | Texte. Séparez plusieurs valeurs par des virgules. |

| File Extension | Texte. Séparez plusieurs valeurs par des virgules. |

| Taille de fichier | Entier. Séparez plusieurs valeurs par des virgules. |

| Authentification | |

| SPF | Sélectionnez une ou plusieurs valeurs :

|

| DKIM | Sélectionnez une ou plusieurs valeurs :

|

| DMARC | Sélectionnez une ou plusieurs valeurs :

|

| Composite | Sélectionnez une ou plusieurs valeurs :

|

Conseil

¹ L’emplacement de remise le plus récent n’inclut pas les actions de l’utilisateur final sur les messages. Par exemple, si l’utilisateur a supprimé le message ou déplacé le message vers un fichier d’archive ou PST.

Il existe des scénarios où Emplacement /de remise d’origineEmplacement de remise le plus récent et/ou Action de remise ont la valeur Inconnu. Par exemple :

- Le message a été remis (l’action de remise est Remise), mais une règle de boîte de réception a déplacé le message vers un dossier par défaut autre que le dossier Boîte de réception ou Courrier indésirable Email (par exemple, le dossier Brouillon ou Archive).

- ZAP a tenté de déplacer le message après la remise, mais le message est introuvable (par exemple, l’utilisateur a déplacé ou supprimé le message).

² Par défaut, une recherche d’URL est mappée à http, sauf si une autre valeur est explicitement spécifiée. Par exemple :

- La recherche avec et sans préfixe

http://dans URL, Domaine d’URL et Domaine et Chemin d’URL doit afficher les mêmes résultats. - Recherche pour le

https://préfixe dans l’URL. Lorsqu’aucune valeur n’est spécifiée, lehttp://préfixe est supposé. /au début et à la fin des champs chemin d’url, domaine d’URL, domaine d’URL et chemin d’accès sont ignorés./à la fin du champ URL est ignoré.

Tableaux croisés dynamiques du graphique dans l’affichage Tous les e-mails dans Menace Explorer

Le graphique a une vue par défaut, mais vous pouvez sélectionner une valeur dans Sélectionner un tableau croisé dynamique pour le graphique d’histogramme afin de modifier la façon dont les données de graphique filtrées ou non filtrées sont organisées et affichées.

Les tableaux croisés dynamiques disponibles sont décrits dans les sous-sections suivantes.

Tableau croisé dynamique du graphique d’actions de remise dans l’affichage Tous les e-mails dans Threat Explorer

Bien que ce tableau croisé dynamique ne semble pas sélectionné par défaut, l’action Remise est le tableau croisé dynamique par défaut dans l’affichage Tous les e-mails .

Le tableau croisé dynamique de l’action de remise organise le graphique en fonction des actions effectuées sur les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque action de remise.

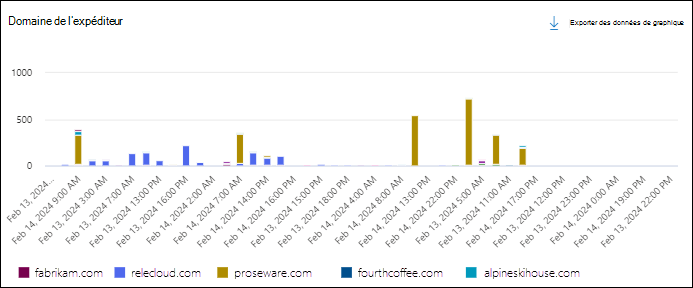

Tableau croisé dynamique du graphique de domaine de l’expéditeur dans l’affichage Tous les e-mails dans Threat Explorer

Le tableau croisé dynamique du domaine de l’expéditeur organise le graphique par domaines dans les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque domaine d’expéditeur.

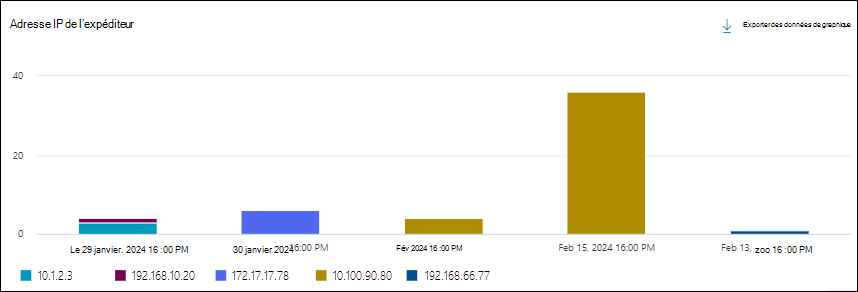

Tableau croisé dynamique du graphique IP de l’expéditeur dans l’affichage Tous les e-mails dans Menace Explorer

Le tableau croisé dynamique IP de l’expéditeur organise le graphique en fonction des adresses IP sources des messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre d’adresses IP de chaque expéditeur.

Tableau croisé dynamique du graphique de la technologie de détection dans l’affichage Tous les e-mails dans Menace Explorer

Le tableau croisé dynamique de la technologie détection organise le graphique en fonction de la fonctionnalité qui a identifié les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque technologie de détection.

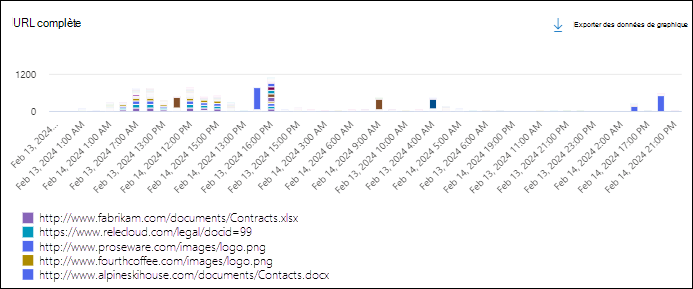

Tableau croisé dynamique d’URL complète dans l’affichage Tous les e-mails dans Menace Explorer

Le tableau croisé dynamique URL complète organise le graphique en fonction des URL complètes dans les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque URL complète.

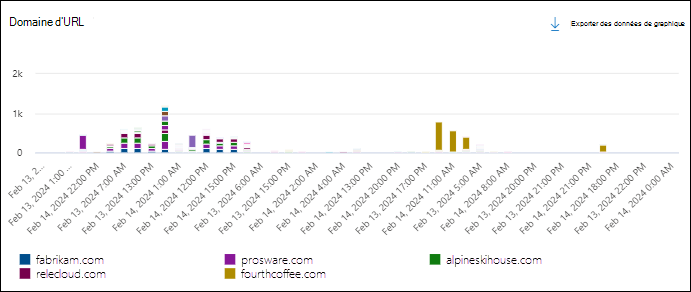

Tableau croisé dynamique du graphique de domaine d’URL dans l’affichage Tous les e-mails dans Threat Explorer

Le tableau croisé dynamique du domaine d’URL organise le graphique par domaines dans les URL dans les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque domaine d’URL.

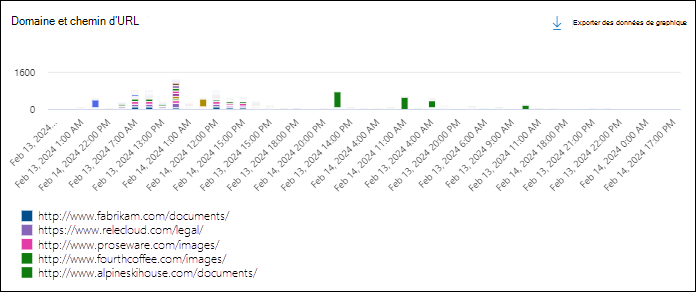

Tableau croisé dynamique du domaine d’URL et du graphique de chemin d’accès dans l’affichage Tous les e-mails dans Threat Explorer

Le domaine d’URL et le tableau croisé dynamique du chemin d’accès organisent le graphique par domaines et chemins d’accès dans les URL des messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre pour chaque domaine d’URL et chemin d’accès.

Affichages de la zone d’informations de l’affichage Tous les e-mails dans Threat Explorer

Les affichages (onglets) disponibles dans la zone d’informations de l’affichage Tous les e-mails sont décrits dans les sous-sections suivantes.

Email pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

Email est l’affichage par défaut de la zone d’informations dans l’affichage Tous les e-mails.

La vue Email affiche une table de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible. Sélectionnez ![]() Personnaliser les colonnes pour modifier les colonnes affichées. Les valeurs par défaut sont marquées d'un astérisque (*) :

Personnaliser les colonnes pour modifier les colonnes affichées. Les valeurs par défaut sont marquées d'un astérisque (*) :

- Date*

- Objet*

- Destinataire*

- Domaine du destinataire

- Étiquettes*

- Adresse de l’expéditeur*

- Nom complet de l’expéditeur

- Domaine de l’expéditeur*

- IP de l’expéditeur

- Courrier de l’expéditeur à partir de l’adresse

- Courrier de l’expéditeur à partir du domaine

- Actions supplémentaires*

- Action de remise

- Dernier emplacement de livraison*

- Emplacement de livraison d’origine*

- Source des remplacements système

- Remplacements système

- ID d’alerte

- Internet message ID

- ID de message réseau

- Langue de messagerie

- Règle de transport Exchange

- Connector

- Context

- Règle de protection contre la perte de données

- Type de menace*

- Technologie de détection

- Nombre de pièces jointes

- Nombre d’URL

- taille Email

Conseil

Pour afficher toutes les colonnes, vous devrez probablement effectuer une ou plusieurs des étapes suivantes :

- Faites défiler horizontalement dans votre navigateur web.

- Réduisez la largeur des colonnes appropriées.

- Supprimez les colonnes de la vue.

- Zoom arrière dans votre navigateur web.

Les paramètres de colonne personnalisés sont enregistrés par utilisateur. Les paramètres de colonne personnalisés en mode de navigation Incognito ou InPrivate sont enregistrés jusqu’à ce que vous fermiez le navigateur web.

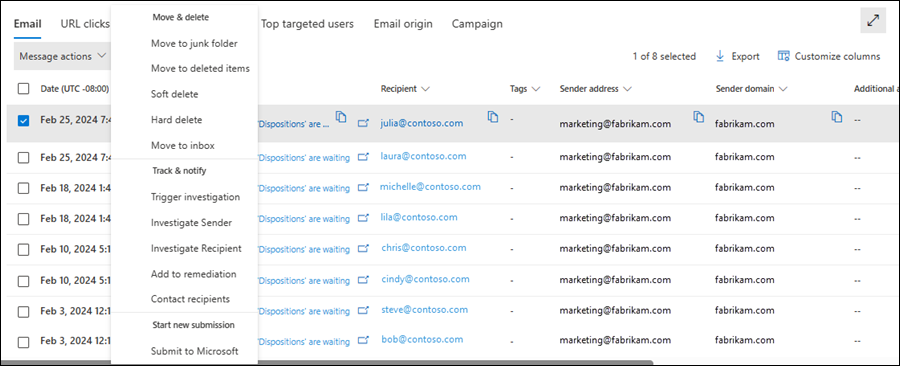

Lorsque vous sélectionnez une ou plusieurs entrées dans la liste en sélectionnant la zone case activée en regard de la première colonne, les actions de message sont disponibles. Pour plus d’informations, consultez Repérage des menaces : correction Email.

Dans la valeur Objet de l’entrée, l’action ![]() Ouvrir dans une nouvelle fenêtre est disponible. Cette action ouvre le message dans la page d’entité Email.

Ouvrir dans une nouvelle fenêtre est disponible. Cette action ouvre le message dans la page d’entité Email.

Lorsque vous cliquez sur les valeurs Objet ou Destinataire dans une entrée, les menus volants de détails s’ouvrent. Ces menus volants sont décrits dans les sous-sections suivantes.

Email les détails de la vue Email de la zone détails dans l’affichage Tous les e-mails

Lorsque vous sélectionnez la valeur Objet d’une entrée dans le tableau, un menu volant de détails de l’e-mail s’ouvre. Ce menu volant de détails est appelé panneau de résumé Email et contient des informations récapitulatives standardisées qui sont également disponibles sur la page d’entité Email pour le message.

Pour plus d’informations sur les informations contenues dans le volet de résumé Email, consultez Panneau récapitulatif Email dans Defender.

Les actions suivantes sont disponibles en haut du panneau récapitulatif Email pour les détections de Explorer de menaces et en temps réel :

Ouvrir l’entité de messagerie

Ouvrir l’entité de messagerie En-tête d’affichage

En-tête d’affichage Action : pour plus d’informations, consultez Corriger à l’aide d’Une action.

Action : pour plus d’informations, consultez Corriger à l’aide d’Une action. Autres options :

Autres options : préversion Email¹ ²

préversion Email¹ ² Télécharger l’e-mail¹ ² ³

Télécharger l’e-mail¹ ² ³ Afficher dans Explorer

Afficher dans Explorer Go hunt⁴

Go hunt⁴

¹ Les actions Email aperçu et Télécharger l’e-mail nécessitent le rôle Préversion dans Email & autorisations de collaboration. Par défaut, ce rôle est attribué aux groupes de rôles Enquêteur de données et Gestionnaire eDiscovery . Par défaut, les membres des groupes de rôles Gestion de l’organisation ou Administrateurs de la sécurité ne peuvent pas effectuer ces actions. Pour autoriser ces actions pour les membres de ces groupes, vous disposez des options suivantes :

- Ajoutez les utilisateurs aux groupes de rôles Enquêteur de données ou Gestionnaire eDiscovery .

- Créez un groupe de rôles avec les rôles Recherche et Purger attribués, puis ajoutez les utilisateurs au groupe de rôles personnalisé.

² Vous pouvez afficher un aperçu ou télécharger les messages électroniques disponibles dans les boîtes aux lettres Microsoft 365. Voici quelques exemples de cas où les messages ne sont plus disponibles dans les boîtes aux lettres :

- Le message a été supprimé avant l’échec de la remise ou de la remise.

- Le message a été supprimé de manière réversible (supprimé du dossier Éléments supprimés, ce qui déplace le message vers le dossier Éléments récupérables\Suppressions).

- ZAP a déplacé le message en quarantaine.

³ Le téléchargement de l’e-mail n’est pas disponible pour les messages qui ont été mis en quarantaine. Au lieu de cela, téléchargez une copie protégée par mot de passe du message à partir de la mise en quarantaine.

⁴ Go hunt est disponible uniquement dans Threat Explorer. Il n’est pas disponible dans les détections en temps réel.

Détails du destinataire à partir de l’affichage Email de la zone d’informations dans l’affichage Tous les e-mails

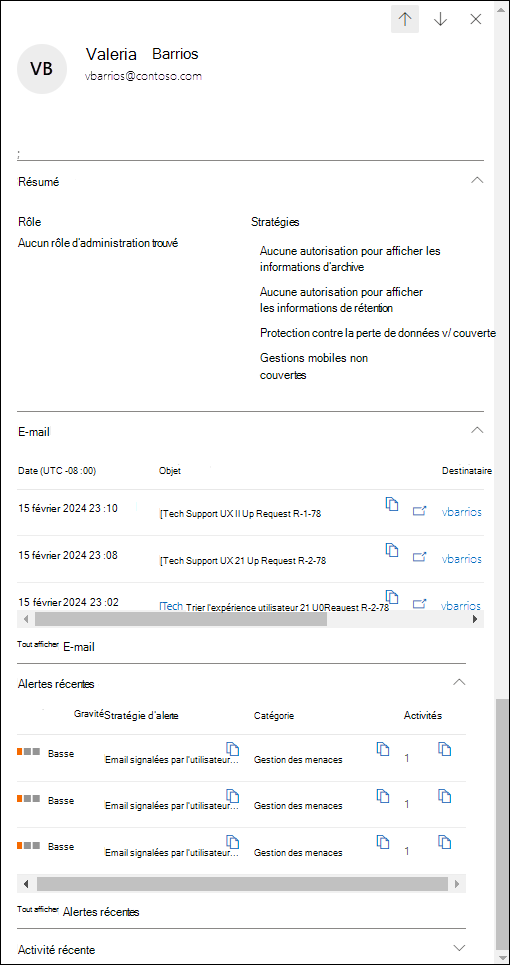

Lorsque vous sélectionnez une entrée en cliquant sur la valeur Destinataire , un menu volant de détails s’ouvre avec les informations suivantes :

Conseil

Pour afficher les détails des autres destinataires sans quitter le menu volant des détails, utilisez  l’élément Précédent et l’élément suivant en haut du menu volant.

l’élément Précédent et l’élément suivant en haut du menu volant.

Section Résumé :

- Rôle : indique si le destinataire a des rôles d’administrateur attribués.

- Stratégies :

- Indique si l’utilisateur est autorisé à afficher les informations d’archivage.

- Indique si l’utilisateur est autorisé à afficher les informations de rétention.

- Indique si l’utilisateur est couvert par la protection contre la perte de données (DLP).

- Indique si l’utilisateur est couvert par la gestion des appareils mobiles à l’adresse https://portal.office.com/EAdmin/Device/IntuneInventory.aspx.

Email section : tableau montrant les informations associées suivantes pour les messages envoyés au destinataire :

- Date

- Sujet

- Destinataire

Sélectionnez Afficher tous les e-mails pour ouvrir menace Explorer dans un nouvel onglet filtré par le destinataire.

Section Alertes récentes : tableau montrant les informations associées suivantes pour les alertes récentes associées :

- Gravité

- Stratégie d’alerte

- Catégorie

- Activités

S’il existe plus de trois alertes récentes, sélectionnez Afficher toutes les alertes récentes pour les afficher toutes.

Section Activité récente : affiche les résultats résumés d’une recherche dans le journal d’audit pour le destinataire :

- Date

- Adresse IP

- Activité

- Élément

Si le destinataire a plus de trois entrées de journal d’audit, sélectionnez Afficher toutes les activités récentes pour les afficher toutes.

Conseil

Les membres du groupe de rôles Administrateurs de la sécurité dans Email & autorisations de collaboration ne peuvent pas développer la section Activité récente. Vous devez être membre d’un groupe de rôles dans Exchange Online autorisations auxquelles sont attribués les rôles Journaux d’audit, Analyste Information Protection ou Enquêteur Information Protection. Par défaut, ces rôles sont attribués aux groupes de rôles Gestion des enregistrements, Gestion de la conformité, Information Protection, Analystes Information Protection, Enquêteurs Information Protection et Gestion de l’organisation. Vous pouvez ajouter les membres des administrateurs de sécurité à ces groupes de rôles, ou vous pouvez créer un groupe de rôles avec le rôle Journaux d’audit attribué.

L’URL clique sur la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

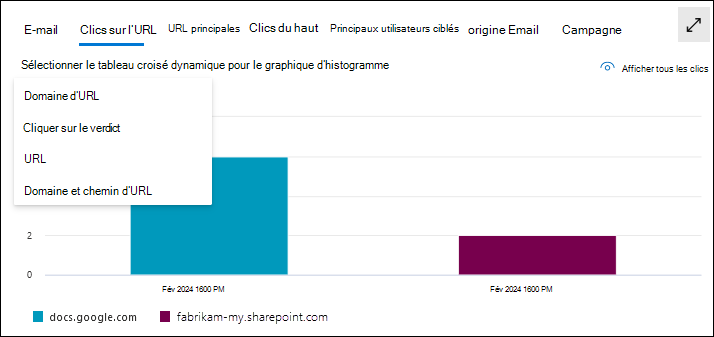

La vue des clics d’URL affiche un graphique qui peut être organisé à l’aide de tableaux croisés dynamiques. Le graphique a une vue par défaut, mais vous pouvez sélectionner une valeur dans Sélectionner un tableau croisé dynamique pour le graphique d’histogramme afin de modifier la façon dont les données de graphique filtrées ou non filtrées sont organisées et affichées.

Les tableaux croisés dynamiques de graphique sont décrits dans les sous-sections suivantes.

Conseil

Dans menace Explorer, chaque tableau croisé dynamique de l’affichage des clics d’URL a une ![]() action Afficher tous les clics qui ouvre l’affichage des clics d’URL dans un nouvel onglet.

action Afficher tous les clics qui ouvre l’affichage des clics d’URL dans un nouvel onglet.

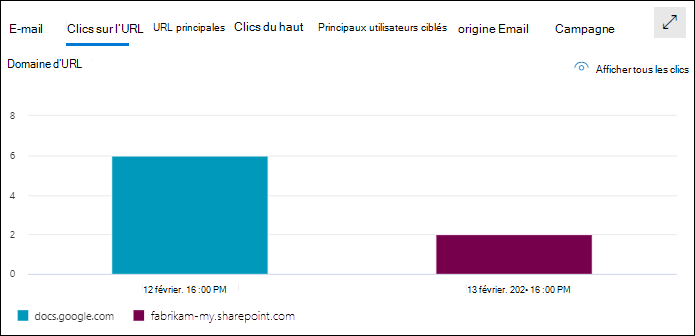

Tableau croisé dynamique du domaine d’URL pour la vue Des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

Bien que ce tableau croisé dynamique ne semble pas être sélectionné, domaine d’URL est le tableau croisé dynamique par défaut du graphique dans la vue des clics d’URL .

Le tableau croisé dynamique du domaine d’URL affiche les différents domaines dans les URL des messages électroniques pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque domaine d’URL.

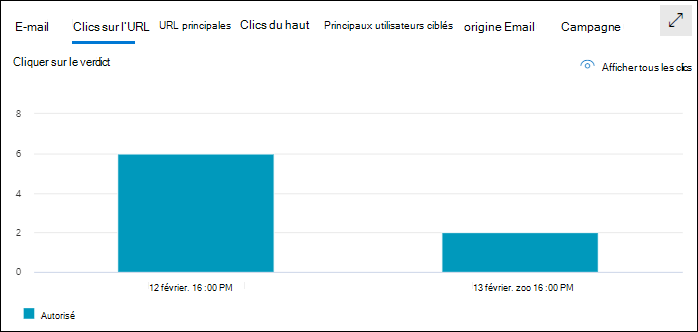

Cliquez sur le pivot de verdict pour l’affichage des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

Le tableau croisé dynamique Verdict de clic affiche les différents verdicts pour les URL cliquées dans les messages électroniques pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque verdict de clic.

Tableau croisé dynamique d’URL pour la vue des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

Le tableau croisé dynamique d’URL affiche les différentes URL sur lesquelles on a cliqué dans les messages électroniques pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque URL.

Domaine d’URL et tableau croisé dynamique du chemin d’accès pour l’affichage des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

Le tableau croisé dynamique domaine et chemin d’URL affiche les différents domaines et chemins d’accès des URL sur lesquelles on a cliqué dans les e-mails pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre pour chaque domaine d’URL et chemin d’accès de fichier.

Affichage des URL principales pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

La vue URL principales affiche un tableau de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible :

- URL

- Messages bloqués

- Messages indésirables

- Messages remis

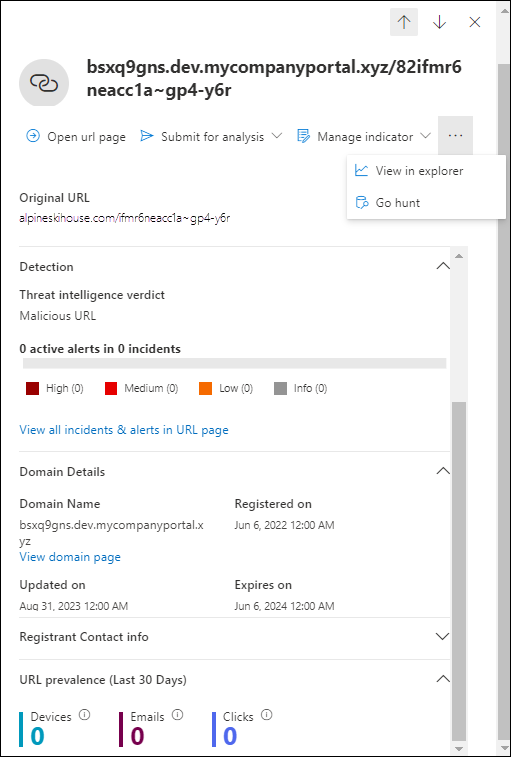

Détails des URL principales pour l’affichage Tous les e-mails

Lorsque vous sélectionnez une entrée en cliquant n’importe où dans la ligne autre que la zone de case activée en regard de la première colonne, un menu volant de détails s’ouvre avec les informations suivantes :

Conseil

Pour afficher les détails des autres URL sans quitter le menu volant des détails, utilisez  l’élément Précédent et l’élément suivant en haut du menu volant.

l’élément Précédent et l’élément suivant en haut du menu volant.

- Les actions suivantes sont disponibles en haut du menu volant :

Ouvrir la page URL

Ouvrir la page URL Envoyer pour analyse :

Envoyer pour analyse : Propre de rapport

Propre de rapport Signaler l’hameçonnage

Signaler l’hameçonnage Signaler les programmes malveillants

Signaler les programmes malveillants

Gérer l’indicateur :

Gérer l’indicateur : Ajouter un indicateur

Ajouter un indicateur Gérer dans la liste bloquée des locataires

Gérer dans la liste bloquée des locataires

La sélection de l’une de ces options vous permet d’accéder à la page Soumissions dans le portail Defender.

Plus :

Plus : Afficher dans Explorer

Afficher dans Explorer Chasse go

Chasse go

- URL d’origine

- Section Détection :

- Verdict sur le renseignement sur les menaces

- x alertes actives y incidents : graphique à barres horizontales qui montre le nombre d’alertes Haut, Moyen, Faible et Info liées à ce lien.

- Lien permettant d’afficher tous les incidents & alertes dans la page URL.

- Section Détails du domaine :

- Nom de domaine et lien vers la page Afficher le domaine.

- Déclarant

- Inscrit sur

- Mise à jour le

- Expire le

- Section Informations de contact de l’inscrit :

- Registraire

- Pays

- Adresse postale

- Courrier électronique

- Téléphone

- Plus d’informations : Lien vers Ouvrir sur Whois.

- Section Prévalence d’URL (30 derniers jours) : contient le nombre d’appareils, de Email et de clics. Sélectionnez chaque valeur pour afficher la liste complète.

- Appareils : affiche les appareils affectés :

Date (Premier /Dernier)

Appareils

Si plus de deux appareils sont impliqués, sélectionnez Afficher tous les appareils pour les afficher tous.

Affichage des clics du haut pour la zone d’informations de l’affichage Tous les e-mails dans Threat Explorer

La vue Top clicks affiche un tableau de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible :

- URL

- Bloqué

- Autorisé

- Bloc substitué

- Verdict en attente

- Verdict en attente ignoré

- Aucune

- Page d’erreur

- Échec

Conseil

Toutes les colonnes disponibles sont sélectionnées. Si vous sélectionnez ![]() Personnaliser les colonnes, vous ne pouvez pas désélectionner les colonnes.

Personnaliser les colonnes, vous ne pouvez pas désélectionner les colonnes.

Pour afficher toutes les colonnes, vous devrez probablement effectuer une ou plusieurs des étapes suivantes :

- Faites défiler horizontalement dans votre navigateur web.

- Réduisez la largeur des colonnes appropriées.

- Zoom arrière dans votre navigateur web.

Lorsque vous sélectionnez une entrée en cliquant n’importe où dans la ligne autre que la zone de case activée en regard de la première colonne, un menu volant de détails s’ouvre. Les informations contenues dans le menu volant sont les mêmes que celles décrites dans Les URL principales pour l’affichage Tous les e-mails.

Affichage des principaux utilisateurs ciblés pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

La vue Utilisateurs les plus ciblés organise les données dans une table des cinq principaux destinataires ciblés par le plus de menaces. Le tableau contient les informations suivantes :

Principaux utilisateurs ciblés : adresse e-mail du destinataire. Si vous sélectionnez une adresse de destinataire, un menu volant de détails s’ouvre. Les informations contenues dans le menu volant sont les mêmes que celles décrites dans Détails du destinataire à partir de la vue Email de la zone de détails de l’affichage Tous les e-mails.

Nombre de tentatives : si vous sélectionnez le nombre de tentatives, menace Explorer s’ouvre dans un nouvel onglet filtré par le destinataire.

Conseil

Utilisez ![]() Exporter pour exporter la liste de jusqu’à 3 000 utilisateurs et les tentatives correspondantes.

Exporter pour exporter la liste de jusqu’à 3 000 utilisateurs et les tentatives correspondantes.

Email vue d’origine pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

La vue d’origine Email affiche les sources de messages sur une carte du monde.

Affichage Campagne pour la zone d’informations de l’affichage Tous les e-mails dans Threat Explorer

La vue Campagne affiche un tableau de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible.

Les informations contenues dans le tableau sont les mêmes que celles décrites dans le tableau détails de la page Campagnes.

Lorsque vous sélectionnez une entrée en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom, un menu volant de détails s’ouvre. Les informations contenues dans le menu volant sont les mêmes que celles décrites dans Détails de la campagne.

Affichage des programmes malveillants dans la Explorer des menaces et détections en temps réel

La vue Programmes malveillants dans Détections Explorer de menaces et en temps réel affiche des informations sur les messages électroniques qui contiennent des programmes malveillants. Cette vue est la valeur par défaut dans détections en temps réel.

Pour ouvrir la vue Programmes malveillants , effectuez l’une des étapes suivantes :

- Explorer des menaces : dans la page Explorer du portail Defender à l’adresse https://security.microsoft.com, accédez à Email &'onglet Collaboration>Explorer>Malware. Vous pouvez également accéder directement à la page Explorer à l’aide https://security.microsoft.com/threatexplorerv3de , puis sélectionner l’onglet Programmes malveillants.

- Détections en temps réel : dans la page Détections en temps réel du portail Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Explorer>Onglet Logiciel malveillant. Vous pouvez également accéder directement à la page Détections en temps réel à l’aide https://security.microsoft.com/realtimereportsv3de , puis vérifier que l’onglet Programmes malveillants est sélectionné.

Propriétés filtrables dans la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

Par défaut, aucun filtre de propriété n’est appliqué aux données. Les étapes de création de filtres (requêtes) sont décrites dans la section Filtres dans les détections Explorer de menaces et en temps réel plus loin dans cet article.

Les propriétés filtrables disponibles dans la zone Adresse de l’expéditeur dans la vue Programmes malveillants sont décrites dans le tableau suivant :

| Propriété | Type | Menaces Explorer |

Temps réel Détections |

|---|---|---|---|

| Basique | |||

| Adresse de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Recipients | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine du destinataire | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Sujet | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Nom complet de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Courrier de l’expéditeur à partir de l’adresse | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Courrier de l’expéditeur à partir du domaine | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Chemin d’accès de retour | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine de chemin d’accès de retour | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Famille de programmes malveillants | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Tags | Texte. Séparez plusieurs valeurs par des virgules. Pour plus d’informations sur les balises utilisateur, consultez Balises utilisateur. |

✔ | |

| Règle de transport Exchange | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Règle de protection contre la perte de données | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Contexte | Sélectionnez une ou plusieurs valeurs :

|

✔ | |

| Connector | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Action de remise | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Action supplémentaire | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Orientation | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Technologie de détection | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Emplacement de livraison d’origine | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Dernier emplacement de livraison | Mêmes valeurs que l’emplacement de remise d’origine | ✔ | ✔ |

| Remplacement principal | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Source de remplacement principale | Les messages peuvent avoir plusieurs remplacements d’autorisation ou de blocage, comme indiqué dans Remplacer la source. Le remplacement qui a finalement autorisé ou bloqué le message est identifié dans Source de remplacement principale. Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Remplacer la source | Mêmes valeurs que la source de remplacement principale | ✔ | ✔ |

| Type de stratégie | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Action de stratégie | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| taille Email | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Avancé | |||

| Identificateur du message Internet | Texte. Séparez plusieurs valeurs par des virgules. Disponible dans le champ d’en-tête Message-ID de l’en-tête du message. Un exemple de valeur est <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (notez les crochets). |

✔ | ✔ |

| ID de message réseau | Texte. Séparez plusieurs valeurs par des virgules. Valeur GUID disponible dans le champ d’en-tête X-MS-Exchange-Organization-Network-Message-Id dans l’en-tête du message. |

✔ | ✔ |

| IP de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Pièce jointe SHA256 | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Cluster ID | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| ID d’alerte | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| ID de stratégie d’alerte | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| ID de campagne | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Signal d’URL ZAP | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| URL | |||

| Nombre d’URL | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine d’URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine et chemin d’URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Chemin d’URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Source de l’URL | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Cliquer sur le verdict | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Menace d’URL | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Fichier | |||

| Nombre de pièces jointes | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Nom de fichier des pièces jointes | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Type de fichier | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| File Extension | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Taille de fichier | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Authentification | |||

| SPF | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| DKIM | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| DMARC | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Composite | Sélectionnez une ou plusieurs valeurs :

|

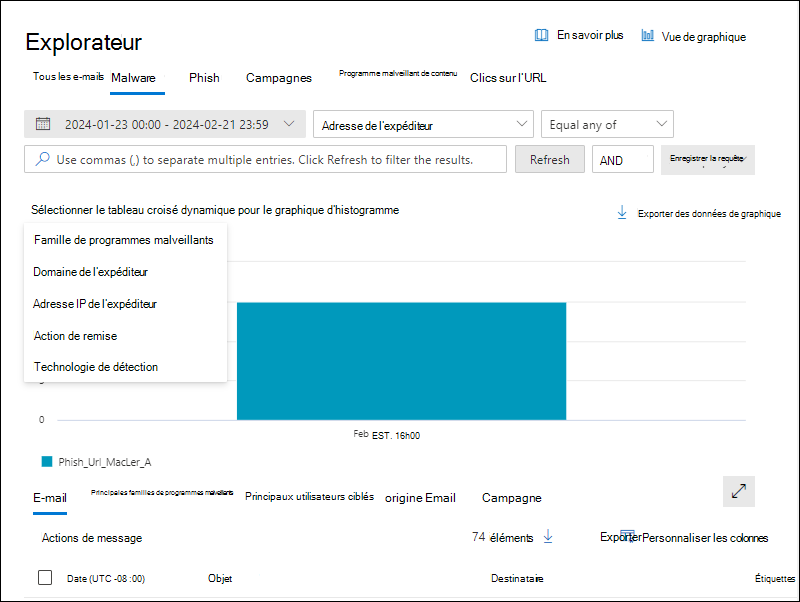

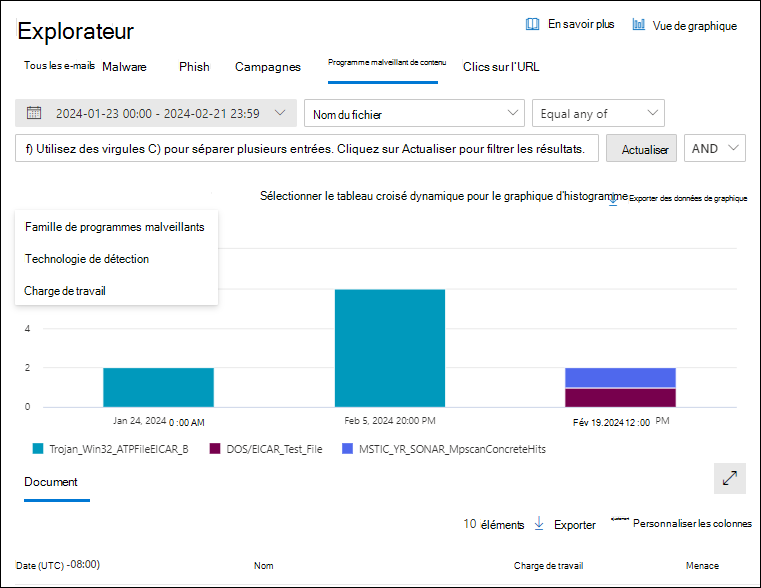

Tableaux croisés dynamiques du graphique dans la vue Programmes malveillants dans Threat Explorer and Real-time Detections

Le graphique a une vue par défaut, mais vous pouvez sélectionner une valeur dans Sélectionner un tableau croisé dynamique pour le graphique d’histogramme afin de modifier la façon dont les données de graphique filtrées ou non filtrées sont organisées et affichées.

Les tableaux croisés dynamiques disponibles dans la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel sont répertoriés dans le tableau suivant :

| Pivot | Menaces Explorer |

Temps réel Détections |

|---|---|---|

| Famille de programmes malveillants | ✔ | |

| Domaine de l’expéditeur | ✔ | |

| IP de l’expéditeur | ✔ | |

| Action de remise | ✔ | ✔ |

| Technologie de détection | ✔ | ✔ |

Les tableaux croisés dynamiques disponibles sont décrits dans les sous-sections suivantes.

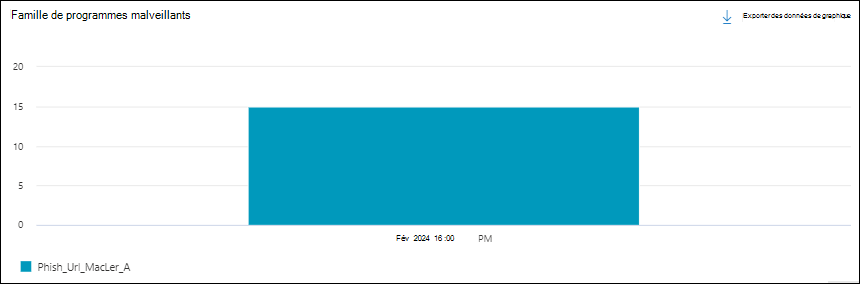

Tableau croisé dynamique du graphique de la famille de programmes malveillants dans la vue Programmes malveillants Explorer

Bien que ce tableau croisé dynamique ne semble pas sélectionné par défaut, la famille de programmes malveillants est le tableau croisé dynamique par défaut dans la vue Programmes malveillants dans Explorer menaces.

Le tableau croisé dynamique famille de programmes malveillants organise le graphique par famille de programmes malveillants détectés dans les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque famille de programmes malveillants.

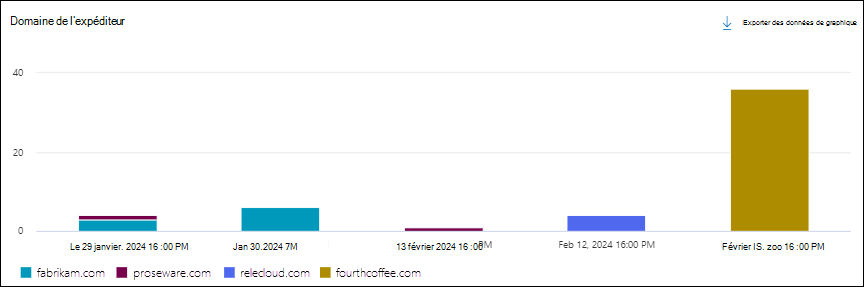

Tableau croisé dynamique du graphique de domaine de l’expéditeur dans la vue Programmes malveillants dans Explorer menaces

Le tableau croisé dynamique du domaine de l’expéditeur organise le graphique par domaine de l’expéditeur des messages qui contiennent des programmes malveillants pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque domaine d’expéditeur.

Tableau croisé dynamique du graphique IP de l’expéditeur dans la vue Programmes malveillants dans Menace Explorer

Le tableau croisé dynamique IP de l’expéditeur organise le graphique en fonction de l’adresse IP source des messages qui contiennent des programmes malveillants pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque adresse IP source.

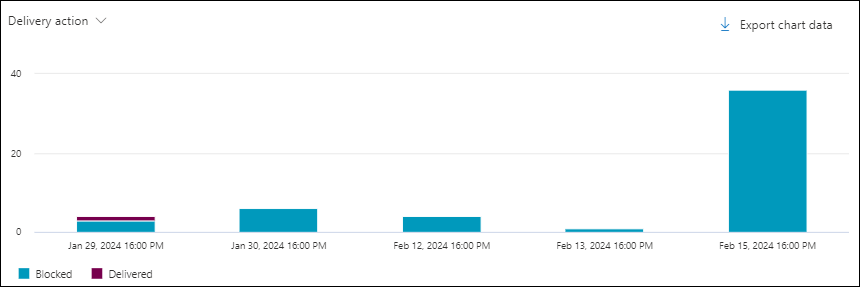

Tableau croisé dynamique du graphique d’actions de remise dans la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

Bien que ce tableau croisé dynamique ne semble pas sélectionné par défaut, l’action de remise est le tableau croisé dynamique par défaut dans la vue Programmes malveillants dans détections en temps réel.

Le tableau croisé dynamique de l’action de remise organise le graphique en fonction de ce qui est arrivé aux messages qui contiennent des programmes malveillants pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque action de remise.

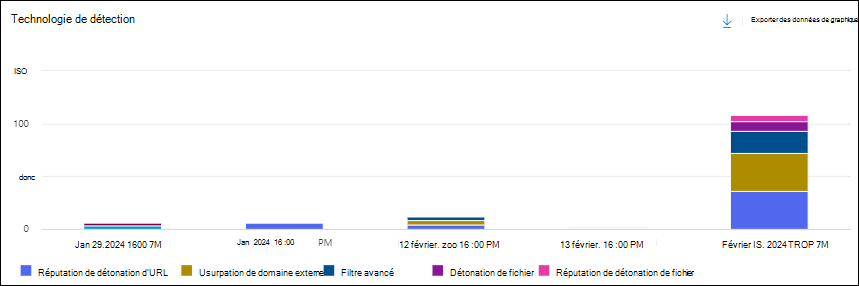

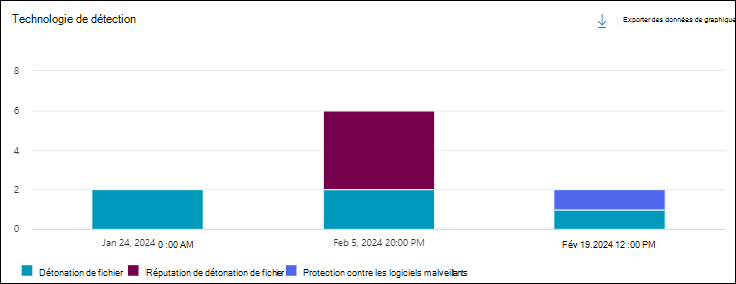

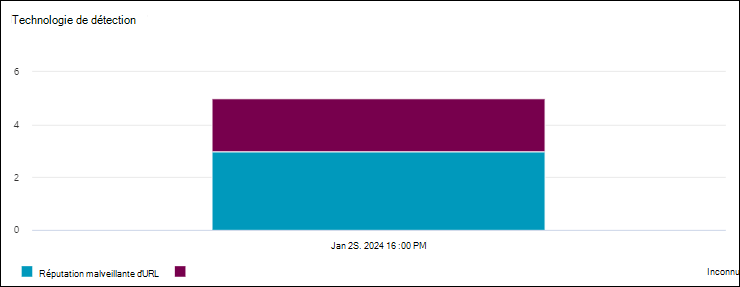

Tableau croisé dynamique du graphique de la technologie de détection dans la vue Programmes malveillants dans Détections de Explorer de menaces et en temps réel

Le tableau croisé dynamique de la technologie de détection organise le graphique en fonction de la fonctionnalité qui a identifié les programmes malveillants dans les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque technologie de détection.

Affichages de la zone d’informations de la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

Les affichages (onglets) disponibles dans la zone d’informations de la vue Programmes malveillants sont répertoriés dans le tableau suivant et sont décrits dans les sous-sections suivantes.

| View | Menaces Explorer |

Temps réel Détections |

|---|---|---|

| Courrier électronique | ✔ | ✔ |

| Principales familles de programmes malveillants | ✔ | |

| Principaux utilisateurs ciblés | ✔ | |

| origine Email | ✔ | |

| Campagne | ✔ |

Email pour la zone de détails de la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

Email est l’affichage par défaut pour la zone de détails de la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel.

La vue Email affiche une table de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible. Sélectionnez ![]() Personnaliser les colonnes pour modifier les colonnes affichées.

Personnaliser les colonnes pour modifier les colonnes affichées.

Le tableau suivant présente les colonnes disponibles dans détections Explorer de menaces et en temps réel. Les valeurs par défaut sont marquées d’un astérisque (*).

| Column | Menaces Explorer |

Temps réel Détections |

|---|---|---|

| Date* | ✔ | ✔ |

| Objet* | ✔ | ✔ |

| Destinataire* | ✔ | ✔ |

| Domaine du destinataire | ✔ | ✔ |

| Étiquettes* | ✔ | |

| Adresse de l’expéditeur* | ✔ | ✔ |

| Nom complet de l’expéditeur | ✔ | ✔ |

| Domaine de l’expéditeur* | ✔ | ✔ |

| IP de l’expéditeur | ✔ | ✔ |

| Courrier de l’expéditeur à partir de l’adresse | ✔ | ✔ |

| Courrier de l’expéditeur à partir du domaine | ✔ | ✔ |

| Actions supplémentaires* | ✔ | ✔ |

| Action de remise | ✔ | ✔ |

| Dernier emplacement de livraison* | ✔ | ✔ |

| Emplacement de livraison d’origine* | ✔ | ✔ |

| Source des remplacements système | ✔ | ✔ |

| Remplacements système | ✔ | ✔ |

| ID d’alerte | ✔ | ✔ |

| Internet message ID | ✔ | ✔ |

| ID de message réseau | ✔ | ✔ |

| Langue de messagerie | ✔ | ✔ |

| Règle de transport Exchange | ✔ | |

| Connector | ✔ | |

| Context | ✔ | ✔ |

| Règle de protection contre la perte de données | ✔ | ✔ |

| Type de menace* | ✔ | ✔ |

| Technologie de détection | ✔ | ✔ |

| Nombre de pièces jointes | ✔ | ✔ |

| Nombre d’URL | ✔ | ✔ |

| taille Email | ✔ | ✔ |

Conseil

Pour afficher toutes les colonnes, vous devrez probablement effectuer une ou plusieurs des étapes suivantes :

- Faites défiler horizontalement dans votre navigateur web.

- Réduisez la largeur des colonnes appropriées.

- Supprimez les colonnes de la vue.

- Zoom arrière dans votre navigateur web.

Les paramètres de colonne personnalisés sont enregistrés par utilisateur. Les paramètres de colonne personnalisés en mode de navigation Incognito ou InPrivate sont enregistrés jusqu’à ce que vous fermiez le navigateur web.

Lorsque vous sélectionnez une ou plusieurs entrées dans la liste en sélectionnant la zone case activée en regard de la première colonne, les actions de message sont disponibles. Pour plus d’informations, consultez Repérage des menaces : correction Email.

Lorsque vous cliquez sur les valeurs Objet ou Destinataire dans une entrée, les menus volants de détails s’ouvrent. Ces menus volants sont décrits dans les sous-sections suivantes.

Email détails de la vue Email de la zone détails dans la vue Programmes malveillants

Lorsque vous sélectionnez la valeur Objet d’une entrée dans le tableau, un menu volant de détails de l’e-mail s’ouvre. Ce menu volant de détails est appelé panneau de résumé Email et contient des informations récapitulatives standardisées qui sont également disponibles sur la page d’entité Email pour le message.

Pour plus d’informations sur les informations contenues dans le panneau de synthèse Email, consultez Panneaux de synthèse Email.

Les actions disponibles en haut du panneau de résumé Email pour les détections de menaces Explorer et en temps réel sont décrites dans la Email détails de la vue Email de la zone d’informations de l’affichage Tous les e-mails.

Détails du destinataire à partir de la vue Email de la zone d’informations dans la vue Programmes malveillants

Lorsque vous sélectionnez une entrée en cliquant sur la valeur Destinataire , un menu volant de détails s’ouvre. Les informations contenues dans le menu volant sont les mêmes que celles décrites dans Détails du destinataire à partir de la vue Email de la zone de détails de l’affichage Tous les e-mails.

Affichage des principales familles de programmes malveillants pour la zone d’informations de la vue Programmes malveillants dans Threat Explorer

La vue Principales familles de programmes malveillants pour la zone d’informations organise les données dans un tableau des principales familles de programmes malveillants. Le tableau montre :

Colonne Principales familles de programmes malveillants : nom de la famille de programmes malveillants.

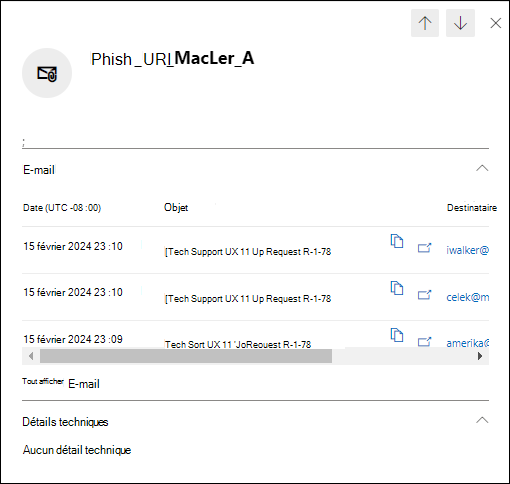

Si vous sélectionnez un nom de famille de programmes malveillants, un menu volant de détails s’ouvre et contient les informations suivantes :

Email section : tableau montrant les informations associées suivantes pour les messages qui contiennent le fichier de programme malveillant :

- Date

- Sujet

- Destinataire

Sélectionnez Afficher tous les e-mails pour ouvrir menace Explorer dans un nouvel onglet filtré par le nom de la famille de logiciels malveillants.

Section Détails techniques

Nombre de tentatives : si vous sélectionnez le nombre de tentatives, menace Explorer s’ouvre dans un nouvel onglet filtré par le nom de la famille de logiciels malveillants.

Affichage des principaux utilisateurs ciblés pour la zone d’informations de la vue Programmes malveillants dans Threat Explorer

La vue Utilisateurs les plus ciblés organise les données dans un tableau des cinq principaux destinataires ciblés par un programme malveillant. Le tableau montre :

Utilisateurs les plus ciblés : adresse e-mail de l’utilisateur le plus ciblé. Si vous sélectionnez une adresse e-mail, un menu volant de détails s’ouvre. Les informations contenues dans le menu volant sont les mêmes que celles décrites dans la vue Utilisateurs les plus ciblés pour la zone d’informations de l’affichage Tous les e-mails dans Threat Explorer.

Nombre de tentatives : si vous sélectionnez le nombre de tentatives, menace Explorer s’ouvre dans un nouvel onglet filtré par le nom de la famille de logiciels malveillants.

Conseil

Utilisez ![]() Exporter pour exporter la liste de jusqu’à 3 000 utilisateurs et les tentatives correspondantes.

Exporter pour exporter la liste de jusqu’à 3 000 utilisateurs et les tentatives correspondantes.

Email vue d’origine pour la zone de détails de la vue Programmes malveillants dans Menace Explorer

La vue d’origine Email affiche les sources de messages sur une carte du monde.

Affichage Campagne pour la zone d’informations de l’affichage Programmes malveillants dans Explorer menaces

La vue Campagne affiche un tableau de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible.

La table de détails est identique à la table de détails de la page Campagnes.

Lorsque vous sélectionnez une entrée en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom, un menu volant de détails s’ouvre. Les informations contenues dans le menu volant sont les mêmes que celles décrites dans Détails de la campagne.

Vue Hameçonnage dans les détections de Explorer de menaces et en temps réel

La vue Hameçonnage dans Détections Explorer de menaces et en temps réel affiche des informations sur les messages électroniques identifiés comme hameçonnage.

Pour ouvrir la vue Hameçon , effectuez l’une des étapes suivantes :

- Explorer des menaces : dans la page Explorer du portail Defender à l’adresse https://security.microsoft.com, accédez à Email &'onglet Collaboration>Explorer>Phish. Vous pouvez également accéder directement à la page Explorer à l’aide https://security.microsoft.com/threatexplorerv3de , puis sélectionner l’onglet Hameçon.

- Détections en temps réel : dans la page Détections en temps réel du portail Defender à l’adresse https://security.microsoft.com, accédez à Email &'onglet Collaboration>Explorer>Phish. Vous pouvez également accéder directement à la page Détections en temps réel à l’aide https://security.microsoft.com/realtimereportsv3de , puis sélectionner l’onglet Hameçon.

Propriétés filtrables dans la vue Hameçonnage dans les détections de Explorer de menaces et en temps réel

Par défaut, aucun filtre de propriété n’est appliqué aux données. Les étapes de création de filtres (requêtes) sont décrites dans la section Filtres dans les détections Explorer de menaces et en temps réel plus loin dans cet article.

Les propriétés filtrables disponibles dans la zone Adresse de l’expéditeur dans la vue Programmes malveillants sont décrites dans le tableau suivant :

| Propriété | Type | Menaces Explorer |

Temps réel Détections |

|---|---|---|---|

| Basique | |||

| Adresse de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Recipients | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine du destinataire | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Sujet | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Nom complet de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Courrier de l’expéditeur à partir de l’adresse | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Courrier de l’expéditeur à partir du domaine | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Chemin d’accès de retour | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine de chemin d’accès de retour | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Tags | Texte. Séparez plusieurs valeurs par des virgules. Pour plus d’informations sur les balises utilisateur, consultez Balises utilisateur. |

✔ | |

| Domaine emprunté | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Utilisateur usurpé l’identité | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Règle de transport Exchange | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Règle de protection contre la perte de données | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Contexte | Sélectionnez une ou plusieurs valeurs :

|

✔ | |

| Connector | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Action de remise | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Action supplémentaire | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Orientation | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Technologie de détection | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Emplacement de livraison d’origine | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Dernier emplacement de livraison | Mêmes valeurs que l’emplacement de remise d’origine | ✔ | ✔ |

| Niveau de confiance des hameçonnages | Sélectionnez une ou plusieurs valeurs :

|

✔ | |

| Remplacement principal | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Source de remplacement principale | Les messages peuvent avoir plusieurs remplacements d’autorisation ou de blocage, comme indiqué dans Remplacer la source. Le remplacement qui a finalement autorisé ou bloqué le message est identifié dans Source de remplacement principale. Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Remplacer la source | Mêmes valeurs que la source de remplacement principale | ✔ | ✔ |

| Type de stratégie | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Action de stratégie | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| taille Email | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Avancé | |||

| Identificateur du message Internet | Texte. Séparez plusieurs valeurs par des virgules. Disponible dans le champ d’en-tête Message-ID de l’en-tête du message. Un exemple de valeur est <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (notez les crochets). |

✔ | ✔ |

| ID de message réseau | Texte. Séparez plusieurs valeurs par des virgules. Valeur GUID disponible dans le champ d’en-tête X-MS-Exchange-Organization-Network-Message-Id dans l’en-tête du message. |

✔ | ✔ |

| IP de l’expéditeur | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Pièce jointe SHA256 | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Cluster ID | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| ID d’alerte | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| ID de stratégie d’alerte | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| ID de campagne | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Signal d’URL ZAP | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| URL | |||

| Nombre d’URL | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine d’URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Domaine et chemin d’URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Chemin d’URL | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | |

| Source de l’URL | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Cliquer sur le verdict | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Menace d’URL | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Fichier | |||

| Nombre de pièces jointes | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Nom de fichier des pièces jointes | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Type de fichier | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| File Extension | Texte. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Taille de fichier | Entier. Séparez plusieurs valeurs par des virgules. | ✔ | ✔ |

| Authentification | |||

| SPF | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| DKIM | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| DMARC | Sélectionnez une ou plusieurs valeurs :

|

✔ | ✔ |

| Composite | Sélectionnez une ou plusieurs valeurs :

|

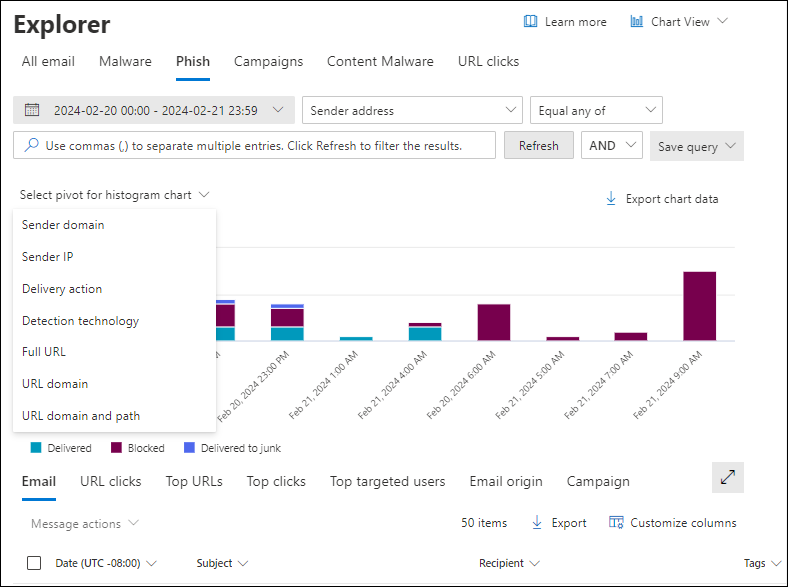

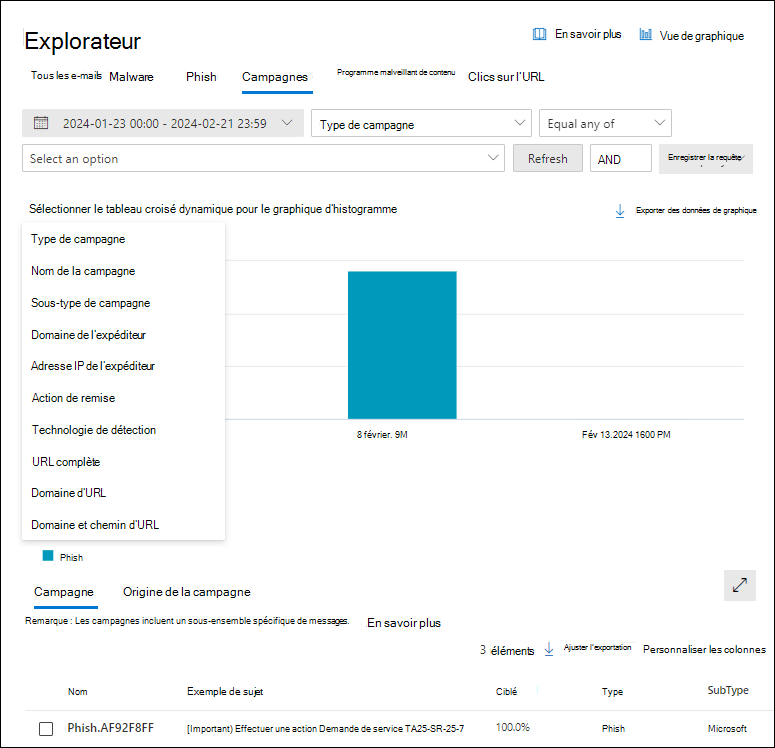

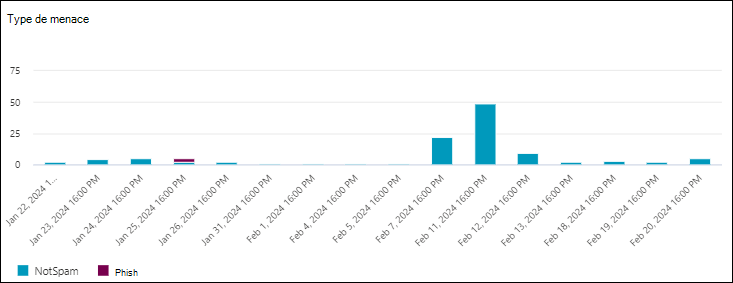

Tableaux croisés dynamiques pour le graphique dans l’affichage Hameçonnage dans Détections Explorer de menaces et en temps réel

Le graphique a une vue par défaut, mais vous pouvez sélectionner une valeur dans Sélectionner un tableau croisé dynamique pour le graphique d’histogramme afin de modifier la façon dont les données de graphique filtrées ou non filtrées sont organisées et affichées.

Les tableaux croisés dynamiques de graphique disponibles dans l’affichage Hameçonnage dans Détections de menaces Explorer et en temps réel sont répertoriés dans le tableau suivant :

| Pivot | Menaces Explorer |

Temps réel Détections |

|---|---|---|

| Domaine de l’expéditeur | ✔ | ✔ |

| IP de l’expéditeur | ✔ | |

| Action de remise | ✔ | ✔ |

| Technologie de détection | ✔ | ✔ |

| URL complète | ✔ | |

| Domaine d’URL | ✔ | ✔ |

| Domaine et chemin d’URL | ✔ |

Les tableaux croisés dynamiques disponibles sont décrits dans les sous-sections suivantes.

Tableau croisé dynamique du graphique de domaine de l’expéditeur dans la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Bien que ce tableau croisé dynamique ne semble pas sélectionné par défaut, le domaine de l’expéditeur est le tableau croisé dynamique par défaut dans la vue Hameçonnage dans détections en temps réel.

Le tableau croisé dynamique du domaine de l’expéditeur organise le graphique par domaines dans les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque domaine d’expéditeur.

Tableau croisé dynamique du graphique IP de l’expéditeur dans la vue Hameçonnage dans Menace Explorer

Le tableau croisé dynamique IP de l’expéditeur organise le graphique en fonction des adresses IP sources des messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque adresse IP source.

Tableau croisé dynamique du graphique d’actions de remise dans la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Bien que ce tableau croisé dynamique ne semble pas sélectionné par défaut, l’action de remise est le tableau croisé dynamique par défaut dans la vue Hameçonnage dans Menace Explorer.

Le tableau croisé dynamique de l’action de remise organise le graphique en fonction des actions effectuées sur les messages pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque action de remise.

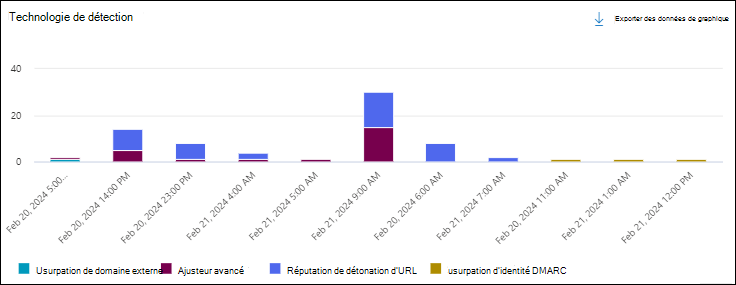

Tableau croisé dynamique du graphique de la technologie de détection dans la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Le tableau croisé dynamique de la technologie détection organise le graphique en fonction de la fonctionnalité qui a identifié les messages d’hameçonnage pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque technologie de détection.

Tableau croisé dynamique complet du graphique d’URL dans la vue Hameçonnage dans Menace Explorer

Le tableau croisé dynamique URL complète organise le graphique en fonction des URL complètes dans les messages de hameçonnage pour la plage de date/heure et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque URL complète.

Tableau croisé dynamique du graphique de domaine d’URL dans la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Le tableau croisé dynamique du domaine d’URL organise le graphique par domaines dans les URL des messages d’hameçonnage pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre de chaque domaine d’URL.

Tableau croisé dynamique du domaine d’URL et du graphique de chemin d’accès dans l’affichage Hameçon dans Threat Explorer

Le domaine d’URL et le tableau croisé dynamique du chemin d’accès organisent le graphique par domaines et chemins d’accès dans les URL des messages d’hameçonnage pour la plage de dates/heures et les filtres de propriétés spécifiés.

Le pointage sur un point de données dans le graphique affiche le nombre pour chaque domaine d’URL et chemin d’accès.

Affichages de la zone de détails de l’affichage Hameçon dans Threat Explorer

Les affichages (onglets) disponibles dans la zone de détails de la vue Hameçonnage sont répertoriés dans le tableau suivant et sont décrits dans les sous-sections suivantes.

| View | Menaces Explorer |

Temps réel Détections |

|---|---|---|

| Courrier électronique | ✔ | ✔ |

| Clics d’URL | ✔ | ✔ |

| URL principales | ✔ | ✔ |

| Clics du haut | ✔ | ✔ |

| Principaux utilisateurs ciblés | ✔ | |

| origine Email | ✔ | |

| Campagne | ✔ |

vue Email pour la zone de détails de la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Email est l’affichage par défaut pour la zone d’informations de la vue Hameçonnage dans Détections Explorer de menaces et en temps réel.

La vue Email affiche une table de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible. Sélectionnez ![]() Personnaliser les colonnes pour modifier les colonnes affichées.

Personnaliser les colonnes pour modifier les colonnes affichées.

Le tableau suivant présente les colonnes disponibles dans détections Explorer de menaces et en temps réel. Les valeurs par défaut sont marquées d’un astérisque (*).

| Column | Menaces Explorer |

Temps réel Détections |

|---|---|---|

| Date* | ✔ | ✔ |

| Objet* | ✔ | ✔ |

| Destinataire* | ✔ | ✔ |

| Domaine du destinataire | ✔ | ✔ |

| Étiquettes* | ✔ | |

| Adresse de l’expéditeur* | ✔ | ✔ |

| Nom complet de l’expéditeur | ✔ | ✔ |

| Domaine de l’expéditeur* | ✔ | ✔ |

| IP de l’expéditeur | ✔ | ✔ |

| Courrier de l’expéditeur à partir de l’adresse | ✔ | ✔ |

| Courrier de l’expéditeur à partir du domaine | ✔ | ✔ |

| Actions supplémentaires* | ✔ | ✔ |

| Action de remise | ✔ | ✔ |

| Dernier emplacement de livraison* | ✔ | ✔ |

| Emplacement de livraison d’origine* | ✔ | ✔ |

| Source des remplacements système | ✔ | ✔ |

| Remplacements système | ✔ | ✔ |

| ID d’alerte | ✔ | ✔ |

| Internet message ID | ✔ | ✔ |

| ID de message réseau | ✔ | ✔ |

| Langue de messagerie | ✔ | ✔ |

| Règle de transport Exchange | ✔ | |

| Connector | ✔ | |

| Niveau de confiance des hameçonnages | ✔ | |

| Context | ✔ | |

| Règle de protection contre la perte de données | ✔ | |

| Type de menace* | ✔ | ✔ |

| Technologie de détection | ✔ | ✔ |

| Nombre de pièces jointes | ✔ | ✔ |

| Nombre d’URL | ✔ | ✔ |

| taille Email | ✔ | ✔ |

Conseil

Pour afficher toutes les colonnes, vous devrez probablement effectuer une ou plusieurs des étapes suivantes :

- Faites défiler horizontalement dans votre navigateur web.

- Réduisez la largeur des colonnes appropriées.

- Supprimez les colonnes de la vue.

- Zoom arrière dans votre navigateur web.

Les paramètres de colonne personnalisés sont enregistrés par utilisateur. Les paramètres de colonne personnalisés en mode de navigation Incognito ou InPrivate sont enregistrés jusqu’à ce que vous fermiez le navigateur web.

Lorsque vous sélectionnez une ou plusieurs entrées dans la liste en sélectionnant la zone case activée en regard de la première colonne, les actions de message sont disponibles. Pour plus d’informations, consultez Repérage des menaces : correction Email.

Lorsque vous cliquez sur les valeurs Objet ou Destinataire dans une entrée, les menus volants de détails s’ouvrent. Ces menus volants sont décrits dans les sous-sections suivantes.

Email les détails de la vue Email de la zone de détails dans la vue Hameçonnage

Lorsque vous sélectionnez la valeur Objet d’une entrée dans le tableau, un menu volant de détails de l’e-mail s’ouvre. Ce menu volant de détails est appelé panneau de résumé Email et contient des informations récapitulatives standardisées qui sont également disponibles sur la page d’entité Email pour le message.

Pour plus d’informations sur les informations contenues dans le panneau de synthèse Email, consultez Panneau récapitulatif Email dans Defender for Office 365 fonctionnalités.

Les actions disponibles en haut du panneau de résumé Email pour les détections de menaces Explorer et en temps réel sont décrites dans la Email détails de la vue Email de la zone d’informations de l’affichage Tous les e-mails.

Détails du destinataire à partir de la vue Email de la zone de détails dans la vue Hameçonnage

Lorsque vous sélectionnez une entrée en cliquant sur la valeur Destinataire , un menu volant de détails s’ouvre. Les informations contenues dans le menu volant sont les mêmes que celles décrites dans Détails du destinataire à partir de la vue Email de la zone de détails de l’affichage Tous les e-mails.

Affichage des clics d’URL pour la zone de détails de l’affichage Hameçonnage dans Détections Explorer de menaces et en temps réel

La vue des clics d’URL affiche un graphique qui peut être organisé à l’aide de tableaux croisés dynamiques. Le graphique a une vue par défaut, mais vous pouvez sélectionner une valeur dans Sélectionner un tableau croisé dynamique pour le graphique d’histogramme afin de modifier la façon dont les données de graphique filtrées ou non filtrées sont organisées et affichées.

Les tableaux croisés dynamiques disponibles dans la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel sont décrits dans le tableau suivant :

| Pivot | Menaces Explorer |

Temps réel Détections |

|---|---|---|

| Domaine d’URL | ✔ | ✔ |

| Cliquer sur le verdict | ✔ | ✔ |

| URL | ✔ | |

| Domaine et chemin d’URL | ✔ |

Les mêmes tableaux croisés dynamiques de graphique sont disponibles et décrits pour l’affichage Tous les e-mails dans Menace Explorer :

- Tableau croisé dynamique du domaine d’URL pour la vue Des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

- Cliquez sur le pivot de verdict pour l’affichage des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

- Tableau croisé dynamique d’URL pour la vue des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

- Domaine d’URL et tableau croisé dynamique du chemin d’accès pour l’affichage des clics d’URL pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

Conseil

Dans threat Explorer, chaque tableau croisé dynamique de l’affichage des clics d’URL a une ![]() action Afficher tous les clics qui ouvre l’affichage des clics d’URL dans Threat Explorer dans un nouvel onglet. Cette action n’est pas disponible dans les détections en temps réel, car l’affichage des clics sur l’URL n’est pas disponible dans détections en temps réel.

action Afficher tous les clics qui ouvre l’affichage des clics d’URL dans Threat Explorer dans un nouvel onglet. Cette action n’est pas disponible dans les détections en temps réel, car l’affichage des clics sur l’URL n’est pas disponible dans détections en temps réel.

Vue URL principales pour la zone de détails de la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

La vue URL principales affiche un tableau de détails. Vous pouvez trier les entrées en cliquant sur un en-tête de colonne disponible :

- URL

- Messages bloqués

- Messages indésirables

- Messages remis

Détails des URL principales pour la vue Hameçonnage