Événements

Conférence de la communauté Microsoft 365

6 mai, 14 h - 9 mai, 00 h

Compétence pour l’ère de l’IA à l’événement Microsoft 365 dirigé par la communauté ultime, le 6 au 8 mai à Las Vegas.

En savoir plusCe navigateur n’est plus pris en charge.

Effectuez une mise à niveau vers Microsoft Edge pour tirer parti des dernières fonctionnalités, des mises à jour de sécurité et du support technique.

Dans cet article, nous allons parcourir différentes options pour créer un environnement de partage d’invités plus sécurisé dans Microsoft 365. Voici des exemples pour vous donner une idée des options disponibles. Vous pouvez utiliser ces procédures dans différentes combinaisons pour répondre aux besoins de sécurité et de conformité de votre organisation.

Cet article contient les rubriques suivantes :

Certaines des options décrites dans cet article nécessitent que les invités disposent d’un compte dans Microsoft Entra ID. Pour vous assurer que les invités sont inclus dans le répertoire lorsque vous partagez des fichiers et des dossiers avec eux, utilisez l’intégration de SharePoint et OneDrive à Microsoft Entra B2B Preview.

Notez que nous ne parlons pas de l’activation des paramètres de partage d’invités dans cet article. Consultez la rubrique Collaborer avec des personnes extérieures à votre organisation pour plus d’informations sur l'activation du partage des invités pour différents scénarios.

L’authentification multifacteur réduit considérablement les risques de compromission d’un compte. Étant donné que les invités peuvent utiliser des comptes de messagerie personnels qui n’adhèrent à aucune stratégie de gouvernance ou bonnes pratiques, il est particulièrement important d’exiger l’authentification multifacteur pour les invités. En cas de vol du nom d'utilisateur et du mot de passe d’un invité, la nécessité d’un second facteur d'authentification réduit considérablement les chances de voir des inconnus accéder à vos sites et fichiers.

Dans cet exemple, nous avons configuré l’authentification multifacteur pour les invités à l’aide d’une stratégie d’accès conditionnel dans Microsoft Entra ID.

Pour configurer l’authentification multifacteur pour les invités

Désormais, les invités doivent s’inscrire à l’authentification multifacteur avant de pouvoir accéder au contenu partagé, aux sites ou aux équipes.

Planifier un déploiement d’authentification multifacteur Microsoft Entra

Dans certains cas, les invités peuvent ne pas avoir signé d’accords de non-divulgation ou d’autres accords juridiques avec votre organization. Vous pouvez demander aux invités d’accepter les conditions d’utilisation avant d’accéder aux fichiers partagés avec eux. Les conditions d’utilisation peuvent s’afficher lors de la première tentative d’accès à un fichier ou à un site partagé.

Pour créer des conditions d’utilisation, vous devez commencer par créer le document dans Word ou dans un autre logiciel de création, puis l’enregistrer sous forme de fichier .pdf. Ce fichier peut ensuite être chargé dans Microsoft Entra ID.

Pour créer une Microsoft Entra conditions d’utilisation

Ouvrez le centre d’administration Microsoft Entra.

Développez Protection, puis sélectionnez Accès conditionnel.

Sélectionnez Conditions d’utilisation.

Sélectionnez Nouveaux termes.

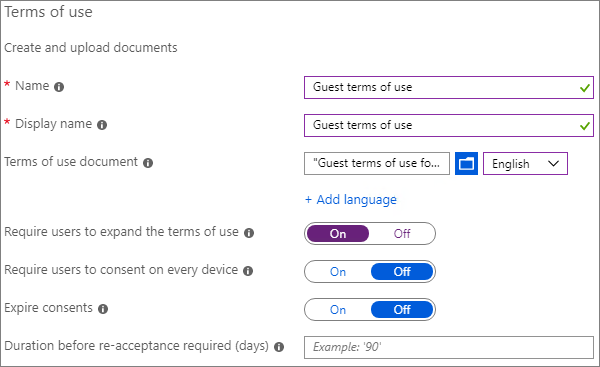

Tapez un Nom.

Pour le document Conditions d'utilisation, accédez au fichier PDF que vous avez créé et sélectionnez-le.

Sélectionnez la langue de votre document Conditions d’utilisation.

Tapez un nom d’affichage.

Validez l'option Demander aux utilisateurs d'étendre les conditions d'utilisation en la définissant sur ACTIVÉ.

Sous Accès conditionnel, dans la liste Appliquer le modèle de stratégie sur l'accès conditionnel, choisissez Créer une stratégie d'accès conditionnel ultérieurement.

Sélectionnez Créer.

Une fois que vous avez créé les conditions d’utilisation, l’étape suivante consiste à créer une stratégie d’accès conditionnel qui affiche les conditions d’utilisation sur les systèmes des utilisateurs invités.

Pour créer une stratégie d’accès conditionnel, procédez comme suit :

Maintenant, la première fois qu’un invité tente d’accéder au contenu ou à une équipe ou à un site dans votre organization, il doit accepter les conditions d’utilisation.

Microsoft Entra conditions d’utilisation

Vue d’ensemble de la signature électronique Microsoft SharePoint

Avec les révisions d’accès dans Microsoft Entra ID, vous pouvez automatiser une révision périodique de l’accès utilisateur à différentes équipes et groupes. En exigeant une révision d’accès pour les invités en particulier, vous pouvez vous assurer que les invités ne conservent pas l’accès aux informations sensibles de votre organization plus longtemps que nécessaire.

Configurer une révision d’accès des invités

Ouvrez le centre d’administration Microsoft Entra.

Développez Gouvernance des identités, puis sélectionnez Révisions d’accès.

Sélectionnez Nouvelle révision d’accès.

Sélectionnez l’option Équipes + groupes.

Sélectionnez l'option Tous les groupes Microsoft 365 avec des utilisateurs invités. Cliquez sur Sélectionner les groupes à exclure si vous voulez exclure des groupes.

Choisissez l’option Utilisateurs invités uniquement , puis sélectionnez Suivant : Avis.

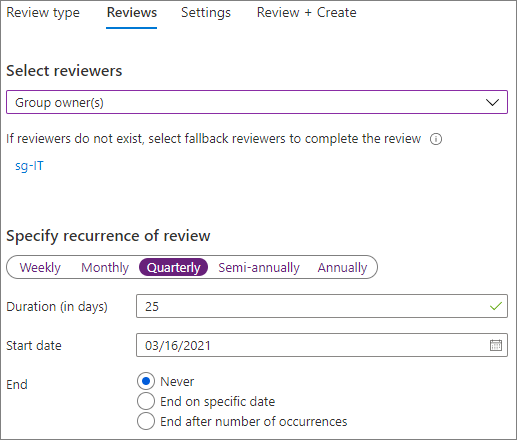

Sous Sélectionner les réviseurs, sélectionnez Propriétaires du groupe.

Cliquez sur Sélectionner les réviseurs de secours, choisissez les réviseurs, puis cliquez sur Sélectionner.

Choisissez une durée (en jours) pour que la révision soit ouverte pour les commentaires.

Sous Spécifier la périodicité de l'évaluation, choisissez Trimestriel.

Sélectionnez une date de début et une durée.

Pour Fin, choisissez Jamais, puis sélectionnez Suivant : Paramètres.

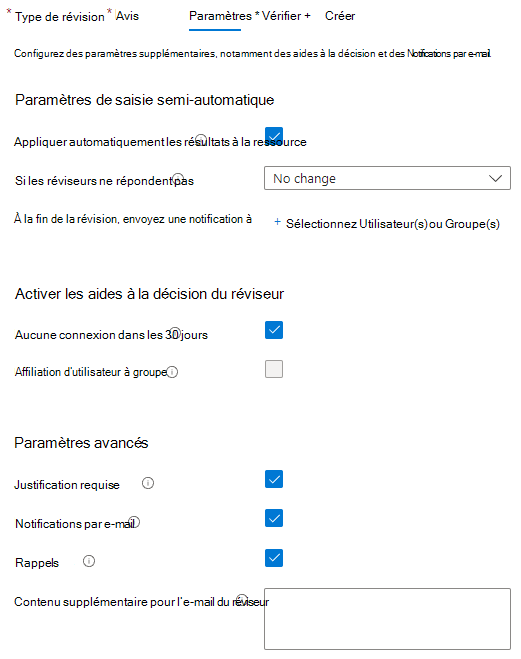

Sous l’onglet Paramètres, examinez les paramètres de conformité aux règles de votre entreprise.

Sélectionnez Suivant : Vérifier + créer.

Tapez un nom de révision, puis examinez les paramètres.

Sélectionnez Créer.

Gérer l’accès invité avec les révisions d’accès

Créer une révision d’accès des groupes et des applications dans Microsoft Entra ID

Si vos invités utilisent des appareils qui ne sont pas gérés par votre organization ou un autre organization avec lequel vous avez une relation d’approbation, vous pouvez leur demander d’accéder à vos équipes, sites et fichiers à l’aide d’un navigateur web uniquement. Cela réduit le risque qu'ils téléchargent des fichiers sensibles et les laissent sur un appareil non géré. Cela est également utile en cas de partage avec des environnements qui utilisent des appareils partagés.

Pour Groupes Microsoft 365 et Teams, cela s’effectue avec une stratégie d’accès conditionnel Microsoft Entra. Pour SharePoint, celui-ci est configuré dans le centre d’administration SharePoint. (Vous pouvez également utiliser des étiquettes de confidentialité pour restreindre l’accès web uniquement aux invités.)

Pour restreindre l'accès des invités au web uniquement pour les groupes et Microsoft Teams :

Ouvrez le centre d’administration Microsoft Entra.

Développez Protection, puis sélectionnez Accès conditionnel.

Sur l’accès conditionnel | Page Vue d’ensemble , sélectionnez Créer une stratégie.

Dans le champ Nom, tapez un nom.

Sélectionnez le lien Utilisateurs .

Sélectionnez Sélectionner des utilisateurs et des groupes, puis sélectionnez la zone Invités ou utilisateurs externes case activée.

Dans la liste déroulante, sélectionnez Utilisateurs invités B2B Collaboration et Utilisateurs membres B2B Collaboration.

Sélectionnez le lien Ressources cibles .

Sous l’onglet Inclure , sélectionnez Sélectionner des applications, puis cliquez sur le lien Sélectionner .

Dans le panneau Sélectionner, sélectionnez Office 365, puis cliquez sur Sélectionner.

Sélectionnez le lien Conditions .

Dans le panneau Conditions , sélectionnez le lien Applications clientes .

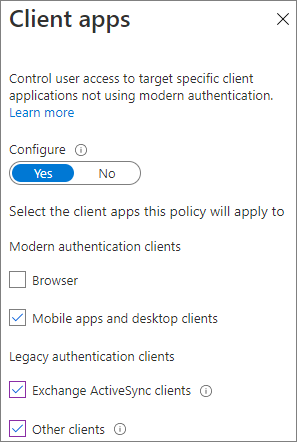

Dans le panneau Applications clientes, sélectionnez Oui pour Configurer, puis sélectionnez les paramètres Applications mobiles et clients de bureau, Exchange ActiveSync clients et Autres clients. Désactivez la case à cocher Navigateur.

Sélectionnez Terminé.

Sélectionnez le lien Accorder .

Dans le panneau Accorder, sélectionnez Exiger que l’appareil soit marqué comme conforme et Exiger Microsoft Entra appareil joint hybride.

Sous Pour plusieurs contrôles, sélectionnez Exige l’un des contrôles sélectionnés, puis cliquez sur Sélectionner.

Sous Activer la stratégie, sélectionnez Activé, puis sélectionnez Créer.

Contrôles d’accès aux appareils non gérés SharePoint et OneDrive

Exiger des invités qu’ils s’authentifient régulièrement peut réduire le risque que des utilisateurs inconnus accèdent au contenu de votre organisation si l'appareil d'un invité n'est pas sécurisé. Vous pouvez configurer une stratégie d’accès conditionnel au délai d’expiration de session pour les invités dans Microsoft Entra ID.

Pour configurer une stratégie de délai d’expiration de session d’invité, procédez comme suit :

Les types d’informations sensibles sont des chaînes prédéfinies qui peuvent être utilisées dans les flux de travail de stratégie afin d’appliquer les exigences de conformité. Le portail de conformité Microsoft Purview inclut plus d’une centaine de types d’informations sensibles, notamment les numéros de permis de conduire, les numéros de carte de crédit, les numéros de compte bancaire, etc.

Vous pouvez créer des types d'informations sensibles personnalisés pour vous aider à gérer le contenu propre à votre organisation. Dans cet exemple, nous créons un type d’informations sensibles personnalisé pour un projet hautement sensible. Vous pouvez ensuite utiliser ce type d’informations sensibles pour appliquer automatiquement une étiquette de confidentialité.

Pour créer un type d’informations sensibles personnalisé, procédez comme suit :

Pour plus d’informations, consultez En savoir plus sur les types d’informations sensibles.

Si vous utilisez des étiquettes de confidentialité dans votre organization, vous pouvez appliquer automatiquement une étiquette aux fichiers qui contiennent des types d’informations sensibles définis.

Pour créer une stratégie d’étiquetage automatique :

Une fois la stratégie en place, lorsqu’un utilisateur tape « Projet Saturne » dans un document, la stratégie d’étiquetage automatique applique automatiquement l’étiquette spécifiée lors de l’analyse du fichier.

Pour plus d’informations sur l’étiquetage automatique, consultez Appliquer automatiquement une étiquette de confidentialité au contenu.

Configurer une étiquette de confidentialité par défaut pour une bibliothèque de documents SharePoint

Vous pouvez utiliser la Protection contre la perte de données (DLP) Microsoft Purview pour empêcher le partage indésirable de contenus sensibles par les invités. La protection contre la perte de données peut prendre des mesures basées sur l’étiquette de confidentialité d’un fichier et supprimer l’accès invité.

Création d’une stratégie DLP

Ouvrez le Centre d’administration Microsoft Purview.

Dans le volet de navigation de gauche, développez Protection contre la perte de données, puis sélectionnez Stratégies.

Sélectionnez Créer.

Choisissez Personnalisé , puis Stratégie personnalisée.

Sélectionnez Suivant.

Tapez un nom pour la stratégie, puis sélectionnez Suivant.

Dans la page Affecter des unités d’administration , sélectionnez Suivant.

Dans la page Emplacements pour appliquer la stratégie, désactivez tous les paramètres à l’exception des sites SharePoint et des comptes OneDrive, puis sélectionnez Suivant.

Dans la page Définir les paramètres de stratégie , sélectionnez Suivant.

Dans la page Personnaliser les règles DLP avancées , sélectionnez Créer une règle et tapez un nom pour la règle.

Sous Conditions, sélectionnez Ajouter une condition, puis choisissez Contenu partagé à partir de Microsoft 365.

Dans la liste déroulante, choisissez avec des personnes extérieures à mon organization.

Sous Conditions, sélectionnez Ajouter une condition, puis choisissez Contenu contient.

Sélectionnez Ajouter, Étiquettes de confidentialité, choisissez les étiquettes que vous souhaitez utiliser, puis sélectionnez Ajouter.

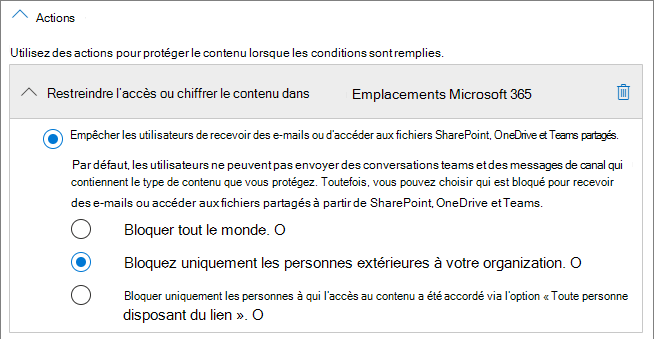

Sous Actions , sélectionnez Ajouter une action et choisissez Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365.

Choisissez l’option Bloquer uniquement les personnes extérieures à votre organization.

Activez les notifications utilisateur, puis sélectionnez la zone Notifier les utilisateurs dans Office 365 service à l’aide d’un conseil de stratégie case activée.

Sélectionnez Enregistrer , puis Suivant.

Choisissez vos options de test, puis sélectionnez Suivant.

Sélectionnez Envoyer, puis Terminé.

Il est important de noter que cette stratégie ne supprime pas l’accès si l’invité est membre du site ou de l’équipe. Si vous envisagez d’avoir des documents hautement sensibles dans un site ou une équipe avec des membres invités, envisagez les options suivantes :

Il existe des options supplémentaires dans Microsoft 365 et Microsoft Entra ID qui peuvent vous aider à sécuriser votre environnement de partage d’invités.

Limiter l’exposition accidentelle aux fichiers lors du partage avec des invités

Événements

Conférence de la communauté Microsoft 365

6 mai, 14 h - 9 mai, 00 h

Compétence pour l’ère de l’IA à l’événement Microsoft 365 dirigé par la communauté ultime, le 6 au 8 mai à Las Vegas.

En savoir plusEntrainement

Certification

Microsoft Certified: Information Protection and Compliance Administrator Associate - Certifications

Expliquez les principes de base de la sécurité des données, de la gestion de cycle de vie, de la sécurité des informations et de la conformité pour protéger un déploiement Microsoft 365.

Documentation

Meilleures pratiques pour le partage non authentifié

Découvrez les meilleures pratiques pour le partage de fichiers et de dossiers avec des utilisateurs non authentifiés.

Découvrez comment limiter l’exposition accidentelle des informations lorsque vous partagez des fichiers avec des personnes extérieures à votre organisation.

Informations de référence sur les paramètres de partage d’invités de Microsoft 365

Découvrez les paramètres de partage d’invités disponibles dans Microsoft 365 qui peuvent affecter le partage avec les personnes extérieures à votre organisation.