Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Le rançongiciel est un type d’attaque malveillante qui détruit ou chiffre des fichiers et des dossiers, empêchant ainsi l’accès aux données critiques. Les rançongiciels de produits se propagent généralement comme un virus qui infecte les appareils et nécessite uniquement une correction des programmes malveillants. Un rançongiciel géré par des personnes est le résultat d’une attaque active par des cybercriminels qui infiltrent l’infrastructure informatique locale ou cloud d’une organisation, élèvent leurs privilèges et déploient des rançongiciels sur des données critiques.

Une fois l’attaque terminée, un attaquant demande de l’argent aux personnes malveillantes en échange des fichiers supprimés, des clés de déchiffrement pour les fichiers chiffrés ou une promesse de ne pas libérer les données sensibles sur le site web sombre ou sur Internet public. Les rançongiciels contrôlés par l’homme peuvent également être utilisés pour arrêter des ordinateurs ou des processus critiques, tels que ceux nécessaires à la production industrielle, ce qui interrompt les opérations commerciales normales jusqu’à ce que la rançon soit payée et que les dommages soient corrigés, ou que l’organisation corrige les dommages elle-mêmes.

Une attaque par un rançongiciel contrôlé par l’homme peut être catastrophique pour les entreprises de toutes tailles et est difficile à nettoyer, nécessitant une défense totale de l’adversaire pour se protéger contre les attaques futures. Contrairement aux rançongiciels de produits, les rançongiciels gérés par l’homme peuvent continuer à menacer les opérations des entreprises après la demande de rançon initiale.

Remarque

Une attaque par rançongiciel sur un client Microsoft 365 suppose que l’attaquant dispose d’informations d’identification de compte d’utilisateur valides pour un client et qu’il a accès à tous les fichiers et ressources qui sont autorisés pour le compte d’utilisateur. Une personne malveillante sans informations d’identification de compte d’utilisateur valides doit déchiffrer les données au repos qui ont été chiffrées par Microsoft 365 par défaut et le chiffrement amélioré. Pour plus d’informations, voir La vue d’ensemble du chiffrement et de la gestion des clés.

Pour plus d’informations sur la protection contre les rançongiciels parmi les produits Microsoft, consultez ces ressources supplémentaires sur les rançongiciels.

La sécurité dans le cloud est un partenariat

La sécurité de vos services de cloud computing Microsoft est un partenariat entre vous et Microsoft :

- Les services de cloud computing Microsoft reposent sur la confiance et la sécurité. Microsoft met à votre disposition des contrôles de sécurité et des fonctionnalités pour vous permettre de protéger vos données et applications.

- Il est de votre responsabilité de protéger vos données et votre identité, ainsi que d’assurer la sécurité de vos ressources locales et des composants cloud que vous contrôlez.

En combinant ces fonctionnalités et responsabilités, nous pouvons fournir la meilleure protection contre une attaque par rançongiciel.

Fonctionnalités d’atténuation et de récupération de rançongiciel fournies avec Microsoft 365

Un pirate par rançongiciel qui a infiltré un client Microsoft 365 peut exiger une rançon auprès de votre organisation en:

- Suppression de fichiers ou de messages électroniques

- Chiffrement des fichiers en place

- Copie de fichiers en dehors de votre client (exfiltration de données)

Toutefois, Microsoft 365 services en ligne ont de nombreuses fonctionnalités et contrôles intégrés pour protéger les données client contre les attaques par rançongiciel. Les sections suivantes fournissent un résumé. Pour plus d’informations sur la façon dont Microsoft protège les données client, la Protection contre les programmes malveillants et les rançongiciels dans Microsoft 365.

Remarque

Une attaque par rançongiciel sur un client Microsoft 365 suppose que l’attaquant dispose d’informations d’identification de compte d’utilisateur valides pour un client et qu’il a accès à tous les fichiers et ressources qui sont autorisés pour le compte d’utilisateur. Une personne malveillante sans informations d’identification de compte d’utilisateur valides doit déchiffrer les données au repos qui ont été chiffrées par Microsoft 365 par défaut et le chiffrement amélioré. Pour plus d’informations, voir La vue d’ensemble du chiffrement et de la gestion des clés.

Suppression de fichiers ou de messages électroniques

Les fichiers SharePoint et OneDrive Entreprise sont protégés par :

Gestion des versions

Microsoft 365 conserve un minimum de 500 versions d’un fichier par défaut et peut être configuré pour en conserver davantage.

Pour réduire la charge sur votre sécurité et le personnel du service d’aide, formez vos utilisateurs sur la restauration des versions précédentes des fichiers.

Corbeille

Si le rançongiciel crée une copie chiffrée du fichier et supprime l’ancien fichier, les clients ont 93 jours pour le restaurer à partir de la Corbeille. Après 93 jours, il existe une fenêtre de 14 jours dans laquelle Microsoft peut toujours récupérer les données.

Pour réduire la charge sur votre sécurité et le personnel du service d’aide, formez vos utilisateurs sur la façon de restaurer des fichiers à partir de la Corbeille.

-

Solution de récupération en libre-service complète pour SharePoint et OneDrive qui permet aux administrateurs et aux utilisateurs finaux de restaurer des fichiers à partir de n’importe quel moment au cours des 30 derniers jours.

Pour réduire la charge sur votre sécurité et le personnel du service informatique, formez vos utilisateurs sur la Restauration de fichiers.

Pour OneDrive fichiers SharePoint, Microsoft peut revenir à un point précédent dans le temps jusqu’à 14 jours si vous êtes atteint par une attaque de masse.

La messagerie électronique est protégée par :

Récupération d’élément unique et rétention de boîte aux lettres, dans lesquelles vous pouvez récupérer des éléments dans une boîte aux lettres en cas de suppression accidentelle ou malveillante prématuré. Par défaut, vous pouvez supprimer les messages électroniques supprimés dans les 14 jours, configurables jusqu’à 30 jours.

Les stratégies de rétention vous permettent de conserver des copies non permutables du courrier électronique pendant la période de rétention configurée.

Solutions de récupération améliorées

En plus de ces fonctionnalités natives intégrées, Microsoft recommande également d’évaluer l’utilisation de Sauvegarde Microsoft 365 ou d’une solution partenaire reconnue basée sur la plateforme de stockage Sauvegarde Microsoft 365. L’outil Sauvegarde Microsoft 365 complète et étend les fonctionnalités natives en mettent l’accent sur la récupération en bloc en libre-service rapide, sécurisée et efficace pour récupérer rapidement votre contenu jusqu’à un point antérieur sain avant l’attaque. La plateforme de stockage de sauvegarde est conçue pour fournir des fonctionnalités de restauration améliorées aux administrateurs. N’oubliez pas que l’achat d’une solution partenaire qui ne tire pas parti de la plateforme de stockage Sauvegarde Microsoft 365. Certaines solutions partenaires copient uniquement vos données vers un autre emplacement et ne fournissent probablement pas les fonctionnalités de restauration des performances suffisantes pour répondre à vos besoins de récupération par rançongiciel. En savoir plus sur la sélection d’une solution de sauvegarde et de restauration appropriée.

Chiffrement des fichiers en place

Comme décrit précédemment, les fichiers SharePoint et OneDrive Entreprise sont protégés contre le chiffrement malveillant avec :

- Gestion des versions

- Corbeille

- Bibliothèque de conservation et de préservation

Pour plus d’informations, consultez Traitement de l’altération des données dans Microsoft 365.

Copie de fichiers en dehors de votre client

Vous pouvez empêcher un pirate par rançongiciel de copier des fichiers en dehors de votre client avec :

Stratégies de Protection contre la perte de données (DLP) Microsoft Purview

Détectez, avertissez et bloquez le partage à risque, par inadvertance ou inapproprié des données contenant :

Informations personnelles telles que l’identification personnelle (PII) pour le respect des réglementations régionales en matière de confidentialité.

Informations confidentielles de l’organisation basées sur les étiquettes de confidentialité.

Microsoft Defender for Cloud Apps

Bloquer les téléchargements d’informations sensibles telles que des fichiers.

Vous pouvez également utiliser des stratégies de session pour le Contrôle d’application par accès conditionnel Defender for Cloud Apps afin de surveiller le flux d’informations entre un utilisateur et une application en temps réel.

Qu’y a-t-il dans cette solution ?

Cette solution vous guide pour déployer des fonctionnalités de protection et d’atténuation Microsoft 365, des configurations et des opérations en cours pour réduire la capacité d’une personne malveillante à utiliser les données critiques dans votre client Microsoft 365 et à détenir votre organisation contre un rançon.

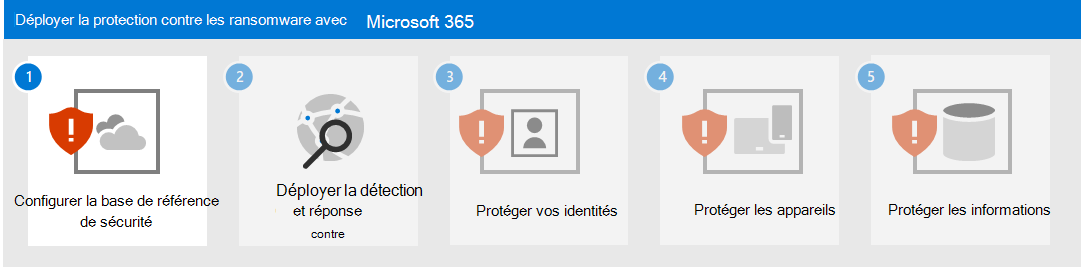

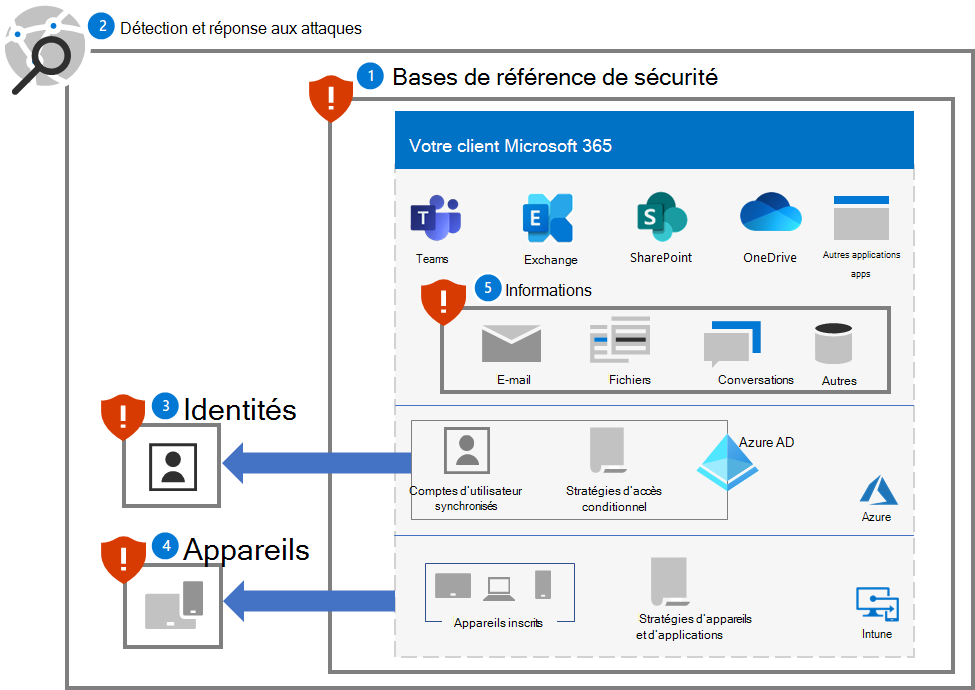

Les étapes de cette solution sont les suivantes :

- Configurer les lignes de base de sécurité

- Déployer la détection et la réponse aux attaques

- Protéger les identités

- Protéger les appareils

- Protéger les informations

Voici les cinq étapes de la solution déployée pour votre client Microsoft 365.

Cette solution utilise les principes de confiance zéro:

- Vérifiez explicitement : Toujours authentifier et autoriser en fonction de tous les points de données disponibles.

- Utilisez l’accès selon le privilège minimum : Limitez l’accès des utilisateurs avec un accès juste-à-temps et juste-suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et la protection des données.

- Supposons une violation : Réduisez le rayon d’explosion et l’accès aux segments. Vérifiez le chiffrement de bout en bout et utilisez l’analyse pour obtenir la visibilité, détecter les menaces et améliorer les défenses.

Contrairement à l’accès intranet classique, qui fait confiance à tous les éléments derrière le pare-feu d’une organisation, la confiance zéro traite chaque connexion et accès comme s’il provenait d’un réseau non contrôlé, qu’il se trouve derrière le pare-feu de l’organisation ou sur Internet. La confiance zéro nécessite une protection pour le réseau, l’infrastructure, les identités, les points de terminaison, les applications et les données.

Fonctionnalités de Microsoft 365

Pour protéger votre client Microsoft 365 contre une attaque par rançongiciel, utilisez ces fonctionnalités de Microsoft 365 pour ces étapes dans la solution.

1. Base de référence de sécurité

| Fonctionnalité | Description | Aide... | Gestion des licences |

|---|---|---|---|

| Niveau de sécurité Microsoft | Mesure l’état de sécurité d’un client Microsoft 365. | Évaluez votre configuration de la sécurité et proposez des améliorations. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Règles de réduction de la surface d’attaque | Réduit la vulnérabilité de votre organisation aux cyberattaques à l’aide de divers paramètres de configuration. | Bloquer les activités suspectes et le contenu vulnérable. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Paramètres de messagerie Exchange | Active les services qui réduisent la vulnérabilité de votre organisation à une attaque basée sur le courrier. | Empêcher l’accès initial à votre client via le hameçonnage et d’autres attaques basées sur la messagerie. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Paramètres de Microsoft Windows, Microsoft Edge et Microsoft 365 Apps pour Enterprise | Fournit des configurations de sécurité standard largement connues et testées. | Empêcher les attaques par Windows, Edge et Microsoft 365 Apps pour Enterprise. | Microsoft 365 E3 ou Microsoft 365 E5 |

2. Détection et réponse

| Fonctionnalité | Description | Permet de détecter et de répondre à... | Gestion des licences |

|---|---|---|---|

| Microsoft Defender XDR | Combine les signaux et orchestre les fonctionnalités dans une solution unique. Permet aux professionnels de la sécurité de combiner les signaux des menaces et de déterminer l’étendue et l’impact complets d’une menace. Automatise les actions pour empêcher ou arrêter l’attaque et de réparer de manière spontanée les boîtes aux lettres, les points de terminaison et les identités des utilisateurs affectés. |

Incidents, qui sont les alertes et données combinées qui font une attaque. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

| Microsoft Defender pour l’identité | Identifie, détecte et examine les menaces avancées, les identités compromises et les actions malveillantes internes ciblant votre organisation via une interface de sécurité basée sur le cloud qui utilise vos signaux Active Directory Domain Services (AD DS) locaux. | Compromission des informations d’identification pour les comptes AD DS. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

| Microsoft Defender pour Office 365 | Protège votre organisation contre les menaces malveillantes liées aux courriers électroniques, aux liens (URL) et aux outils de collaboration. Protège contre les programmes malveillants, le hameçonnage, l’usurpation et d’autres types d’attaques. |

Attaques par hameçonnage. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

| Microsoft Defender pour point de terminaison | Permet la détection et la réponse aux menaces avancées sur les points de terminaison (appareils). | Installation de programmes malveillants et compromission de l’appareil. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

| Protection Microsoft Entra ID | Automatise la détection et la correction des risques basés sur l’identité et l’examen de ces risques. | Compromission des informations d’identification pour les comptes Microsoft Entra et l’escalade de privilèges. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

| Defender for Cloud Apps | Courtier de sécurité d’accès au cloud pour la découverte, l’examen et la gouvernance au sein de tous vos services cloud Microsoft et tiers. | Déplacement latéral et exfiltration des données. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

3. Identités

| Fonctionnalité | Description | Permet d’éviter... | Gestion des licences |

|---|---|---|---|

| protection par mot de passe Microsoft Entra | Bloquez les mots de passe à partir d’une liste commune et d’entrées personnalisées. | Détermination du mot de passe du compte d’utilisateur local ou cloud. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Authentification multifacteur appliquée avec accès conditionnel | Requiert une authentification multifacteur sur la base des propriétés de la connexion avec les stratégies d’accès conditionnel. | Compromission et accès aux informations d’identification. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Authentification multifacteur appliquée avec accès conditionnel basé sur les risques | Exiger l’authentification multifacteur en fonction du risque de connexions utilisateur avec Protection Microsoft Entra ID. | Compromission et accès aux informations d’identification. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

4. Appareils

Pour la gestion des appareils et des applications :

| Fonctionnalité | Description | Permet d’éviter... | Gestion des licences |

|---|---|---|---|

| Microsoft Intune | Gérer les appareils et les applications qu’ils exécutent. | Compromission et accès de l’appareil ou de l’application. | Microsoft 365 E3 ou E5 |

Pour les appareils Windows 11 ou 10 :

| Fonctionnalité | Description | Aide... | Gestion des licences |

|---|---|---|---|

| Pare-feu Microsoft Defender | Fournit un pare-feu basé sur l’hôte. | Empêcher les attaques du trafic réseau entrant non sollicité. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Antivirus Microsoft Defender | Offre une protection contre les programmes malveillants des appareils (points de terminaison) à l’aide de l’apprentissage automatique, de l’analyse de big data, de la recherche approfondie de résistance aux menaces et de l’infrastructure cloud de Microsoft. | Empêcher l’installation et l’exécution de programmes malveillants. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Microsoft Defender SmartScreen | Protège contre les sites web et applications de hameçonnage ou de programmes malveillants, ainsi que le téléchargement de fichiers potentiellement malveillants. | Bloquez ou avertissez lors de la vérification de sites, de téléchargements, d’applications et de fichiers. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Microsoft Defender pour point de terminaison | Permet d’éviter, de détecter, d’examiner et de répondre aux menaces avancées sur les appareils (points de terminaison). | Protégez-vous contre la falsification du réseau. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

5. Informations

| Fonctionnalité | Description | Aide... | Gestion des licences |

|---|---|---|---|

| Accès contrôlé aux dossiers | Protège vos données en vérifiant les applications par rapport à une liste d’applications connues et fiables. | Empêcher les fichiers d’être modifiés ou chiffrés par un rançongiciel. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Protection de l'information Microsoft Purview | Permet d’appliquer des étiquettes de confidentialité à des informations pouvant être rançonnables | Empêcher l’utilisation d’informations exfiltrées. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Protection contre la perte de données (DLP) | Protège les données sensibles et réduit les risques en empêchant les utilisateurs de les partager de manière inappropriée. | Prévenir l'exfiltration des données. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Defender for Cloud Apps | Un courtier de sécurité d’accès au cloud pour la découverte, l’examen et la gouvernance. | Détecter les mouvements latéraux et empêcher l’exfiltration des données. | Microsoft 365 E5 ou Microsoft 365 E3 avec le module Microsoft 365 E5 Sécurité |

Impact sur les utilisateurs et la gestion des changements

Le déploiement de fonctionnalités de sécurité supplémentaires et l’implémentation des exigences et des stratégies de sécurité pour Microsoft 365 client peuvent avoir un impact sur vos utilisateurs.

Par exemple, vous pouvez imposer une nouvelle stratégie de sécurité qui oblige les utilisateurs à créer des équipes pour des utilisations spécifiques avec une liste de comptes d’utilisateurs en tant que membres, au lieu de créer plus facilement une équipe pour tous les utilisateurs de l’organisation. Cela peut aider à empêcher un pirate par rançongiciel d’explorer les équipes qui ne sont pas disponibles pour le compte d’utilisateur compromis de l’attaquant et de cibler les ressources de cette équipe lors de l’attaque suivante.

Cette solution de base déterminera quand de nouvelles configurations ou stratégies de sécurité recommandées peuvent avoir un impact sur vos utilisateurs afin que vous pouvez effectuer la gestion des changements requise.

Étapes suivantes

Utilisez ces étapes pour déployer une protection complète pour votre client Microsoft 365 :

- Configurer les lignes de base de sécurité

- Déployer la détection et la réponse aux attaques

- Protéger les identités

- Protéger les appareils

- Protéger les informations

Ressources supplémentaires sur les rançongiciels

Informations clés de Microsoft :

- Menace croissante des rançongiciels, billet de blog Microsoft On the Issues du 20 juillet 2021

- Rançongiciel géré par l’humain

- Déployer rapidement des préventions contre les rançongiciels

- Rapport de défense numérique Microsoft 2021 (voir les pages 10 à 19)

- Ransomware : rapport d’analyse des menaces omniprésent et continu dans le portail Microsoft Defender

- Approche et meilleurs pratiques et étude de cas sur les rançongiciels de l’équipe de détection et d’intervention (DART) de Microsoft

Microsoft 365 :

Optimisez la résilience aux ransomwares avec Azure et Microsoft 365

Protection contre les rançongiciels et programmes malveillants

Sauvegarde Microsoft 365 pour une récupération améliorée, efficace et sécurisée

Rapports d’analyse des menaces pour les rançongiciels dans le portail Microsoft Defender

Microsoft Defender XDR :

Microsoft Azure :

- Défenses Azure pour les attaques par rançongiciel

- Optimisez la résilience aux ransomwares avec Azure et Microsoft 365

- Plan de sauvegarde et de restauration pour se protéger contre les rançongiciels

- Se protéger contre les rançongiciels avec la Sauvegarde Microsoft Azure (vidéo de 26 minutes)

- Récupération d’une compromission d’identité systémique

- Détection avancée d’attaques à plusieurs niveaux dans Azure Sentinel

- Détection de fusion pour les ransomware dans Azure Sentinel

Microsoft Defender for Cloud Apps :

Billets de blog de l’équipe de sécurité Microsoft :

3 étapes pour empêcher et récupérer à partir d’un rançongiciel (septembre 2021)

Guide de la lutte contre les ransomware gérés par des personnes : Partie 1 (septembre 2021)

Étapes clés sur la façon dont l’équipe de détection et de réponse de Microsoft (CAS) effectue des enquêtes sur les incidents de ransomware.

Guide de la lutte contre les ransomware gérés par des personnes : Partie 2 (septembre 2021)

Recommandations meilleures pratiques

-

Consultez la section Rançongiciel.

Attaques par rançongiciels contrôlés par l’homme : un sinistre pouvant être évité (mars 2020)

Inclut des analyses de chaîne d’attaques des attaques réelles.

Réponse au rançongiciel : payer ou ne pas payer ? (Décembre 2019)

Norsk Hydro répond aux attaques par rançongiciel avec transparence (décembre 2019)