Privileged Access Management pour les services de domaine Active Directory

Privileged Access Management (PAM) est une solution qui permet aux organisations de restreindre l’accès privilégié au sein d’un environnement Active Directory existant.

Privileged Access Management remplit deux objectifs :

- Rétablissement du contrôle d’un environnement Active Directory compromis en conservant un environnement bastion distinct connu pour être non affecté par des attaques malveillantes.

- Isolement de l’utilisation des comptes privilégiés pour réduire le risque de vol de ces informations d’identification.

Notes

L’approche PAM fournie par MIM PAM n’est pas recommandée pour les nouveaux déploiements dans les environnements connectés à Internet. MIM PAM est destiné à être utilisé dans une architecture personnalisée pour les environnements AD isolés où l’accès à Internet n’est pas disponible, où cette configuration est requise par la réglementation, ou dans des environnements isolés à fort impact comme des laboratoires de recherche hors connexion et des environnements de technologie opérationnelle déconnectés ou de contrôle de surveillance et d’acquisition de données. MIM PAM est différent de Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM est un service qui vous permet de gérer, de contrôler et de surveiller l’accès aux ressources dans Microsoft Entra ID, Azure et d’autres services microsoft online tels que Microsoft 365 ou Microsoft Intune. Pour obtenir des conseils sur les environnements locaux connectés à Internet et les environnements hybrides, consultez Sécurisation de l’accès privilégié pour plus d’informations.

Quels problèmes MIM PAM aide-t-il à résoudre ?

Aujourd’hui, il est trop facile pour les attaquants d’obtenir des informations d’identification de compte d’administrateurs de domaine, et il est trop difficile de découvrir ces attaques après coup. L’objectif de PAM est de réduire les opportunités pour les utilisateurs malveillants d’obtenir l’accès, tout en augmentant votre contrôle et prise de conscience de l’environnement.

PAM complique la tâche des personnes malveillantes qui tentent de pénétrer sur un réseau et d’obtenir un accès de compte privilégié. PAM renforce la protection des groupes privilégiés qui contrôlent l’accès à différents ordinateurs appartenant à un domaine et aux applications installées sur ces ordinateurs. Il ajoute également des fonctions de monitorage, une meilleure visibilité et des contrôles plus affinés. Cela permet aux organisations de savoir qui sont les administrateurs privilégiés et ce qu’ils font. PAM permet aux entreprises d’en savoir plus sur l’utilisation des comptes d’administration dans l’environnement.

L’approche PAM fournie par MIM est destinée à être utilisée dans une architecture personnalisée pour les environnements isolés où l’accès à Internet n’est pas disponible, où cette configuration est requise par la réglementation, ou dans des environnements isolés à fort impact comme des laboratoires de recherche hors connexion et des environnements de technologie opérationnelle déconnectés ou de contrôle de supervision et d’acquisition de données. Si votre annuaire Active Directory fait partie d’un environnement connecté à Internet, consultez Sécurisation de l’accès privilégié pour plus d’informations sur l’endroit où commencer.

Configuration de MIM PAM

PAM repose sur le principe de l’administration juste-à-temps, qui est lié à l’administration JEA (Just Enough Administration). JEA est un kit de ressources Windows PowerShell qui définit un ensemble de commandes pour effectuer des activités privilégiées. Il s’agit d’un point de terminaison permettant aux administrateurs d’obtenir l’autorisation d’exécuter des commandes. Dans JEA, un administrateur décide que les utilisateurs disposant d’un certain privilège peuvent effectuer une tâche particulière. Chaque fois qu’un utilisateur éligible doit effectuer cette tâche, il active cette autorisation. Les autorisations expirent après un laps de temps spécifié. Ainsi, un utilisateur malveillant ne peut pas dérober l’accès.

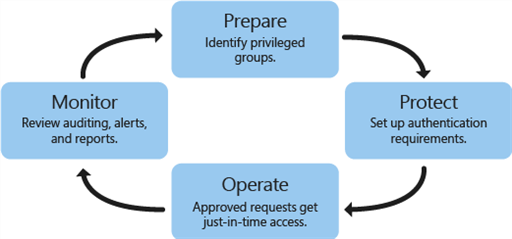

La configuration et l’utilisation de PAM comportent quatre étapes.

- Préparation : identifiez les groupes qui disposent de privilèges importants dans votre forêt existante. Recréez ces groupes sans membres dans la forêt bastion.

- Protéger : configurez la protection du cycle de vie et de l’authentification lorsque les utilisateurs demandent une administration juste-à-temps.

- Utilisation : une fois que les exigences d’authentification ont été satisfaites et qu’une demande a été approuvée, un compte d’utilisateur est ajouté temporairement à un groupe privilégié dans la forêt bastion. Pendant un laps de temps prédéfini, l’administrateur dispose de tous les privilèges et autorisations d’accès qui sont affectés à ce groupe. Au bout de ce laps de temps, le compte est supprimé du groupe.

- Surveillance : PAM ajoute des fonctionnalités d’audit, d’alertes et de création de rapports pour les demandes d’accès privilégié. Vous pouvez consulter l’historique de l’accès privilégié et voir qui a effectué une activité. Vous pouvez décider si l’activité est valide ou non et identifier facilement toute activité non autorisée, par exemple une tentative d’ajout d’un utilisateur directement à un groupe privilégié dans la forêt d’origine. Cette étape est importante non seulement pour identifier les logiciels malveillants, mais également pour suivre les pirates « infiltrés ».

Comment fonctionne MIM PAM ?

PAM est basé sur les nouvelles fonctionnalités des services AD DS, en particulier pour l’authentification et l’autorisation des comptes de domaine, ainsi que sur les nouvelles fonctionnalités de Microsoft Identity Manager. PAM sépare les comptes privilégiés d’un environnement Active Directory existant. Quand un compte privilégié doit être utilisé, il doit tout d'abord être demandé, puis approuvé. Après l'approbation, l'autorisation est accordée au compte privilégié via un groupe principal étranger dans une nouvelle forêt bastion plutôt que dans la forêt actuelle de l'utilisateur ou de l'application. L'utilisation d'une forêt bastion offre à l'organisation un meilleur contrôle. Vous pouvez par exemple déterminer quand un utilisateur peut être membre d'un groupe privilégié et comment l'utilisateur doit s'authentifier.

Vous pouvez également déployer Active Directory, le service MIM et d'autres parties de cette solution dans une configuration haute disponibilité.

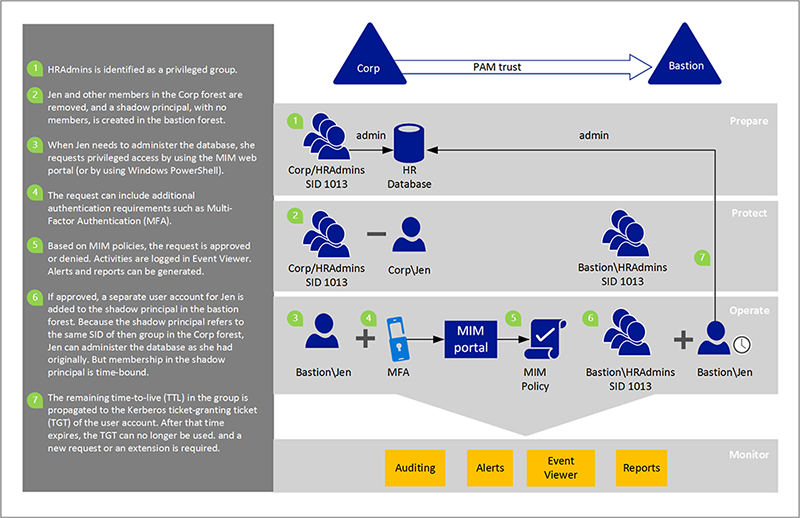

L'exemple suivant illustre plus en détail le fonctionnement de PIM.

La forêt bastion émet des appartenances de groupe de durée limitée, qui à leur tour génèrent des tickets TGT (Ticket Granting Ticket) de durée limitée. Les services ou applications basés sur Kerberos peuvent honorer et appliquer ces tickets TGT, si les applications et les services existent dans les forêts qui approuvent la forêt bastion.

Il n’est pas obligatoire de déplacer les comptes d’utilisateur quotidiens vers une nouvelle forêt. Il en va de même pour les ordinateurs, les applications et leurs groupes. Ils restent là où ils sont aujourd'hui dans une forêt existante. Prenons comme exemple une organisation qui a quelques inquiétudes aujourd'hui concernant ces problèmes de sécurité, mais qui ne prévoit pas pour le moment d'effectuer de mise à niveau de l'infrastructure de serveur vers la prochaine version de Windows Server. Cette organisation peut quand même tirer parti de cette solution combinée en utilisant MIM et une nouvelle forêt bastion pour mieux contrôler l'accès aux ressources existantes.

PAM offre les avantages suivants :

Isolation/étendue des privilèges : les utilisateurs ne détiennent pas de privilèges sur des comptes qui sont également utilisés pour des tâches sans privilèges telles que la vérification du courrier électronique ou la navigation sur Internet. Les utilisateurs doivent demander des privilèges. Les demandes sont approuvées ou refusées en fonction des stratégies MIM définies par un administrateur PAM. Tant qu'aucune demande n'a été approuvée, l'accès privilégié n'est pas disponible.

Step-up et proof-up : il s'agit de nouvelles stimulations d'authentification et d'autorisation qui permettent de gérer le cycle de vie de comptes d'administration distincts. L'utilisateur peut demander l'élévation d'un compte d'administration et cette demande passe par les flux de travail MIM.

Journalisation supplémentaire : en plus des flux de travail MIM intégrés, il existe une journalisation supplémentaire pour PAM qui identifie la demande, comment elle a été autorisée et tous les événements qui se produisent après l’approbation.

Flux de travail personnalisable : vous pouvez configurer les flux de travail MIM pour différents scénarios et utiliser plusieurs flux de travail, en fonction des paramètres de l’utilisateur demandeur ou des rôles demandés.

Comment les utilisateurs demandent-ils un accès privilégié ?

Un utilisateur peut soumettre une demande de plusieurs manières :

- API des services web des Services MIM

- Point de terminaison REST

- Windows PowerShell (

New-PAMRequest)

Obtenez des détails sur les applets de commande Privileged Access Management.

Quels sont les flux de travail et les options de surveillance disponibles ?

Par exemple, supposons qu’un utilisateur était membre d’un groupe d’administration avant la configuration de PAM. Dans le cadre de la configuration pam, l’utilisateur est supprimé du groupe d’administration et une stratégie est créée dans MIM. La stratégie spécifie que si cet utilisateur demande des privilèges d’administration, la demande est approuvée et un compte distinct pour l’utilisateur est ajouté au groupe privilégié dans la forêt bastion.

En supposant que la demande soit approuvée, le flux de travail Action communique directement avec la forêt bastion Active Directory pour ajouter un utilisateur à un groupe. Par exemple, quand Jean demande à administrer la base de données de ressources humaines, son compte d'administration est ajouté au groupe privilégié dans la forêt bastion en quelques secondes. L’appartenance de son compte d’administration à ce groupe expire après une limite de temps. Avec Windows Server 2016 ou version ultérieure, cette appartenance est associée dans Active Directory à une limite de temps.

Notes

Quand vous ajoutez un nouveau membre à un groupe, la modification doit être répliquée vers d'autres contrôleurs de domaine dans la forêt bastion. La latence de réplication peut affecter la capacité des utilisateurs à accéder aux ressources. Pour plus d'informations sur la latence de réplication, consultez Fonctionnement de la topologie de réplication Active Directory.

En revanche, un lien ayant expiré est évalué en temps réel par le Gestionnaire de comptes de sécurité (SAM). Même si l’ajout d’un membre du groupe doit être répliqué par le contrôleur de domaine qui reçoit la demande d’accès, la suppression d’un membre de groupe est évaluée instantanément sur n’importe quel contrôleur de domaine.

Ce flux de travail est conçu spécifiquement pour ces comptes d'administration. Les administrateurs (ou même les scripts) qui n'ont besoin que d'un accès occasionnel à des groupes privilégiés peuvent demander précisément cet accès. MIM enregistre la demande et les modifications dans Active Directory, et vous pouvez les afficher dans l’Observateur d’événements ou envoyer les données à des solutions de surveillance d’entreprise telles que System Center 2012 - Operations Manager Audit Collection Services (ACS) ou d’autres outils tiers.