Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Vous pouvez utiliser n’importe quelle solution de gestion des appareils mobiles (GPM) pour intégrer des appareils macOS à des solutions Microsoft Purview telles que la protection contre la perte de données de point de terminaison (DLP).

Importante

Utilisez cette procédure si vous n’avez pas déployé Microsoft Defender pour point de terminaison (MDE) sur vos appareils macOS.

S’applique à :

Conseil

Si vous n’êtes pas un client E5, utilisez l’essai des solutions Microsoft Purview de 90 jours pour découvrir comment des fonctionnalités Purview supplémentaires peuvent aider votre organisation à gérer ses besoins en matière de sécurité et de conformité des données. Commencez dès maintenant avec le Hub d’essai Microsoft Purview. Découvrez plus d’informations sur l’inscription et les conditions de la version d’évaluation.

Avant de commencer

- FACULTATIF : installez le navigateur Microsoft Edge v95+ sur vos appareils macOS pour la prise en charge DLP de point de terminaison native sur Microsoft Edge.

Remarque

Les trois versions majeures les plus récentes de macOS sont prises en charge.

Intégrer des appareils à des solutions Microsoft Purview à l’aide de n’importe quel GPM

Configuration requise

- Vous devez avoir Microsoft Defender client Antimalware version 101.25012.0005 ou ultérieure installée sur l’appareil.

- Téléchargez les fichiers suivants.

| Fichier | Description |

|---|---|

| mdatp.mobileconfig | Il s’agit du fichier groupé. |

| schema.json | Il s’agit du fichier de préférence MDE. |

Conseil

Nous vous recommandons de télécharger le fichier mdatp.mobileconfig fourni, plutôt que les fichiers individual.mobileconfig. Le fichier groupé inclut les fichiers obligatoires suivants :

- accessibility.mobileconfig

- fulldisk.mobileconfig

- netfilter.mobileconfig

- sysext.mobileconfig

Si l’un de ces fichiers est mis à jour, vous devez télécharger le bundle mis à jour ou télécharger chaque fichier mis à jour individuellement.

Obtenir les packages d’intégration et d’installation des appareils

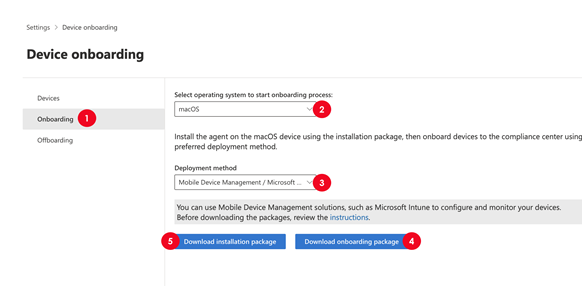

Dans le portail Microsoft Purview, ouvrez Paramètres Intégration>de l’appareil , puis choisissez Intégration.

Pour la valeur Sélectionner le système d’exploitation pour démarrer le processus d’intégration , choisissez macOS.

Pour Méthode de déploiement, choisissez Mobile Gestion des appareils/Microsoft Intune.

Choisissez Télécharger le package d’intégration , puis extrayez le contenu du package d’intégration de l’appareil. Le fichier DeviceComplianceOnboarding.plist est téléchargé dans le dossier JAMF.

Choisissez Télécharger le package d’installation.

Déployer des packages d’intégration

- Créez un profil de configuration dans votre GPM. Utilisez les valeurs suivantes (le cas échéant) :

- Nom :Intégration MDATP pour macOS

- Description: *Intégration EDR MDATP pour macOS

- Category :none

- Méthode de distribution : *`installer automatiquement

- Niveau :niveau ordinateur

- Charger DeviceComplianceOnboarding.plist en tant que paramètres personnalisés

- Entrez

com.microsoft.wdav.atpcomme domaine de préférence, - Cliquez sur Enregistrer. Reportez-vous à votre documentation GPM sur la création d’un profil de configuration.

Configurer les préférences de l’application

Importante

Vous devez utiliser com.microsoft.wdav comme valeur de domaine de préférence . Microsoft Defender pour point de terminaison utilise ce nom et com.microsoft.wdav.ext pour charger les paramètres managés.

Pour plus d’informations sur la création d’un profil de configuration, reportez-vous à votre documentation MDM.

- Créez un profil de configuration. Utilisez ces valeurs (le cas échéant) :

- Nom :Paramètres de configuration MDAV MDATP

- Description :Laissez ce champ vide

- Category :none

- Méthode de distribution :installer automatiquement

- Niveau :niveau ordinateur

Ajoutez en

schema.jsontant que schéma personnalisé dans le profil de configuration.Sous Propriétés du domaine de préférence, recherchez Protection contre la perte de données , puis sélectionnez

enabled.Enregistrez le profil après avoir ajusté d’autres paramètres de MDE (si nécessaire).

Déployer des profils de configuration système

Pour plus d’informations sur le déploiement de profils de configuration système, reportez-vous à votre documentation GPM.

- Créez un profil de configuration en chargeant le

mdatp.mobileconfigfichier dans votre GPM.

Inscrire l’identité

Selon votre configuration, vous inscrivez l’identité Microsoft Entra du à l’aide de l’une de ces deux méthodes.

Méthode 1 : Inscrire sans le Microsoft Intune Portail d'entreprise

- Installez une application Microsoft telle que Microsoft Office, Teams ou Microsoft Edge. Lorsque l’utilisateur se connecte à l’aide d’un compte Microsoft Entra valide, ce compte est inscrit en tant qu’UPN pour l’évaluation de la stratégie DLP. Les comptes Microsoft personnels ne sont pas considérés comme valides. L’appareil devra peut-être redémarrer pour terminer l’inscription.

Méthode 2 : S’inscrire auprès du Microsoft Intune Portail d'entreprise

Cette méthode est destinée aux utilisateurs dont les appareils macOS n’utilisent pas les applications Microsoft.

Vous pouvez obtenir le Microsoft Intune Portail d'entreprise si vous ne l’avez pas déjà.

- Déployez le plug-in Microsoft Enterprise SSO pour les appareils Apple sur leurs appareils macOS gérés à l’aide de votre solution GPM. Le Microsoft Intune Portail d'entreprise pour macOS fournit le plug-in SSO pour une expérience utilisateur fluide. Par conséquent, le Microsoft Intune Portail d'entreprise doit être installé sur l’appareil macOS, mais l’utilisateur n’a pas besoin d’être connecté au portail d’entreprise Intune. Lorsque l’utilisateur se connecte à une application non-Microsoft Authentication Library (MSAL), comme le navigateur Safari, le plug-in SSO est activé pour inscrire l’UPN. L’appareil devra peut-être redémarrer pour terminer l’inscription.

Pour plus d’informations sur la résolution des problèmes liés à l’extension Microsoft Enterprise SSO, consultez Résolution des problèmes liés au plug-in Microsoft Enterprise SSO Extension sur les appareils Apple.

Désactiver les appareils macOS à l’aide de n’importe quel GPM

Importante

La désintégration entraîne l’arrêt de l’envoi de données de capteur au portail. Toutefois, les données de l’appareil, y compris les références aux alertes qu’il a eues, seront conservées pendant six mois maximum.

Si vous n’utilisez pas MDE, désinstallez l’application. Reportez-vous à votre documentation GPM pour obtenir des instructions spécifiques à mdm pour la désinstallation.

Redémarrez l’appareil macOS. (Certaines applications peuvent perdre la fonctionnalité d’impression jusqu’à ce qu’elles soient redémarrées.)