Approche de rançongiciel et meilleures pratiques par Microsoft DART

Le rançongiciel géré par l’homme n’est pas un problème de logiciel malveillant , mais de criminalité humaine. Les solutions utilisées pour résoudre les problèmes liés aux produits de base ne suffisent pas à prévenir une menace qui s'apparente davantage à celle d'un acteur national qui :

- Désactive ou désinstalle votre logiciel antivirus avant de crypter les fichiers

- Désactive les services de sécurité et la journalisation pour éviter la détection

- Localise et endommage ou supprime des sauvegardes avant d’envoyer une demande de rançon

Ces actions sont généralement effectuées avec des programmes légitimes que vous pourriez déjà avoir dans votre environnement à des fins administratives. Entre les mains criminelles, ces outils sont utilisés de manière malveillante pour mener des attaques.

Pour répondre à la menace croissante des rançongiciel, il faut combiner une configuration d'entreprise moderne, des produits de sécurité actualisés et la vigilance d'un personnel de sécurité formé pour détecter les menaces et y répondre avant que les données ne soient perdues.

L’équipe deMicrosoft Detection and Response(DART) répond aux compromis de sécurité pour aider les clients à devenir cyber-résilients. DART fournit une réponse réactive aux incidents sur site et des enquêtes proactives à distance. L'équipe DART s'appuie sur les partenariats stratégiques de Microsoft avec des organismes de sécurité du monde entier et sur les groupes de produits internes de Microsoft pour mener l'enquête la plus complète et la plus minutieuse possible.

Cet article explique comment DART gère les attaques par rançongiciel pour les clients Microsoft afin que vous puissiez envisager d’appliquer des éléments de leur approche et des meilleures pratiques pour votre propre guide d’opérations de sécurité.

Pour plus de détails, consultez ces sections :

- Comment DART utilise les services de sécurité de Microsoft

- L’approche de DART pour mener des enquêtes sur les incidents de rançongiciel

- Recommandations et bonnes pratiques de DART

Remarque

Le contenu de cet article a été dérivé du Guide de lutte contre le rançongiciel d'origine humaine : Partie 1 et Guide de lutte contre le rançongiciel d'origine humaine : Partie 2 Articles de blog de l'équipe de sécurité de Microsoft.

Comment DART utilise les services de sécurité de Microsoft

DART s’appuie fortement sur des données pour toutes les enquêtes et utilise des déploiements existants de services de sécurité Microsoft tels que Microsoft Defender for Office 365, Microsoft Defender for Endpoint, Microsoft Defender pour Identity et Microsoft Defender for Cloud Apps.

Defender pour point de terminaison

Microsoft Defender pour point de terminaison est la plateforme de sécurité pour les points de terminaison de Microsoft, conçue pour aider les analystes de la sécurité des réseaux d'entreprise à prévenir, détecter, enquêter et répondre aux menaces avancées. Defender pour point de terminaison peut détecter les attaques à l’aide d’analyses comportementales avancées et du Machine Learning. Vos analystes peuvent utiliser Defender pour point de terminaison pour l'analyse comportementale des attaquants.

Voici un exemple d’alerte dans Microsoft Defender pour point de terminaison pour une attaque de pass-the-ticket.

Vos analystes peuvent également effectuer des requêtes de chasse avancées pour pivoter sur les indicateurs de compromission (IOC) ou rechercher un comportement connu s’ils identifient un groupe d’acteurs de menace.

Voici un exemple de la façon dont les requêtes de repérage avancées peuvent être utilisées pour localiser le comportement de l’attaquant connu.

Dans Defender pour point de terminaison, vous avez accès à un service de surveillance et d'analyse en temps réel par les experts en menaces de Microsoft pour les activités en cours des acteurs présumés. Vous pouvez également collaborer avec des experts à la demande pour obtenir des informations supplémentaires sur les alertes et les incidents.

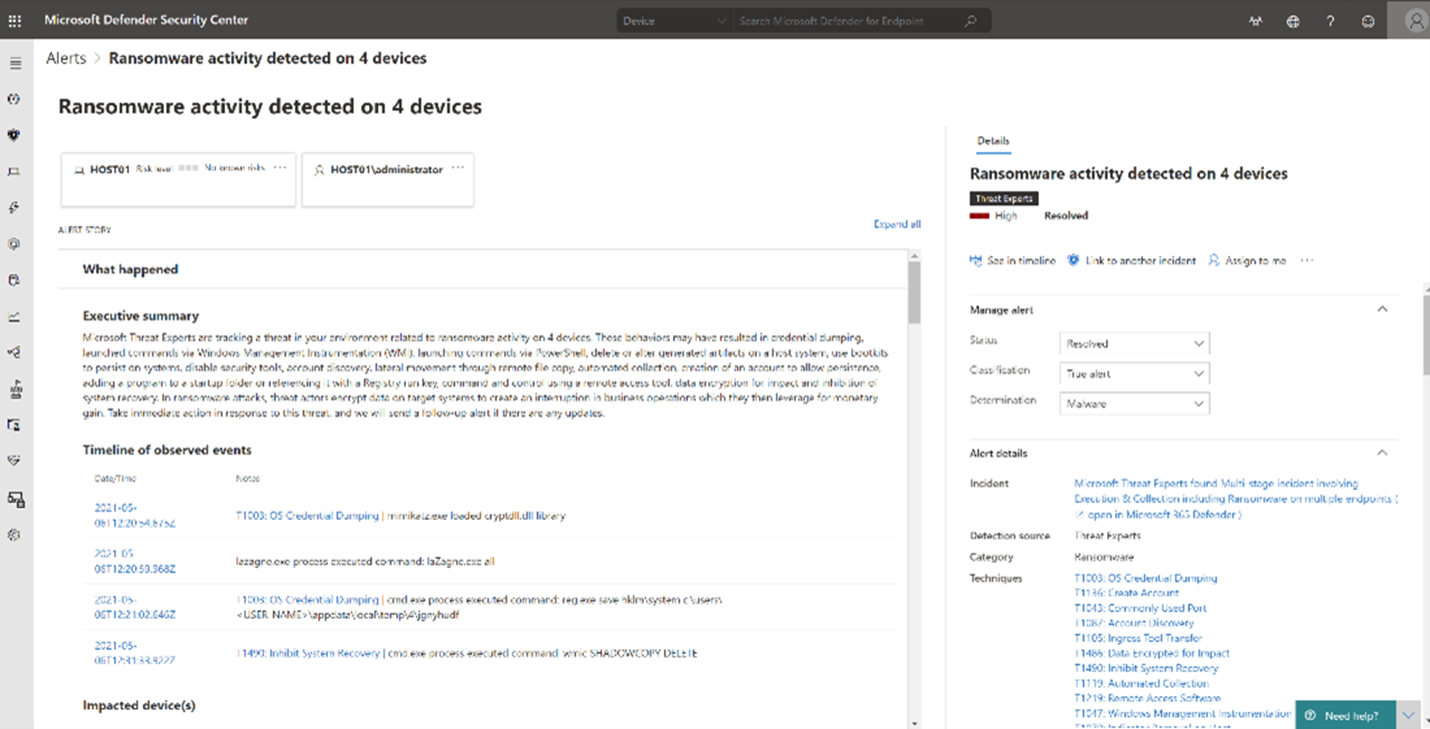

Voici un exemple de la façon dont Defender pour point de terminaison affiche une activité de rançongiciel détaillée.

Defender pour Identity

Vous utilisez Defender pour Identity pour examiner les comptes compromis connus et rechercher des comptes potentiellement compromis dans votre organisation. Defender pour Identity envoie des alertes pour les activités malveillantes connues que les acteurs utilisent souvent, telles que les attaques DCSync, les tentatives d'exécution de code à distance et les attaques de type "pass-the-hash". Defender pour Identity vous permet d’identifier les activités suspectes et les comptes afin d’affiner l’enquête.

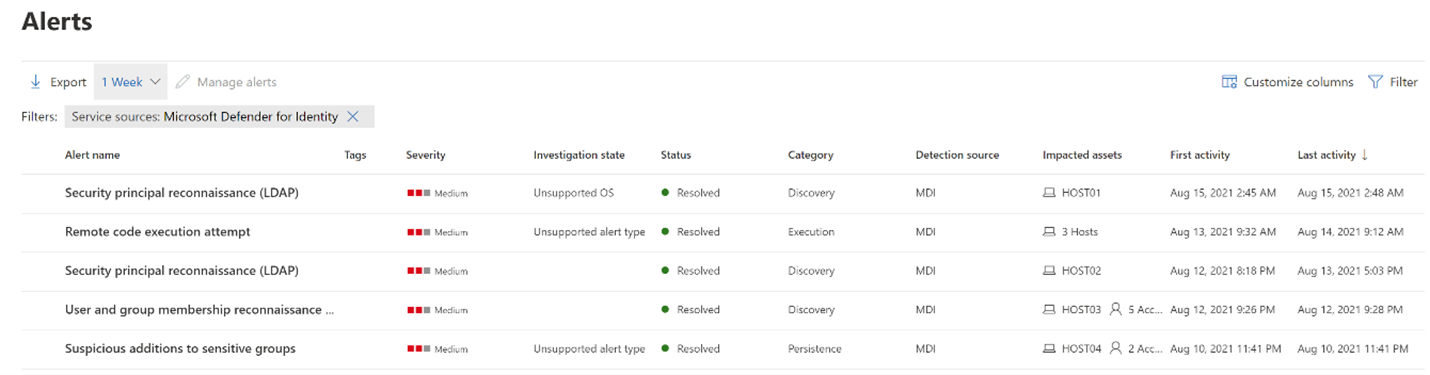

Voici un exemple de la façon dont Defender pour Identity envoie des alertes pour les activités malveillantes connues liées aux attaques par rançongiciel.

Defender for Cloud Apps

Defender pour le cloud Apps (anciennement Microsoft Cloud App Security) permet à vos analystes de détecter des comportements inhabituels dans les applications en nuage afin d'identifier le rançongiciel, les utilisateurs compromis ou les applications malveillantes. Defender pour le cloud Apps est la solution CASB (broker de sécurité d'accès au cloud) de Microsoft qui permet de surveiller les services cloud et l’accès aux données dans les services cloud par les utilisateurs.

Voici un exemple du tableau de bord de Defender pour Cloud Apps qui permet de détecter des comportements inhabituels dans les applications en nuage.

Degré de sécurisation Microsoft

L’ensemble des services Microsoft Defender XDR fournit des recommandations de correction en direct pour réduire la surface d’attaque. Le Microsoft Secure Score est une mesure de la posture de sécurité d'une organisation, un chiffre plus élevé indiquant que davantage de mesures d'amélioration ont été prises. Consultez la documentation Secure Score pour en savoir plus sur la façon dont votre organisation peut tirer parti de cette fonctionnalité pour hiérarchiser les actions de remédiation en fonction de son environnement.

L’approche de DART pour mener des enquêtes sur les incidents liés aux ramsomwares.

Vous devez faire tous les efforts pour déterminer comment l’adversaire a obtenu l’accès à vos ressources afin que les vulnérabilités puissent être corrigées. Le cas échéant, il est fort probable que le même type d'attaque se reproduise à l'avenir. Dans certains cas, l’acteur de la menace prend des mesures pour couvrir ses traces et détruire les preuves. Il est donc possible que toute la chaîne d’événements ne soit pas évidente.

Voici trois étapes clés dans les enquêtes sur le rançongiciel du DART :

| Étape | But | Premières questions |

|---|---|---|

| 1. Évaluer la situation actuelle | Comprendre l’étendue | Qu'est-ce qui vous a fait prendre conscience de l'existence d'une attaque de rançongiciel ? À quelle heure/date avez-vous appris l’incident ? Quels sont les journaux disponibles et existe-t-il des indications que l’acteur accède actuellement aux systèmes ? |

| 2. Identifier les applications du secteur d'activité (LOB) concernées | Récupérer les systèmes en ligne | L’application a-t-elle besoin d’une identité ? Les sauvegardes de l’application, de la configuration et des données sont-elles disponibles ? Le contenu et l’intégrité des sauvegardes sont-ils régulièrement vérifiés à l’aide d’un exercice de restauration ? |

| 3. Déterminer le processus de récupération de compromis (CR) | Supprimer le contrôle de l'environnement par l'attaquant | S/O |

Étape 1 : Évaluer la situation actuelle

Une évaluation de la situation actuelle est essentielle à la compréhension de l’étendue de l’incident et à la détermination des meilleures personnes à aider et à planifier et à définir les tâches d’investigation et de correction. Il est essentiel de poser les questions initiales suivantes pour aider à déterminer la situation.

Qu'est-ce qui vous a fait prendre conscience de l'existence d'une attaque de rançongiciel ?

Si la menace initiale a été identifiée par le personnel informatique, comme la suppression de sauvegardes, les alertes antivirus, les alertes protection évolutive des points de terminaison (PEPT) ou les changements de système suspects, il est souvent possible de prendre des mesures décisives rapides pour contrecarrer l’attaque, généralement en désactivant toutes les communications Internet entrantes et sortantes. Cette menace peut affecter temporairement les opérations métier, mais cela serait généralement beaucoup moins impactant qu’un adversaire déployant des rançongiciel.

Si l'appel d'un utilisateur au support technique informatique a permis d'identifier la menace, il pourrait y avoir suffisamment d'avance pour prendre des mesures défensives afin de prévenir ou de minimiser les effets de l'attaque. Si une entité externe, telle que les forces de l'ordre ou une institution financière, a identifié la menace, il est probable que le mal est déjà fait, et vous verrez dans votre environnement des preuves que l'auteur de la menace a pris le contrôle administratif de votre réseau. Ces preuves peuvent être des notes de rançongiciel, des écrans verrouillés ou des demandes de rançon.

À quelle heure/date avez-vous appris l’incident ?

Il est important de fixer la date et l'heure de l'activité initiale car il permet de limiter l’étendue du triage initial pour les gains rapides par l’attaquant. Des questions supplémentaires peuvent inclure :

- Quelles sont les mises à jour manquantes à cette date ? Il est important de comprendre quelles vulnérabilités ont pu être exploitées par l’adversaire.

- Quels comptes ont été utilisés à cette date ?

- Quels nouveaux comptes ont été créés depuis cette date ?

Quels sont les journaux disponibles et existe-t-il une indication que l’acteur accède actuellement aux systèmes ?

Les journaux, tels que l’antivirus, les PEPT et le réseau privé virtuel (VPN) sont un indicateur de compromission suspecte. Les questions de suivi peuvent inclure :

- Les journaux sont-ils agrégés dans une solution SIEM (Security Information and Event Management), comme Microsoft Sentinel, Splunk, ArcSight et d’autres, et sont-ils au jour ? Quelle est la période de rétention des données ?

- Existe-t-il des systèmes suspects compromis qui rencontrent des activités inhabituelles ?

- Existe-t-il des comptes compromis soupçonnés d’être utilisés activement par l’adversaire ?

- Existe-t-il des preuves de commandes et de contrôles actifs (C2s) dans les PEPT, pare-feu, VPN, proxy web et autres journaux d’activité ?

Pour évaluer la situation actuelle, vous devrez peut-être disposer d’un contrôleur de domaine Active Directory Domain Services (AD DS) qui n’a pas été compromis, d’une sauvegarde récente d’un contrôleur de domaine ou d’un contrôleur de domaine récent mis hors connexion pour la maintenance ou les mises à niveau. Déterminez également si l’authentification multifacteur (MFA) a été requise pour tous les membres de l’entreprise et si Microsoft Entra ID a été utilisé.

Étape 2 :Identifier les applications LOB qui ne sont pas disponibles en raison de l’incident

Cette étape est essentielle pour déterminer le moyen le plus rapide de remettre les systèmes en ligne tout en obtenant les preuves requises.

L’application a-t-elle besoin d’une identité ?

- Comment s’effectue l’authentification ?

- Comment les informations d’identification telles que les certificats ou les secrets sont-ils stockés et gérés ?

Les sauvegardes testées de l’application, de la configuration et des données sont-elles disponibles ?

- Le contenu et l’intégrité des sauvegardes sont-ils régulièrement vérifiés à l’aide d’un exercice de restauration ? Ce contrôle est particulièrement important après des changements dans la gestion de la configuration ou des mises à niveau de version.

Étape 3 : Déterminer le processus de récupération compromis

Cette étape peut être nécessaire si vous avez déterminé que le plan de contrôle, généralement AD DS, a été compromis.

Votre examen doit toujours viser à fournir des sorties qui alimentent directement le processus CR. CR est le processus qui supprime le contrôle des attaquants d’un environnement et augmente tactiquement la posture de sécurité au cours d’une période définie. CR a lieu après une violation de sécurité. Pour en savoir plus sur CR, lisez le CRSP de l’équipe Microsoft Compromise Recovery Security Practice : L’équipe d’urgence lutte contre les cyber-attaques à côté de l’article de blog des clients.

Après avoir recueilli les réponses aux questions ci-dessus, vous pouvez dresser une liste de tâches et attribuer des propriétaires. Un facteur clé dans un engagement de réponse aux incidents réussi est une documentation complète et détaillée de chaque élément de travail (tel que le propriétaire, l’état, les résultats, la date et l’heure), ce qui rend la compilation des résultats à la fin de l’engagement un processus simple.

Recommandations et bonnes pratiques du DART

Voici les recommandations et les meilleures pratiques du DART relatives aux activités d’isolement et d’après incident.

Endiguement

L’isolement ne peut se produire qu’une fois que vous déterminez ce qui doit être contenu. Dans le cas d’un rançongiciel, l’objectif de l’adversaire est d’obtenir des informations d’identification qui permettent un contrôle administratif sur un serveur hautement disponible, puis de déployer le rançongiciel. Dans certains cas, l’acteur de menace identifie les données sensibles et les exfiltrat à un emplacement qu’ils contrôlent.

La récupération tactique sera unique pour l’environnement, le secteur et le niveau d’expertise et d’expérience informatiques de votre organisation. Les étapes décrites ci-dessous sont recommandées pour les étapes d’isolement tactique et à court terme que votre organisation peut entreprendre. Pour en savoir plus sur les conseils à long terme, consultez la sécurisation de l’accès privilégié. Pour obtenir une vue complète du rançongiciel et de l’extorsion et de la préparation et de la protection de votre organisation, consultez rançongiciel géré par l’homme.

Les étapes d’isolement suivantes peuvent être effectuées simultanément à mesure que de nouveaux vecteurs de menace sont découverts.

Étape 1 : Évaluer l’étendue de la situation

- Quels comptes d’utilisateur ont été compromis ?

- Quels appareils sont affectés ?

- Quelles applications sont affectées ?

Étape 2 : Conserver les systèmes existants

- Désactivez tous les comptes d’utilisateur privilégiés, à l’exception d’un petit nombre de comptes utilisés par vos administrateurs pour faciliter la réinitialisation de l’intégrité de votre infrastructure AD DS. Si vous pensez qu’un compte d’utilisateur est compromis, désactivez-le immédiatement.

- Isolez les systèmes compromis du réseau, mais ne les mettez pas hors service.

- Isolez au moins un contrôleur de domaine correct connu dans chaque domaine : deux, c’est encore mieux. Déconnectez-les du réseau ou arrêtez-les complètement. L’objet est d’arrêter la propagation des rançongiciel à des systèmes critiques, l’identité étant l’un des plus vulnérables. Si tous vos contrôleurs de domaine sont virtuels, assurez-vous que le système et les lecteurs de données de la plateforme de virtualisation sont sauvegardés sur un média externe hors connexion qui n’est pas connecté au réseau, si la plateforme de virtualisation elle-même est compromise.

- Isolez les serveurs d’applications critiques connus tels que SAP, la base de données de gestion de la configuration (CMDB), la facturation et les systèmes de comptabilité.

Ces deux étapes peuvent être effectuées simultanément à mesure que de nouveaux vecteurs de menace sont découverts. Désactivez ces vecteurs de menace et essayez ensuite de trouver un système correct connu à isoler du réseau.

D’autres actions tactiques d’isolement peuvent inclure :

Réinitialiser le mot de passe krbtgt, deux fois par succession rapide. Envisager d’utiliser un processus scripté et reproductible. Ce script vous permet de réinitialiser le mot de passe du compte krbtgt et les clés associées tout en réduisant la probabilité que les problèmes d’authentification Kerberos soient causés par l’opération. Pour minimiser les problèmes potentiels, la durée de vie de krbtgt peut être réduite une ou plusieurs fois avant la première réinitialisation du mot de passe afin que les deux réinitialisations soient effectuées rapidement. Notez que tous les contrôleurs de domaine que vous prévoyez de conserver dans votre environnement doivent être en ligne.

Déployez une stratégie de groupe sur l’ensemble du ou des domaines qui empêchent la connexion privilégiée (Admins de domaine) sur tout, mais les contrôleurs de domaine et les stations de travail administratives uniquement privilégiées (le cas échéant).

Installez toutes les mises à jour de sécurité manquantes pour les systèmes d’exploitation et les applications. Chaque mise à jour manquante est un vecteur de menace potentiel que les adversaires peuvent rapidement identifier et exploiter. La gestion des menaces et des vulnérabilités de Microsoft Defender pour point de terminaisons offre un moyen simple de voir exactement ce qui manque ainsi que l’impact potentiel des mises à jour manquantes.

Pour les appareils Windows 10 (ou version ultérieure), vérifiez que la version actuelle (ou n-1) s’exécute sur chaque appareil.

Déployez des règles de réduction de la surface d’attaque (ASR) pour empêcher l’infection par les logiciels malveillants.

Activez toutes les fonctionnalités de sécurité Windows 10.

Vérifiez que chaque application externe, y compris l’accès VPN, est protégée par l’authentification multifacteur, de préférence à l’aide d’une application d’authentification qui s’exécute sur un appareil sécurisé.

Pour les appareils qui n’utilisent pas Defender pour point de terminaison comme logiciel antivirus principal, exécutez une analyse complète avec Scanner de sécurité Microsoft sur des systèmes connus isolés avant de les reconnecter au réseau.

Pour tous les systèmes d’exploitation hérités, effectuez une mise à niveau vers un système d’exploitation pris en charge ou désactivez ces appareils. Si ces options ne sont pas disponibles, prenez toutes les mesures possibles pour isoler ces appareils, notamment l’isolation réseau/VLAN, les règles de sécurité IPsec (Internet Protocol Security) et les restrictions de connexion, de sorte qu’elles ne soient accessibles qu’aux applications par les utilisateurs/appareils pour assurer la continuité de l’activité.

Les configurations les plus risquées consistent à exécuter des systèmes critiques sur des systèmes d’exploitation hérités aussi anciens que Windows NT 4.0 et les applications, tous sur du matériel hérité. Non seulement ces systèmes d’exploitation et ces applications sont non sécurisés et vulnérables, si ce matériel échoue, les sauvegardes ne peuvent généralement pas être restaurées sur du matériel moderne. Ces applications cesseront de fonctionner tant qu'il n'y aura pas de matériel de remplacement. Envisagez fortement de convertir ces applications pour qu'elles fonctionnent sur les systèmes d'exploitation et le matériel actuels.

Activités post-incident

Le DART conseille d’implémenter les recommandations de sécurité et les meilleures pratiques de sécurité suivantes après chaque incident.

Veillez à ce que les meilleures pratiques soient mises en place pour les solutions de messagerie et de collaboration afin de rendre plus difficile l'utilisation abusive par les attaquants tout en permettant aux utilisateurs internes d'accéder facilement et en toute sécurité à des contenus externes.

Suivez les meilleures pratiques de sécuritéConfiance Zéro pour les solutions d’accès à distance aux ressources internes de l’organisation.

À compter des administrateurs ayant un impact critique, suivez les meilleures pratiques pour la sécurité des comptes, notamment à l’aide de l’authentification sans mot de passe ou de l’authentification multifacteur.

Mettez en œuvre une stratégie globale pour réduire le risque de compromission des accès privilégiés.

Pour l’accès administratif au cloud et à la forêt/au domaine, utilisez le modèle d’accès privilégié (PAM) de Microsoft.

Pour la gestion administrative des points de terminaison, utilisez la solution de mot de passe d’administration local (LAPS).

Mettez en place une protection des données pour bloquer les techniques de rançongiciel et confirmer une récupération rapide et fiable après une attaque.

Passez en revue vos systèmes critiques. Protégez les sauvegardes contre l’effacement délibéré et le chiffrement délibérés par un attaquant. Il est important de tester et de valider régulièrement ces sauvegardes.

Assurez la détection et la correction rapides des attaques courantes sur le point de terminaison, l’email et l’identité.

Découvrez et améliorez continuellement le niveau de sécurité de votre environnement.

Mettez à jour les processus organisationnels pour gérer les événements de rançongiciel majeurs et rationaliser l’externalisation pour éviter les frictions.

PAM

L’utilisation du PAM (anciennement modèle d’administration hiérarchisé) améliore la posture de sécurité de Microsoft Entra ID, ce qui implique :

Rupture de comptes d’administration dans un environnement « planifié » : un compte pour chaque niveau, généralement quatre :

Plan de contrôle (anciennement niveau 0) : Administration des contrôleurs de domaine et d’autres services d’identité essentiels, tels que services de fédération Active Directory (ADFS) ou Microsoft Entra Connect, ce qui inclut également les applications serveur qui nécessitent des autorisations administratives pour AD DS, telles qu'Exchange Server.

Les deux plans suivants étaient anciennement de niveau 1 :

Plan de gestion : Gestion des actifs, surveillance et sécurité.

Plan de données/charge de travail : applications et serveurs d’applications.

Les deux plans suivants étaient anciennement de niveau 2 :

Accès utilisateur : droits d’accès pour les utilisateurs (tels que les comptes).

Accès aux applications : droits d’accès aux applications.

Chacun de ces plans disposera d’une station de travail administrative distincte pour chaque plan et n’aura accès qu’aux systèmes de ce plan. Les comptes d’autres plans seront refusés à l’accès aux stations de travail et aux serveurs dans les autres plans par le biais d’attributions de droits utilisateur définies sur ces ordinateurs.

Le résultat net du PAM est le suivant :

Un compte d’utilisateur compromis n’a accès qu’au plan auquel il appartient.

Les comptes d’utilisateurs plus sensibles ne se connectent pas aux stations de travail et aux serveurs dont le niveau de sécurité est inférieur, ce qui réduit les mouvements latéraux.

LAPS

Par défaut, Microsoft Windows et AD DS n’ont pas de gestion centralisée des comptes d’administration locaux sur les stations de travail et les serveurs membres. Cela peut entraîner un mot de passe commun donné pour tous ces comptes locaux, ou au moins dans des groupes d’ordinateurs. Cette situation permet aux attaquants de compromettre un compte d’administrateur local, puis d’utiliser ce compte pour accéder à d’autres stations de travail ou serveurs de l’organisation.

Le programme LAPS de Microsoft atténue ce problème à l’aide d’une extension côté client de stratégie de groupe qui modifie le mot de passe d’administration local à intervalles réguliers sur les stations de travail et les serveurs en fonction de l’ensemble de stratégies. Chacun de ces mots de passe est différent et stocké en tant qu’attribut dans l’objet ordinateur AD DS. Cet attribut peut être récupéré à partir d’une application cliente simple, en fonction des autorisations affectées à cet attribut.

LAPS exige que le schéma AD DS soit étendu pour permettre l’attribut supplémentaire, que les modèles de stratégie de groupe LAPS soient installés et qu’une petite extension côté client soit installée sur chaque station de travail et serveur membre pour fournir les fonctionnalités côté client.

Vous pouvez obtenir LAPS à partir du Centre de téléchargement Microsoft.

Autres ressources de ransomware

Informations clés de Microsoft :

- The growing threat of ransomware, billet du blog Microsoft On the Issues, publié le 20 juillet 2021

- Rançongiciels d'origine humaine

- Se protéger rapidement contre les rançongiciels et l'extorsion

- Microsoft Digital Defense - Rapport 2021 (voir pages 10-19)

- Rapport analytique des menaces Ransomware : une menace omniprésente et continue dans le portail Microsoft Defender

- Étude de cas de rançongiciel Microsoft DART

Microsoft 365 :

- Déployer la protection contre les rançongiciels pour votre client Microsoft 365

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Récupération après une attaque par ransomware

- Protection contre les programmes malveillants et les ransomware

- Protégez votre PC Windows 10 contre les ransomware

- Gestion des ransomware dans SharePoint en ligne

- Rapports analytiques des menaces pour les ransomwares dans le portail Microsoft Defender

Microsoft Defender XDR :

Microsoft Azure :

- Azure Defenses for Ransomware Attack

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Plan de sauvegarde et de restauration pour la protection contre le rançongiciel

- Protégez-vous des rançongiciel avec la Microsoft Azure Backup (vidéo de 26 minutes)

- Récupération après une compromission de l'identité système

- Détection avancée des attaques multiphases dans Microsoft Sentinel

- Détection de fusion des rançongiciels dans Microsoft Sentinel

Microsoft Defender for Cloud Apps :

Billets de blog de l'équipe de sécurité Microsoft :

Trois étapes pour prévenir le rançongiciel et s'en remettre (septembre 2021)

Guide de lutte contre le rançongiciel gérés par l’homme : Partie 1 (septembre 2021)

Étapes clés sur la façon dont le DART de Microsoft effectue des enquêtes sur les incidents de rançongiciel.

Guide de lutte contre le rançongiciel gérés par l’homme : Partie 2 (septembre 2021)

Recommandations et meilleures pratiques.

-

Cf. section Ransomware.

Human-operated ransomware attacks: A preventable disaster (Attaques par ransomware dirigées par une main humaine : un incident évitable) (mars 2020)

Inclut des analyses de chaîne d'attaque des attaques courantes.

Réponse aux rançongiciels : payer ou ne pas payer ? (Décembre 2019)

Norsk Hydro responds to ransomware attack with transparency (Norsk Hydro répond avec transparence à une attaque par ransomware) (décembre 2019)