Examiner la stratégie de Microsoft pour la mise en réseau de confiance zéro

Le big data offre de nouvelles possibilités de tirer de nouvelles informations et d'acquérir un avantage concurrentiel. Les secteurs s'éloignent de cette ère où les réseaux étaient clairement définis et spécifiques à un certain endroit. Le cloud, les appareils mobiles et d’autres points de terminaison étendent les limites et modifient le paradigme. À présent, il n’existe pas nécessairement de réseau autonome/défini à sécuriser. Au lieu de cela, il existe un vaste portefeuille d’appareils et de réseaux, tous liés par le cloud.

Au lieu de considérer que tout ce qui se trouve derrière le pare-feu d’entreprise est sûr, une stratégie de confiance zéro de bout en bout suppose que les violations sont inévitables. Cela signifie que vous devez vérifier chaque demande comme si elle provient d’un réseau non contrôlé. Par conséquent, la gestion des identités joue un rôle essentiel dans ce nouveau paradigme.

Dans le modèle de confiance zéro, il existe trois objectifs clés en matière de sécurisation de vos réseaux :

- Soyez prêt à gérer les attaques avant qu’elles ne se produisent.

- Réduisez l’étendue des dommages et la vitesse à laquelle ils se propagent.

- Augmentez la difficulté de compromettre votre empreinte cloud.

Pour atteindre ces objectifs, les organisations doivent suivre les principes de confiance zéro suivants :

- Vérifier explicitement. Toujours authentifier et autoriser en fonction de tous les points de données disponibles, y compris l'identité de l'utilisateur, l'emplacement, l'état du dispositif, le service ou la charge de travail, la classification des données et les anomalies.

- Utiliser l'accès le moins privilégié. Limiter l’accès des utilisateurs à l’aide de l’accès juste-à-temps et juste assez (JIT/JEA), des stratégies adaptatives basées sur les risques et de la protection des données pour protéger les données et la productivité.

- Supposer une violation. Réduisez le rayon d’explosion pour les violations et empêchez le mouvement latéral en segmentant l’accès par réseau, utilisateur, appareils et sensibilisation aux applications. Vérifier que toutes les sessions sont chiffrées de bout en bout. Utiliser Analytics pour obtenir une visibilité, détecter les menaces et améliorer les défenses.

Création de réseaux de Confiance zéro avec Microsoft 365

La défense réseau basée sur le périmètre traditionnelle est obsolète. Les réseaux basés sur le périmètre fonctionnent en partant du principe que tous les systèmes d’un réseau peuvent être approuvés. Toutefois, la main-d’œuvre mobile d’aujourd’hui, la migration vers les services cloud publics et l’adoption du modèle Bring Your Own Device (BYOD) rendent les contrôles de sécurité de périmètre non pertinents. Les réseaux qui n'évoluent pas par rapport aux défenses traditionnelles sont vulnérables aux brèches : un attaquant peut compromettre un seul point de terminaison à l'intérieur de la limite approuvée, puis prendre rapidement pied sur l'ensemble du réseau.

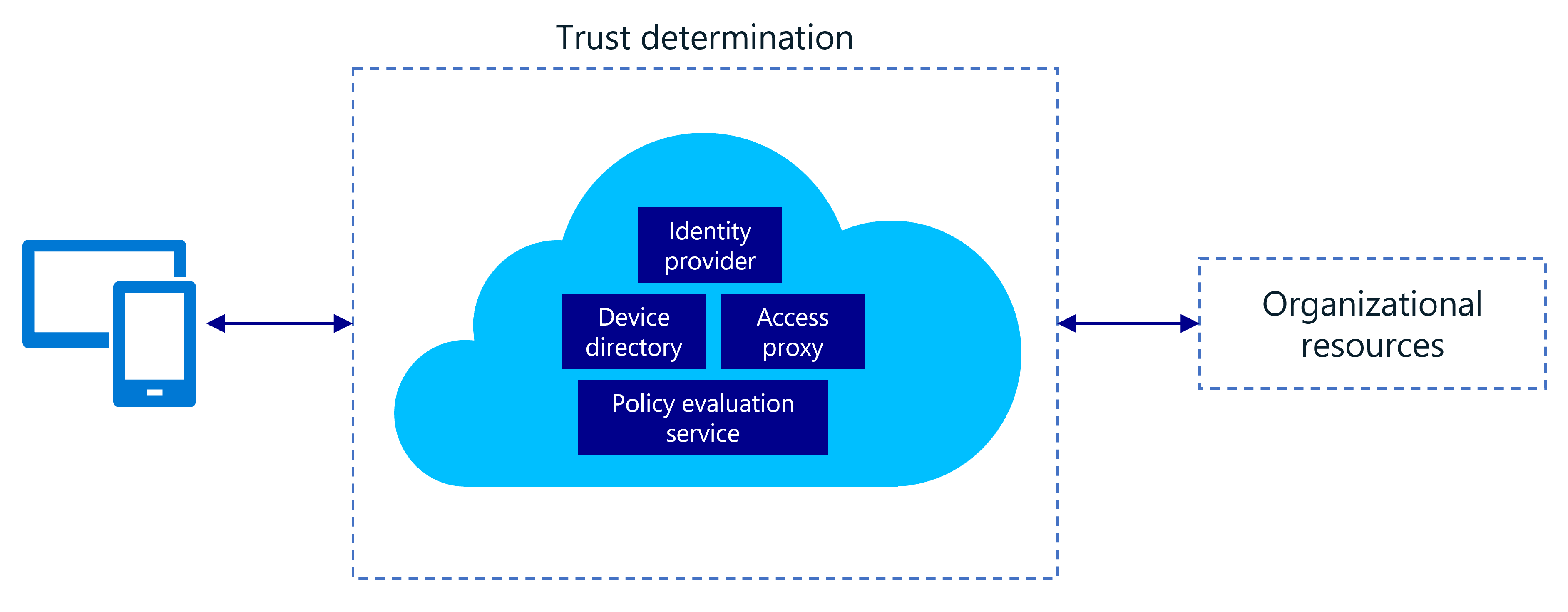

Les réseaux de confiance zéro éliminent le concept de confiance en fonction de l’emplacement réseau au sein d’un périmètre. Au lieu de cela, les architectures de confiance zéro utilisent des revendications d’approbation d’appareil et d’utilisateur pour contrôler l’accès aux données et ressources de l’organisation. Un modèle de réseau de confiance zéro général comprend généralement les signaux suivants :

- Fournisseur d'identité. Effectue le suivi des utilisateurs et des informations relatives aux utilisateurs.

- Répertoire d’appareil. Gère une liste des appareils qui ont accès aux ressources d’entreprise, ainsi que les informations correspondantes sur les appareils (par exemple, le type d’appareil, l’intégrité, etc.).

- Service d’évaluation de stratégie. Détermine si un utilisateur ou un appareil est conforme à la stratégie définie par les administrateurs de sécurité.

- Proxy d’accès. Utilise les signaux précédents pour accorder ou refuser l’accès à une ressource de l’organisation.

L'accès aux ressources par le biais de décisions de confiance dynamiques permet à une entreprise d'autoriser l'accès à certains ressources à partir de n'importe quel appareil, tout en limitant l'accès aux ressources à valeur élevée sur les appareils conformes et gérés par l'entreprise. Dans les attaques ciblées et les violations de données, les attaquants peuvent compromettre un seul appareil au sein d’une organisation, puis utiliser la méthode du "saut" pour se déplacer latéralement sur le réseau en utilisant des informations d'identification volées. Une solution basée sur le réseau de confiance zéro, configurée avec les stratégies appropriées concernant l’approbation des utilisateurs et des appareils, peut empêcher l’utilisation d’informations d’identification réseau volées pour accéder à un réseau.

La confiance zéro est la prochaine évolution de la sécurité réseau. L'état des cyberattaques pousse les organisations à adopter l'état d'esprit selon lequel il faut « supposer une violation », mais cette approche ne doit pas être limitative. Les réseaux de confiance zéro protègent les données et les ressources de l’entreprise tout en garantissant que les organisations peuvent créer un espace de travail moderne à l’aide de technologies qui permettent aux employés d’être productifs à tout moment, n’importe où et de quelle façon que ce soit.

Objectifs de déploiement du réseau confiance zéro

Avant que la plupart des organisations ne commencent leur parcours de confiance zéro, elles disposent d’une sécurité réseau qui se caractérise par les fonctionnalités suivantes :

- Peu de périmètres de sécurité pour les réseaux et des réseaux ouverts et plats.

- Protection minimale contre les menaces et filtrage statique du trafic.

- Trafic interne non chiffré.

Lors de l’implémentation d’une infrastructure de confiance zéro de bout en bout pour la sécurisation des réseaux, il est recommandé que les organisations se concentrent d’abord sur ces objectifs de déploiement initiaux :

- Segmentation du réseau : de nombreux micro-périmètres cloud d’entrée/sortie avec une micro-segmentation.

- Protection contre les menaces : filtrage natif du cloud et protection contre les menaces connues.

- Chiffrement : le trafic interne de l’utilisateur à l’application est chiffré.

Une fois ces objectifs initiaux atteints, les organisations doivent se concentrer sur les objectifs de déploiement suivants :

- Segmentation du réseau : micro-périmètres cloud d’entrée/sortie entièrement distribués et micro-segmentation plus approfondie.

- Protection contre les menaces : protection contre les menaces basée sur le machine Learning et filtrage avec des signaux basés sur le contexte.

- Chiffrement : tout le trafic est chiffré.

Confiance nulle réseau basé sur l’accès conditionnel Microsoft Entra

Aujourd’hui, les employés accèdent aux ressources de leur organisation depuis n’importe où à l’aide de divers appareils et applications. Les stratégies de contrôle d’accès qui se concentrent uniquement sur les personnes autorisées à accéder à une ressource ne sont pas suffisantes. Pour équilibrer la sécurité et la productivité, les administrateurs de la sécurité doivent également tenir compte de la façon dont une ressource est accessible.

Microsoft Entra l’accès conditionnel est l’élément fondamental de la façon dont les clients peuvent implémenter une approche réseau Confiance nulle. L’accès conditionnel et les Protection Microsoft Entra ID prendre des décisions de contrôle d’accès dynamique en fonction des risques liés à l’utilisateur, à l’appareil, à l’emplacement et à la session pour chaque demande de ressource. Ils combinent les éléments suivants :

- Signaux d’exécution attestés sur l’état de sécurité d’un appareil Windows.

- La fiabilité de la session utilisateur et de l’identité pour atteindre la posture de sécurité la plus forte possible.

L’accès conditionnel fournit un ensemble flexible de stratégies qui peuvent être configurées pour fournir un contrôle précis sur les circonstances dans lesquelles les utilisateurs peuvent accéder aux ressources d’une organisation. Les considérations relatives à l’accès incluent le rôle d’utilisateur, l’appartenance à un groupe, l’intégrité et la conformité des appareils, les applications mobiles, l’emplacement et les risques de connexion. Ces considérations sont utilisées pour déterminer s’il faut autoriser l’accès, refuser l’accès ou contrôler l’accès avec d’autres défis d’authentification (par exemple, l’authentification multifacteur), les conditions d’utilisation ou les restrictions d’accès. L’accès conditionnel fonctionne de manière robuste avec toute application configurée pour l’accès avec Microsoft Entra ID.

Vérification des connaissances

Choisissez la meilleure réponse pour la question suivante. Ensuite, sélectionnez « Vérifiez vos réponses ».