Configurer les fournisseurs d’identité

La fédération directe est désormais appelée fédération de fournisseur d’identité (IdP) SAML/WS-Fed. Vous pouvez configurer la fédération avec n’importe quelle organisation dont le fournisseur d’identité (IdP) prend en charge le protocole SAML 2.0 (Security Assertion Markup Language) ou WS-Fed (WS-Federation). Lorsque vous configurez la fédération de fournisseur d'identité SAML/WS-Fed avec le fournisseur d'identité d'un partenaire, les nouveaux utilisateurs invités de ce domaine peuvent utiliser leur propre compte professionnel géré par le fournisseur d'identité pour se connecter à votre locataire Microsoft Entra et commencer à collaborer avec vous. Il n’est pas nécessaire pour l’utilisateur invité de créer un compte Microsoft Entra séparé.

Quand un utilisateur invité est-il authentifié avec la fédération IdP SAML/WS-Fed ?

Une fois la fédération configurée avec le fournisseur d’identité SAML/WS-Fed de l’organisation, tous les nouveaux utilisateurs invités que vous invitez sont authentifiés à l’aide de ce fournisseur d’identité SAML/WS-Fed. Il est important de noter que configurer la fédération ne change pas la méthode d’authentification pour les utilisateurs invités qui ont déjà utilisé une invitation de votre part. Voici quelques exemples :

- Les utilisateurs invités ont déjà accepté des invitations de votre part, puis vous configurez plus tard la fédération avec le fournisseur d’identité SAML/WS-Fed de l’organisation. Ces utilisateurs invités continuent d’utiliser la même méthode d’authentification qu’ils utilisaient avant que vous configuriez la fédération.

- Vous configurez la fédération avec le fournisseur d’identité SAML/WS-Fed d’une organisation, puis invitez des utilisateurs, puis l’organisation partenaire passe à Microsoft Entra ID. Les utilisateurs invités qui ont déjà accepté des invitations continuent d’utiliser le fournisseur d'identité SAML/WS-Fed, tant que la stratégie de fédération dans votre tenant (locataire) existe.

- Vous supprimez la fédération avec le fournisseur d’identité SAML/WS-Fed d’une organisation. Les utilisateurs invités qui utilisent actuellement le fournisseur d’identité SAML/WS-Fed ne peuvent pas se connecter.

Dans l’un de ces scénarios, vous pouvez mettre à jour la méthode d’authentification d’un utilisateur invité en réinitialisant l’état d’acceptation. La fédération SAML/WS-Fed est liée aux espaces de noms domaine, par exemple contoso.com et fabrikam.com. Quand l’administrateur établit une fédération avec AD FS ou un fournisseur d’identité tiers, les organisations associent un ou plusieurs espaces de noms domaine à ces fournisseurs d’identité.

Expérience de l’utilisateur final

Avec la fédération de fournisseur d’identité SAML/WS-Fed, les utilisateurs invités se connectent à votre client Microsoft Entra à l’aide de leur propre compte professionnel. Lorsqu’ils accèdent à des ressources partagées, puis sont invités à se connecter, les utilisateurs sont redirigés vers leur fournisseur d’identité. Après s’être connectés, ils sont renvoyés vers Microsoft Entra ID pour accéder aux ressources. Si la session Microsoft Entra expire ou devient non valide et que l’authentification unique est activée pour le fournisseur d’identité fédéré, l’utilisateur bénéficie de l’authentification unique. Si la session de l’utilisateur fédéré est valide, l’utilisateur n’est pas invité à se reconnecter. Sinon, l’utilisateur est redirigé vers son fournisseur d’identité pour se connecter.

Configuration de Security Assertion Markup Language 2.0

Microsoft Entra B2B peut être configuré pour la fédération avec les fournisseurs d'identité qui utilisent le protocole SAML avec certaines exigences spécifiques indiquées ci-dessous.

Remarque

Le domaine cible pour la fédération directe ne doit pas être vérifié par DNS sur Microsoft Entra ID.

Attributs et revendications requis Security Assertion Markup Language 2.0

Les tableaux suivants présentent la configuration requise pour les attributs spécifiques et les revendications qui doivent être configurés au niveau du fournisseur d’identité tiers. Pour configurer la fédération directe, les attributs suivants doivent être reçus dans la réponse SAML 2.0 à partir du fournisseur d’identité. Ces attributs peuvent être configurés en liant le fichier XML du service d’émission de jeton de sécurité en ligne ou en les entrant manuellement.

Attributs requis pour la réponse SAML 2.0 du fournisseur d’identité :

| Attribut | Valeur |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Public visé | urn:federation:MicrosoftOnline |

| Émetteur | L’URI de l’émetteur du fournisseur d’identité partenaire, par exemple https://www.example.com/exk10l6w90DHM0yi... |

Revendications requises pour le jeton SAML 2.0 émis par le fournisseur d’identité :

| Attribut | Valeur |

|---|---|

| Format NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Configuration de WS-Federation

Microsoft Entra B2B peut être configuré pour la fédération avec les fournisseurs d'identité qui utilisent le protocole WS-Fed avec certaines exigences spécifiques indiquées ci-dessous. Actuellement, les deux fournisseurs WS-Fed testés pour assurer la compatibilité avec Microsoft Entra ID incluent AD FS et Shibboleth.

Le domaine cible pour la fédération directe ne doit pas être vérifié par DNS sur Microsoft Entra ID. Le domaine de l’URL d’authentification doit correspondre au domaine cible ou au domaine d’un fournisseur d’identité autorisé.

Attributs et revendications requis pour WS-Federation

Les tableaux suivants présentent la configuration requise pour les attributs spécifiques et les revendications qui doivent être configurés au niveau du fournisseur d’identité WS-Fed tiers. Pour configurer la fédération directe, les attributs suivants doivent être reçus dans le message WS-Fed à partir du fournisseur d’identité. Ces attributs peuvent être configurés en liant le fichier XML du service d’émission de jeton de sécurité en ligne ou en les entrant manuellement.

Attributs requis dans le message WS-Fed du fournisseur d’identité :

| Attribut | Valeur |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Public visé | urn:federation:MicrosoftOnline |

| Émetteur | L’URI de l’émetteur du fournisseur d’identité partenaire, par exemple https://www.example.com/exk10l6w90DHM0yi... |

Revendications requises pour le jeton WS-Fed émis par le fournisseur d’identité :

| Attribut | Valeur |

|---|---|

| ImmutableID | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Ajouter Google comme fournisseur d’identité pour les utilisateurs invités B2B

En configurant la fédération avec Google, vous pouvez autoriser les utilisateurs invités à se connecter à vos applications et ressources partagées avec leur propre compte Gmail, sans avoir besoin de créer un compte Microsoft.

Notes

La fédération Google est conçue spécialement pour les utilisateurs Gmail. Pour fédérer avec les domaines G Suite, utilisez la fédération directe.

Quelle est l’expérience de l’utilisateur Google ?

Lorsque vous envoyez une invitation à des utilisateurs de Google Gmail, les utilisateurs invités doivent accéder à vos applications ou ressources partagées à l’aide d’un lien qui inclut le contexte locataire. Son expérience varie selon qu’il est ou non déjà connecté à Google :

- Les utilisateurs invités qui ne sont pas connectés à Google seront invités à le faire.

- Les utilisateurs invités déjà connectés à Google seront invités à choisir le compte qu’ils souhaitent utiliser. Il doit choisir le compte que vous avez utilisé pour l’inviter.

Les utilisateurs invités qui voient une erreur header too long (en-tête trop long) peuvent effacer leurs cookies ou ouvrir une fenêtre privée ou incognito, puis essayer de se reconnecter.

Prise en charge de la connexion WebView déconseillée

Google déprécie la prise en charge de la connexion à la vue web incorporée (à compter du 30 septembre 2021). Si vos applications authentifient les utilisateurs avec une vue web intégrée et que vous utilisez la fédération Google avec Microsoft Entra B2C ou Microsoft Entra B2B pour les invitations d'utilisateurs externes ou l'inscription en libre-service, les utilisateurs de Google Gmail ne pourront pas se connecter.

Voici quelques scénarios connus ayant une incidence sur les utilisateurs de Gmail :

- Applications Microsoft (par exemple, Teams et Power Apps) sur Windows.

- Applications Windows qui utilisent le contrôle WebView, WebView2 ou l’ancien contrôle WebBrowser pour l’authentification. Ces applications doivent migrer vers l’utilisation du gestionnaire de comptes web (WAM).

- Applications Android utilisant l’élément d’interface utilisateur WebView.

- Applications iOS utilisant UIWebView/WKWebview.

- Applications utilisant la bibliothèque d’authentification Microsoft.

Ce changement n’affecte pas les types d’utilisateurs suivants :

- les applications web

- Microsoft 365 les services accessibles via un site web (par exemple, SharePoint en ligne, Office web apps et Teams application web)

- Applications mobiles utilisant des vues web système pour l’authentification (SFSafariViewController sur iOS, Onglets personnalisés sur Android).

- Identités Google Workspace, par exemple la fédération basée sur SAML utilisée avec Google Workspace.

- Applications Windows qui utilisent le gestionnaire de compte web (WAM) ou le répartiteur d’authentification web (WAB).

Points de terminaison de connexion

Teams prend entièrement en charge les utilisateurs invités Google sur tous les appareils. Les utilisateurs de Google peuvent se connecter à Teams à partir d’un point de terminaison commun, comme https://teams.microsoft.com.

Les points de terminaison communs d’autres applications ne prennent pas forcément en charge les utilisateurs Google. Les utilisateurs invités Google doivent se connecter à l’aide d’un lien comportant les informations de votre locataire. Voici quelques exemples :

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

S’ils essaient d’utiliser un lien comme https://myapps.microsoft.com ou https://portal.azure.com, les utilisateurs invités Google obtiendront une erreur.

Vous pouvez également fournir aux utilisateurs invités Google un lien direct vers une application ou une ressource, à condition qu’il comprenne les informations de votre locataire. Par exemple : https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

Étape 1 : Configurer un projet de développeur Google

Tout d'abord, créer un projet dans la console des développeurs Google pour obtenir un ID client et une clé secrète client que vous pourrez ajouter plus tard à Microsoft Entra ID.

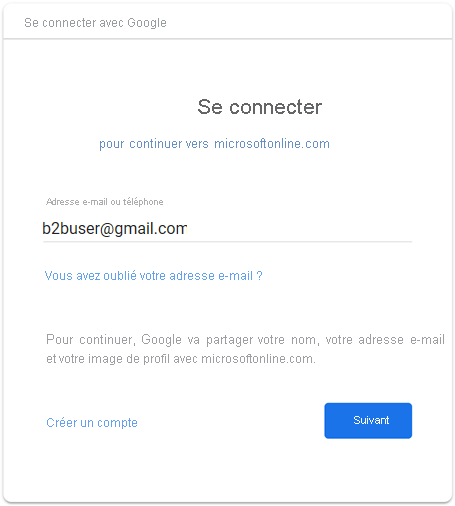

Accédez aux API Google à l’adresse https://console.developers.google.com et connectez-vous avec votre compte Google. Nous vous recommandons d’utiliser un compte Google d’équipe partagé.

Acceptez les conditions d’utilisation du service si vous y êtes invité.

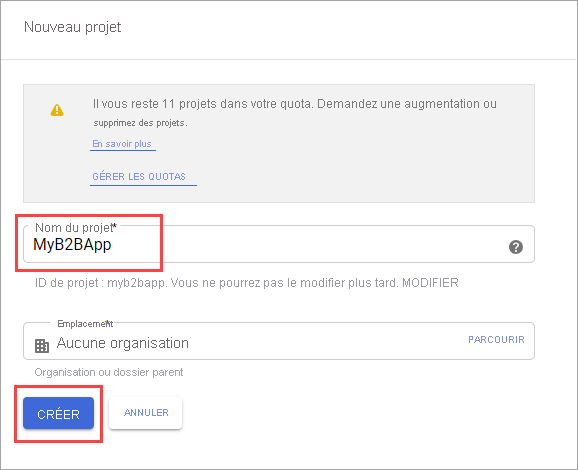

Créer un projet : dans le tableau de bord, sélectionnez Créer un projet, donnez un nom au projet (par exemple Microsoft Entra B2B), puis sélectionnez Créer :

Dans la page API et services, sélectionnez Afficher sous votre nouveau projet.

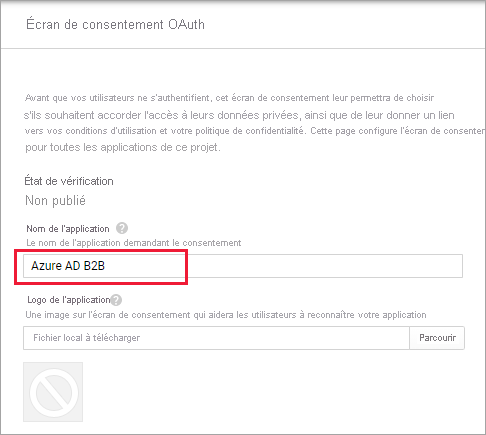

Sélectionnez Accéder à l’aperçu des API sur la carte des API. Sélectionnez Écran d’autorisation OAuth.

Sélectionnez Externe, puis sélectionnez Créer.

Dans l’écran de consentement OAuth, entrez un nom d’application :

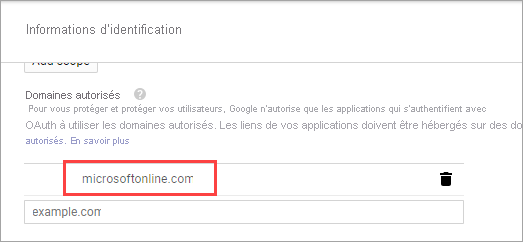

Accédez à la section Domaines autorisés et entrez microsoftonline.com :

Cliquez sur Enregistrer.

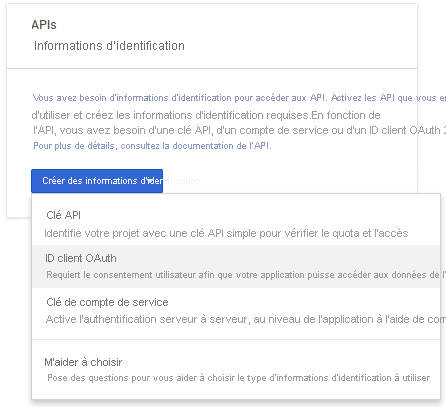

Sélectionnez Credentials (Informations d’identification). Dans le menu Créer les informations d’identification, sélectionnez ID client OAuth :

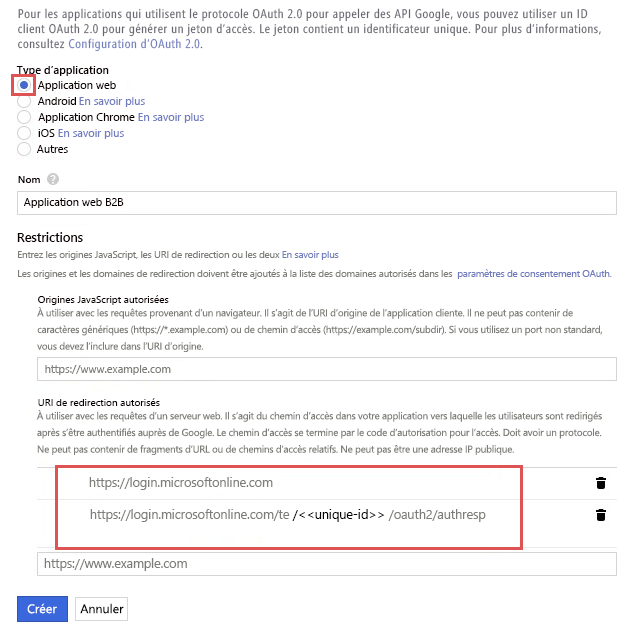

Sous Type d’application, sélectionnez Application web. donnez à l'application un nom qui convient, comme Microsoft Entra B2B. Sous URI de redirection autorisés, entrez les URI suivants :

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(oùhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authrespest votre ID de locataire dans Azure)

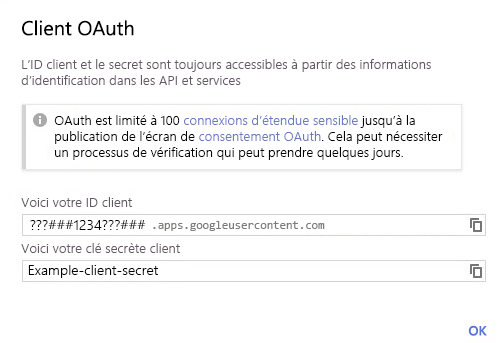

Cliquez sur Créer. Copiez l’ID client et la clé secrète client. Vous les utiliserez lorsque vous ajouterez le fournisseur d’identité dans le portail Azure.

Étape 2 : Configurer la fédération Google dans Microsoft Entra ID

Maintenant vous définirez l’ID client Google et la clé secrète client. Pour cela, vous pouvez utiliser le portail Azure ou PowerShell. Pensez à tester votre configuration de fédération de Google en invitant vous-même. Utilisez une adresse Gmail et essayez de donner suite à l’invitation avec votre compte Google invité.

Pour configurer la fédération de Google dans le portail Azure

Accédez au portail Azure. Dans le volet gauche, sélectionnez Microsoft Entra ID.

Sélectionnez Identités externes.

Sélectionnez Tous les fournisseurs d’identité, puis cliquez sur le bouton Google.

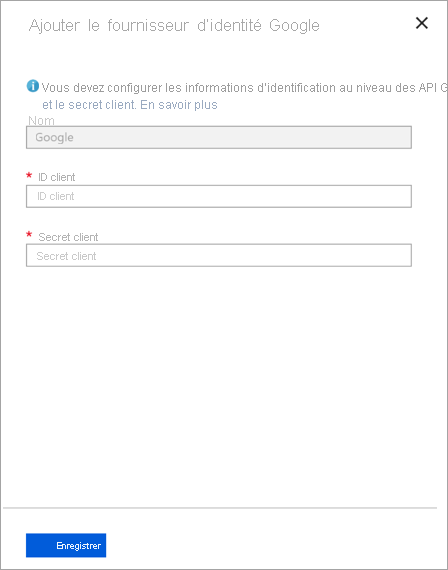

Entrez l’ID client et la clé secrète client obtenus précédemment. Sélectionnez Enregistrer :

Comment supprimer la fédération de Google ?

Vous pouvez supprimer votre configuration de fédération de Google. Si vous le faites, les utilisateurs invités Google qui ont déjà utilisé leur invitation ne pourront plus se connecter. Mais vous pouvez leur donner accès à vos ressources à nouveau en les supprimant du répertoire et en les réinvitant.

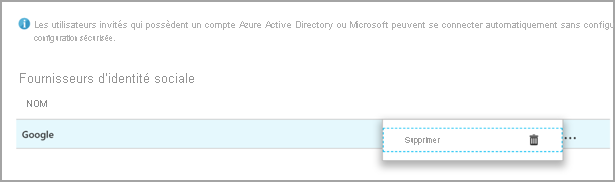

Pour supprimer la fédération Google dans Microsoft Entra ID

Accédez au portail Azure. Dans le volet gauche, sélectionnez Microsoft Entra ID.

Sélectionnez Identités externes.

Sélectionnez Tous les fournisseurs d’identité.

Dans la ligne Google, sélectionnez le bouton représentant des points de suspension ( ... ), puis choisissez Supprimer.

Sélectionnez Oui pour confirmer la suppression.

Ajouter Facebook en tant que fournisseur d’identité pour les identités externes

Vous pouvez ajouter Facebook à vos flux utilisateurs d’inscription en libre-service (préversion) afin que les utilisateurs puissent se connecter à vos applications en utilisant leurs propres comptes Facebook. Pour permettre à vos utilisateurs de se connecter à l’aide de Facebook, vous devez activer l’inscription en libre-service sur votre locataire. Après avoir ajouté Facebook en tant que fournisseur d’identité, configurez un flux utilisateur pour l’application, puis sélectionnez Facebook comme l’une des options de connexion.

Notes

Les utilisateurs ne peuvent utiliser leur compte Facebook que pour s’inscrire sur des applications à l’aide de l’inscription libre-service et des flux utilisateurs. Les utilisateurs ne peuvent pas être invités à accepter leur invitation à l’aide d’un compte Facebook.

Créer une application dans la console des développeurs Facebook

Pour utiliser un compte Facebook en tant que fournisseur d’identité, vous devez créer une application dans la console des développeurs Facebook. Si vous n’avez pas encore de compte Facebook, vous pouvez en créer un sur https://www.facebook.com/.

Notes

Utilisez les URL suivantes aux étapes 9 et 16 ci-dessous.

- Dans URL du site, entrez l’adresse de votre application, par exemple

https://contoso.com. - Pour URI de redirection OAuth valides, entrez

https://login.microsoftonline.com/te/ tenant-id /oauth2/authresp. Vous trouverez votretenant-IDdans l'écran Présentation de Microsoft Entra ID.

- Connectez-vous à Facebook pour les développeurs avec les informations d’identification de votre compte Facebook.

- Si ce n’est déjà fait, vous devez vous inscrire en tant que développeur Facebook. Sélectionnez Prise en main en haut à droite de la page, acceptez les politiques de Facebook et suivez la procédure d’inscription.

- Sélectionnez Mes applications, puis Créer une application.

- Entrez un nom d’affichage et une adresse e-mail de contact valide.

- Sélectionnez Créer un ID d'application. Vous devez accepter les règles de la plateforme Facebook et effectuer une vérification de sécurité en ligne.

- Sélectionnez Paramètres, puis De base.

- Choisissez une catégorie, par exemple, Entreprise et pages. Cette valeur est requise par Facebook. Cependant, elle n'est pas utilisée pour Microsoft Entra ID.

- Au bas de la page, sélectionnez Ajouter une plateforme, puis sélectionnez Site web.

- Dans URL du site, entrez l’URL appropriée (indiquée ci-dessus).

- Dans URL de la politique de confidentialité, entrez l’URL de la page dans laquelle vous gérez les informations de confidentialité de votre application, par exemple https://www.contoso.com.

- Sélectionnez Enregistrer les modifications.

- En haut de la page, copiez la valeur de l’ID de l’application.

- Sélectionnez Afficher, puis copiez la valeur Clé secrète de l’application. Vous avez besoin de ces deux valeurs pour configurer Facebook en tant que fournisseur d’identité dans votre client. App Secret est une information d’identification de sécurité essentielle.

- Cliquez sur le signe plus en regard de la zone PRODUITS, puis sélectionnez Configurer sous Connexion Facebook.

- Sous Connexion Facebook, sélectionnez Paramètres.

- Dans URI de redirection OAuth valides, entrez l’URL appropriée (indiquée ci-dessus).

- Sélectionnez Enregistrer les modifications en bas de la page.

- Pour que votre application Facebook soit accessible à Microsoft Entra ID, sélectionnez le sélecteur État dans le coin supérieur droit de la page et activez-le pour rendre l'application publique, puis sélectionnez Changer de mode. À ce stade, l’état doit passer de Développement à Production.

Configuration d’un compte Facebook en tant que fournisseur d’identité

Vous devez maintenant définir l'ID et le secret du client Facebook, soit en les saisissant dans le Centre d'administration de Microsoft Entra, soit en utilisant PowerShell. Vous pouvez tester votre configuration Facebook en vous inscrivant via un flux d’utilisateurs sur une application prenant en charge l’inscription en libre-service.

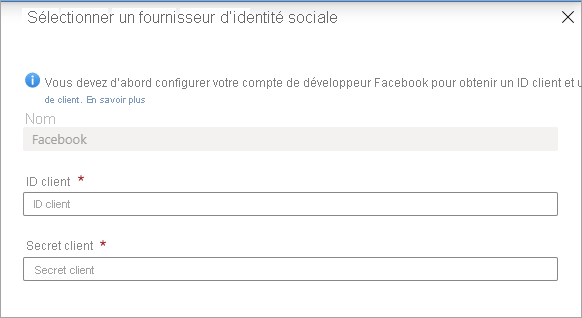

Pour configurer la fédération Facebook dans l'écran Microsoft Entra ID

Connectez-vous au portail Azure en tant qu'administrateur général de votre locataire Microsoft Entra.

Sous Services Azure, sélectionnez Microsoft Entra ID.

Dans le menu de gauche, sélectionnez Identités externes.

Sélectionnez Tous les fournisseurs d’identité, puis Facebook.

Dans ID client, entrez l’ID de l’application Facebook que vous avez créée précédemment.

Dans Clé secrète client, entrez la Clé secrète d’application que vous avez consignée.

Cliquez sur Enregistrer.

Comment supprimer la Fédération Facebook ?

Vous pouvez supprimer votre configuration de Fédération de Google. Dans ce cas, les utilisateurs qui se sont inscrits par le biais de flux utilisateurs avec leur compte Facebook ne peuvent plus se connecter.

Pour supprimer la fédération Facebook dans Microsoft Entra ID :

- Accédez au portail Azure. Dans le volet gauche, sélectionnez Microsoft Entra ID.

- Sélectionnez Identités externes.

- Sélectionnez Tous les fournisseurs d’identité.

- Dans la ligne Google, sélectionnez le menu contextuel ( ... ), puis Supprimer.

- Sélectionnez Oui pour confirmer la suppression.