Gérer les comptes d’utilisateur externes dans l’ID Microsoft Entra

Les utilisateurs Microsoft Entra B2B Collaboration sont ajoutés en tant qu'utilisateurs invités au répertoire et les autorisations des invités dans le répertoire sont restreintes par défaut. Votre entreprise a peut-être besoin que certains utilisateurs invités occupent des rôles avec davantage de privilèges dans votre organisation. Pour prendre la définition de rôles avec davantage de privilèges, les utilisateurs invités peuvent être ajoutés à n’importe quel rôle souhaité, en fonction des besoins de votre organisation.

Ajouter un utilisateur B2B à un rôle

Microsoft recommande que les organisations utilisent la règle des privilèges minimum. Vous pouvez utiliser Privileged Identity Management (PIM) pour accorder l’accès aux utilisateurs B2B/invités.

Propriétés clés d’un utilisateur Microsoft Entra B2B Collaboration

UserType

Cette propriété indique la relation de l’utilisateur avec la location hôte. Cette propriété peut avoir deux valeurs :

Membre : cette valeur indique un employé de l’organisation hôte et un utilisateur qui fait partie des effectifs de l’organisation. Par exemple, cet utilisateur ne peut accéder qu’à des sites internes. Il n’est pas considéré comme un collaborateur externe.

Invité : cette valeur indique un utilisateur qui n’est pas considéré comme interne à l’entreprise, par exemple un collaborateur externe, un partenaire ou un client. Un tel utilisateur n’est pas censé recevoir de mémo interne du PDG ou bénéficier des avantages de la société, par exemple.

Notes

La valeur UserType n’a aucun lien avec le mode de connexion de l’utilisateur, le rôle d’annuaire de l’utilisateur, etc. Cette propriété indique simplement la relation de l’utilisateur avec l’organisation hôte et permet à l’organisation d’appliquer des stratégies qui dépendent de cette propriété.

Identities

Cette propriété indique le fournisseur d’identité principal de l’utilisateur. Un utilisateur peut avoir plusieurs fournisseurs d’identité, qu’il est possible de voir en sélectionnant le lien à côté de la propriété Identities dans le profil utilisateur ou en interrogeant la propriété identities via l’API Microsoft Graph.

| Identité valeur de propriété | État de connexion |

|---|---|

| Locataire externe de Microsoft Entra | Cet utilisateur est hébergé dans une organisation externe et s’authentifie à l’aide d’un compte Microsoft Entra qui appartient à l’autre organisation. |

| Compte Microsoft | Cet utilisateur est hébergé dans un compte Microsoft et s’authentifie à l’aide d’un compte Microsoft. |

| {domaine de l’hôte} | Cet utilisateur s’authentifie à l’aide d’un compte Microsoft Entra qui appartient à cette organisation. |

| google.com | Cet utilisateur dispose d’un compte Gmail et s’est inscrit en libre-service auprès de l’autre organisation. |

| facebook.com | Cet utilisateur dispose d’un compte Facebook et s’est inscrit en libre-service auprès de l’autre organisation. |

| Cet utilisateur s'est inscrit à l'aide du code secret à usage unique de Microsoft Entra Email. | |

| {URI de l’émetteur} | Cet utilisateur est hébergé dans une organisation externe qui n’utilise pas Microsoft Entra ID comme fournisseur d’identité, mais un fournisseur d’identité SAML/WS-Fed. |

Des utilisateurs Microsoft Entra B2B peuvent-ils être ajoutés en tant que membres plutôt qu’en tant qu’invités ?

En règle générale, un utilisateur Microsoft Entra B2B est identique à un utilisateur invité. Par conséquent, un utilisateur Microsoft Entra B2B Collaboration est ajouté par défaut en tant qu'utilisateur avec la propriété UserType = Invité. Toutefois, dans certains cas, l’organisation partenaire est un membre d’une organisation plus vaste à laquelle appartient également l’organisation hôte. Il est alors possible que l’organisation hôte veuille traiter les utilisateurs de l’organisation partenaire comme membres plutôt que comme invités. Utilisez les propriétés de l'utilisateur Microsoft Entra pour changer un invité en membre.

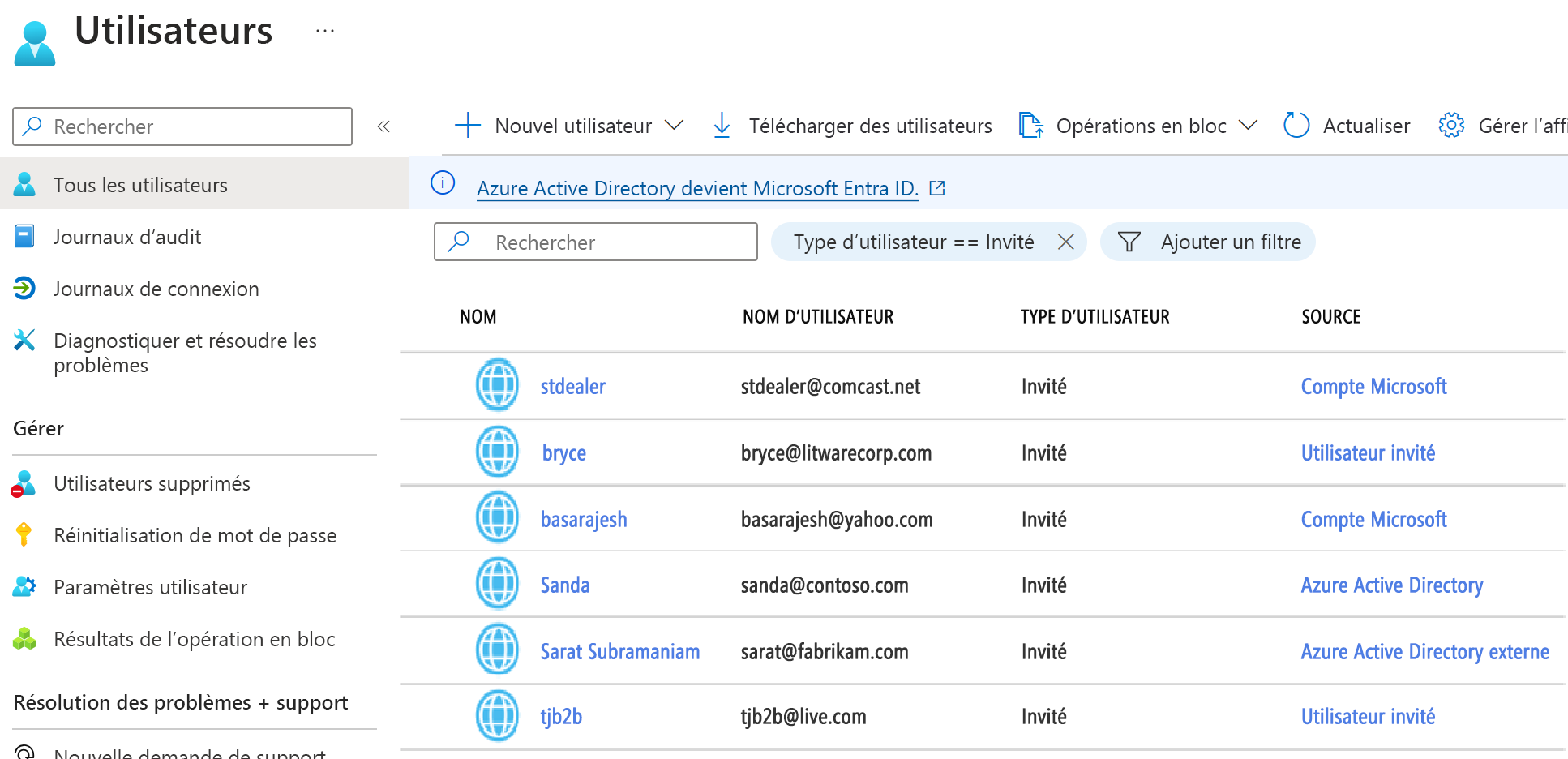

Filtrer les utilisateurs invités dans l’annuaire

Convertir la propriété UserType

Les utilisateurs peuvent convertir la valeur Membre de la propriété UserType en valeur Invité, et inversement, en utilisant PowerShell. Toutefois, la propriété UserType représente la relation de l’utilisateur avec l’organisation. Vous ne devez donc changer cette propriété que si la relation de l’utilisateur avec l’organisation change. Le changement de cette relation de l’utilisateur nécessite-t-il le changement du nom d’utilisateur principal (UPN) ? L’utilisateur doit-il continuer à avoir accès aux mêmes ressources ? Une boîte aux lettres doit-elle être attribuée ? Nous déconseillons le changement de la valeur UserType à l’aide de PowerShell sous la forme d’une activité atomique. De plus, si cette propriété devient non modifiable par le biais de PowerShell, nous déconseillons l’utilisation d’une dépendance sur cette valeur.

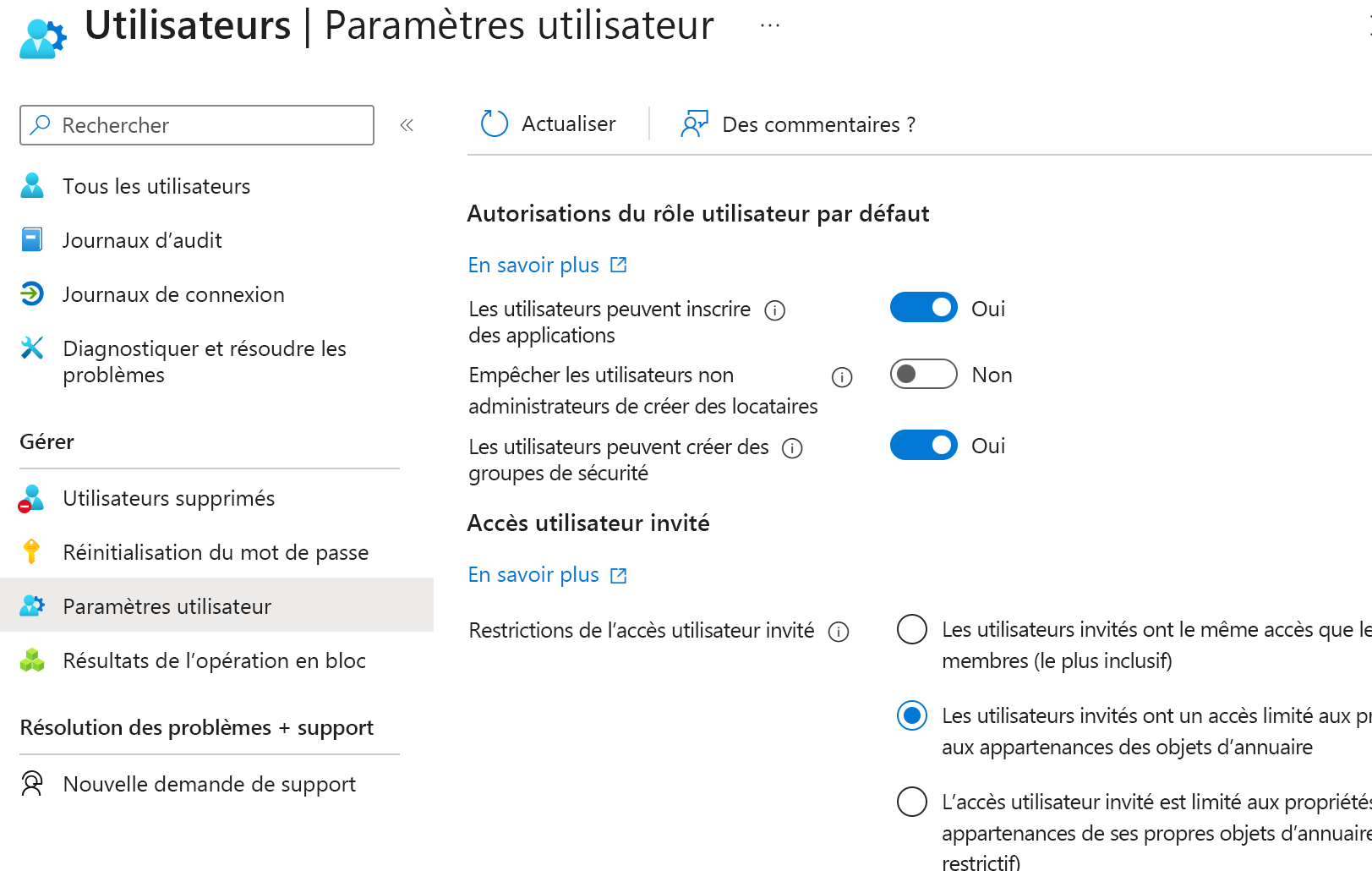

Supprimer des limitations pour les utilisateurs invités

Dans certains cas, vous souhaiterez peut-être donner aux utilisateurs invités des privilèges plus élevés. Vous pouvez ajouter un utilisateur invité à un rôle quelconque et même supprimer les restrictions d’utilisateur invité par défaut dans le répertoire afin d’attribuer à l’utilisateur les mêmes privilèges que les membres. Il est possible de désactiver les limitations par défaut afin qu’un utilisateur invité dans l’annuaire de la société ait les mêmes autorisations qu’un utilisateur membre. Supprimez la limitation dans les paramètres utilisateur dans le menu Microsoft Entra ID.

Groupes dynamiques et Microsoft Entra B2B Collaboration

Qu'est-ce-que les groupes dynamiques ?

La configuration dynamique de l'appartenance à un groupe de sécurité pour Microsoft Entra ID est disponible sur le portail Azure. Les administrateurs peuvent définir des règles pour remplir des groupes créés dans Microsoft Entra ID, en fonction d’attributs utilisateur (par exemple, le userType, le département ou le pays/la région). Les membres peuvent être automatiquement ajoutés ou supprimés d’un groupe de sécurité en fonction de leurs attributs. Ces groupes permettent d’accorder l’accès à des applications ou à des ressources cloud (sites SharePoint, documents) et d’attribuer des licences à des utilisateurs.

La licence Microsoft Entra ID Premium P1 ou P2 adaptée est nécessaire pour créer et utiliser des groupes dynamiques.