Découvrir des applications à l’aide de Microsoft Defender pour les applications Cloud et du rapport d’application des services de fédération Active Directory (AD FS)

Pour commencer à découvrir comment protéger les applications cloud, vous devez d’abord découvrir CASB (Cloud Access Security Broker). Ensuite, vous devez découvrir l’implémentation de CASB.

CASB -Cloud Access Security Broker - Un point d’application d’une stratégie de sécurité local ou cloud, placé entre les consommateurs de services cloud et les fournisseurs de services cloud pour combiner et lancer des stratégies de sécurité d’entreprise lors des accès aux ressources cloud.

MDCA – Microsoft Defender for Cloud Apps – Implémentation Microsoft d'un service CASB pour protéger les données, les services et les applications avec des politiques d'entreprise. Il fournit des services supplémentaires de production de rapports et d’analytique.

Microsoft Defender for Cloud Apps

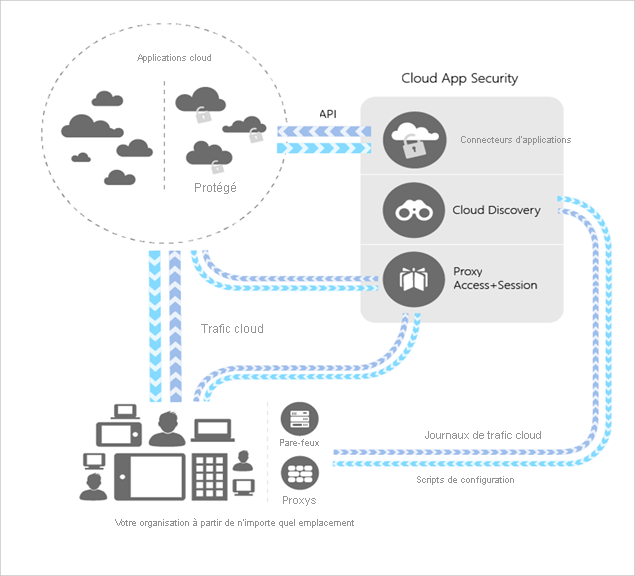

Le passage au cloud donne plus de flexibilité aux employés et aux équipes informatiques. Toutefois, il apporte son lot de nouveaux défis et problématiques quant à la sécurisation de votre organisation. Pour tirer pleinement parti des applications et des services cloud, une équipe informatique doit trouver le bon équilibre entre faciliter l’accès et garder le contrôle de façon à protéger les données critiques. Microsoft Defender for Cloud Apps (MDCA) est une solution Cloud Access Security Broker (CASB) qui prend en charge divers modes de déploiement, notamment la collecte de journaux, les connecteurs d’API et le proxy inverse. Il offre une grande visibilité, un contrôle des déplacements des données, et des analyses sophistiquées pour identifier et combattre les cybermenaces sur l'ensemble de vos services cloud Microsoft et tiers. Microsoft Defender for Cloud Apps s’intègre en mode natif aux principales solutions Microsoft et est conçu en tenant compte des besoins des professionnels de la sécurité. Il fournit un déploiement simple, une gestion centralisée et des capacités d’automatisation innovantes. Microsoft Defender for Cloud Apps est une solution inter-SaaS complète qui offre une visibilité approfondie, des contrôles de données renforcés et une protection améliorée contre les menaces pour les applications cloud. Cloud Discovery, fonctionnalité de Microsoft Defender for Cloud Apps, vous donne une visibilité sur l’informatique fantôme en découvrant les applications cloud en cours d’utilisation.

Architecture

Microsoft Defender for Cloud Apps intègre la visibilité à votre cloud de la façon suivante :

Utilisation de Cloud Discovery pour mapper et identifier votre environnement cloud et les applications cloud utilisées par votre organisation.

En approuvant et en annulant l’autorisation des applications de votre cloud.

en utilisant des connecteurs faciles à déployer qui tirent parti des API de fournisseurs pour améliorer la visibilité et la gouvernance des applications auxquelles vous vous connectez ;

En utilisant une protection du contrôle d’application par accès conditionnel pour obtenir une visibilité en temps réel et contrôler l’accès et les activités effectuées au sein de vos applications cloud.

En vous aidant à préserver le contrôle grâce à la définition et à l’optimisation de stratégies.

Cloud Discovery

Cloud Discovery utilise vos journaux de trafic pour découvrir et analyser dynamiquement les applications cloud utilisées dans votre organisation. Pour créer un rapport d’instantané sur l’utilisation du cloud de votre organisation, chargez manuellement les fichiers journaux à partir de vos pare-feu ou de vos proxys pour une analyse. Pour configurer des rapports continus, utilisez les collecteurs de journaux Microsoft Defender for Cloud Apps afin de transférer régulièrement vos journaux.

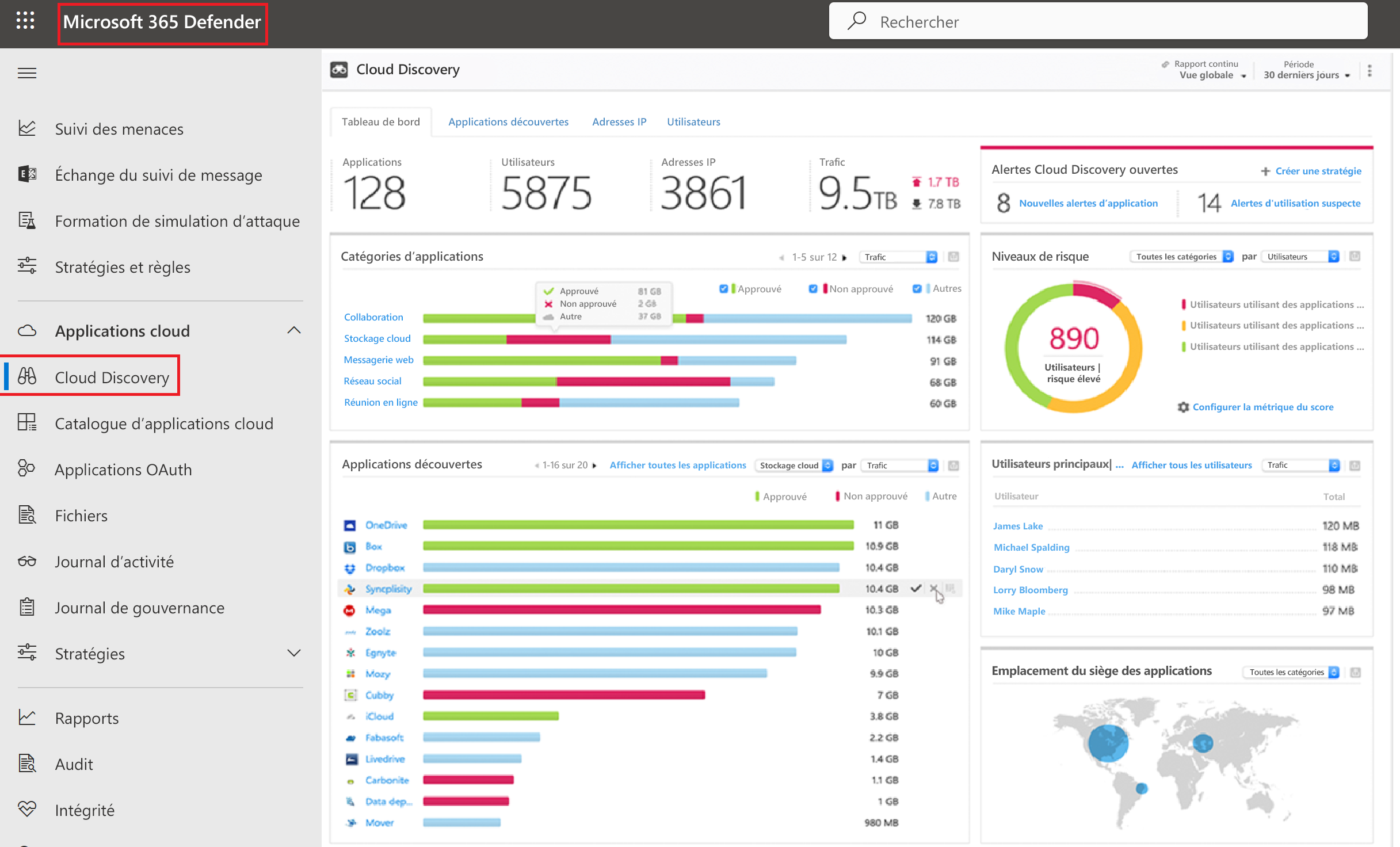

Consulter le tableau de bord Cloud Discovery

L’administrateur doit d’abord passer en revue les informations du tableau de bord Cloud Discovery pour obtenir une vue d’ensemble des applications Cloud Discovery. Rechercher :

- Examinez d’abord l’utilisation globale des applications cloud dans votre organisation dans la Vue d’ensemble de l’utilisation générale.

- Approfondissez ensuite cet examen pour identifier les principales catégories utilisées dans votre organisation pour chacun des différents paramètres d’utilisation. Vous pouvez voir la part d’utilisation des applications approuvées.

- Allez encore plus loin et affichez toutes les applications d’une catégorie spécifique sous l’onglet Applications découvertes.

- Vous pouvez voir les principaux utilisateurs et les adresses IP sources pour identifier les utilisateurs qui emploient le plus les applications cloud dans votre organisation.

- Vérifiez comment les applications découvertes sont réparties en fonction de l’emplacement géographique (d’après le siège social) dans le plan des sièges sociaux des applications.

- Enfin, n’oubliez pas de consulter le score de risque de l’application découverte dans la vue d’ensemble des risques de l’application. Vérifiez l’état des alertes de découverte pour voir le nombre d’alertes ouvertes à passer en revue.

Filtrage des applications découvertes

- Étiquette d’application - Indiquez si l’application a été approuvée ou non approuvée, ou n’a pas été étiquetée. Par ailleurs, vous pouvez créer une balise personnalisée pour votre application, puis l’utiliser pour filtrer des types spécifiques d’applications.

- Applications et domaines - Vous permet de rechercher des applications spécifiques ou des applications utilisées dans des domaines spécifiques.

- Catégories - Le filtre de catégories, situé à gauche de la page, vous permet de rechercher des types d’applications en fonction de catégories d’applications. Voici des exemples de catégories : applications de réseaux sociaux, applications de stockage cloud et services d’hébergement. Vous pouvez sélectionner plusieurs catégories à la fois ou une seule catégorie, puis leur appliquer des filtres de base et des filtres avancés.

- Facteur de risque de conformité – Permet de rechercher des normes, une certification et une conformité spécifiques auxquelles l'application peut se conformer (HIPAA, ISO 27001, SOC 2, PCI-DSS, etc.).

- Facteur de risque général - Permet de rechercher des facteurs de risque généraux, comme la popularité des consommateurs, les paramètres régionaux du centre de données, etc.

- Score de risque : permet de filtrer les applications par score de risque, ce qui vous permet de vous concentrer par exemple sur les applications à haut risque. Vous pouvez également remplacer le score de risque défini par Microsoft Defender for Cloud Apps. Pour plus d’informations, consultez Utilisation du score de risque.

- Facteur de risque de sécurité - Vous permet de filtrer en fonction de mesures de sécurité spécifiques (comme le chiffrement au repos, l’authentification multifacteur, etc.).

- Utilisation : permet un filtrage en fonction des statistiques d’utilisation de cette application. Il peut s’agir d’applications avec un nombre de chargements de données ou d’utilisateurs supérieur ou inférieur à une quantité spécifiée.

- Facteur de risque juridique : permet de filtrer en fonction de toutes les réglementations et stratégies en place afin de garantir la protection des données et la confidentialité des utilisateurs de l’application. Voici quelques exemples : applications cloud sécurisées pour les données client, DMCA et stratégie de conservation des données.

Approbation et non-approbation d’une application

Vous pouvez utiliser Microsoft Defender for Cloud Apps pour approuver ou ne pas approuver des applications dans votre organisation en utilisant le catalogue d’applications cloud. L’équipe d’analystes Microsoft dispose d’un catalogue fourni et en constante évolution de plus de 16 000 applications cloud, classées et évaluées selon les normes du secteur. Utilisez le catalogue d’applications cloud pour évaluer les risques pour vos applications cloud en fonction des certifications réglementaires, des normes du secteur d’activité et des meilleures pratiques. Vous pouvez ensuite personnaliser les scores et les pondérations des différents paramètres selon les besoins de votre organisation. En fonction de ces scores, Microsoft Defender for Cloud Apps surveille le niveau de risque d’une application. Le scoring est basé sur plus de 80 facteurs de risque susceptibles d’affecter votre environnement.

Services de fédération Active Directory (AD FS)

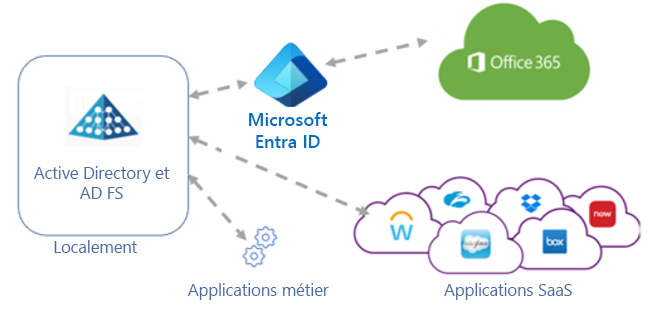

Si vous disposez d’un annuaire local qui contient des comptes d’utilisateur, vous avez probablement de nombreuses applications auxquelles les utilisateurs s’authentifient. Chacune de ces applications est configurée pour que les utilisateurs puissent y accéder à l’aide de leurs identités. Les utilisateurs peuvent également se connecter directement auprès de votre instance Active Directory locale. AD FS est un service d’identité local basé sur des normes. AD FS étend la capacité à utiliser la fonctionnalité d’authentification unique (SSO) entre partenaires commerciaux approuvés sans obliger les utilisateurs à se connecter séparément à chaque application (fédération). De nombreuses organisations disposent d'applications SaaS (software as a service) ou métiers personnalisées (LOB), fédérées directement dans AD FS, et des applications Microsoft 365 et Microsoft Entra ID.

Pour améliorer la sécurité de l’application, votre objectif est de disposer d’un seul ensemble de contrôles d’accès et de stratégies dans vos environnements locaux et cloud.

De nombreuses organisations utilisent AD FS pour fournir une authentification unique aux applications cloud. Le déplacement de vos applications AD FS vers Microsoft Entra ID pour l’authentification offre des avantages significatifs, notamment en matière de gestion des coûts, de gestion des risques, de productivité, de conformité et de gouvernance. Toutefois, comprendre quelles applications sont compatibles avec Microsoft Entra ID et identifier des étapes de migration spécifiques peut prendre beaucoup de temps.

L'organisation peut parfois utiliser d'autres fournisseurs d'identité localement ou dans le cloud notamment SiteMinder, Oracle Access Manager, PingFederate, etc. La plupart d’entre eux sont installés localement. Certains fournisseurs de cloud, tels que Okta et OneLogin, offrent des services similaires.

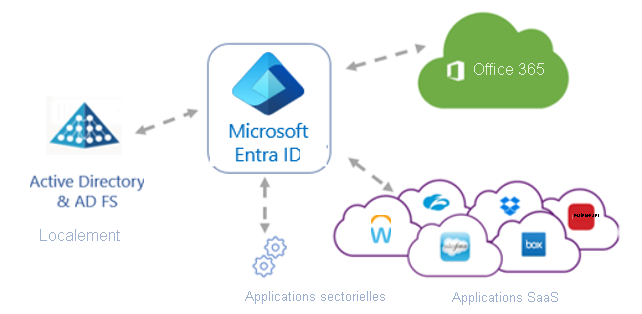

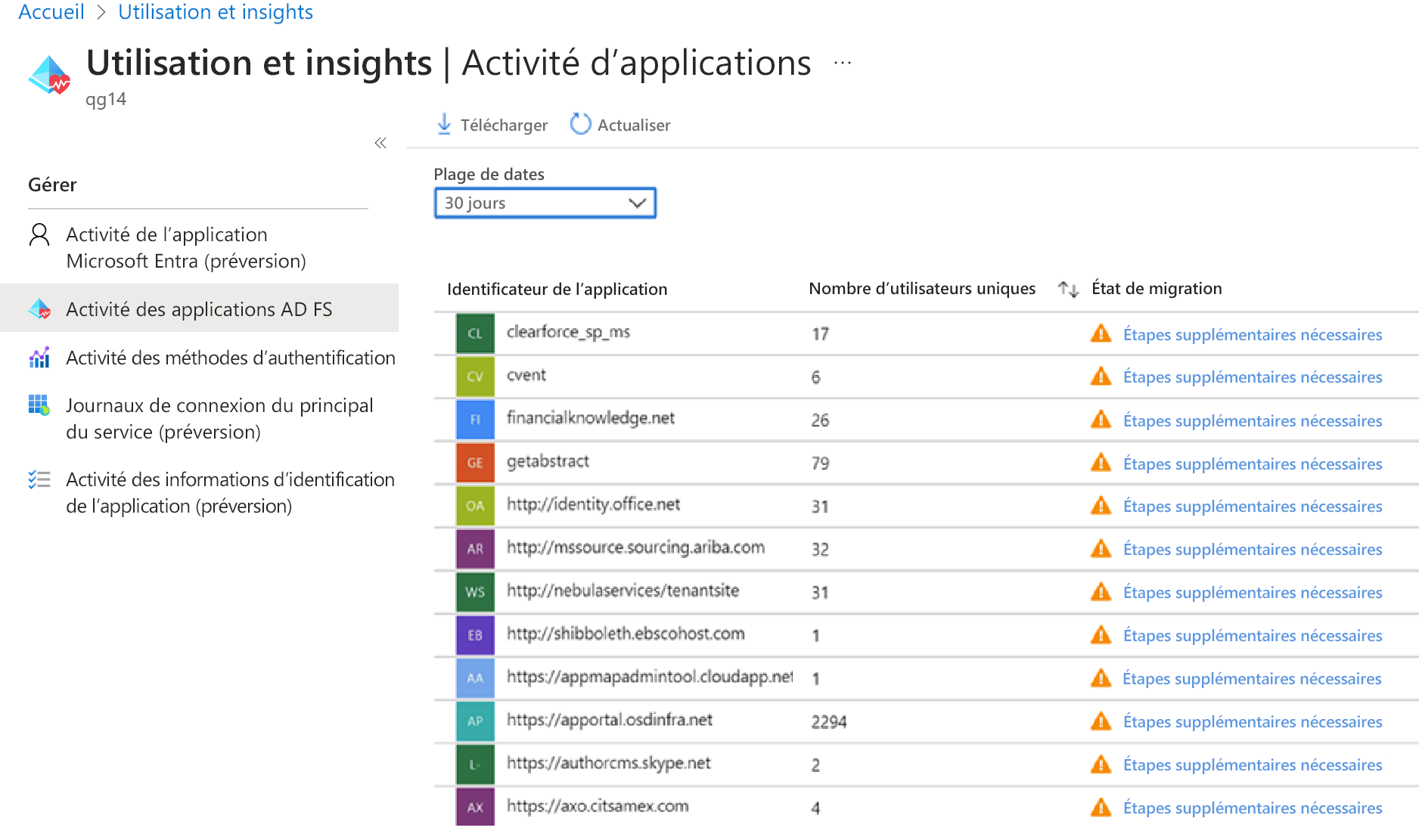

Le rapport d’activité des applications AD FS dans le Portail Azure vous permet d’identifier rapidement les applications que vous migrer vers Microsoft Entra ID. Il évalue la compatibilité de toutes les applications AD FS avec Microsoft Entra ID, recherche tout problème éventuel et fournit des instructions sur la préparation d’applications individuelles pour la migration. Avec le rapport d’activité des applications AD FS, vous pouvez découvrir des applications AD FS et étendre votre migration. Le rapport d’activité des applications AD FS liste toutes les applications AD FS de votre organisation qui ont fait l’objet d’une connexion utilisateur active au cours des 30 derniers jours. Les données d’activité sont disponibles pour les utilisateurs auxquels l’un des rôles d’administrateur suivants est attribué : administrateur général, lecteur général, lecteur de rapport, lecteur de sécurité, administrateur d’application ou administrateur d’application cloud.

Types d’applications à migrer

La migration de l’ensemble des authentifications de votre application vers Microsoft Entra ID est optimale, car elle vous donne un plan de contrôle unique pour la gestion des identités et des accès.

Il existe deux types d’état d’application à migrer :

- Les applications SaaS, qui sont fournies par l’organisation.

- Les applications métiers, qui sont développées par l’organisation et non destinées à être utilisées par d’autres entreprises. Vos applications peuvent utiliser des protocoles modernes ou hérités pour l'authentification. La plupart des applications SaaS utilisent des protocoles d’authentification modernes et fournissent des conseils sur la méthode d’activation de l’authentification unique. Envisagez d’abord de migrer les applications qui utilisent des protocoles d’authentification modernes (tels que SAML et Open ID Connect). Ces applications peuvent être reconfigurées pour s’authentifier auprès de Microsoft Entra ID par un connecteur intégré dans notre galerie d’applications, ou en inscrivant l’application dans Microsoft Entra ID. Intégrez des applications à l’aide de protocoles plus anciens en utilisant Proxy d’application et/ou Microsoft Entra Domain Services.

Découvrir les applications AD FS pouvant être migrées

Le rapport d’activité des applications AD FS est disponible dans le Portail Azure, sous les rapports Utilisation et insights de Microsoft Entra. Le rapport d’activité des applications AD FS analyse chaque application AD FS pour déterminer si elle peut être migrée telle quelle ou après revue.

Connectez-vous au portail Azure avec un rôle d’administrateur ayant accès aux données d’activité des applications AD FS (administrateur général, lecteur de rapport, lecteur de sécurité, administrateur d’application ou administrateur d’application cloud).

Sélectionnez Microsoft Entra ID, puis Applications d’entreprise.

Sous Activité, sélectionnez Utilisation et insights, puis Activité des applications AD FS pour ouvrir la liste de toutes les applications AD FS dans votre organisation.

Pour chaque application figurant dans la liste d’activités des applications AD FS, affichez l’État de la migration :

- Prêt pour la migration signifie que la configuration de l’application AD FS est entièrement prise en charge dans Microsoft Entra ID et peut être migrée telle quelle.

- Révision nécessaire signifie que certains paramètres de l’application peuvent être migrés vers Microsoft Entra ID, mais que vous devez examiner les paramètres qui ne peuvent pas être migrés tels quels.

- Étapes supplémentaires nécessaires signifie que Microsoft Entra ID ne prend pas en charge certains paramètres de l’application, de sorte que l’ application ne peut pas être migrée dans son état actuel.