Chiffrer des disques de machines virtuelles existantes

Supposez que votre entreprise a décidé d’implémenter Azure Disk Encryption (ADE) sur toutes les machines virtuelles. Vous devez évaluer comment déployer le chiffrement sur les volumes de machine virtuelle existants. Ici, nous examinons les exigences relatives à ADE et les étapes du chiffrement des disques sur les machines virtuelles Linux et Windows existantes. Dans l’unité suivante, vous allez suivre le processus de chiffrement des disques de machine virtuelle existants.

Prérequis d’Azure Disk Encryption

Pour pouvoir chiffrer vos disques de machine virtuelle, vous devez :

- Créer un coffre de clés.

- Définir la stratégie d’accès de coffre de clés pour prendre en charge le chiffrement de disque.

- Utiliser le coffre de clés pour stocker les clés de chiffrement pour ADE.

Azure Key Vault

Les clés de chiffrement utilisées par ADE peuvent être stockées dans Azure Key Vault. Azure Key Vault est un outil permettant de stocker les secrets et d’y accéder en toute sécurité. Un secret est un élément dont vous souhaitez contrôler étroitement l’accès. Il peut s’agir de clés d’API, de mots de passe ou de certificats. Cela fournit un stockage sécurisé hautement disponible et évolutif, tel que défini dans des modules matériels de sécurité (HSM) validés au niveau 2 des normes FIPS (Federal Information Processing Standards) 140-2. Avec Key Vault, vous gardez le contrôle total des clés utilisées pour chiffrer vos données, et vous pouvez gérer et vérifier l’utilisation de vos clés.

Notes

Azure Disk Encryption exige que votre coffre de clés et vos machines virtuelles soient dans la même région Azure pour garantir que les secrets de chiffrement ne franchissent pas les frontières régionales.

Vous pouvez configurer et gérer votre coffre de clés avec :

PowerShell

New-AzKeyVault -Location <location> `

-ResourceGroupName <resource-group> `

-VaultName "myKeyVault" `

-EnabledForDiskEncryption

Azure CLI

az keyvault create \

--name "myKeyVault" \

--resource-group <resource-group> \

--location <location> \

--enabled-for-disk-encryption True

Portail Azure

Azure Key Vault est une ressource que vous pouvez créer dans le Portail Azure de la même façon que les autres ressources.

Dans le menu du portail Azure ou dans la page Accueil, sélectionnez Créer une ressource.

Dans la zone de recherche, recherchez et sélectionnez Coffre de clés. Le volet du coffre de clés s’affiche.

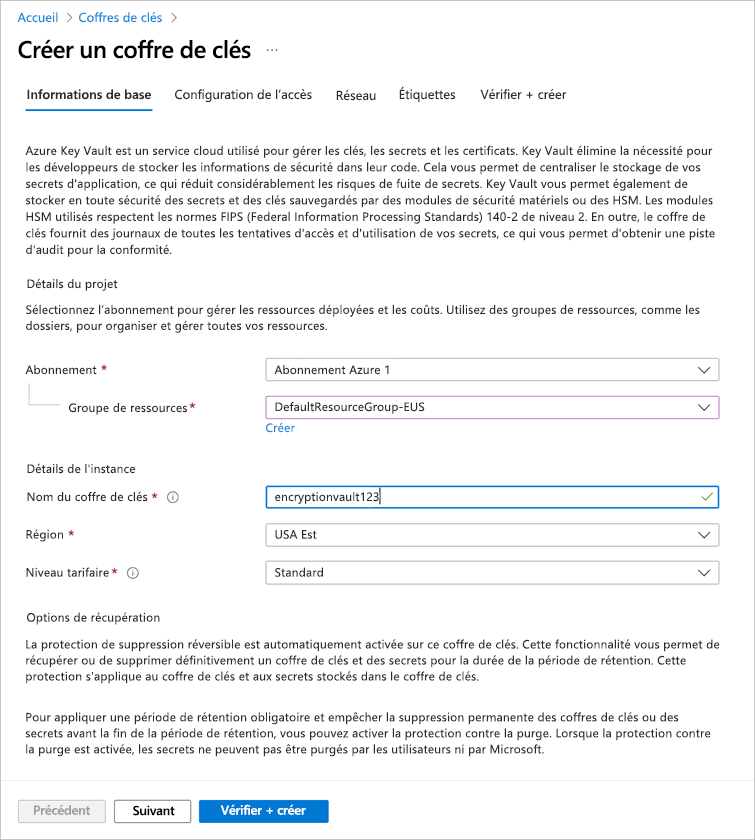

Sélectionnez Create (Créer). Le volet Créer un coffre de clés s’affiche.

Sous l’onglet Informations de base, entrez les valeurs suivantes pour chaque paramètre.

Paramètre Valeur Détails du projet Abonnement Sélectionnez l’abonnement dans lequel placer le coffre de clés (par défaut, votre abonnement actuel). Resource group Sélectionnez un groupe de ressources existant ou créez-en un pour devenir propriétaire du coffre de clés. Détails de l’instance Nom du coffre de clés Entrez un nom pour votre coffre de clés Région Sélectionnez la région dans laquelle réside votre machine virtuelle Niveau tarifaire Standard. Vous pouvez sélectionner Standard ou Premium comme niveau tarifaire. La principale différence est que le niveau Premium autorise les clés qui s’appuient sur le chiffrement matériel

Sélectionnez Suivant pour accéder à l’onglet Configuration de l’accès. Vous devez changer les stratégies d’accès pour prendre en charge le chiffrement de disque. Par défaut, votre compte est ajouté à la stratégie.

Sous l’onglet Configuration de l’accès, entrez la valeur suivante pour le paramètre.

Paramètre Valeur Accès aux ressources Cochez la case Azure Disk Encryption pour chiffrer des volumes. Vous pouvez supprimer votre compte si vous le souhaitez, car il n’est pas utile si vous prévoyez uniquement d’utiliser le coffre de clés pour le chiffrement de disque. Sélectionnez Revoir + créer.

Une fois la validation réussie, pour créer le nouveau coffre de clés, sélectionnez Créer.

Activer des stratégies d’accès dans le coffre de clés

Azure doit avoir accès aux clés de chiffrement ou aux secrets de votre coffre de clés afin de les rendre disponibles à la machine virtuelle pour démarrer et déchiffrer les volumes. Vous l’avez fait lors des étapes précédentes lorsque vous avez modifié la Stratégie d’accès.

Vous pouvez activer trois stratégies :

- Chiffrement de disque : obligatoire pour Azure Disk Encryption.

- Déploiement : (facultatif) autorise le fournisseur de ressources Microsoft.Compute à récupérer des secrets de ce coffre de clés quand ce dernier est référencé dans la création de ressources, par exemple, lors de la création d’une machine virtuelle.

- Déploiement de modèle : (facultatif) autorise Azure Resource Manager à obtenir des secrets à partir de ce coffre de clés lorsque ce dernier est référencé dans un déploiement de modèle.

Voici comment activer la stratégie de chiffrement de disque. Les deux autres stratégies sont similaires, mais utilisent des indicateurs différents.

Set-AzKeyVaultAccessPolicy -VaultName <keyvault-name> -ResourceGroupName <resource-group> -EnabledForDiskEncryption

az keyvault update --name <keyvault-name> --resource-group <resource-group> --enabled-for-disk-encryption true

Chiffrer un disque de machine virtuelle existant

Une fois que vous avez configuré le coffre de clés, vous pouvez chiffrer la machine virtuelle à l’aide d’Azure CLI ou d’Azure PowerShell. La première fois que vous chiffrez une machine virtuelle Windows, vous pouvez choisir de chiffrer tous les disques ou uniquement le disque de système d’exploitation. Sur certaines distributions Linux, seuls les disques de données peuvent être chiffrés. Pour pouvoir être chiffrés, les disques Windows doivent être formatés en tant que volumes NTFS.

Avertissement

Avant de pouvoir activer le chiffrement, vous devez prendre un instantané ou effectuer une sauvegarde des disques managés. L’indicateur SkipVmBackup suivant indique à l’outil que la sauvegarde est effectuée sur les disques managés. En l’absence de sauvegarde, vous ne pourrez pas récupérer la machine virtuelle si le chiffrement échoue pour une raison quelconque.

Pour activer le chiffrement avec PowerShell, exécutez l’applet de commande Set-AzVmDiskEncryptionExtension.

Set-AzVmDiskEncryptionExtension `

-ResourceGroupName <resource-group> `

-VMName <vm-name> `

-VolumeType [All | OS | Data]

-DiskEncryptionKeyVaultId <keyVault.ResourceId> `

-DiskEncryptionKeyVaultUrl <keyVault.VaultUri> `

-SkipVmBackup

Pour activer le chiffrement avec Azure CLI, exécutez la commande az vm encryption enable et spécifiez le volume à chiffrer à l’aide du paramètre --volume-type [all | os | data]. Voici un exemple de chiffrement de tous les volumes d’une machine virtuelle :

az vm encryption enable \

--resource-group <resource-group> \

--name <vm-name> \

--disk-encryption-keyvault <keyvault-name> \

--volume-type all

Afficher le statut du disque

Vous pouvez vérifier si des disques spécifiques sont chiffrés.

Get-AzVmDiskEncryptionStatus -ResourceGroupName <resource-group> -VMName <vm-name>

az vm encryption show --resource-group <resource-group> --name <vm-name>

Ces deux commandes retournent l’état de chaque disque joint à la machine virtuelle spécifiée.

Déchiffrer les lecteurs

Pour annuler le chiffrement via PowerShell, exécutez l’applet de commande Disable-AzVMDiskEncryption.

Disable-AzVMDiskEncryption -ResourceGroupName <resource-group> -VMName <vm-name>

Dans Azure CLI, exécutez la commande vm encryption disable.

az vm encryption disable --resource-group <resource-group> --name <vm-name>

Ces commandes désactivent le chiffrement des volumes du type all pour la machine virtuelle spécifiée. Tout comme pour la version de chiffrement, pour décider quels disques déchiffrer, vous pouvez spécifier un paramètre -VolumeType avec la valeur [All | OS | Data]. Si vous n’en spécifiez pas, la valeur par défaut est All.

Avertissement

La désactivation du chiffrement des disques de données sur la machine virtuelle Windows quand le disque de système d’exploitation et les disques de données ont été chiffrés ne fonctionne pas comme prévu. Vous devez désactiver le chiffrement sur tous les disques à la place.

Dans le prochain exercice, vous allez essayer quelques-unes de ces commandes sur une nouvelle machine virtuelle.