Étendre vos sous-réseaux locaux dans Azure à l’aide du réseau étendu pour Azure

S'applique à : Windows Admin Center, Windows Admin Center Preview

Vue d’ensemble

Le réseau étendu pour Azure vous permet d’étirer un sous-réseau local dans Azure afin que les machines virtuelles locales puissent conserver leurs adresses IP privées locales d’origine lors de la migration vers Azure.

Le réseau est étendu à l’aide d’un tunnel VXLAN bidirectionnel entre deux machines virtuelles Windows Server 2019 agissant en tant qu’appliances virtuelles, l’une s’exécutant localement et l’autre s’exécutant dans Azure, chacune étant également connectée au sous-réseau à étendre. Chaque sous-réseau que vous allez étendre nécessite une paire d’appliances. Plusieurs sous-réseaux peuvent être étendus à l’aide de plusieurs paires.

Notes

Le réseau étendu pour Azure ne doit être utilisé que pour les machines dont l’adresse IP ne peut pas être changée lors de la migration vers Azure. Il est toujours préférable de changer l’adresse IP et de la connecter à un sous-réseau qui existe entièrement dans Azure, si c’est une option.

Planification

Pour vous préparer à l’utilisation du réseau étendu pour Azure, vous devez identifier le sous-réseau que vous souhaitez étendre, puis effectuer les étapes suivantes :

planification de la capacité

Vous pouvez étendre jusqu’à 250 adresses IP à l’aide d’un réseau étendu pour Azure. Vous pouvez vous attendre à un débit agrégé d’environ 700 Mbits/s, avec une certaine variabilité en fonction de la vitesse du processeur du réseau étendu pour les appliances virtuelles Azure.

Configuration dans Azure

Avant d’utiliser Windows Admin Center, vous devez effectuer les étapes suivantes par le biais du portail Azure :

Dans Azure, créez un réseau virtuel qui contient au moins deux sous-réseaux, en plus des sous-réseaux requis pour votre connexion de passerelle. L’un des sous-réseaux que vous créez doit utiliser le même CIDR de sous-réseau que le sous-réseau local que vous voulez étendre. Le sous-réseau doit être unique au sein de votre domaine de routage afin qu’il ne chevauche aucun sous-réseau local.

Configurez une passerelle de réseau virtuel afin d’utiliser une connexion de site à site ou ExpressRoute pour connecter le réseau virtuel à votre réseau local.

Dans Azure, créez une machine virtuelle Windows Server 2022 - Édition Azure capable d’exécuter la virtualisation imbriquée. Il s’agit de l’une de vos deux appliances virtuelles. Connectez l’interface réseau principale au sous-réseau routable, et la deuxième interface réseau au sous-réseau étendu.

Notes

Le réseau étendu pour Azure nécessite Windows Server 2022 - Édition Azure pour la machine virtuelle qui s’exécute dans Azure.

Démarrez la machine virtuelle, activez le rôle Hyper-V, puis redémarrez. Par exemple :

Install-WindowsFeature -Name Hyper-V -IncludeManagementTools -RestartCréez deux commutateurs virtuels externes dans la machine virtuelle, puis connectez-en un à chacune des interfaces réseau. Par exemple :

New-VMSwitch -Name "External" -AllowManagementOS $true -NetAdapterName "Ethernet" New-VMSwitch -Name "Extended" -AllowManagementOS $true -NetAdapterName "Ethernet 2"

Configuration locale

Vous devez également effectuer certaines configurations manuelles dans votre infrastructure locale, notamment créer une machine virtuelle pour servir d’appliance virtuelle locale :

Assurez-vous que les sous-réseaux sont disponibles sur la machine physique sur laquelle vous allez déployer la machine virtuelle locale (appliance virtuelle). Cela inclut le sous-réseau que vous souhaitez étendre et un deuxième sous-réseau unique qui ne chevauche aucun sous-réseau dans le réseau virtuel Azure.

Créez une machine virtuelle Windows Server 2019 ou 2022 sur n’importe quel hyperviseur qui prend en charge la virtualisation imbriquée. Il s’agit de l’appliance virtuelle locale. Nous vous recommandons de la créer en tant que machine virtuelle à haute disponibilité dans un cluster. Connectez une carte réseau virtuelle au sous-réseau routable et une deuxième carte réseau virtuelle au sous-réseau étendu.

Démarrez la machine virtuelle, puis exécutez cette commande à partir d’une session PowerShell sur la machine virtuelle pour activer le rôle Hyper-V, puis redémarrez la machine virtuelle :

Install-WindowsFeature -Name Hyper-V -IncludeManagementTools -RestartExécutez les commandes suivantes dans une session PowerShell sur la machine virtuelle pour créer deux commutateurs virtuels externes dans la machine virtuelle et en connecter un à chacune des interfaces réseau :

New-VMSwitch -Name "External" -AllowManagementOS $true -NetAdapterName "Ethernet" New-VMSwitch -Name "Extended" -AllowManagementOS $true -NetAdapterName "Ethernet 2"

Autres composants requis

Si vous avez un pare-feu entre votre réseau local et Azure, vous devez le configurer pour permettre le routage asymétrique. Cela peut inclure des étapes pour désactiver la randomisation des numéros de séquence et activer le contournement de l’état TCP. Pour savoir comment effectuer ces étapes, reportez-vous à la documentation du fournisseur de votre pare-feu.

Déployer

Le déploiement est piloté par Windows Admin Center.

Installer et configurer Windows Admin Center

Téléchargez et installez Windows Admin Center sur n’importe quel ordinateur capable d’exécuter des Windows Admin Center, autre que les deux appliances virtuelles que vous avez créées précédemment.

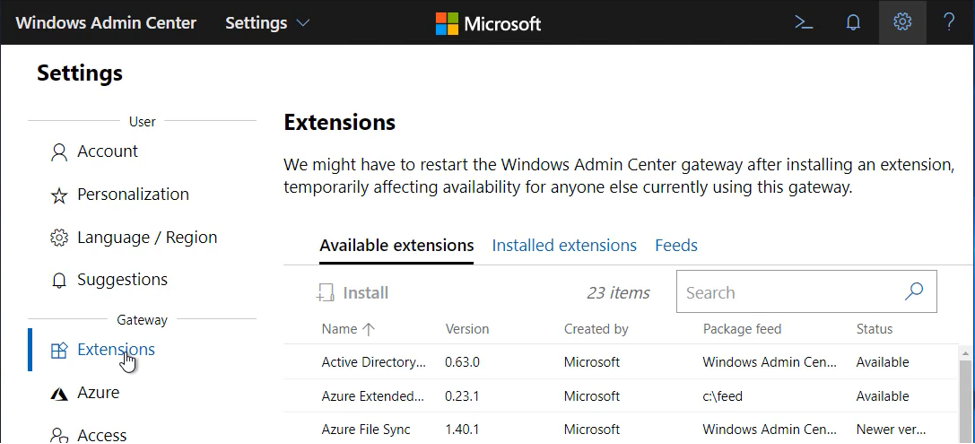

Dans Windows Admin Center, sélectionnez Paramètres (en haut à droite de la page) >Extensions. Sélectionnez ensuite Extensions :

Sous l’onglet Extensions disponibles, sélectionnez Réseau étendu, puis Installer.

Après quelques secondes, vous devez voir un message indiquant que l’installation a réussi.

Connectez Windows Admin Center à Azure, si ce n’est pas déjà fait. Si vous ignorez cette étape maintenant, nous vous demanderons de l’effectuer plus tard dans le processus.

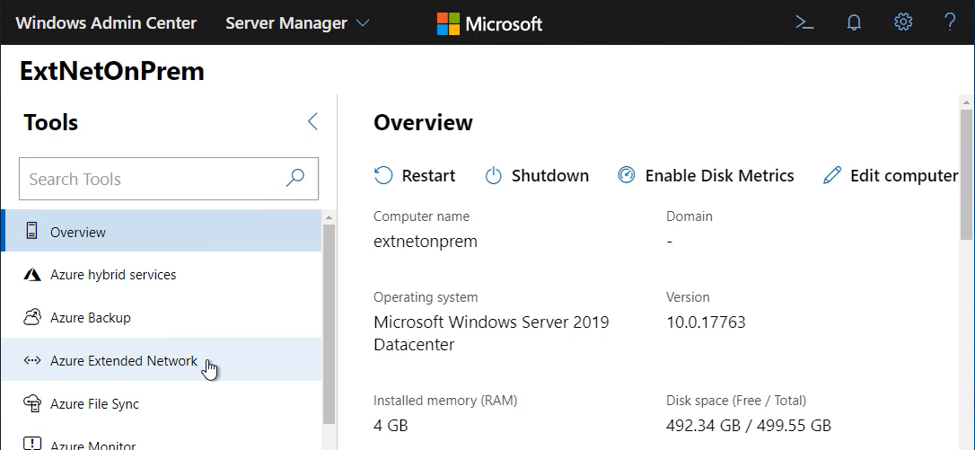

Dans Windows Admin Center, accédez à Toutes les connexions>Ajouter, puis sélectionnez Ajouter dans la vignette Serveur Windows. Entrez le nom du serveur (et les informations d’identification, si nécessaire) pour l’appliance virtuelle locale.

.

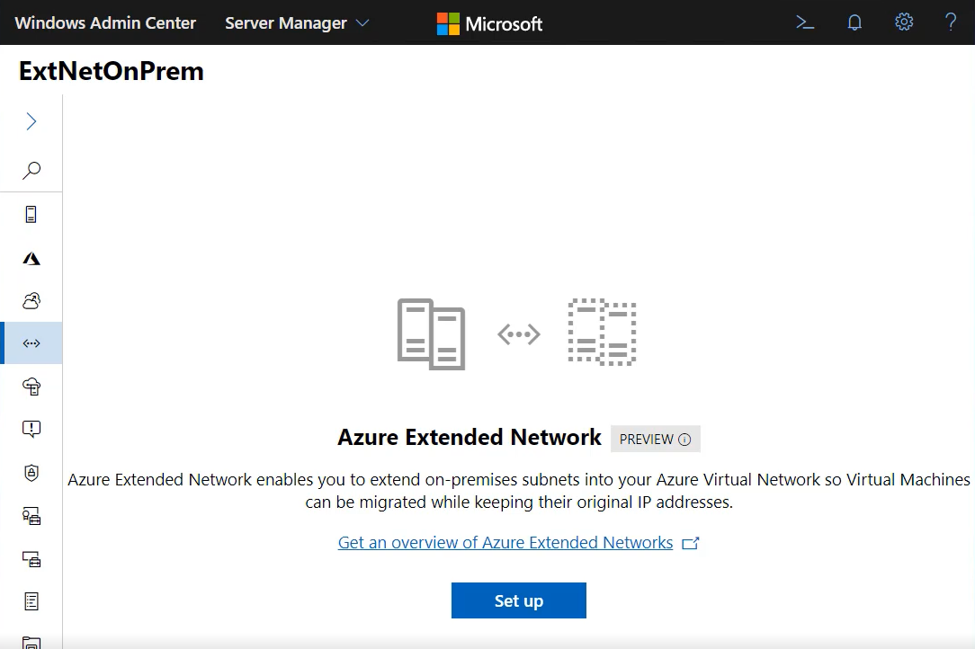

.Cliquez sur Réseau étendu pour commencer. La première fois, une vue d’ensemble et un bouton de configuration s’affichent :

Déployer un réseau étendu pour Azure

Cliquez sur Configurer pour commencer la configuration.

Cliquez sur Suivant pour ignorer la vue d’ensemble.

Dans le panneau Charger le package, vous devez télécharger le package de l’agent réseau étendu pour Azure et le charger sur l’appliance virtuelle. Suivez les instructions affichées dans le panneau.

Important

Faites défiler la page vers le bas si nécessaire, puis cliquez sur Charger avant de cliquer sur Suivant : Installation du réseau étendu.

Sélectionnez le CIDR de sous-réseau du réseau local que vous souhaitez étendre. La liste des sous-réseaux est extraite de l’appliance virtuelle. Si vous n’avez pas connecté l’appliance virtuelle à l’ensemble correct de sous-réseaux, vous ne verrez pas le CIDR de sous-réseau souhaité dans cette liste.

Cliquez sur Suivant après avoir sélectionné le CIDR de sous-réseau.

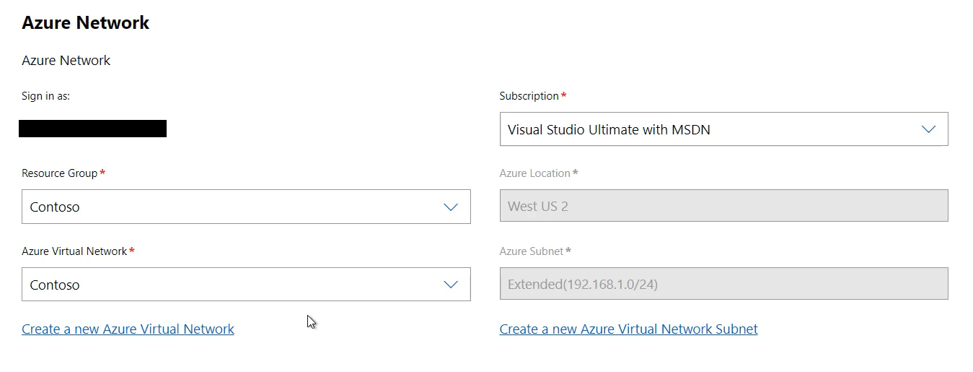

Sélectionnez l’abonnement, le groupe de ressources et le réseau virtuel dans lesquels vous effectuez l’extension :

La région (emplacement Azure) et le sous-réseau sont automatiquement sélectionnés. Sélectionnez « Suivant : Configuration de la passerelle de réseau étendu » pour continuer.

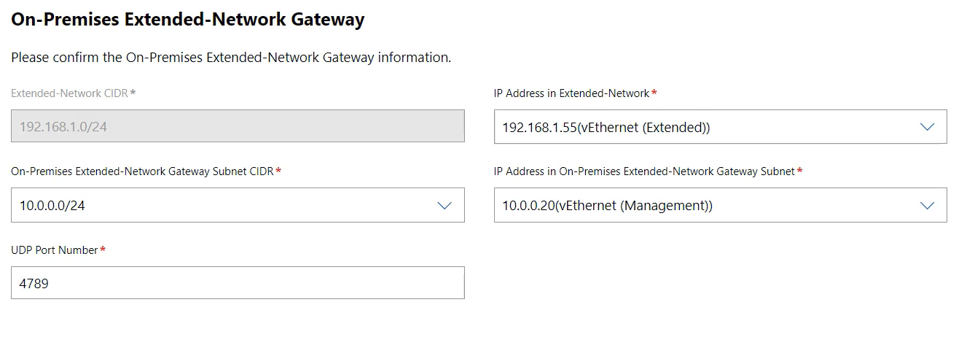

Vous allez maintenant configurer les appliances virtuelles. Les informations de la passerelle locale doivent être renseignées automatiquement :

Si elles semblent correctes, vous pouvez cliquer sur Suivant.

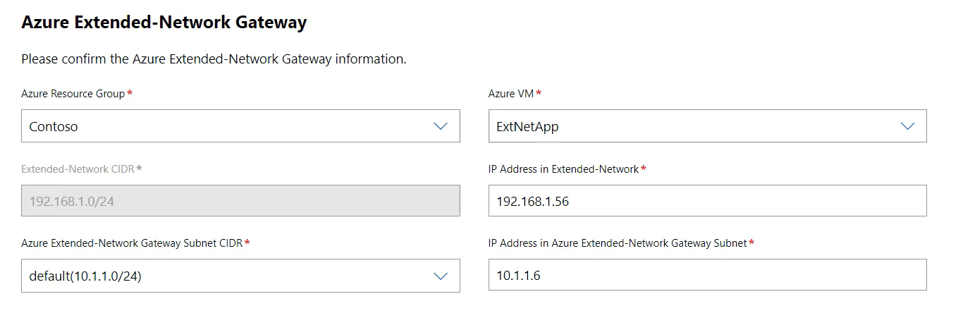

Pour l’appliance virtuelle Azure, vous devez sélectionner le groupe de ressources et la machine virtuelle à utiliser :

Note

La liste des machines virtuelles pour l’appliance virtuelle Azure inclut uniquement les machines virtuelles Azure qui contiennent Windows Server 2022 - Édition Azure. Si vous ne voyez pas votre machine virtuelle dans la liste, vérifiez qu’il s’agit de l’Édition Azure et recréez-la si ce n’est pas le cas.

Après avoir sélectionné la machine virtuelle, vous devez également sélectionner le CIDR du sous-réseau de passerelle de réseau étendu Azure. Cliquez ensuite sur Suivant : Déployer.

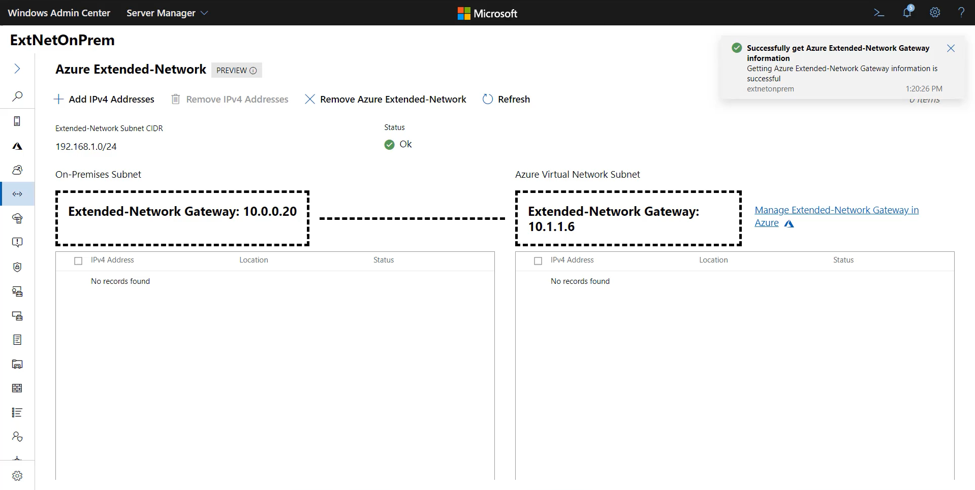

Passez en revue les informations récapitulatives, puis cliquez sur Déployer pour commencer le processus de déploiement. Le déploiement prend de 5 à 10 minutes environ. Une fois le déploiement terminé, vous voyez le panneau suivant permettant de gérer les adresses IP étendues, et l’état doit indiquer OK :

Gérer

Chaque adresse IP qui doit être accessible sur le réseau étendu doit être configurée. Vous pouvez configurer jusqu’à 250 adresses à étendre. Pour étendre une adresse

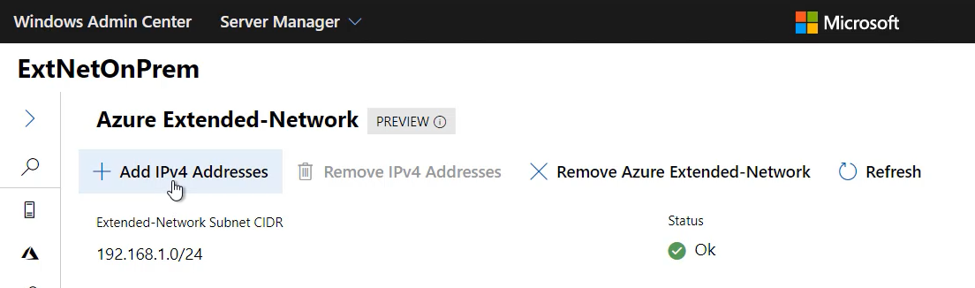

Cliquez sur Ajouter des adresses IPv4 :

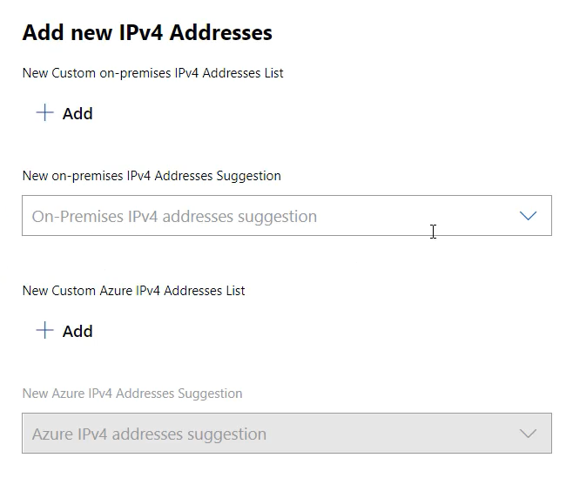

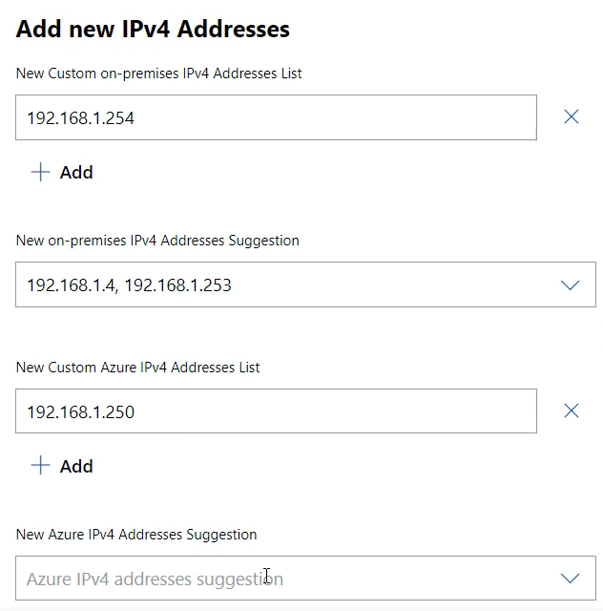

Le menu volant Ajouter de nouvelles adresses IPv4 s’affiche à droite :

Utilisez le bouton Ajouter pour ajouter manuellement une adresse. Les adresses locales que vous ajoutez seront accessibles par les adresses Azure que vous ajoutez à la liste des adresses Azure, et inversement.

Le réseau étendu pour Azure analyse le réseau pour découvrir les adresses IP et remplit les listes de suggestions en fonction de cette analyse. Pour étendre ces adresses, vous devez utiliser la liste déroulante et cocher la case en regard de l’adresse découverte. Toutes les adresses ne seront pas découvertes. Si vous le souhaitez, utilisez le bouton Ajouter pour ajouter manuellement des adresses qui ne sont pas découvertes automatiquement.

Lorsque vous avez terminé, cliquez sur Envoyer. Vous verrez l’état passer à Mise à jour, puis à En cours, et enfin revenir à OK une fois la configuration terminée.

Vos adresses sont désormais étendues. Utilisez le bouton Ajouter des adresses IPv4 pour ajouter des adresses supplémentaires à tout moment. Si une adresse IP n’est plus utilisée à l’une ou l’autre extrémité du réseau étendu, cochez la case en regard de cette adresse, puis sélectionnez Supprimer les adresses IPv4.

Si vous ne souhaitez plus utiliser un réseau étendu pour Azure, cliquez sur le bouton Supprimer le réseau étendu Azure. Cela désinstalle l’agent des deux appliances virtuelles et supprime les adresses IP étendues. Le réseau cesse alors d’être étendu. Après la suppression, vous devrez réexécuter l’installation si vous souhaitez recommencer à utiliser le réseau étendu.

Dépannage

Si vous recevez une erreur pendant le déploiement d’un réseau étendu pour Azure, effectuez les étapes suivantes :

Vérifiez que l’appliance virtuelle locale utilise Windows Server 2019 ou 2022. Vérifiez que l’appliance virtuelle Azure utilise Windows Server 2022 - Édition Azure.

Vérifiez que vous n’exécutez pas Windows Admin Center sur l’une des appliances virtuelles. Nous vous recommandons d’exécuter Windows Admin Center à partir d’un réseau local.

Assurez-vous que vous pouvez vous connecter à distance à la machine virtuelle locale à partir de la passerelle Windows Admin Center à l’aide de

enter-pssession.S’il existe un pare-feu entre Azure et l’emplacement local, vérifiez qu’il est configuré pour autoriser le trafic UDP sur le port sélectionné (4789 par défaut). Utilisez un outil tel que ctsTraffic pour configurer un écouteur et un expéditeur. Vérifiez que le trafic peut être envoyé dans les deux sens sur le port spécifié.

Utilisez pktmon pour vérifier que les paquets sont envoyés et reçus comme prévu. Exécutez pktmon sur chaque appliance virtuelle :

Pktmon start –etwExécutez la configuration du réseau étendu pour Azure, puis arrêtez le suivi :

Pktmon stop Netsh trace convert input=<path to pktmon etl file>Ouvrez le fichier texte généré à partir de chaque appliance virtuelle, puis recherchez du trafic UDP sur le port spécifié (4789 par défaut). Si vous voyez du trafic envoyé à partir de l’appliance virtuelle locale, mais pas reçu par l’appliance virtuelle Azure, vous devez vérifier le routage et le pare-feu entre les appliances. Si vous voyez du trafic envoyé de l’emplacement local vers Azure, vous devez voir l’appliance virtuelle Azure envoyer un paquet en réponse. Si ce paquet n’est jamais reçu par l’appliance virtuelle locale, vous devez vérifier que le routage est correct et qu’aucun pare-feu ne bloque le trafic entre les deux.

Diagnostic du chemin des données après la configuration initiale

Une fois le réseau étendu pour Azure configuré, les autres problèmes que vous pouvez rencontrer sont généralement dus à des pare-feu qui bloquent le trafic ou à un dépassement des MTU si l’échec est intermittent.

Vérifiez que les deux appliances virtuelles sont opérationnelles.

Vérifiez que l’agent réseau étendu s’exécute sur chacune des appliances virtuelles :

get-service extnwagentSi l’état n’est pas En cours d’exécution, vous pouvez le démarrer avec :

start-service extnwagentUtilisez packetmon comme décrit à l’étape 5 ci-dessus pendant que le trafic est envoyé entre deux machines virtuelles sur le réseau étendu pour vérifier que le trafic est reçu par les appliances virtuelles, envoyé via le port UDP configuré, puis reçu et transféré par l’autre appliance virtuelle.