Nouveautés de la protection des informations d’identification

Protection des informations d’identification pour l’utilisateur connecté

À compter de Windows 10, version 1507, Kerberos et NTLM utilisent la sécurité basée sur la virtualisation pour protéger les secrets Kerberos & NTLM de la session d’ouverture de session utilisateur connectée.

À compter de Windows 10 version 1511, le Gestionnaire de la Protection des informations d’identification utilise la sécurité basée sur la virtualisation pour protéger les informations d’identification enregistrées de type d’informations d’identification de domaine. Les informations d’identification de connexion et les informations d’identification de domaine enregistrées ne sont pas transmises à un hôte distant à l’aide du Bureau à distance. La Protection des informations d’identification peut être activée sans verrou UEFI.

À compter de Windows 10, version 1607, le mode utilisateur isolé est inclus avec Hyper-V afin qu’il ne soit plus installé séparément pour le déploiement de la Protection des informations d’identification.

En savoir plus sur la Protection des informations d’identification.

Protection des informations d’identification pour l’utilisateur connecté

À compter de Windows 10, version 1607, la Protection des informations d’identification distante protège les informations d’identification utilisateur connectées lors de l’utilisation du Bureau à distance en protégeant les secrets Kerberos et NTLM sur l’appareil client. Pour que l’hôte distant évalue les ressources réseau en tant qu’utilisateur, les demandes d’authentification nécessitent que l’appareil client utilise les secrets.

À compter de Windows 10, version 1703, la Protection des informations d’identification distante protège les informations d’identification utilisateur fournies lors de l’utilisation du Bureau à distance.

En savoir plus sur la Protection des informations d’identification à distance.

Protections de domaine

Les protections de domaine nécessitent un domaine Active Directory.

Prise en charge des appareils joints à un domaine pour l’authentification à l’aide d’une clé publique

À compter de Windows 10 version 1507 et Windows Server 2016, si un appareil joint à un domaine est en mesure d’inscrire sa clé publique liée auprès d’un contrôleur de domaine Windows Server 2016, l’appareil peut s’authentifier avec la clé publique à l’aide de l’authentification Kerberos PKINIT auprès d’un contrôleur de domaine Windows Server 2016.

À compter de Windows Server 2016, les KDC prennent en charge l’authentification à l’aide de l’approbation de clé Kerberos.

Prise en charge de l’extension PKINIT Freshness

À compter de Windows 10, version 1507 et Windows Server 2016, les clients Kerberos tenteront l’extension PKInit Freshness pour les authentifications basées sur une clé publique.

À compter de Windows Server 2016, les KDC peuvent prendre en charge l’extension PKInit Freshness. Par défaut, les KDC n’offrent pas l’extension PKInit Freshness.

En savoir plus sur la prise en charge de l’extension PKINIT Freshness.

Clés publiques propagées uniquement les secrets NTLM de l’utilisateur

À compter de Windows Server 2016 niveau fonctionnel de domaine (DFL), les contrôleurs de domaine peuvent prendre en charge le déploiement d’une clé publique uniquement les secrets NTLM de l’utilisateur. Cette fonctionnalité n’est pas disponible dans les DLL inférieures.

Avertissement

L’ajout d’un contrôleur de domaine à un domaine avec des secrets NTLM propagés activés avant que le contrôleur de domaine ait été mis à jour avec au moins la maintenance du 8 novembre 2016 présente le risque de blocage du contrôleur de domaine.

Configuration : pour les nouveaux domaines, cette fonctionnalité est activée par défaut. Pour les domaines existants, il doit être configuré dans le Centre d’administration Active Directory :

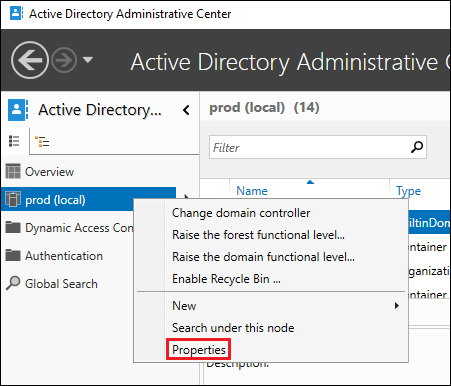

Dans le Centre d’administration Active Directory, cliquez avec le bouton droit sur le domaine dans le volet gauche, puis sélectionnez Propriétés.

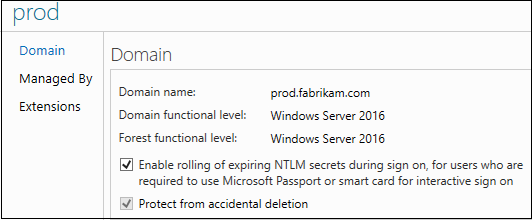

Sélectionnez Activer le déploiement des secrets NTLM arrivant à expiration pendant l’authentification, pour les utilisateurs qui doivent utiliser Windows Hello Entreprise ou une carte à puce pour l’ouverture de session interactive.

Cliquez sur OK.

L’autorisation de réseau NTLM lorsqu’un utilisateur est limité à certains appareils associés à un domaine

À compter de Windows Server 2016 niveau fonctionnel de domaine (DFL), les contrôleurs de domaine peuvent prendre en charge l’autorisation du NTLM réseau lorsqu’un utilisateur est limité à des appareils joints à un domaine spécifiques. Cette fonctionnalité n’est pas disponible dans les DLL inférieures.

Configuration : dans la stratégie d’authentification, cliquez sur Autoriser l’authentification réseau NTLM lorsque l’utilisateur est limité aux appareils sélectionnés.