פריסת ניסיון ופריסה של Defender עבור Office 365

חל על:

- Microsoft Defender XDR

מאמר זה מספק זרימת עבודה לפריסה ופריסה של Microsoft Defender עבור Office 365 בארגון שלך. באפשרותך להשתמש בהמלצות אלה כדי לצרף את Microsoft Defender עבור Office 365 ככלי יחיד לאבטחת סייבר או כחלק מפתרון מקצה לקצה עם Microsoft Defender XDR.

מאמר זה מבוסס על ההנחה שיש לך דייר ייצור של Microsoft 365 ואתה בפריסת ניסיון ופריסה של Microsoft Defender עבור Office 365 בסביבה זו. תרגול זה ישמרו על ההגדרות וההתאמות האישיות שתקבע במהלך פריסת הניסיון עבור הפריסה המלאה.

Defender for Office 365 תורם לארכיטקטורה Zero Trust בכך שהוא מסייע במניעה או בהפחתת נזק עסקי מהפרה. לקבלת מידע נוסף, עיין בנושא מניעה או צמצום של נזק עסקי מתרחיש עסקי להפרה במסגרת ההטמעה של Microsoft Zero Trust.

פריסה מקצה לקצה עבור Microsoft Defender XDR

מאמר 3 מתוך 6 בסידרה יעזור לך לפרוס את רכיבי ה- XDR של Microsoft Defender, כולל חקירה ומענה לתקריות.

המאמרים בסידרה זו תואמים לשלבים הבאים של פריסה מקצה לקצה:

| שלב | קישור |

|---|---|

| A. הפעל את הפיילוט | הפעל את הפיילוט |

| B. פריסת ניסיון ופריסה של רכיבי XDR של Microsoft Defender |

-

פריסת ניסיון ופריסה של Defender עבור זהות - פריסת ניסיון ופריסה של Defender עבור Office 365 (מאמר זה) - פריסת ניסיון ופריסה של Defender עבור נקודת קצה - פריסת ניסיון ופריסה של Microsoft Defender עבור אפליקציות ענן |

| C. חקור איומים והגב לאיומים | תרגל חקירה ותגובה של מקרים |

פריסת ניסיון ופריסה של זרימת עבודה עבור Defender עבור Office 365

הדיאגרמה הבאה ממחישה תהליך נפוץ לפריסת מוצר או שירות בסביבות IT.

התחל בהערכת המוצר או השירות והאופן שבו הם יפעלו בארגון שלך. לאחר מכן, תטיס את המוצר או השירות עם קבוצת משנה קטנה במידה המתאימה של תשתית הייצור שלך לבדיקה, למידה והתאמה אישית. לאחר מכן, הגדל בהדרגה את היקף הפריסה עד שכל התשתית או הארגון שלך מכוסים.

להלן זרימת העבודה לפריסת ניסיון ולפריסה של Defender עבור Office 365 בסביבת הייצור שלך.

בצע שלבים אלה:

- ביקורת ואימתה של רשומת ה- MX הציבורית

- ביקורת על תחומים מקובלים

- ביקורת על מחברים נכנסים

- הפעל את ההערכה

- יצירת קבוצות ניסיון

- קביעת תצורה של הגנה

- נסה יכולות

להלן השלבים המומלצים עבור כל שלב פריסה.

| שלב פריסה | תיאור |

|---|---|

| להעריך | בצע הערכת מוצר עבור Defender עבור Office 365. |

| טייס | בצע את שלבים 1-7 עבור קבוצות ניסיון. |

| פריסה מלאה | קבע את תצורת קבוצות המשתמשים הנסיונות בשלב 5 או הוסף קבוצות משתמשים כדי להרחיב מעבר לנסיונות הניסיון ובסופו של דבר לכלול את כל חשבונות המשתמשים שלך. |

Defender for Office 365 architecture and requirements

הדיאגרמה הבאה ממחישה ארכיטקטורת בסיס עבור Microsoft Defender for Office 365, שיכולה לכלול שער SMTP של ספק חיצוני או שילוב מקומי. תרחישי דו-קיום היברידיים (לדוגמה, תיבות דואר של ייצור הן מקומיות והן מקוונות) דורשים תצורות מורכבות יותר ואינן מכוסות במאמר זה או בהדרכה להערכה.

הטבלה הבאה מתארת איור זה.

| הסבר | תיאור |

|---|---|

| 1 | השרת המארח עבור השולח החיצוני מבצע בדרך כלל בדיקת DNS ציבורית עבור רשומת MX, המספקת לשרת היעד להעביר את ההודעה. הפניה זו יכולה להיות Exchange Online (EXO) ישירות או שער SMTP שתצורתו נקבעה לממסר מול EXO. |

| 2 | Exchange Online Protection מנהל משא ומתן ואימת את החיבור הנכנס ובודס את כותרות ההודעות ואת התוכן כדי לקבוע אילו פריטי מדיניות, תיוג או עיבוד נוספים נדרשים. |

| 3 | Exchange Online משתלב עם Microsoft Defender עבור Office 365 כדי להציע הגנה מתקדמת יותר מפני איומים, צמצום סיכונים ותיקון. |

| 4 | הודעה שאינה זדונית, חסומה או בהסגר מעובדת ונמסרת לנמען ב- EXO, שבה העדפות המשתמש הקשורות לדואר זבל, לכללי תיבת דואר או להגדרות אחרות מוערכת ו מופעלת. |

| 5 | ניתן להפוך שילוב עם Active Directory מקומי לזמין באמצעות Microsoft Entra Connect כדי לסנכרן ולהקצה אובייקטים וחשבונות מותאמי דואר עם מזהה Microsoft Entra ובסופו של דבר Exchange Online. |

| 6 | בעת שילוב סביבה מקומית, מומלץ להשתמש בשרת Exchange לניהול ולהנהלה נתמכים של תכונות, הגדרות ותצורות הקשורות לדואר. |

| 7 | Microsoft Defender for Office 365 משתף אותות ל- Microsoft Defender XDR לגילוי ותגובה מורחבים (XDR). |

שילוב מקומי הוא שילוב נפוץ אך אופציונלי. אם הסביבה שלך היא ענן בלבד, הדרכה זו מתאימה לך גם כן.

Defender מוצלח להערכת Office 365 או לנסיונות ייצור דורש את הדרישות המוקדמות הבאות:

- כל תיבות הדואר של הנמענים נמצאות כעת ב- Exchange Online.

- רשומת ה- MX הציבורית שלך תיפתר ישירות ל- EOP או לשער Simple Mail Transfer Protocol (SMTP) של ספק חיצוני, ולאחר מכן יעביר דואר אלקטרוני חיצוני נכנס ישירות ל- EOP.

- תחום הדואר האלקטרוני הראשי שלך מוגדר כסמכותי ב - Exchange Online.

- פריסת והגדרת בהצלחה חסימת קצה מבוססת מדריך כתובות (DBEB) בהתאם לצורך. לקבלת מידע נוסף, ראה שימוש בחסימת Directory-Based Edge כדי לדחות הודעות הנשלחות לנמענים לא חוקיים.

חשוב

אם דרישות אלה אינן ישימות או אם אתה עדיין נמצא בתרחיש דו-קיום היברידי, הערכת Microsoft Defender עבור Office 365 עשויה לדרוש תצורות מורכבות או מתקדמות יותר שאינן מכוסות באופן מלא בהדרכה זו.

שלב 1: ביקורת ואימתה של רשומת MX הציבורית

כדי להעריך ביעילות את Microsoft Defender עבור Office 365, חשוב להעביר דואר אלקטרוני חיצוני נכנס באמצעות מופע Exchange Online Protection (EOP) המשויך לדייר שלך.

- בפורטל הניהול של M365 ב- https://admin.microsoft.com, הרחב את ... הצג הכל במידת הצורך, הרחב את הגדרות ולאחר מכן בחר תחומים. לחלופין, כדי לעבור ישירות לדף תחומים , השתמש ב- https://admin.microsoft.com/Adminportal/Home#/Domains.

- בדף תחומים , בחר את תחום הדואר האלקטרוני המאומת על-ידי לחיצה במקום כלשהו בערך שאינו תיבת הסימון.

- בתפריט הנשלף של פרטי התחום שנפתח, בחר את הכרטיסיה רשומות DNS . רשום לעצמך את רשומת ה- MX שנוצרה והוקצתה לדייר ה- EOP שלך.

- גש לאזור ה- DNS החיצוני (הציבורי) ובדוק את רשומת ה- MX הראשית המשויכת לתחום הדואר האלקטרוני שלך:

- אם רשומת ה- MX הציבורית שלך תואמת כעת לכתובת EOP שהוקצתה (לדוגמה, contoso-com.mail.protection.outlook.com) אין צורך בשינויי ניתוב נוספים.

- אם רשומת ה- MX הציבורית שלך מפוענח כעת לשער SMTP של ספק חיצוני או מקומי, ייתכן שתידרש תצורות ניתוב נוספות.

- אם רשומת ה- MX הציבורית שלך מזהה כעת את Exchange המקומי, ייתכן שאתה עדיין נמצא במודל היברידי שבו תיבות דואר מסוימות של נמענים עדיין לא הועברו ל- EXO.

שלב 2: ביקורת על תחומים מקובלים

- במרכז הניהול של Exchange (EAC) ב- https://admin.exchange.microsoft.com, הרחב את זרימת דואר ולאחר מכן לחץ על תחומים מקובלים. לחלופין, כדי לעבור ישירות לדף תחומים מקובלים , השתמש ב- https://admin.exchange.microsoft.com/#/accepteddomains.

- בדף תחומים מקובלים , שים לב לערך סוג תחום עבור תחום הדואר האלקטרוני הראשי שלך.

- אם סוג התחום מוגדר לסמכותי, המערכת מניחה שכל תיבות הדואר של הנמען עבור הארגון שלך נמצאות כעת ב- Exchange Online.

- אם סוג התחום מוגדר כ- InternalRelay, ייתכן שעדיין תהיה במודל היברידי שבו חלק מתיבות הדואר של הנמענים עדיין נמצאות בסביבה המקומית.

שלב 3: ביקורת של מחברים נכנסים

- במרכז הניהול של Exchange (EAC) ב- https://admin.exchange.microsoft.com, הרחב את זרימת דואר ולאחר מכן לחץ על מחברים. לחלופין, כדי לעבור ישירות לדף מחברים , השתמש ב- https://admin.exchange.microsoft.com/#/connectors.

- בעמוד מחברים , רשום לעצמך מחברים עם ההגדרות הבאות:

- הערך ' מ' הוא ארגון שותף שעשוי להתאים לשער SMTP של ספק חיצוני.

- הערך From הוא הארגון שלך שעשוי להצביע על כך שאתה עדיין בתרחיש היברידי.

שלב 4: הפעלת ההערכה

השתמש בהוראות המופיעות כאן כדי להפעיל את הערכת Microsoft Defender עבור Office 365 מפורטל Microsoft Defender.

לקבלת מידע מפורט, ראה נסה את Microsoft Defender עבור Office 365.

בפורטל Microsoft Defender https://security.microsoft.comב- , הרחב את דואר אלקטרוני &> פעולה בחר מדיניות &>> כללי איומים, בחר מדיניות איומים גלול מטה למקטע אחרים ולאחר מכן בחר מצב הערכה. לחלופין, כדי לעבור ישירות לדף מצב הערכה, השתמש ב- https://security.microsoft.com/atpEvaluation.

בדף מצב הערכה, לחץ על התחל הערכה.

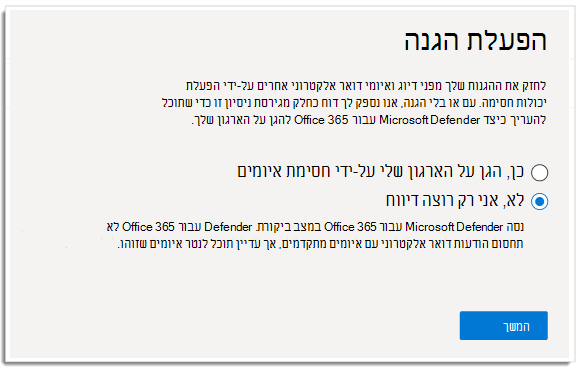

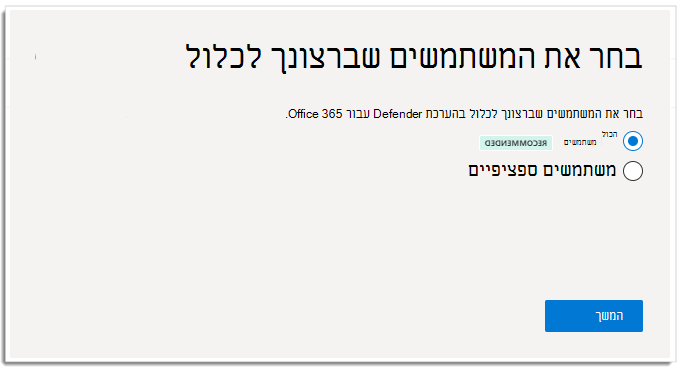

בתיבת הדו-שיח הפעלת הגנה , בחר לא, אני רוצה דיווח בלבד ולאחר מכן לחץ על המשך.

בתיבת הדו-שיח בחירת המשתמשים שברצונך לכלול , בחר כל המשתמשים ולאחר מכן לחץ על המשך.

בתיבת הדו-שיח עזור לנו להבין את זרימת הדואר שלך, אחת מהאפשרויות הבאות נבחרת באופן אוטומטי בהתבסס על הזיהוי של רשומת ה- MX עבור התחום שלך:

אני משתמש רק ב- Microsoft Exchange Online: רשומות ה- MX עבור התחום שלך מצביעות על Microsoft 365. לא נותר דבר לקבוע את התצורה, לכן לחץ על סיום.

אני משתמש בספק שירות חיצוני ו/או בספק שירות מקומי: במסך הקרוב, בחר את שם הספק יחד עם המחבר הנכנס שמקבל דואר מפתרון זה. בנוסף, אתה מחליט אם אתה זקוק לכלל זרימת דואר של Exchange Online (המכונה גם כלל תעבורה) המדלג על סינון הודעות זבל עבור הודעות נכנסות משירות ההגנה או מהמכשיר של ספק חיצוני. לאחר שתסיים, לחץ על סיום.

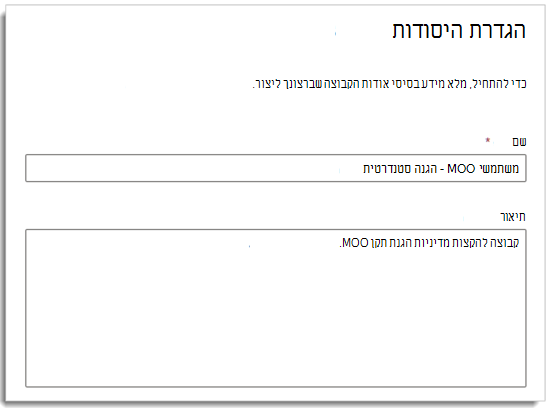

שלב 5: יצירת קבוצות ניסיון

כאשר אתה בפריסת ניסיון של Microsoft Defender עבור Office 365, ייתכן שתבחר בפריסת ניסיון של משתמשים ספציפיים לפני שתאפשר ולאכוף מדיניות עבור הארגון כולו. יצירת קבוצות תפוצה יכולה לסייע בניהול תהליכי הפריסה. לדוגמה, צור קבוצות כגון משתמשי Defender for Office 365 - הגנה רגילה, Defender עבור משתמשי Office 365 - הגנה קפדנית, Defender עבור משתמשי Office 365 - הגנה מותאמת אישית או Defender עבור משתמשי Office 365 - חריגים.

ייתכן שלא יהיה ברור מדוע 'רגיל' ו'קפדני' הם המונחים המשמשים עבור קבוצות אלה, אך זה יהיה ברור כאשר תחקור מידע נוסף אודות הגדרות האבטחה הקבועות מראש של Defender for Office 365. מתן שמות לקבוצות 'מותאמות אישית' ו'חריגות' מדבר עבור עצמן, ועל אף שרוב המשתמשים שלך צריכים להיות תחת קבוצות רגילות וקפדןות, מותאמות אישית וקבוצות חריגות תאסוף נתונים חשובים עבורך בנוגע לניהול סיכונים.

ניתן ליצור ולהגדיר קבוצות תפוצה ישירות ב- Exchange Online או לסנכרן פריטים מ- Active Directory מקומי.

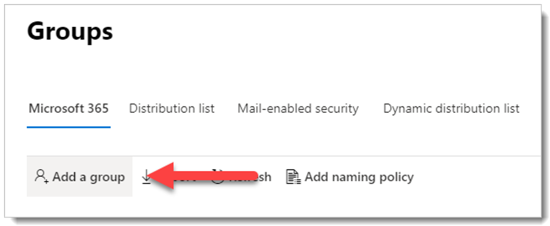

היכנס למרכז הניהול של Exchange (EAC) https://admin.exchange.microsoft.com באמצעות חשבון שהוענק לו תפקיד מנהל נמענים או שהוקצו לו הרשאות ניהול קבוצות.

עבור אל קבוצות>נמענים.

בדף קבוצות , בחר

הוסף קבוצה.

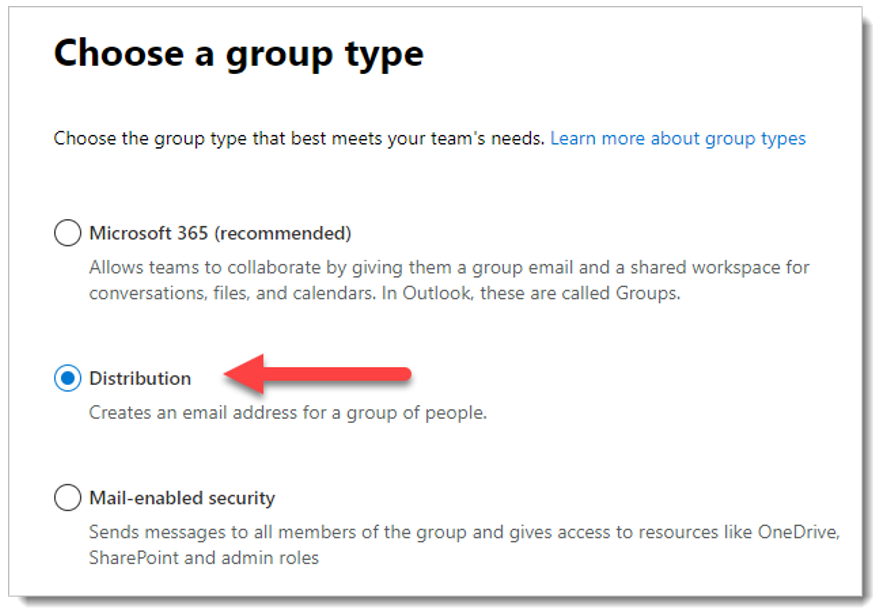

הוסף קבוצה.עבור סוג קבוצה, בחר הפצה ולאחר מכן לחץ על הבא.

תן לקבוצה שם ותיאוראופציונלי ולאחר מכן לחץ על הבא.

בעמודים הנותרים, הקצה בעלים, הוסף חברים לקבוצה, הגדר את כתובת הדואר האלקטרוני, הגבלות על יציאה מהצטרפות והגדרות אחרות.

שלב 6: קביעת תצורה של הגנה

חלק מהיכולות ב- Defender עבור Office 365 מוגדרות ומופעירות כברירת מחדל, אך ייתכן שפעולות אבטחה עשויות לתרץ את רמת ההגנה מברירת המחדל.

התצורה של חלק מהיכולות עדיין לא נקבעה. יש לך את האפשרויות הבאות לקביעת תצורה של הגנה (שניתן לשנות בקלות במועד מאוחר יותר):

הקצה משתמשים למדיניות אבטחה קבועהמראש: מדיניות אבטחה קבועה מראש היא השיטה המומלצת כדי להקצות במהירות רמה אחידה של הגנה בכל היכולות. באפשרותך לבחור מתוך הגנה רגילהאו קפדנית . ההגדרות עבור Standard ו- Strict מתוארות בטבלאות כאן. ההבדלים בין רגיל וקפדן מסוכמים בטבלה כאן.

היתרונות של מדיניות אבטחה קבועה מראש הם שאתה מגן על קבוצות של משתמשים במהירות האפשרית באמצעות ההגדרות המומלצות של Microsoft בהתבסס על תצפיות במרכזי הנתונים. ככל שיכולות ההגנה החדשות מתווספות, ו ככל שנוף האבטחה משתנה, ההגדרות במדיניות אבטחה קבועה מראש מתעדכנות באופן אוטומטי להגדרות המומלצות שלנו.

החסרונות של מדיניות אבטחה קבועה מראש היא שלא ניתן להתאים אישית כמעט אף אחת מהגדרות האבטחה במדיניות אבטחה קבועה מראש (לדוגמה, לא ניתן לשנות פעולה ממסירה לדואר זבל להסגר, או להיפך). החריגה היא ערכים ופריטים חריגים אופציונליים עבור התחזות משתמש והגנת התחזות לתחום, שעליו לקבוע את תצורתם באופן ידני.

כמו כן, זכור שמדיניות אבטחה קבועה מראש מוחלת תמיד לפני פריטי מדיניות מותאמים אישית. לכן, אם ברצונך ליצור פריטי מדיניות מותאמים אישית ולהשתמש בהם, תצטרך לא לכלול משתמשים במדיניות מותאמת אישית אלה במדיניות אבטחה קבועה מראש.

קבע תצורה של מדיניות הגנה מותאמת אישית: אם אתה מעדיף לקבוע את תצורת הסביבה בעצמך, השווה את הגדרות ברירת המחדל, הרגיל והקפדן בהגדרות המומלצות עבור EOP ו- Microsoft Defender עבור אבטחת Office 365. שמור גיליון אלקטרוני של המקום שבו גירסת ה- Build המותאמת אישית שלך מסתה.

באפשרותך גם להשתמש במנתח התצורה כדי להשוות את ההגדרות במדיניות המותאמת אישית שלך לערכים רגילים וקפדן.

לקבלת מידע מפורט על בחירת מדיניות אבטחה קבועה מראש לעומת מדיניות מותאמת אישית, ראה קביעת אסטרטגיית מדיניות ההגנה שלך.

הקצה פריטי מדיניות אבטחה קבועים מראש

מומלץ להתחיל עם מדיניות האבטחה הקבועה מראש ב- EOP וב- Defender עבור Office 365 במהירות על-ידי הקצאתם למשתמשים ספציפיים בפריסת ניסיון או לקבוצות מוגדרות כחלק מההערכה שלך. פריטי מדיניות קבועים מראש מציעים תבנית הגנה רגילה בסיסית או תבנית הגנה קפדנית יותר, שניתן להקצות באופן עצמאי.

לדוגמה, ניתן להחיל תנאי EOP עבור הערכות ניסיון אם הנמענים חברים בקבוצה מוגדרת של EOP Standard Protection ולאחר מכן מנוהלים על-ידי הוספת חשבונות לקבוצה או הסרת חשבון מתוכם.

בדומה לכך, ניתן להחיל תנאי של Defender for Office 365 להערכות ניסיון אם הנמענים חברים בקבוצה מוגדרת Defender for Office 365 Standard Protection ולאחר מכן מנוהלים על-ידי הוספה או הסרה של חשבונות דרך הקבוצה.

לקבלת הוראות מלאות, ראה שימוש בפורטל Microsoft Defender כדי להקצות למשתמשים מדיניות אבטחה קבועה מראש רגילה וקפדן.

קביעת תצורה של מדיניות הגנה מותאמת אישית

תבניות המדיניות Standard אוStrict Defender for Office 365 המוגדרות מראש מעניקות למשתמשים הנסיונות שלך את ההגנה הבסיסית המומלצת. עם זאת, באפשרותך גם לבנות ולהקצות פריטי מדיניות הגנה מותאמים אישית כחלק מההערכה שלך.

חשוב להיות מודע לקדימות שמדיניות הגנה זו חלה ונאכפת, כפי שמוסבר בסדר הקדימות עבור מדיניות אבטחה קבועה מראש ומדיניות אחרת.

ההסבר והטבלה ב'קביעת תצורה של מדיניות הגנה ' מספקים חומר עזר שימושי לצורך קביעת התצורה.

שלב 7: נסה את היכולות

כעת, לאחר שהטיס שלך מוגדר ומוגדר, כדאי להכיר את כלי הדיווח, הניטור וההדמיות להתקפה הייחודיים ל- Microsoft Defender עבור Microsoft 365.

| יכולת | תיאור | מידע נוסף |

|---|---|---|

| סייר האיומים | Threat Explorer הוא כלי רב-עוצמה בקרבת מקום בזמן אמת כדי לעזור לצוותי פעולות אבטחה לחקור איומים ולהגיב להם, ומציג מידע אודות תוכנות זדוניות ותוכנות דיוג שזוהו בדואר אלקטרוני ובקבצים ב- Office 365, וכן איומי אבטחה וסיכוני אבטחה אחרים לארגון שלך. | אודות סייר האיומים |

| הדרכה בהדמיית התקפה | באפשרותך להשתמש בהדרכה להדמיית תקיפה בפורטל Microsoft Defender כדי להפעיל תרחישי תקיפה מציאותיים בארגון שלך, אשר עוזרים לך לזהות משתמשים פגיעים לפני שמתקפה אמיתית תשפיע על הסביבה שלך. | תחילת השימוש בהדרכה להדמיית תקיפה |

| לוח מחוונים של דוחות | בתפריט הניווט הימני, לחץ על דוחות והרחב את הכותרת דואר & פעולה. דוחות שיתוף & דואר אלקטרוני הם על איתור מגמות אבטחה שחלקן יאפשרו לך לבצע פעולה (באמצעות לחצנים כגון 'עבור אל הגשות') ואחרים יציגו מגמות. מדדים אלה נוצרים באופן אוטומטי. |

הצגת דוחות אבטחה של דואר אלקטרוני בפורטל Microsoft Defender הצגת דוחות של Defender עבור Office 365 בפורטל Microsoft Defender |

שילוב SIEM

באפשרותך לשלב את Defender עבור Office 365 עם Microsoft Sentinel או עם שירות כללי של מידע אבטחה וניהול אירועים (SIEM) כדי לאפשר ניטור מרכזי של התראות ופעילויות מאפליקציות מחוברות. באמצעות Microsoft Sentinel, באפשרותך לנתח אירועי אבטחה בצורה מקיפה יותר ברחבי הארגון ולבנות ספרי משחקים לתגובה יעילה ומידית.

Microsoft Sentinel כולל מחבר Defender for Office 365. לקבלת מידע נוסף, ראה חיבור התראות מ- Microsoft Defender עבור Office 365.

ניתן לשלב את Microsoft Defender עבור Office 365 גם בפתרונות אחרים של SIEM באמצעות ה- API לניהול פעילות של Office 365. לקבלת מידע אודות שילוב עם מערכות SIEM כלליות, ראה שילוב כללי של SIEM.

השלב הבא

שלב את המידע ב- Microsoft Defender עבור מדריך פעולות האבטחה של Office 365 בתהליכים של SecOps.

השלב הבא עבור הפריסה מקצה לקצה של Microsoft Defender XDR

המשך את הפריסה מקצה לקצה של Microsoft Defender XDR באמצעות פריסת ניסיון ופרוס את Defender עבור נקודת קצה.

עצה

האם ברצונך לקבל מידע נוסף? צור קשר עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: קהילת האבטחה של Microsoft Defender XDR.