הגנה על הרשת שלך

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

- האנטי-וירוס של Microsoft Defender

פלטפורמות

- Windows

- Macos

- לינוקס

רוצה להתנסות ב- Microsoft Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

מבט כולל על הגנת רשת

הגנה על הרשת עוזרת להגן על מכשירים מפני אירועים מבוססי-אינטרנט. הגנה על הרשת היא יכולת להקטנת פני השטח של ההתקפה. היא עוזרת למנוע מהעובדים לגשת לתחום מסוכן באמצעות אפליקציות. תחומים שמארחים הונאות דיוג, ניצולים ותוכן זדוני אחר באינטרנט נחשבים למסוכנים. הגנה על רשת מרחיבה את טווח Microsoft Defender SmartScreen כדי לחסום את כל תעבורת ה- HTTP(S) היוצאת שינסה להתחבר למקורות עם מוניטין נמוך (בהתבסס על התחום או שם המחשב המארח).

הגנת רשת מררחבת את ההגנה על הגנה באינטרנט לרמת מערכת ההפעלה, והיא מהותית רכיב מרכזי לסינון תוכן אינטרנט (WCF). הוא מספק את פונקציונליות ההגנה באינטרנט שנמצאת ב- Microsoft Edge לדפדפנים נתמכים אחרים ולאפליקציות אחרות שאינן בדפדפן. הגנה על הרשת גם מספקת ניראות וחסימה של מחווני סכנה (IOCs) בעת שימוש עם זיהוי נקודת קצה ותגובה. לדוגמה, הגנה על רשת פועלת עם המחוונים המותאמים אישית שבהם באפשרותך להשתמש כדי לחסום תחומים ספציפיים או שמות מארחים ספציפיים.

כיסוי הגנת רשת

הטבלה הבאה מסכמת את אזורי ההגנה על הרשת.

| תכונה | מייקרוסופט אדג' | דפדפנים של ספקים חיצוניים | תהליכים שאינם דפדפן (לדוגמה, PowerShell) |

|---|---|---|---|

| הגנה מפני איומים באינטרנט | SmartScreen חייב להיות זמין | הגנת רשת חייבת להיות במצב חסימה | הגנת רשת חייבת להיות במצב חסימה |

| מחוונים מותאמים אישית | SmartScreen חייב להיות זמין | הגנת רשת חייבת להיות במצב חסימה | הגנת רשת חייבת להיות במצב חסימה |

| סינון תוכן אינטרנט | SmartScreen חייב להיות זמין | הגנת רשת חייבת להיות במצב חסימה | לא נתמך |

הערה

ב- Mac וב- Linux, דרושה לך הגנת רשת במצב חסימה כדי לקבל תמיכה עבור תכונות אלה ב- Edge. ב- Windows, הגנת הרשת אינה מנטרת את Microsoft Edge. עבור תהליכים שאינם Microsoft Edge ו- Internet Explorer, תרחישי הגנה באינטרנט ממנפים את הגנת הרשת לבדיקה ולאכיפה.

- IP נתמך עבור כל שלושת הפרוטוקולים (TCP, HTTP ו- HTTPS (TLS)).

- רק כתובות IP בודדות נתמכות (אין בלוקי CIDR או טווחי IP) מחוונים מותאמים אישית.

- ניתן לחסום כתובות URL מוצפנות (נתיב מלא) רק בדפדפנים של צד ראשון (Internet Explorer, Edge).

- ניתן לחסום כתובות URL מוצפנות (FQDN בלבד) בדפדפנים של ספקים חיצוניים (כלומר, מלבד Internet Explorer, Edge).

- ניתן להחיל בלוקי נתיב מלאים של כתובת URL עבור כתובות URL לא מוצפנות.

ייתכן שיידרשו עד שעתיים של השהיה (בדרך כלל פחות) בין הזמן שבו הפעולה תינקט, וכתובת ה- URL וה- IP נחסמות.

צפה בסרטון וידאו זה כדי ללמוד כיצד הגנה על הרשת מסייעת להפחית את משטח התקיפה של המכשירים שלך מפני הונאות דיוג, ניצולים ותוכן זדוני אחר.

דרישות להגנה על רשת

הגנת רשת דורשת Windows 10 או 11 (Pro או Enterprise), Windows Server גירסה 1803 ואילך, macOS גירסה 11 ואילך או גירסאות Linux נתמכות של Defender, והגנה Microsoft Defender אנטי-וירוס בזמן אמת.

| גירסאת Windows | האנטי-וירוס של Microsoft Defender |

|---|---|

| Windows 10 גירסה 1709 ואילך, Windows 11, Windows Server 1803 ואילך | ודא שההגנה Microsoft Defender אנטי-וירוס בזמן אמת, ניטור אופן פעולה והגנה מבוססת ענן זמינים (פעילים) |

| Windows Server 2012 R2 ו- Windows Server 2016 עם הסוכן המאוחד | Platform Update גירסה 4.18.2001.x.x ואילך |

מדוע הגנה על הרשת חשובה

הגנת רשת היא חלק מקבוצת הפתרונות להקטנת משטח התקיפה Microsoft Defender עבור נקודת קצה. הגנה על רשת מאפשרת לשכבת הרשת לחסום כתובות URL וכתובות IP. הגנה על רשת יכולה לחסום גישה לכתובות URL באמצעות דפדפנים מסוימים וחיבורי רשת רגילים. כברירת מחדל, הגנת רשת מגנת על המחשבים שלך מפני כתובות URL זדוניות ידועות באמצעות הזנת SmartScreen, החוסמת כתובות URL זדוניות באופן דומה ל- SmartScreen בדפדפן Microsoft Edge. ניתן להרחיב את הפונקציונליות של הגנת הרשת ל:

- חסימת כתובות IP/כתובות URL בינה איומים משלך (מחוונים)

- חסימת שירותים ללא תס"יישומי ענן של Microsoft Defender

- חסימת גישה לדפדפן לאתרי אינטרנט בהתבסס על קטגוריה (סינון תוכן אינטרנט)

הגנה על הרשת היא חלק קריטי ממחסנית ההגנה והתגובה של Microsoft.

עצה

לקבלת פרטים על הגנת רשת עבור Windows Server, Linux, MacOS ו- Mobile Threat Defense (MTD), ראה חיפוש איומים באופן יזום באמצעות ציד מתקדם.

חסום תקיפות של פקודות ובקרה

מחשבי השרת Command and Control (C2) משמשים משתמשים זדוניים לשליחת פקודות למערכות שנחשף בעבר לסכנה על-ידי תוכנות זדוניות. תקיפות C2 מסתתרות בדרך כלל בשירותים מבוססי ענן כגון שיתוף קבצים ושירותי דואר אינטרנט, ומאפשרות לשרתי C2 להימנע מזיהוי על-ידי שילוב עם תעבורה אופיינית.

ניתן להשתמש בשרתי C2 ליזום פקודות ה יכולות:

- גנוב נתונים

- שליטה במחשבים שנחשף לסכנה ב- Botnet

- הפרעה לאפליקציות לגיטימיות

- הפצת תוכנות זדוניות, כגון תוכנת כופר

רכיב הגנת הרשת של Defender for Endpoint מזהה וחוסם חיבורים לתשתיות C2 המשמשות בתקיפות תוכנות כופר המופעלות על-ידי בני אדם, תוך שימוש בטכניקות כגון למידת מכונה וזיהוי חכם של מחוון של סכנה (IoC).

הגנת רשת: זיהוי ותיקון C2

בתבנית הראשונית שלה, תוכנת כופר היא איום סחורות, מתוכנת מראש ומתמקד בתוצאות מוגבלות וספציפית (לדוגמה, הצפנת מחשב). עם זאת, תוכנת כופר התפתחה לאיום מתוחכם שהוא מונחה על-ידי בני אדם, מסתגל ומתמקד בקנה מידה גדול יותר ותוצאות נרחבות יותר, כגון החזקת נכסים או נתונים של ארגון שלם עבור כופר.

התמיכה בשרתי פקודות ובקרה (C2) היא חלק חשוב מהתפתחות תוכנת כופר זו והיא מה שמאפשרת להתקפות אלה להתאים את עצמן לסביבה שהם יעדים לה. שבירת הקישור לתשתית הפקודות והבקרה מפסיקה את התקדמות ההתקפה לשלב הבא שלה. לקבלת מידע נוסף על זיהוי ותיקון C2, ראה זיהוי ותיקון של תקיפות פקודה ושליטה בשכבת הרשת.

הגנה על הרשת: הודעות מוקפצות חדשות

| מיפוי חדש | קטגוריית תגובה | מקורות |

|---|---|---|

| דיוג | דיוג | Smartscreen |

| זדוני | זדוני | Smartscreen |

| פקודה ופקד | C2 (C2) | Smartscreen |

| פקודה ופקד | קוקו | Smartscreen |

| זדוני | לא מהימן | Smartscreen |

| על-ידי מנהל ה- IT שלך | CustomBlockList | |

| על-ידי מנהל ה- IT שלך | מדיניות מותאמת אישית |

הערה

customAllowList אינו יוצר הודעות ב נקודות קצה.

הודעות חדשות עבור קביעת הגנת רשת

יכולת חדשה הזמינה לציבור בהגנת רשת משתמשת בפונקציות ב- SmartScreen כדי לחסום פעילויות דיוג מתוך אתרי פקודה ושליטה זדוניים.

כאשר משתמש קצה מנסה לבקר באתר אינטרנט בסביבה שבה הגנת רשת מופעלת, שלושה תרחישים אפשריים:

- כתובת ה- URL כוללת מוניטין טוב מוכר - במקרה זה המשתמש מורשה לגשת ללא מכשול, ולא מוצגת הודעה מורמת ב נקודת הקצה. לתוקף, התחום או כתובת ה- URL מוגדרים ל'מותר'.

- כתובת ה- URL כוללת מוניטין לא ידוע או לא בטוח - הגישה של המשתמש חסומה, אך היכולת לעקוף (לבטל את החסימה) של הבלוק. לתוקף, התחום או כתובת ה- URL מוגדרים כביקורת.

- כתובת ה- URL כוללת מוניטין רע (זדוני) ידוע - נמנעת מהמשתמש גישה. לתוקף, התחום או כתובת ה- URL מוגדרים לחסימה.

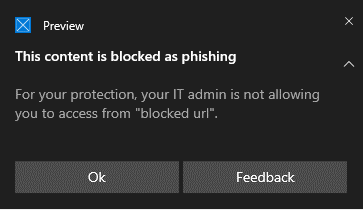

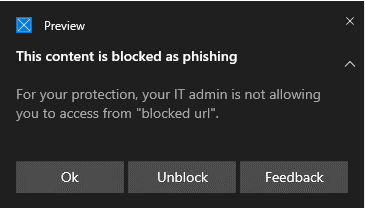

הזהר את החוויה

משתמש מבקר באתר אינטרנט:

אם כתובת ה- URL כוללת מוניטין לא ידוע או לא בטוח, הודעה מורמת תציג למשתמש את האפשרויות הבאות:

אישור - ההודעה המופצת תופץ (תוסר) והניסיון לגשת לאתר הסתיים.

ביטול חסימה - למשתמש תהיה גישה לאתר למשך 24 שעות; בשלב זה ניתן יהיה ליצור מחדש את הבלוק. המשתמש יכול להמשיך להשתמש ב'בטל חסימה' כדי לגשת לאתר עד שפעולה זו תמנע ממנהל המערכת (חוסם) את האתר, ובכך להסיר את האפשרות לבטל את החסימה.

משוב - ההודעה המורמת מציגה למשתמש קישור לשליחת כרטיס, שבו המשתמש יכול להשתמש כדי לשלוח משוב למנהל המערכת בניסיון ליישר לשני הצדדים את הגישה לאתר.

הערה

התמונות המוצגות כאן כדי להזהיר את החוויה וחווית החסימה (להלן) הן את הרשימה "כתובת URL חסומה" כטקסט מציין מיקום לדוגמה; בסביבה פועלת, כתובת ה- URL או התחום בפועל יופיעו ברשימה.

חוויית חסימה

משתמש מבקר באתר אינטרנט:

- אם מוניטין של כתובת ה- URL שגוי, הודעה מורמת תציג למשתמש את האפשרויות הבאות:

ביטול חסימה של SmartScreen

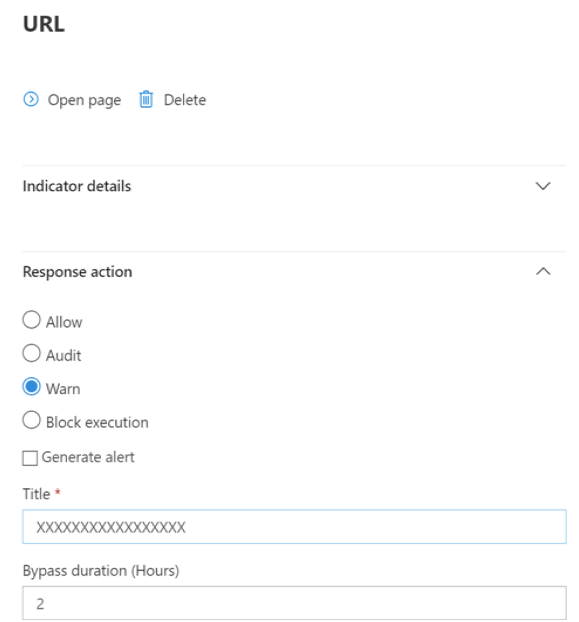

באמצעות מחוונים ב- Defender for Endpoint, מנהלי מערכת יכולים לאפשר למשתמשי קצה לעקוף אזהרות שנוצרו עבור כתובות URL וכתובות IP מסוימות. בהתאם להסיבות לחסימה של כתובת ה- URL, כאשר תיתקל בבלוק SmartScreen, הוא עשוי להציע את היכולת לבטל את חסימת האתר למשך עד 24 שעות. במקרים כאלה, תופיע הודעה אבטחת Windows הודעה מוצמדת, שתרשה למשתמש הקצה לבטל את החסימה של כתובת ה- URL או ה- IP לפרק הזמן שהוגדר.

Microsoft Defender עבור נקודת קצה יכולים לקבוע את התצורה של פונקציונליות ביטול חסימה של SmartScreen בפורטל Microsoft Defender באמצעות מחוון "allow" עבור כתובות IP, כתובות URL ותחום.

ראה יצירת מחוונים עבור כתובות IP וכתובות URL/תחומים.

שימוש בהגנה על הרשת

הגנת רשת מופעלת לכל מכשיר, בדרך כלל מתבצעת באמצעות תשתית הניהול שלך. לקבלת שיטות נתמכות, ראה הפעלת הגנת רשת.

הערה

Microsoft Defender האנטי-וירוס חייב להיות פעיל כדי להפוך את הגנת הרשת לזמינה.

באפשרותך להפוך הגנה על רשת לזמינה במצב ביקורת או במצב חסימה. אם ברצונך להעריך את ההשפעה של הפיכת הגנה ברשת לזמינה לפני חסימת כתובות IP או כתובות URL בפועל, באפשרותך להפוך את הגנת הרשת לזמינה במצב ביקורת לזמן מה כדי לאסוף נתונים לגבי מה שיחסום. יומני רישום של מצב ביקורת כאשר משתמשי קצה התחברו אל כתובת או אתר שמצב זה היה נחסם בדרך אחרת על-ידי הגנת רשת. שים לב כי כדי שמחווני פשרה (IoC) או סינון תוכן אינטרנט (WCF) יפעלו, הגנת הרשת חייבת להיות ב"מצב חסימה"

לקבלת מידע אודות הגנת רשת עבור Linux ו- macOS, ראה: הגנת רשת עבור Linuxוהגנת רשת עבור macOS.

ציד מתקדם

אם אתה משתמש בחיפוש מתקדם כדי לזהות אירועי ביקורת, תהיה לך היסטוריה של עד 30 יום זמינה בקונסולה. ראה ציד מתקדם.

באפשרותך למצוא את אירועי הביקורת ב'ציד מתקדם' בפורטל Defender for Endpoint (https://security.microsoft.com).

אירועי ביקורת נמצאים ב- DeviceEvents עם ActionType של ExploitGuardNetworkProtectionAudited. בלוקים מוצגים עם ActionType של ExploitGuardNetworkProtectionBlocked.

להלן שאילתה לדוגמה להצגת אירועי הגנת רשת עבור דפדפנים של ספקים חיצוניים:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

עצה

ערכים אלה כוללים נתונים בעמודה AdditionalFields , המספקת לך מידע מצוין לגבי הפעולה, אם תרחיב את AdditionalFields , תוכל גם לקבל את השדות: IsAudit, ResponseCategory ו- DisplayName.

הנה דוגמה נוספת:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

קטגוריית התגובה מציינת מה גרם לאירוע, לדוגמה:

| קטגוריית תגובה | תכונה האחראית לאירוע |

|---|---|

| מדיניות מותאמת אישית | WCF (WCF) |

| CustomBlockList | מחוונים מותאמים אישית |

| קספרפולי | Defender עבור יישומי ענן |

| זדוני | איומי אינטרנט |

| דיוג | איומי אינטרנט |

לקבלת מידע נוסף, ראה פתרון בעיות בלוקים של נקודות קצה.

שים לב Microsoft Defender SmartScreen עבור דפדפן Microsoft Edge באופן ספציפי, מחייבת שאילתה אחרת:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

באפשרותך להשתמש ברשימת כתובות ה- URL וכתובות ה- IP המתוצאת כדי לקבוע מה היה נחסם אם המכשיר היה במצב חסימה, איזו תכונה חסמה אותן. סקור כל פריט ברשימה כדי לזהות כתובות URL או כתובות URL אם יש צורך בסביבה שלך. אם אתה מוצא ערכים שביקורתם קריטית לסביבה שלך, צור מחוון כדי לאפשר זאת ברשת שלך. אפשר מחווני כתובת URL/IP לקבל קדימות על פני כל בלוק.

לאחר שיצרת מחוון, באפשרותך בחן את פתרון הבעיה המשמשת תחילה:

- SmartScreen – בקש סקירה

- מחוון – שינוי מחוון קיים

- MCA – סקירת יישום לא רשום

- WCF – סיווג בקשה מחדש

באמצעות נתונים אלה תוכל לקבל החלטה מושכלת לגבי הפעלת הגנת רשת במצב חסימה. ראה סדר קדימות עבור בלוקים של הגנת רשת.

הערה

מאחר זוהי הגדרה לכל מכשיר, אם יש מכשירים שאינם יכולים לעבור למצב חסימה, תוכל פשוט להשאיר אותם במצב ביקורת עד שתוכל ליישר את האתגר ועדיין תקבל את אירועי הביקורת.

לקבלת מידע אודות אופן הדיווח על תוצאות חיוביות מוטעות, ראה דיווח על תוצאות חיוביות מוטעות.

לקבלת פרטים אודות אופן היצירה של דוחות Power BI משלך, ראה יצירת דוחות מותאמים אישית באמצעות Power BI.

קביעת תצורה של הגנת רשת

לקבלת מידע נוסף אודות הפיכת הגנת רשת לזמינה, ראה הפיכת הגנת רשת לזמינה. השתמש מדיניות קבוצתית, PowerShell או MDM CSP כדי להפעיל ולנהל הגנת רשת ברשת שלך.

לאחר הפעלת ההגנה על הרשת, ייתכן שיהיה עליך לקבוע את תצורת הרשת או חומת האש שלך כדי לאפשר את החיבורים בין התקני נקודת הקצה שלך לבין שירותי האינטרנט:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

הצגת אירועי הגנה ברשת

הגנה על רשת פועלת בצורה הטובה Microsoft Defender עבור נקודת קצה, מה שמספק לך דיווח מפורט על אירועי הגנה מפני ניצול לרעה ובלוקים כחלק מתרחישי חקירת התראה.

כאשר הגנת רשת חוסמת חיבור, מוצגת הודעה ממרכז הפעולות. צוות פעולות האבטחה שלך יכול להתאים אישית את ההודעה עם פרטי הארגון ופרטי הקשר שלו. בנוסף, ניתן להפעיל ולבצע התאמה אישית של כללים ספציפיים להפחתת פני השטח של ההתקפה כך שיתאימו לטכניקות מסוימות לניטור.

באפשרותך גם להשתמש במצב ביקורת כדי להעריך כיצד הגנת רשת תשפיע על הארגון שלך אם היא תהיה זמינה.

סקירת אירועי הגנת רשת בפורטל Microsoft Defender שלך

Defender for Endpoint מספק דיווח מפורט לאירועים ובלוקים כחלק מתרחישי חקירת ההתראה שלה. באפשרותך להציג פרטים אלה בפורטל Microsoft Defender (https://security.microsoft.com) בתור ההתראות או באמצעות ציד מתקדם. אם אתה משתמש במצב ביקורת, באפשרותך להשתמש לציד מתקדם כדי לראות כיצד הגדרות הגנת הרשת ישפיעו על הסביבה שלך אם הן יהיו זמינות.

סקירת אירועי הגנה ברשת ב- Windows מציג האירועים

באפשרותך לסקור את יומן האירועים של Windows כדי לראות אירועים הנוצרים כאשר הגנת רשת חוסמת (או ביקורות) גישה לכתובת IP או לתחום זדוניים:

בחר אישור.

הליך זה יוצר תצוגה מותאמת אישית שמסנן כדי להציג רק את האירועים הבאים הקשורים להגנה על הרשת:

| מזהה אירוע | תיאור |

|---|---|

| 5007 | אירוע בעת שינוי ההגדרות |

| 1125 | אירוע שבו הגנה על הרשת מופעלת במצב ביקורת |

| 1126 | אירוע שבו הגנה על הרשת מופעלת במצב חסימה |

הגנת רשת ול לחיצת יד תלת-כיוונית של TCP

עם הגנת רשת, קביעה אם לאפשר או לחסום גישה לאתר נוצרת לאחר השלמת לחיצת היד השלושה-כיוונית באמצעות TCP/IP. לכן, כאשר אתר חסום על-ידי הגנה על רשת, ConnectionSuccessDeviceNetworkEvents ייתכן שתראה סוג פעולה של תחת פורטל Microsoft Defender, למרות שהאתר נחסם. DeviceNetworkEvents מדווחים משכבת ה- TCP, ולא מהגנת רשת. לאחר השלמת לחיצת היד השלושה כיוונית, הגישה לאתר מותרת או חסומה על-ידי הגנת רשת.

להלן דוגמה לאופן הפעולה:

נניח שמשתמש מנסה לגשת לאתר אינטרנט במכשיר שלו. האתר מתארח במקרה בתחום מסוכן, והוא אמור להיחסם על-ידי הגנה על הרשת.

לחיצת היד השלושה כיוונית באמצעות TCP/IP מצוינת. לפני השלמתה,

DeviceNetworkEventsתירשם פעולה והיאActionTypeתופיע כ-ConnectionSuccess. עם זאת, ברגע שתהליך לחיצת היד השלושה כיוונית מסתיים, הגנת הרשת חוסמת את הגישה לאתר. כל זה קורה במהירות. תהליך דומה מתרחש באמצעות Microsoft Defender SmartScreen; כאשר לחיצת היד השלושה-כיוונית מסתיימת, מתבצעת קביעה, והגישה לאתר חסומה או מותרת.בפורטל Microsoft Defender, מופיעה התראה בתור ההתראות. פרטי התראה זו כוללים הן את והן

DeviceNetworkEventsAlertEvidenceאת . תוכל לראות שהאתר נחסם, למרות שיש לך גם פריטDeviceNetworkEventsעם ה- ActionType שלConnectionSuccess.

שיקולים לגבי שולחן העבודה הווירטואלי של Windows Windows 10 Enterprise מרובה הפעלות

בשל אופי המשתמשים המנוהל של Windows 10 Enterprise, זכור את הנקודות הבאות:

הגנה על הרשת היא תכונה ברחבי המכשיר ולא ניתן לייעד אותה להפעלות ספציפיות של משתמשים.

מדיניות סינון תוכן אינטרנט ניתנת גם היא לכל המכשירים.

אם עליך להבחין בין קבוצות משתמשים, שקול ליצור קבוצות אירוח נפרדות של שולחן עבודה וירטואלי של Windows ומטלות.

בדוק את הגנת הרשת במצב ביקורת כדי להעריך את אופן הפעולה שלה לפני ההפצה.

שקול לשנות את גודל הפריסה אם יש לך מספר רב של משתמשים או מספר גדול של הפעלות מרובות משתמשים.

אפשרות חלופית להגנה על רשת

עבור לקוח MDE מאוחד של Windows Server 2012R2/2016, גרסה 1803 ואילך של Windows Server, Windows Server 2019 ואילך ו- Windows 10 Enterprise Multi-Session 1909 ואילך, בשימוש בשולחן העבודה הווירטואלי של Windows ב- Azure, ניתן להפוך את הגנת הרשת לזמינה באמצעות השיטה הבאה:

השתמש בהפעלת הגנת רשת ובצע את ההוראות כדי להחיל את המדיניות שלך.

בצע את הפקודות הבאות של PowerShell:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

הערה

במקרים מסוימים, בהתאם לתשתית, לנפח התעבורה ולתנאים אחרים, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 יכולה להיות השפעה על ביצועי הרשת.

הגנת רשת עבור שרתי Windows

להלן מידע ספציפי לשרתי Windows.

ודא שהגנת רשת זמינה

בדוק אם הגנת רשת מופעלת במכשיר מקומי באמצעות הגדרות עורך.

בחר בלחצן התחל בשורת המשימות והקלד regedit כדי לפתוח את תיבת הדו-עורך.

בחר HKEY_LOCAL_MACHINE מהתפריט הצידי.

נווט בין התפריטים המקוננים אל מדיניות תוכנה>>Microsoft>Windows defender>Windows Defender Exploit Guard>Network Protection.

(אם המפתח אינו קיים, נווט אל SOFTWARE>Microsoft>> Windows Defender Windows Defender Exploit Guard>Network Protection)

בחר EnableNetworkProtection כדי לראות את המצב הנוכחי של הגנת רשת במכשיר:

- 0 = כבוי

- 1 = מופעל (זמין)

- 2 = מצב ביקורת

לקבלת מידע נוסף, ראה: הפעלת הגנת רשת

הצעת הגנת רשת

עבור לקוח MDE מאוחד של Windows Server 2012R2/2016, גירסה 1803 ואילך של Windows Server, Windows Server 2019 ואילך ו- Windows 10 Enterprise Multi-Session 1909 ואילך (בשימוש בשולחן העבודה הווירטואלי של Windows ב- Azure), יש להפעיל מפתחות רישום נוספים:

\ HKEY_LOCAL_MACHINEתוכנה\Microsoft\\ Windows Defender Windows Defender Exploit Guard\Network Protection

- AllowNetworkProtectionOnWinServer (dword) 1 (hex)

- EnableNetworkProtection (dword) 1 (hex)

- AllowNetworkProtectionDownLevel (dword) 1 (hex) - Windows Server 2012R2 ו- Windows Server 2016 בלבד

הערה

בהתאם לתשתית, לנפח התעבורה ולתנאים אחרים, למדיניות התוכנה של HKEY_LOCAL_MACHINE\\\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) יכולה להיות השפעה על ביצועי הרשת.

לקבלת מידע נוסף, ראה: הפעלת הגנת רשת

תצורת Windows Servers ו- Windows Multi-session מחייבת שימוש ב- PowerShell

עבור Windows Servers ו- Windows Multi-session, קיימים פריטים נוספים שברצונך להפוך לזמינים באמצעות רכיבי cmdlet של PowerShell. עבור לקוח MDE מאוחד של Windows Server 2012R2/2016, גרסה 1803 ואילך של Windows Server, Windows Server 2019 ואילך ו- Windows 10 Enterprise Multi-Session 1909 ואילך, בשימוש בשולחן העבודה הווירטואלי של Windows ב- Azure.

- Set-MpPreference -EnableNetworkProtection זמין

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

הערה

במקרים מסוימים, בהתאם לתשתית, לנפח התנועה ולתנאים אחרים, ל- Set-MpPreference -AllowDatagramProcessingOnWinServer 1 יש השפעה על ביצועי הרשת.

פתרון בעיות של הגנת רשת

עקב הסביבה שבה פועלת הגנת רשת, ייתכן שהתכונה לא תוכל לזהות הגדרות Proxy של מערכת ההפעלה. במקרים מסוימים, לקוחות הגנת הרשת אינם יכולים להגיע לשירות הענן. כדי לפתור את בעיית הקישוריות, קבע תצורה של Proxy סטטי עבור Microsoft Defender אנטי-וירוס.

מיטוב ביצועי הגנת הרשת

הגנה על הרשת כוללת כעת מיטוב ביצועים המאפשר למצב חסימה להתחיל בבדיקה אסינכרונית של חיבורים בעלי חיים ארוכים, שעשוי לספק שיפור ביצועים, והוא יכול גם לעזור בבעיות תאימות של אפליקציות. יכולת מיטוב זו מופעלת כברירת מחדל. באפשרותך לבטל יכולת זו באמצעות ה- cmdlet הבא של PowerShell:

Set-MpPreference -AllowSwitchToAsyncInspection $false

למידע נוסף

- הערכת הגנת רשת | בצע תרחיש מהיר שמדגים כיצד התכונה פועלת, ומהם אירועים בדרך כלל ייווצרו.

- הפוך הגנת רשת לזמינה | השתמש מדיניות קבוצתית, PowerShell או MDM CSP כדי להפעיל ולנהל הגנת רשת ברשת שלך.

- קביעת תצורה של יכולות הפחתת פני השטח של ההתקפה Microsoft Intune

- הגנת רשת עבור Linux | כדי ללמוד על השימוש בהגנה על הרשת של Microsoft עבור מכשירי Linux.

- הגנת רשת עבור macOS | לקבלת מידע נוסף על הגנת רשת של Microsoft עבור macOS

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור