קביעת התצורה של Defender עבור נקודת קצה בתכונות Android

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

גישה מותנית עם Defender for Endpoint ב- Android

Microsoft Defender עבור נקודת קצה ב- Android, יחד עם Microsoft Intune ו- Microsoft Entra מזהה, מאפשר לאכוף פריטי מדיניות של תאימות מכשירים וגישה מותנית בהתבסס על רמות סיכון המכשיר. Defender for Endpoint הוא פתרון Mobile Threat Defense (MTD) שניתן לפרוס באמצעות Intune.

לקבלת מידע נוסף על הגדרת Defender for Endpoint ב- Android ובגישה מותנית, ראה Defender for Endpoint ו- Intune.

קביעת תצורה של מחוונים מותאמים אישית

הערה

Defender עבור נקודת קצה ב- Android תומך ביצירת מחוונים מותאמים אישית עבור כתובות IP וכתובות URL/תחומים בלבד.

Defender for Endpoint ב- Android מאפשר למנהלי מערכת לקבוע תצורה של מחוונים מותאמים אישית לתמיכה גם במכשירי Android. לקבלת מידע נוסף אודות אופן קביעת התצורה של מחוונים מותאמים אישית, ראה ניהול מחוונים.

קביעת תצורה של הגנה באינטרנט

Defender for Endpoint ב- Android מאפשר למנהלי IT את היכולת לקבוע את התצורה של תכונת ההגנה באינטרנט. יכולת זו זמינה במרכז Microsoft Intune הניהול.

הגנה באינטרנט עוזרת לאבטח מכשירים מפני איומי אינטרנט ולהגן על משתמשים מפני תקיפות דיוג. מחוונים למניעת דיוג ומחוונים מותאמים אישית (כתובות URL וכתובות IP) נתמכים כחלק מהגנת אינטרנט. סינון תוכן אינטרנט אינו נתמך בשלב זה בפלטפורמות למכשירים ניידים.

הערה

Defender for Endpoint ב- Android ישתמש ב- VPN כדי לספק את התכונה 'הגנת אינטרנט'. VPN זה אינו VPN רגיל. במקום זאת, זהו VPN מקומי/לולאה עצמית שאינו לוקח תעבורה מחוץ למכשיר.

לקבלת מידע נוסף, ראה קביעת תצורה של הגנה באינטרנט במכשירים מפעילים Android.

הגנת רשת

תכונה זו מספקת הגנה מפני נוכלים Wi-Fi קשורים תעודות נוכלים, שהם וקטור ההתקפה הראשי עבור Wi-Fi ברשתות. מנהלי מערכת יכולים להציג רשימה של אישורי רשות האישורים (CA) של הבסיס ואישורים פרטיים של רשות אישורים (CA) המשמשת Microsoft Intune במרכז הניהול של Microsoft Intune ולבסס אמון באמצעות נקודות קצה. הוא מספק למשתמש חוויה המונחית להתחבר לרשתות מאובטחות וגם מיידע אותם אם זוהה איום קשור.

הוא כולל כמה בקרות ניהול כדי להציע גמישות, כגון היכולת לקבוע את תצורת התכונה מתוך מרכז הניהול של Microsoft Intune ולהוסיף אישורים מהימנים. מנהלי מערכת יכולים לאפשר בקרות פרטיות לקבוע את תצורת הנתונים הנשלחים אל Defender for Endpoint ממכשירי Android.

הגנת רשת ב- Microsoft Defender עבור נקודת קצה אינה זמינה כברירת מחדל. מנהלי מערכת יכולים להשתמש בשלבים הבאים כדי לקבוע את התצורה של הגנת רשת במכשירי Android.

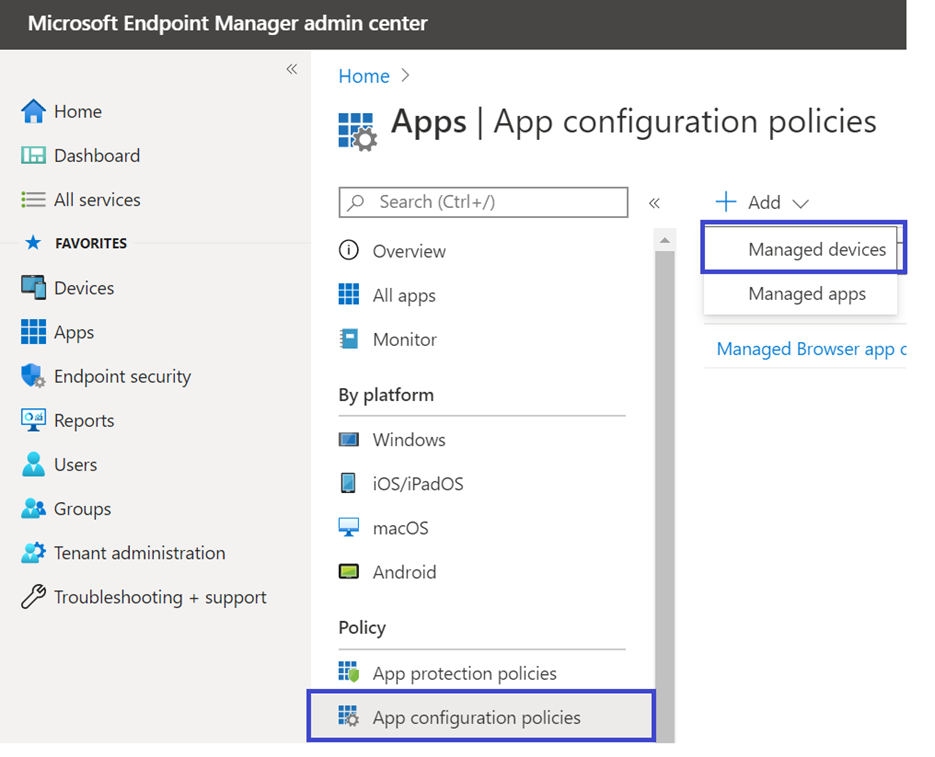

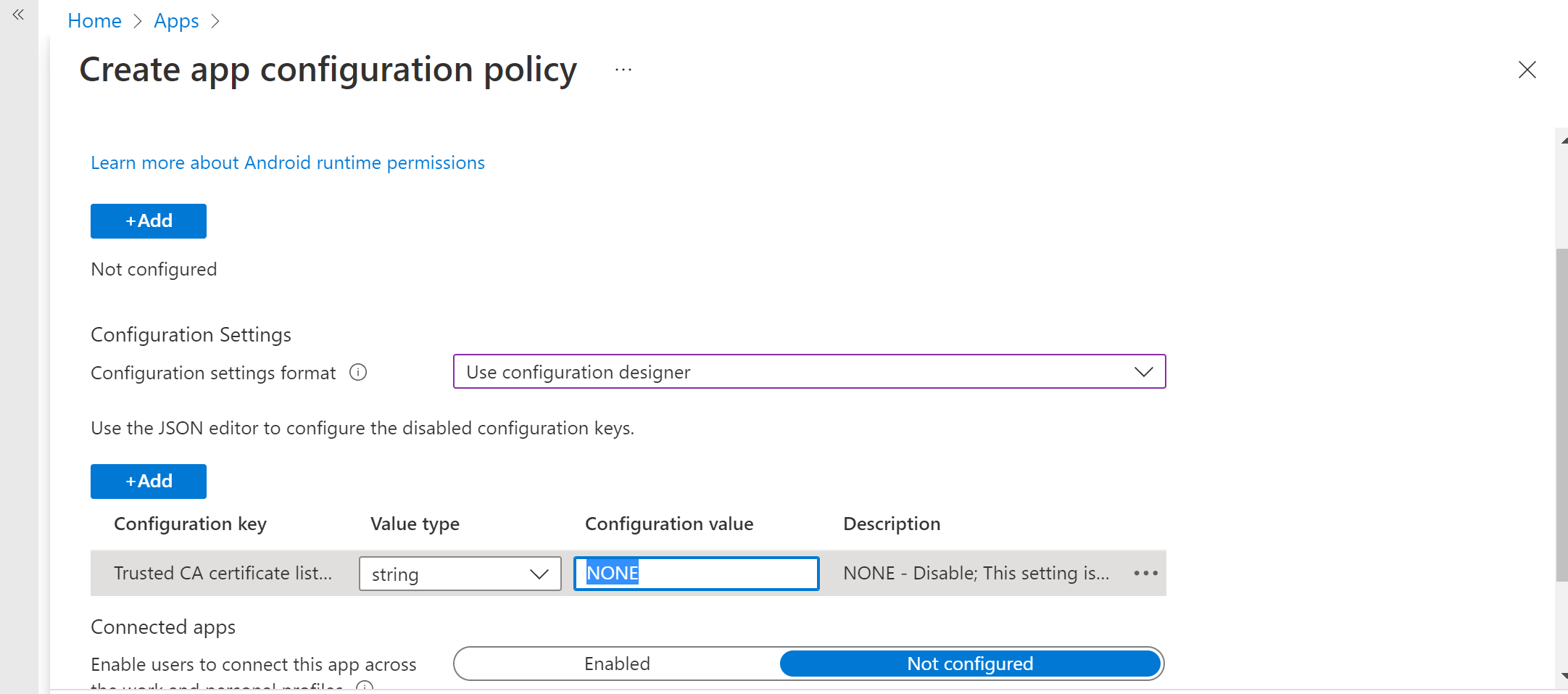

במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורה > של יישום יישומים. צור מדיניות תצורה חדשה של יישום.

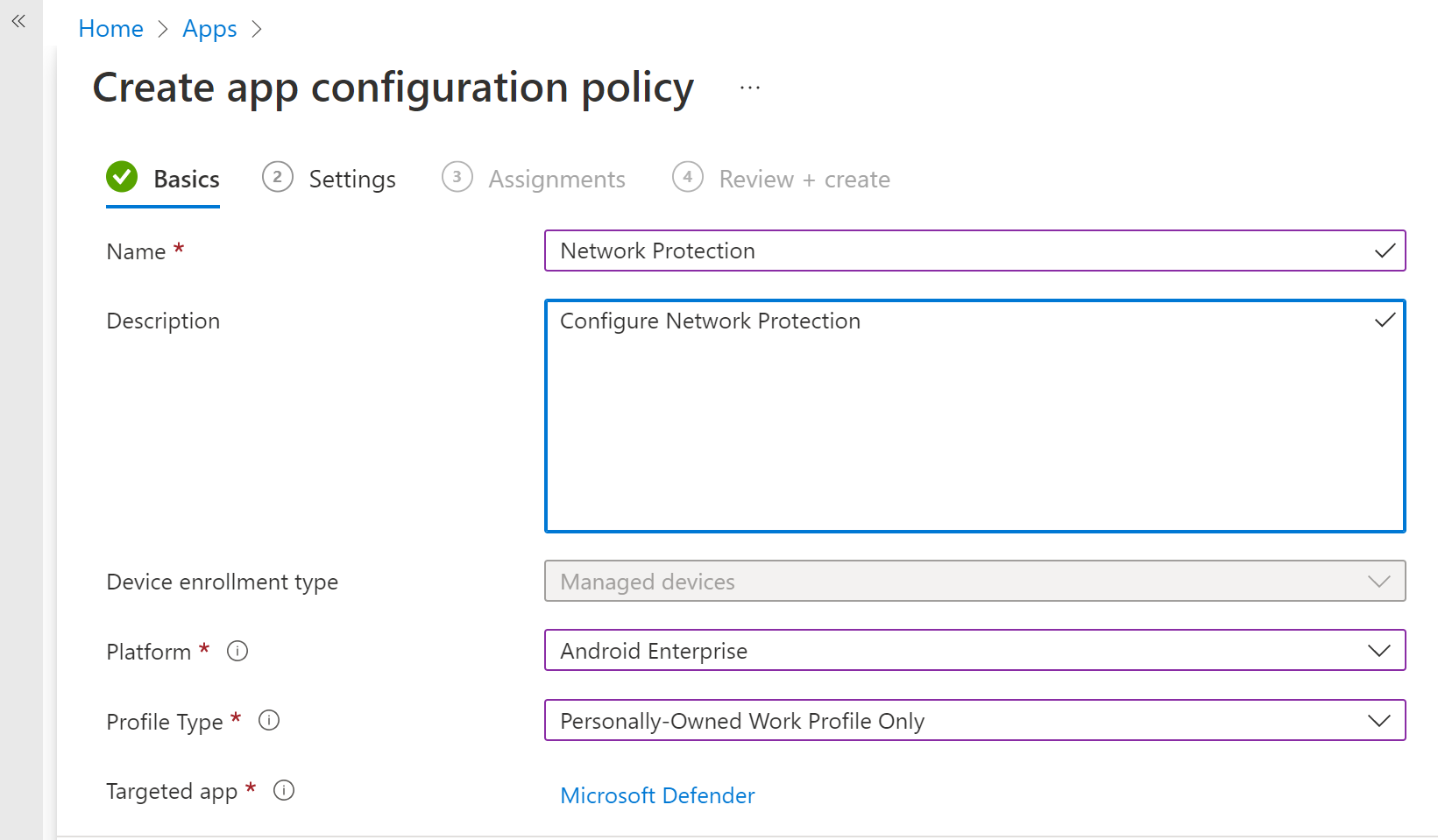

ספק שם ותיאור כדי לזהות באופן ייחודי את המדיניות. בחר 'Android Enterprise' כפלטפורמה ופרופיל עבודה בבעלות אישית בלבד כסוג הפרופיל ו- 'Microsoft Defender' כיישום הייעד.

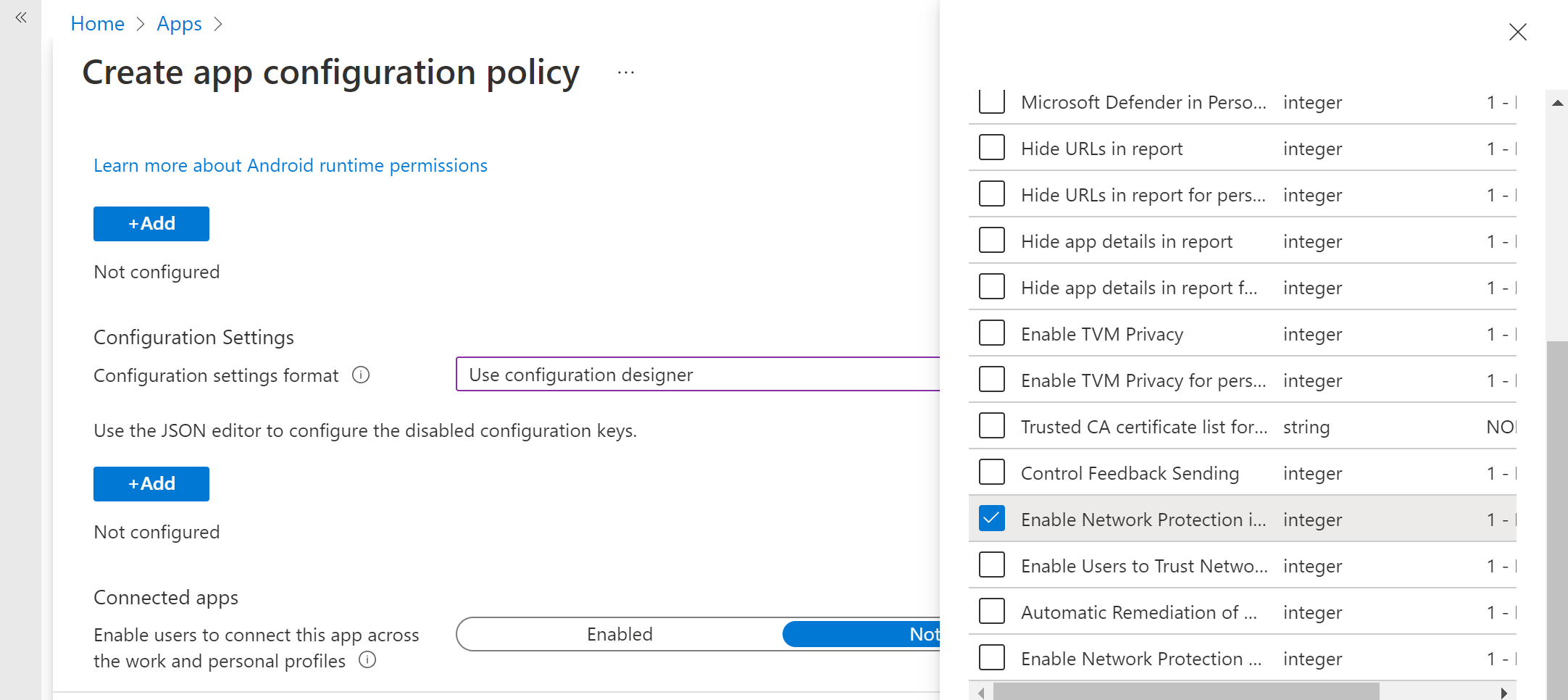

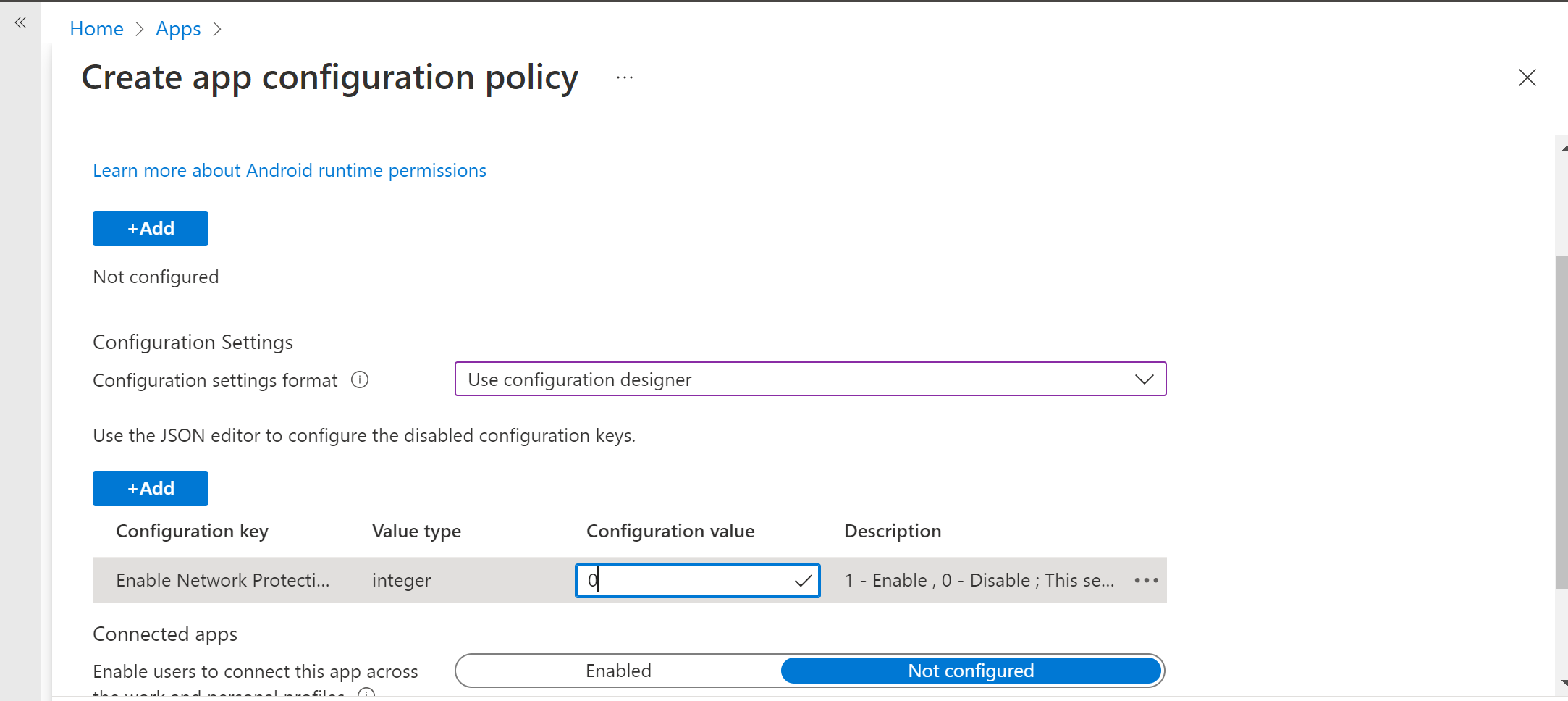

בדף הגדרות, בחר 'השתמש במעצב התצורה' והוסף את האפשרות 'הפוך הגנת רשת לזמינה ב- Microsoft Defender' כמפתח ובערך כ- '1' כדי להפוך את התכונה 'הגנת רשת' לזמינה. (הגנת רשת אינה זמינה כברירת מחדל)

אם הארגון שלך משתמש ב- CAs בסיס שהם פרטיים, עליך ליצור אמון מפורש בין Intune (פתרון MDM) לבין מכשירי משתמשים. יצירת אמון עוזרת למנוע מ- Defender להוסיף דגל ל- CAs המשמשים כאישורים מתחזים.

כדי ליצור אמון עבור רשימת האישורים של הבסיס, השתמש במפתח 'רשימת אישורי רשות אישורים מהימנה עבור הגנת רשת'. בערך, הוסף את ' רשימת ההפרדות באמצעות פסיקים של טביעת אצבע של אישורים (SHA 1)'.

דוגמה של תבנית טביעת אצבע להוספה:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431חשוב

תווי טביעת אצבע של אישור SHA-1 צריכים להיות עם רווח לבן מופרד או לא מופרד.

תבנית זו אינה חוקית:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31כל תו הפרדה אחר אינו חוקי.

עבור תצורות אחרות הקשורות להגנה על הרשת, הוסף את המפתחות הבאים ואת הערך המתאים.

מפתח תצורה תיאור רשימת אישורי CA מהימנים עבור הגנת רשת מנהלי אבטחה מנהלים הגדרה זו כדי ליצור אמון עבור רשות אישורים (CA) בסיס ואישורים בחתימה עצמית. הפיכת הגנת רשת לזמינה ב- Microsoft Defender 1 - הפוך לזמין, 0 - הפוך ללא זמין (ברירת מחדל). הגדרה זו משמשת את מנהל ה- IT כדי להפוך את יכולות ההגנה על הרשת לזמינות או ללא זמינות באפליקציה Defender. הפוך פרטיות הגנת רשת לזמינה 1 - הפוך לזמין (ברירת מחדל), 0 - הפוך ללא זמין. מנהלי אבטחה מנהלים הגדרה זו כדי להפוך פרטיות לזמינה או ללא זמינה בהגנת רשת. מתן אפשרות למשתמשים לתת אמון ברשתות ובאישורים 1 - הפוך לזמין, 0 - הפוך ללא זמין (ברירת מחדל). מנהלי אבטחה מנהלים הגדרה זו כדי להפוך את חוויית משתמש הקצה בתוך האפליקציה לזמינה או ללא זמינה כדי לתת אמון ברשתות חשודות ובאישורים זדוניים ולא מהימנים ולא מהימנים. תיקון אוטומטי של התראות הגנת רשת 1 - הפוך לזמין (ברירת מחדל), 0 - הפוך ללא זמין. מנהלי אבטחה מנהלים הגדרה זו כדי להפעיל או לבטל את התראות התיקון הנשלחות כאשר משתמש מבצע פעילויות תיקון, כגון מעבר אל נקודת גישה בטוחה יותר של Wi-Fi או מחיקת אישורים חשודים שזוהו על-ידי Defender. ניהול זיהוי הגנת רשת עבור רשתות פתוחות 0 - הפוך ללא זמין (ברירת מחדל), 1 - מצב ביקורת, 2 - הפוך לזמין. מנהלי אבטחה מנהלים הגדרה זו כדי להפוך ללא זמין, לבצע ביקורת או להפוך זיהוי רשת פתוח לזמין, בהתאמה. במצב 'ביקורת', התראות נשלחות רק לפורטל ATP ללא חוויית משתמש קצה. עבור חוויית המשתמש, הגדר את התצורה למצב 'הפוך לזמין'. ניהול זיהוי הגנת רשת עבור אישורים 0 - הפוך ללא זמין, 1 - מצב ביקורת (ברירת מחדל), 2 - הפוך לזמין. כאשר הגנת רשת מופעלת, מצב ביקורת עבור זיהוי אישורים מופעל כברירת מחדל. במצב ביקורת, התראות על הודעות נשלחות למנהלי SOC, אך לא מוצגות למשתמש הודעות למשתמש הקצה כאשר Defender מזהה אישור שגוי. עם זאת, מנהלי מערכת יכולים להפוך זיהוי זה ללא זמין עם 0 כערך ולאפשר פונקציונליות מלאה של תכונות על-ידי הגדרת 2 כערך. כאשר התכונה זמינה עם הערך 2, הודעות של משתמשי קצה נשלחות למשתמש כאשר Defender מזהה אישור שגוי, והתראות נשלחות גם הן אל חשבון SOC מרכז הניהול. הוסף את הקבוצות הנדרשות שאליהן יש להחיל את המדיניות. סקור וצור את המדיניות.

מפתח תצורה תיאור הפיכת הגנת רשת לזמינה ב- Microsoft Defender 1: הפוך לזמין

0: הפוך ללא זמין (ברירת מחדל)

הגדרה זו משמשת את מנהל ה- IT כדי להפוך את יכולות ההגנה על הרשת לזמינות או ללא זמינות באפליקציה Defender.הפוך פרטיות הגנת רשת לזמינה 1: הפוך לזמין (ברירת מחדל)

0: הפוך ללא זמין

מנהלי אבטחה מנהלים הגדרה זו כדי להפוך פרטיות לזמינה או ללא זמינה בהגנת רשת.מתן אפשרות למשתמשים לתת אמון ברשתות ובאישורים 1

לאפשר

0:הפוך ללא זמין (ברירת מחדל)

הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את חוויית משתמש הקצה בתוך היישום לזמינה או ללא זמינה כדי לתת אמון ברשתות חשודות ובאישורים זדוניים ולא לתת אמון בהם.תיקון אוטומטי של התראות הגנת רשת 1: הפוך לזמין (ברירת מחדל)

0: הפוך ללא זמין

הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את התראות התיקון שנשלחות לזמינות או ללא זמינות כאשר משתמש עושה פעילויות תיקון. לדוגמה, המשתמש עובר אל נקודת גישה Wi-Fi או מוחק אישורים חשודים שזוהו על-ידי Defender.ניהול זיהוי הגנת רשת עבור רשתות פתוחות 0: הפוך ללא זמין (ברירת מחדל)

1: מצב ביקורת

מנהלי אבטחה מנהלים הגדרה זו כדי להפוך זיהוי רשת פתוח לזמין או ללא זמין.ניהול זיהוי הגנת רשת עבור אישורים 0: הפוך ללא זמין

1: מצב ביקורת (ברירת מחדל)

2: הפוך לזמין

כאשר הגנת רשת מופעלת, מצב ביקורת עבור זיהוי אישורים מופעל כברירת מחדל. במצב ביקורת, התראות על הודעות נשלחות למנהלי SOC, אך לא מוצגות הודעות למשתמשי קצה כאשר Defender מזהה אישור שגוי. מנהלי מערכת יכולים להפוך זיהוי זה ללא זמין באמצעות הערך 0 או להפוך פונקציונליות של תכונה מלאה לזמינה על-ידי הגדרת הערך 2. כאשר הערך הוא 2, הודעות של משתמשי קצה נשלחות למשתמשים והתראות נשלחות למנהלי SOC כאשר Defender מזהה אישור שגוי.הוסף את הקבוצות הנדרשות שעבורן יש להחיל את המדיניות. סקור וצור את המדיניות.

הערה

המשתמשים צריכים להפוך הרשאת מיקום לזמינה (שהיא הרשאה אופציונלית); פעולה זו מאפשרת ל- Defender עבור נקודת קצה לסרוק את הרשתות שלהם והתראות כאשר קיימים איומים הקשורים ל- WIFI. אם הרשאת המיקום נדחתה על-ידי המשתמש, Defender for Endpoint יוכל לספק הגנה מוגבלת רק מפני איומי רשת, והוא יגן רק על המשתמשים מפני אישורים מתחזים.

בקרות פרטיות

בקרות הפרטיות הבאות זמינות לקביעת התצורה של הנתונים הנשלחים על-ידי Defender for Endpoint ממכשירי Android:

| דוח איומים | פרטים |

|---|---|

| דוח תוכנה זדונית | מנהלי מערכת יכולים להגדיר בקרת פרטיות עבור דוח תוכנות זדוניות. אם פרטיות זמינה, Defender for Endpoint לא ישלח את שם האפליקציה של התוכנה הזדונית ופרטי אפליקציה אחרים כחלק מדוח ההתראה של תוכנות זדוניות. |

| דוח דיוג | מנהלי מערכת יכולים להגדיר בקרת פרטיות עבור דוחות דיוג. אם פרטיות זמינה, Defender for Endpoint לא ישלח את שם התחום ואת הפרטים של אתר האינטרנט הלא בטוח כחלק מדוח התראת דיוג. |

| הערכת פגיעות של אפליקציות | כברירת מחדל, רק מידע על אפליקציות המותקנות בפרופיל העבודה נשלח להערכה של פגיעות. מנהלי מערכת יכולים להפוך את הפרטיות ללא זמינה כדי לכלול אפליקציות אישיות |

| הגנת רשת (תצוגה מקדימה) | מנהלי מערכת יכולים להפוך פרטיות לזמינה או ללא זמינה בהגנת רשת. אם אפשרות זו זמינה, Defender לא ישלח פרטי רשת. |

קביעת תצורה של דוח התראת פרטיות

מנהלי מערכת יכולים כעת להפוך בקרת פרטיות לזמינה עבור דוח דיוג, דוח תוכנות זדוניות ודוח רשת שנשלחו על-ידי Microsoft Defender עבור נקודת קצה ב- Android. תצורה זו מבטיחה כי שם התחום, פרטי היישום ופרטי הרשת, בהתאמה, לא יישלחו כחלק מההתראה בכל פעם שמאתרים איום תואם.

מרכז הניהול פרטיות (MDM) השתמש בשלבים הבאים כדי להפוך את הפרטיות לזמינה.

במרכז Microsoft Intune, עבור אל מדיניות תצורת יישום > יישומים הוסף > מכשירים > מנוהלים.

תן למדיניות שם , Platform > Android enterprise, בחר את סוג הפרופיל.

בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, בחר השתמש במעצב התצורה ולאחר מכן בחר הוסף.

בחר את הגדרת הפרטיות הנדרשת -

- הסתרת כתובות URL בדוח

- הסתרת כתובות URL בדוח עבור פרופיל אישי

- הסתרת פרטי יישום בדוח

- הסתרת פרטי יישום בדוח עבור פרופיל אישי

- הפוך פרטיות הגנת רשת לזמינה

כדי להפוך פרטיות לזמינה, הזן ערך מספר שלם כ- 1 והקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל- 0 עבור MDE בפרופיל עבודה וערך אחד עבור MDE בפרופיל אישי.

סקור והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

בקרות פרטיות של משתמשי קצה

פקדים אלה עוזרים למשתמש הקצה לקבוע את התצורה של המידע המשותף לארגון שלו.

- עבור פרופיל עבודה של Android Enterprise, פקדי משתמש הקצה לא יהיו גלויים. מנהלי מערכת שולטים בהגדרות אלה.

- עבור הפרופיל האישי של Android Enterprise, הפקד מוצג תחת פרטיות הגדרות>.

- המשתמשים רואים לחצן דו-מצבי עבור פרטי אתר לא בטוחים, יישום זדוני והגנת רשת.

מצבים דו-מצביים אלה יהיו גלויים רק אם מנהל המערכת הפך אותם לזמינים. המשתמשים יכולים להחליט אם הם רוצים לשלוח את המידע לארגון שלהם או לא.

הפיכת פקדי הפרטיות לעיל לזמינים/ללא זמינים לא תשפיע על בדיקת התאימות של המכשיר או על הגישה המותנה.

קביעת תצורה של הערכת פגיעות של אפליקציות עבור מכשירי BYOD

מגירסה 1.0.3425.0303 של Microsoft Defender עבור נקודת קצה ב- Android, באפשרותך להפעיל הערכות פגיעות של מערכת ההפעלה והאפליקציות המותקנות במכשירים הניידים המחוברים.

הערה

הערכת פגיעות היא חלק ניהול פגיעויות של Microsoft Defender ב- Microsoft Defender עבור נקודת קצה.

הערות על פרטיות הקשורה לאפליקציות ממכשירים אישיים (BYOD):

- עבור Android Enterprise עם פרופיל עבודה, רק אפליקציות המותקנות בפרופיל העבודה ייתמכו.

- במצבי BYOD אחרים, כברירת מחדל, הערכת פגיעות של אפליקציות לא תהיה זמינה. עם זאת, כאשר המכשיר נמצא במצב מנהל מערכת, מנהלי מערכת יכולים להפוך תכונה זו לזמינה באופן מפורש באמצעות Microsoft Intune כדי לקבל את רשימת האפליקציות המותקנות במכשיר. לקבלת מידע נוסף, עיין בפרטים שלהלן.

קביעת התצורה של פרטיות עבור מצב מנהל מכשיר

השתמש בשלבים הבאים כדי לאפשר הערכת פגיעות של אפליקציות ממכשירים במצב מנהל מכשירים עבור משתמשים ייעודיים.

הערה

כברירת מחדל, אפשרות זו מבוטלת עבור מכשירים שנרשם למצב ניהול מכשירים.

במרכז Microsoft Intune , עבור אל פרופילי תצורה>של מכשירים>צור פרופיל והזן את ההגדרות הבאות:

- פלטפורמה: בחר מנהל מכשיר Android

- פרופיל: בחר 'מותאם אישית' ובחר צור.

במקטע יסודות , ציין שם ותיאור של הפרופיל.

בהגדרות התצורה, בחר הוסף הגדרת OMA-URI :

- שם: הזן שם ייחודי ותיאור עבור הגדרת OMA-URI זו כדי שתוכל למצוא אותו בקלות מאוחר יותר.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- סוג נתונים: בחר מספר שלם ברשימה הנפתחת.

- ערך: הזן 0 כדי להפוך את הגדרת הפרטיות ללא זמינה (כברירת מחדל, הערך הוא 1)

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

קביעת התצורה של פרטיות עבור פרופיל עבודה של Android Enterprise

Defender for Endpoint תומך בהערכת פגיעות של אפליקציות בפרופיל העבודה. עם זאת, במקרה שתרצה לבטל תכונה זו עבור משתמשים ייעודיים, באפשרותך להשתמש בשלבים הבאים:

- במרכז Microsoft Intune, עבור אל מדיניות תצורה של יישום יישומים> \>הוסף מכשירים>מנוהלים.

- תן שם למדיניות; פלטפורמה > Android Enterprise; בחר את סוג הפרופיל.

- בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderTVMPrivacyMode כמפתח וסוג הערך כמספר שלם

- כדי להפוך פגיעות של אפליקציות בפרופיל העבודה ללא זמינה, הזן ערך בתור והקצה

1מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל-0. - עבור משתמשים בעלי מקשים מוגדרים כ

0- , Defender for Endpoint שולח את רשימת האפליקציות מפרופיל העבודה לשירות העורפי להערכה על פגיעות.

- כדי להפוך פגיעות של אפליקציות בפרופיל העבודה ללא זמינה, הזן ערך בתור והקצה

- בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

הפעלה או ביטול של בקרות הפרטיות שלעיל לא ישפיעו על בדיקת התאימות של המכשיר או על הגישה המותנה.

קביעת תצורה של פרטיות עבור דוח התראת דיוג

ניתן להשתמש בפקד פרטיות עבור דוח דיוג כדי להפוך ללא זמין את איסוף פרטי שם התחום או אתר האינטרנט בדוח איומי דיוג. הגדרה זו מעניקה לארגונים את הגמישות לבחור אם הם רוצים לאסוף את שם התחום כאשר אתר אינטרנט זדוני או אתר אינטרנט של דיוג מזוהה ונחסם על-ידי Defender for Endpoint.

קבע את תצורת הפרטיות עבור דוח התראת דיוג במכשירים רשומים של מנהל מכשיר Android:

השתמש בשלבים הבאים כדי להפעיל אותה עבור משתמשים ייעודיים:

במרכז Microsoft Intune , עבור אל פרופילי תצורה>של מכשירים>צור פרופיל והזן את ההגדרות הבאות:

- פלטפורמה: בחר מנהל מכשיר Android.

- פרופיל: בחר 'מותאם אישית' ובחר צור.

במקטע יסודות , ציין שם ותיאור של הפרופיל.

בהגדרות התצורה, בחר הוסף הגדרת OMA-URI :

- שם: הזן שם ייחודי ותיאור עבור הגדרת OMA-URI זו כדי שתוכל למצוא אותו בקלות מאוחר יותר.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- סוג נתונים: בחר מספר שלם ברשימה הנפתחת.

- ערך: הזן 1 כדי להפוך הגדרת פרטיות לזמינה. ערך ברירת המחדל הוא 0.

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

השימוש בפקד פרטיות זה לא ישפיע על בדיקת התאימות של המכשיר או על הגישה המותנה.

קביעת תצורה של פרטיות עבור דוח התראת דיוג בפרופיל העבודה של Android Enterprise

השתמש בשלבים הבאים כדי להפעיל פרטיות עבור משתמשים ייעודיים בפרופיל העבודה:

- במרכז Microsoft Intune ועבור אל מדיניות תצורת יישום> יישומיםהוסףמכשירים>>מנוהלים.

- תן למדיניות שם, Platform > Android Enterprise, בחר את סוג הפרופיל.

- בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderExcludeURLInReport כמפתח וסוג הערך כמספר שלם.

- הזן 1 כדי להפוך את הפרטיות לזמינה. ערך ברירת המחדל הוא 0.

- בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

הפעלה או ביטול של בקרות הפרטיות שלעיל לא ישפיעו על בדיקת התאימות של המכשיר או על הגישה המותנה.

קביעת תצורה של דוח פרטיות עבור איומים של תוכנות זדוניות

ניתן להשתמש בפקד פרטיות עבור דוח איומים של תוכנות זדוניות כדי לבטל את איסוף פרטי האפליקציה (שם ופרטי חבילה) מדוח האיומים של תוכנה זדונית. הגדרה זו מעניקה לארגונים את הגמישות לבחור אם הם רוצים לאסוף את שם האפליקציה כאשר מזוהה אפליקציה זדונית.

קבע תצורה של דוח התראה לגבי פרטיות עבור תוכנות זדוניות במכשירים רשומים של מנהל מכשיר Android:

השתמש בשלבים הבאים כדי להפעיל אותה עבור משתמשים ייעודיים:

במרכז Microsoft Intune , עבור אל פרופילי תצורה>של מכשירים>צור פרופיל והזן את ההגדרות הבאות:

- פלטפורמה: בחר מנהל מכשיר Android.

- פרופיל: בחר 'מותאם אישית' ובחר צור.

במקטע יסודות , ציין שם ותיאור של הפרופיל.

בהגדרות התצורה, בחר הוסף הגדרת OMA-URI :

- שם: הזן שם ייחודי ותיאור עבור הגדרת OMA-URI זו כדי שתוכל למצוא אותו בקלות מאוחר יותר.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- סוג נתונים: בחר מספר שלם ברשימה הנפתחת.

- ערך: הזן 1 כדי להפוך הגדרת פרטיות לזמינה. ערך ברירת המחדל הוא 0.

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

השימוש בפקד פרטיות זה לא ישפיע על בדיקת התאימות של המכשיר או על הגישה המותנה. לדוגמה, מכשירים עם אפליקציה זדונית תמיד יהיו בעלי רמת סיכון של "בינוני".

קביעת תצורה של דוח התראה לגבי פרטיות עבור תוכנות זדוניות בפרופיל העבודה של Android Enterprise

השתמש בשלבים הבאים כדי להפעיל פרטיות עבור משתמשים ייעודיים בפרופיל העבודה:

- במרכז Microsoft Intune ועבור אל מדיניות תצורת יישום> יישומיםהוסףמכשירים>>מנוהלים.

- תן למדיניות שם, Platform > Android Enterprise, בחר את סוג הפרופיל.

- בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderExcludeAppInReport כמפתח וסוג הערך כמספר שלם

- הזן 1 כדי להפוך את הפרטיות לזמינה. ערך ברירת המחדל הוא 0.

- בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

השימוש בפקד פרטיות זה לא ישפיע על בדיקת התאימות של המכשיר או על הגישה המותנה. לדוגמה, מכשירים עם אפליקציה זדונית תמיד יהיו בעלי רמת סיכון של "בינוני".

הפוך יציאה ללא זמינה

Defender for Endpoint תומך בפריסה ללא לחצן הכניסה באפליקציה כדי למנוע ממשתמשים לצאת מיישום Defender. הדבר חשוב כדי למנוע ממשתמשים לטפל שלא כדין במכשיר. השתמש בשלבים הבאים כדי לקבוע את תצורת הכניסה ללא זמינה:

- במרכז Microsoft Intune, עבור אל מדיניות תצורת יישום> יישומיםהוסףמכשירים>>מנוהלים.

- תן למדיניות שם, בחר Platform > Android Enterprise ובחר את סוג הפרופיל.

- בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, בחר השתמש במעצב התצורה והוסף את בטל יציאה כמפתח ובמספר שלם כסוג הערך.

- כברירת מחדל, הפוך יציאה ללא זמינה = 1 עבור פרופילי עבודה בבעלות אישית של Android Enterprise, פרופילים בעלי ניהול מלא, פרופילים מותאמים אישית בבעלות החברה ו- 0 עבור מצב מנהל מכשירים.

- מנהלי מערכת צריכים להפוך את התנתקות ללא זמינה = 0 כדי להפוך את לחצן הכניסה לאפליקציה לזמין. המשתמשים יוכלו לראות את לחצן הכניסה לאחר שהמדיניות תידחף.

- בחר הבא והקצה פרופיל זה למכשירים ולמשתמשים ייעודיים.

חשוב

תכונה זו נמצאת ב- Public Preview. המידע הבא מתייחס למוצר שהופץ מראש וייתכן שהוא השתנה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מבטיחה דבר, באופן מפורש או משתמע, באשר למידע המסופק כאן.

תיוג מכשיר

Defender for Endpoint ב- Android מאפשר תיוג בצובר של המכשירים הניידים במהלך הצירוף על-ידי מתן אפשרות למנהלי המערכת להגדיר תגיות באמצעות Intune. מרכז הניהול להגדיר את תגי המכשיר באמצעות Intune באמצעות מדיניות תצורה ודחף אותם למכשירים של המשתמש. לאחר שהמשתמש מתקין ומפעיל את Defender, אפליקציית הלקוח מעבירה את תגיות המכשיר לפורטל האבטחה. תגיות המכשיר מופיעות מול המכשירים ב'מלאי המכשירים'.

השתמש בשלבים הבאים כדי לקבוע את תצורת תגיות המכשיר:

במרכז Microsoft Intune, עבור אל מדיניות תצורת יישום> יישומיםהוסףמכשירים>>מנוהלים.

תן למדיניות שם, בחר Platform > Android Enterprise ובחר את סוג הפרופיל.

בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderDeviceTag כמפתח וסוג הערך כמחרוזת.

- מרכז הניהול להקצות תגית חדשה על-ידי הוספת המפתח DefenderDeviceTag והגדרת ערך עבור תג מכשיר.

- מרכז הניהול לערוך תג קיים על-ידי שינוי הערך של המפתח DefenderDeviceTag.

- מרכז הניהול למחוק תג קיים על-ידי הסרת המפתח DefenderDeviceTag.

לחץ על הבא והקצה מדיניות זו למכשירים ולמשתמשים ייעודיים.

הערה

יש לפתוח את האפליקציה Defender כדי שניתן יהיה לסנכרן תגיות עם Intune ולהעברתה לפורטל האבטחה. ייתכן שיחלפו עד 18 שעות עד שתגיות ישקפו בפורטל.

מאמרים קשורים

- Microsoft Defender עבור נקודת קצה ב- Android

- פריסת Microsoft Defender עבור נקודת קצה ב- Android באמצעות Microsoft Intune

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור