קביעת התצורה של Microsoft Defender עבור נקודת קצה בתכונות iOS

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

רוצה לחוות את Defender עבור נקודת קצה? הירשם לקבלת גירסת ניסיון ללא תשלום.

הערה

Defender for Endpoint ב- iOS ישתמש ב- VPN כדי לספק את התכונה 'הגנת אינטרנט'. זהו אינו VPN רגיל והוא VPN מקומי/לולאה עצמית שאינו לוקח תעבורה מחוץ למכשיר.

גישה מותנית עם Defender for Endpoint ב- iOS

Microsoft Defender עבור נקודת קצה ב- iOS יחד עם Microsoft Intune ו- Microsoft Entra מזהה מאפשרים לאכוף מדיניות תאימות מכשירים וגישה מותנית בהתבסס על ניקוד סיכון המכשיר. Defender for Endpoint הוא פתרון Mobile Threat Defense (MTD) שניתן לפרוס כדי להשתמש ביכולת זו באמצעות Intune.

לקבלת מידע נוסף אודות אופן הגדרת גישה מותנית באמצעות Defender for Endpoint ב- iOS, ראה Defender for Endpoint ו- Intune.

הגנה באינטרנט ו- VPN

כברירת מחדל, Defender for Endpoint ב- iOS כולל והופכת את תכונת ההגנה על האינטרנט לזמין. הגנה באינטרנט עוזרת לאבטח מכשירים מפני איומי אינטרנט ולהגן על משתמשים מפני תקיפות דיוג. מחוונים למניעת דיוג ומחוונים מותאמים אישית (כתובת URL ותחום) נתמכים כחלק מהגנת אינטרנט. מחוונים מותאמים אישית המבוססים על IP אינם נתמכים בשלב זה ב- iOS. סינון תוכן אינטרנט אינו נתמך בשלב זה בפלטפורמות למכשירים ניידים (Android ו- iOS).

Defender for Endpoint ב- iOS משתמש ב- VPN כדי לספק יכולת זו. שים לב שה- VPN מקומי, ובניגוד ל- VPN מסורתי, תעבורת הרשת אינה נשלחת מחוץ למכשיר.

כאשר אפשרות זו מופעלת כברירת מחדל, עשויים להיות מקרים מסוימים שדורשים ממך להפוך את ה- VPN ללא זמין. לדוגמה, ברצונך להפעיל יישומים מסוימים שאינם פועלים כאשר התצורה של VPN מוגדרת. במקרים כאלה, באפשרותך לבחור להפוך את ה- VPN ללא זמין מהאפליקציות במכשיר על-ידי ביצוע השלבים הבאים:

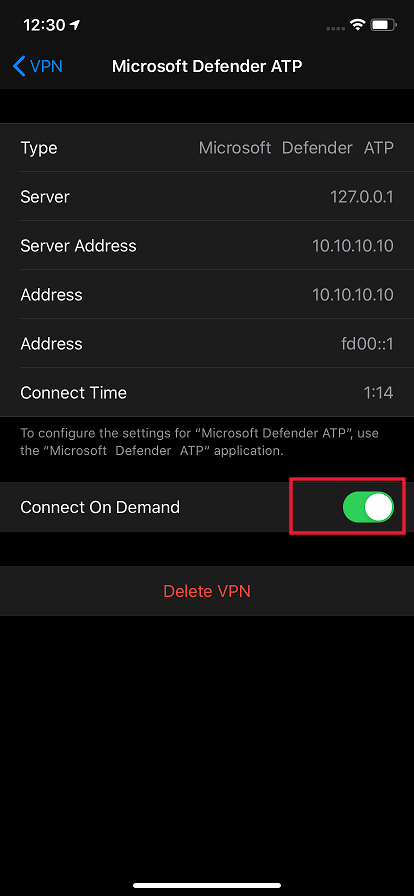

במכשיר iOS, פתח את האפליקציה 'הגדרות' , בחר כללי ולאחר מכן VPN.

בחר בלחצן i עבור Microsoft Defender עבור נקודת קצה.

בטל את האפשרות התחבר לפי דרישה כדי להפוך את ה- VPN ללא זמין.

הערה

הגנה באינטרנט אינה זמינה כאשר VPN אינו זמין. כדי להפוך הגנה באינטרנט לזמינה מחדש, פתח Microsoft Defender עבור נקודת קצה האפליקציה במכשיר ולחץ או הקש על התחל VPN.

הפוך הגנה באינטרנט ללא זמינה

'הגנה באינטרנט' היא אחת מהתכונות העיקריות של Defender for Endpoint והיא דורשת VPN כדי לספק יכולת זו. ה- VPN שבו נעשה שימוש הוא VPN מקומי/לולאה חוזרת ולא VPN מסורתי, עם זאת יש כמה סיבות לכך שלקוחות עשויים לא להעדיף את ה- VPN. לקוחות שאינם רוצים להגדיר VPN, יש אפשרות להפוך את ההגנה באינטרנט ללא זמינה ולפרוס את Defender עבור נקודת קצה ללא תכונה זו. תכונות אחרות של Defender for Endpoint ימשיכו לפעול.

תצורה זו זמינה עבור מכשירי (MDM) רשומים ומכשירים לא מבוקרים (MAM). עבור לקוחות בעלי MDM, מנהלי מערכת יכולים לקבוע את תצורת ההגנה באינטרנט באמצעות מכשירים מנוהלים בתצורה של היישום. עבור לקוחות ללא הרשמה, באמצעות MAM, מנהלי מערכת יכולים לקבוע את תצורת ההגנה באינטרנט באמצעות יישומים מנוהלים בתצורה של היישום.

קביעת תצורה של הגנה באינטרנט

הפוך הגנה באינטרנט ללא זמינה(MDM) השתמש בשלבים הבאים כדי להפוך את 'הגנה באינטרנט' ללא זמינה עבור מכשירים רשומים.

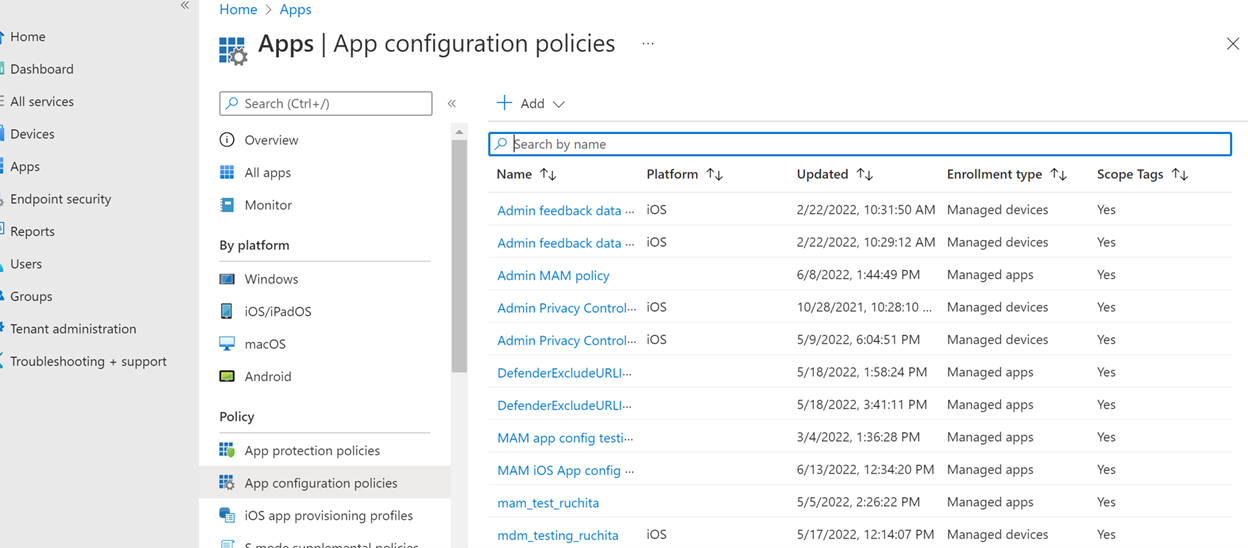

- במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורה של יישום>יישומים הוסף>מכשירים>מנוהלים.

- תן למדיניות שם, Platform > iOS/iPadOS.

- בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, בחר השתמש במעצב התצורה והוסף WebProtection כמפתח וסוג הערך כמחרוזת.

- כברירת מחדל, WebProtection= true.

- מרכז הניהול להפוך את WebProtection = false כדי לכבות את ההגנה באינטרנט.

- Defender שולח את פעימות הלב לפורטל Microsoft Defender כאשר משתמש פותח את האפליקציה.

- בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

הפוך הגנה באינטרנט ללא זמינה (MAM) השתמש בשלבים הבאים כדי להפוך הגנה באינטרנט ללא זמינה עבור מכשירים לא מבוקרים.

- במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורה של יישום>יישומים הוסף>יישומים>מנוהלים.

- תן למדיניות שם.

- תחת בחר יישומים ציבוריים, בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, תחת הגדרות תצורה כלליות, הוסף WebProtection כמפתח וערך כ- False.

- כברירת מחדל, WebProtection= true.

- מרכז הניהול להפוך את WebProtection = false כדי לכבות את ההגנה באינטרנט.

- Defender שולח את פעימות הלב לפורטל Microsoft Defender כאשר משתמש פותח את האפליקציה.

- בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

קביעת תצורה של הגנת רשת

הגנת רשת ב- Microsoft Defender עבור נקודת קצה אינה זמינה כברירת מחדל. מנהלי מערכת יכולים להשתמש בשלבים הבאים כדי לקבוע את תצורת ההגנה על הרשת. תצורה זו זמינה הן עבור מכשירים רשומים באמצעות תצורת MDM והן עבור מכשירים לא מבוקרים באמצעות תצורת MAM.

הערה

יש ליצור מדיניות אחת בלבד עבור הגנת רשת, MDM או MAM.

עבור מכשירים רשומים (MDM)

בצע את השלבים הבאים להגדרת תצורת MDM עבור מכשירים רשומים להגנה על רשת.

במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורת יישום> יישומיםהוסף>מכשירים>מנוהלים.

ספק שם ותיאור עבור המדיניות. תחת פלטפורמה, בחר iOS/iPad.

באפליקציה הייעדית, בחר Microsoft Defender עבור נקודת קצה.

בדף הגדרות, בחר תבנית הגדרות תצורה השתמש במעצב התצורה.

הוסף את 'DefenderNetworkProtectionEnable' כמפתח התצורה, הקלד ערך כ- 'String' וערך כ- 'true' כדי להפוך את הגנת הרשת לזמינה. (הגנת רשת אינה זמינה כברירת מחדל.)

עבור תצורות אחרות הקשורות להגנה על הרשת, הוסף את המפתחות הבאים, בחר את סוג הערך והערך המתאימים.

מקש סוג ערך ברירת מחדל (true-enable, false-disable) תיאור DefenderOpenNetworkDetectionמספר שלם 0 1 - ביקורת, 0 - Disable(default), 2 - Enable. הגדרה זו מנוהלת על-ידי צוות IT מרכז הניהול, להפוך ללא זמין או להפוך זיהוי רשת פתוח לזמין, בהתאמה. במצב 'ביקורת', התראות נשלחות רק לפורטל ATP ללא חוויית משתמש קצה. עבור חוויית משתמש קצה, הגדר את התצורה למצב 'הפוך לזמין'. DefenderEndUserTrustFlowEnableמחרוזת False true - enable, false - disable; הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את חוויית משתמש הקצה בתוך האפליקציה לזמינה או ללא זמינה כדי לתת אמון ברשתות הלא מאובטחות והחשודות ולא לתת אמון בה. DefenderNetworkProtectionAutoRemediationמחרוזת נכון true - enable, false - disable; הגדרה זו משמשת את מנהל ה- IT כדי להפוך את התראות התיקון שנשלחות לזמינות או ללא זמינות כאשר משתמש מבצע פעילויות תיקון, כגון מעבר לנקודות גישה בטוחות יותר של WIFI או מחיקה של אישורים חשודים שזוהו על-ידי Defender. DefenderNetworkProtectionPrivacyמחרוזת נכון true - enable, false - disable; הגדרה זו מנוהלת על-ידי מנהל IT כדי להפוך פרטיות לזמינה או ללא זמינה בהגנת רשת. במקטע מטלות, מנהל מערכת יכול לבחור קבוצות של משתמשים שייכללו במדיניות ולא ייכללו בה.

סקור וצור את מדיניות התצורה.

עבור מכשירים לא מבוקרים (MAM)

בצע את השלבים הבאים להגדרת תצורת MAM עבור התקנים לא מבוקרים עבור הגנת רשת (נדרש רישום מכשיר Authenticator עבור תצורת MAM) במכשירי iOS. אתחול הגנת רשת דורש ממשתמש הקצה לפתוח את היישום פעם אחת.

במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורת יישום> יישומיםהוסף>יישומים>מנוהלים>צור מדיניות תצורה חדשה של יישום.

ספק שם ותיאור כדי לזהות באופן ייחודי את המדיניות. לאחר מכן בחר באפשרות בחר אפליקציות ציבוריות ובחר Microsoft Defender עבור Platform iOS/iPadOS.

בדף הגדרות, הוסף את DefenderNetworkProtectionEnable כמפתח ואת הערך כדי להפוך את

trueהגנת הרשת לזמינה. (הגנת רשת אינה זמינה כברירת מחדל.)עבור תצורות אחרות הקשורות להגנה על הרשת, הוסף את המפתחות הבאים ואת הערך המתאים.

מקש ברירת מחדל (true - enable, false - disable) תיאור DefenderOpenNetworkDetection0 1 - ביקורת, 0 - הפוך ללא זמין (ברירת מחדל), 2 - הפוך לזמין. הגדרה זו מנוהלת על-ידי מנהל IT כדי לאפשר, לבצע ביקורת או לבטל זיהוי רשת פתוח. במצב ביקורת, התראות נשלחות רק לפורטל ATP ללא חוויה מצד המשתמש. עבור חוויית המשתמש, הגדר את התצורה למצב "הפוך לזמין". DefenderEndUserTrustFlowEnableFalse true - enable, false - disable; הגדרה זו משמשת את מנהלי ה- IT כדי להפוך את חוויית משתמש הקצה בתוך האפליקציה לזמינה או ללא זמינה כדי לתת אמון ברשתות הלא מאובטחות והחשודות ולא לתת אמון בה. DefenderNetworkProtectionAutoRemediationנכון true - enable, false - disable; הגדרה זו משמשת את מנהל ה- IT כדי להפוך את התראות התיקון שנשלחות לזמינות או ללא זמינות כאשר משתמש מבצע פעילויות תיקון, כגון מעבר לנקודות גישה בטוחות יותר של WIFI או מחיקה של אישורים חשודים שזוהו על-ידי Defender. DefenderNetworkProtectionPrivacyנכון true - enable, false - disable; הגדרה זו מנוהלת על-ידי מנהל IT כדי להפוך פרטיות לזמינה או ללא זמינה בהגנת רשת. במקטע מטלות , מנהל מערכת יכול לבחור קבוצות של משתמשים שייכללו במדיניות ולא ייכללו בה.

סקור וצור את מדיניות התצורה.

דו-קיום של פרופילי VPN מרובים

Apple iOS אינו תומך במספר VPN של מכשירים כדי להיות פעילים בו-זמנית. בעוד שפרופילי VPN מרובים יכולים להתקיים במכשיר, רק VPN אחד יכול להיות פעיל בכל פעם.

קביעת Microsoft Defender עבור נקודת קצה של אותות סיכון במדיניות ההגנה על אפליקציות (MAM)

Microsoft Defender עבור נקודת קצה ב- iOS מאפשרת את תרחיש מדיניות ההגנה על היישום. משתמשי קצה יכולים להתקין את הגירסה העדכנית ביותר של האפליקציה ישירות מ- Apple App Store. ודא שהמכשיר רשום ל- Authenticator באמצעות אותו חשבון המשמש לצירוף ב- Defender לצורך רישום מוצלח של MAM.

Microsoft Defender עבור נקודת קצה להגדיר אותות איומים שישמשו במדיניות הגנת אפליקציות (APP, המכונה גם MAM) ב- iOS/iPadOS. עם יכולת זו, באפשרותך להשתמש ב- Microsoft Defender עבור נקודת קצה כדי להגן על גישה לנתונים ארגוניים גם ממכשירים לא מבוקרים.

בצע את השלבים בקישור הבא כדי להגדיר מדיניות הגנה על אפליקציות באמצעות Microsoft Defender עבור נקודת קצה קביעת תצורה של אותות סיכונים של Defender במדיניות הגנה על אפליקציות (MAM)

לקבלת פרטים נוספים על מדיניות MAM או הגנה על אפליקציות, ראה הגדרות מדיניות הגנה של אפליקציית iOS.

בקרות פרטיות

Microsoft Defender עבור נקודת קצה ב- iOS מאפשר בקרות פרטיות הן עבור מנהלי המערכת והן עבור משתמשי הקצה. הדבר כולל את הפקדים עבור מכשירים רשומים (MDM) והתקנים לא מבוקרים (MAM).

עבור לקוחות בעלי MDM, מנהלי מערכת יכולים לקבוע את התצורה של בקרות הפרטיות באמצעות מכשירים מנוהלים בתצורת היישום. עבור לקוחות ללא הרשמה, באמצעות MAM, מנהלי מערכת יכולים לקבוע את התצורה של בקרות הפרטיות באמצעות יישומים מנוהלים בתצורת היישום. משתמשי קצה יוכלו גם לקבוע את תצורת הגדרות הפרטיות מתוך הגדרות אפליקציית Defender.

קביעת תצורה של פרטיות בדוח התראת דיוג

כעת לקוחות יכולים להפוך בקרת פרטיות לזמינה עבור דוח דיוג שנשלח על-ידי Microsoft Defender עבור נקודת קצה ב- iOS כך לשם התחום לא להיכלל כחלק מהתראת דיוג בכל פעם שאתר אינטרנט של דיוג מזוהה ונחסם על-ידי Microsoft Defender עבור נקודת קצה.

מרכז הניהול פרטיות (MDM) השתמש בשלבים הבאים כדי לאפשר פרטיות ולא לאסוף את שם התחום כחלק מדוח התראת דיוג עבור מכשירים רשומים.

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורה של יישום>יישומים הוסף>מכשירים>מנוהלים.

תן למדיניות שם, Platform > iOS/iPadOS, בחר את סוג הפרופיל.

בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderExcludeURLInReport כמפתח וסוג הערך כסוג בוליאני.

- כדי להפוך פרטיות לזמינה ולא לאסוף את שם התחום, הזן את הערך בתור והקצה

trueמדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל-false. - עבור משתמשים בעלי ערכת מפתח כ

true- , התראת דיוג אינה מכילה את פרטי שם התחום בכל פעם שאתר זדוני מזוהה ונחסם על-ידי Defender for Endpoint.

- כדי להפוך פרטיות לזמינה ולא לאסוף את שם התחום, הזן את הערך בתור והקצה

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

מרכז הניהול פרטיות (MAM) השתמש בשלבים הבאים כדי לאפשר פרטיות ולא לאסוף את שם התחום כחלק מדוח התראת דיוג עבור מכשירים לא מבוקרים.

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורה של יישום>יישומים הוסף>יישומים>מנוהלים.

תן למדיניות שם.

תחת בחר יישומים ציבוריים, Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, תחת הגדרות תצורה כלליות, הוסף את DefenderExcludeURLInReport כמפתח וערך כ

true- .- כדי להפוך פרטיות לזמינה ולא לאסוף את שם התחום, הזן את הערך בתור והקצה

trueמדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל-false. - עבור משתמשים בעלי ערכת מפתח כ

true- , התראת דיוג אינה מכילה את פרטי שם התחום בכל פעם שאתר זדוני מזוהה ונחסם על-ידי Defender for Endpoint.

- כדי להפוך פרטיות לזמינה ולא לאסוף את שם התחום, הזן את הערך בתור והקצה

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

בקרת פרטיות של משתמש קצה פקדים אלה עוזרים למשתמש הקצה לקבוע את התצורה של המידע המשותף לארגון שלו.

עבור מכשירים פיקוח, פקדי משתמש קצה אינם גלויים. מנהל המערכת שלך מחליט ו קובע את ההגדרות. עם זאת, עבור מכשירים ללא השגחה, הפקד מוצג תחת 'פרטיות הגדרות > '.

- המשתמשים רואים לחצן דו-מצבי עבור פרטי אתר לא בטוחים.

- לחצן דו-מצבי זה גלוי רק מרכז הניהול הגדיר DefenderExcludeURLInReport = true.

- אם אפשרות זו זמינה מרכז הניהול, המשתמשים יכולים להחליט אם הם רוצים לשלוח את פרטי האתר הלא בטוחים לארגון שלהם או לא.

- כברירת מחדל, היא מוגדרת ל-

false. פרטי האתר הלא בטוחים אינם נשלחים. - אם המשתמש מחליף אותו ל-

true, פרטי האתר הלא בטוחים נשלחים.

הפעלה או ביטול של בקרות הפרטיות שלעיל אינה משפיעה על בדיקת התאימות של המכשיר או על הגישה המותנה.

הערה

במכשירים פיקוח בעלי פרופיל התצורה, Microsoft Defender עבור נקודת קצה לגשת אל כתובת ה- URL כולה ואם נמצא שהיא דיוג, היא חסומה. במכשיר ללא השגחה, Microsoft Defender עבור נקודת קצה לגשת רק לשם התחום, ואם התחום אינו כתובת URL של דיוג, הוא לא ייחסם.

הרשאות אופציונליות

Microsoft Defender עבור נקודת קצה ב- iOS מאפשר הרשאות אופציונליות בזרימת הצירוף. נכון לעכשיו, ההרשאות הנדרשות על-ידי Defender for Endpoint הן הכרחיות בזרימת הצירוף. באמצעות תכונה זו, מנהלי מערכת יכולים לפרוס את Defender for Endpoint במכשירי BYOD מבלי לאכוף את הרשאת ה- VPN הנדרשת במהלך הצירוף. משתמשי קצה יכולים לקלוט את היישום ללא ההרשאות ההכרחיות ולעיין בהרשאות אלה מאוחר יותר. תכונה זו קיימת כעת רק עבור מכשירים רשומים (MDM).

קביעת תצורה של הרשאה אופציונלית

מרכז הניהול (MDM) השתמש בשלבים הבאים כדי לאפשר הרשאת VPN אופציונלית עבור מכשירים רשומים.

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורה של יישום>יישומים הוסף>מכשירים>מנוהלים.

תן שם למדיניות, בחר פלטפורמה > iOS/iPadOS.

בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderOptionalVPN כמפתח וסוג הערך כברירת מחדל.

- כדי להפוך הרשאת VPN אופציונלית לזמינה, הזן ערך

trueבתור והקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל-false. - עבור משתמשים בעלי מפתח מוגדר כ

true- , המשתמשים יכולים לקלוט את היישום מבלי להעניק את הרשאת ה- VPN.

- כדי להפוך הרשאת VPN אופציונלית לזמינה, הזן ערך

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

זרימת משתמש קצה - המשתמש מתקין ו פותח את היישום כדי להפעיל את הצירוף.

- אם מנהל מערכת הגדיר הרשאות אופציונליות, המשתמש יכול לדלג על הרשאת VPN ולהשלים את הצירוף.

- גם אם המשתמש דילג על VPN, המכשיר יכול להצטרף ונשלחת פעימה.

- אם VPN אינו זמין, הגנת האינטרנט אינה פעילה.

- מאוחר יותר, המשתמש יכול להפוך הגנה לאינטרנט לזמינה מתוך האפליקציה, אשר מתקינים את תצורת ה- VPN במכשיר.

הערה

הרשאה אופציונלית שונה מהפיכת הגנה באינטרנט ללא זמינה. הרשאת VPN אופציונלית רק מסייעת לדלג על ההרשאה במהלך הצירוף, אך היא זמינה למשתמש הקצה לסקירה מאוחרת יותר ולאפשר אותה. למרות שהאפשרות הפוך הגנה באינטרנט ללא זמינה מאפשרת למשתמשים לקלוט את אפליקציית נקודות הקצה של Defender עבור ללא הגנת האינטרנט. אין אפשרות להפוך אותו לזמין מאוחר יותר.

זיהוי פריצה לכלא

Microsoft Defender עבור נקודת קצה יש את היכולת של זיהוי מכשירים מנוהלים ולא מנוהלים שנפרצו. ההבדקות האלה של Jailbreak מתבצעות מעת לעת. אם מכשיר מזוהה כ- jailbroken, מתרחשים אירועים אלה:

- התראה בסיכון גבוה מדווחת לפורטל Microsoft Defender שלך. אם 'תאימות מכשירים' ו'גישה מותנית' מוגדרים בהתבסס על ניקוד סיכון המכשיר, המכשיר חסום בגישה לנתוני החברה.

- נתוני המשתמש ביישום נוקו. כאשר משתמש פותח את היישום לאחר jailbreaking פרופיל ה-VPN נמחק גם ולא מוצעת הגנה באינטרנט.

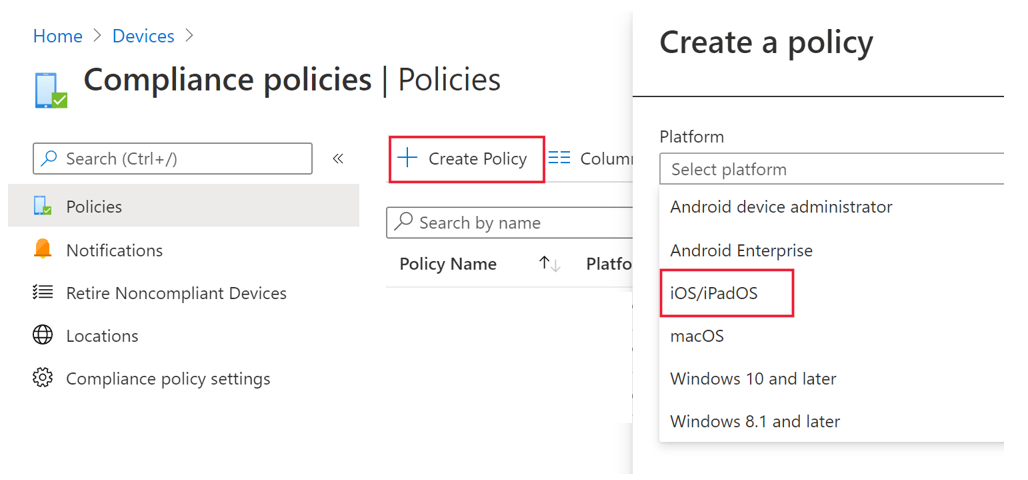

קביעת תצורה של מדיניות תאימות מול מכשירים שנפרצו

כדי להגן על נתוני החברה מפני גישה במכשירי iOS שנפרצו, מומלץ להגדיר את מדיניות התאימות הבאה Intune.

הערה

זיהוי Jailbreak היא יכולת שסופקה על-ידי Microsoft Defender עבור נקודת קצה ב- iOS. עם זאת, מומלץ להגדיר מדיניות זו כשכבה נוספת של הגנה מפני תרחישים jailbreak.

בצע את השלבים הבאים כדי ליצור מדיניות תאימות מול מכשירים שנפרצו.

במרכז הניהול של Microsoft Intune, עבור אל מדיניותתאימות >מכשירים יצירת>מדיניות. בחר "iOS/iPadOS" כפלטפורמה ובחר צור.

ציין שם של המדיניות, כגון מדיניות תאימות עבור Jailbreak.

בדף הגדרות התאימות, בחר כדי להרחיב את המקטע תקינות המכשיר ובחר חסום עבור שדה מכשירים שנפרצו .

במקטע פעולות שאינן תואמות , בחר את הפעולות בהתאם לדרישות שלך ובחר הבא.

במקטע מטלות , בחר את קבוצות המשתמשים שברצונך לכלול עבור מדיניות זו ולאחר מכן בחר הבא.

במקטע Review+Create , ודא שכל המידע שהוזן נכון ולאחר מכן בחר צור.

קביעת תצורה של מחוונים מותאמים אישית

Defender for Endpoint ב- iOS מאפשר למנהלי מערכת לקבוע תצורה של מחוונים מותאמים אישית גם במכשירי iOS. לקבלת מידע נוסף אודות אופן קביעת התצורה של מחוונים מותאמים אישית, ראה ניהול מחוונים.

הערה

Defender for Endpoint ב- iOS תומך ביצירת מחוונים מותאמים אישית רק עבור כתובות URL ותחום. מחוונים מותאמים אישית המבוססים על IP אינם נתמכים ב- iOS.

עבור iOS, לא נוצרות התראות Microsoft Defender XDR בעת גישה אל כתובת ה- URL או התחום המוגדרים במחוון.

קביעת תצורה של הערכת פגיעות של אפליקציות

הפחתת סיכון סייבר דורשת ניהול פגיעויות מקיף מבוסס סיכונים כדי לזהות, להעריך, לתקנו ולעקוב אחר כל הפגיעויות הגדולות ביותר שלך בכל הנכסים הקריטיים ביותר, הכל בפתרון יחיד. בקר בדף זה לקבלת מידע נוסף על ניהול פגיעויות של Microsoft Defender ב- Microsoft Defender עבור נקודת קצה.

Defender for Endpoint ב- iOS תומך בהערכות פגיעויות של מערכת ההפעלה והאפליקציות. הערכת פגיעות של גירסאות iOS זמינה הן עבור מכשירים רשומים (MDM) והן עבור מכשירים לא מבוקרים (MAM). הערכת פגיעות של אפליקציות מיועדת רק למכשירים רשומים (MDM). מנהלי מערכת יכולים להשתמש בשלבים הבאים כדי לקבוע את התצורה של הערכת הפגיעות של אפליקציות.

במכשיר פיקוח

ודא שהמכשיר מוגדר במצב פיקוח.

כדי להפוך את התכונה לזמינה במרכז הניהול של Microsoft Intune, עבור אל אבטחת> נקודת קצה Microsoft Defender עבור נקודת קצה> האפשר סינכרון יישומים עבור מכשירי iOS/iPadOS.

הערה

כדי לקבל את רשימת כל האפליקציות, כולל אפליקציות לא מנוהלות, מנהל המערכת צריך לאפשר שליחת נתוני מלאי יישומים מלאים במכשירי iOS/iPadOS בבעלות אישית בפורטל Intune מרכז הניהול עבור המכשירים הפיקוחים המסומנים כ"אישי". עבור המכשירים המנוהלים המסומנים כ"חברה" בפורטל Intune מרכז הניהול, מנהל המערכת אינו צריך לאפשר שליחת נתוני מלאי יישומים מלאים במכשירי iOS/iPadOS שבבעלותם באופן אישי.

במכשיר ללא השגחה

כדי להפוך את התכונה לזמינה במרכז הניהול של Microsoft Intune, עבור אל אבטחת> נקודת קצה Microsoft Defender עבור נקודת קצה> האפשר סינכרון יישומים עבור מכשירי iOS/iPadOS.

כדי לקבל את הרשימה של כל האפליקציות, כולל אפליקציות לא מנוהלות, הפעל את הלחצן הדו-מצבי שלח נתוני מלאי אפליקציות מלאים במכשירי iOS/iPadOS שבבעלותך באופן אישי.

השתמש בשלבים הבאים כדי לקבוע את תצורת הגדרת הפרטיות.

- עבור אל מדיניות תצורת יישום>יישומים הוסף>מכשירים>מנוהלים.

- תן למדיניות שם, Platform>iOS/iPadOS.

- בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderTVMPrivacyMode כמפתח וסוג הערך כמחרוזת.

- כדי להפוך את הפרטיות ללא זמינה ולאסוף את רשימת האפליקציות המותקנות, הזן ערך בתור

Falseוהקצה מדיניות זו למשתמשים. - כברירת מחדל, ערך זה מוגדר

Trueכ עבור מכשירים ללא השגחה. - עבור משתמשים בעלי מפתח מוגדר כ

False- , Defender for Endpoint ישלח את רשימת האפליקציות המותקנות במכשיר להערכה על פגיעות.

- כדי להפוך את הפרטיות ללא זמינה ולאסוף את רשימת האפליקציות המותקנות, הזן ערך בתור

- לחץ על הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

- הפעלה או ביטול של בקרות הפרטיות שלעיל לא ישפיעו על בדיקת התאימות של המכשיר או על הגישה המותנה.

לאחר החלת התצורה, משתמש הקצה יצטרכו לפתוח את האפליקציה כדי לאשר את הגדרת הפרטיות.

לאחר פריסת גירסאות הלקוח במכשירי iOS ייעודיים, העיבוד יתחיל. פגיעויות שנמצאו במכשירים אלה יתחילו להופיע בלוח המחוונים של Defender Vulnerability Management. ייתכן שיחלפו כמה שעות עד להשלמת העיבוד (24 שעות לכל היותר). במיוחד עבור הרשימה המלאה של האפליקציות להופיע במלאי התוכנה.

הערה

אם אתה משתמש בפתרון בדיקת SSL בתוך מכשיר ה- iOS שלך, אפשר לרשימה של שמות תחומים אלה securitycenter.windows.com (בסביבה מסחרית) ו- securitycenter.windows.us (בסביבה GCC) כדי שהתכונה TVM יפעלו.

הפוך יציאה ללא זמינה

Defender for Endpoint ב- iOS תומך בפריסה ללא לחצן יציאה באפליקציה כדי למנוע ממשתמשים לצאת מהישום Defender. הדבר חשוב כדי למנוע ממשתמשים לטפל שלא כדין במכשיר.

תצורה זו זמינה הן עבור מכשירי MDM הרשום והן עבור מכשירי לא מבוקרים (MAM). מנהלי מערכת יכולים להשתמש בשלבים הבאים כדי לקבוע את תצורת הכניסה ללא זמינה

קביעת תצורה של ביטול יציאה

עבור מכשירים רשומים(MDM)

- במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורת יישום > יישומים הוסף > מכשירים > מנוהלים.

- תן שם למדיניות, בחר פלטפורמה > iOS/iPadOS

- בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DisableSignOut כמפתח וסוג הערך כמחרוזת.

- כברירת מחדל, DisableSignOut = false.

- מרכז הניהול להפוך את DisableSignOut = true ללא זמין כדי להפוך את לחצן הכניסה באפליקציה ללא זמין. המשתמשים לא יראו את לחצן הכניסה לאחר שהמדיניות תידחף.

- לחץ על הבא והקצה מדיניות זו למכשירים/משתמשים ייעודיים.

עבור מכשירים לא מבוקרים(MAM)

- במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורת יישומים > הוסף יישומים >> מנוהלים.

- תן למדיניות שם.

- תחת בחר יישומים ציבוריים, בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, הוסף את DisableSignOut כמפתח וערך כ- True, תחת הגדרות תצורה כלליות.

- כברירת מחדל, DisableSignOut = false.

- מרכז הניהול להפוך את DisableSignOut = true ללא זמין כדי להפוך את לחצן הכניסה באפליקציה ללא זמין. המשתמשים לא יראו את לחצן הכניסה לאחר שהמדיניות תידחף.

- לחץ על הבא והקצה מדיניות זו למכשירים/משתמשים ייעודיים.

חשוב

תכונה זו נמצאת ב- Public Preview. המידע הבא מתייחס למוצר שהופץ מראש וייתכן שהוא השתנה באופן משמעותי לפני ההפצה המסחרית שלו. Microsoft אינה מבטיחה דבר, באופן מפורש או משתמע, באשר למידע המסופק כאן.

תיוג מכשיר

Defender for Endpoint ב- iOS מאפשר תיוג בצובר של המכשירים הניידים במהלך הצירוף על-ידי מתן אפשרות למנהלי המערכת להגדיר תגיות באמצעות Intune. מרכז הניהול להגדיר את תגי המכשיר באמצעות Intune באמצעות מדיניות תצורה ודחף אותם למכשירים של המשתמש. לאחר שהמשתמש מתקין ומפעיל את Defender, אפליקציית הלקוח מעבירה את תגיות המכשיר לפורטל האבטחה. תגיות המכשיר מופיעות מול המכשירים ב'מלאי המכשירים'.

תצורה זו זמינה הן עבור מכשירי MDM הרשום והן עבור מכשירי לא מבוקרים (MAM). מנהלי מערכת יכולים להשתמש בשלבים הבאים כדי לקבוע את תצורת תגיות המכשיר.

קביעת תצורה של תגיות מכשיר

עבור מכשירים רשומים(MDM)

במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורת יישום > יישומים הוסף > מכשירים > מנוהלים.

תן שם למדיניות, בחר פלטפורמה > iOS/iPadOS

בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderDeviceTag כמפתח וסוג הערך כמחרוזת.

- מרכז הניהול להקצות תגית חדשה על-ידי הוספת המפתח DefenderDeviceTag והגדרת ערך עבור תג מכשיר.

- מרכז הניהול לערוך תג קיים על-ידי שינוי הערך של המפתח DefenderDeviceTag.

- מרכז הניהול למחוק תג קיים על-ידי הסרת המפתח DefenderDeviceTag.

לחץ על הבא והקצה מדיניות זו למכשירים/משתמשים ייעודיים.

עבור מכשירים לא מבוקרים(MAM)

- במרכז הניהול של Microsoft Intune, נווט אל מדיניות תצורת יישומים > הוסף יישומים >> מנוהלים.

- תן למדיניות שם.

- תחת בחר יישומים ציבוריים, בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

- בדף הגדרות, הוסף את DefenderDeviceTag כמפתח תחת הגדרות תצורה כלליות.

- מרכז הניהול להקצות תגית חדשה על-ידי הוספת המפתח DefenderDeviceTag והגדרת ערך עבור תג מכשיר.

- מרכז הניהול לערוך תג קיים על-ידי שינוי הערך של המפתח DefenderDeviceTag.

- מרכז הניהול למחוק תג קיים על-ידי הסרת המפתח DefenderDeviceTag.

- לחץ על הבא והקצה מדיניות זו למכשירים/משתמשים ייעודיים.

הערה

יש לפתוח את האפליקציה Defender כדי שניתן יהיה לסנכרן תגיות עם Intune ולהעברתה לפורטל האבטחה. ייתכן שיחלפו עד 18 שעות עד שתגיות ישקפו בפורטל.

קביעת תצורה של אפשרות לשליחת משוב בתוך האפליקציה

ללקוחות יש כעת אפשרות לקבוע את התצורה של היכולת לשלוח נתוני משוב ל- Microsoft בתוך אפליקציית Defender for Endpoint. נתוני משוב עוזרים ל- Microsoft לשפר מוצרים ולפתור בעיות.

הערה

עבור לקוחות ענן של ממשלת ארה"ב, איסוף נתוני המשוב אינו זמין כברירת מחדל.

השתמש בשלבים הבאים כדי לקבוע את התצורה של האפשרות לשלוח נתוני משוב ל- Microsoft:

במרכז הניהול של Microsoft Intune, עבור אל מדיניות תצורה של יישום>יישומים הוסף>מכשירים>מנוהלים.

תן למדיניות שם ובחר פלטפורמה > iOS/iPadOS כסוג הפרופיל.

בחר Microsoft Defender עבור נקודת קצה כיישום היעד.

בדף הגדרות, בחר השתמש במעצב התצורה והוסף את DefenderFeedbackData כמפתח וסוג הערך כברירת מחדל.

כדי להסיר את היכולת של משתמשי קצה לספק משוב, הגדר את הערך כ-

falseוהקצה מדיניות זו למשתמשים. כברירת מחדל, ערך זה מוגדר ל-true. עבור לקוחות של ממשלת ארה"ב, ערך ברירת המחדל מוגדר כ- 'false'.עבור משתמשים בעלי ערכת מפתח כ

true- , קיימת אפשרות לשלוח נתוני משוב ל- Microsoft בתוך האפליקציה (>תפריט עזרה &משוב>שלח משוב ל- Microsoft).

בחר הבא והקצה פרופיל זה למכשירים/משתמשים ייעודיים.

דווח על אתר לא בטוח

אתרי דיוג מתחזים לאתרי אינטרנט מהימנים למטרת השגת המידע האישי או הפיננסי שלך. בקר בדף ספק משוב אודות הגנת רשת כדי לדווח על אתר אינטרנט שעשוי להיות אתר דיוג.

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור