זהות אפס אמון ותצורות גישה למכשירים

כוח העבודה של היום דורש גישה לאפליקציות ומשאבים הקיימים מעבר לגבולות הרשת הארגונית המסורתיים. ארכיטקטורות אבטחה שנסתכמות בחומות אש של רשת וברשתות וירטואליות פרטיות (VPN) כדי לבודד ולהגביל את הגישה למשאבים אינן מספיקות עוד.

כדי לטפל בעולם המיחשוב החדש, Microsoft ממליצה בחום אפס אמון האבטחה החדש, המבוסס על העקרונות המנחים הבאים:

- אמת באופן מפורש: תמיד בצע אימות ואשר בהתבסס על כל נקודות הנתונים הזמינות. אימות זה הוא המקום אפס אמון מדיניות הגישה לזהות ולמכשיר חיוניים לכניסה ולאימות שוטף.

- השתמש בגישה הפחותה להרשאות: הגבל גישת משתמשים באמצעות Just-in-Time ו- Just-Enough-Access (JIT/JEA), מדיניות מסתגלת מבוססת סיכונים והגנת נתונים.

- נניח שהפרה: מזער את רדיוס הפיצוץ ואת גישת המקטע. אמת הצפנה מקצה לקצה והשתמש בכלי ניתוח כדי לקבל ניראות, לנהוג בזיהוי איומים ולשפר את ההגנות.

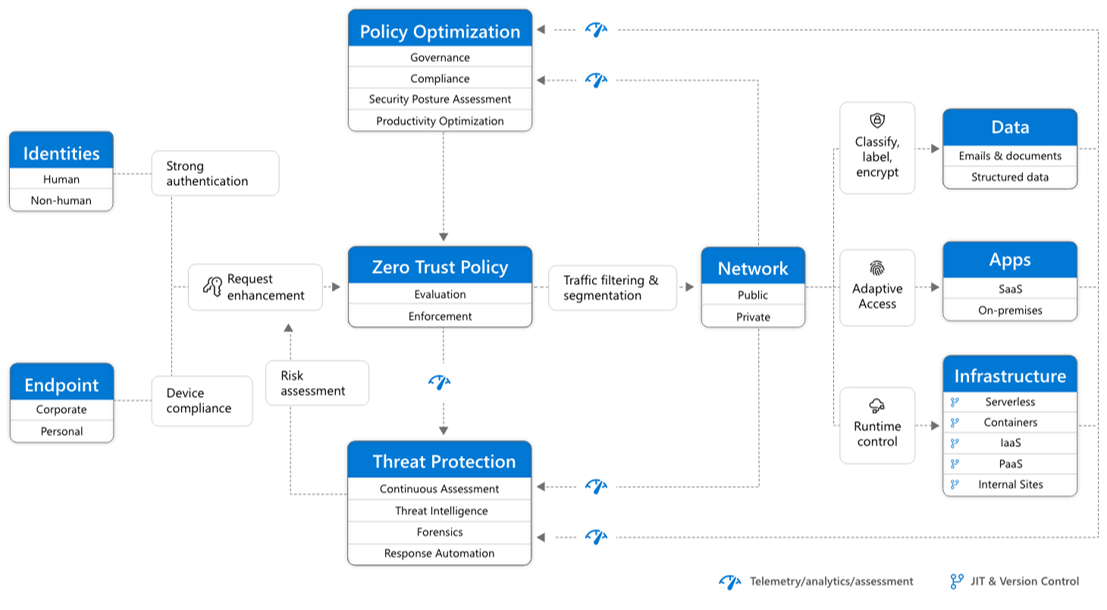

להלן הארכיטקטורה הכוללת של אפס אמון:

אפס אמון מדיניות גישה לזהות ולמכשירים מוען לעקרונות המנחים באופן מפורש עבור:

- זהויות: כאשר זהות מנסה לגשת למשאב, ודא שזהות עם אימות חזק וודא שהגישה המבוקשת תואמת אופיינית.

- מכשירים (הנקראים גם נקודות קצה): נטר ואכוף את דרישות התקינות והתאימות של המכשיר לקבלת גישה מאובטחת.

- יישומים: החל פקדים וטכנולוגיות על:

- ודא הרשאות מתאימות בתוך האפליקציה.

- שלוט בגישה בהתבסס על ניתוח בזמן אמת.

- צג עבור אופן פעולה חריג

- שלוט בפעולות המשתמש.

- אמת אפשרויות תצורה מאובטחות.

סידרת מאמרים זו מתארת קבוצה של תצורות ומדיניות של גישה לזהות ולמכשירים באמצעות Microsoft Entra מזהה, גישה מותנית, Microsoft Intune ותכונות אחרות. תצורות ומדיניות אלה מספקות אפס אמון גישה ל- Microsoft 365 עבור יישומים ושירותים בענן ארגוניים, לשירותי SaaS אחרים וליישומים מקומיים שפורסמו עם ה- Proxy של Microsoft Entra שלך.

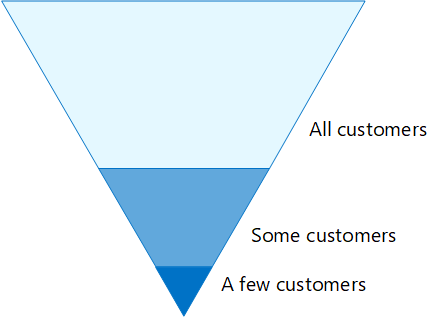

אפס אמון ומדיניות הגישה לזהות ולמכשירים מומלצים בשלוש רמות:

- נקודת התחלה.

- ארגוני.

- אבטחה מיוחדת לסביבות עם נתונים מסווגים או מווסתים ביותר.

רמות אלה ותצורות התואמות שלהן מספקות רמות עקביות של אפס אמון הגנה בכל הנתונים, הזהויות והמכשירים שלך. יכולות אלה וההמלצות שלהן:

- נתמכות ב- Microsoft 365 E3 וב- Microsoft 365 E5.

- הם מיושרים עם ניקוד מאובטח של Microsoftותוצאות הזהות Microsoft Entra מזהה. ביצוע ההמלצות יגדיל ציונים אלה עבור הארגון שלך.

- עזור לך ליישם חמישה שלבים אלה לאבטחת תשתית הזהויות שלך.

אם לארגון שלך יש דרישות או מורכבויות ייחודיות, השתמש בהמלצות אלה כנקודת התחלה. עם זאת, רוב הארגונים יכולים ליישם המלצות אלה כפי שנקבעו.

צפה בסרטון וידאו זה לקבלת סקירה מהירה של תצורות הגישה לזהות ולמכשיר עבור Microsoft 365 לארגונים.

הערה

Microsoft מוכרת גם רשיונות Enterprise Mobility + Security (EMS) Office 365 מנויים. יכולות EMS E3 ו- EMS E5 שוות ערך לאלה Microsoft 365 E3 ו- Microsoft 365 E5. לקבלת מידע נוסף, ראה תוכניות EMS.

קהל יעד

המלצות אלה מיועדות לאדריכלים ארגוניים ומומחי IT אשר מכירים את שירותי הפרודוקטיביות והאבטחה בענן של Microsoft 365. שירותים אלה כוללים Microsoft Entra מזהה (זהות), Microsoft Intune (ניהול מכשירים) הגנה על מידע ב- Microsoft Purview (הגנה על נתונים).

סביבת לקוח

המדיניות המומלצת חלה על ארגונים הפועלים הן בתוך הענן של Microsoft והן עבור לקוחות בעלי תשתית זהות היברידית. מבנה זהות היברידית Active Directory מקומי יער מסונכרן עם Microsoft Entra מזהה.

רבות מההמלצות שלנו מסתתבות על שירותים הזמינים רק עם הרשיונות הבאים:

- Microsoft 365 E5.

- Microsoft 365 E3 עם ההרחבה 'אבטחה E5'.

- אי.אם.איי.5.

- Microsoft Entra מזהה P2.

עבור ארגונים שאין להם רשיונות אלה, מומלץ ליישם לפחות ברירות מחדל של אבטחה, הכלולות בכל תוכניות Microsoft 365.

אזהרות

ייתכן שהארגון שלך כפוף לדרישות תקינה או לדרישות תאימות אחרות, כולל המלצות ספציפיות הדורשות ממך להחיל פריטי מדיניות המתפצלים מתוך תצורות מומלצות אלה. תצורות אלה ממליצות על פקדי שימוש שלא היו זמינים בעבר. אנו ממליצים על אמצעי בקרה אלה משום שאנו סבורים שהם מייצגים איזון בין אבטחה לפרודוקטיביות.

ביצענו את מ ביותר כדי לתחשבון במגוון רחב של דרישות הגנה ארגוניות, אך אין לנו אפשרות לתחשבון על כל הדרישות האפשריות או עבור כל ההיבטים הייחודיים של הארגון שלך.

שלוש רמות הגנה

לרוב הארגונים יש דרישות ספציפיות בנוגע לאבטחה ולהגנת נתונים. דרישות אלה משתנות בהתאם לפי פלח התעשייה ולפונקציות העבודה בתוך ארגונים. לדוגמה, ייתכן שהמחלקה המשפטית ומנהלי המערכת שלך ידרשו אמצעי בקרה נוספים של אבטחה והגנה על מידע מסביב לתכתובות הדואר האלקטרוני שלהם שאינן נדרשות עבור יחידות עסקיות אחרות.

לכל תעשייה יש גם מערכה משלה של תקנות מיוחדות. איננו מנסים לספק רשימה של כל אפשרויות האבטחה האפשריות או המלצה לפי פלח שוק או תפקיד בתעשייה. במקום זאת, אנו מספקים המלצות לשלוש רמות של אבטחה והגנה שניתן ליישם בהתבסס על הצפיפות של הצרכים שלך.

- נקודת התחלה: אנו ממליצים לכל הלקוחות ליצור תקן מינימלי להגנה על נתונים ולהשתמש בו, וכן על הזהויות והמכשירים שלגשת לנתונים שלך. באפשרותך לפעול בהתאם להמלצות אלה כדי לספק הגנה חזקה המהווה ברירת מחדל כנקודת התחלה עבור כל הארגונים.

- ארגון: ללקוחות מסוימים יש קבוצת משנה של נתונים שיש להגן עליהן ברמות גבוהות יותר, או שכל הנתונים חייבים להיות מוגנים ברמה גבוהה יותר. באפשרותך להחיל הגנה מוגברת על כל ערכות הנתונים או על ערכות הנתונים הספציפיות בסביבה של Microsoft 365. אנו ממליצים להגן על זהויות ומכשירים הלגשת לנתונים רגישים באמצעות רמות אבטחה ניתנות להשוואה.

- אבטחה מיוחדת: לפי הצורך, לכמה לקוחות יש כמות קטנה של נתונים מסווגים ביותר, מהווים סודות מסחריים או מסוירים. Microsoft מספקת יכולות כדי לעזור ללקוחות אלה לעמוד בדרישות אלה, כולל הגנה נוספת עבור זהויות ומכשירים.

הדרכה זו מראה לך כיצד ליישם אפס אמון הגנה מפני זהויות ומכשירים עבור כל אחת מרמות הגנה אלה. השתמש בהדרכה זו כמינימום עבור הארגון שלך והתאם את כללי המדיניות כך שיעמוד בדרישות הספציפיות של הארגון שלך.

חשוב להשתמש ברמות הגנה עקביות בכל הזהויות, המכשירים והנתונים שלך. לדוגמה, הגנה עבור משתמשים בעלי חשבונות עדיפות - כגון מנהלים, מנהלים, מנהלים ואחרים - צריכה לכלול את אותה רמת הגנה עבור הזהויות שלהם, המכשירים שלהם והנתונים שהם ניגשים אליהם.

בנוסף, עיין בפתרון פריסת הגנה על מידע עבור תקנות פרטיות נתונים כדי להגן על מידע המאוחסן ב- Microsoft 365.

עסקאות אבטחה ופרודוקטיביות

הטמעת כל אסטרטגיית אבטחה דורשת עסקאות מסחר בין אבטחה לפרודוקטיביות. כדאי להעריך כיצד כל החלטה משפיעה על איזון האבטחה, הפונקציונליות ונוחות השימוש.

ההמלצות שסופקו מבוססות על העקרונות הבאים:

- להכיר את המשתמשים שלך ולעמוד בדרישות האבטחה והפונקציונליות שלהם.

- החל מדיניות אבטחה בדיוק בזמן וודא שהיא משמעותית.

שירותים ומושגים עבור אפס אמון זהות והגנה על גישה למכשירים

Microsoft 365 לארגונים מיועד לארגונים גדולים כדי לאפשר לכולם להיות יצירתיים ולעבוד יחד בצורה מאובטחת.

סעיף זה מספק מבט כולל על השירותים והיכולות של Microsoft 365 החשובים אפס אמון ולגישה למכשיר.

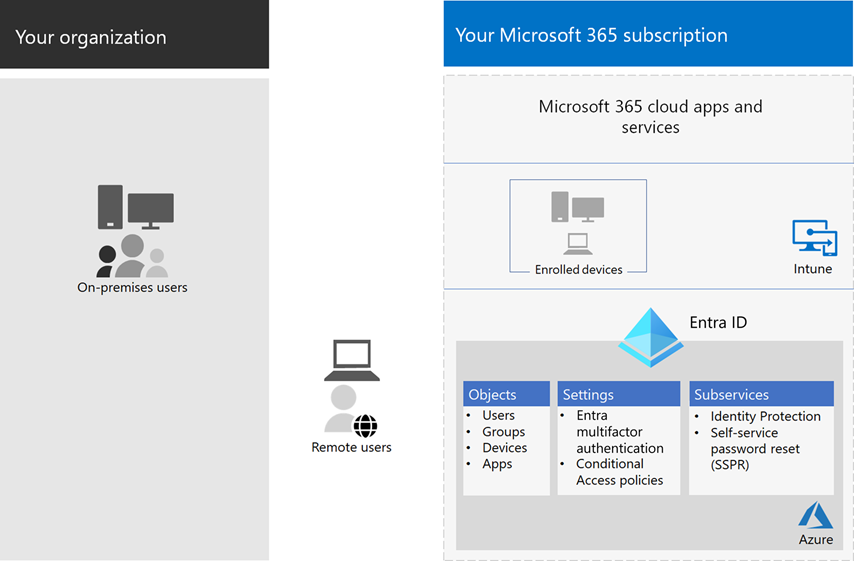

מזהה Microsoft Entra

Microsoft Entra מזהה מספק חבילה מלאה של יכולות ניהול זהויות. אנו ממליצים להשתמש ביכולות אלה כדי לאבטח את הגישה.

| יכולת או תכונה | תיאור | רישוי |

|---|---|---|

| אימות רב גורמי (MFA) | MFA דורש מהמשתמשים לספק שתי צורות אימות, כגון סיסמת משתמש וכן הודעה מתוך האפליקציה Microsoft Authenticator או שיחת טלפון. MFA מפחית ביעילות את הסיכון שניתן להשתמש באישורים גנובים כדי לגשת לסביבה שלך. Microsoft 365 משתמש Microsoft Entra אימות רב גורמי עבור כניסה מבוססת-MFA. | Microsoft 365 E3 או E5 |

| גישה מותנית | Microsoft Entra מזהה את התנאים של הכניסה של המשתמש ומשתמש במדיניות גישה מותנית כדי לקבוע את הגישה המותרת. לדוגמה, בהדרכה זו נראה לך כיצד ליצור מדיניות גישה מותנית כדי לדרוש תאימות מכשירים לגישה לנתונים רגישים. פעולה זו מפחיתה ביעילות את הסיכון שפורץ מחשבים (האקר) בעל מכשיר אישי ואישורים גנובים יוכלו לגשת לנתונים הרגישים שלך. הוא גם מגן על נתונים רגישים במכשירים, מכיוון שהמכשירים חייבים לעמוד בדרישות ספציפיות לתקינות ולאבטחה. | Microsoft 365 E3 או E5 |

| Microsoft Entra נוספות | מדיניות גישה מותנית, ניהול מכשירים עם Intune ואפילו הרשאות לקבצים ולאתרים בארגון שלך מסתמנים על המטלה בחשבונות משתמשים או בקבוצות Microsoft Entra אחרות. מומלץ ליצור Microsoft Entra קבוצות שתואמות לרמות ההגנה שאתה מיישם. לדוגמה, ייתכן שהעובדים המנהלים שלך הם יעדים לערכים גבוהים יותר עבור פורצי מחשבים (האקרים). לכן, הגיוני להוסיף את חשבונות המשתמשים של עובדים אלה לקבוצה של Microsoft Entra ולהקצות קבוצה זו למדיניות גישה מותנית ולמדיניות אחרת שאוכפת רמת הגנה גבוהה יותר לגישה. | Microsoft 365 E3 או E5 |

| הרשמת מכשירים | עליך לרשום מכשיר ל- Microsoft Entra מזהה כדי ליצור זהות עבור המכשיר. זהות זו משמשת לאימות המכשיר כאשר משתמש נכנס ולהחיל פריטי מדיניות של גישה מותנית הדורשים מחשבים מצורפים לתחום או תואמים. לקבלת הדרכה זו, אנו משתמשים ברישום מכשירים כדי לרשום באופן אוטומטי מחשבי Windows המצורפים לתחום. הרשמה למכשירים מהווה דרישה מוקדמת לניהול מכשירים עם Intune. | Microsoft 365 E3 או E5 |

| הגנה למזהה Microsoft Entra | מאפשר לך לזהות פגיעויות פוטנציאליות המשפיעות על זהויות הארגון שלך ולהגדיר מדיניות תיקון אוטומטית לסיכון כניסה נמוך, בינוני וגיבי וסיכון משתמש. הדרכה זו מסתמכת על הערכת סיכונים זו כדי להחיל מדיניות גישה מותנית עבור אימות רב גורמי. הדרכה זו כוללת גם מדיניות גישה מותנית הדורשת מהמשתמשים לשנות את הסיסמה שלהם אם זוהתה פעילות בסיכון גבוה עבור החשבון שלהם. | Microsoft 365 E5, Microsoft 365 E3 עם ההרחבה 'אבטחת E5', EMS E5 או Microsoft Entra מזהה P2 |

| איפוס סיסמה בשירות עצמי (SSPR) | אפשר למשתמשים לאפס את הסיסמאות שלהם בצורה מאובטחת וללא התערבות של מחלקת התמיכה, על-ידי מתן אימות של שיטות אימות מרובות שמנהל המערכת יכול לשלוט בה. | Microsoft 365 E3 או E5 |

| Microsoft Entra הגנה באמצעות סיסמה | זהה וחסום סיסמאות חלשות ידועות ואת הגרסאות שלהן ותנאים חלשים נוספים הספציפיים לארגון שלך. רשימות סיסמאות כלליות שנאסרו המהוות ברירת מחדל מוחלות באופן אוטומטי על כל המשתמשים Microsoft Entra שלך. באפשרותך להגדיר ערכים נוספים ברשימת סיסמאות מורחקת מותאמת אישית. כאשר משתמשים משתנים או מאפסים את הסיסמאות שלהם, רשימות הסיסמאות המורחקות הללו נבדקות כדי לאכוף את השימוש בסיסמאות חזקות. | Microsoft 365 E3 או E5 |

להלן הרכיבים של אפס אמון זהות וגישה להתקן, כולל Intune אובייקטים Microsoft Entra אובייקטים, הגדרות ותיקיות משנה.

Microsoft Intune

Intune שירות ניהול מכשירים ניידים מבוסס ענן של Microsoft. הדרכה זו ממליצה על ניהול מכשירים של מחשבי Windows עם Intune ומומלץ לתצורות של מדיניות תאימות מכשירים. Intune קובע אם מכשירים תואמים ושולחים נתונים אלה Microsoft Entra מזהה לשימוש בעת החלת מדיניות גישה מותנית.

Intune הגנה על אפליקציות

Intune להשתמש במדיניות ההגנה על אפליקציות כדי להגן על הנתונים של הארגון שלך באפליקציות למכשירים ניידים, עם או בלי לרשום מכשירים לניהול. Intune להגן על מידע, להבטיח שהעובדים שלך עדיין יהיו פרודוקטיביים וימנעו אובדן נתונים. על-ידי יישום מדיניות ברמת היישום, באפשרותך להגביל את הגישה למשאבי החברה ולשמור על הנתונים בשליטה של מחלקת ה- IT שלך.

הדרכה זו מראה לך כיצד ליצור פריטי מדיניות מומלצים כדי לאכוף את השימוש באפליקציות מאושרות וכיצד ניתן להשתמש באפליקציות אלה עם הנתונים העסקיים שלך.

Microsoft 365

הדרכה זו מראה לך כיצד ליישם קבוצה של פריטי מדיניות כדי להגן על הגישה לשירותי הענן של Microsoft 365, כולל Microsoft Teams, Exchange, SharePoint ו- OneDrive. בנוסף ליישום פריטי מדיניות אלה, מומלץ גם להעלות את רמת ההגנה עבור הדייר שלך באמצעות משאבים אלה:

Windows 11 או Windows 10 עם יישומי Microsoft 365 לארגונים

Windows 11 או Windows 10 עם יישומי Microsoft 365 לארגונים היא סביבת הלקוח המומלצת עבור מחשבים. אנו ממליצים Windows 11 או Windows 10 מכיוון Microsoft Entra מיועד לספק את החוויה החלקה ביותר האפשרית הן באופן מקומי והן עבור Microsoft Entra מזהה. Windows 11 או Windows 10 כולל גם יכולות אבטחה מתקדמות שניתן לנהל באמצעות Intune. יישומי Microsoft 365 לארגונים כולל את הגירסאות העדכניות ביותר של יישומי Office. אלה משתמשים באימות מודרני, שהוא מאובטח יותר הדרישה לגישה מותנית. אפליקציות אלה כוללות גם כלי תאימות ואבטחה משופרים.

החלת יכולות אלה על-פני שלוש רמות ההגנה

הטבלה הבאה מסכמת את ההמלצות שלנו לשימוש ביכולות אלה בשלוש רמות ההגנה.

| מנגנון הגנה | נקודת התחלה | Enterprise | אבטחה מיוחדת |

|---|---|---|---|

| אכיפת MFA | בסיכון כניסה בינוני או מעל | בסיכון כניסה נמוך או מעל | בכל ההפעלות החדשות |

| אכיפת שינוי סיסמה | עבור משתמשים בעלי סיכון גבוה | עבור משתמשים בעלי סיכון גבוה | עבור משתמשים בעלי סיכון גבוה |

| אכיפת Intune הגנה על אפליקציות | כן | כן | כן |

| אכיפת Intune הרשמה עבור מכשיר בבעלות הארגון | דרוש מחשב תואם או מצורף לתחום, אך אפשר להביא מכשירים משלך (BYOD) לטלפונים ולטאבלטים | דרוש מכשיר תואם או מצורף לתחום | דרוש מכשיר תואם או מצורף לתחום |

בעלות על מכשיר

הטבלה לעיל משקפת את המגמה שארגונים רבים יכולים לתמוך בשילוב של מכשירים בבעלות הארגון, ובמכשירים אישיים או BYOD כדי לאפשר פרודוקטיביות ניידת בכל כוח העבודה. Intune הגנה על אפליקציות, ודא שדואר אלקטרוני מוגן מפני הוצאה של אפליקציית Outlook למכשירים ניידים ואפליקציות אחרות של Office למכשירים ניידים, הן במכשירים בבעלות הארגון והן במתלי BYOD.

אנו ממליצים שמכשירים בבעלות הארגון מנוהלים על-ידי Intune או מצורפים לתחום כדי להחיל הגנות ושליטה נוספות. בהתאם לרגישות הנתונים, ייתכן שהארגון שלך יבחר שלא לאפשר ת.י.ב.מ עבור אוכלוסיות משתמשים ספציפיות או אפליקציות ספציפיות.

פריסה והאפליקציות שלך

לפני קביעת התצורה וההפצה של אפס אמון תצורת הגישה לזהות ולמכשיר עבור האפליקציות Microsoft Entra שלך, עליך:

החלט על אילו אפליקציות ייעשה שימוש בארגון שלך שברצונך להגן עליהן.

נתח רשימת יישומים זו כדי לקבוע את קבוצות פריטי המדיניות המספקות רמות הגנה מתאימות.

אין ליצור קבוצות נפרדות של פריטי מדיניות עבור כל אחת מהאפליקציות, מכיוון שההנהלה שלהן עשויה להפוך למסורבלת. Microsoft ממליצה לקבץ את האפליקציות שלך עם אותן דרישות הגנה עבור אותם משתמשים.

לדוגמה, יש לך קבוצה אחת של פריטי מדיניות הכוללת את כל יישומי Microsoft 365 עבור כל המשתמשים לקבלת הגנה על נקודת ההתחלה. קבע קבוצה נוספת של פריטי מדיניות עבור כל היישומים הרגישים, כגון אלה המשמשים משאבי אנוש או מחלקות כספים, והחל אותם על קבוצות אלה.

לאחר קביעת ערכת פריטי המדיניות עבור היישומים שברצונך לאבטח, החזר את פריטי המדיניות למשתמשים באופן מצטבר ופתור בעיות לאורך הדרך. לדוגמה:

- קבע את תצורת המדיניות שבה בכוונתך להשתמש עבור כל יישומי Microsoft 365.

- הוסף רק את Exchange עם השינויים הנדרשים שלו, לפרוס את פריטי המדיניות למשתמשים ולפתור בעיות.

- הוסף את Teams עם השינויים הנדרשים שלו, לפרוס את פריטי המדיניות למשתמשים ולפתור בעיות.

- הוסף את SharePoint עם השינויים הנדרשים שלו, לפרוס את פריטי המדיניות למשתמשים ולפתור בעיות.

- המשך להוסיף את שאר האפליקציות שלך עד שתוכל לקבוע בבטחה את תצורת מדיניות נקודת ההתחלה כך שתכלול את כל יישומי Microsoft 365.

באופן דומה, עבור האפליקציות הרגישות שלך, צור את קבוצת פריטי המדיניות והוסף יישום אחד בכל פעם. עבוד על כל הבעיות עד שהן ייכללו בערכת המדיניות הרגישה של האפליקציה.

Microsoft ממליצה לא ליצור ערכות מדיניות החלות על כל היישומים מאחר שהיא עלולה לגרום לתצורות לא מכוונות מסוימות. לדוגמה, פריטי מדיניות חוסמים את כל האפליקציות עשויים לנעול את מנהלי המערכת מחוץ מרכז הניהול של Microsoft Entra ולא ניתן לקבוע תצורה של אי-הכללות עבור נקודות קצה חשובות כגון Microsoft Graph.

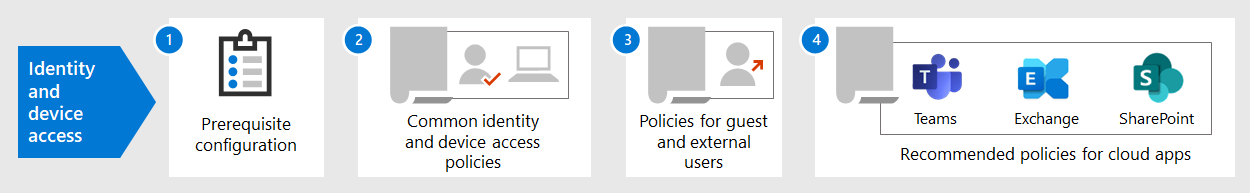

שלבים להגדרה אפס אמון זהות וגישה למכשיר

- קבע את תצורת תכונות הזהות המהוות דרישה מוקדמת ואת ההגדרות שלהן.

- קבע את תצורת הזהות הנפוצה וגש למדיניות גישה מותנית.

- קבע תצורה של מדיניות גישה מותנית עבור משתמשים אורחים ומשתמשים חיצוניים.

- קבע תצורה של מדיניות גישה מותנית עבור יישומי ענן של Microsoft 365 - כגון Microsoft Teams, Exchange ו- SharePoint - יישומי ענן של Microsoft Defender מדיניות.

לאחר קביעת התצורה של אפס אמון והגישה למכשיר, עיין במדריך פריסת התכונות של Microsoft Entra לקבלת רשימת פעולות לביצוע בשלבים של תכונות נוספות שיש לשקול ולקבוע ניהול מזהה Microsoft Entra להגנה, לניטור ולביקורת של הגישה.

השלב הבא

עבודה המהווה דרישה מוקדמת ליישום אפס אמון מדיניות גישה לזהות ולמכשיר

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור