Oktatóanyag: Az Azure Active Directory B2C-adatok biztonsági elemzésének konfigurálása a Microsoft Sentinel használatával

Növelje az Azure Active Directory B2C -környezet (Azure AD B2C) biztonságát a naplók és a naplóadatok Microsoft Sentinelbe való átirányításával. A méretezhető Microsoft Sentinel egy natív felhőbeli, biztonsági információk és eseménykezelés (SIEM) és biztonsági vezénylési, automatizálási és válaszmegoldás (SOAR). Használja a megoldást a riasztások észlelésére, a fenyegetések láthatóságára, a proaktív keresésre és a veszélyforrás-reagálásra Azure AD B2C-hez.

További információ:

A Microsoft Sentinel Azure AD B2C-vel kapcsolatos további felhasználási területei a következők:

- Korábban nem észlelt fenyegetések észlelése és a téves pozitív értékek minimalizálása elemzési és fenyegetésfelderítési funkciókkal

- Fenyegetések vizsgálata mesterséges intelligenciával (AI)

- Nagy léptékű gyanús tevékenységek keresése, és a Microsoftnál végzett több éves kiberbiztonsági munka tapasztalatainak kihasználása

- Gyors reagálás az incidensekre a közös feladat-vezénylés és automatizálás használatával

- A szervezet biztonsági és megfelelőségi követelményeinek való megfelelés

Az oktatóanyag segítségével megtanulhatja a következőket:

- B2C-naplók átvitele Azure AD Log Analytics-munkaterületre

- A Microsoft Sentinel engedélyezése Log Analytics-munkaterületen

- Mintaszabály létrehozása a Microsoft Sentinelben incidens indításához

- Automatizált válasz konfigurálása

Azure AD B2C konfigurálása az Azure Monitor Log Analytics használatával

Az erőforrás naplóinak és metrikáinak elküldéséhez

- Engedélyezze a diagnosztikai beállításokat Microsoft Entra azonosítóban, a Azure AD B2C-bérlőben.

- Konfigurálja Azure AD B2C-t, hogy naplókat küldjön az Azure Monitornak.

További információ: Azure AD B2C monitorozása az Azure Monitorral.

Microsoft Sentinel-példány üzembe helyezése

Miután konfigurálta a Azure AD B2C-példányt, hogy naplókat küldjön az Azure Monitornak, engedélyezze a Microsoft Sentinel egy példányát.

Fontos

A Microsoft Sentinel engedélyezéséhez szerezze be a Közreműködői engedélyeket arra az előfizetésre, amelyben a Microsoft Sentinel-munkaterület található. A Microsoft Sentinel használatához használja a közreműködői vagy olvasói engedélyeket arra az erőforráscsoportra vonatkozóan, amelyhez a munkaterület tartozik.

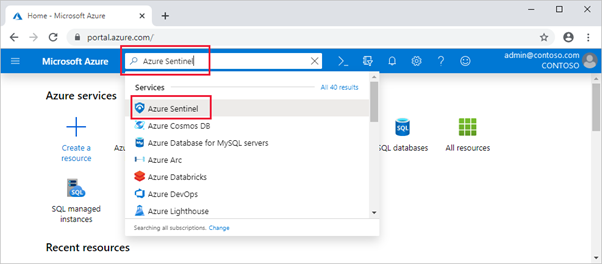

Jelentkezzen be az Azure Portalra.

Válassza ki azt az előfizetést, amelyben a Log Analytics-munkaterület létrejön.

Keresse meg és válassza a Microsoft Sentinel lehetőséget.

Válassza a Hozzáadás lehetőséget.

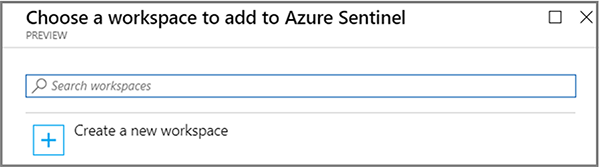

A Munkaterületek keresése mezőben válassza ki az új munkaterületet.

Válassza a Microsoft Sentinel hozzáadása lehetőséget.

Megjegyzés

A Microsoft Sentinel több munkaterületen is futtatható, azonban az adatok egyetlen munkaterületen különülnek el. Lásd: Rövid útmutató: A Microsoft Sentinel előkészítése

Microsoft Sentinel-szabály létrehozása

A Microsoft Sentinel engedélyezése után értesítést kap, ha valami gyanús történik a Azure AD B2C-bérlőben.

Egyéni elemzési szabályokat hozhat létre a környezetben található fenyegetések és rendellenes viselkedések felderítéséhez. Ezek a szabályok meghatározott eseményeket vagy eseménykészleteket keresnek, és riasztást küldenek, ha teljesülnek az esemény küszöbértékei vagy feltételei. Ezután a rendszer incidenseket hoz létre a vizsgálathoz.

Lásd: Egyéni elemzési szabályok létrehozása a fenyegetések észleléséhez

Megjegyzés

A Microsoft Sentinel sablonjai olyan fenyegetésészlelési szabályokat hoznak létre, amelyek gyanús tevékenységekre keresik az adatokat. Ebben az oktatóanyagban egy szabályt hoz létre.

Sikertelen kényszerített hozzáférés értesítési szabálya

Az alábbi lépésekkel értesítést kaphat a környezetbe irányuló két vagy több sikertelen kényszerített hozzáférési kísérletről. Ilyen például a találgatásos támadás.

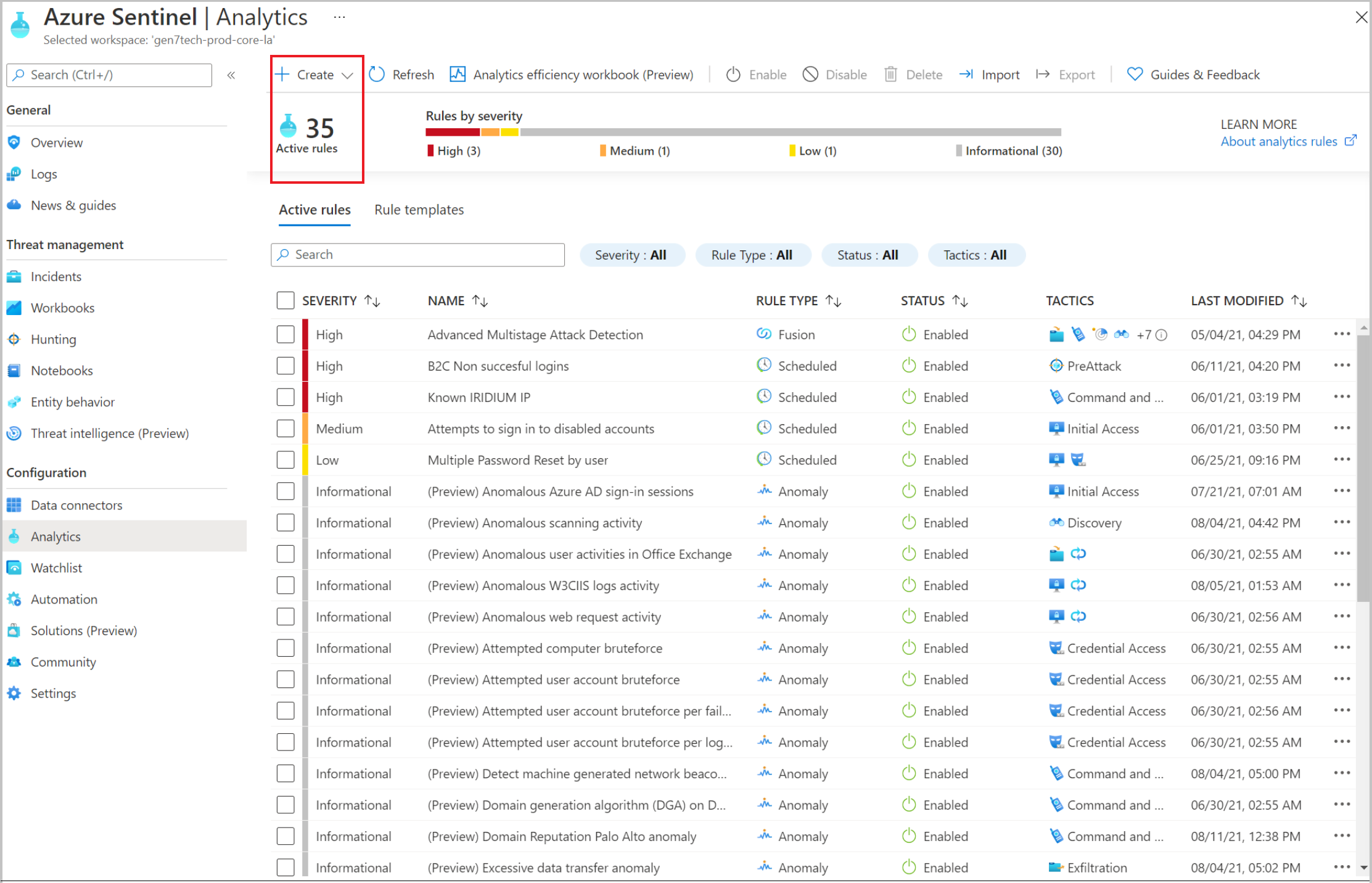

A Microsoft Sentinel bal oldali menüjében válassza az Elemzés lehetőséget.

A felső sávon válassza a +Ütemezett lekérdezési szabálylétrehozása> lehetőséget.

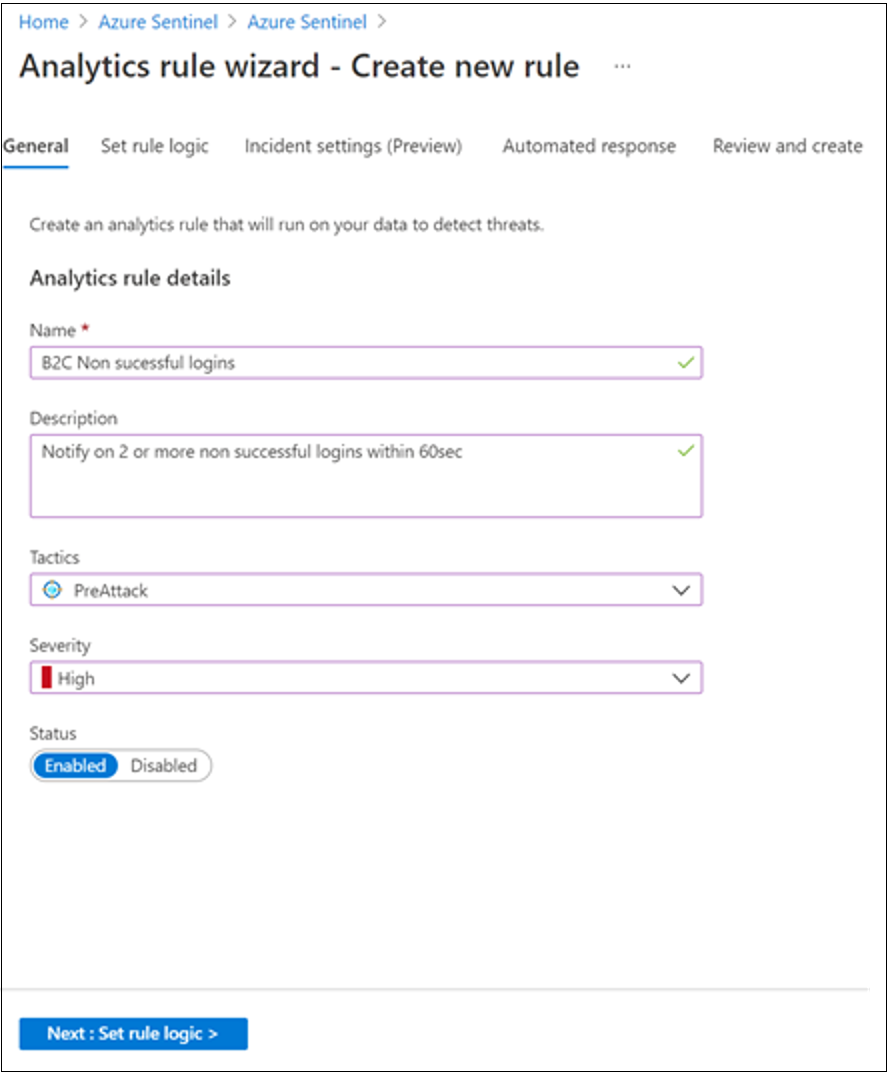

Az Elemzési szabály varázslóban lépjen az Általános elemre.

A Név mezőbe írja be a sikertelen bejelentkezések nevét.

A Leírás területen adja meg, hogy a szabály 60 másodpercen belül értesítést küld-e két vagy több sikertelen bejelentkezésről.

A Tactics (Taktikák) mezőben válasszon egy kategóriát. Válassza például a PreAttack lehetőséget.

A Súlyosság beállításnál válasszon egy súlyossági szintet.

Az állapot alapértelmezés szerint engedélyezve van. Szabály módosításához lépjen az Aktív szabályok lapra.

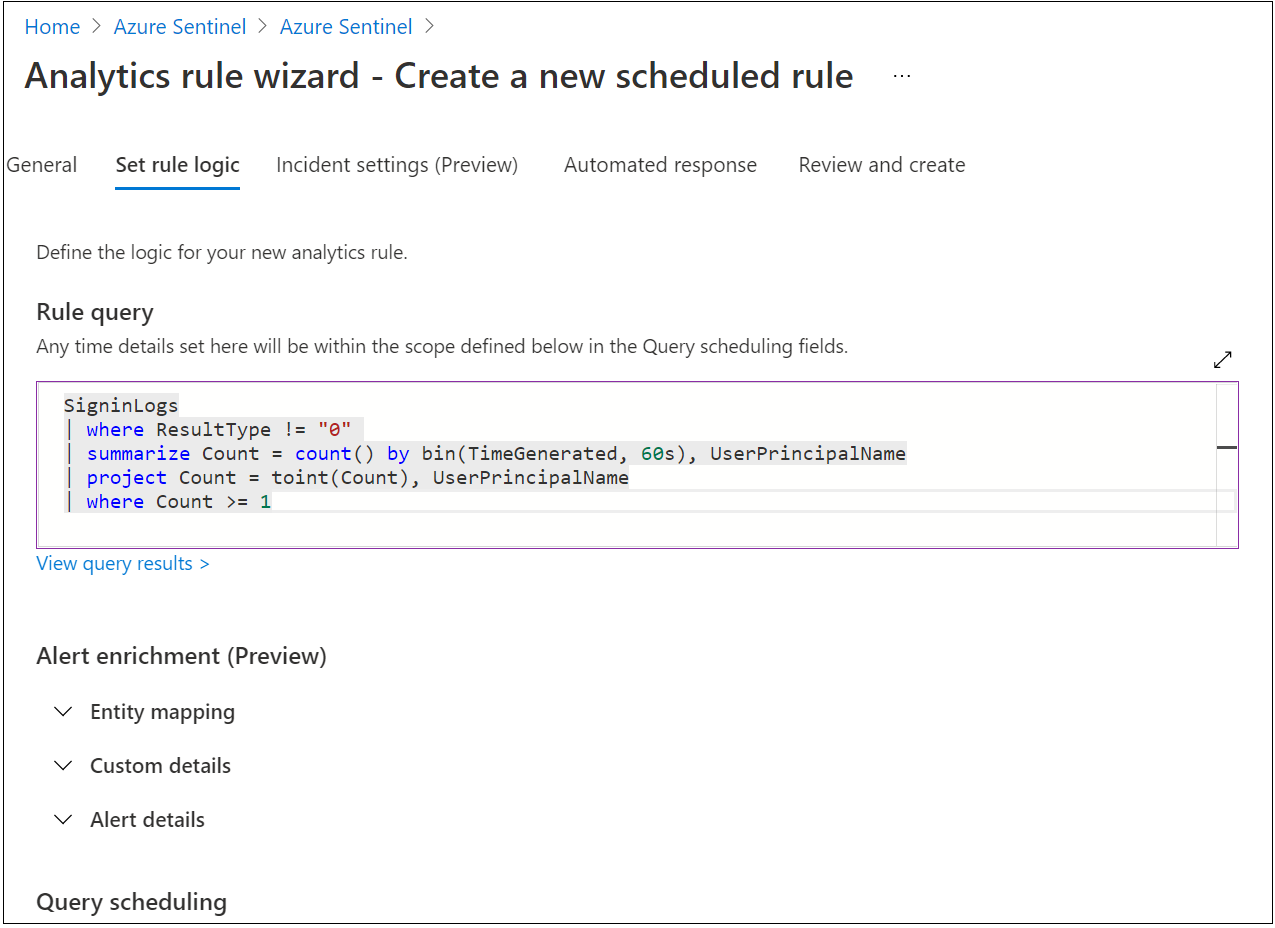

Válassza a Szabálylogika beállítása lapot.

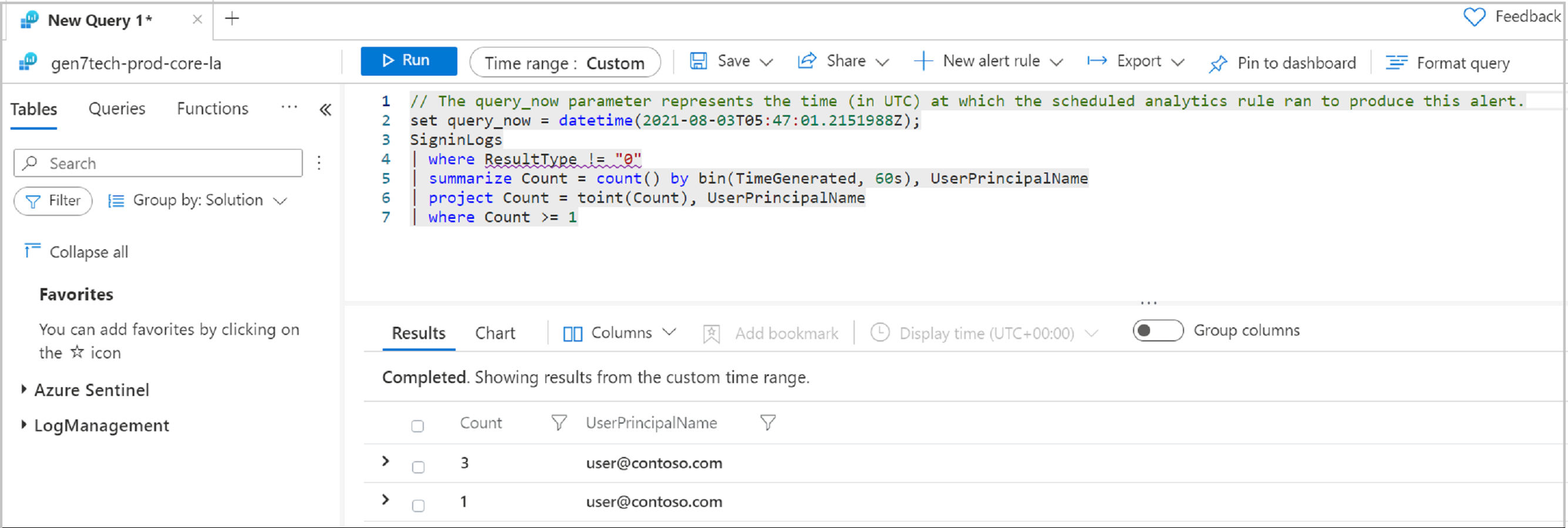

Adjon meg egy lekérdezést a Szabály lekérdezés mezőjében. A lekérdezési példa a következő szerint

UserPrincipalNamerendezi a bejelentkezéseket: .

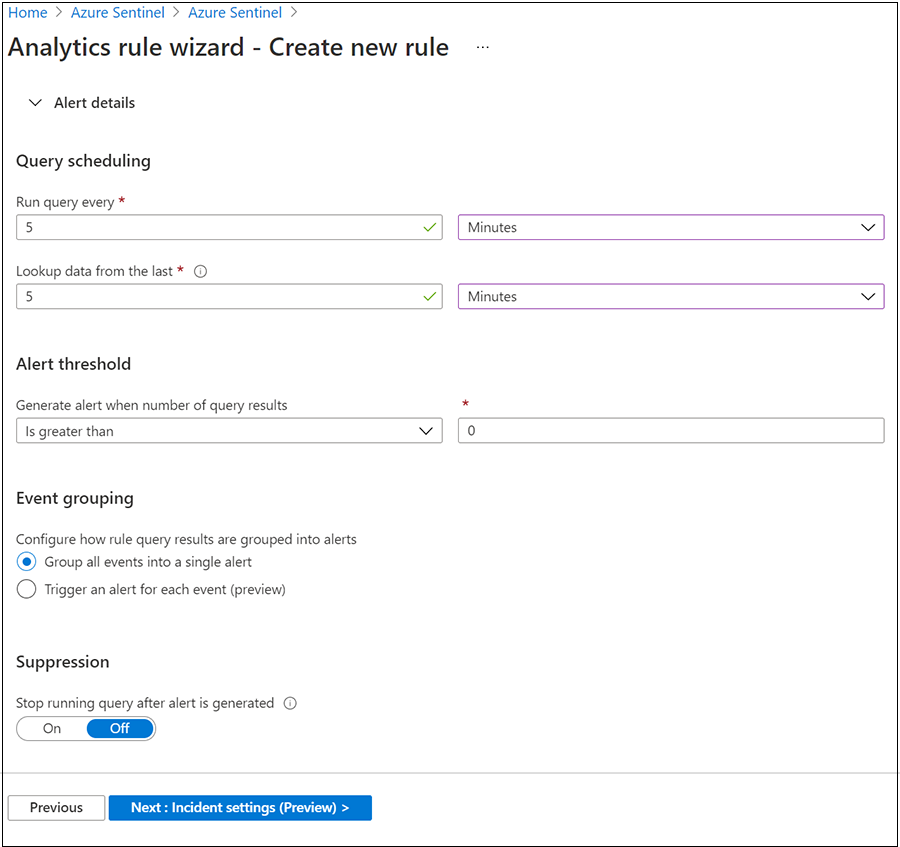

Lépjen a Lekérdezésütemezés elemre.

A Minden lekérdezés futtatása mezőbe írja be az 5 és a perc értéket.

Az utolsó keresési adatok esetében adja meg az 5 és a perc értéket.

A Riasztás létrehozása a lekérdezési eredmények száma esetén beállításnál válassza a Nagyobb, mint és a 0 lehetőséget.

Az Eseménycsoportozás beállításnál válassza az Összes esemény csoportosítása egyetlen riasztásba lehetőséget.

A Lekérdezés futtatásának leállítása a riasztás létrehozása után beállításnál válassza a Ki lehetőséget.

Válassza a Tovább: Incidensbeállítások (előzetes verzió) lehetőséget.

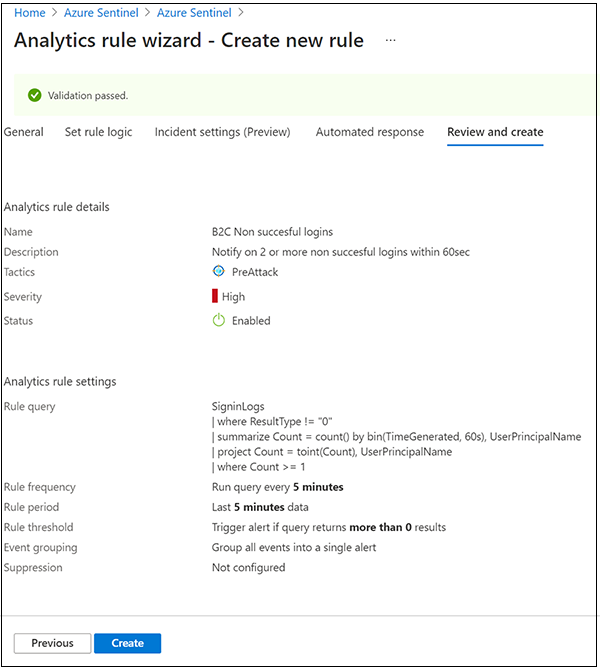

A szabálybeállítások áttekintéséhez lépjen a Véleményezés és létrehozás lapra.

Amikor megjelenik az Érvényesítés átadott szalagcím, válassza a Létrehozás lehetőséget.

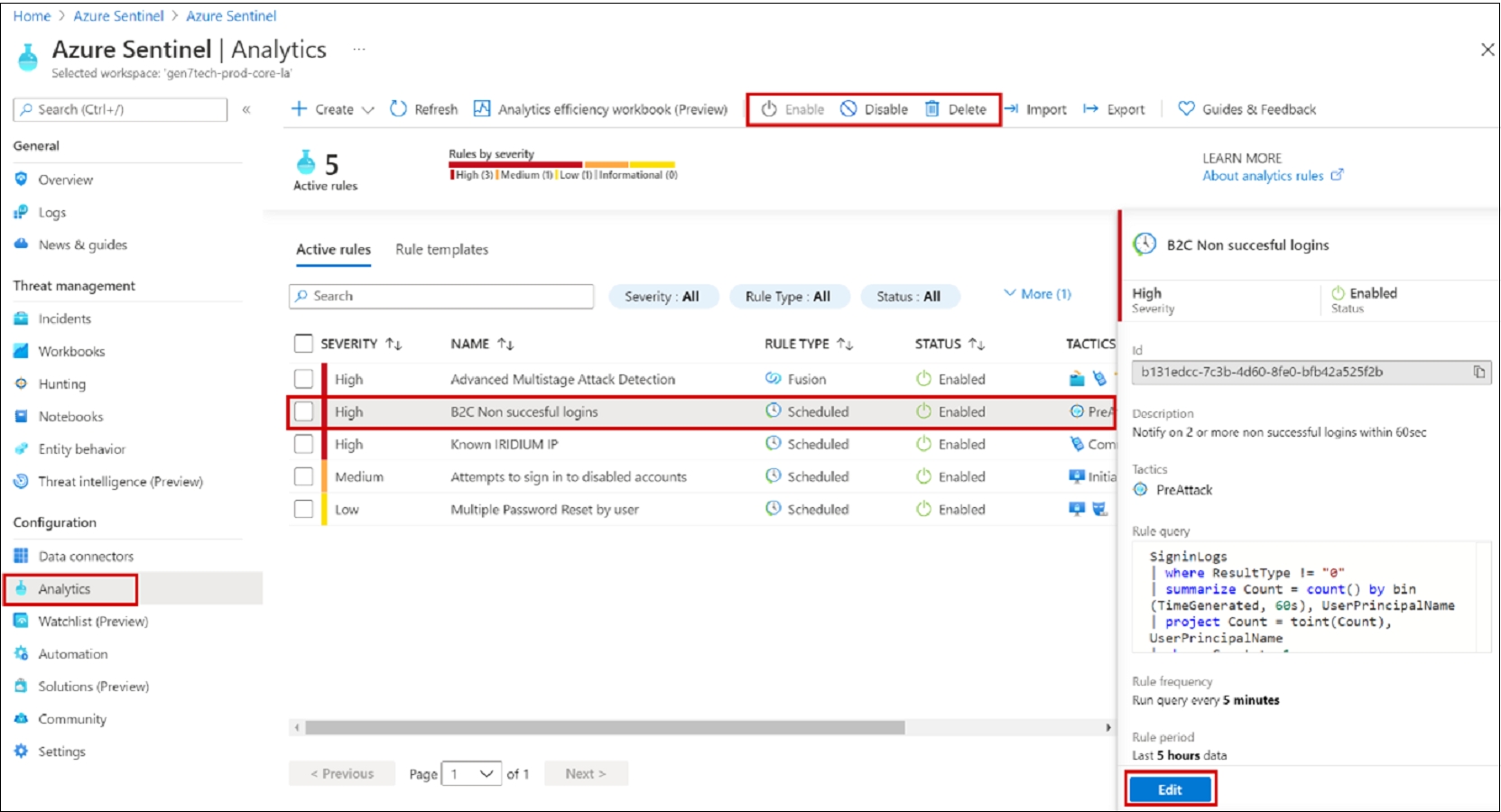

Szabály és kapcsolódó incidensek megtekintése

Tekintse meg a szabályt és az általa létrehozott incidenseket. Keresse meg az újonnan létrehozott , Ütemezett típusú egyéni szabályt az Aktív szabályok lap fő részén található táblában

- Lépjen az Elemzés képernyőre.

- Válassza az Aktív szabályok lapot.

- A táblában az Ütemezett területen keresse meg a szabályt.

Szerkesztheti, engedélyezheti, letilthatja vagy törölheti a szabályt.

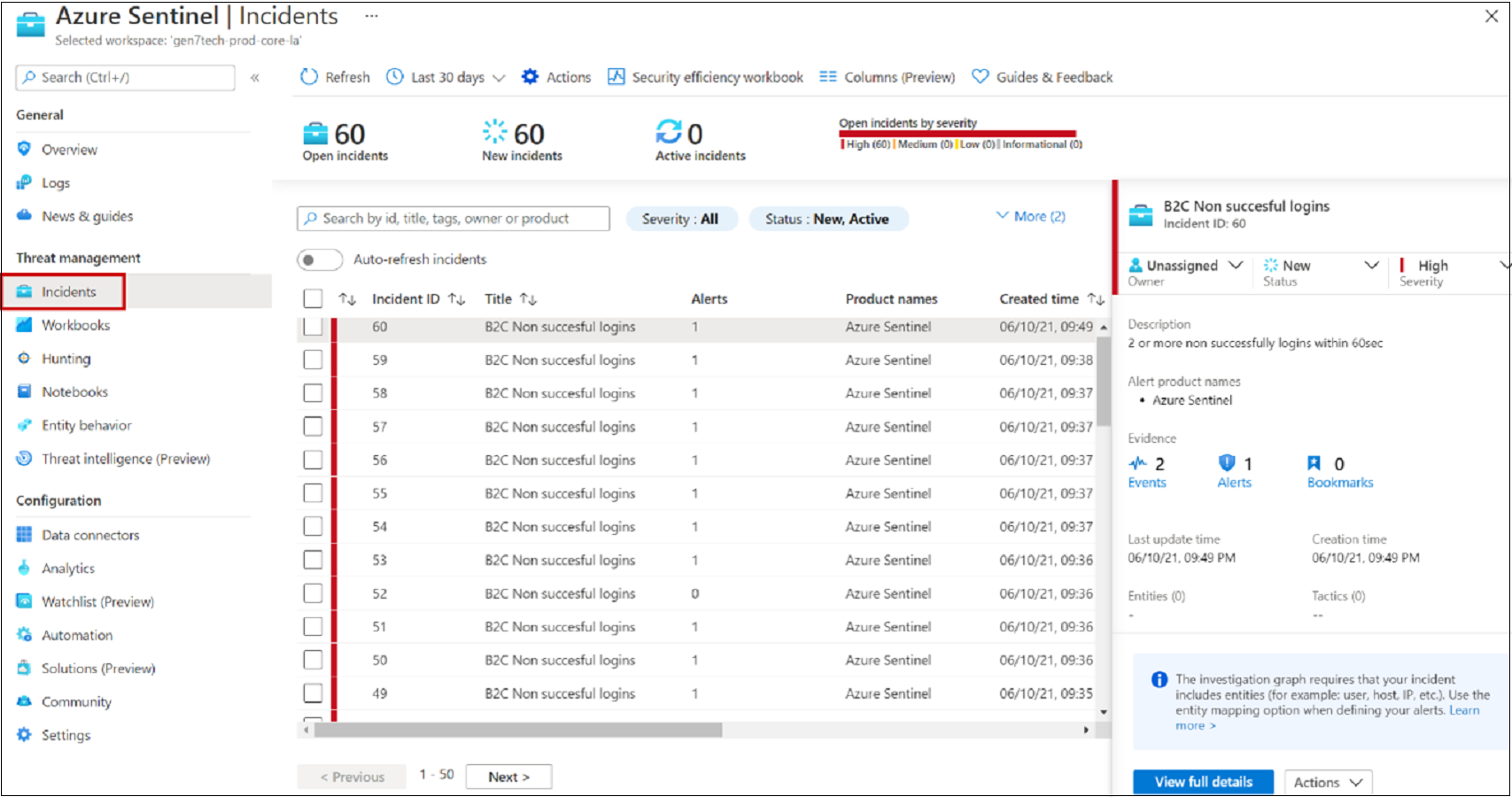

Incidensek osztályozása, kivizsgálása és elhárítása

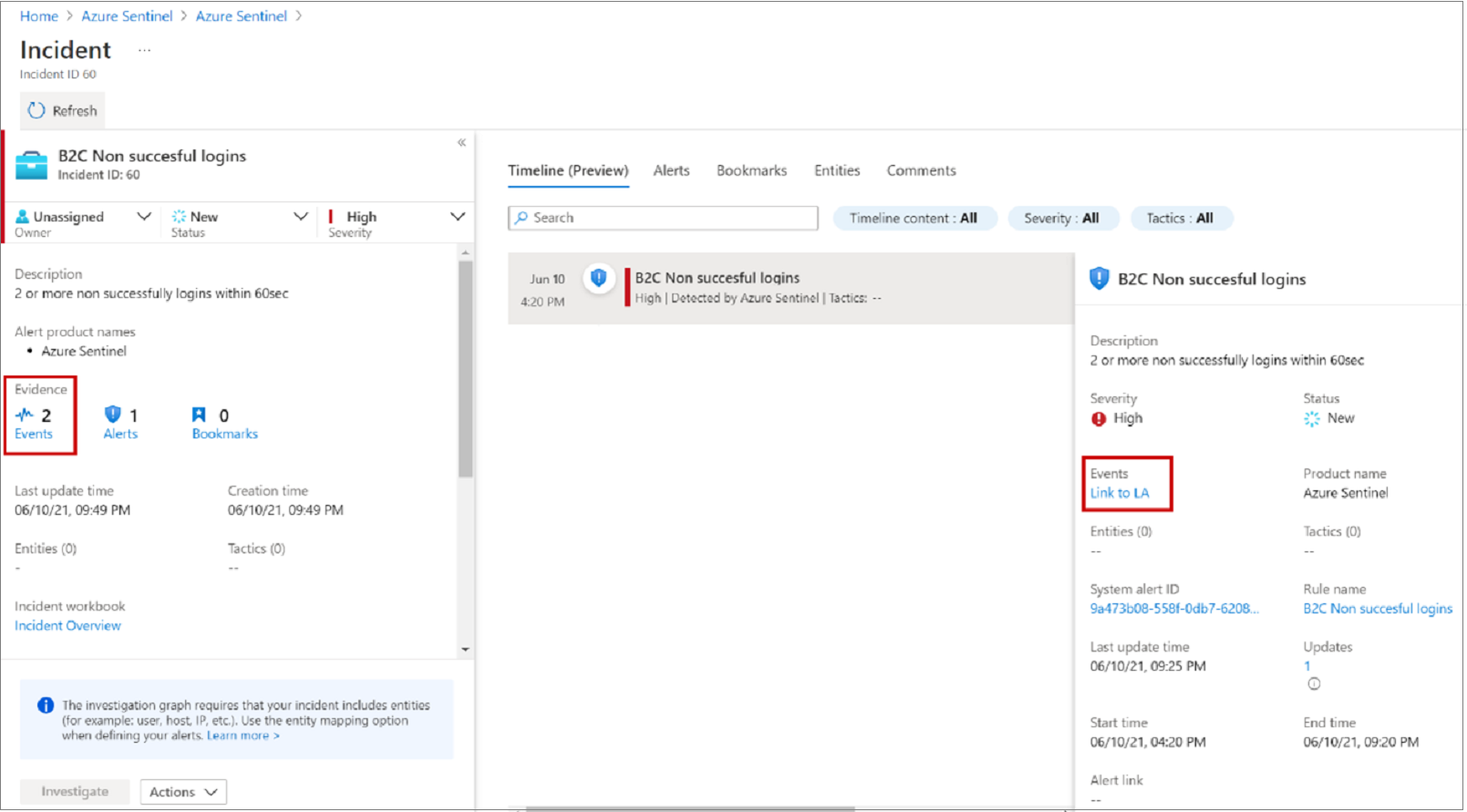

Az incidensek több riasztást is tartalmazhatnak, és a vizsgálathoz szükséges bizonyítékok összesítése. Az incidens szintjén olyan tulajdonságokat állíthat be, mint a Súlyosság és az Állapot.

További információ: Incidensek vizsgálata a Microsoft Sentinellel.

Nyissa meg az Incidensek lapot.

Válasszon ki egy incidenst.

A jobb oldalon részletes incidensadatok jelennek meg, beleértve a súlyosságot, az entitásokat, az eseményeket és az incidens azonosítóját.

Az Incidensek panelen válassza a Teljes részletek megtekintése lehetőséget.

Tekintse át az incidenst összegző lapokat.

Válassza aBizonyítékesemények>>Log Analyticsre mutató hivatkozását.

Az eredmények között tekintse meg a bejelentkezést megkísérlő identitásértéket

UserPrincipalName.

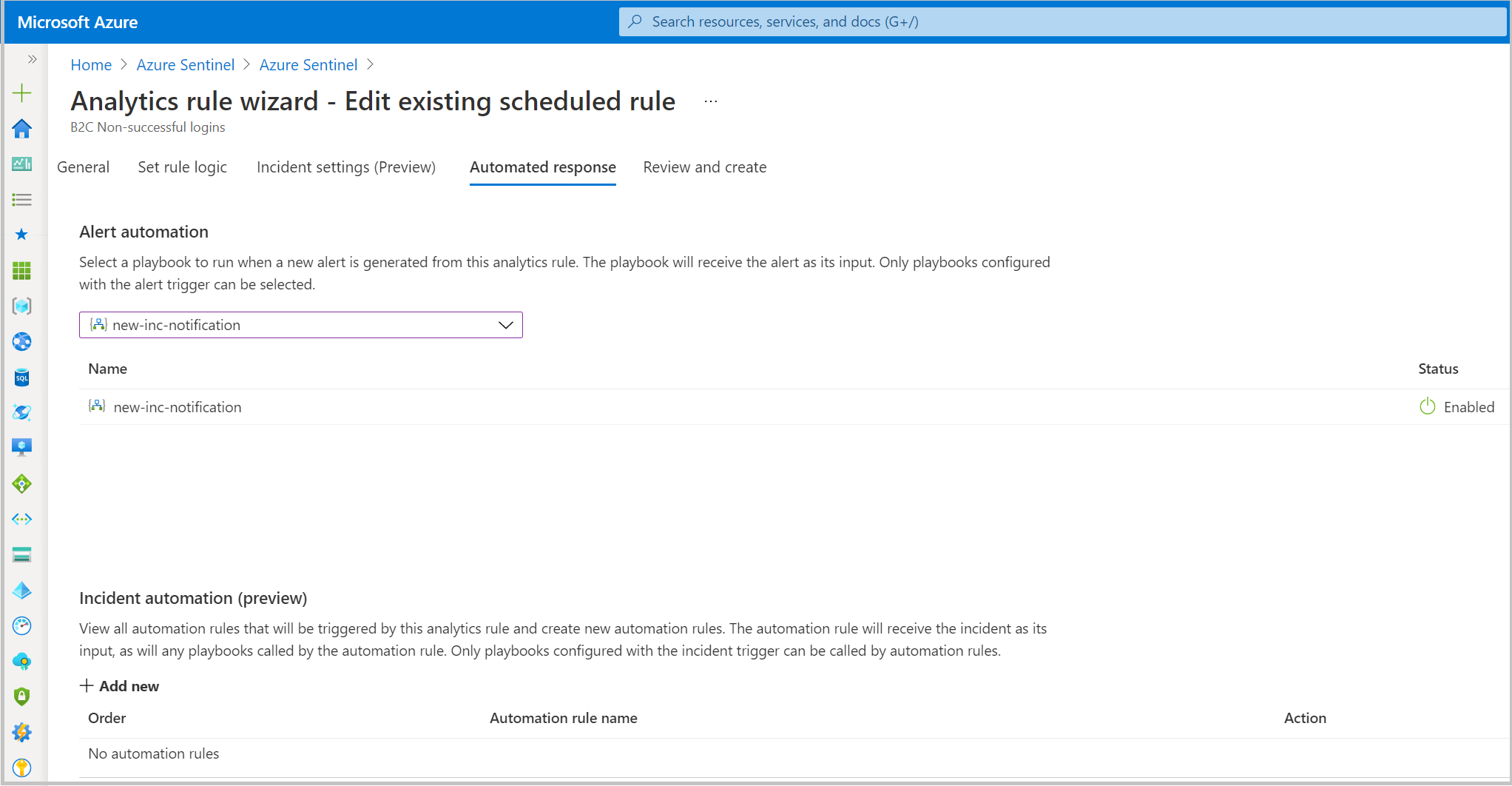

Automatikus reagálás

A Microsoft Sentinel biztonsági vezénylési, automatizálási és válaszfunkcióval (SOAR) rendelkezik. Automatikus műveleteket vagy forgatókönyvet csatolhat elemzési szabályokhoz.

Lásd: Mi az a szárnyalás?

incidens Email értesítése

Ehhez a feladathoz használjon egy forgatókönyvet a Microsoft Sentinel GitHub-adattárból.

- Lépjen egy konfigurált forgatókönyvre.

- Szerkessze a szabályt.

- Az Automatizált válasz lapon válassza ki a forgatókönyvet.

További információ: Incidens-Email-Notification

Források

További információ a Microsoft Sentinelről és Azure AD B2C-ről: