A Microsoft Entra többtényezős hitelesítés üzembe helyezésének megtervezése

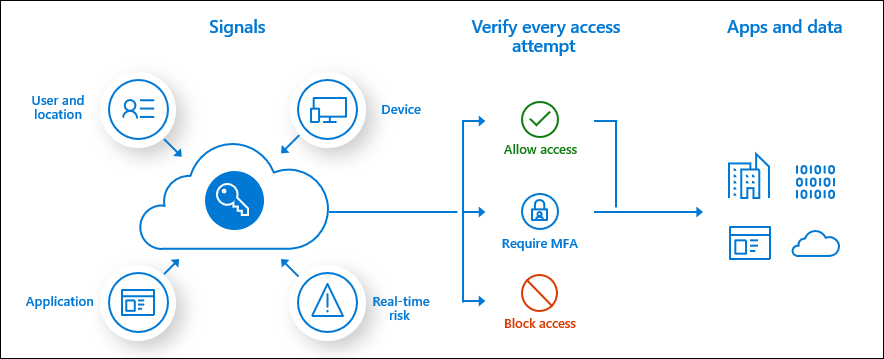

A Microsoft Entra többtényezős hitelesítés segít megvédeni az adatokhoz és alkalmazásokhoz való hozzáférést, egy másik biztonsági réteget biztosítva egy második hitelesítési formával. A szervezetek engedélyezhetik a többtényezős hitelesítést feltételes hozzáféréssel, hogy a megoldás megfeleljen az igényeiknek.

Ez az üzembe helyezési útmutató bemutatja, hogyan tervezheti meg és valósíthatja meg a Microsoft Entra többtényezős hitelesítés bevezetését.

A Microsoft Entra többtényezős hitelesítés üzembe helyezésének előfeltételei

Az üzembe helyezés megkezdése előtt győződjön meg arról, hogy megfelel a vonatkozó forgatókönyvek következő előfeltételeinek.

| Eset | Előfeltétel |

|---|---|

| Csak felhőalapú identitáskörnyezet modern hitelesítéssel | Nincsenek előfeltételként szolgáló tevékenységek |

| Hibrid identitáskezelési forgatókönyvek | Telepítse a Microsoft Entra Csatlakozás és szinkronizálja a felhasználói identitásokat a helyi Active Directory Domain Services (AD DS) és a Microsoft Entra ID között. |

| A felhőalapú hozzáféréshez közzétett helyszíni örökölt alkalmazások | A Microsoft Entra alkalmazásproxy üzembe helyezése |

Hitelesítési módszerek kiválasztása az MFA-hoz

Számos módszer használható a másodikfaktoros hitelesítéshez. Az elérhető hitelesítési módszerek listájából választhat, és kiértékelheti azokat a biztonság, a használhatóság és a rendelkezésre állás szempontjából.

Fontos

Engedélyezzen egynél több MFA-metódust, hogy a felhasználók rendelkezzenek biztonsági mentési módszerrel arra az esetre, ha az elsődleges metódusuk nem érhető el. A metódusok a következők:

- Vállalati Windows Hello

- A Microsoft Authenticator alkalmazás

- FIDO2 biztonsági kulcs

- OATH hardverjogkivonatok (előzetes verzió)

- OATH szoftverjogkivonatok

- SMS-ellenőrzés

- Hanghívás ellenőrzése

A bérlőben használt hitelesítési módszerek kiválasztásakor vegye figyelembe az alábbi módszerek biztonságát és használhatóságát:

A módszerek erősségéről és biztonságáról, valamint azok működéséről az alábbi forrásokból tájékozódhat:

- Milyen hitelesítési és ellenőrzési módszerek érhetők el a Microsoft Entra ID-ben?

- Videó: Válassza ki a megfelelő hitelesítési módszereket a szervezet biztonságának megőrzéséhez

Ezzel a PowerShell-szkripttel elemezheti a felhasználók MFA-konfigurációit, és javasolhatja a megfelelő MFA-hitelesítési módszert.

A lehető legnagyobb rugalmasság és használhatóság érdekében használja a Microsoft Authenticator alkalmazást. Ez a hitelesítési módszer biztosítja a legjobb felhasználói élményt és több módot, például jelszó nélküli, MFA leküldéses értesítéseket és OATH-kódokat. A Microsoft Authenticator alkalmazás megfelel a National Institute of Standards and Technology (NIST) Authenticator Assurance Level 2 követelményeknek is.

A bérlőben elérhető hitelesítési módszerek szabályozhatók. Előfordulhat például, hogy blokkolni szeretné a legkevésbé biztonságos módszereket, például az SMS-t.

| Hitelesítési módszer | Kezelés innen: | Hatókörkezelés |

|---|---|---|

| Microsoft Authenticator (Leküldéses értesítés és jelszó nélküli telefonos bejelentkezés) | MFA-beállítások vagy hitelesítési módszerek szabályzata | A hitelesítő jelszó nélküli telefonos bejelentkezés hatóköre felhasználókra és csoportokra terjedhet ki |

| FIDO2 biztonsági kulcs | Hitelesítési módszerek szabályzata | Hatókör lehet a felhasználókra és csoportokra |

| Szoftveres vagy hardveres OATH-jogkivonatok | MFA-beállítások | |

| SMS-ellenőrzés | MFA-beállítások SMS-bejelentkezés kezelése az elsődleges hitelesítéshez a hitelesítési szabályzatban |

Az SMS-bejelentkezés hatóköre felhasználókra és csoportokra terjedhet ki. |

| Hanghívások | Hitelesítési módszerek szabályzata |

Feltételes hozzáférési szabályzatok tervezése

A Microsoft Entra többtényezős hitelesítés feltételes hozzáférési szabályzatokkal van kényszerítve. Ezek a szabályzatok lehetővé teszik, hogy szükség esetén kérje a felhasználóktól az MFA kérését a biztonság érdekében, és ha nincs rá szükség, ne lépje túl a felhasználók útját.

A Microsoft Entra Felügyeleti központban feltételes hozzáférési szabályzatokat konfigurálhat a Feltételes hozzáférés védelme>területen.

A feltételes hozzáférési szabályzatok létrehozásával kapcsolatos további információkért tekintse meg a feltételes hozzáférési szabályzatot a Microsoft Entra többtényezős hitelesítésének kéréséhez, amikor egy felhasználó bejelentkezik. Ez segít a következőkben:

- Ismerkedés a felhasználói felülettel

- Első benyomás a feltételes hozzáférés működéséről

A Microsoft Entra feltételes hozzáférés központi telepítésével kapcsolatos, végpontok közötti útmutatásért tekintse meg a feltételes hozzáférés üzembehelyezési tervét.

Gyakori szabályzatok a Microsoft Entra többtényezős hitelesítéséhez

A Microsoft Entra többtényezős hitelesítésének gyakori használati esetei a következők:

- Rendszergazdáknak

- Adott alkalmazásokhoz

- Minden felhasználó számára

- Azure-felügyelethez

- Olyan hálózati helyekről , ahol nem megbízható

Nevesített helyek

A feltételes hozzáférési szabályzatok kezeléséhez a feltételes hozzáférési szabályzatok helyfeltétele lehetővé teszi, hogy a hozzáférés-vezérlési beállításokat a felhasználók hálózati helyéhez kösse. Az elnevezett helyek használatát javasoljuk , hogy az IP-címtartományok vagy országok és régiók logikai csoportosítását hozza létre. Ez létrehoz egy szabályzatot minden olyan alkalmazáshoz, amely letiltja a bejelentkezést az adott névvel ellátott helyről. Mindenképpen mentesítse a rendszergazdákat a szabályzat alól.

Kockázatalapú szabályzatok

Ha a szervezet Microsoft Entra ID-védelem használ a kockázati jelek észlelésére, fontolja meg a kockázatalapú szabályzatok használatát nevesített helyek helyett. Szabályzatok hozhatók létre a jelszómódosítások kényszerítésére, ha fennáll a veszélye a feltört identitásnak, vagy MFA-t igényelnek, ha a bejelentkezést veszélynek tekintik, például kiszivárogtatott hitelesítő adatok, névtelen IP-címekről való bejelentkezések stb.

A kockázati szabályzatok a következők:

- Minden felhasználónak regisztrálnia kell a Microsoft Entra többtényezős hitelesítésére

- Jelszómódosítás megkövetelése a magas kockázatú felhasználók számára

- MFA megkövetelése közepes vagy magas bejelentkezési kockázattal rendelkező felhasználók számára

Felhasználók átalakítása felhasználónkénti MFA-ról feltételes hozzáférésen alapuló MFA-ra

Ha a felhasználók engedélyezve voltak a felhasználónkénti MFA használatával, és kényszerítették a Microsoft Entra többtényezős hitelesítését, javasoljuk, hogy engedélyezze a feltételes hozzáférést az összes felhasználó számára, majd manuálisan tiltsa le a felhasználónkénti többtényezős hitelesítést. További információ: Feltételes hozzáférési szabályzat létrehozása.

Felhasználói munkamenet élettartamának megtervezve

A többtényezős hitelesítés üzembe helyezésének tervezésekor fontos átgondolni, hogy milyen gyakran szeretné megkérni a felhasználókat. A felhasználók hitelesítő adatainak kérése gyakran ésszerű dolognak tűnik, de visszaüthet. Ha a felhasználók gondolkodás nélkül be vannak tanítva a hitelesítő adataik megadására, akaratlanul is megadhatják őket egy rosszindulatú hitelesítőadat-kérésnek. A Microsoft Entra ID több beállításból áll, amelyek meghatározzák, hogy milyen gyakran kell újrahitelesíteni. Ismerje meg a vállalat és a felhasználók igényeit, és konfiguráljon olyan beállításokat, amelyek a legjobb egyensúlyt biztosítják a környezet számára.

Javasoljuk, hogy elsődleges frissítési jogkivonatokkal (PRT) rendelkező eszközöket használjon a jobb végfelhasználói élmény érdekében, és csökkentse a munkamenet élettartamát a bejelentkezési gyakorisági szabályzattal csak bizonyos üzleti használati esetekben.

További információ: Az újrahitelesítési kérések optimalizálása és a munkamenetek élettartamának megismerése a Microsoft Entra többtényezős hitelesítéséhez.

Felhasználói regisztráció megtervezve

Minden többtényezős hitelesítés központi telepítésének egyik fő lépése, hogy a felhasználók regisztrálva lesznek a Microsoft Entra többtényezős hitelesítés használatára. Az olyan hitelesítési módszerek, mint a Hang és az SMS, lehetővé teszik az előzetes regisztrációt, míg mások, például az Authenticator alkalmazás felhasználói beavatkozást igényelnek. Rendszergazda istratoroknak meg kell határozniuk, hogy a felhasználók hogyan regisztrálják a metódusaikat.

SSPR és Microsoft Entra többtényezős hitelesítés kombinált regisztrációja

A Microsoft Entra többtényezős hitelesítés és az önkiszolgáló jelszó-visszaállítás (SSPR) kombinált regisztrációs felülete lehetővé teszi, hogy a felhasználók egységes felületen regisztráljanak az MFA-ra és az SSPR-re is. Az SSPR lehetővé teszi a felhasználók számára, hogy biztonságos módon visszaállítsák a jelszavukat ugyanazokkal a módszerekkel, mint a Microsoft Entra többtényezős hitelesítéséhez. A funkciók és a végfelhasználói élmény megismeréséhez tekintse meg a kombinált biztonsági információregisztrációs fogalmakat.

Fontos, hogy tájékoztassa a felhasználókat a közelgő változásokról, a regisztrációs követelményekről és a szükséges felhasználói műveletekről. Kommunikációs sablonokat és felhasználói dokumentációt biztosítunk, hogy felkészítsük a felhasználókat az új felületre, és segítsük a sikeres bevezetést. Küldje el a felhasználóknak a regisztrációt https://myprofile.microsoft.com a lapon található Biztonsági információk hivatkozásra kattintva.

Regisztráció az Identity Protection szolgáltatással

Microsoft Entra ID-védelem a Microsoft Entra többtényezős hitelesítési történetében egy regisztrációs szabályzatot és egy automatikus kockázatészlelési és -szervizelési szabályzatot is biztosít. Szabályzatok hozhatók létre a jelszómódosítások kényszerítésére, ha fennáll a veszélye a feltört identitásnak, vagy MFA-t igényel, ha a bejelentkezés kockázatosnak minősül. Ha Microsoft Entra ID-védelem használ, konfigurálja a Microsoft Entra többtényezős hitelesítés regisztrációs szabályzatát, hogy a felhasználók a következő interaktív bejelentkezéskor regisztráljanak.

Regisztráció Identity Protection nélkül

Ha nem rendelkezik olyan licencekkel, amelyek engedélyezik a Microsoft Entra ID-védelem, a rendszer arra kéri a felhasználókat, hogy a bejelentkezéskor a következő alkalommal regisztrálják az MFA-t. Ahhoz, hogy megkövetelje a felhasználóktól az MFA használatát, feltételes hozzáférési szabályzatokat használhat, és megcélzhatja a gyakran használt alkalmazásokat, például a HR-rendszereket. Ha egy felhasználó jelszava sérült, az MFA-ra való regisztrációhoz használható, és átveheti az irányítást a fiókjuk felett. Ezért javasoljuk a biztonsági regisztrációs folyamat biztonságossá tételét olyan feltételes hozzáférési szabályzatokkal , amelyek megbízható eszközöket és helyeket igényelnek. A folyamat biztonságossá tételéhez szükség van egy ideiglenes hozzáférési bérletre is. Egy rendszergazda által kiadott, időkorlátos pin-kód, amely megfelel az erős hitelesítési követelményeknek, és más hitelesítési módszerek, köztük jelszó nélküli módszerek előkészítésére is használható.

A regisztrált felhasználók biztonságának növelése

Ha az MFA-ra sms-ben vagy hanghívással regisztrált felhasználókat, érdemes lehet biztonságosabb módszerekre, például a Microsoft Authenticator alkalmazásra áthelyezni őket. A Microsoft mostantól nyilvános előzetes verziót kínál a funkciókról, amelyek lehetővé teszik, hogy kérje meg a felhasználókat a Microsoft Authenticator alkalmazás beállítására a bejelentkezés során. Ezeket a kéréseket csoportonként állíthatja be, szabályozva, hogy ki kéri a kérést, és lehetővé teszi a célzott kampányok számára, hogy a felhasználókat a biztonságosabb módszerre helyezze át.

Helyreállítási forgatókönyvek tervezése

Ahogy korábban említettük, győződjön meg arról, hogy a felhasználók több MFA-metódusra is regisztrálva vannak, hogy ha nem érhető el, készítsenek biztonsági másolatot. Ha a felhasználó nem rendelkezik biztonsági mentési módszerrel, a következő lehetőségek közül választhat:

- Adjon meg nekik egy ideiglenes hozzáférési bérletet, hogy kezelni tudják a saját hitelesítési módszereiket. Az erőforrásokhoz való ideiglenes hozzáférés engedélyezéséhez ideiglenes hozzáférési bérletet is megadhat.

- Frissítse a metódusokat rendszergazdaként. Ehhez válassza ki a felhasználót a Microsoft Entra felügyeleti központban, majd válassza ki a Védelmi>hitelesítési módszereket , és frissítse a metódusokat.

Integrálás tervezése helyszíni rendszerekkel

A közvetlenül a Microsoft Entra-azonosítóval hitelesítő és modern hitelesítéssel (WS-Fed, SAML, OAuth, OpenID Csatlakozás) rendelkező alkalmazások feltételes hozzáférési szabályzatokat használhatnak. Egyes régi és helyszíni alkalmazások nem hitelesíthetők közvetlenül a Microsoft Entra-azonosítóval, és további lépésekre van szükség a Többtényezős Microsoft Entra-hitelesítés használatához. Ezeket a Microsoft Entra alkalmazásproxyval vagy hálózati házirend-szolgáltatásokkal integrálhatja.

Integrálás AD FS-erőforrásokkal

Javasoljuk, hogy migrálja az Active Directory összevonási szolgáltatások (AD FS) (AD FS) által védett alkalmazásokat a Microsoft Entra ID-ba. Ha azonban nem áll készen ezek Microsoft Entra-azonosítóra való migrálására, használhatja az Azure többtényezős hitelesítési adaptert az AD FS 2016-os vagy újabb verziójával.

Ha a szervezet össze van osztva a Microsoft Entra-azonosítóval, a Microsoft Entra többtényezős hitelesítést hitelesítési szolgáltatóként konfigurálhatja AD FS-erőforrásokkal a helyszínen és a felhőben is.

RADIUS-ügyfelek és a Microsoft Entra többtényezős hitelesítése

A RADIUS-hitelesítést használó alkalmazások esetében javasoljuk, hogy az ügyfélalkalmazásokat modern protokollokra, például SAML- vagy OpenID-Csatlakozás- vagy OAuth-protokollokra helyezik át a Microsoft Entra ID-n. Ha az alkalmazás nem frissíthető, üzembe helyezheti a Hálózati házirend-kiszolgáló (NPS) bővítményt. A hálózati házirend-kiszolgáló (NPS) bővítmény adapterként működik a RADIUS-alapú alkalmazások és a Microsoft Entra többtényezős hitelesítés között, hogy a hitelesítés második tényezője legyen.

Gyakori integrációk

Számos gyártó támogatja az SAML-hitelesítést az alkalmazásaikhoz. Ha lehetséges, javasoljuk, hogy összevonja ezeket az alkalmazásokat a Microsoft Entra-azonosítóval, és kényszerítse ki az MFA-t feltételes hozzáféréssel. Ha a szállító nem támogatja a modern hitelesítést, használhatja az NPS-bővítményt. A RADIUS-ügyfél gyakori integrációi közé tartoznak az olyan alkalmazások, mint a távoli asztali átjárók és a VPN-kiszolgálók.

Mások a következők lehetnek:

Citrix-átjáró

A Citrix Gateway támogatja a RADIUS- és NPS-bővítményintegrációt és az SAML-integrációt is.

Cisco VPN

- A Cisco VPN támogatja az egyszeri bejelentkezés RADIUS- és SAML-hitelesítését is.

- A RADIUS-hitelesítésről az SAML-ra való áttéréssel integrálhatja a Cisco VPN-t az NPS-bővítmény üzembe helyezése nélkül.

Minden VPN

A Microsoft Entra többtényezős hitelesítésének üzembe helyezése

A Microsoft Entra többtényezős hitelesítési bevezetési csomagnak tartalmaznia kell egy próbatelepítést, amelyet a támogatási kapacitáson belüli üzembehelyezési hullámok követnek. A bevezetés megkezdéséhez alkalmazza a feltételes hozzáférési szabályzatokat a próbafelhasználók egy kis csoportjára. A próbafelhasználókra, a használt folyamatokra és a regisztrációs viselkedésre gyakorolt hatás kiértékelése után hozzáadhat további csoportokat a szabályzathoz, vagy további felhasználókat vehet fel a meglévő csoportokhoz.

Kövesse az alábbi lépéseket:

- A szükséges előfeltételek teljesítése

- Kiválasztott hitelesítési módszerek konfigurálása

- A feltételes hozzáférési szabályzatok konfigurálása

- Munkamenet élettartam-beállításainak konfigurálása

- A Microsoft Entra többtényezős hitelesítési regisztrációs házirendjeinek konfigurálása

A Microsoft Entra többtényezős hitelesítésének kezelése

Ez a szakasz a Microsoft Entra többtényezős hitelesítésével kapcsolatos jelentéskészítési és hibaelhárítási információkat tartalmazza.

Jelentéskészítés és figyelés

A Microsoft Entra ID olyan jelentésekkel rendelkezik, amelyek technikai és üzleti elemzéseket nyújtanak, követik az üzembe helyezés előrehaladását, és ellenőrzik, hogy a felhasználók sikeresen bejelentkeznek-e az MFA-val. Adja meg, hogy az üzleti és műszaki alkalmazás tulajdonosai a vállalat igényeinek megfelelően vállalják a jelentések tulajdonjogát és felhasználják ezeket a jelentéseket.

A hitelesítési módszerek regisztrációját és használatát a szervezeten belül a Hitelesítési módszerek tevékenység irányítópultján követheti nyomon. Ez segít megérteni, hogy milyen metódusok vannak regisztrálva, és hogyan használják őket.

Bejelentkezési jelentés az MFA-események áttekintéséhez

A Microsoft Entra bejelentkezési jelentései tartalmazzák az események hitelesítési adatait, amikor egy felhasználó MFA-t kér, és ha vannak feltételes hozzáférési szabályzatok. A PowerShell használatával jelentést készíthet a Microsoft Entra többtényezős hitelesítésre regisztrált felhasználókról is.

A felhőbeli MFA-tevékenységek NPS-bővítményei és AD FS-naplói mostantól szerepelnek a bejelentkezési naplókban, és már nem jelennek meg a tevékenységjelentésben.

További információkért és további Microsoft Entra többtényezős hitelesítési jelentésekért tekintse át a Microsoft Entra többtényezős hitelesítési eseményeit.

A Microsoft Entra többtényezős hitelesítésének hibaelhárítása

Gyakori problémák esetén tekintse meg a Microsoft Entra többtényezős hitelesítés hibaelhárítását.

Irányított bemutató

A cikk számos javaslatát bemutató útmutatót a Microsoft 365 Többtényezős hitelesítés konfigurálása című útmutatójában talál.