A meglévő hálózati házirend-kiszolgáló (NPS) infrastruktúrájának integrálása a Microsoft Entra többfaktoros hitelesítéssel

A Microsoft Entra többtényezős hitelesítés hálózati házirend-kiszolgáló (NPS) bővítménye felhőalapú MFA-képességeket ad hozzá a hitelesítési infrastruktúrához a meglévő kiszolgálók használatával. Az NPS bővítménnyel új kiszolgálók telepítése, konfigurálása és karbantartása nélkül adhat hozzá telefonhívást, sms-t vagy telefonos alkalmazás-ellenőrzést a meglévő hitelesítési folyamathoz.

Az NPS-bővítmény adapterként működik a RADIUS és a felhőalapú Microsoft Entra többtényezős hitelesítés között, hogy az összevont vagy szinkronizált felhasználók hitelesítésének második tényezője legyen.

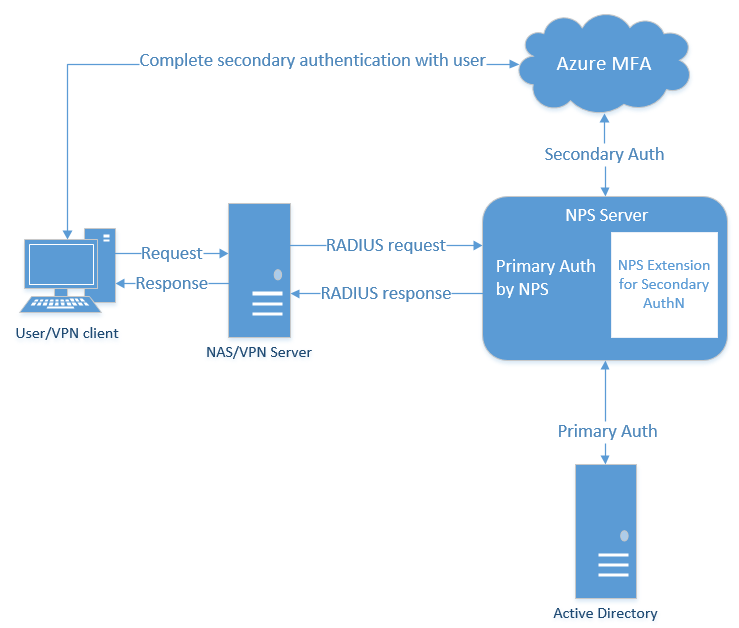

Az NPS-bővítmény működése

Ha az NPS-bővítményt használja a Microsoft Entra többtényezős hitelesítéshez, a hitelesítési folyamat a következő összetevőket tartalmazza:

A NAS/VPN Server fogadja a VPN-ügyfelektől érkező kéréseket, és RADIUS-kérelmekké alakítja őket NPS-kiszolgálókká.

Az NPS-kiszolgáló az Active Directory tartományi szolgáltatások (AD DS) szolgáltatáshoz csatlakozik a RADIUS-kérelmek elsődleges hitelesítésének végrehajtásához, és sikeresség esetén átadja a kérést a telepített bővítményeknek.

Az NPS-bővítmény a Microsoft Entra többtényezős hitelesítésére irányuló kérést indít el a másodlagos hitelesítéshez. Miután a bővítmény megkapta a választ, és ha az MFA-feladat sikeres, a hitelesítési kérést az NPS-kiszolgálónak az Azure STS által kibocsátott MFA-jogcímet tartalmazó biztonsági jogkivonatokkal teljesíti.

Feljegyzés

Bár az NPS nem támogatja a számegyezést, a legújabb NPS-bővítmény támogatja az időalapú egyszeri jelszó (TOTP) metódusokat, például a Microsoft Authenticatorban elérhető TOTP-t. A TOTP-bejelentkezés jobb biztonságot nyújt, mint az alternatív Elutasítás jóváhagyása/felület.

2023. május 8-a után, amikor a számegyeztetés engedélyezve van minden felhasználó számára, a rendszer kéri, hogy aki RADIUS-kapcsolatot létesít az NPS 1.2.2216.1-es vagy újabb verziójával, ehelyett egy TOTP-metódussal jelentkezzen be. Ennek a viselkedésnek a megtekintéséhez a felhasználóknak regisztrált TOTP hitelesítési módszerrel kell rendelkezniük. ToTP-metódus regisztrálása nélkül a felhasználók továbbra is láthatják a Megtagadás jóváhagyása lehetőséget/.

A Microsoft Entra többtényezős hitelesítés kommunikál a Microsoft Entra-azonosítóval a felhasználó adatainak lekéréséhez, és a másodlagos hitelesítést a felhasználóhoz konfigurált ellenőrzési módszerrel hajtja végre.

Az alábbi ábra ezt a magas szintű hitelesítési kérelemfolyamatot szemlélteti:

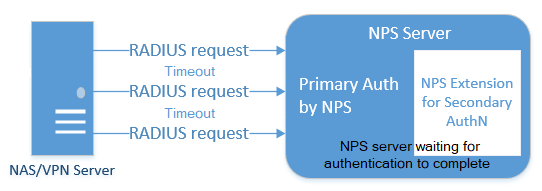

RADIUS-protokoll viselkedése és az NPS-bővítmény

Mivel a RADIUS egy UDP-protokoll, a feladó csomagvesztést feltételez, és választ vár. Egy idő elteltével előfordulhat, hogy a kapcsolat időtúllépést okozhat. Ha igen, a csomag újraküldésre kerül, mivel a feladó feltételezi, hogy a csomag nem érte el a célhelyet. A jelen cikk hitelesítési forgatókönyvében a VPN-kiszolgálók elküldik a kérést, és várják a választ. Ha a kapcsolat túllépi az időkorlátot, a VPN-kiszolgáló ismét elküldi a kérést.

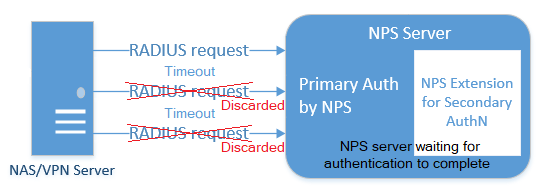

Előfordulhat, hogy az NPS-kiszolgáló nem válaszol a VPN-kiszolgáló eredeti kérésére, mielőtt a kapcsolat túllépi az időkorlátot, mivel az MFA-kérés feldolgozása még folyamatban lehet. Előfordulhat, hogy a felhasználó nem válaszolt sikeresen az MFA-kérésre, ezért a Microsoft Entra többtényezős hitelesítési NPS-bővítmény az esemény befejezésére vár. Ebben az esetben az NPS-kiszolgáló ismétlődő kérésként azonosítja a további VPN-kiszolgálói kéréseket. Az NPS-kiszolgáló elveti ezeket az ismétlődő VPN-kiszolgálói kéréseket.

Ha megtekinti az NPS-kiszolgáló naplóit, előfordulhat, hogy a rendszer elveti ezeket a további kéréseket. Ennek a viselkedésnek a célja, hogy megvédje a végfelhasználót attól, hogy egyetlen hitelesítési kísérlethez több kérést kapjon. Az NPS-kiszolgáló eseménynaplójában elvetett kérések nem jelzik az NPS-kiszolgálóval vagy a Microsoft Entra többtényezős hitelesítési NPS-bővítményével kapcsolatos problémát.

Az elvetett kérelmek minimalizálása érdekében javasoljuk, hogy a VPN-kiszolgálók legalább 60 másodperces időtúllépéssel legyenek konfigurálva. Ha szükséges, vagy az eseménynaplókban szereplő elvetett kérések csökkentése érdekében a VPN-kiszolgáló időtúllépési értékét 90 vagy 120 másodpercre növelheti.

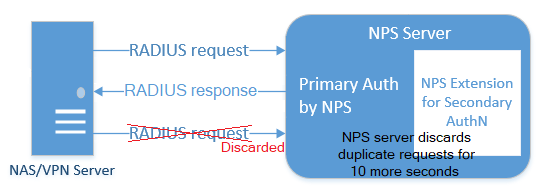

Az UDP protokoll viselkedése miatt az NPS-kiszolgáló ismétlődő kérést kaphat, és egy másik MFA-kérést küldhet, még akkor is, ha a felhasználó már válaszolt a kezdeti kérésre. Az időzítési feltétel elkerülése érdekében a Microsoft Entra többtényezős hitelesítési NPS-bővítmény továbbra is szűri és elveti az ismétlődő kéréseket a VPN-kiszolgálónak küldött sikeres válasz elküldése után legfeljebb 10 másodpercig.

Ismét előfordulhat, hogy elvetett kérések jelennek meg az NPS-kiszolgáló eseménynaplóiban, még akkor is, ha a Microsoft Entra többtényezős hitelesítési kérése sikeres volt. Ez a várt viselkedés, és nem jelez problémát az NPS-kiszolgálóval vagy a Microsoft Entra többtényezős hitelesítési NPS-bővítményével kapcsolatban.

Az üzembe helyezés megtervezése

Az NPS-bővítmény automatikusan kezeli a redundanciát, így nincs szükség speciális konfigurációra.

Tetszőleges számú Többtényezős Microsoft Entra hitelesítéssel kompatibilis NPS-kiszolgálót hozhat létre. Ha több kiszolgálót is telepít, mindegyikhez eltérő ügyféltanúsítványt kell használnia. Az egyes kiszolgálók tanúsítványainak létrehozása azt jelenti, hogy egyenként frissítheti az egyes tanúsítványokat, és nem kell aggódnia az állásidő miatt az összes kiszolgálón.

A VPN-kiszolgálók hitelesítési kéréseket irányítanak, ezért tisztában kell lenniük az új Microsoft Entra többtényezős hitelesítéssel kompatibilis NPS-kiszolgálókkal.

Előfeltételek

Az NPS-bővítmény a meglévő infrastruktúrával való együttműködésre szolgál. A kezdés előtt győződjön meg arról, hogy rendelkezik a következő előfeltételekkel.

Licencek

A Microsoft Entra többtényezős hitelesítés NPS-bővítménye a Microsoft Entra többtényezős hitelesítéshez (a P1 Microsoft Entra-azonosítóhoz és a Prémium P2-hez vagy az Enterprise Mobility + Securityhez) tartozó licencekkel rendelkező ügyfelek számára érhető el. A Többtényezős Microsoft Entra-hitelesítés használatalapú licencei, például felhasználónként vagy hitelesítési licencenként nem kompatibilisek az NPS-bővítménysel.

Szoftver

Windows Server 2012 vagy újabb. Vegye figyelembe, hogy a Windows Server 2012 elérte a támogatás megszűnését.

.NET-keretrendszer 4.7.2 vagy újabb verzióra van szükség a Microsoft Graph PowerShell-modulhoz.

A PowerShell 5.1-es vagy újabb verziója. A PowerShell verziójának ellenőrzéséhez futtassa a következő parancsot:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Kódtárak

A Visual Studio 2017 C++ terjeszthető (x64) verzióját az NPS-bővítmény telepítője telepíti.

A Microsoft Graph PowerShell egy olyan konfigurációs szkripttel is telepítve van, amelyet a telepítési folyamat részeként futtat, ha még nincs telepítve. Nem szükséges előre telepíteni egy modult.

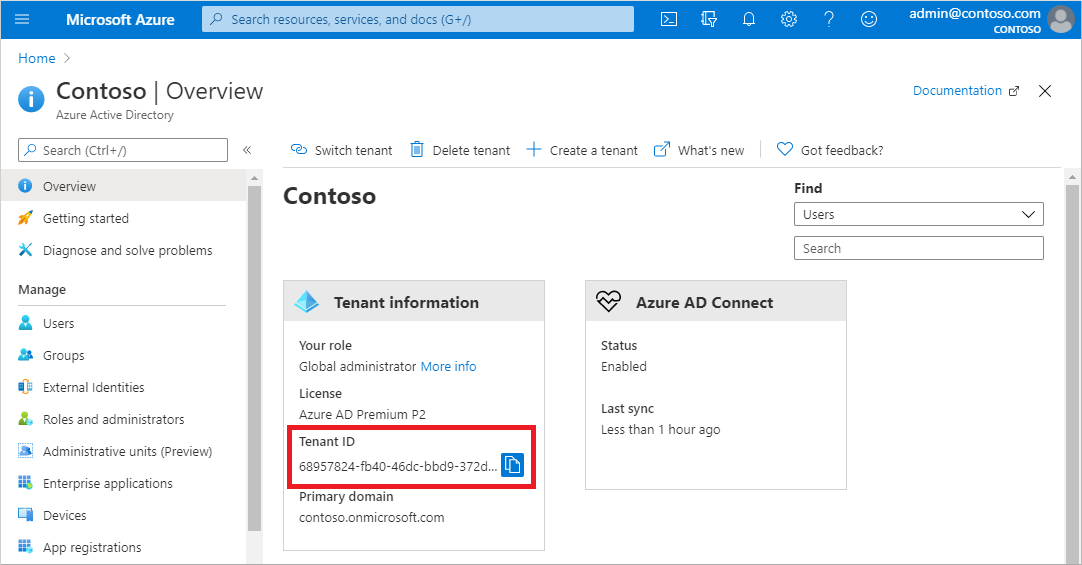

A címtár-bérlő azonosítójának beszerzése

Az NPS-bővítmény konfigurációjának részeként meg kell adnia a rendszergazdai hitelesítő adatokat és a Microsoft Entra-bérlő azonosítóját. A bérlőazonosító lekéréséhez hajtsa végre a következő lépéseket:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább globális Rendszergazda istratorként.

Keresse meg az identitást> Gépház.

Hálózati követelmények

Az NPS-kiszolgálónak képesnek kell lennie kommunikálni a következő URL-címekkel a 443-as TCP-porton keresztül:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Emellett a következő URL-címekhez való kapcsolódás szükséges az adapter beállításának befejezéséhez a megadott PowerShell-szkripttel:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

Az alábbi táblázat az NPS-bővítményhez szükséges portokat és protokollokat ismerteti. A TCP 443 (bejövő és kimenő) az egyetlen szükséges port az NPS-bővítménykiszolgálótól az Entra-azonosítóig. A RADIUS-portokra a hozzáférési pont és az NPS-bővítménykiszolgáló között van szükség.

| Protokoll | Kikötő | Leírás |

|---|---|---|

| HTTPS | 443 | Felhasználói hitelesítés engedélyezése Entra-azonosítóval (a bővítmény telepítésekor szükséges) |

| UDP | 1812 | A RADIUS-hitelesítés általános portja az NPS-sel |

| UDP | 1645 | Nem gyakori port a RADIUS-hitelesítéshez az NPS-sel |

| UDP | 1813 | A RADIUS-számvitel általános portja az NPS szerint |

| UDP | 1646 | Nem gyakori port a RADIUS-nyilvántartáshoz az NPS szerint |

A környezet előkészítése

Az NPS-bővítmény telepítése előtt készítse elő a környezetet a hitelesítési forgalom kezelésére.

Az NPS-szerepkör engedélyezése tartományhoz csatlakoztatott kiszolgálón

Az NPS-kiszolgáló csatlakozik a Microsoft Entra-azonosítóhoz, és hitelesíti az MFA-kéréseket. Válasszon egy kiszolgálót ehhez a szerepkörhöz. Azt javasoljuk, hogy olyan kiszolgálót válasszon, amely nem kezeli a más szolgáltatásoktól érkező kéréseket, mert az NPS-bővítmény hibát jelez minden olyan kérésnél, amely nem RADIUS. Az NPS-kiszolgálót a környezet elsődleges és másodlagos hitelesítési kiszolgálójaként kell beállítani. Nem proxyzhatja a RADIUS-kérelmeket egy másik kiszolgálóhoz.

- Nyissa meg a kiszolgálón a Kiszolgálókezelő. Válassza a Szerepkörök és szolgáltatások hozzáadása varázslót a Rövid útmutató menüben.

- A telepítés típusához válassza a szerepköralapú vagy a funkcióalapú telepítést.

- Válassza ki a Hálózati házirend és az Access Services kiszolgálói szerepkört. Előfordulhat, hogy megjelenik egy ablak, amely tájékoztatja a szerepkör futtatásához szükséges további funkciókról.

- Folytassa a varázslót a megerősítési oldalig. Ha elkészült, válassza a Telepítés lehetőséget.

Az NPS-kiszolgálói szerepkör telepítése eltarthat néhány percig. Ha végzett, folytassa a következő szakaszokkal, hogy konfigurálja a kiszolgálót a VPN-megoldás bejövő RADIUS-kérelmeinek kezelésére.

A VPN-megoldás konfigurálása az NPS-kiszolgálóval való kommunikációhoz

Attól függően, hogy melyik VPN-megoldást használja, a RADIUS-hitelesítési szabályzat konfigurálásának lépései eltérőek lehetnek. Konfigurálja a VPN-házirendet úgy, hogy a RADIUS NPS-kiszolgálóra mutasson.

Tartományi felhasználók szinkronizálása a felhőbe

Lehet, hogy ez a lépés már befejeződött a bérlőn, de érdemes ellenőrizni, hogy a Microsoft Entra Csatlakozás szinkronizálta-e az adatbázisait a közelmúltban.

- Jelentkezzen be a Microsoft Entra felügyeleti központba globális Rendszergazda istratorként.

- Keresse meg az Identity>Hybrid management>Microsoft Entra Csatlakozás.

- Ellenőrizze, hogy a szinkronizálás állapota engedélyezve van-e, és hogy az utolsó szinkronizálás kevesebb mint egy órával ezelőtt történt-e.

Ha új szinkronizálási kört kell elindítania, tekintse meg a Microsoft Entra Csatlakozás Sync: Scheduler című témakört.

A felhasználók által használható hitelesítési módszerek meghatározása

Az NPS-bővítmény üzembe helyezésekor két tényező befolyásolja, hogy mely hitelesítési módszerek érhetők el:

A RADIUS-ügyfél (VPN, Netscaler-kiszolgáló vagy egyéb) és az NPS-kiszolgálók között használt jelszótitkosítási algoritmus.

- A PAP támogatja a Microsoft Entra többtényezős hitelesítésének összes hitelesítési módszerét a felhőben: telefonhívás, egyirányú szöveges üzenet, mobilalkalmazás-értesítés, OATH hardverjogkivonatok és mobilalkalmazás-ellenőrzési kód.

- A CHAPV2 és az EAP támogatja a telefonhívásokat és a mobilalkalmazások értesítését.

Az ügyfélalkalmazás (VPN, Netscaler-kiszolgáló vagy egyéb) által kezelt bemeneti módszerek. Például a VPN-ügyfél rendelkezik valamilyen eszközzel, amely lehetővé teszi a felhasználó számára, hogy begépeljen egy ellenőrző kódot egy szövegből vagy mobilalkalmazásból?

Letilthatja a nem támogatott hitelesítési módszereket az Azure-ban.

Feljegyzés

Függetlenül a használt hitelesítési protokolltól (PAP, CHAP vagy EAP), ha az MFA-metódus szövegalapú (SMS, mobilalkalmazás-ellenőrzési kód vagy OATH hardveres jogkivonat), és megköveteli a felhasználótól, hogy írjon be egy kódot vagy szöveget a VPN-ügyfél felhasználói felületének beviteli mezőjébe, a hitelesítés sikeres lehet. A hálózati hozzáférési házirendben konfigurált RADIUS-attribútumok azonban nem lesznek továbbítva a RADIUS-ügyfélnek (a hálózati hozzáférési eszköznek, például a VPN-átjárónak). Ennek eredményeképpen előfordulhat, hogy a VPN-ügyfél több hozzáféréssel rendelkezik, mint amennyit szeretne, vagy kevesebb hozzáféréssel vagy hozzáférés nélkül.

Megkerülő megoldásként futtathatja a CrpUsernameStuffing szkriptet a hálózati hozzáférési házirendben konfigurált RADIUS-attribútumok továbbításához, és engedélyezheti az MFA használatát, ha a felhasználó hitelesítési módszeréhez egyszeri pin-kód (OTP) szükséges, például SMS, Microsoft Authenticator pin-kód vagy hardveres FOB használata.

Felhasználók regisztrálása az MFA-hoz

Az NPS-bővítmény üzembe helyezése és használata előtt a Microsoft Entra többtényezős hitelesítés végrehajtásához szükséges felhasználókat regisztrálni kell az MFA-hoz. A bővítmény üzembe helyezése során történő teszteléséhez legalább egy olyan tesztfiókra is szüksége van, amely teljes mértékben regisztrálva van a Microsoft Entra többtényezős hitelesítéséhez.

Ha tesztfiókot kell létrehoznia és konfigurálnia, kövesse az alábbi lépéseket:

- Jelentkezzen be https://aka.ms/mfasetup egy tesztfiókkal.

- Kövesse az utasításokat egy ellenőrzési módszer beállításához.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hitelesítési szabályzatként Rendszergazda istratorként.

- Keresse meg a Védelmi>többtényezős hitelesítést, és engedélyezze a tesztfiókot.

Fontos

Győződjön meg arról, hogy a felhasználók sikeresen regisztrálták a Microsoft Entra többtényezős hitelesítését. Ha a felhasználók korábban csak önkiszolgáló jelszó-visszaállításra (SSPR) regisztráltak, a StrongAuthenticationMethods engedélyezve van a fiókjukhoz. A Microsoft Entra többtényezős hitelesítés a StrongAuthenticationMethods konfigurálásakor érvényes, még akkor is, ha a felhasználó csak SSPR-re regisztrált.

A kombinált biztonsági regisztráció engedélyezhető, amely egyszerre konfigurálja az SSPR és a Microsoft Entra többtényezős hitelesítést. További információ: Kombinált biztonsági adatok regisztrálásának engedélyezése a Microsoft Entra-azonosítóban.

Arra is kényszerítheti a felhasználókat, hogy újra regisztrálják a hitelesítési módszereket , ha korábban csak az SSPR-t engedélyezték.

A többtényezős hitelesítési kérés végrehajtásához az NPS-kiszolgálóhoz felhasználónévvel és jelszóval csatlakozó felhasználókra lesz szükség.

Az NPS-bővítmény telepítése

Fontos

Telepítse az NPS-bővítményt a VPN-hozzáférési ponttól eltérő kiszolgálóra.

A Microsoft Entra többtényezős hitelesítés NPS-bővítményének letöltése és telepítése

Az NPS-bővítmény letöltéséhez és telepítéséhez hajtsa végre a következő lépéseket:

- Töltse le az NPS-bővítményt a Microsoft letöltőközpontból.

- Másolja a bináris fájlt a konfigurálni kívánt hálózati házirend-kiszolgálóra.

- Futtassa setup.exe , és kövesse a telepítési utasításokat. Ha hibákba ütközik, győződjön meg arról, hogy az előfeltétel szakaszban szereplő kódtárak telepítése sikeresen megtörtént.

Az NPS-bővítmény frissítése

Ha később frissít egy meglévő NPS-bővítményt, a mögöttes kiszolgáló újraindításának elkerülése érdekében hajtsa végre a következő lépéseket:

- Távolítsa el a meglévő verziót.

- Futtassa az új telepítőt.

- Indítsa újra a Hálózati házirend-kiszolgáló (IAS) szolgáltatást.

A PowerShell-parancsprogram futtatása

A telepítő létrehoz egy PowerShell-szkriptet a következő helyen C:\Program Files\Microsoft\AzureMfa\Config : (hol C:\ található a telepítési meghajtó). Ez a PowerShell-szkript a következő műveleteket hajtja végre minden futtatáskor:

- Önaláírt tanúsítványt hoz létre.

- A tanúsítvány nyilvános kulcsát a Microsoft Entra ID szolgáltatásnévhez társítja.

- A tanúsítványt a helyi gép tanúsítványtárolójában tárolja.

- Hozzáférést biztosít a tanúsítvány titkos kulcsához a hálózati felhasználó számára.

- Újraindítja az NPS szolgáltatást.

Ha nem saját tanúsítványokat szeretne használni (a PowerShell-szkript által létrehozott önaláírt tanúsítványok helyett), futtassa a PowerShell-szkriptet az NPS-bővítmény telepítésének befejezéséhez. Ha több kiszolgálóra telepíti a bővítményt, minden kiszolgálónak saját tanúsítvánnyal kell rendelkeznie.

A terheléselosztási képességek vagy a redundancia biztosításához ismételje meg ezeket a lépéseket további NPS-kiszolgálókon a kívánt módon:

Nyisson meg egy Windows PowerShell-parancssort rendszergazdaként.

Módosítsa a könyvtárakat arra a helyre, ahol a telepítő létrehozta a PowerShell-szkriptet:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Futtassa a telepítő által létrehozott PowerShell-szkriptet.

Előfordulhat, hogy először engedélyeznie kell a TLS 1.2-t, hogy a PowerShell megfelelően tudjon csatlakozni és letölteni a csomagokat:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Fontos

A 21Vianet-felhők által üzemeltetett Azure for US Government-t vagy Azure-t használó ügyfelek számára először szerkessze az AzureMfaNpsExtnConfigSetup.ps1 szkriptet, hogy tartalmazza a szükséges felhő AzureEnvironment paramétereit. Adja meg például az -AzureEnvironment USGovernment vagy -AzureEnvironment AzureChinaCloud értéket.

.\AzureMfaNpsExtnConfigSetup.ps1Amikor a rendszer kéri, jelentkezzen be a Microsoft Entra-azonosítóba globális rendszergazdaként.

A PowerShell bekéri a bérlőazonosítóját. Használja az előfeltételek szakaszban másolt bérlőazonosító GUID azonosítóját.

A szkript befejezésekor egy sikeres üzenet jelenik meg.

Ha az előző számítógép-tanúsítvány lejárt, és új tanúsítvány lett létrehozva, törölje a lejárt tanúsítványokat. A lejárt tanúsítványok problémákat okozhatnak az NPS-bővítmény indításával kapcsolatban.

Feljegyzés

Ha saját tanúsítványokat használ ahelyett, hogy a PowerShell-szkripttel hoz létre tanúsítványokat, győződjön meg arról, hogy azok igazodnak az NPS elnevezési konvencióhoz. A tulajdonosnévnek CN=TenantID,OU>=Microsoft NPS-bővítménynek kell lennie.<

A 21Vianet által üzemeltetett Microsoft Azure Government vagy Microsoft Azure további lépések

A 21Vianet-felhők által üzemeltetett Azure Governmentt vagy Azure-t használó ügyfelek esetében az alábbi további konfigurációs lépések szükségesek minden NPS-kiszolgálón.

Fontos

Csak akkor konfigurálja ezeket a beállításjegyzék-beállításokat, ha Ön egy Azure Government vagy a 21Vianet-ügyfél által üzemeltetett Azure.

Ha Ön Egy Azure Government vagy a 21Vianet-ügyfél által üzemeltetett Azure, nyissa meg a Beállításszerkesztőt az NPS-kiszolgálón.

Nyissa meg a

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfacímet.Azure Government-ügyfelek esetén állítsa be a következő fő értékeket:

Beállításkulcs Érték AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ A 21Vianet-ügyfelek által üzemeltetett Microsoft Azure esetében állítsa be a következő fő értékeket:

Beállításkulcs Érték AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Ismételje meg az előző két lépést az egyes NPS-kiszolgálók beállításkulcs-értékeinek beállításához.

Indítsa újra az NPS szolgáltatást minden NPS-kiszolgálóhoz.

A minimális hatás érdekében minden NPS-kiszolgálót egyenként vegye ki a hálózati terheléselosztási rotációból, és várja meg, amíg az összes kapcsolat leüresedik.

Tanúsítványátállítás

Az NPS-bővítmény 1.0.1.32-es kiadásával mostantól több tanúsítvány olvasása is támogatott. Ez a funkció segít megkönnyíteni a tanúsítványok lejárat előtti frissítését. Ha a szervezet az NPS-bővítmény egy korábbi verzióját futtatja, frissítsen az 1.0.1.32-es vagy újabb verzióra.

A szkript által AzureMfaNpsExtnConfigSetup.ps1 létrehozott tanúsítványok 2 évig érvényesek. Tanúsítványok figyelése a lejárathoz. Az NPS-bővítmény tanúsítványai a Helyi számítógép tanúsítványtárolóban vannak elhelyezve a Személyes területen, és a telepítési szkripthez megadott bérlőazonosítóra vannak kiállítva.

Amikor közeledik egy tanúsítvány lejárati dátuma, létre kell hozni egy új tanúsítványt annak leváltására. Ez a folyamat az újrafuttatással AzureMfaNpsExtnConfigSetup.ps1 és ugyanazon bérlőazonosító megadásával érhető el, amikor a rendszer kéri. Ezt a folyamatot minden NPS-kiszolgálón meg kell ismételnie a környezetében.

Az NPS-bővítmény konfigurálása

Ha elkészült a környezete, és az NPS-bővítmény már telepítve van a szükséges kiszolgálókon, konfigurálhatja a bővítményt.

Ez a szakasz tervezési szempontokat és javaslatokat tartalmaz az NPS-bővítmények sikeres üzembe helyezéséhez.

Konfigurációs korlátozások

- A Microsoft Entra többtényezős hitelesítés NPS-bővítménye nem tartalmaz eszközöket a felhasználók és a beállítások MFA-kiszolgálóról a felhőbe való migrálásához. Ezért javasoljuk, hogy a bővítményt a meglévő üzemelő példány helyett az új üzemelő példányokhoz használja. Ha a bővítményt egy meglévő üzemelő példányon használja, a felhasználóknak újra el kell végezniük a hitelesítést, hogy feltöltsék az MFA-adataikat a felhőben.

- Az NPS-bővítmény a helyszíni AD DS-környezet UPN-jének használatával azonosítja a felhasználót a Microsoft Entra többtényezős hitelesítésen a másodlagos hitelesítés végrehajtásához. A bővítmény konfigurálható úgy, hogy más azonosítót használjon, például alternatív bejelentkezési azonosítót vagy egyéni AD DS-mezőt, amely nem UPN. További információ: A többtényezős hitelesítés NPS-bővítményének speciális konfigurációs beállításai.

- Nem minden titkosítási protokoll támogatja az összes ellenőrzési módszert.

- A PAP támogatja a telefonhívásokat, az egyirányú szöveges üzeneteket, a mobilalkalmazás-értesítéseket és a mobilalkalmazás-ellenőrzési kódot

- A CHAPV2 és az EAP támogatja a telefonhívásokat és a mobilalkalmazások értesítését

Az MFA-t igénylő RADIUS-ügyfelek vezérlése

Miután engedélyezte az MFA-t egy RADIUS-ügyfél számára az NPS-bővítmény használatával, az ügyfél minden hitelesítésére szükség lesz az MFA végrehajtásához. Ha engedélyezni szeretné az MFA-t néhány RADIUS-ügyfélhez, másokhoz azonban nem, konfigurálhat két NPS-kiszolgálót, és csak az egyikre telepítheti a bővítményt.

Konfigurálja azokat a RADIUS-ügyfeleket, amelyeknek az MFA-t szeretné megkövetelni, hogy kéréseket küldjön a kiterjesztéssel konfigurált NPS-kiszolgálónak, és más RADIUS-ügyfeleket a bővítményhez nem konfigurált NPS-kiszolgálónak.

Felkészülés az MFA-ban nem regisztrált felhasználókra

Ha vannak olyan felhasználói, akik nem regisztráltak az MFA-ra, meghatározhatja, hogy mi történik, amikor megpróbálnak hitelesítést végezni. A viselkedés szabályozásához használja a beállítás REQUIRE_U Standard kiadás R_MATCH a beállításjegyzék HKLM\Software\Microsoft\AzureMFA elérési útján. Ez a beállítás egyetlen konfigurációs beállítással rendelkezik:

| Kulcs | Érték | Alapértelmezett |

|---|---|---|

| REQUIRE_U Standard kiadás R_MATCH | IGAZ/FAL Standard kiadás | Nincs beállítva (igaz értéknek megfelelő) |

Ez a beállítás határozza meg, hogy mi a teendő, ha egy felhasználó nincs regisztrálva az MFA-ra. Ha a kulcs nem létezik, nincs beállítva, vagy IGAZ értékre van állítva, és a felhasználó nincs regisztrálva, a bővítmény nem felel meg az MFA-feladatnak.

Ha a kulcs FAL értékre van állítva Standard kiadás és a felhasználó nincs regisztrálva, a hitelesítés MFA nélkül folytatódik. Ha egy felhasználó regisztrálva van az MFA-ban, akkor is hitelesítenie kell az MFA-val, ha REQUIRE_U Standard kiadás R_MATCH a FAL értékre van állítva Standard kiadás.

Dönthet úgy, hogy létrehozza ezt a kulcsot, és falra állítja Standard kiadás a felhasználók előkészítése közben, és lehet, hogy még nem minden regisztrálva van a Microsoft Entra többtényezős hitelesítésére. Mivel azonban a kulcs beállítása lehetővé teszi, hogy az MFA-hoz nem regisztrált felhasználók bejelentkezhessenek, az éles környezetbe való belépés előtt el kell távolítania ezt a kulcsot.

Hibaelhárítás

NPS-bővítmény állapot-ellenőrzési szkriptje

A Microsoft Entra többtényezős hitelesítésŰ NPS-bővítmény állapot-ellenőrző szkriptje alapvető állapotellenőrzést végez az NPS-bővítmény hibaelhárítása során. Futtassa a szkriptet, és válasszon egyet az elérhető lehetőségek közül.

Hogyan hárítható el a "Szolgáltatásnév nem található" hiba a szkript futtatásakor AzureMfaNpsExtnConfigSetup.ps1 ?

Ha bármilyen okból az "Azure többtényezős hitelesítési ügyfél" szolgáltatásnév nem lett létrehozva a bérlőben, manuálisan is létrehozható a PowerShell futtatásával.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 981f26a1-7f43-403b-a875-f8b09b8cd720 -DisplayName "Azure Multi-Factor Auth Client"

Ha végzett, jelentkezzen be a Microsoft Entra felügyeleti központba globális Rendszergazda istratorként. Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>, és keressen rá az "Azure többtényezős hitelesítési ügyfél" kifejezésre. Ezután kattintson az alkalmazás tulajdonságainak ellenőrzése elemre. Győződjön meg arról, hogy a szolgáltatásnév engedélyezve van vagy le van tiltva. Kattintson az alkalmazásbejegyzés >tulajdonságai elemre. Ha a felhasználók számára engedélyezve van a bejelentkezés? beállítás értéke Nem, állítsa igen értékre.

Futtassa újra a AzureMfaNpsExtnConfigSetup.ps1 szkriptet, és ne adja vissza a szolgáltatásnév nem található hibát.

Hogyan ellenőrizze, hogy az ügyfél tanúsítványa a várt módon van-e telepítve?

Keresse meg a telepítő által a tanúsítványtárolóban létrehozott önaláírt tanúsítványt, és ellenőrizze, hogy a titkos kulcs rendelkezik-e a NETWORK Standard kiadás RVICE felhasználói engedélyekkel. A tanúsítvány tulajdonosának neve CN-bérlőazonosító<>, OU = Microsoft NPS-bővítmény

A szkript által AzureMfaNpsExtnConfigSetup.ps1 létrehozott önaláírt tanúsítványok érvényességi ideje két év. A tanúsítvány telepítésének ellenőrzésekor azt is ellenőriznie kell, hogy a tanúsítvány nem járt-e le.

Hogyan ellenőrizhetim, hogy az ügyféltanúsítványom a Bérlőhöz van-e társítva a Microsoft Entra-azonosítóban?

Nyissa meg a PowerShell parancssorát, és futtassa a következő parancsokat:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'" -Property "KeyCredentials").KeyCredentials | Format-List KeyId, DisplayName, StartDateTime, EndDateTime, @{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key)}}, @{Name = "Thumbprint"; Expression = {$Cert = New-object System.Security.Cryptography.X509Certificates.X509Certificate2; $Cert.Import([System.Text.Encoding]::UTF8.GetBytes([System.Convert]::ToBase64String($_.Key))); $Cert.Thumbprint}}

Ezek a parancsok kinyomtatják az összes tanúsítványt, amely társítja a bérlőt az NPS-bővítmény példányával a PowerShell-munkamenetben. Keresse meg a tanúsítványt úgy, hogy az ügyféltanúsítványt Base-64 kódolású X.509(.cer) fájlként exportálja a titkos kulcs nélkül, és hasonlítsa össze a PowerShellből származó listával. Hasonlítsa össze a kiszolgálón telepített tanúsítvány ujjlenyomatát ezzel. A tanúsítvány ujjlenyomatainak egyeznie kell.

A StartDateTime és az EndDateTime időbélyegek, amelyek emberi olvasási formában vannak, felhasználhatók a nyilvánvaló hibák kiszűrésére, ha a parancs egynél több tanúsítványt ad vissza.

Miért nem tudok bejelentkezni?

Ellenőrizze, hogy a jelszó nem járt-e le. Az NPS-bővítmény nem támogatja a jelszavak módosítását a bejelentkezési munkafolyamat részeként. További segítségért forduljon a szervezet informatikai személyzetéhez.

Miért hiúsulnak meg a kérések biztonsági jogkivonathibával?

Ennek a hibának több oka is lehet. A hibaelhárításhoz kövesse az alábbi lépéseket:

- Indítsa újra az NPS-kiszolgálót.

- Ellenőrizze, hogy az ügyfél tanúsítványa a várt módon van-e telepítve.

- Ellenőrizze, hogy a tanúsítvány társítva van-e a bérlőhöz a Microsoft Entra-azonosítón.

- Ellenőrizze, hogy a

https://login.microsoftonline.com/elérhető-e a bővítményt futtató kiszolgálóról.

Miért hiúsul meg a hitelesítés a HTTP-naplókban, amely szerint a felhasználó nem található?

Ellenőrizze, hogy az AD Csatlakozás fut-e, és hogy a felhasználó a helyszíni AD DS-környezetben és a Microsoft Entra-azonosítóban is jelen van-e.

Miért jelenik meg a HTTP-csatlakozási hibák a naplókban az összes hitelesítés sikertelenségével?

Ellenőrizze, hogy az elérhető-e https://adnotifications.windowsazure.comhttps://strongauthenticationservice.auth.microsoft.com az NPS-bővítményt futtató kiszolgálóról.

Miért nem működik a hitelesítés annak ellenére, hogy érvényes tanúsítvány van jelen?

Ha az előző számítógép-tanúsítvány lejárt, és új tanúsítvány lett létrehozva, törölje a lejárt tanúsítványokat. A lejárt tanúsítványok problémákat okozhatnak az NPS-bővítmény indításával kapcsolatban.

Ha ellenőrizni szeretné, hogy rendelkezik-e érvényes tanúsítvánnyal, ellenőrizze a helyi számítógépfiók tanúsítványtárolóját az MMC használatával, és győződjön meg arról, hogy a tanúsítvány nem telt el a lejárati dátumon. Az újonnan érvényes tanúsítvány létrehozásához futtassa újra a Lépéseket a PowerShell-telepítő szkriptjének futtatásával.

Miért jelennek meg az elvetett kérések az NPS-kiszolgáló naplóiban?

A VPN-kiszolgáló ismétlődő kéréseket küldhet az NPS-kiszolgálónak, ha az időtúllépési érték túl alacsony. Az NPS-kiszolgáló észleli ezeket az ismétlődő kéréseket, és elveti őket. Ez a viselkedés terv szerint történik, és nem jelez problémát az NPS-kiszolgálóval vagy a Microsoft Entra többtényezős hitelesítési NPS-bővítményével kapcsolatban.

Ha többet szeretne megtudni arról, hogy miért jelennek meg az elvetett csomagok az NPS-kiszolgáló naplóiban, tekintse meg a RADIUS protokoll viselkedését és az NPS-bővítményt a cikk elején.

Hogyan lekérni a Microsoft Authenticator számát az NPS használatához?

Bár az NPS nem támogatja a számegyeztetéseket, a legújabb NPS-bővítmény támogatja az időalapú egyszeri jelszó (TOTP) metódusokat, például a Microsoft Authenticatorban elérhető TOTP-t, más szoftverjogkivonatokat és hardveres FOB-okat. A TOTP-bejelentkezés jobb biztonságot nyújt, mint az alternatív Elutasítás jóváhagyása/felület. Győződjön meg arról, hogy az NPS-bővítmény legújabb verzióját futtatja.

2023. május 8-a után, amikor a számegyeztetés engedélyezve van minden felhasználó számára, a rendszer kéri, hogy aki RADIUS-kapcsolatot létesít az NPS 1.2.2216.1-es vagy újabb verziójával, ehelyett egy TOTP-metódussal jelentkezzen be.

Ennek a viselkedésnek a megtekintéséhez a felhasználóknak regisztrált TOTP hitelesítési módszerrel kell rendelkezniük. ToTP-metódus regisztrálása nélkül a felhasználók továbbra is láthatják a Megtagadás jóváhagyása lehetőséget/.

Az NPS-bővítmény 1.2.2216.1-es verziójának 2023. május 8-a utáni kiadása előtt az NPS-bővítmény korábbi verzióit futtató szervezetek módosíthatják a beállításjegyzéket, hogy a felhasználók toTP-t írjanak be. További információ: NPS-bővítmény.

A TLS/SSL-protokollok és titkosítócsomagok kezelése

Javasoljuk, hogy a régebbi és gyengébb titkosítási csomagokat tiltsa le vagy távolítsa el, kivéve, ha a szervezet megköveteli. A feladat elvégzésével kapcsolatos információk az SSL/TLS protokollok és az AD FS titkosítási csomagjai kezeléséről szóló cikkben találhatók.

További hibaelhárítás

További hibaelhárítási útmutatást és lehetséges megoldásokat a Microsoft Entra többtényezős hitelesítés NPS-bővítményének hibaüzeneteinek megoldása című cikkben talál.

Következő lépések

A Hálózati házirend-kiszolgáló áttekintése és konfigurálása a Windows Serveren

Alternatív azonosítók konfigurálása bejelentkezéshez, vagy olyan ip-címek kivétellistájának beállítása, amelyek nem végezhetnek kétlépéses ellenőrzést az NPS-bővítmény speciális konfigurációs beállításai között a többtényezős hitelesítéshez

Megtudhatja, hogyan integrálhatja a távoli asztali átjárót és a VPN-kiszolgálókat az NPS-bővítmény használatával

A Microsoft Entra többtényezős hitelesítés NPS-bővítményéből érkező hibaüzenetek elhárítása