Feltételes hozzáférés: Célerőforrások

A célerőforrások (korábban felhőalkalmazások, műveletek és hitelesítési környezet) kulcsfontosságú jelek a feltételes hozzáférési szabályzatban. A feltételes hozzáférési szabályzatok lehetővé teszik a rendszergazdák számára, hogy vezérlőket rendeljenek hozzá adott alkalmazásokhoz, szolgáltatásokhoz, műveletekhez vagy hitelesítési környezetekhez.

- Rendszergazda istratorok a beépített Microsoft-alkalmazásokat tartalmazó alkalmazások és szolgáltatások listájából választhatnakA Microsoft Entra integrált alkalmazásokat, beleértve a katalógust, a nem katalógust és a alkalmazásproxy közzétett alkalmazásokat.

- Rendszergazda istratorok dönthetnek úgy, hogy nem felhőalkalmazáson, hanem felhasználói műveleten( például biztonsági adatok regisztrálása vagy eszközök regisztrálása vagy csatlakoztatása) alapuló szabályzatot határoznak meg, lehetővé téve a feltételes hozzáférés számára a vezérlők kikényszerítését ezen műveletek köré.

- Rendszergazda istratorok a globális biztonságos hozzáférésből származó forgalomtovábbítási profilokat célozhatják meg a továbbfejlesztett funkciók érdekében.

- Rendszergazda istratorok a hitelesítési környezet használatával további biztonsági réteget biztosíthatnak az alkalmazásokban.

Microsoft-felhőalkalmazások

Számos meglévő Microsoft-felhőalkalmazás szerepel a választható alkalmazások listájában.

Rendszergazda istratorok feltételes hozzáférési szabályzatot rendelhetnek a Microsoft alábbi felhőalkalmazásaihoz. Egyes alkalmazások, például az Office 365 és a Windows Azure Service Management API, több kapcsolódó gyermekalkalmazást vagy szolgáltatást is tartalmaznak. Folyamatosan hozzáadunk további alkalmazásokat, így az alábbi lista nem teljes, és változhat.

- Office 365

- Azure Analysis Services

- Azure DevOps

- Azure Data Explorer

- Azure-eseményközpontok

- Azure Service Bus

- Azure SQL Database és Azure Synapse Analytics

- Common Data Service

- Microsoft Application Elemzések Analytics

- Microsoft Azure Information Protection

- Windows Azure Service Management API

- Microsoft Defender for Cloud Apps

- Microsoft Commerce Tools hozzáférés-vezérlési portál

- Microsoft Commerce Tools Authentication Service

- Microsoft Forms

- Microsoft Intune

- Microsoft Intune-regisztráció

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power Automate

- Microsoft Keresés a Bingben

- Microsoft StaffHub

- Microsoft Stream

- Microsoft Teams

- Exchange Online

- SharePoint

- Yammer

- Office Delve

- Office Sway

- Outlook-csoportok

- Power BI szolgáltatás

- Project Online

- Skype Vállalati online verzió

- Virtuális magánhálózat (VPN)

- Windows Defender ATP

Fontos

A feltételes hozzáféréshez elérhető alkalmazások előkészítési és érvényesítési folyamaton mentek keresztül. Ez a lista nem tartalmazza az összes Microsoft-alkalmazást, mivel sokan háttérszolgáltatások, és nem arra szolgálnak, hogy a szabályzatokat közvetlenül alkalmazzák rájuk. Ha hiányzó alkalmazást keres, felveheti a kapcsolatot az adott alkalmazáscsoporttal, vagy kérhet a UserVoice-on.

Office 365

A Microsoft 365 olyan felhőalapú hatékonysági és együttműködési szolgáltatásokat biztosít, mint az Exchange, a SharePoint és a Microsoft Teams. A Microsoft 365 felhőszolgáltatásai mélyen integrálva vannak a zökkenőmentes és együttműködési élmény biztosítása érdekében. Ez az integráció zavart okozhat a szabályzatok létrehozásakor, mivel egyes alkalmazások, például a Microsoft Teams függőségei vannak más alkalmazásoktól, például a SharePointtól vagy az Exchange-hez.

Az Office 365 csomag lehetővé teszi, hogy egyszerre célozhassa meg ezeket a szolgáltatásokat. Javasoljuk, hogy az új Office 365-csomag használata helyett az egyes felhőalkalmazásokat célozza meg a szolgáltatásfüggőségekkel kapcsolatos problémák elkerülése érdekében.

Ennek az alkalmazáscsoportnak a megcélzása segít elkerülni az inkonzisztens szabályzatok és függőségek miatt felmerülő problémákat. Például: Az Exchange Online alkalmazás hagyományos Exchange Online-adatokhoz, például levelezéshez, naptárhoz és kapcsolattartási adatokhoz van kötve. A kapcsolódó metaadatok különböző erőforrásokon, például a keresésen keresztül lesznek közzétéve. Annak érdekében, hogy minden metaadat a kívánt módon legyen védve, a rendszergazdáknak szabályzatokat kell hozzárendelni az Office 365-alkalmazáshoz.

Rendszergazda istratorok kizárhatják a teljes Office 365-csomagot vagy adott Office 365-felhőalkalmazást a feltételes hozzáférési szabályzatból.

A csomag részét képező szolgáltatások teljes listáját a feltételes hozzáférésű Office 365-alkalmazáscsomagban található alkalmazásokat felsoroló cikkben találhatja meg.

Windows Azure Service Management API

A Windows Azure Service Management API-alkalmazás megcélzásakor a szabályzat a portálhoz szorosan kötődő szolgáltatások egy csoportjának kibocsátott jogkivonatokra vonatkozóan érvényesül. Ez a csoportosítás a következők alkalmazásazonosítóit tartalmazza:

- Azure Resource Manager

- Azure Portal, amely a Microsoft Entra Felügyeleti központot is magában foglalja

- Azure Data Lake

- Application Insights API

- Log Analytics API

Mivel a szabályzat az Azure felügyeleti portálra és API-ra, szolgáltatásokra vagy Azure API-szolgáltatásfüggőséggel rendelkező ügyfelekre van alkalmazva, közvetetten hatással lehet. Példa:

- Klasszikus üzemi modell API-k

- Azure PowerShell

- Azure CLI

- Azure DevOps

- Azure Data Factory portál

- Azure-eseményközpontok

- Azure Service Bus

- Azure SQL Database

- SQL Managed Instance

- Azure Synapse

- Visual Studio-előfizetések rendszergazdai portálja

- Microsoft IoT Central

Feljegyzés

A Windows Azure Service Management API-alkalmazás az Azure PowerShellre vonatkozik, amely meghívja az Azure Resource Manager API-t. Ez nem vonatkozik a Microsoft Graph PowerShellre, amely a Microsoft Graph API-t hívja meg.

A Microsoft Azure Managementre vonatkozó mintaszabályzat beállításával kapcsolatos további információkat lásd: Feltételes hozzáférés: MFA megkövetelése az Azure felügyeletéhez.

Tipp.

Az Azure Government esetében az Azure Government Cloud Management API-alkalmazást kell céloznia.

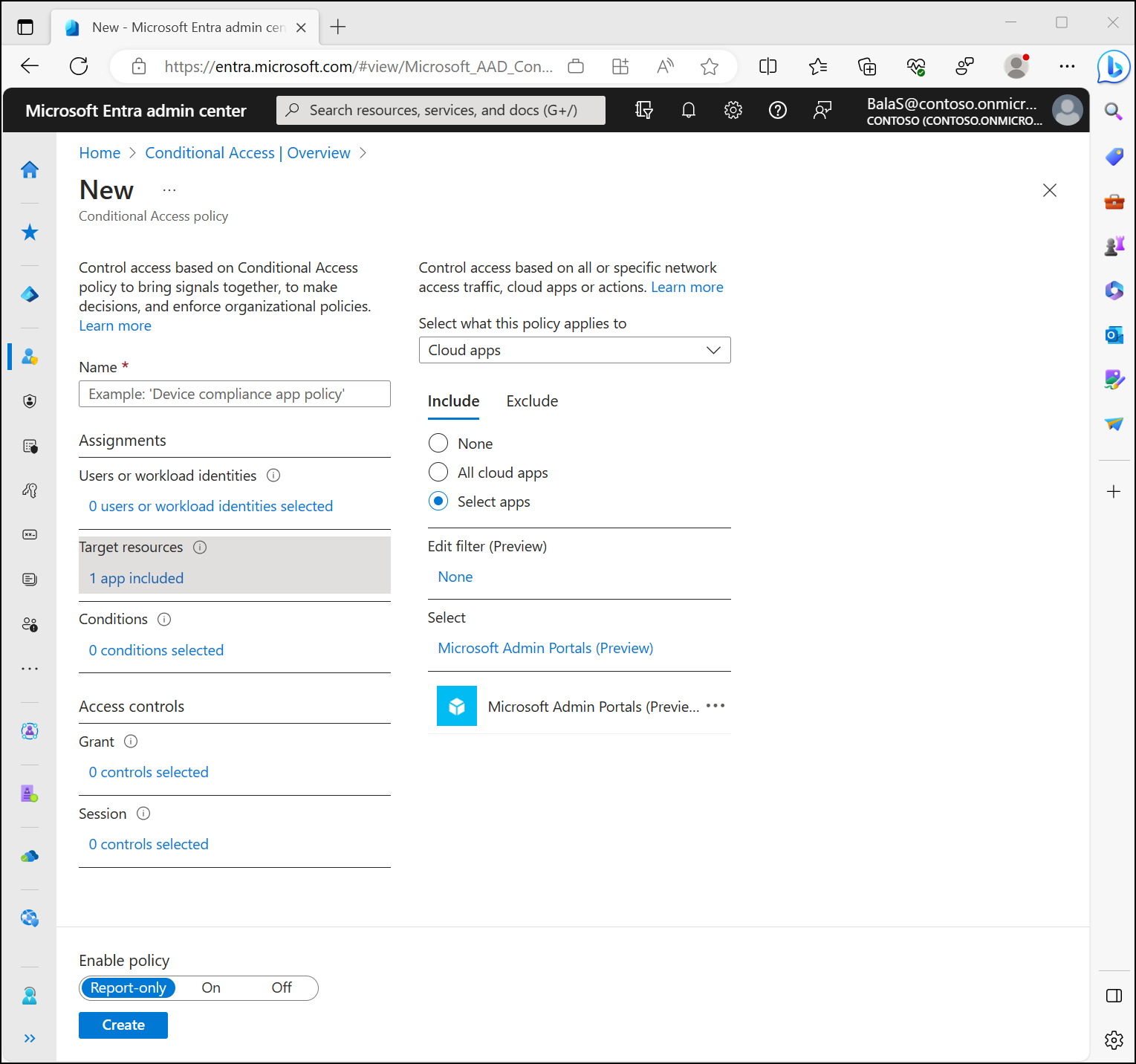

Microsoft Admin portálok

Ha egy feltételes hozzáférési szabályzat a Microsoft Admin Portals felhőalkalmazást célozza, a szabályzat a következő Microsoft felügyeleti portálok alkalmazásazonosítóinak kiadott jogkivonatokra érvényesül:

- Azure Portal

- Exchange felügyeleti központ

- Microsoft 365 felügyeleti központ

- Microsoft 365 Defender portál

- Microsoft Entra felügyeleti központ

- Microsoft Intune felügyeleti központ

- Microsoft Purview megfelelőségi portál

- A Microsoft Teams felügyeleti központja

Folyamatosan további felügyeleti portálokat adunk hozzá a listához.

Feljegyzés

A Microsoft Rendszergazda Portálok alkalmazás csak a felsorolt felügyeleti portálokra való interaktív bejelentkezésekre vonatkozik. A mögöttes erőforrásokba vagy szolgáltatásokba, például a Microsoft Graphba vagy az Azure Resource Manager API-ba való bejelentkezésekre ez az alkalmazás nem vonatkozik. Ezeket az erőforrásokat a Windows Azure Service Management API alkalmazás védi. Ez lehetővé teszi az ügyfelek számára, hogy az MFA bevezetésének folyamata során végighaladjanak a rendszergazdák számára anélkül, hogy hatással lenne az API-kra és a PowerShellre támaszkodó automatizálásra. Ha készen áll, a Microsoft egy olyan szabályzat használatát javasolja, amely megköveteli a rendszergazdáktól, hogy az MFA-t mindig teljes körű védelem érdekében hajtják végre.

Egyéb alkalmazások

A rendszergazdák bármely Microsoft Entra regisztrált alkalmazást hozzáadhatnak a feltételes hozzáférési szabályzatokhoz. Ezek az alkalmazások a következők lehetnek:

- A Microsoft Entra alkalmazásproxyn keresztül közzétett alkalmazások

- A katalógusból hozzáadott alkalmazások

- A katalógusban nem szereplő egyéni alkalmazások

- Alkalmazásszolgáltatási vezérlők és hálózatok segítségével közzétett örökölt alkalmazások

- Jelszóalapú egyszeri bejelentkezést használó alkalmazások

Feljegyzés

Mivel a feltételes hozzáférési szabályzatok beállítják a szolgáltatások elérésére vonatkozó követelményeket, nem alkalmazhatja őket (nyilvános/natív) ügyfélalkalmazásokra. Más szóval a szabályzat nem közvetlenül egy (nyilvános/natív) ügyfélalkalmazáson van beállítva, hanem akkor lép érvénybe, amikor egy ügyfél meghív egy szolgáltatást. A SharePoint szolgáltatásban beállított szabályzatok például a SharePointot hívó összes ügyfélre vonatkoznak. Az Exchange-en beállított szabályzat az e-mailek Outlook-ügyféllel való elérésére tett kísérletekre vonatkozik. A (nyilvános/natív) ügyfélalkalmazások emiatt nem választhatók ki a felhőalkalmazás-választóban, és emiatt nem érhető el a feltételes hozzáférés lehetősége a bérlőben regisztrált (nyilvános/natív) ügyfélalkalmazás beállításai között.

Egyes alkalmazások egyáltalán nem jelennek meg a választóban. Ezeket az alkalmazásokat csak úgy lehet belefoglalni a feltételes hozzáférési szabályzatba, ha minden felhőalapú alkalmazást belefoglal.

Minden felhőalkalmazás

Ha feltételes hozzáférési szabályzatot alkalmaz az összes felhőalkalmazásra, a szabályzat a webhelyekre és szolgáltatásokra kibocsátott összes jogkivonatra érvényes lesz. Ez a beállítás olyan alkalmazásokat is magában foglal, amelyek a feltételes hozzáférési szabályzatban egyedileg nem célozhatók, mint például a Microsoft Entra ID.

Bizonyos esetekben a Minden felhőalkalmazás szabályzat véletlenül letilthatja a felhasználói hozzáférést. Ezek az esetek ki vannak zárva a szabályzatkényszerítésből, és a következőket tartalmazzák:

A kívánt biztonsági helyzet eléréséhez szükséges szolgáltatások. Az eszközregisztrációs hívások például ki vannak zárva a minden felhőalkalmazásra vonatkozó, megfelelő eszközszabályzatból.

Meghívja az Azure AD Graphot és a Microsoft Graphot, hogy hozzáférjen a szabályzatból kizárt alkalmazások által gyakran használt felhasználói profilokhoz, csoporttagsághoz és kapcsolati adatokhoz. A kizárt hatókörök a következőképpen jelennek meg. Ahhoz, hogy az alkalmazások használják ezeket az engedélyeket, továbbra is hozzájárulásra van szükség.

- Natív ügyfelek esetén:

- Azure AD Graph: e-mail, offline_access, openid, profile, User.Read

- Microsoft Graph: e-mail, offline_access, openid, profil, User.Read, Kapcsolatok. Olvasni

- Bizalmas/hitelesített ügyfelek esetén:

- Azure AD Graph: e-mail, offline_access, openid, profil, User.Read, User.Read.All és User.ReadBasic.All

- Microsoft Graph: e-mail, offline_access, openid, profil, User.Read, User.Read.All, User.ReadBasic.All, Kapcsolatok. Olvasás, Kapcsolatok. Read.All, GroupMember.Read.All, Member.Read.Hidden

- Natív ügyfelek esetén:

Felhasználói műveletek

A felhasználói műveletek olyan feladatok, amelyeket a felhasználó végrehajt. A feltételes hozzáférés jelenleg két felhasználói műveletet támogat:

- Biztonsági adatok regisztrálása: Ez a felhasználói művelet lehetővé teszi a feltételes hozzáférési szabályzat kikényszerítését, ha azok a felhasználók, akik engedélyezve vannak a kombinált regisztrációhoz, megkísérlik regisztrálni a biztonsági adataikat. További információt a kombinált biztonsági információk regisztrációja című cikkben talál.

Feljegyzés

A biztonsági adatok regisztrálására vonatkozó felhasználói műveleteket célzó szabályzat alkalmazásakor, ha a felhasználói fiók a Microsoft személyes fiókjának (MSA) vendége, a "Többtényezős hitelesítés megkövetelése" vezérlővel az MSA-felhasználónak biztonsági adatokat kell regisztrálnia a szervezetnél. Ha a vendégfelhasználó egy másik szolgáltatótól, például a Google-tól származik, a hozzáférés le lesz tiltva.

- Eszközök regisztrálása vagy csatlakoztatása: Ez a felhasználói művelet lehetővé teszi a rendszergazdák számára a feltételes hozzáférési szabályzat kikényszerítését, amikor a felhasználók regisztrálják vagy csatlakoztatják az eszközöket a Microsoft Entra-azonosítóhoz. Részletességet biztosít a többtényezős hitelesítés konfigurálásához az eszközök regisztrálásához vagy csatlakoztatásához a bérlőszintű szabályzatok helyett, amelyek jelenleg léteznek. A felhasználói műveletnek három fő szempontja van:

Require multifactor authenticationez az egyetlen hozzáférés-vezérlés, amely elérhető ezzel a felhasználói művelettel, és az összes többi le van tiltva. Ez a korlátozás megakadályozza a Microsoft Entra eszközregisztrációtól függő vagy a Microsoft Entra-eszközregisztrációra nem alkalmazható hozzáférés-vezérlésekkel való ütközéseket.Client apps,Filters for devicesésDevice statea feltételek nem érhetők el ezzel a felhasználói művelettel, mivel a feltételes hozzáférési szabályzatok kikényszerítéséhez a Microsoft Entra eszközregisztrációtól függenek.- Ha ezzel a felhasználói művelettel engedélyezve van egy feltételes hozzáférési szabályzat, az identitáseszközök>áttekintési>>eszközének Gépház -

Devices to be Microsoft Entra joined or Microsoft Entra registered require multifactor authenticationnem értékre kell állítania. Ellenkező esetben az ezzel a felhasználói művelettel rendelkező feltételes hozzáférési szabályzat nincs megfelelően kényszerítve. Erről az eszközbeállításról az eszközbeállítások konfigurálása című témakörben talál további információt.

Forgalomtovábbítási profilok

A globális biztonságos hozzáférés forgalomtovábbítási profiljai lehetővé teszik a rendszergazdák számára a forgalom Microsoft Entra internet-hozzáférés és Microsoft Entra privát hozzáférés keresztüli irányításának meghatározását és szabályozását. A forgalomtovábbítási profilok hozzárendelhetők eszközökhöz és távoli hálózatokhoz. Ha például feltételes hozzáférési szabályzatot szeretne alkalmazni ezekre a forgalmi profilokra, olvassa el a Feltételes hozzáférési szabályzatok alkalmazása a Microsoft 365 forgalmi profiljára című cikket.

További információ ezekről a profilokról: Global Secure Access traffic forwarding profiles.

Hitelesítési környezet

A hitelesítési környezet az alkalmazások adatainak és műveleteinek további védelmére használható. Ezek az alkalmazások lehetnek saját egyéni alkalmazások, egyéni üzletági alkalmazások, olyan alkalmazások, mint a SharePoint, illetve a Microsoft Defender for Cloud Apps által védett alkalmazások.

Előfordulhat például, hogy egy szervezet fájlokat tárol a SharePoint-webhelyeken, például az ebédmenüben vagy a titkos BBQ-receptjükben. Lehet, hogy mindenki hozzáfér az ebédmenü webhelyéhez, de azok a felhasználók, akik hozzáférnek a titkos BBQ szósz recept webhelyhez, előfordulhat, hogy egy felügyelt eszközről kell hozzáférniük, és el kell fogadniuk a használati feltételeket.

A hitelesítési környezet a felhasználókkal vagy a számítási feladat identitásaival működik, de nem ugyanabban a feltételes hozzáférési szabályzatban.

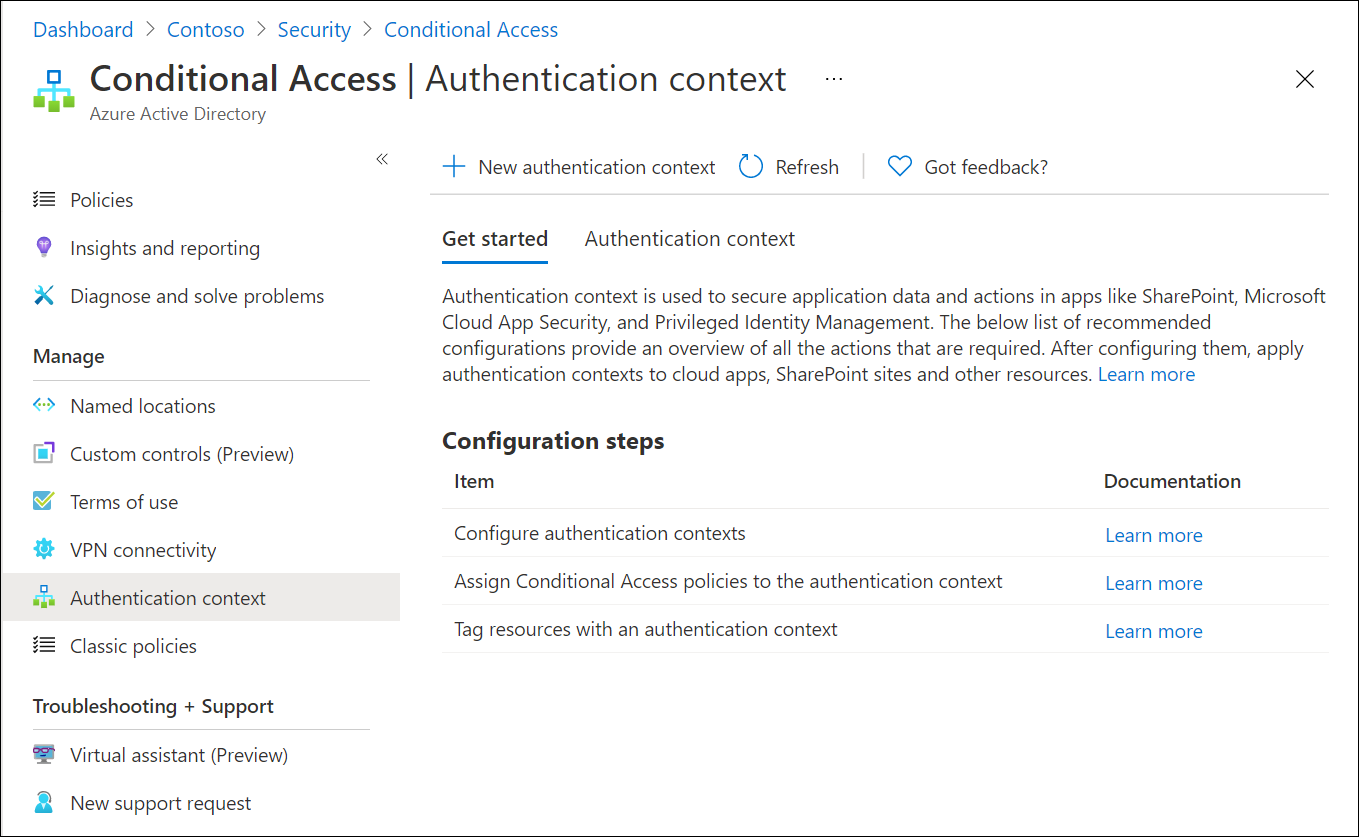

Hitelesítési környezetek konfigurálása

A hitelesítési környezetek kezelése a védelmi>feltételes hozzáférés>hitelesítési környezetében zajlik.

Hozzon létre új hitelesítési környezetdefiníciókat az Új hitelesítési környezet kiválasztásával. A szervezetek összesen 99 hitelesítési környezet definíciójára korlátozódnak c1-c99. Konfigurálja a következő attribútumokat:

- A megjelenített név az a név, amely a Microsoft Entra ID-ban és a hitelesítési környezeteket használó alkalmazásokban a hitelesítési környezet azonosítására szolgál. A szükséges hitelesítési környezetek számának csökkentése érdekében olyan neveket ajánlunk, amelyek különböző erőforrásokon, például megbízható eszközökön használhatók. A csökkentett készlet korlátozza az átirányítások számát, és jobb végfelhasználói élményt biztosít.

- A leírás további információt nyújt a rendszergazdák által használt szabályzatokról, valamint az erőforrásokra hitelesítési környezeteket alkalmazókról.

- Ha bejelöli a közzététel az alkalmazásokban jelölőnégyzetet, meghirdeti a hitelesítési környezetet az alkalmazások számára, és elérhetővé teszi őket a hozzárendeléshez. Ha nincs bejelölve, a hitelesítési környezet nem érhető el az alsóbb rétegbeli erőforrások számára.

- Az azonosító írásvédett, és a jogkivonatokban és alkalmazásokban a kérésspecifikus hitelesítési környezet definícióihoz használatos. Itt találja a hibaelhárítási és fejlesztési használati eseteket.

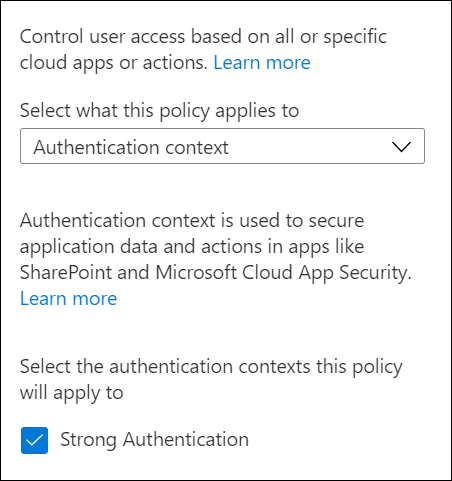

Hozzáadás feltételes hozzáférési szabályzathoz

Rendszergazda istratorok kiválaszthatják a közzétett hitelesítési környezeteket a feltételes hozzáférési szabályzataikban a Hozzárendeli a felhőalkalmazásokat vagy -műveleteket, és kiválasztja a Hitelesítési környezetet a Szabályzat hatókörének kiválasztása menüből.>

Hitelesítési környezet törlése

Ha töröl egy hitelesítési környezetet, győződjön meg arról, hogy egyetlen alkalmazás sem használja. Ellenkező esetben az alkalmazásadatokhoz való hozzáférés már nem védett. Ezt az előfeltételt a bejelentkezési naplók ellenőrzésével ellenőrizheti a hitelesítési környezet feltételes hozzáférési szabályzatainak alkalmazásakor.

A hitelesítési környezet törléséhez nem szabad hozzárendelt feltételes hozzáférési szabályzatokkal rendelkeznie, és nem szabad közzétennie az alkalmazásokban. Ez a követelmény segít megelőzni a még használatban lévő hitelesítési környezet véletlen törlését.

Erőforrások címkézése hitelesítési környezetekkel

A hitelesítési környezet alkalmazásokban való használatával kapcsolatos további információkért tekintse meg az alábbi cikkeket.

- Bizalmassági címkék használata a Microsoft Teams, a Microsoft 365-csoportok és a SharePoint-webhelyek tartalmainak védelméhez

- Felhőhöz készült Microsoft Defender-alkalmazások

- Egyéni alkalmazások