Összevonás SAML/WS-Fed identitásszolgáltatókkal vendégfelhasználók számára

Feljegyzés

- A Microsoft Entra Külső ID közvetlen összevonását mostantól SAML/WS-Fed identitásszolgáltatói (IDP) összevonásnak nevezzük.

Ez a cikk bemutatja, hogyan állíthat be összevonást minden olyan szervezettel, amelynek identitásszolgáltatója (IdP) támogatja az SAML 2.0 vagy a WS-Fed protokollt. Ha összevonást állít be egy partner identitásszolgáltatójával, az adott tartomány új vendégfelhasználói saját, IdP által felügyelt szervezeti fiókjukkal jelentkezhetnek be a Microsoft Entra-bérlőbe, és megkezdhetik az Önnel való együttműködést. Nincs szükség arra, hogy a vendégfelhasználó külön Microsoft Entra-fiókot hozzon létre.

Fontos

- Mostantól beállíthatja az SAML/WS-Fed idP összevonást a Microsoft Entra ID által ellenőrzött tartományokkal, és konfigurálhatja a meghívás beváltásának sorrendjét , hogy a meghívott felhasználók bejelentkezve a Microsoft Entra-azonosító helyett az összevont identitásszolgáltatóval váltsák be a meghívóikat. A beváltási rendelés beállításai a bérlők közötti hozzáférési beállításokban érhetők el a bejövő B2B-együttműködéshez.

- Az új SAML/WS-Fed idP-összevonásokhoz már nem támogatjuk az azonosítók engedélyezési listáját. Új külső összevonás beállításakor tekintse meg az 1. lépést: Állapítsa meg, hogy a partnernek frissítenie kell-e a DNS-szövegrekordjait.

- A Külső összevonásokhoz a Microsoft Entra ID által küldött SAML-kérelemben a kiállító URL-címe egy bérlői végpont. Minden új összevonás esetén javasoljuk, hogy minden partnerünk egy bérlős végpontra állítsa az SAML vagy WS-Fed alapú identitásszolgáltató célközönségét. Tekintse meg az SAML 2.0 és a WS-Fed szükséges attribútumait és jogcímeit. A globális végponttal konfigurált meglévő összevonások továbbra is működni fognak, de az új összevonások leállnak, ha a külső identitásszolgáltató globális kiállítói URL-címet vár az SAML-kérelemben.

- Eltávolítottuk az egyetlen tartományra vonatkozó korlátozást. Mostantól több tartományt is társíthat egy egyéni összevonási konfigurációhoz.

- Eltávolítottuk azt a korlátozást, amely miatt a hitelesítési URL-tartománynak meg kellett felelnie a céltartománynak, vagy egy engedélyezett identitásszolgáltatótól származott. További részletekért lásd : 1. lépés: Annak meghatározása, hogy a partnernek frissítenie kell-e a DNS-szövegrekordjait.

Mikor hitelesítik a vendégfelhasználókat AZ SAML/WS-Fed IdP összevonással?

Miután beállította az összevonást egy szervezet SAML/WS-Fed azonosítójával:

Ha az összevont tartomány nem Microsoft Entra-azonosítóval ellenőrzött tartomány, a meghívott új vendégfelhasználók hitelesítése az SAML/WS-Fed azonosító használatával történik.

Ha a tartomány igazolt Microsoft Entra-azonosító, a beváltási rendelés beállításait (előzetes verzió) is konfigurálnia kell a bérlők közötti hozzáférési beállításokban a bejövő B2B-együttműködéshez, hogy rangsorolja a beváltásokat az összevont identitásszolgáltatóval. Ezután a meghívott új vendégfelhasználók hitelesítése az SAML/WS-Fed azonosító használatával történik.

Fontos megjegyezni, hogy az összevonás beállítása nem módosítja a hitelesítési módszert azon vendégfelhasználók esetében, akik már beváltottak egy meghívót Öntől. Íme néhány példa:

- A vendégfelhasználók már beváltották a meghívókat Öntől, majd később összevonást állított be a szervezet SAML/WS-Fed azonosítójával. Ezek a vendégfelhasználók továbbra is ugyanazt a hitelesítési módszert használják, amelyet az összevonás beállítása előtt használtak.

- Összevonást állít be egy szervezet SAML/WS-Fed azonosítójával, és meghívja a vendégfelhasználókat, majd a partnerszervezet később a Microsoft Entra-azonosítóra kerül. Azok a vendégfelhasználók, akik már beváltották a meghívókat, továbbra is az összevont SAML/WS-Fed idP-t használják, feltéve, hogy a bérlő összevonási szabályzata létezik.

- Törli az összevonást egy szervezet SAML/WS-Fed azonosítójával. Az SAML/WS-Fed azonosítót jelenleg használó vendégfelhasználók nem tudnak bejelentkezni.

Ezen forgatókönyvek bármelyikében frissítheti a vendégfelhasználó hitelesítési módszerét a beváltási állapot visszaállításával.

Az SAML/WS-Fed idP összevonás tartománynévterekhez, például contoso.com és fabrikam.com kapcsolódik. Ha összevonást hoz létre az AD FS-vel vagy egy külső identitásszolgáltatóval, a szervezetek egy vagy több tartománynévteret társítanak ezekhez az azonosítókhoz.

Végfelhasználói élmény

Az SAML/WS-Fed IdP összevonással a vendégfelhasználók saját szervezeti fiókjukkal jelentkeznek be a Microsoft Entra-bérlőbe. Amikor megosztott erőforrásokhoz férnek hozzá, és a rendszer bejelentkezést kér, a rendszer átirányítja a felhasználókat az identitásszolgáltatójukhoz. A sikeres bejelentkezés után a rendszer visszaadja a felhasználókat a Microsoft Entra azonosítójához az erőforrások eléréséhez. Ha a Microsoft Entra-munkamenet lejár vagy érvénytelenné válik, és az összevont identitásszolgáltató engedélyezve van az egyszeri bejelentkezéssel, a felhasználó egyszeri bejelentkezést tapasztal. Ha az összevont felhasználó munkamenete érvényes, a rendszer nem kéri újra a bejelentkezést. Ellenkező esetben a rendszer átirányítja a felhasználót az identitásszolgáltatójához a bejelentkezéshez.

Bejelentkezési végpontok

Az SAML/WS-Fed IdP összevonási vendégfelhasználók mostantól bejelentkezhetnek a több-bérlős vagy microsoftos belső alkalmazásokba egy közös végpont használatával (más szóval egy általános alkalmazás URL-címével, amely nem tartalmazza a bérlői környezetet). A bejelentkezési folyamat során a vendégfelhasználó kiválasztja a bejelentkezési beállításokat, majd kiválasztja a Bejelentkezés a szervezetbe lehetőséget. A felhasználó ezután begépeli a szervezet nevét, és továbbra is a saját hitelesítő adataival jelentkezik be.

AZ SAML/WS-Fed IdP összevonási vendégfelhasználók olyan alkalmazásvégpontokat is használhatnak, amelyek tartalmazzák a bérlő adatait, például:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

A vendégfelhasználóknak közvetlen hivatkozást is adhat egy alkalmazáshoz vagy erőforráshoz, például https://myapps.microsoft.com/signin/Twitter/<application ID?tenantId=<your tenant ID>a bérlői adatok megadásával.

Gyakori kérdések

Beállíthatok SAML/WS-Fed identitásszolgáltatói összevonást a Microsoft Entra ID által ellenőrzött tartományokkal?

Igen, most már beállíthatja az SAML/WS-Fed idP összevonást más Microsoft Entra ID ellenőrzött tartományokkal. Ide tartoznak az ellenőrzött tartományok, ahol a bérlő rendszergazdai átvételen esett át. Ha az összevont tartomány a Microsoft Entra-azonosítóval van ellenőrizve, akkor a bérlők közötti hozzáférési beállításokban (előzetes verzió) is konfigurálnia kell a beváltási rendelés beállításait (előzetes verzió) a bejövő B2B-együttműködéshez, hogy a meghívott felhasználók bejelentkezésekor a meghívásokat a Microsoft Entra-azonosító helyett az összevont identitásszolgáltatóval váltsák be.

A beváltás megrendelésének beállításai jelenleg nem támogatottak a felhőkben. Ha az összevont tartomány egy másik Microsoft-felhőben ellenőrzött Microsoft Entra-azonosító, a Microsoft Entra beváltása mindig elsőbbséget élvez.

Beállíthatok SAML/WS-Fed idP-összevonást olyan tartománnyal, amelyhez nem felügyelt (e-mail-alapú) bérlő létezik?

Igen, beállíthatja az SAML/WS-Fed idP-összevonást olyan tartományokkal, amelyek nem dns-ellenőrzéssel szerepelnek a Microsoft Entra ID-ban, beleértve a nem felügyelt (e-mail-alapú vagy "vírusos") Microsoft Entra-bérlőket is. Ezek a bérlők akkor jönnek létre, ha egy felhasználó bevált egy B2B-meghívót, vagy önkiszolgáló regisztrációt végez a Microsoft Entra-azonosítóra egy olyan tartomány használatával, amely jelenleg nem létezik.

Hány összevonási kapcsolatot hozhatok létre?

Jelenleg legfeljebb 1000 összevonási kapcsolat támogatott. Ez a korlát a belső összevonásokat és az SAML/WS-Fed idP-összevonásokat is magában foglalja.

Beállíthatok összevonást több tartománnyal ugyanabból a bérlőből?

Igen, mostantól támogatjuk az SAML/WS-Fed idP összevonást, amely több tartományt is biztosít ugyanabból a bérlőből.

Meg kell újítnom az aláíró tanúsítványt, amikor lejár?

Ha megadja a metaadatok URL-címét az idP-beállításokban, a Microsoft Entra ID automatikusan megújítja az aláíró tanúsítványt, amikor lejár. Ha azonban a tanúsítvány a lejárati idő előtt bármilyen okból el van forgatva, vagy ha nem ad meg metaadat-URL-címet, a Microsoft Entra-azonosító nem tudja megújítani. Ebben az esetben manuálisan kell frissítenie az aláíró tanúsítványt.

Ha az SAML/WS-Fed idP összevonás és az egyszeri pin-kód hitelesítése is engedélyezve van, melyik módszer élvez elsőbbséget?

Ha az SAML/WS-Fed idP-összevonást partnerszervezettel hozták létre, elsőbbséget élvez az e-mail egyszeri pin-kód hitelesítésével szemben az adott szervezet új vendégfelhasználói számára. Ha egy vendégfelhasználó az SAML/WS-Fed idP összevonás beállítása előtt egyszeri pin-kód-hitelesítéssel beváltott egy meghívót, akkor továbbra is egyszeri pin-kód-hitelesítést használnak.

Az SAML/WS-Fed IdP összevonási rendszer kezeli a bejelentkezési problémákat egy részben szinkronizált bérlői szerződés miatt?

Nem, ebben a forgatókönyvben az egyszeri e-mail pin-kód funkciót kell használni. A "részlegesen szinkronizált bérlői fiók" olyan Microsoft Entra-partner bérlőre utal, ahol a helyszíni felhasználói identitások nem szinkronizálódnak teljes mértékben a felhővel. Az a vendég, akinek az identitása még nem létezik a felhőben, de aki megpróbálja beváltani a B2B-meghívót, nem tud bejelentkezni. Az egyszeri pin-kód funkció lehetővé teszi a vendég számára a bejelentkezést. Az SAML/WS-Fed IdP összevonási funkció olyan eseteket kezel, ahol a vendég saját, IdP által felügyelt szervezeti fiókkal rendelkezik, de a szervezet egyáltalán nem rendelkezik Microsoft Entra-jelenléttel.

Miután az SAML/WS-Fed IdP összevonás konfigurálva lett egy szervezettel, minden vendégnek külön meghívót kell küldenie és beváltania?

Új vendégek meghívásakor továbbra is meghívókat kell küldenie, vagy közvetlen hivatkozásokat kell megadnia, hogy a vendégek végrehajthassák a beváltás lépéseit. Meglévő vendégek esetén nem feltétlenül kell új meghívókat küldenie. A meglévő vendégek továbbra is az összevonás beállítása előtt használt hitelesítési módszert használják. Ha azt szeretné, hogy ezek a vendégek a hitelesítéshez összevonást használjanak, visszaállíthatja a beváltás állapotát. Amikor legközelebb hozzáférnek az alkalmazáshoz, vagy a meghívó hivatkozását használják, megismétlik a beváltási folyamatot, és hitelesítési módszerként elkezdik használni az összevonást.

Van mód arra, hogy aláírt kérést küldjön az SAML-identitásszolgáltatónak?

A Microsoft Entra SAML/WS-Fed összevonási funkció jelenleg nem támogatja az aláírt hitelesítési jogkivonat küldését az SAML-identitásszolgáltatónak.

Milyen engedélyek szükségesek az SAML/Ws-Fed identitásszolgáltató konfigurálásához?

SamL/Ws-Fed identitásszolgáltató konfigurálásához külső identitásszolgáltatónak Rendszergazda istratornak vagy globális Rendszergazda istratornak kell lennie a Microsoft Entra-bérlőben.

1. lépés: Annak meghatározása, hogy a partnernek frissítenie kell-e a DNS-szövegrekordjait

A partner identitásszolgáltatójától függően előfordulhat, hogy a partnernek frissítenie kell a DNS-rekordjait, hogy lehetővé tegye az összevonást Önnel. Az alábbi lépésekkel állapítsa meg, hogy szükség van-e DNS-frissítésekre.

Feljegyzés

Az új SAML/WS-Fed idP-összevonásokhoz már nem támogatjuk az azonosítók engedélyezési listáját.

Ellenőrizze a partner idP passzív hitelesítési URL-címét, és ellenőrizze, hogy a tartomány megfelel-e a céltartománynak vagy a céltartományon belüli gazdagépnek. Más szóval, ha összevonást állít be a következőhöz

fabrikam.com:- Ha a passzív hitelesítési végpont vagy

https://fabrikam.comhttps://sts.fabrikam.com/adfs(ugyanabban a tartományban lévő gazdagép), nincs szükség DNS-módosításokra. - Ha a passzív hitelesítési végpont vagy

https://fabrikamconglomerate.com/adfshttps://fabrikam.com.uk/adfsa tartomány nem egyezik a fabrikam.com tartományával, a partnernek hozzá kell adnia egy szöveges rekordot a hitelesítési URL-címhez a DNS-konfigurációhoz.

- Ha a passzív hitelesítési végpont vagy

Ha az előző lépés alapján DNS-módosításokra van szükség, kérje meg a partnert, hogy adjon hozzá egy TXT rekordot a tartomány DNS-rekordjaihoz, például az alábbi példában:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

2. lépés: A partnerszervezet identitásszolgáltatójának konfigurálása

Ezután a partnerszervezetnek konfigurálnia kell az identitásszolgáltatót a szükséges jogcímekkel és a függő entitások megbízhatóságával.

Feljegyzés

Az SAML/WS-Fed idP összevonáshoz való konfigurálásához példaként Active Directory összevonási szolgáltatások (AD FS) (AD FS) használjuk. Lásd az SAML/WS-Fed idP összevonás konfigurálása az AD FS-sel című cikket, amely példákat ad arra, hogyan konfigurálhatja az AD FS-t SAML 2.0-ként vagy WS-Fed IdP-ként az összevonás előkészítéséhez.

SAML 2.0-konfiguráció

A Microsoft Entra B2B konfigurálható úgy, hogy egyesítse az SAML protokollt használó azonosítókkal az ebben a szakaszban felsorolt konkrét követelményekkel. Az SAML-identitásszolgáltató és a Microsoft Entra-azonosító közötti megbízhatóság beállításáról további információt az SAML 2.0 identitásszolgáltató használata egyszeri bejelentkezéshez című témakörben talál.

Feljegyzés

Mostantól beállíthat SAML/WS-Fed identitásszolgáltatói összevonást más Microsoft Entra ID által ellenőrzött tartományokkal. Részletekért tekintse meg a gyakori kérdések szakaszt.

Kötelező SAML 2.0-attribútumok és jogcímek

Az alábbi táblázatok a külső identitásszolgáltatónál konfigurálandó konkrét attribútumokra és jogcímekre vonatkozó követelményeket mutatják be. Az összevonás beállításához a következő attribútumokat kell megkapni az SAML 2.0 válaszában az idP-től. Ezek az attribútumok konfigurálhatók az online biztonsági jogkivonat szolgáltatás XML-fájljának csatolásával vagy manuálisan történő beírásával.

Feljegyzés

Győződjön meg arról, hogy az érték megegyezik annak a felhőnek az értékével, amelyhez külső összevonást állít be.

Az SAML 2.0-válaszhoz szükséges attribútumok az idP-ből:

| Attribútum | Érték |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Célközönség | https://login.microsoftonline.com/<tenant ID>/ (Ajánlott) Cserélje le <tenant ID> annak a Microsoft Entra-bérlőnek a bérlőazonosítójára, amellyel összevonást állít be.A Külső összevonásokhoz a Microsoft Entra ID által küldött SAML-kérelemben a kiállító URL-címe egy bérlői végpont (például https://login.microsoftonline.com/<tenant ID>/). Minden új összevonás esetén javasoljuk, hogy minden partnerünk egy bérlős végpontra állítsa az SAML vagy WS-Fed alapú identitásszolgáltató célközönségét. A globális végponttal (például urn:federation:MicrosoftOnline) konfigurált meglévő összevonások továbbra is működni fognak, de az új összevonások leállnak, ha a külső identitásszolgáltató globális kiállítói URL-címet vár a Microsoft Entra ID által küldött SAML-kérelemben. |

| Issuer | A partner identitásszolgáltatójának kiállítói URI-ja, például http://www.example.com/exk10l6w90DHM0yi... |

Az identitásszolgáltató által kibocsátott SAML 2.0-jogkivonathoz szükséges jogcímek:

| Attribútum neve | Érték |

|---|---|

| NameID formátum | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

e-mailcím |

WS-Fed konfiguráció

A Microsoft Entra B2B konfigurálható úgy, hogy összevonja a WS-Fed protokollt használó azonosítókkal. Ez a szakasz a követelményeket ismerteti. Jelenleg a két WS-Fed szolgáltatót tesztelték a Microsoft Entra ID-val való kompatibilitás érdekében, többek között az AD FS és a Shibboleth. A WS-Fed-kompatibilis, Microsoft Entra-azonosítóval rendelkező szolgáltató közötti függő entitás megbízhatóságának létrehozásáról a Microsoft Entra identitásszolgáltató kompatibilitási dokumentációjában elérhető "STS integrációs dokumentum WS-protokollok használatával" című cikkben talál további információt.

Feljegyzés

Mostantól beállíthat SAML/WS-Fed identitásszolgáltatói összevonást más Microsoft Entra ID által ellenőrzött tartományokkal. Részletekért tekintse meg a gyakori kérdések szakaszt.

Szükséges WS-Fed attribútumok és jogcímek

Az alábbi táblázatok a külső WS-Fed idP-n konfigurálni kívánt attribútumokra és jogcímekre vonatkozó követelményeket mutatják be. Az összevonás beállításához a következő attribútumokat kell megkapni a WS-Fed üzenetben az idP-től. Ezek az attribútumok konfigurálhatók az online biztonsági jogkivonat szolgáltatás XML-fájljának csatolásával vagy manuálisan történő beírásával.

Feljegyzés

Győződjön meg arról, hogy az érték megegyezik annak a felhőnek az értékével, amelyhez külső összevonást állít be.

Kötelező attribútumok a WS-Fed üzenetben az idP-ből:

| Attribútum | Érték |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Célközönség | https://login.microsoftonline.com/<tenant ID>/ (Ajánlott) Cserélje le <tenant ID> annak a Microsoft Entra-bérlőnek a bérlőazonosítójára, amellyel összevonást állít be.A Külső összevonásokhoz a Microsoft Entra ID által küldött SAML-kérelemben a kiállító URL-címe egy bérlői végpont (például https://login.microsoftonline.com/<tenant ID>/). Minden új összevonás esetén javasoljuk, hogy minden partnerünk egy bérlős végpontra állítsa az SAML vagy WS-Fed alapú identitásszolgáltató célközönségét. A globális végponttal (például urn:federation:MicrosoftOnline) konfigurált meglévő összevonások továbbra is működni fognak, de az új összevonások leállnak, ha a külső identitásszolgáltató globális kiállítói URL-címet vár a Microsoft Entra ID által küldött SAML-kérelemben. |

| Issuer | A partner identitásszolgáltatójának kiállítói URI-ja, például http://www.example.com/exk10l6w90DHM0yi... |

Az idP által kibocsátott WS-Fed jogkivonathoz szükséges jogcímek:

| Attribútum | Érték |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| e-mailcím | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

3. lépés: SAML/WS-Fed IdP-összevonás konfigurálása a Microsoft Entra ID-ban

Ezután konfigurálja az összevonást a Microsoft Entra ID 1. lépésében konfigurált identitásszolgáltatóval. Használhatja a Microsoft Entra felügyeleti központot vagy a Microsoft Graph API-t. Az összevonási szabályzat érvénybe lépése 5–10 percet is igénybe vehet. Ez idő alatt ne kíséreljen meg meghívót beváltani az összevonási tartományra. A következő attribútumokra van szükség:

- A partner identitásszolgáltatójának kiállítói URI-ja

- Partner idP passzív hitelesítési végpontja (csak a https támogatott)

- Tanúsítvány

Összevonás konfigurálása a Microsoft Entra felügyeleti központban

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

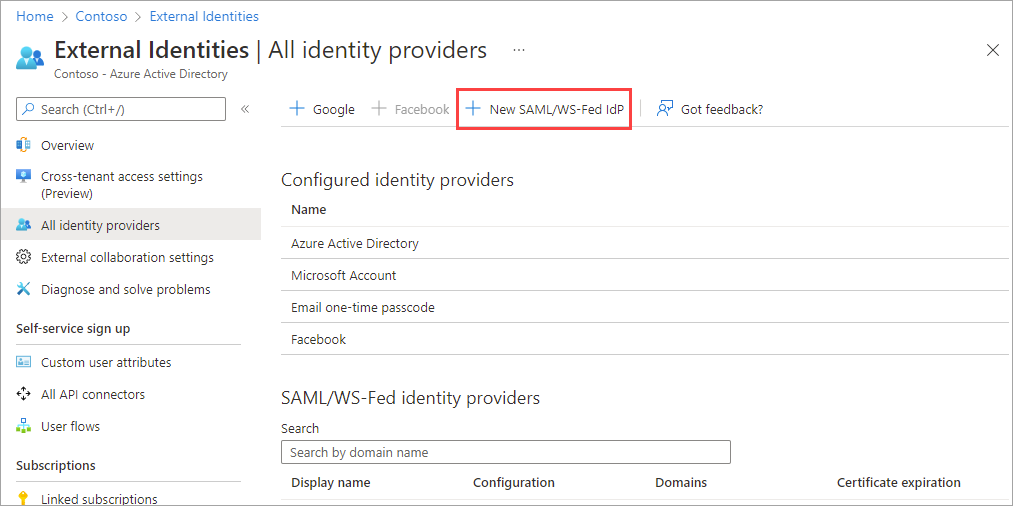

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább külső identitásszolgáltatói rendszergazdaként.

Tallózással keresse meg az Identitás>külső identitások>minden identitásszolgáltatót.

Válassza az Új SAML/WS-Fed azonosítót.

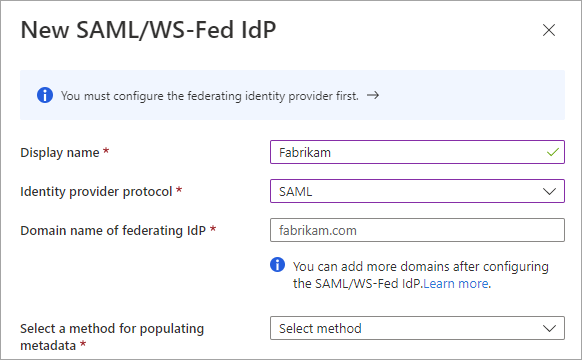

Az Új SAML/WS-Fed idP lapon adja meg a következőket:

- Megjelenítendő név – Adjon meg egy nevet a partner identitásszolgáltatójának azonosításához.

- Identitásszolgáltatói protokoll – Válassza az SAML vagy a WS-Fed lehetőséget.

- Az összevonási azonosító tartományneve – Adja meg a partner idP-céltartománynevét az összevonáshoz. A kezdeti konfiguráció során csak egy tartománynevet adjon meg. Később további tartományokat is hozzáadhat.

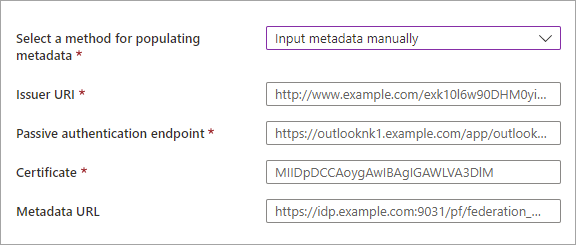

Válasszon egy metódust a metaadatok feltöltéséhez. A metaadatokat manuálisan is beírhatja, vagy ha rendelkezik metaadatokat tartalmazó fájllal, automatikusan kitöltheti a mezőket a metaadatok elemzése és a fájl böngészése gombra kattintva.

- Kiállítói URI – A partner identitásszolgáltatójának kiállítói URI-ja.

- Passzív hitelesítési végpont – A partner idP passzív kérelmező végpontja.

- Tanúsítvány – Az aláíró tanúsítvány azonosítója.

- Metaadatok URL-címe – Az identitásszolgáltató metaadatainak helye az aláíró tanúsítvány automatikus megújításához.

Feljegyzés

A metaadatok URL-címe nem kötelező, azonban erősen ajánljuk. Ha megadja a metaadatok URL-címét, a Microsoft Entra-azonosító automatikusan megújíthatja az aláíró tanúsítványt, amikor lejár. Ha a tanúsítványt a lejárati idő előtt bármilyen okból elforgatja, vagy ha nem ad meg metaadat-URL-címet, a Microsoft Entra-azonosító nem fogja tudni megújítani. Ebben az esetben manuálisan kell frissítenie az aláíró tanúsítványt.

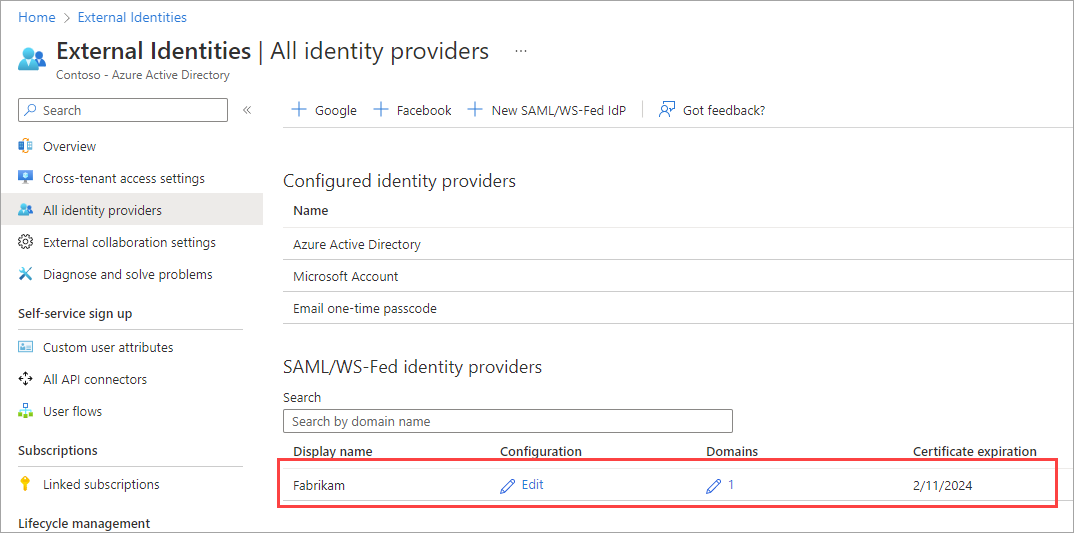

Válassza a Mentés lehetőséget. Az identitásszolgáltató hozzá lesz adva az SAML/WS-Fed identitásszolgáltatók listájához.

(Nem kötelező) További tartománynevek hozzáadása ehhez az összevont identitásszolgáltatóhoz:

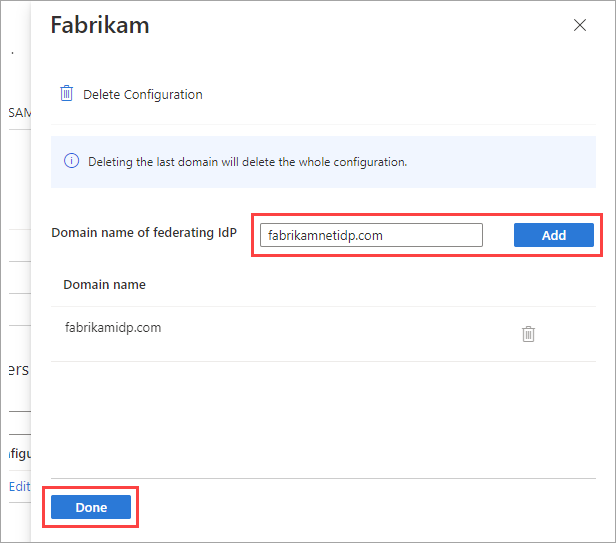

Válassza ki a hivatkozást a Tartományok oszlopban.

Az összevont identitásszolgáltató tartományneve mellett írja be a tartománynevet, majd válassza a Hozzáadás lehetőséget. Ismételje meg a műveletet minden hozzáadni kívánt tartomány esetében. Ha elkészült, válassza a Kész lehetőséget.

Összevonás konfigurálása a Microsoft Graph API használatával

A Microsoft Graph API samlOrWsFedExternalDomainFederation erőforrástípusával összevonást állíthat be egy olyan identitásszolgáltatóval, amely támogatja az SAML vagy a WS-Fed protokollt.

4. lépés: A Microsoft Entra ID által ellenőrzött tartományok beváltására vonatkozó rendelés konfigurálása

Ha a tartomány igazolt Microsoft Entra-azonosító, konfigurálja a beváltási rendelés beállításait a bérlők közötti hozzáférési beállításokban a bejövő B2B-együttműködéshez. Helyezze át az SAML/WS-Fed identitásszolgáltatókat az elsődleges identitásszolgáltatók listájának elejére, hogy rangsorolja a beváltást az összevont identitásszolgáltatóval.

Feljegyzés

A Konfigurálható beváltás funkcióHoz tartozó Microsoft Entra felügyeleti központ beállításai jelenleg az ügyfelek számára jelennek meg. Amíg a beállítások nem érhetők el a Felügyeleti központban, konfigurálhatja a meghívó beváltását a Microsoft Graph REST API (bétaverzió) használatával. Lásd a 2. példát: Az alapértelmezett meghívás beváltási konfigurációjának frissítése a Microsoft Graph referenciadokumentációjában.

5. lépés: SAML/WS-Fed IdP-összevonás tesztelése a Microsoft Entra ID-ban

Most tesztelje az összevonási beállításokat egy új B2B-vendégfelhasználó meghívásával. További részletekért lásd : Microsoft Entra B2B együttműködési felhasználók hozzáadása a Microsoft Entra felügyeleti központban.

Hogyan frissíteni a tanúsítvány vagy a konfiguráció részleteit?

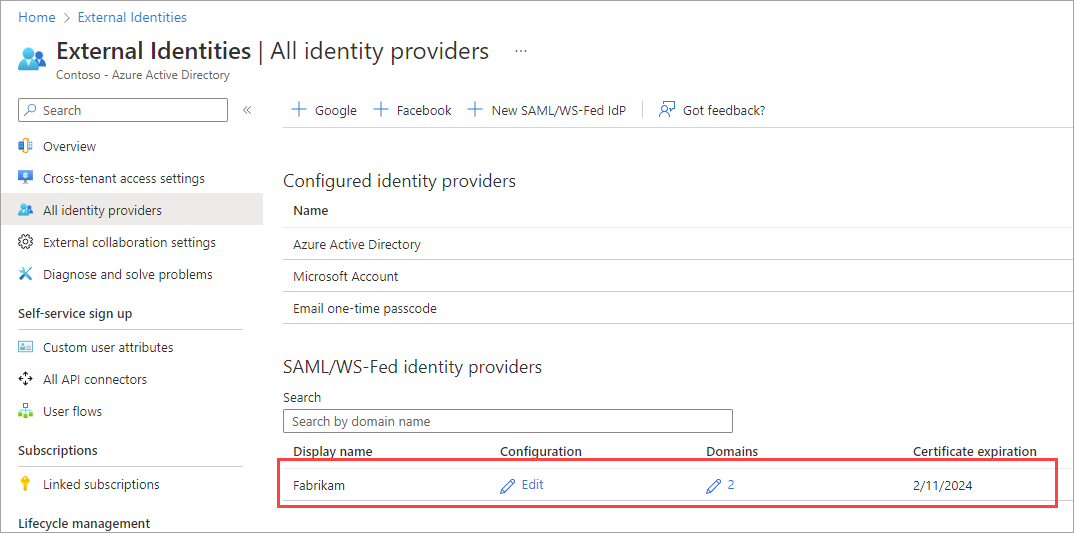

A Minden identitásszolgáltató lapon megtekintheti a konfigurált SAML/WS-Fed identitásszolgáltatók listáját és a tanúsítvány lejárati dátumát. Ezen a listán megújíthatja a tanúsítványokat, és módosíthatja a konfiguráció egyéb részleteit.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább külső identitásszolgáltatói rendszergazdaként.

Tallózással keresse meg az Identitás>külső identitások>minden identitásszolgáltatót.

Az SAML/WS-Fed identitásszolgáltatók területen görgessen egy identitásszolgáltatóhoz a listában, vagy használja a keresőmezőt.

A tanúsítvány frissítése vagy a konfiguráció részleteinek módosítása:

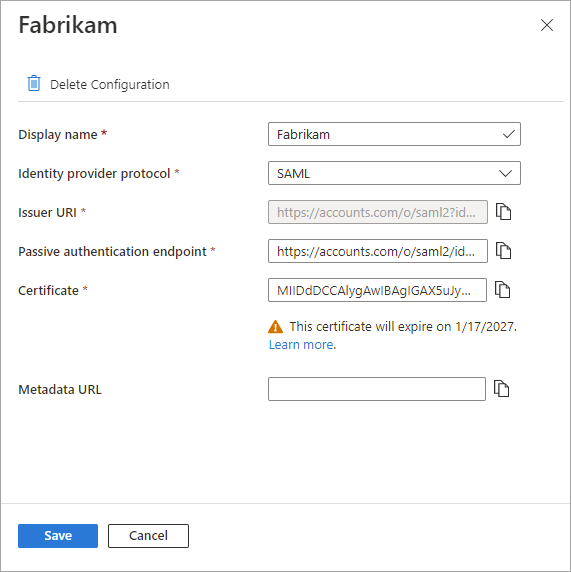

- Az identitásszolgáltató Konfiguráció oszlopában válassza a Szerkesztés hivatkozást.

- A konfigurációs lapon módosítsa az alábbi részleteket:

- Megjelenítendő név – A partner szervezetének megjelenítendő neve.

- Identitásszolgáltatói protokoll – Válassza az SAML vagy a WS-Fed lehetőséget.

- Passzív hitelesítési végpont – A partner idP passzív kérelmező végpontja.

- Tanúsítvány – Az aláíró tanúsítvány azonosítója. A megújításhoz adjon meg egy új tanúsítványazonosítót.

- Metaadatok URL-címe – A partner metaadatait tartalmazó URL-cím, amely az aláíró tanúsítvány automatikus megújításához használatos.

- Válassza a Mentés lehetőséget.

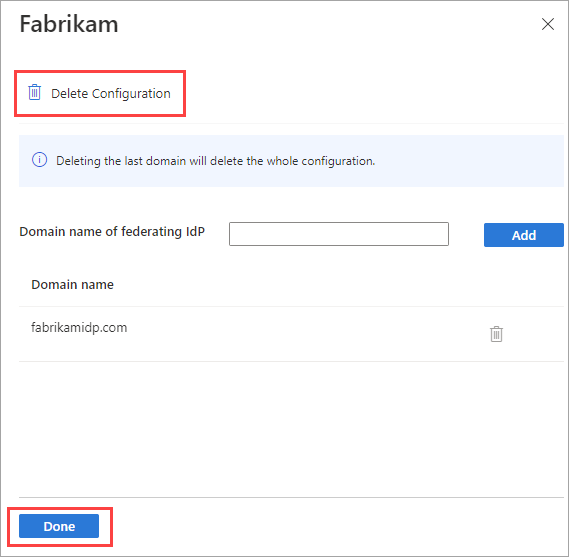

A partnerhez társított tartományok szerkesztéséhez jelölje ki a hivatkozást a Tartományok oszlopban. A tartomány részletei panelen:

- Tartomány hozzáadásához írja be az összevont identitásszolgáltató tartományneve melletti tartománynevet, majd válassza a Hozzáadás lehetőséget. Ismételje meg a műveletet minden hozzáadni kívánt tartomány esetében.

- Tartomány törléséhez válassza a tartomány melletti törlés ikont.

- Ha elkészült, válassza a Kész lehetőséget.

Feljegyzés

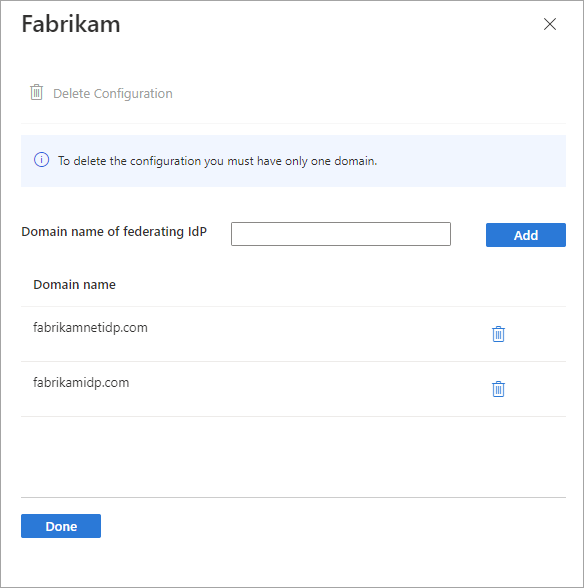

A partnerrel való összevonás eltávolításához törölje az összes tartományt, és kövesse a következő szakaszban leírt lépéseket.

Hogyan az összevonást?

Eltávolíthatja az összevonási konfigurációt. Ha igen, az összevonási vendégfelhasználók, akik már beváltották a meghívóikat, már nem jelentkezhetnek be. A visszaváltási állapot visszaállításával azonban ismét hozzáférést adhat nekik az erőforrásokhoz. IdP-konfiguráció eltávolítása a Microsoft Entra felügyeleti központban:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább külső identitásszolgáltatói rendszergazdaként.

Tallózással keresse meg az Identitás>külső identitások>minden identitásszolgáltatót.

Az SAML/WS-Fed identitásszolgáltatók alatt görgessen a lista identitásszolgáltatójához, vagy használja a keresőmezőt.

A Tartomány oszlopban található hivatkozásra kattintva megtekintheti az identitásszolgáltató tartományadatait.

Törölje az összes tartományt a Tartománynév listában.

Válassza a Konfiguráció törlése, majd a Kész elemet.

A törlés megerősítéséhez válassza az OK gombot .

Az összevonást a Microsoft Graph API samlOrWsFedExternalDomainFederation erőforrástípusával is eltávolíthatja.

Következő lépések

További információ a meghívó beváltásáról, amikor külső felhasználók jelentkeznek be különböző identitásszolgáltatókkal.