Mi az az Identity Protection?

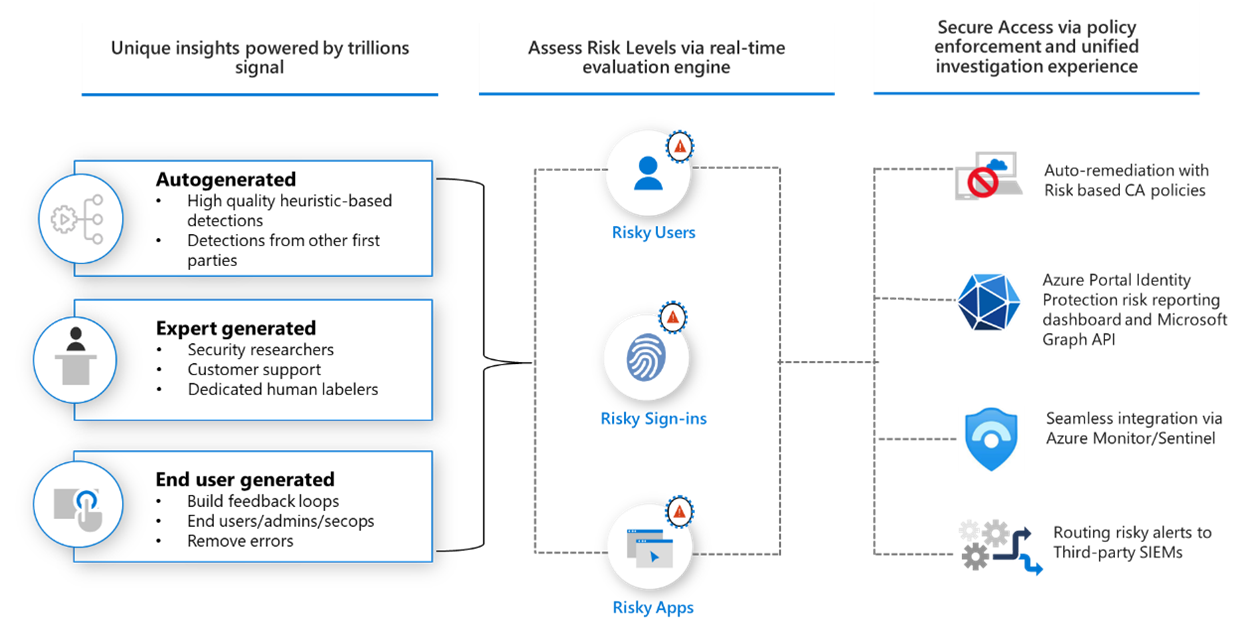

Microsoft Entra ID-védelem segít a szervezeteknek az identitásalapú kockázatok észlelésében, kivizsgálásában és elhárításában. Ezeket az identitásalapú kockázatokat tovább lehet táplálni olyan eszközökbe, mint a feltételes hozzáférés a hozzáférési döntések meghozatalához, vagy vissza lehet adni egy biztonsági információ- és eseménykezelési (SIEM) eszközt a további vizsgálathoz és korrelációhoz.

Kockázatok észlelése

A Microsoft folyamatosan hozzáadja és frissíti az észleléseket a katalógusban a szervezetek védelme érdekében. Ezek az észlelések az Active Directoryból, a Microsoft-fiókokból és az Xbox játékaiból származó, naponta több trillió jel elemzésén alapuló tanulásból származnak. Ez a széles jeltartomány segít az Identity Protectionnek a kockázatos viselkedések észlelésében, például:

- Névtelen IP-címhasználat

- Jelszóspray-támadások

- Kiszivárgott hitelesítő adatok

- és még sok más...

Minden bejelentkezés során az Identity Protection minden valós idejű bejelentkezési észlelést futtat, amely egy bejelentkezési munkamenet kockázati szintjét generálja, jelezve, hogy mekkora valószínűséggel sérül a bejelentkezés. Ezen kockázati szint alapján a rendszer szabályzatokat alkalmaz a felhasználó és a szervezet védelmére.

A kockázatok teljes listáját és azok észlelésének módját a Mi a kockázat? című cikkben találja.

Vizsgálat

Az identitáson észlelt kockázatokat a jelentések követik nyomon. Az Identity Protection három fő jelentést biztosít a rendszergazdáknak a kockázatok kivizsgálásához és a műveletek végrehajtásához:

- Kockázatészlelések: A rendszer minden észlelt kockázatot kockázatészlelésként jelent.

- Kockázatos bejelentkezések: Kockázatos bejelentkezést jelent a rendszer, ha egy vagy több kockázatészlelést jelentenek a bejelentkezéshez.

- Kockázatos felhasználók: Kockázatos felhasználót jelent a rendszer, ha az alábbiak bármelyike igaz:

- A felhasználónak legalább egy kockázatos bejelentkezése van.

- Egy vagy több kockázatészlelésről is beszámolunk.

A jelentések használatáról további információt a Hogyan: Kockázat vizsgálata című cikkben talál.

Kockázatok kezelése

Miért kritikus fontosságú az automatizálás a biztonság szempontjából?

A Kiberjelek: A kiberfenyegetések elleni védelem a legújabb, 2022. február 3-án kelt kutatásokkal, megállapításokkal és trendekkel a Microsoft megosztott egy fenyegetésfelderítési rövid jelentést, amely az alábbi statisztikákat tartalmazza:

Elemezni... 24 billió biztonsági jel és az általunk követett intelligencia több mint 40 nemzetállami csoport és több mint 140 fenyegetéscsoport megfigyelésével...

... 2021 januárjától 2021 decemberéig több mint 25,6 milliárd Microsoft Entra találgatásos hitelesítési támadást tiltottunk le...

A jelek és támadások puszta skálája bizonyos szintű automatizálást igényel, csak hogy lépést tartson.

Automatikus szervizelés

A kockázatalapú feltételes hozzáférési szabályzatok olyan hozzáférés-vezérlést igényelhetnek, mint például erős hitelesítési módszer biztosítása, többtényezős hitelesítés végrehajtása vagy biztonságos jelszó-visszaállítás végrehajtása az észlelt kockázati szint alapján. Ha a felhasználó sikeresen végrehajtotta a hozzáférés-vezérlést, a kockázat automatikusan elhárítva lesz.

Manuális szervizelés

Ha a felhasználó szervizelése nincs engedélyezve, a rendszergazdának manuálisan kell áttekintenie őket a portálon, az API-on vagy a Microsoft 365 Defenderen keresztüli jelentésekben. Rendszergazda istratorok manuális műveleteket hajthatnak végre a kockázatok elvetéséhez, biztonságának megerősítéséhez vagy a kockázatok kockázatának megerősítéséhez.

Az adatok felhasználása

Az Identity Protectionből származó adatok exportálhatók más archiválási, további vizsgálati és korrelációs eszközökre. A Microsoft Graph-alapú API-k lehetővé teszik a szervezetek számára, hogy további feldolgozás céljából gyűjtsék ezeket az adatokat egy olyan eszközben, mint a SIEM. Az Identity Protection API eléréséről a cikkben, a Microsoft Entra ID-védelem és a Microsoft Graph használatának első lépéseiben talál további információt.

Az Identity Protection-adatok Microsoft Sentinellel való integrálásával kapcsolatos információk a cikkben találhatók, Csatlakozás Microsoft Entra ID-védelem adatai.

A szervezetek hosszabb ideig tárolhatják az adatokat a Microsoft Entra ID diagnosztikai beállításainak módosításával. Dönthetnek úgy, hogy adatokat küldenek egy Log Analytics-munkaterületre, archiválják az adatokat egy tárfiókba, adatokat streamelnek az Event Hubsba, vagy adatokat küldenek egy másik megoldásnak. Ennek módjáról részletes információt a How To: Export risk data ( Útmutató: Kockázati adatok exportálása) című cikkben talál.

Kötelező szerepkörök

Az Identity Protection használatához az alábbi szerepkörök egyikét kell hozzárendelni a felhasználókhoz.

| Szerepkör | Megteheti | Nem lehet |

|---|---|---|

| Biztonsági rendszergazda | Teljes hozzáférés az Identity Protectionhez | Felhasználó jelszavának alaphelyzetbe állítása |

| Biztonsági operátor | Az összes Identity Protection-jelentés és áttekintés megtekintése Felhasználói kockázat elvetése, biztonságos bejelentkezés megerősítése, biztonsági kockázat megerősítése |

Szabályzatok konfigurálása vagy módosítása Felhasználó jelszavának alaphelyzetbe állítása Riasztások konfigurálása |

| Biztonsági olvasó | Az összes Identity Protection-jelentés és áttekintés megtekintése | Szabályzatok konfigurálása vagy módosítása Felhasználó jelszavának alaphelyzetbe állítása Riasztások konfigurálása Visszajelzés küldése az észlelésekről |

| Globális olvasó | Írásvédett hozzáférés az Identity Protectionhez | |

| Globális rendszergazda | Teljes hozzáférés az Identity Protectionhez |

A Biztonsági operátor szerepkör jelenleg nem fér hozzá a Kockázatos bejelentkezések jelentéshez.

A feltételes hozzáférés rendszergazdái olyan szabályzatokat hozhatnak létre, amelyek feltételként befolyásolják a felhasználói vagy bejelentkezési kockázatot. További információt a Feltételes hozzáférés: Feltételek című cikkben talál.

Licenckövetelmények

A szolgáltatás használatához Microsoft Entra ID P2-licencek szükségesek. Az Ön igényeinek megfelelő licenc megtalálásához lásd: A Microsoft Entra ID általánosan elérhető funkcióinak összehasonlítása.

| Képesség | Részletek | Microsoft Entra ID Free / Microsoft 365-alkalmazások | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| Kockázati szabályzatok | Bejelentkezési és felhasználói kockázati szabályzatok (Identity Protection vagy Feltételes hozzáférés) | Nem | Nem | Igen |

| Biztonsági jelentések | Áttekintés | Nem | Nem | Igen |

| Biztonsági jelentések | Kockázatos felhasználók | Korlátozott információ. Csak közepes és magas kockázattal rendelkező felhasználók jelennek meg. Nincs adatfiók vagy kockázati előzmény. | Korlátozott információ. Csak közepes és magas kockázattal rendelkező felhasználók jelennek meg. Nincs adatfiók vagy kockázati előzmény. | Teljes hozzáférés |

| Biztonsági jelentések | Kockázatos bejelentkezések | Korlátozott információ. Nem jelenik meg a kockázati részlet vagy a kockázati szint. | Korlátozott információ. Nem jelenik meg a kockázati részlet vagy a kockázati szint. | Teljes hozzáférés |

| Biztonsági jelentések | Kockázatészlelések | Nem | Korlátozott információ. Nincs adatfiók. | Teljes hozzáférés |

| Notifications | Kockázatnak kitett felhasználók észlelt riasztásai | Nem | Nem | Igen |

| Notifications | Heti összefoglaló | Nem | Nem | Igen |

| MFA-regisztrációs szabályzat | Nem | Nem | Igen |

Ezekről a részletes jelentésekről a "Hogyan: Kockázat kivizsgálása" című cikkben talál további információt.

A számítási feladatok identitásának kockázatának használatához, beleértve a kockázatos számítási feladatok identitásait és a számítási feladatok identitásészlelési lapját a Felügyeleti központ Kockázatészlelési paneljeiben, a Számítási feladatok identitásai prémium szintű licenccel kell rendelkeznie. További információkért tekintse meg a számítási feladatok identitásainak biztonságossá tételéről szóló cikket.