Hozzáférési és identitás-beállítások az Azure Kubernetes Service (AKS) szolgáltatáshoz

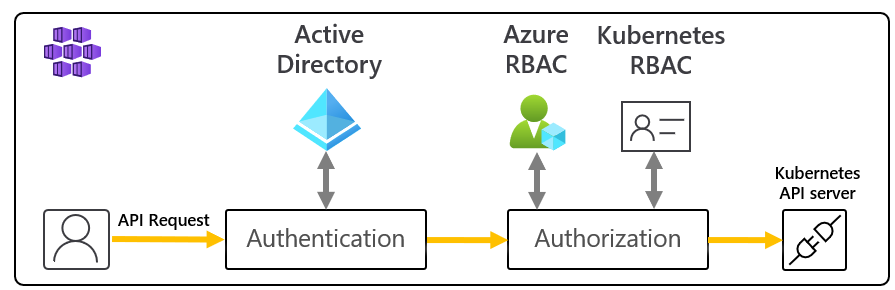

A Kubernetes-fürtökhöz való hozzáférést többféleképpen hitelesítheti, engedélyezheti, biztonságossá teheti és szabályozhatja:

- A Kubernetes szerepköralapú hozzáférés-vezérlésével (Kubernetes RBAC) csak a szükséges erőforrásokhoz adhat hozzáférést a felhasználóknak, csoportoknak és szolgáltatásfiókoknak.

- Az Azure Kubernetes Service (AKS) segítségével tovább javíthatja a biztonsági és engedélystruktúrát a Microsoft Entra ID és az Azure RBAC használatával.

A Kubernetes RBAC és az AKS segítségével biztonságossá teheti a fürthozzáférést, és csak a minimálisan szükséges engedélyeket biztosíthatja a fejlesztőknek és operátoroknak.

Ez a cikk bemutatja azokat az alapvető fogalmakat, amelyek segítenek az AKS-ben való hitelesítésben és engedélyek hozzárendelésében.

A Kubernetes szerepköralapú hozzáférés-vezérlése (RBAC)

A Kubernetes RBAC részletes szűrést biztosít a felhasználói műveletekre. Ezzel a vezérlési mechanizmussal:

- Felhasználókat vagy felhasználói csoportokat rendelhet hozzá az erőforrások létrehozásához és módosításához, illetve naplók megtekintéséhez az alkalmazás számítási feladatainak futtatásával.

- Az engedélyek hatóköre egyetlen névtérre vagy a teljes AKS-fürtre terjedhet ki.

- Szerepköröket hozhat létre az engedélyek definiálásához, majd ezeket a szerepköröket szerepkörkötésekkel rendelkező felhasználókhoz rendelheti.

További információ: Kubernetes RBAC-hitelesítés használata.

Szerepkörök és fürtrolok

Szerepkörök

Mielőtt engedélyeket rendel a Kubernetes RBAC-vel rendelkező felhasználókhoz, szerepkörként fogja definiálni a felhasználói engedélyeket. Engedélyek megadása egy névtérben szerepkörök használatával.

Feljegyzés

A Kubernetes-szerepkörök engedélyeket adnak , nem tagadják meg az engedélyeket.

Ha a teljes fürtre vagy egy adott névtéren kívüli fürterőforrásra szeretne engedélyeket adni, használhatja a ClusterRoles-t.

ClusterRoles

A ClusterRole engedélyeket ad és alkalmaz a teljes fürt erőforrásaira, nem pedig egy adott névtérre.

RoleBindings és ClusterRoleBindings

Miután meghatározta az erőforrásokhoz való engedélyek megadásához szükséges szerepköröket, ezeket a Kubernetes RBAC-engedélyeket egy RoleBindinggel rendelheti hozzá. Ha az AKS-fürt integrálva van a Microsoft Entra-azonosítóval, a RoleBindings engedélyt ad a Microsoft Entra-felhasználóknak a fürtön belüli műveletek végrehajtására. Megtudhatja, hogyan szabályozhatja a fürterőforrásokhoz való hozzáférést a Kubernetes szerepköralapú hozzáférés-vezérlés és a Microsoft Entra-identitások használatával.

RoleBindings

Szerepkörök hozzárendelése egy adott névtér felhasználóihoz a RoleBindings használatával. A RoleBindings használatával logikailag elkülöníthet egy AKS-fürtöt, és csak a felhasználók férhetnek hozzá az alkalmazás erőforrásaihoz a hozzárendelt névtérben.

Ha a szerepköröket a teljes fürtre vagy egy adott névtéren kívüli fürterőforrásokra szeretné kötni, ehelyett a ClusterRoleBindingst kell használnia.

ClusterRoleBinding

A ClusterRoleBinding használatával szerepköröket köthet a felhasználókhoz, és a teljes fürt erőforrásaira alkalmazhat, nem pedig egy adott névtérre. Ezzel a módszerrel hozzáférést biztosíthat a rendszergazdáknak vagy a támogatási mérnököknek az AKS-fürt összes erőforrásához.

Feljegyzés

A Microsoft/AKS minden fürtműveletet felhasználói hozzájárulással hajt végre egy beépített Kubernetes-szerepkör aks-service és beépített szerepkörkötés aks-service-rolebindingalapján.

Ez a szerepkör lehetővé teszi, hogy az AKS elhárítsa és diagnosztizálja a fürttel kapcsolatos problémákat, de nem módosíthatja az engedélyeket, és nem hozhat létre szerepköröket, szerepkör-kötéseket vagy egyéb magas jogosultsági szintű műveleteket. A szerepkör-hozzáférés csak az aktív támogatási jegyekben engedélyezett, igény szerinti (JIT) hozzáféréssel. További információ az AKS támogatási szabályzatairól.

Kubernetes-szolgáltatásfiókok

A szolgáltatásfiókok a Kubernetes egyik elsődleges felhasználói típusa. A Kubernetes API szolgáltatásfiókokat tárol és kezel. A szolgáltatásfiók hitelesítő adatai Kubernetes-titkos kulcsként vannak tárolva, így az arra jogosult podok használhatják őket az API-kiszolgálóval való kommunikációhoz. A legtöbb API-kérés hitelesítési jogkivonatot biztosít egy szolgáltatásfiókhoz vagy egy normál felhasználói fiókhoz.

A normál felhasználói fiókok hagyományosabb hozzáférést biztosítanak az emberi rendszergazdák vagy fejlesztők számára, nem csak a szolgáltatásokhoz és a folyamatokhoz. Bár a Kubernetes nem biztosít identitáskezelési megoldást a normál felhasználói fiókok és jelszavak tárolására, a külső identitáskezelési megoldásokat integrálhatja a Kubernetesbe. Az AKS-fürtök esetében ez az integrált identitásmegoldás a Microsoft Entra ID.

További információ a Kubernetes identitásbeállításairól: Kubernetes-hitelesítés.

Azure szerepköralapú hozzáférés-vezérlő

Az Azure szerepköralapú hozzáférés-vezérlés (RBAC) az Azure Resource Managerre épülő engedélyezési rendszer, amely az Azure-erőforrások részletes hozzáférés-kezelését biztosítja.

| RBAC rendszer | Leírás |

|---|---|

| A Kubernetes szerepköralapú hozzáférés-vezérlése (RBAC) | Úgy tervezték, hogy kubernetes-erőforrásokon dolgozzon az AKS-fürtön belül. |

| Azure RBAC-vel | Úgy tervezték, hogy az Azure-előfizetésen belüli erőforrásokon dolgozzon. |

Az Azure RBAC-vel létrehoz egy szerepkördefiníciót , amely felvázolja az alkalmazandó engedélyeket. Ezután hozzárendelhet egy felhasználót vagy csoportosíthatja ezt a szerepkördefiníciót egy adott hatókörhöz tartozó szerepkör-hozzárendeléssel. A hatókör lehet egyéni erőforrás, erőforráscsoport vagy az előfizetés egésze.

További információ: Mi az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC)?

Az AKS-fürtök teljes működéséhez két hozzáférési szint szükséges:

- Az AKS-erőforrás elérése az Azure-előfizetésben.

- A fürt skálázásának vagy frissítésének szabályozása az AKS API-k használatával.

- Húzza le a

kubeconfig.

- Hozzáférés a Kubernetes API-hoz. Ezt a hozzáférést a következők vezérlik:

Azure RBAC az AKS-erőforráshoz való hozzáférés engedélyezéséhez

Az Azure RBAC-vel részletes hozzáférést biztosíthat a felhasználóknak (vagy identitásoknak) az AKS-erőforrásokhoz egy vagy több előfizetésben. Használhatja például az Azure Kubernetes Szolgáltatás közreműködői szerepkörét a fürt skálázásához és frissítéséhez. Eközben az Azure Kubernetes Service Cluster Rendszergazda szerepkörrel rendelkező másik felhasználó csak engedéllyel rendelkezik a Rendszergazda kubeconfiglekéréséhez.

Azure RBAC for Kubernetes Authorization

Az Azure RBAC-integrációval az AKS egy Kubernetes Authorization webhook-kiszolgálót fog használni, így Azure-szerepkördefiníciók és szerepkör-hozzárendelések használatával kezelheti a Microsoft Entra integrált Kubernetes-fürterőforrás-engedélyeit és -hozzárendeléseit.

Ahogy a fenti ábrán is látható, az Azure RBAC-integráció használatakor a Kubernetes API-hoz érkező összes kérés ugyanazt a hitelesítési folyamatot követi, mint a Microsoft Entra integrációs szakaszában.

Ha a kérést küldő identitás megtalálható a Microsoft Entra-azonosítóban, az Azure a Kubernetes RBAC-vel együttműködve engedélyezi a kérést. Ha az identitás a Microsoft Entra-azonosítón (vagyis egy Kubernetes-szolgáltatásfiókon) kívül létezik, az engedélyezés a normál Kubernetes RBAC-re halasztódik.

Ebben a forgatókönyvben azure RBAC-mechanizmusokkal és API-kkal rendelhet hozzá beépített szerepköröket a felhasználókhoz, vagy egyéni szerepköröket hozhat létre, ugyanúgy, mint a Kubernetes-szerepkörök esetében.

Ezzel a funkcióval nem csak az előfizetések közötti AKS-erőforráshoz adhat engedélyeket a felhasználóknak, hanem a Kubernetes API-hozzáférést vezérlő fürtökben is konfigurálhatja a szerepkört és az engedélyeket. Megadhat például egy szerepkört az Azure Kubernetes Service RBAC Reader előfizetés hatókörében. A szerepkör címzettje módosítás nélkül listázhatja és lekérheti az összes Kubernetes-objektumot az összes fürtből.

Fontos

A funkció használata előtt engedélyeznie kell az Azure RBAC-t a Kuberneteshez. További részletekért és lépésenkénti útmutatásért kövesse az Azure RBAC használata a Kubernetes-hitelesítéshez útmutatót.

Beépített szerepkörök

Az AKS az alábbi négy beépített szerepkört biztosítja. Hasonlóak a Kubernetes beépített szerepköreihez , néhány különbséggel, például a CRD-k támogatásával. Tekintse meg az egyes Beépített Azure-szerepkörök által engedélyezett műveletek teljes listáját.

| Szerepkör | Leírás |

|---|---|

| Azure Kubernetes Service RBAC-olvasó | Az írásvédett hozzáférés lehetővé teszi a névtérben lévő objektumok többségének megtekintését. Nem engedélyezi a szerepkörök vagy szerepkörkötések megtekintését. Nem engedélyezi a megtekintést Secrets. A tartalom olvasása Secrets lehetővé teszi a névtérben lévő hitelesítő adatok elérését ServiceAccount , ami lehetővé tenné az API-hozzáférést a névtérben ( ServiceAccount a jogosultságok eszkalálásának egy formájaként). |

| Azure Kubernetes Service RBAC-író | Olvasási/írási hozzáférést tesz lehetővé a névtérben lévő legtöbb objektumhoz. Nem engedélyezi a szerepkörök vagy szerepkörkötések megtekintését vagy módosítását. Lehetővé teszi a podok elérését Secrets és futtatását, mint bármely ServiceAccount a névtérben, így a névtér bármely ServiceAccount API-hozzáférési szintjének megszerzésére használható. |

| Azure Kubernetes Service RBAC Rendszergazda | Lehetővé teszi a rendszergazdai hozzáférést, amelynek célja, hogy egy névtéren belül legyen megadva. Olvasási/írási hozzáférést biztosít a névtérben (vagy fürt hatókörében) lévő legtöbb erőforráshoz, beleértve a szerepkörök és szerepkör-kötések névtéren belüli létrehozását is. Nem engedélyezi az írási hozzáférést az erőforráskvóta vagy a névtér számára. |

| Azure Kubernetes Service RBAC-fürt Rendszergazda | Lehetővé teszi, hogy a felügyelők bármilyen műveletet hajtsanak végre bármely erőforráson. Teljes körű vezérlést biztosít a fürt és az összes névtér összes erőforrása felett. |

Microsoft Entra-integráció

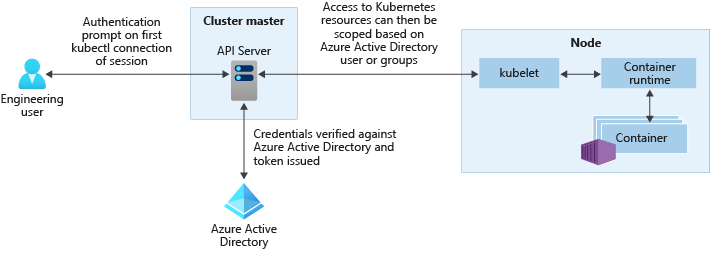

Az AKS-fürt biztonságának javítása a Microsoft Entra-integrációval. A Több évtizedes vállalati identitáskezelésre épülő Microsoft Entra ID egy több-bérlős, felhőalapú címtár- és identitáskezelési szolgáltatás, amely egyesíti az alapvető címtárszolgáltatásokat, az alkalmazáshozzáférés-kezelést és az identitásvédelmet. A Microsoft Entra ID-val integrálhatja a helyszíni identitásokat az AKS-fürtökbe, hogy egyetlen forrást biztosítson a fiókkezeléshez és a biztonsághoz.

A Microsoft Entra integrált AKS-fürtöivel hozzáférést biztosíthat a felhasználóknak vagy csoportoknak a Kubernetes-erőforrásokhoz egy névtérben vagy a fürtön belül.

- Konfigurációs környezet beszerzéséhez

kubectla felhasználó az az aks get-credentials parancsot futtatja. - Amikor egy felhasználó kapcsolatba lép az AKS-fürttel

kubectl, a rendszer kérni fogja, hogy jelentkezzen be a Microsoft Entra hitelesítő adataival.

Ez a megközelítés egyetlen forrást biztosít a felhasználói fiókok kezeléséhez és a jelszó hitelesítő adataihoz. A felhasználó csak a fürt rendszergazdája által meghatározott módon férhet hozzá az erőforrásokhoz.

A Microsoft Entra-hitelesítés az OpenID-Csatlakozás rendelkező AKS-fürtök számára biztosított. Az OpenID Csatlakozás az OAuth 2.0 protokollra épülő identitásréteg. Az OpenID Csatlakozás az OpenID Csatlakozás dokumentációjában talál további információt. A Kubernetes-fürtben a Webhook Token Authentication a hitelesítési jogkivonatok ellenőrzésére szolgál. A webhook-jogkivonat-hitelesítés az AKS-fürt részeként van konfigurálva és felügyelve.

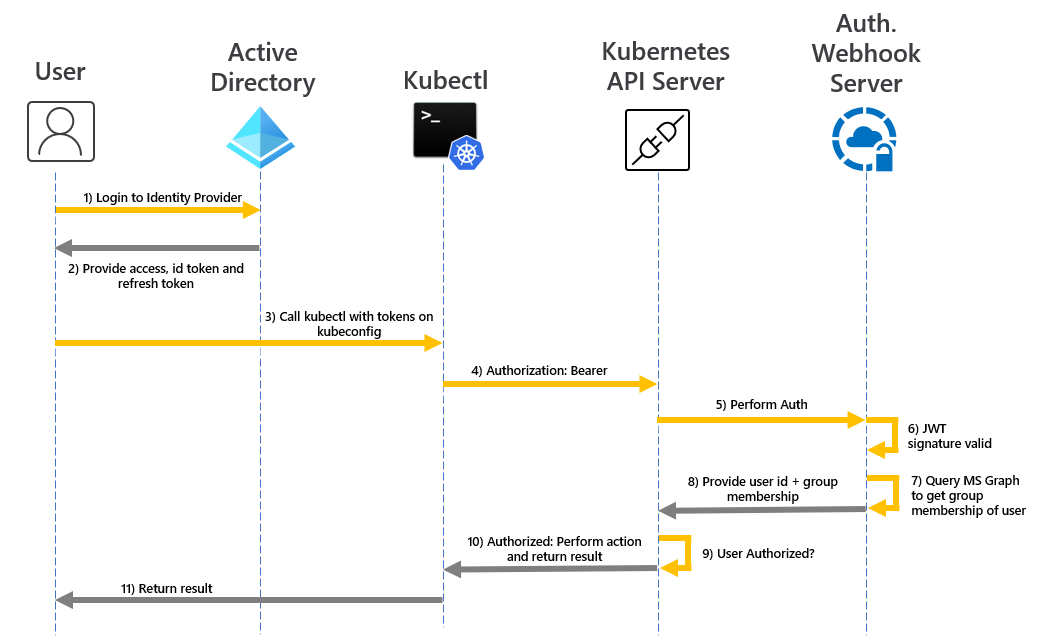

Webhook és API-kiszolgáló

A fenti ábrán látható módon az API-kiszolgáló meghívja az AKS webhook-kiszolgálót, és végrehajtja a következő lépéseket:

kubectlA Microsoft Entra ügyfélalkalmazás használatával bejelentkezik az OAuth 2.0-s eszközengedélyezési folyamattal rendelkező felhasználókba.- A Microsoft Entra ID access_token, id_token és refresh_token biztosít.

- A felhasználó kérést intéz egy

kubectlaccess_token a következőtől:kubeconfig. kubectlelküldi a access_token az API Servernek.- Az API-kiszolgáló az Auth WebHook-kiszolgálóval van konfigurálva az ellenőrzés végrehajtásához.

- A hitelesítési webhook-kiszolgáló a Microsoft Entra nyilvános aláírókulcsának ellenőrzésével ellenőrzi, hogy a JSON webjogkivonat aláírása érvényes-e.

- A kiszolgálóalkalmazás felhasználó által megadott hitelesítő adatokkal kérdezi le a bejelentkezett felhasználó csoporttagságait az MS Graph API-ból.

- A rendszer választ küld az API-kiszolgálónak olyan felhasználói adatokkal, mint a hozzáférési jogkivonat egyszerű felhasználóneve (UPN) jogcíme, valamint a felhasználó csoporttagsága az objektumazonosító alapján.

- Az API a Kubernetes-szerepkör/RoleBinding alapján végez engedélyezési döntést.

- Az engedélyezést követően az API-kiszolgáló választ ad vissza a következőre

kubectl: . kubectlvisszajelzést küld a felhasználónak.

Ismerje meg, hogyan integrálhatja az AKS-t a Microsoft Entra ID-val az AKS által felügyelt Microsoft Entra integrációs útmutatóval.

AKS szolgáltatáshoz tartozó engedélyek

Fürt létrehozásakor az AKS létrehozza vagy módosítja a szükséges erőforrásokat (például virtuális gépeket és hálózati adaptereket) a fürt létrehozásához és futtatásához a felhasználó nevében. Ez az identitás eltér a fürt identitásengedélyétől, amely a fürt létrehozásakor jön létre.

Identitás létrehozása és üzemeltetése a fürt engedélyeinek

A fürt létrehozásához és üzemeltetéséhez az alábbi engedélyekre van szükség.

| Engedély | Ok |

|---|---|

Microsoft.Compute/diskEncryptionSets/read |

A lemeztitkosítási csoport azonosítóját beolvasni szükséges. |

Microsoft.Compute/proximityPlacementGroups/write |

A közelségi elhelyezési csoportok frissítéséhez szükséges. |

Microsoft.Network/applicationGateways/read Microsoft.Network/applicationGateways/write Microsoft.Network/virtualNetworks/subnets/join/action |

Az alkalmazásátjárók konfigurálásához és az alhálózathoz való csatlakozáshoz szükséges. |

Microsoft.Network/virtualNetworks/subnets/join/action |

Egyéni virtuális hálózat használatakor az alhálózat hálózati biztonsági csoportjának konfigurálásához szükséges. |

Microsoft.Network/publicIPAddresses/join/action Microsoft.Network/publicIPPrefixes/join/action |

A standard Load Balancer kimenő nyilvános IP-címeinek konfigurálásához szükséges. |

Microsoft.OperationalInsights/workspaces/sharedkeys/read Microsoft.OperationalInsights/workspaces/read Microsoft.OperationsManagement/solutions/write Microsoft.OperationsManagement/solutions/read Microsoft.ManagedIdentity/userAssignedIdentities/assign/action |

A Log Analytics-munkaterületek és a tárolók Azure-monitorozásának létrehozásához és frissítéséhez szükséges. |

Microsoft.Network/virtualNetworks/joinLoadBalancer/action |

Az IP-alapú Load Balancer háttérkészletek konfigurálásához szükséges. |

AKS-fürt identitásengedélyei

A következő engedélyeket az AKS-fürt identitása használja, amely az AKS-fürthöz van létrehozva és társítva. Az egyes engedélyek az alábbi okokból használhatók:

| Engedély | Ok |

|---|---|

Microsoft.ContainerService/managedClusters/* |

A felhasználók létrehozásához és a fürt működtetéséhez szükséges |

Microsoft.Network/loadBalancers/delete Microsoft.Network/loadBalancers/read Microsoft.Network/loadBalancers/write |

A LoadBalancer szolgáltatás terheléselosztójának konfigurálásához szükséges. |

Microsoft.Network/publicIPAddresses/delete Microsoft.Network/publicIPAddresses/read Microsoft.Network/publicIPAddresses/write |

A LoadBalancer szolgáltatás nyilvános IP-címeinek megkereséséhez és konfigurálásához szükséges. |

Microsoft.Network/publicIPAddresses/join/action |

A Nyilvános IP-címek LoadBalancer-szolgáltatáshoz való konfigurálásához szükséges. |

Microsoft.Network/networkSecurityGroups/read Microsoft.Network/networkSecurityGroups/write |

A LoadBalancer szolgáltatás biztonsági szabályainak létrehozásához vagy törléséhez szükséges. |

Microsoft.Compute/disks/delete Microsoft.Compute/disks/read Microsoft.Compute/disks/write Microsoft.Compute/locations/DiskOperations/read |

Az AzureDisks konfigurálásához szükséges. |

Microsoft.Storage/storageAccounts/delete Microsoft.Storage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/read Microsoft.Storage/storageAccounts/write Microsoft.Storage/operations/read |

Az AzureFile vagy az AzureDisk tárfiókjainak konfigurálásához szükséges. |

Microsoft.Network/routeTables/read Microsoft.Network/routeTables/routes/delete Microsoft.Network/routeTables/routes/read Microsoft.Network/routeTables/routes/write Microsoft.Network/routeTables/write |

A csomópontok útvonaltábláinak és útvonalainak konfigurálásához szükséges. |

Microsoft.Compute/virtualMachines/read |

A VMAS virtuális gépeinek információinak megkereséséhez szükséges, például zónák, tartalék tartományok, méret és adatlemezek. |

Microsoft.Compute/virtualMachines/write |

Az AzureDisks VMAS virtuális géphez való csatolásához szükséges. |

Microsoft.Compute/virtualMachineScaleSets/read Microsoft.Compute/virtualMachineScaleSets/virtualMachines/read Microsoft.Compute/virtualMachineScaleSets/virtualmachines/instanceView/read |

A virtuálisgép-méretezési csoport virtuális gépeinek információinak megkereséséhez szükséges, például zónák, tartalék tartomány, méret és adatlemezek. |

Microsoft.Network/networkInterfaces/write |

A virtuális gépek VMAS-ban való hozzáadásához szükséges a terheléselosztó háttércímkészlete. |

Microsoft.Compute/virtualMachineScaleSets/write |

A virtuálisgép-méretezési csoport terheléselosztó háttércímkészletekhez való hozzáadásához és a csomópontok méretezéséhez szükséges egy virtuálisgép-méretezési csoportban. |

Microsoft.Compute/virtualMachineScaleSets/delete |

A virtuálisgép-méretezési csoportnak egy terheléselosztó háttércímkészletére való törléséhez és a virtuálisgép-méretezési csoport csomópontjainak leskálázásához szükséges. |

Microsoft.Compute/virtualMachineScaleSets/virtualmachines/write |

Az AzureDisks csatolásához és egy virtuálisgép-méretezési csoportból származó virtuális gép terheléselosztóhoz való hozzáadásához szükséges. |

Microsoft.Network/networkInterfaces/read |

Belső IP-címek és terheléselosztó háttércímkészletek kereséséhez szükséges a VMAS virtuális gépekhez. |

Microsoft.Compute/virtualMachineScaleSets/virtualMachines/networkInterfaces/read |

Belső IP-címek és terheléselosztó háttércímkészletek kereséséhez szükséges egy virtuálisgép-méretezési csoportban lévő virtuális géphez. |

Microsoft.Compute/virtualMachineScaleSets/virtualMachines/networkInterfaces/ipconfigurations/publicipaddresses/read |

Egy virtuális gép nyilvános IP-címeinek megkereséséhez szükséges egy virtuálisgép-méretezési csoportban. |

Microsoft.Network/virtualNetworks/read Microsoft.Network/virtualNetworks/subnets/read |

Annak ellenőrzéséhez szükséges, hogy létezik-e alhálózat a belső terheléselosztóhoz egy másik erőforráscsoportban. |

Microsoft.Compute/snapshots/delete Microsoft.Compute/snapshots/read Microsoft.Compute/snapshots/write |

Az AzureDisk pillanatképeinek konfigurálásához szükséges. |

Microsoft.Compute/locations/vmSizes/read Microsoft.Compute/locations/operations/read |

Az AzureDisk mennyiségi korlátainak megállapításához szükséges virtuálisgép-méretek megkereséséhez szükséges. |

További fürt-identitásengedélyek

Adott attribútumokkal rendelkező fürt létrehozásakor a következő további engedélyekre lesz szüksége a fürt identitásához. Mivel ezek az engedélyek nincsenek automatikusan hozzárendelve, a létrehozása után hozzá kell adnia őket a fürt identitásához.

| Engedély | Ok |

|---|---|

Microsoft.Network/networkSecurityGroups/write Microsoft.Network/networkSecurityGroups/read |

Akkor szükséges, ha egy másik erőforráscsoportban hálózati biztonsági csoportot használ. A LoadBalancer-szolgáltatás biztonsági szabályainak konfigurálásához szükséges. |

Microsoft.Network/virtualNetworks/subnets/read Microsoft.Network/virtualNetworks/subnets/join/action |

Akkor szükséges, ha egy alhálózatot használ egy másik erőforráscsoportban, például egy egyéni virtuális hálózatban. |

Microsoft.Network/routeTables/routes/read Microsoft.Network/routeTables/routes/write |

Akkor szükséges, ha egy másik erőforráscsoportban lévő útvonaltáblához társított alhálózatot használ, például egyéni VNET-et egyéni útvonaltáblával. Annak ellenőrzéséhez szükséges, hogy létezik-e már alhálózat a másik erőforráscsoport alhálózatához. |

Microsoft.Network/virtualNetworks/subnets/read |

Akkor szükséges, ha belső terheléselosztót használ egy másik erőforráscsoportban. Annak ellenőrzéséhez szükséges, hogy létezik-e már alhálózat az erőforráscsoport belső terheléselosztójának. |

Microsoft.Network/privatednszones/* |

Akkor szükséges, ha privát DNS-zónát használ egy másik erőforráscsoportban, például egy egyéni privateDNSZone-ban. |

AKS-csomópont-hozzáférés

Alapértelmezés szerint az AKS-hez nincs szükség csomópont-hozzáférésre. Ha egy adott összetevőt használ, az alábbi hozzáférés szükséges a csomóponthoz.

| Access | Ok |

|---|---|

kubelet |

MsI-hozzáférés biztosítása az ACR-hez. |

http app routing |

A "véletlenszerű név" írási engedélyéhez szükséges.aksapp.io. |

container insights |

A Log Analytics-munkaterület engedélyének megadásához szükséges. |

Összegzés

A táblázatból megtudhatja, hogy a felhasználók hogyan hitelesíthetik magukat a Kubernetesben, ha engedélyezve van a Microsoft Entra-integráció. A felhasználó parancssorozata minden esetben a következő:

Futtassa

az logina hitelesítést az Azure-ban.Futtassa

az aks get-credentialsa fürt hitelesítő adatainak letöltéséhez a következőbe.kube/config: .Parancsok futtatása

kubectl.- Az első parancs elindíthatja a böngészőalapú hitelesítést a fürt hitelesítéséhez, az alábbi táblázatban leírtak szerint.

Az Azure Portalon a következőt találja:

- A második oszlopban említett Szerepkör-támogatás (Azure RBAC-szerepkör-támogatás) a Hozzáférés-vezérlés lapon jelenik meg.

- A Fürt Rendszergazda Microsoft Entra csoport megjelenik a Konfiguráció lapon.

- Az Azure CLI paraméternevével

--aad-admin-group-object-idsis megtalálható.

- Az Azure CLI paraméternevével

| Leírás | Szerepkör-engedélyezés szükséges | Fürtadminisztrátor Microsoft Entra-csoport(ok) | Mikor érdemes használni? |

|---|---|---|---|

| Örökölt rendszergazdai bejelentkezés ügyféltanúsítvány használatával | Azure Kubernetes Service Rendszergazda szerepkör. Ez a szerepkör lehetővé teszi az aks get-credentials a --admin jelölő használatát, amely letölt egy örökölt (nem Microsoft Entra) fürt-rendszergazdai tanúsítványt a felhasználóhoz .kube/config. Ez az "Azure Kubernetes Rendszergazda szerepkör" egyetlen célja. |

n.a. | Ha véglegesen letiltja, hogy nem fér hozzá egy érvényes Microsoft Entra-csoporthoz a fürthöz való hozzáféréssel. |

| Microsoft Entra-azonosító manuális (fürt)RoleBindings használatával | Azure Kubernetes-szolgáltatásfürt felhasználói szerepköre. A "Felhasználó" szerepkör az aks get-credentials jelölő nélkül --admin használható. (Ez az "Azure Kubernetes Szolgáltatásfürt felhasználói szerepkörének" egyetlen célja.) Az eredmény egy Microsoft Entra-azonosítóval kompatibilis fürtön egy üres bejegyzés.kube/configletöltése, amely a böngészőalapú hitelesítést aktiválja, amikor először használjakubectl. |

A felhasználó egyik csoportban sem szerepel. Mivel a felhasználó nincs fürt Rendszergazda csoportokban, a jogosultságokat teljes egészében a fürt rendszergazdái által beállított RoleBindings vagy ClusterRoleBindings szabályozza. A (fürt)RoleBindings a Microsoft Entra-felhasználókat vagy a Microsoft Entra-csoportokat jelöli meg.subjects Ha nincsenek beállítva ilyen kötések, a felhasználó nem fog tudni parancsokat gerjeszteni kubectl . |

Ha részletes hozzáférés-vezérlést szeretne, és nem az Azure RBAC-t használja a Kubernetes-engedélyezéshez. Vegye figyelembe, hogy a kötéseket létrehozó felhasználónak a táblázatban felsorolt egyéb módszerek egyikével kell bejelentkeznie. |

| Microsoft Entra-azonosító a rendszergazdai csoport tagjai szerint | Lásd fent | A felhasználó az itt felsorolt csoportok egyikének tagja. Az AKS automatikusan létrehoz egy ClusterRoleBindinget, amely az összes felsorolt csoportot a cluster-admin Kubernetes-szerepkörhöz köti. Így az ezekben a csoportokban lévő felhasználók az összes kubectl parancsot futtathatják.cluster-admin |

Ha kényelmesen szeretne teljes rendszergazdai jogokat biztosítani a felhasználóknak, és nem használja az Azure RBAC-t a Kubernetes-engedélyezéshez. |

| Microsoft Entra ID és Azure RBAC for Kubernetes Authorization | Két szerepkör: Először az Azure Kubernetes Szolgáltatásfürt felhasználói szerepköre (a fentieknek megfelelően). Másodszor, az egyik "Azure Kubernetes Service RBAC..." szerepkörök vagy saját egyéni alternatíva. |

A Konfiguráció lap rendszergazdai szerepkörök mezője nem releváns, ha az Azure RBAC for Kubernetes Authorization engedélyezve van. | Az Azure RBAC-t használja a Kubernetes-engedélyezéshez. Ez a megközelítés részletes vezérlést biztosít, anélkül, hogy be kellene állítania a RoleBindings vagy a ClusterRoleBindings parancsot. |

Következő lépések

- A Microsoft Entra ID és a Kubernetes RBAC használatának megkezdéséhez tekintse meg a Microsoft Entra ID integrálása az AKS-sel című témakört.

- A kapcsolódó ajánlott eljárásokért tekintse meg az ajánlott eljárásokat az AKS-ben történő hitelesítéshez és engedélyezéshez.

- Az Azure RBAC kubernetes-hitelesítéshez való használatának megkezdéséhez tekintse meg az Azure RBAC használatát az Azure Kubernetes Service (AKS) fürtben való hozzáférés engedélyezéséhez.

- A fájl védelmének megkezdéséhez tekintse meg a

kubeconfigfürtkonfigurációs fájlhoz való hozzáférés korlátozását ismertető cikket. - A felügyelt identitások AKS-ben való használatának megkezdéséhez lásd : Felügyelt identitás használata az AKS-ben.

Az alapvető Kubernetes- és AKS-fogalmakkal kapcsolatos további információkért tekintse meg az alábbi cikkeket: