Az Azure Monitor-ügynök kezelése

Ez a cikk az Azure Monitor-ügynök telepítéséhez, eltávolításához és frissítéséhez jelenleg elérhető különböző lehetőségeket ismerteti. Ez az ügynökbővítmény telepíthető Azure-beli virtuális gépekre, méretezési csoportokra és Azure Arc-kompatibilis kiszolgálókra. Emellett felsorolja azokat a társításokat is, amelyek olyan adatgyűjtési szabályokkal hozhatók létre, amelyek meghatározzák, hogy az ügynök mely adatokat gyűjtse össze. Az Azure Monitor-ügynök telepítéséhez, frissítéséhez vagy eltávolításához nem kell újraindítania a kiszolgálót.

Virtuálisgép-bővítmény részletei

Az Azure Monitor Agent Azure-beli virtuálisgép-bővítményként van implementálva az alábbi táblázatban található részletekkel. A virtuálisgép-bővítmények telepítésére szolgáló módszerek bármelyikével telepítheti, beleértve a cikkben ismertetett módszereket is.

| Tulajdonság | Windows | Linux |

|---|---|---|

| Publisher | Microsoft.Azure.Monitor | Microsoft.Azure.Monitor |

| Típus | AzureMonitorWindowsAgent | AzureMonitorLinuxAgent |

| TypeHandlerVersion | Az Azure Monitor-ügynök bővítményverzióinak megtekintése | Az Azure Monitor-ügynök bővítményverziói |

Bővítményverziók

Az Azure Monitor-ügynök bővítményverzióinak megtekintése.

Előfeltételek

Az Azure Monitor Agent telepítése előtt a következő előfeltételeknek kell teljesülniük.

Engedélyek: Az Azure Portaltól eltérő metódusok esetén az ügynök telepítéséhez a következő szerepkör-hozzárendelésekkel kell rendelkeznie:

Beépített szerepkör Hatókörök Ok - Virtuális gépek, méretezési csoportok,

- Azure Arc-kompatibilis kiszolgálók

Az ügynök üzembe helyezése Minden olyan szerepkör, amely tartalmazza a Microsoft.Resources/deployments/* műveletet (például Log Analytics-közreműködő - Előfizetés és/vagy

- Erőforráscsoport és/vagy

Ügynökbővítmény üzembe helyezése Azure Resource Manager-sablonokon keresztül (amelyet az Azure Policy is használ) Nem Azure: Ahhoz, hogy az ügynököt az Azure-on (azaz a helyszínen) vagy más felhőkben üzemeltetett fizikai kiszolgálókra és virtuális gépekre telepítse, először telepítenie kell az Azure Arc Csatlakozás ed Machine-ügynököt, többletköltség nélkül.

Hitelesítés: A felügyelt identitást engedélyezni kell az Azure-beli virtuális gépeken. A felhasználó által hozzárendelt és a rendszer által hozzárendelt felügyelt identitások egyaránt támogatottak.

Felhasználó által hozzárendelt: Ez a felügyelt identitás nagy léptékű üzembe helyezésekhez ajánlott, beépített Azure-szabályzatokkal konfigurálható. Létrehozhat egy felhasználó által hozzárendelt felügyelt identitást egyszer, és megoszthatja több virtuális gépen, ami azt jelenti, hogy méretezhetőbb, mint egy rendszer által hozzárendelt felügyelt identitás. Ha felhasználó által hozzárendelt felügyelt identitást használ, a felügyelt identitás adatait a bővítménybeállításokon keresztül kell átadnia az Azure Monitor Agentnek:

{ "authentication": { "managedIdentity": { "identifier-name": "mi_res_id" or "object_id" or "client_id", "identifier-value": "<resource-id-of-uai>" or "<guid-object-or-client-id>" } } }Javasoljuk, hogy a

mi_res_ididentifier-name. Az alábbi mintaparancsok csak a rövidség kedvéért jelenítik meg a használatotmi_res_id. A felügyelt identitásokkal kapcsolatosobject_idmi_res_idclient_idtovábbi információkért tekintse meg a felügyelt identitás dokumentációját.Rendszer által hozzárendelt: Ez a felügyelt identitás alkalmas kezdeti teszteléshez vagy kisebb üzemelő példányokhoz. Ha nagy méretekben használják, például egy előfizetés összes virtuális gépe esetében, jelentős számú identitást hoz létre (és töröl) a Microsoft Entra ID-ban. Az identitások ilyen változásának elkerülése érdekében használja inkább a felhasználó által hozzárendelt felügyelt identitásokat. Az Azure Arc-kompatibilis kiszolgálók esetében a rendszer által hozzárendelt felügyelt identitás automatikusan engedélyezve lesz, amint telepíti az Azure Arc-ügynököt. Ez az egyetlen támogatott típus az Azure Arc-kompatibilis kiszolgálók esetében.

Az Azure Arc-kompatibilis kiszolgálókhoz nem szükséges: A rendszer identitása automatikusan engedélyezve lesz, amikor adatgyűjtési szabályt hoz létre az Azure Portalon.

Hálózatkezelés: Hálózati tűzfalak használata esetén az Azure Resource Manager szolgáltatáscímkét engedélyezni kell a virtuális gép virtuális hálózatán. A virtuális gépnek a következő HTTPS-végpontokhoz is hozzá kell férnie:

- global.handler.control.monitor.azure.com

<virtual-machine-region-name>.handler.control.monitor.azure.com (például: westus.handler.control.monitor.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com (például: 12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)

(Ha privát hivatkozásokat használ az ügynökön, hozzá kell adnia a dce-végpontokat is).

Lemezterület: A szükséges lemezterület nagy mértékben változhat az ügynök kihasználtságától függően, vagy ha az ügynök nem tud kommunikálni azokkal a célhelyekkel, ahol a figyelési adatok küldésére utasítják. Alapértelmezés szerint az ügynöknek 10 Gb lemezterületre van szüksége a futtatáshoz, és 500 MB-ot igényel az ügynök telepítéséhez. Az alábbiak útmutatást nyújtanak a kapacitástervezéshez:

| Cél | Környezet | Elérési út | Javasolt terület |

|---|---|---|---|

| Csomagok letöltése és telepítése | Linux | /var/lib/waagent/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{Version}/ | 500 MB |

| Csomagok letöltése és telepítése | Windows | C:\Packages\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 500 MB |

| Bővítménynaplók | Linux (Azure-beli virtuális gép) | /var/log/azure/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent/ | 100 MB |

| Bővítménynaplók | Linux (Azure Arc) | /var/lib/GuestConfig/extension_logs/Microsoft.Azure.Monitor.AzureMonitorLinuxAgent-{version}/ | 100 MB |

| Bővítménynaplók | Windows (Azure-beli virtuális gép) | C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 MB |

| Bővítménynaplók | Windows (Azure Arc) | C:\ProgramData\GuestConfig\extension_logs\Microsoft.Azure.Monitor.AzureMonitorWindowsAgent | 100 MB |

| Ügynök gyorsítótára | Linux | /etc/opt/microsoft/azuremonitoragent, /var/opt/microsoft/azuremonitoragent | 500 MB |

| Ügynök gyorsítótára | Windows (Azure-beli virtuális gép) | C:\WindowsAzure\Resources\AMADataStore. {DataStoreName} | 10,5 GB |

| Ügynök gyorsítótára | Windows (Azure Arc) | C:\Resources\Directory\AMADataStore. {DataStoreName} | 10,5 GB |

| Eseménygyorsítótár | Linux | /var/opt/microsoft/azuremonitoragent/events | 10 GB |

Feljegyzés

Ez a cikk csak az ügynök telepítésére vagy felügyeletére vonatkozik. Az ügynök telepítése után tekintse át a következő cikket az adatgyűjtési szabályok konfigurálásához és a gépekhez a telepített ügynökökhöz való társításához. Az Azure Monitor-ügynökök nem működnek adatgyűjtési szabályok társítása nélkül.

Telepítés

Az Azure Monitor-ügynök Azure Portalról való telepítésével kapcsolatos információkért lásd : Adatgyűjtési szabály létrehozása. Ez a folyamat létrehozza a szabályt, társítja a kijelölt erőforrásokhoz, és telepíti rájuk az Azure Monitor Agentet, ha még nincs telepítve.

Eltávolítás

Az Azure Monitor Agent Azure Portalon való eltávolításához lépjen a virtuális gépre, a méretezési csoportra vagy az Azure Arc-kompatibilis kiszolgálóra. Válassza a Bővítmények lapot, és válassza az AzureMonitorWindowsAgent vagy az AzureMonitorLinuxAgent lehetőséget. A megnyíló párbeszédpanelen válassza az Eltávolítás lehetőséget.

Frissítés

Feljegyzés

A javaslat az automatikus bővítményfrissítés engedélyezése, amely egy új bővítményverzió kiadása után akár 5 hetet is igénybe vehet ahhoz, hogy a telepített bővítményeket az összes régióban a kiadott (legújabb) verzióra frissítse. A frissítéseket kötegekben bocsátjuk ki, így előfordulhat, hogy egyes virtuális gépek, méretezési csoportok vagy Arc-kompatibilis kiszolgálók frissítése mások előtt is meg fog jelenni. Ha azonnal frissítenie kell egy bővítményt, használhatja az alábbi manuális utasításokat.

Az ügynök egyszeri frissítéséhez először el kell távolítania a meglévő ügynökverziót. Ezután telepítse az új verziót a leírtak szerint.

Javasoljuk, hogy engedélyezze az ügynök automatikus frissítését az Automatikus bővítményfrissítés funkció engedélyezésével. Nyissa meg a virtuális gépet vagy a méretezési csoportot, válassza a Bővítmények lapot, és válassza az AzureMonitorWindowsAgent vagy az AzureMonitorLinuxAgent lehetőséget. A megnyíló párbeszédpanelen válassza az Automatikus frissítés engedélyezése lehetőséget.

Azure Policy használata

Az alábbi szabályzatokkal és szabályzatkezdeményezésekkel automatikusan telepítheti az ügynököt, és társíthatja egy adatgyűjtési szabályhoz minden alkalommal, amikor virtuális gépet, méretezési csoportot vagy Azure Arc-kompatibilis kiszolgálót hoz létre.

Feljegyzés

A Microsoft Identity ajánlott eljárásainak megfelelően az Azure Monitor Agent virtuális gépekre és méretezési csoportokra való telepítésére vonatkozó szabályzatok a felhasználó által hozzárendelt felügyelt identitásra támaszkodnak. Ez a lehetőség az erőforrások skálázhatóbb és rugalmasabb felügyelt identitása. Az Azure Arc-kompatibilis kiszolgálók esetében a szabályzatok jelenleg csak a rendszer által hozzárendelt felügyelt identitásra támaszkodnak.

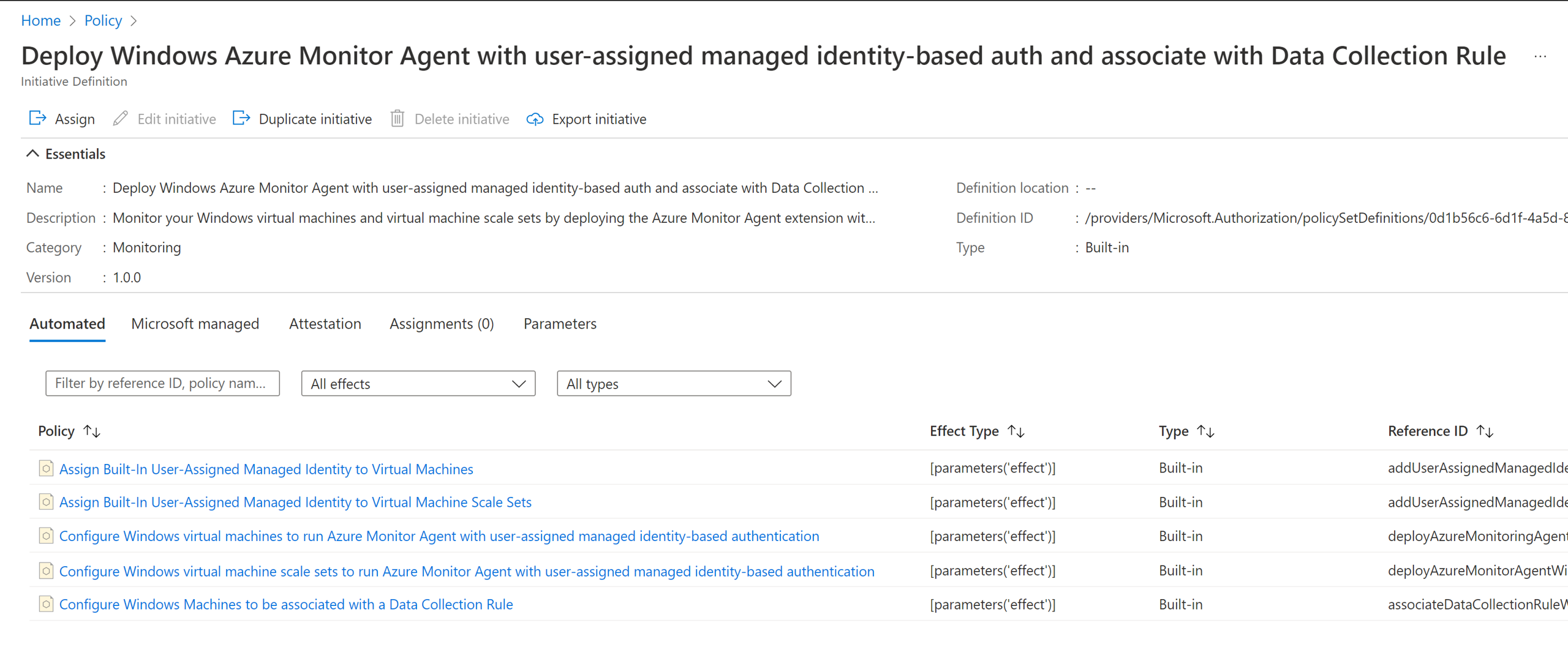

Beépített szakpolitikai kezdeményezések

A folytatás előtt tekintse át az ügynök telepítésének előfeltételeit.

Beépített szabályzatkezdeményezések léteznek Windows és Linux rendszerű virtuális gépekhez, olyan méretezési csoportokhoz, amelyek az Azure Monitor-ügynökökkel végzett helyszíni előkészítést biztosítják a végpontok között

- A Windows Azure Monitor Agent üzembe helyezése felhasználó által hozzárendelt felügyelt identitásalapú hitelesítéssel, és társítva az adatgyűjtési szabálysal

- Linux Azure Monitor-ügynök üzembe helyezése felhasználó által hozzárendelt felügyelt identitásalapú hitelesítéssel, és társítva az adatgyűjtési szabálysal

Feljegyzés

A szabályzatdefiníciók csak a Microsoft által támogatott Windows- és Linux-verziók listáját tartalmazzák. Egyéni rendszerkép hozzáadásához használja a paramétert Additional Virtual Machine Images .

Ezek a fenti kezdeményezések olyan egyedi politikákból állnak, amelyek:

(Nem kötelező) Beépített, felhasználó által hozzárendelt felügyelt identitás létrehozása és hozzárendelése előfizetésenként, régiónként. További információ.

Bring Your Own User-Assigned Identity: Ha befalsevan állítva, létrehozza a beépített, felhasználó által hozzárendelt felügyelt identitást az előre definiált erőforráscsoportban, és hozzárendeli az összes géphez, amelyre a szabályzat vonatkozik. Az erőforráscsoport helye konfigurálható aBuilt-In-Identity-RG Locationparaméterben. Ha be vantrueállítva, használhat helyette egy meglévő, felhasználó által hozzárendelt identitást, amely automatikusan hozzárendelve van az összes géphez, amelyre a szabályzat vonatkozik.

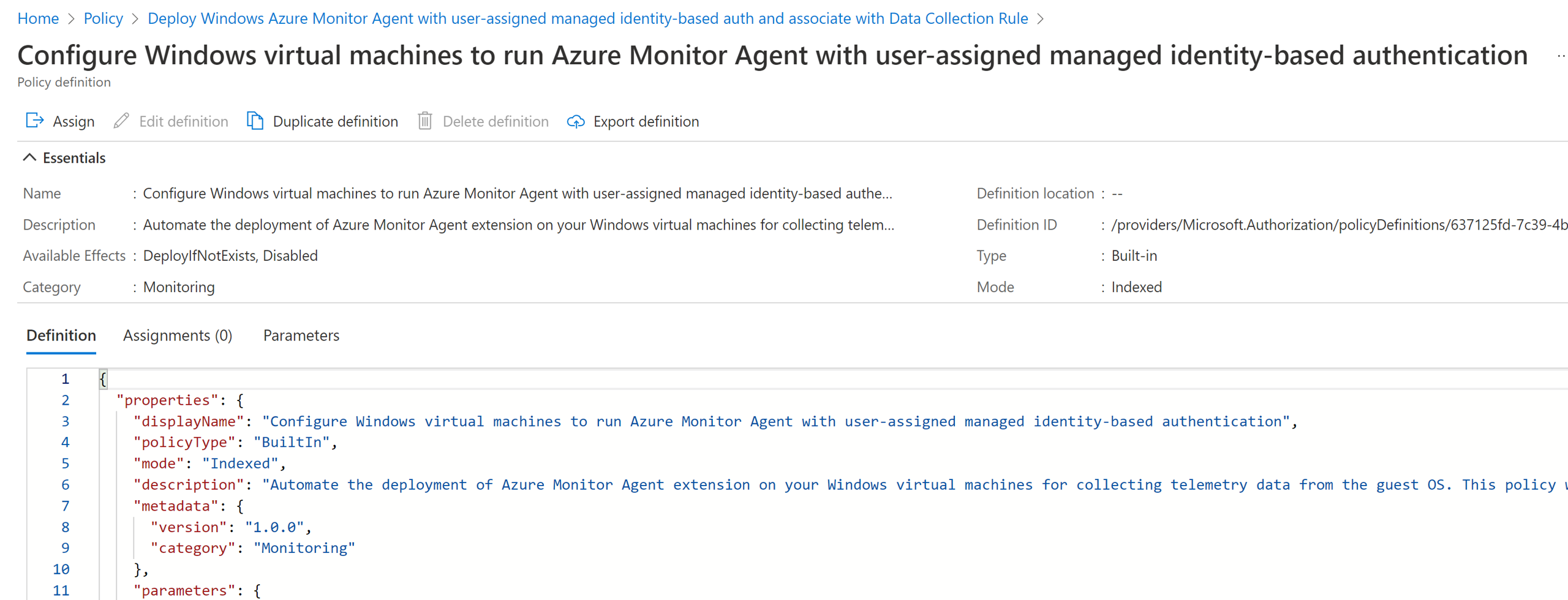

Telepítse az Azure Monitor Agent bővítményt a gépre, és konfigurálja úgy, hogy a felhasználó által hozzárendelt identitást használja az alábbi paraméterek szerint.

Bring Your Own User-Assigned Managed Identity: Ha be vanfalseállítva, konfigurálja az ügynököt az előző szabályzat által létrehozott beépített, felhasználó által hozzárendelt felügyelt identitás használatára. Ha be vantrueállítva, konfigurálja az ügynököt egy meglévő, felhasználó által hozzárendelt identitás használatára.User-Assigned Managed Identity Name: Ha saját identitást használ (kiválasztvatrue), adja meg a gépekhez rendelt identitás nevét.User-Assigned Managed Identity Resource Group: Ha saját identitást használ (kiválasztvatrue), adja meg azt az erőforráscsoportot, ahol az identitás létezik.Additional Virtual Machine Images: Adjon meg további virtuálisgép-rendszerképneveket, amelyekre alkalmazni szeretné a szabályzatot, ha még nem szerepel benne.Built-In-Identity-RG Location: Ha beépített, felhasználó által hozzárendelt felügyelt identitást használ, adja meg az identitás és az erőforráscsoport létrehozásának helyét. Ezt a paramétert csak akkor használja a rendszer, haBring Your Own User-Assigned Managed Identitya paraméter értéke .false

A társítás létrehozása és üzembe helyezése a gép adott adatgyűjtési szabályhoz való csatolásához.

Data Collection Rule Resource Id: A szabályzaton keresztül társítani kívánt szabály Azure Resource Manager-erőforrásazonosítója az összes olyan géphez, amelyre a szabályzat vonatkozik.

Ismert problémák

- A felügyelt identitás alapértelmezett viselkedése. További információ.

- Lehetséges versenyfeltételek beépített, felhasználó által hozzárendelt identitáslétrehozási szabályzat használatával. További információ.

- Szabályzat hozzárendelése erőforráscsoportokhoz. Ha a szabályzat hozzárendelési hatóköre erőforráscsoport, és nem előfizetés, akkor a szabályzat-hozzárendelés által használt identitást (amely eltér az ügynök által használt felhasználó által hozzárendelt identitástól) manuálisan kell megadni ezeket a szerepköröket a hozzárendelés/szervizelés előtt. Ennek a lépésnek a sikertelen végrehajtása üzembehelyezési hibákat fog eredményezni.

- Egyéb felügyelt identitáskorlátozások.

Beépített szabályzatok

Dönthet úgy, hogy az előző szabályzatkezdeményezés egyes szabályzatai alapján egyetlen műveletet hajt végre nagy léptékben. Ha például csak az ügynököt szeretné automatikusan telepíteni, használja a kezdeményezés második ügynöktelepítési szabályzatát az ábrán látható módon.

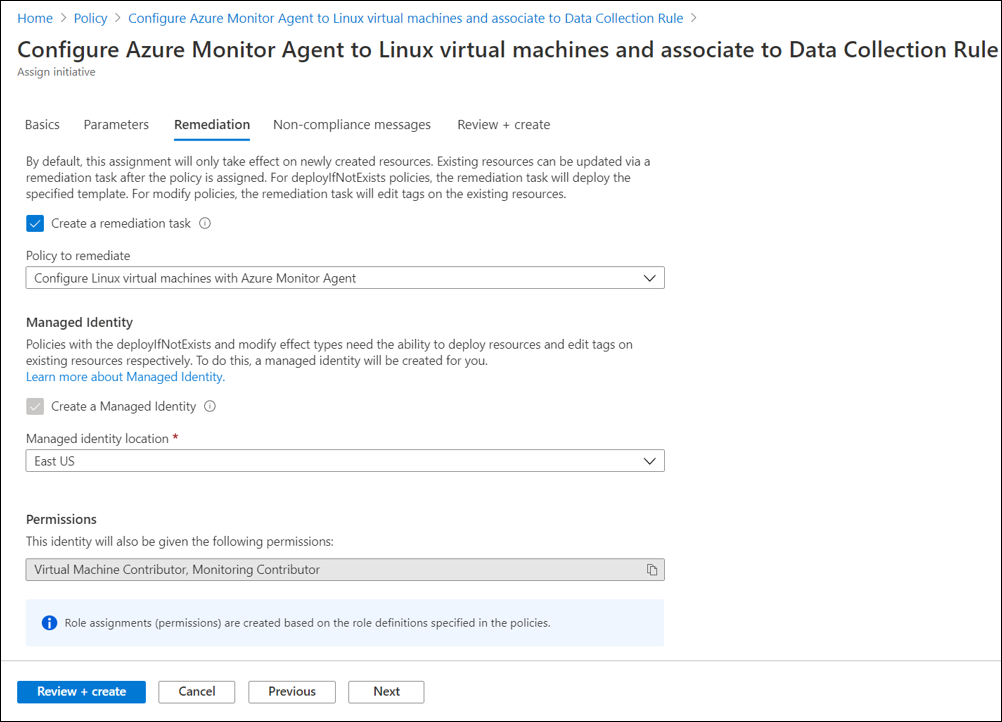

Szervizelés

A kezdeményezések vagy szabályzatok a létrehozásukkor minden virtuális gépre érvényesek lesznek. A szervizelési feladat üzembe helyezi a kezdeményezésben szereplő szabályzatdefiníciókat a meglévő erőforrásokon, így konfigurálhatja az Azure Monitor Agentet a már létrehozott erőforrásokhoz.

Ha a hozzárendelést az Azure Portal használatával hozza létre, lehetősége van egyszerre egy szervizelési feladat létrehozására. A szervizeléssel kapcsolatos információkért lásd : Nem megfelelő erőforrások szervizelése az Azure Policyval.

Gyakori kérdések

Ez a szakasz választ ad a gyakori kérdésekre.

Milyen hatással van az Azure Arc Csatlakozás ed Machine-ügynök telepítése a nem Azure-beli gépemre?

Az Azure Arc Csatlakozás ed Machine Agent telepítése után nincs hatással a gépre. Alig használ rendszer- vagy hálózati erőforrásokat, és úgy tervezték, hogy alacsony lábnyomot használjon azon a gazdagépen, ahol fut.

Következő lépések

Hozzon létre egy adatgyűjtési szabályt , amellyel adatokat gyűjthet az ügynöktől, és elküldheti azokat az Azure Monitornak.