Log Analytics-munkaterületekhez való hozzáférés kezelése

Azok a tényezők, amelyek meghatározzák, hogy mely adatok érhetők el a Log Analytics-munkaterületeken:

- A munkaterület beállításai.

- A munkaterületre adatokat küldő erőforrások hozzáférési engedélyei.

- A munkaterület eléréséhez használt módszer.

Ez a cikk bemutatja, hogyan kezelheti az adatokhoz való hozzáférést egy Log Analytics-munkaterületen.

Áttekintés

Az elérhető adatokat meghatározó tényezőket az alábbi táblázat ismerteti. Az egyes tényezőket az alábbi szakaszokban ismertetjük.

| Szempont | Leírás |

|---|---|

| Hozzáférési mód | A munkaterület eléréséhez használt módszer. Meghatározza az elérhető adatok hatókörét és az alkalmazott hozzáférés-vezérlési módot. |

| Hozzáférés-vezérlési mód | A munkaterület azon beállítása, amely meghatározza, hogy az engedélyek a munkaterület vagy az erőforrás szintjén vannak-e alkalmazva. |

| Azure role-based access control (RBAC) | A munkaterületre vagy erőforrásra vonatkozó, a munkaterületre vagy erőforrásra vonatkozó felhasználókra vagy felhasználók csoportjaira vonatkozó engedélyek. Meghatározza, hogy milyen adatokhoz van hozzáférése. |

| Táblázatszintű Azure RBAC | Nem kötelező engedélyek, amelyek meghatározott adattípusokat határoznak meg a munkaterületen, amelyhez hozzáférhet. Minden hozzáférési módra vagy hozzáférés-vezérlési módra alkalmazható. |

Access mode

A hozzáférési mód a Log Analytics-munkaterületek elérésére vonatkozik, és meghatározza az aktuális munkamenet során elérhető adatokat. A mód a Log Analyticsben kiválasztott hatókörnek megfelelően van meghatározva.

Két hozzáférési mód létezik:

- Munkaterület-környezet: Megtekintheti az összes naplót azon a munkaterületen, amelyhez rendelkezik engedéllyel. Az ebben a módban lévő lekérdezések hatóköre a munkaterületen elérhető táblák összes adatára kiterjed. Ez a hozzáférési mód akkor használatos, ha a naplók hatókörként a munkaterületen érhetők el, például amikor a Naplók lehetőséget választja az Azure Portal Azure Monitor menüjében.

- Erőforrás-környezet: Amikor egy adott erőforráshoz, erőforráscsoporthoz vagy előfizetéshez fér hozzá a munkaterülethez, például amikor az Azure Portal egyik erőforrásmenüjében a Naplók lehetőséget választja, csak az összes olyan táblában megtekintheti a naplókat, amelyekhez hozzáféréssel rendelkezik. Az ebben a módban lévő lekérdezések hatóköre csak az adott erőforráshoz társított adatokra terjed ki. Ez a mód részletes Azure RBAC-t is lehetővé tesz. A munkaterületek erőforrás-környezet naplómodellt használnak, ahol az Azure-erőforrás által kibocsátott naplórekordok automatikusan hozzá lesznek rendelve ehhez az erőforráshoz.

A rekordok csak akkor érhetők el erőforrás-környezeti lekérdezésekben, ha az adott erőforráshoz vannak társítva. A társítás ellenőrzéséhez futtasson egy lekérdezést, és ellenőrizze, hogy a _ResourceId oszlop ki van-e töltve.

A következő erőforrásokra vonatkozó ismert korlátozások vannak:

- Az Azure-on kívüli számítógépek: Az erőforrás-környezet csak a kiszolgálókhoz készült Azure Arc esetében támogatott.

- Alkalmazás Elemzések: Az erőforrás-környezet csak munkaterület-alapú alkalmazás Elemzések erőforrás használatakor támogatott.

- Azure Service Fabric

Hozzáférési módok összehasonlítása

Az alábbi táblázat a hozzáférési módokat foglalja össze:

| Probléma | Munkaterület-környezet | Erőforrás-környezet |

|---|---|---|

| Kinek szánták az egyes modelleket? | Központi adminisztráció. Rendszergazda felhasználóknak, akiknek konfigurálnia kell az adatgyűjtést, valamint azokat a felhasználókat, akiknek hozzáférésre van szükségük számos különböző erőforráshoz. Jelenleg olyan felhasználók számára is szükséges, akiknek az Azure-on kívüli erőforrások naplóihoz kell hozzáférni. |

Alkalmazáscsapatok. Rendszergazda figyelt Azure-erőforrásokat. Lehetővé teszi számukra, hogy szűrés nélkül összpontosítsanak az erőforrásukra. |

| Mit igényel a felhasználó a naplók megtekintéséhez? | A munkaterület engedélyei. Lásd a "Munkaterület engedélyei" című témakört a Hozzáférés kezelése munkaterületi engedélyekkel című témakörben. |

Olvasási hozzáférés az erőforráshoz. Lásd: "Erőforrás-engedélyek" az Azure-engedélyekkel való hozzáférés kezelése című témakörben. Az engedélyek örökölhetők az erőforráscsoportból vagy az előfizetésből, vagy közvetlenül hozzárendelhetők az erőforráshoz. Az erőforrás naplóihoz való engedély automatikusan hozzá lesz rendelve. A felhasználónak nincs szüksége a munkaterülethez való hozzáférésre. |

| Mi az engedélyek hatóköre? | Munkaterület. A munkaterülethez hozzáféréssel rendelkező felhasználók lekérdezhetik a munkaterület összes naplóit olyan táblákból, amelyekhez engedéllyel rendelkeznek. Lásd: Táblaszintű olvasási hozzáférés beállítása. |

Azure-erőforrás. A felhasználók naplókat kérdezhetnek le adott erőforrásokról, erőforráscsoportokról vagy előfizetésekről, amelyekhez hozzáférésük van bármely munkaterületen, de más erőforrások naplóit nem kérdezhetik le. |

| Hogyan férhet hozzá egy felhasználó a naplókhoz? | Az Azure Monitor menüben válassza a Naplók lehetőséget. Válassza a Log Analytics-munkaterületek naplóit. Azure Monitor-munkafüzetekből. |

Válassza a Naplók lehetőséget az Azure-erőforrás menüjében. A felhasználók hozzáférhetnek az adott erőforrás adataihoz. Válassza a Naplók lehetőséget az Azure Monitor menüben. A felhasználók minden olyan erőforráshoz hozzáférhetnek az adatokhoz, amelyekhez hozzáféréssel rendelkeznek. Válassza a Log Analytics-munkaterületek naplóit, ha a felhasználók hozzáférnek a munkaterülethez. Azure Monitor-munkafüzetekből. |

Hozzáférés-vezérlési mód

A hozzáférés-vezérlési mód minden munkaterületen egy beállítás, amely meghatározza a munkaterület engedélyeinek meghatározását.

Munkaterület-engedélyek megkövetelése. Ez a vezérlési mód nem teszi lehetővé a részletes Azure RBAC használatát. A munkaterület eléréséhez a felhasználónak engedélyt kell adnia a munkaterületre vagy adott táblákra.

Ha egy felhasználó munkaterület-környezet módban fér hozzá a munkaterülethez, minden olyan táblában hozzáférhet az összes adathoz, amelyhez hozzáférést kapott. Ha egy felhasználó erőforrás-környezet módban fér hozzá a munkaterülethez, az adott erőforráshoz csak az adott táblában lévő adatokhoz fér hozzá, amelyhez hozzáférést kapott.

Ez a beállítás a 2019 márciusa előtt létrehozott összes munkaterület alapértelmezett beállítása.

Erőforrás- vagy munkaterület-engedélyek használata. Ez a vezérlési mód részletes Azure RBAC-t tesz lehetővé. A felhasználók csak az Azure-engedély

readhozzárendelésével tekinthetik meg az erőforrásokhoz társított adatokat.Amikor egy felhasználó munkaterület-környezet módban fér hozzá a munkaterülethez, a munkaterület engedélyei érvényesek. Amikor egy felhasználó erőforrás-környezet módban fér hozzá a munkaterülethez, a rendszer csak az erőforrás-engedélyeket ellenőrzi, a munkaterület engedélyeit pedig figyelmen kívül hagyja. Engedélyezze az Azure RBAC-t a felhasználók számára azáltal, hogy eltávolítja őket a munkaterület engedélyeiből, és lehetővé teszi az erőforrás-engedélyek felismerését.

Ez a beállítás a 2019. március után létrehozott összes munkaterület alapértelmezett beállítása.

Megjegyzés:

Ha egy felhasználó csak erőforrás-engedélyekkel rendelkezik a munkaterülethez, akkor csak erőforrás-környezet móddal érheti el a munkaterületet, feltéve, hogy a munkaterület hozzáférési módja erőforrás- vagy munkaterület-engedélyek használatára van beállítva.

Hozzáférés-vezérlési mód konfigurálása munkaterülethez

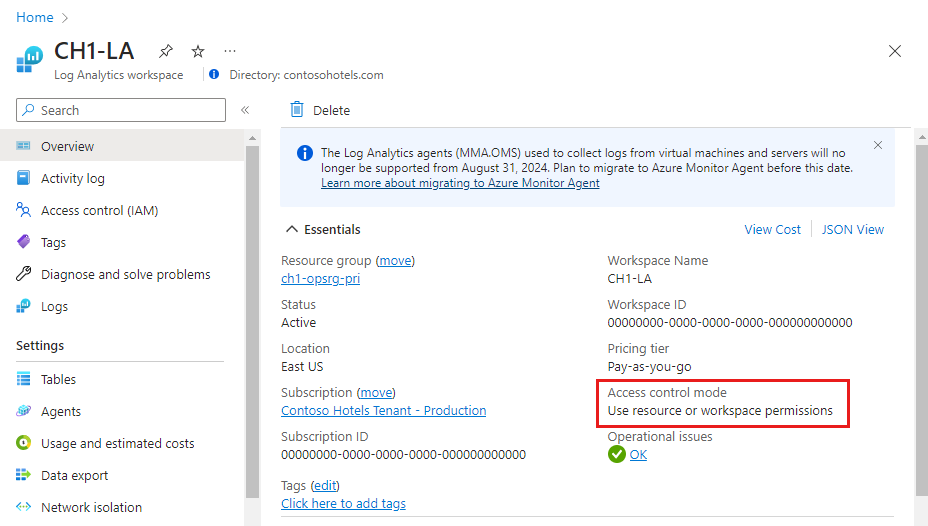

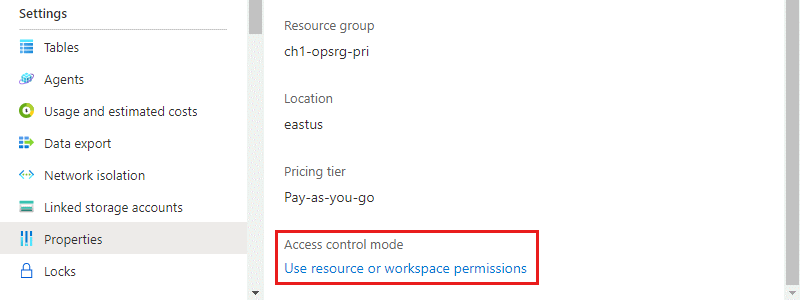

Tekintse meg a munkaterület aktuális hozzáférés-vezérlési módját a Munkaterület Áttekintés lapján a Log Analytics-munkaterület menüjében.

Módosítsa ezt a beállítást a munkaterület Tulajdonságok lapján. Ha nem rendelkezik a munkaterület konfigurálásához szükséges engedélyekkel, a beállítás módosítása le van tiltva.

Azure RBAC

A munkaterülethez való hozzáférést az Azure RBAC-vel felügyeli. Ha Azure-engedélyekkel szeretne hozzáférést adni a Log Analytics-munkaterülethez, kövesse az Azure-szerepkörök hozzárendelése című szakaszban leírt lépéseket az Azure-előfizetés erőforrásaihoz való hozzáférés kezeléséhez.

Munkaterület engedélyei

Minden munkaterülethez több fiók is társítható. Minden fiók több munkaterülethez is hozzáférhet. Az alábbi táblázat a különböző munkaterületi műveletekHez tartozó Azure-engedélyeket sorolja fel:

| Művelet | Azure-engedélyekre van szükség | Jegyzetek |

|---|---|---|

| Módosítsa a tarifacsomagot. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Hozzon létre egy munkaterületet az Azure Portalon. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Tekintse meg a munkaterület alapvető tulajdonságait, és adja meg a munkaterület panelét a portálon. | Microsoft.OperationalInsights/workspaces/read |

|

| Naplók lekérdezése bármilyen felületen. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Az összes naplótípus elérése lekérdezésekkel. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Adott naplótábla elérése – örökölt módszer | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Olvassa el a munkaterület kulcsait, hogy naplókat küldjön erre a munkaterületre. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Monitorozási megoldások hozzáadása és eltávolítása. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/* Microsoft.OperationsManagement/* Microsoft.Automation/* Microsoft.Resources/deployments/*/writeAz engedélyeknek az erőforráscsoport vagy előfizetés szinteken kell megadva lenniük. |

|

| Adatok megtekintése a Biztonsági mentés és a Site Recovery megoldáscsempékben. | Rendszergazda istrator/társadminisztrátor A klasszikus üzemi modellel üzembe helyezett erőforrásokhoz fér hozzá. |

|

| Keresési feladat futtatása. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/searchJobs/write |

|

| Adatok visszaállítása archivált táblából. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/restoreLogs/write |

Built-in roles

Rendeljen felhasználókat ezekhez a szerepkörökhöz, hogy különböző hatókörökben biztosíthassa számukra a hozzáférést:

- Előfizetés: Hozzáférés az előfizetés összes munkaterületéhez

- Erőforráscsoport: Hozzáférés az erőforráscsoport összes munkaterületéhez

- Erőforrás: Hozzáférés csak a megadott munkaterülethez

Hozzárendelések létrehozása erőforrásszinten (munkaterületen) a pontos hozzáférés-vezérlés biztosítása érdekében. Az egyéni szerepkörök segítségével létrehozhat a szükséges egyedi engedélyekkel rendelkező szerepköröket.

Megjegyzés:

Ha felhasználókat szeretne hozzáadni és eltávolítani egy felhasználói szerepkörhöz, rendelkeznie kell és Microsoft.Authorization/*/Write engedéllyel kell rendelkeznieMicrosoft.Authorization/*/Delete.

Log Analytics olvasó

A Log Analytics-olvasó szerepkör tagjai megtekinthetik az összes monitorozási adatot és monitorozási beállítást, beleértve az Azure-diagnosztika konfigurálását az összes Azure-erőforráson.

A Log Analytics olvasó szerepkör tagjai a következőket végezhetik el:

- Az összes monitorozási adat megtekintése és keresése.

- A monitorozási beállítások megtekintése, beleértve az Azure Diagnostics konfigurációjának megtekintését az összes Azure-erőforráson.

A Log Analytics-olvasó szerepkör a következő Azure-műveleteket tartalmazza:

| Típus szerint | Permission | Leírás |

|---|---|---|

| Művelet | */read |

Az összes Azure-erőforrás és erőforráskonfiguráció megtekintése. Ez a következők megtekintését foglalja magában: - Virtuálisgép-bővítmény állapota. – Azure-diagnosztika konfigurálása erőforrásokon. - Az összes erőforrás összes tulajdonsága és beállítása. Munkaterületek esetén a munkaterület beállításainak és az adatok lekérdezésének teljes korlátozás nélküli olvasását teszi lehetővé. További részletes beállítások az előző listában. |

| Művelet | Microsoft.Support/* |

Támogatási esetek megnyitásának lehetősége. |

| Nem művelet | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Megakadályozza az adatgyűjtési API használatához és az ügynökök telepítéséhez szükséges munkaterületkulcs beolvasását. Ez megakadályozza, hogy a felhasználó új erőforrásokat adjon hozzá a munkaterülethez. |

Log Analytics közreműködő

A Log Analytics közreműködő szerepkör tagjai a következőket végezhetik el:

- Olvassa el a Log Analytics-olvasó szerepkör által biztosított összes monitorozási adatot.

- Az Azure-erőforrások figyelési beállításainak szerkesztése, beleértve a következőket:

- A virtuálisgép-bővítmény hozzáadása a virtuális gépekhez.

- Azure-diagnosztika konfigurálása az összes Azure-erőforráson.

- Automation-fiókok létrehozása és konfigurálása. Az engedélyt erőforráscsoport vagy előfizetés szintjén kell megadni.

- Felügyeleti megoldások hozzáadása és eltávolítása. Az engedélyt erőforráscsoport vagy előfizetés szintjén kell megadni.

- Tárfiókkulcsok olvasása.

- Konfigurálja a naplók gyűjteményét az Azure Storage-ból.

- Adatexportálási szabályok konfigurálása.

- Keresési feladat futtatása.

- Archivált naplók visszaállítása.

Figyelmeztetés:

Az engedéllyel virtuálisgép-bővítményt adhat hozzá egy virtuális géphez, hogy teljes mértékben átvehesse az irányítást a virtuális gépek felett.

A Log Analytics-közreműködői szerepkör a következő Azure-műveleteket tartalmazza:

| Permission | Leírás |

|---|---|

*/read |

Az összes Azure-erőforrás és erőforráskonfiguráció megtekintése. Ez a következők megtekintését foglalja magában: - Virtuálisgép-bővítmény állapota. – Azure-diagnosztika konfigurálása erőforrásokon. - Az összes erőforrás összes tulajdonsága és beállítása. Munkaterületek esetén a munkaterület beállításainak és az adatok lekérdezésének teljes korlátozás nélküli olvasását teszi lehetővé. További részletes beállítások az előző listában. |

Microsoft.Automation/automationAccounts/* |

Azure Automation-fiókok létrehozása és konfigurálása, beleértve a runbookok hozzáadását és szerkesztését. |

Microsoft.ClassicCompute/virtualMachines/extensions/* Microsoft.Compute/virtualMachines/extensions/* |

Virtuálisgép-bővítmények hozzáadása, frissítése és eltávolítása, beleértve a Microsoft Monitoring Agent bővítményt és a Linuxhoz készült OMS-ügynök bővítményt. |

Microsoft.ClassicStorage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/listKeys/action |

A tárfiókkulcs megtekintése. A Log Analytics konfigurálásához szükséges, hogy naplókat olvasson az Azure Storage-fiókokból. |

Microsoft.Insights/alertRules/* |

Riasztási szabályok hozzáadása, frissítése és eltávolítása. |

Microsoft.Insights/diagnosticSettings/* |

Diagnosztikai beállítások hozzáadása, frissítése és eltávolítása az Azure-erőforrásokon. |

Microsoft.OperationalInsights/* |

A Log Analytics-munkaterületek konfigurációjának hozzáadása, frissítése és eltávolítása. A munkaterület speciális beállításainak szerkesztéséhez a felhasználónak szüksége van rá Microsoft.OperationalInsights/workspaces/write. |

Microsoft.OperationsManagement/* |

Felügyeleti megoldások hozzáadása és eltávolítása. |

Microsoft.Resources/deployments/* |

Üzemelő példányok létrehozása és törlése. Megoldások, munkaterületek és automatizálási fiókok hozzáadásához és eltávolításához szükséges. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Üzemelő példányok létrehozása és törlése. Megoldások, munkaterületek és automatizálási fiókok hozzáadásához és eltávolításához szükséges. |

Erőforrás-engedélyek

Ha adatokat szeretne olvasni egy munkaterületről, vagy adatokat szeretne küldeni egy munkaterületre az erőforráskörnyezetben, az alábbi engedélyekkel kell rendelkeznie az erőforráson:

| Permission | Leírás |

|---|---|

Microsoft.Insights/logs/*/read |

Az erőforrás összes naplóadatainak megtekintése |

Microsoft.Insights/logs/<tableName>/readPélda: Microsoft.Insights/logs/Heartbeat/read |

Az erőforrás adott táblájának megtekintése – örökölt metódus |

Microsoft.Insights/diagnosticSettings/write |

Diagnosztikai beállítás konfigurálása az erőforrás naplóinak beállításához |

Az /read engedélyt általában */olvasási vagy* engedélyekkel rendelkező szerepkörök, például a beépített olvasói és közreműködői szerepkörök adják meg. Előfordulhat, hogy az adott műveleteket vagy dedikált beépített szerepköröket tartalmazó egyéni szerepkörök nem tartalmazzák ezt az engedélyt.

Példák egyéni szerepkörökre

A Log Analytics-munkaterület beépített szerepköreinek használata mellett egyéni szerepköröket is létrehozhat részletesebb engedélyek hozzárendeléséhez. Íme néhány gyakori példa.

1. példa: Felhasználói engedély megadása naplóadatok olvasására az erőforrásaikból.

- A munkaterület hozzáférés-vezérlési módjának konfigurálása munkaterület- vagy erőforrás-engedélyek használatára.

- Adjon meg felhasználókat

*/readvagyMicrosoft.Insights/logs/*/readengedélyeket az erőforrásaikhoz. Ha már hozzárendelték hozzájuk a Log Analytics-olvasó szerepkört a munkaterületen, elegendő.

2. példa: Felhasználói engedély megadása a naplóadatok az erőforrásaikból való olvasásához és egy keresési feladat futtatásához.

- A munkaterület hozzáférés-vezérlési módjának konfigurálása munkaterület- vagy erőforrás-engedélyek használatára.

- Adjon meg felhasználókat

*/readvagyMicrosoft.Insights/logs/*/readengedélyeket az erőforrásaikhoz. Ha már hozzárendelték hozzájuk a Log Analytics-olvasó szerepkört a munkaterületen, elegendő. - Adja meg a felhasználóknak a következő engedélyeket a munkaterületen:

Microsoft.OperationalInsights/workspaces/tables/write: A keresési eredmények táblájának (_SRCH) létrehozásához szükséges.Microsoft.OperationalInsights/workspaces/searchJobs/write: A keresési feladat végrehajtásának engedélyezéséhez szükséges.

3. példa: Adjon egy felhasználónak engedélyt arra, hogy naplóadatokat olvasson be az erőforrásaiból, és konfigurálja az erőforrásait naplók Log Analytics-munkaterületre való küldéséhez.

- A munkaterület hozzáférés-vezérlési módjának konfigurálása munkaterület- vagy erőforrás-engedélyek használatára.

- Adja meg a felhasználóknak a következő engedélyeket a munkaterületen:

Microsoft.OperationalInsights/workspaces/readésMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Ezekkel az engedélyekkel a felhasználók nem hajthatnak végre munkaterületszintű lekérdezéseket. Csak számba tudják adni a munkaterületet, és célként használhatják diagnosztikai beállításokhoz vagy ügynökkonfigurációhoz. - Adja meg a felhasználóknak a következő engedélyeket az erőforrásaikhoz:

Microsoft.Insights/logs/*/readésMicrosoft.Insights/diagnosticSettings/write. Ha már hozzárendelték a Log Analytics-közreműködői szerepkört, hozzárendelték az Olvasó szerepkört, vagy engedélyeket kaptak*/readaz erőforráshoz, elegendő.

4. példa: Adjon egy felhasználónak engedélyt arra, hogy naplóadatokat olvasson az erőforrásaiból, de ne küldjön naplókat a Log Analytics-munkaterületre, és ne olvassa el a biztonsági eseményeket.

- A munkaterület hozzáférés-vezérlési módjának konfigurálása munkaterület- vagy erőforrás-engedélyek használatára.

- Adja meg a felhasználóknak a következő engedélyeket az erőforrásaikhoz:

Microsoft.Insights/logs/*/read. - Adja hozzá a következő NonAction parancsot, hogy megakadályozza a felhasználók számára a SecurityEvent típus olvasását:

Microsoft.Insights/logs/SecurityEvent/read. A NonActionnek ugyanabban az egyéni szerepkörben kell lennie, mint az olvasási engedélyt (Microsoft.Insights/logs/*/read) biztosító műveletnek. Ha a felhasználó az olvasási műveletet egy másik, az erőforráshoz vagy az előfizetéshez vagy erőforráscsoporthoz rendelt szerepkörtől örökli, az összes naplótípust elolvashatja. Ez a forgatókönyv akkor is igaz, ha öröklik*/readpéldául az Olvasó vagy a Közreműködő szerepkörrel rendelkezőt.

5. példa: Adjon egy felhasználónak engedélyt arra, hogy beolvassa a naplóadatokat az erőforrásaiból, valamint a Microsoft Entra összes bejelentkezési és olvasási Frissítéskezelési megoldás naplóadatait a Log Analytics-munkaterületen.

- A munkaterület hozzáférés-vezérlési módjának konfigurálása munkaterület- vagy erőforrás-engedélyek használatára.

- Adja meg a felhasználóknak a következő engedélyeket a munkaterületen:

Microsoft.OperationalInsights/workspaces/read: Kötelező, hogy a felhasználó számba tudja adni a munkaterületet, és meg tudja nyitni a munkaterület panelt az Azure PortalonMicrosoft.OperationalInsights/workspaces/query/read: Minden olyan felhasználó számára kötelező, aki képes lekérdezéseket végrehajtaniMicrosoft.OperationalInsights/workspaces/query/SigninLogs/read: A Microsoft Entra bejelentkezési naplóinak olvasásaMicrosoft.OperationalInsights/workspaces/query/Update/read: Az Update Management megoldásnaplóinak olvasásaMicrosoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: Az Update Management megoldásnaplóinak olvasásaMicrosoft.OperationalInsights/workspaces/query/UpdateSummary/read: Az Update Management naplóinak olvasásaMicrosoft.OperationalInsights/workspaces/query/Heartbeat/read: Az Update Management-megoldások használatához szükségesMicrosoft.OperationalInsights/workspaces/query/ComputerGroup/read: Az Update Management-megoldások használatához szükséges

- A felhasználók számára a következő engedélyeket adhatják meg az erőforrásaikhoz:

*/readaz Olvasó szerepkörhöz rendelt vagyMicrosoft.Insights/logs/*/read

6. példa: A felhasználó korlátozása az archivált naplók visszaállítására.

- A munkaterület hozzáférés-vezérlési módjának konfigurálása munkaterület- vagy erőforrás-engedélyek használatára.

- Rendelje hozzá a felhasználót a Log Analytics közreműködői szerepköréhez.

- Adja hozzá a következő NonAction műveletet, hogy megakadályozza a felhasználók számára az archivált naplók visszaállítását:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Táblaszintű olvasási hozzáférés beállítása

A táblaszintű hozzáférési beállítások lehetővé teszik, hogy adott felhasználók vagy csoportok írásvédett engedélyt adjanak bizonyos táblák adataihoz. A táblaszintű olvasási hozzáféréssel rendelkező felhasználók a munkaterületen és az erőforrás-környezetben is beolvashatják az adatokat a megadott táblákból.

Megjegyzés:

Javasoljuk, hogy a táblázatszintű hozzáférés meghatározásához használja az itt ismertetett, jelenleg előzetes verzióban elérhető módszert. Másik lehetőségként használhatja a táblaszintű olvasási hozzáférés beállításának régi módszerét is, amely bizonyos korlátozásokat tartalmaz az egyéni naplótáblákra vonatkozóan. Az előzetes verzióban az itt ismertetett ajánlott módszer nem vonatkozik a Microsoft Sentinel észlelési szabályaira, amelyek a tervezettnél több táblához férhetnek hozzá. A módszer használata előtt tekintse meg a táblaszintű hozzáférési szempontokat és korlátozásokat.

A táblaszintű olvasási hozzáférés biztosításához két szerepkört kell hozzárendelni egy felhasználóhoz:

- Munkaterület szintjén – egyéni szerepkör, amely korlátozott engedélyeket biztosít a munkaterület részleteinek olvasásához és lekérdezések futtatásához a munkaterületen, de egyetlen táblából sem olvas be adatokat.

- A tábla szintjén – egy olvasói szerepkör, amely az adott táblára terjed ki.

Ha korlátozott engedélyeket szeretne adni egy felhasználónak vagy csoportnak a Log Analytics-munkaterülethez:

Hozzon létre egy egyéni szerepkört a munkaterület szintjén, amellyel a felhasználók elolvashatják a munkaterület részleteit, és lekérdezést futtathatnak a munkaterületen anélkül, hogy olvasási hozzáférést biztosítanának a táblák adataihoz:

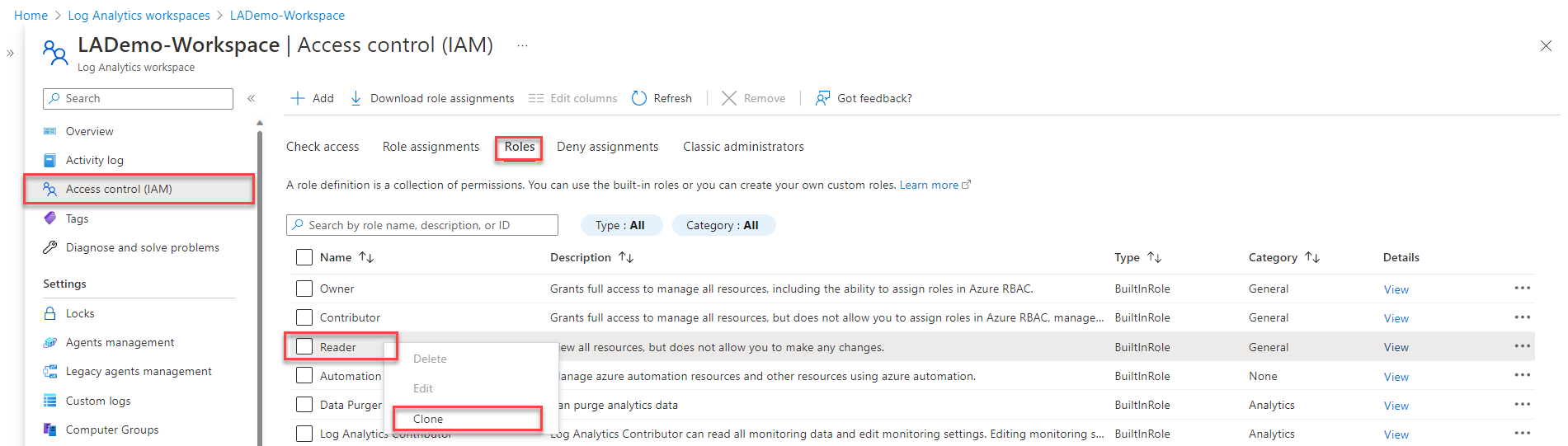

Lépjen a munkaterületre, és válassza a Hozzáférés-vezérlési (IAM-)> szerepköröket.

Kattintson a jobb gombbal az Olvasó szerepkörre, és válassza a Klónozás lehetőséget.

Ekkor megnyílik az Egyéni szerepkör létrehozása képernyő.

A képernyő Alapjai lapján:

- Adjon meg egy egyéni szerepkörnévértéket , és szükség esetén adjon meg egy leírást.

- Alapterv-engedélyek beállítása az alapoktól kezdve.

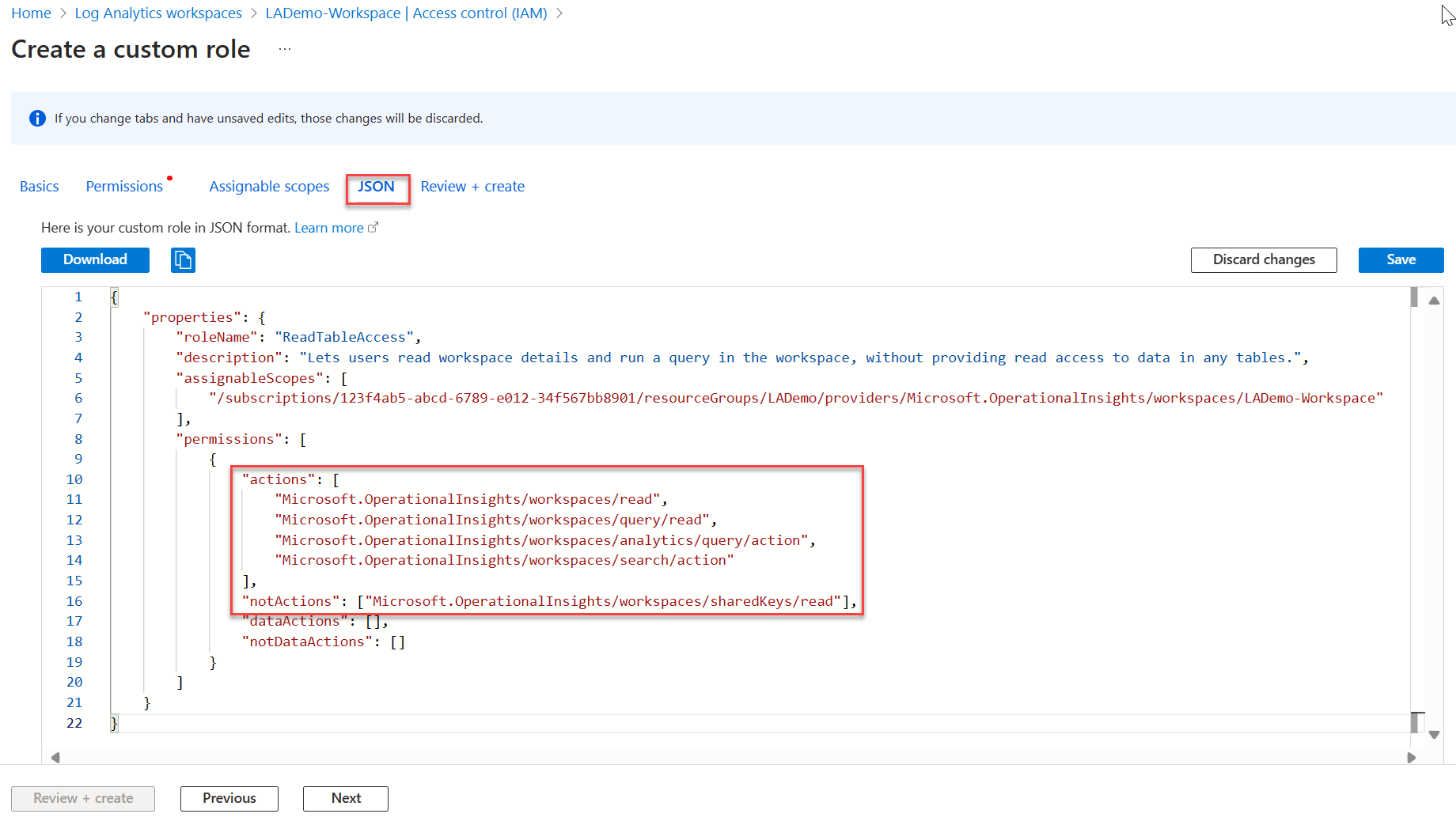

Válassza a JSON lap >Szerkesztés elemét:

A szakaszban adja hozzá a

"actions"következő műveleteket:"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read"A szakaszban adja hozzá a

"not actions"következőt:"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

Válassza a Véleményezés mentése>+ Létrehozás lehetőséget a képernyő alján, majd a Létrehozás lehetőséget a következő lapon.

Rendelje hozzá az egyéni szerepkört a megfelelő felhasználóhoz:

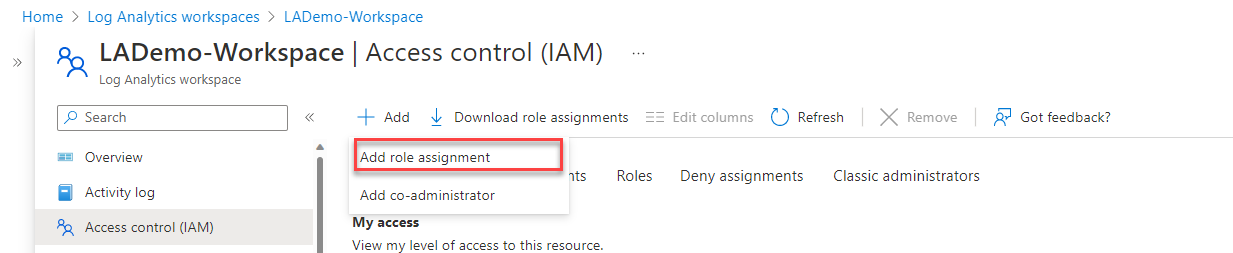

Válassza a Hozzáférés-vezérlés (AIM)>Szerepkör-hozzárendelés hozzáadása>lehetőséget.

Válassza ki a létrehozott egyéni szerepkört, és válassza a Tovább gombot.

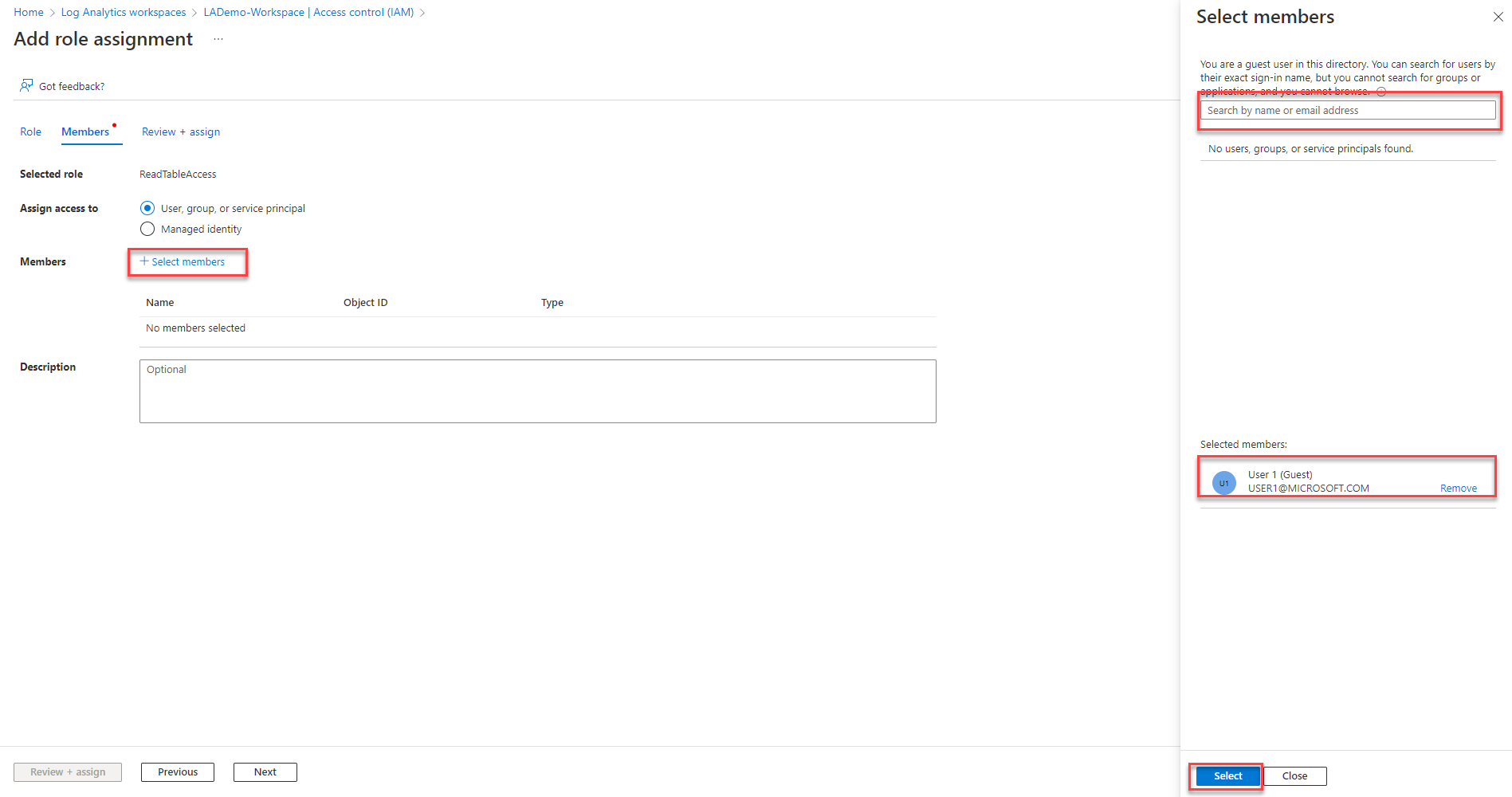

Ekkor megnyílik az Egyéni szerepkör-hozzárendelés hozzáadása képernyő Tagok lapja.

Kattintson a + Tagok kijelölése elemre a Tagok kijelölése képernyő megnyitásához.

Keressen és jelöljön ki egy felhasználót, majd kattintson a Kiválasztás gombra.

Válassza a Véleményezés lehetőséget, és rendelje hozzá.

A felhasználó most már elolvashatja a munkaterület adatait, és lefuttathat egy lekérdezést, de egyetlen táblából sem tud adatokat olvasni.

Ha olvasási hozzáférést szeretne adni a felhasználónak egy adott táblához:

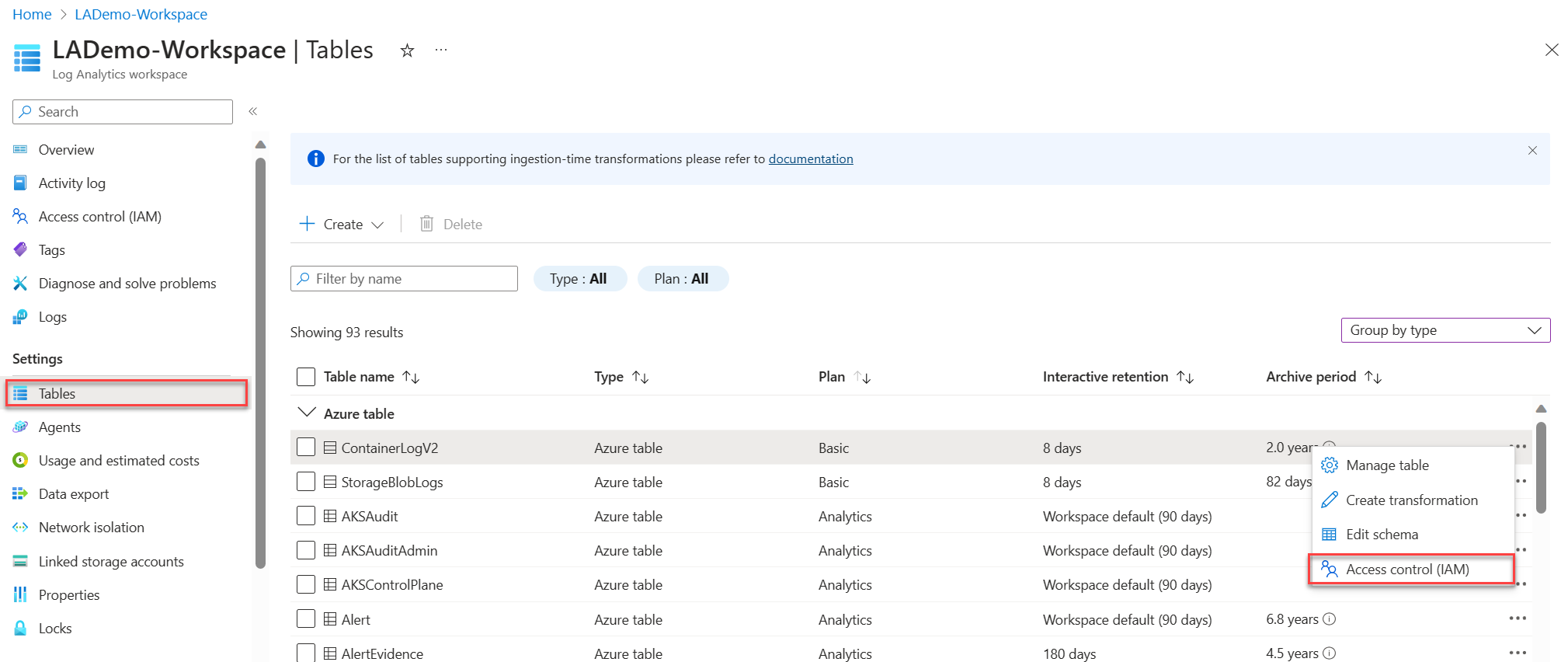

A Log Analytics-munkaterületek menüben válassza a Táblák lehetőséget.

Válassza a táblázattól jobbra található három pontot ( ... ), majd válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

A Hozzáférés-vezérlés (IAM) képernyőn válassza a Szerepkör-hozzárendelés hozzáadása>lehetőséget.

Válassza ki az Olvasó szerepkört, és válassza a Tovább lehetőséget.

Kattintson a + Tagok kijelölése elemre a Tagok kijelölése képernyő megnyitásához.

Keresse meg és jelölje ki a felhasználót, majd kattintson a Kiválasztás gombra.

Válassza a Véleményezés lehetőséget, és rendelje hozzá.

A felhasználó mostantól ebből az adott táblából olvashat adatokat. Szükség szerint olvasási hozzáférést biztosíthat a felhasználónak a munkaterület más tábláihoz.

Régebbi módszer a táblaszintű olvasási hozzáférés beállítására

A táblaszintű örökölt módszer azure-beli egyéni szerepkörök használatával is lehetővé teszi, hogy adott felhasználók vagy csoportok hozzáférjenek a munkaterület adott tábláihoz. Az Azure-beli egyéni szerepkörök munkaterület-környezettel vagy erőforrás-környezet hozzáférés-vezérlési móddal rendelkező munkaterületekre vonatkoznak, függetlenül a felhasználó hozzáférési módjától.

Egy adott táblához való hozzáférés meghatározásához hozzon létre egy egyéni szerepkört:

- Állítsa be a felhasználói engedélyeket a szerepkördefiníció Műveletek szakaszában.

- Az összes tábla hozzáférésének megadására használható

Microsoft.OperationalInsights/workspaces/query/*. - Ha ki szeretné zárni az adott táblákhoz való hozzáférést, amikor helyettesítő karaktert használ a Műveletek alkalmazásban, a szerepkördefiníció NotActions szakaszában listázhatja a kizárt táblákat.

Az alábbi példák egyéni szerepkörműveleteket mutatnak be, amelyek adott táblákhoz való hozzáférést biztosítanak és tiltanak le.

Hozzáférés biztosítása a Szívverés és az AzureActivity táblákhoz:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Csak a SecurityBaseline táblához adjon hozzáférést:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Hozzáférés biztosítása az összes táblához a SecurityAlert tábla kivételével:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Az egyéni táblákhoz kapcsolódó örökölt metódus korlátozásai

Az egyéni táblák olyan adatforrásokból gyűjtött adatokat tárolnak, mint a szöveges naplók és a HTTP Data Collector API. A táblatípus azonosításához tekintse meg a log analytics táblázatadatait.

A táblaszintű hozzáférés régi módszerével nem adhat hozzáférést az egyéni naplótáblákhoz a tábla szintjén, de az összes egyéni naplótáblához biztosíthat hozzáférést. Ha az összes egyéni naplótáblához hozzáférést biztosító szerepkört szeretne létrehozni, hozzon létre egy egyéni szerepkört az alábbi műveletek használatával:

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Táblaszintű hozzáférési szempontok és korlátozások

- A Log Analytics felhasználói felületén a táblaszintű felhasználók megtekinthetik a munkaterület összes táblájának listáját, de csak olyan táblákból tudnak adatokat lekérni, amelyekhez hozzáféréssel rendelkeznek.

- A standard olvasói vagy közreműködői szerepkörök, amelyek tartalmazzák a */olvasási műveletet, felülbírálják a táblaszintű hozzáférés-vezérlést, és hozzáférést biztosítanak a felhasználóknak az összes naplóadathoz.

- A táblaszintű hozzáféréssel rendelkező, de munkaterületszintű engedélyekkel nem rendelkező felhasználók az API-ból férhetnek hozzá a naplóadatokhoz, az Azure Portalról azonban nem.

- Rendszergazda istratorok és az előfizetés tulajdonosai az egyéb engedélybeállításoktól függetlenül minden adattípushoz hozzáférhetnek.

- A munkaterület-tulajdonosokat a rendszer minden más felhasználóhoz hasonlóan kezeli a táblaalapú hozzáférés-vezérléshez.

- Szerepkörök hozzárendelése biztonsági csoportokhoz egyéni felhasználók helyett a hozzárendelések számának csökkentése érdekében. Ez a gyakorlat a meglévő csoportfelügyeleti eszközök használatát is segíti a hozzáférés konfigurálásához és ellenőrzéséhez.

Következő lépések

- Tekintse meg a Log Analytics-ügynök áttekintését az adatközpontban vagy más felhőkörnyezetben lévő számítógépekről származó adatok gyűjtéséhez.

- Lásd: Adatgyűjtés az Azure-beli virtuális gépekről az Azure-beli virtuális gépekről történő adatgyűjtés konfigurálásához.