Titkosított Azure-beli virtuális gépek biztonsági mentése és visszaállítása

Ez a cikk azt ismerteti, hogyan lehet biztonsági másolatot készíteni és visszaállítani a Windows vagy Linux Rendszerű Azure-beli virtuális gépeket (VM-eket) titkosított lemezekkel az Azure Backup szolgáltatás használatával. További információ: Azure-beli virtuális gépek biztonsági mentéseinek titkosítása.

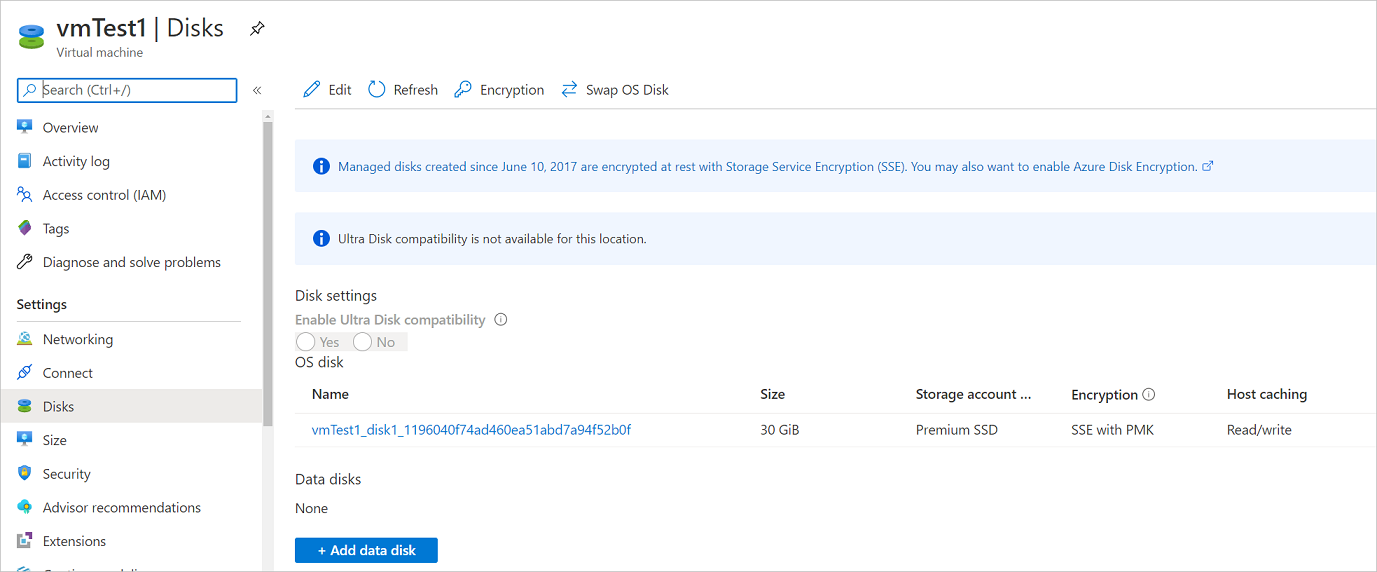

Titkosítás platform által felügyelt kulcsokkal

Alapértelmezés szerint a virtuális gépek összes lemeze automatikusan inaktív állapotban titkosítva lesz a tárolószolgáltatás titkosítását használó platform által felügyelt kulcsok (PMK) használatával. Ezekről a virtuális gépekről az Azure Backup használatával biztonsági másolatot készíthet anélkül, hogy a titkosítás támogatásához szükséges konkrét műveletekre van szükség. A platform által felügyelt kulcsokkal történő titkosítással kapcsolatos további információkért tekintse meg ezt a cikket.

Titkosítás az ügyfelek által felügyelt kulcsokkal

Ha ügyfél által felügyelt kulcsokkal (CMK) titkosítja a lemezeket, a lemezek titkosításához használt kulcs az Azure Key Vaultban lesz tárolva, és ön kezeli. A CMK-t használó Storage Service Encryption (S Standard kiadás) eltér az Azure Disk Encryption (ADE) titkosításától. Az ADE az operációs rendszer titkosítási eszközeit használja. Az S Standard kiadás titkosítja a tárolási szolgáltatás adatait, így bármilyen operációs rendszert vagy rendszerképet használhat a virtuális gépekhez.

Nem kell explicit műveleteket végrehajtania olyan virtuális gépek biztonsági mentéséhez vagy visszaállításához, amelyek ügyfél által felügyelt kulcsokat használnak a lemezeik titkosításához. A tárolóban tárolt virtuális gépek biztonsági mentési adatai ugyanazokkal a módszerekkel lesznek titkosítva, mint a tárolóban használt titkosítás.

A felügyelt lemezek ügyfél által felügyelt kulcsokkal történő titkosításával kapcsolatos további információkért lásd ezt a cikket.

Titkosítás támogatása az ADE használatával

Az Azure Backup támogatja azon Azure-beli virtuális gépek biztonsági mentését, amelyek operációs rendszere/adatlemezei Azure Disk Encryption (ADE) titkosítással vannak titkosítva. Az ADE a BitLockert használja a Windows rendszerű virtuális gépek titkosításához, valamint a Linux rendszerű virtuális gépek dm-titkosítási funkcióját. Az ADE integrálható az Azure Key Vaulttal a lemeztitkosítási kulcsok és titkos kódok kezeléséhez. A Key Vault kulcstitkosítási kulcsai (KEK-k) további biztonsági réteg hozzáadására használhatók, titkosítási titkos kulcsokat titkosítva, mielőtt a Key Vaultba írják őket.

Az Azure Backup a Microsoft Entra alkalmazással és anélkül is készíthet biztonsági másolatot és állíthat vissza Azure-beli virtuális gépeket az ADE használatával, az alábbi táblázatban összefoglalva.

| Virtuális merevlemez típusa | ADE (BEK/dm-crypt) | ADE és KEK |

|---|---|---|

| Menedzselt | Igen | Igen |

| Felügyelt | Igen | Igen |

- További információ az ADE-ről, a Key Vaultról és a KEK-ekről.

- Olvassa el az Azure-beli virtuálisgép-lemeztitkosítással kapcsolatos gyakori kérdéseket .

Korlátozások

- Ugyanahhoz az előfizetéshez tartozó ADE-titkosított virtuális gépek biztonsági mentésére és visszaállítására is lehetőség van.

- Az Azure Backup támogatja az önálló kulcsokkal titkosított virtuális gépeket. A virtuális gépek titkosításához használt tanúsítványok részét képező kulcsok jelenleg nem támogatottak.

- Az Azure Backup támogatja a titkosított Azure-beli virtuális gépek régiók közötti visszaállítását az Azure párosított régióiba. További információ: támogatási mátrix.

- Az ADE-titkosított virtuális gépek nem állíthatók helyre fájl-/mappaszinten. A fájlok és mappák visszaállításához a teljes virtuális gépet helyre kell állítania.

- A virtuális gépek visszaállításakor nem használhatja a meglévő virtuális gép lecserélését az ADE titkosított virtuális gépekhez. Ez a beállítás csak titkosítatlan felügyelt lemezek esetén támogatott.

Előkészületek

Mielőtt hozzákezd, tegye a következőket:

- Győződjön meg arról, hogy rendelkezik egy vagy több Olyan Windows vagy Linux rendszerű virtuális géppel, amelyen engedélyezve van az ADE.

- Tekintse át az Azure-beli virtuális gépek biztonsági mentésének támogatási mátrixát

- Hozzon létre egy Recovery Services Backup-tárolót, ha nincs ilyenje.

- Ha engedélyezi a biztonsági mentéshez már engedélyezett virtuális gépek titkosítását, egyszerűen meg kell adnia a Biztonsági mentést a Key Vault eléréséhez szükséges engedélyekkel, hogy a biztonsági mentések zavartalanul folytatódhassanak. További információ az engedélyek hozzárendeléséről.

Emellett néhány dolgot is el kell végeznie bizonyos körülmények között:

- Telepítse a virtuálisgép-ügynököt a virtuális gépre: Az Azure Backup biztonsági másolatot készít az Azure-beli virtuális gépekről a gépen futó Azure-beli virtuálisgép-ügynök bővítményének telepítésével. Ha a virtuális gép egy Azure Marketplace-rendszerképből lett létrehozva, az ügynök telepítve van és fut. Ha egyéni virtuális gépet hoz létre, vagy helyszíni gépet migrál, előfordulhat, hogy manuálisan kell telepítenie az ügynököt.

Biztonsági mentési szabályzat konfigurálása

Ha még nem hozott létre Helyreállítási tárat, kövesse az alábbi utasításokat.

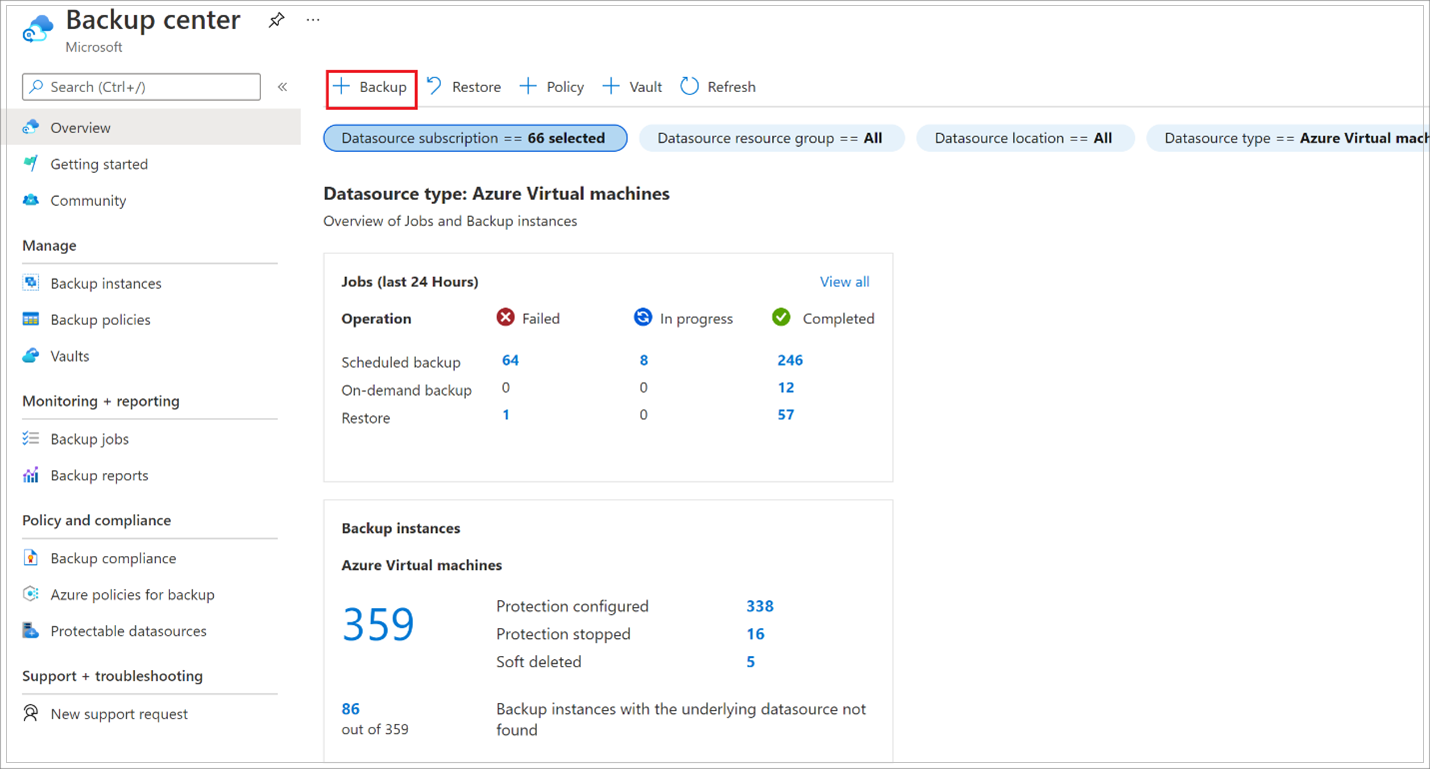

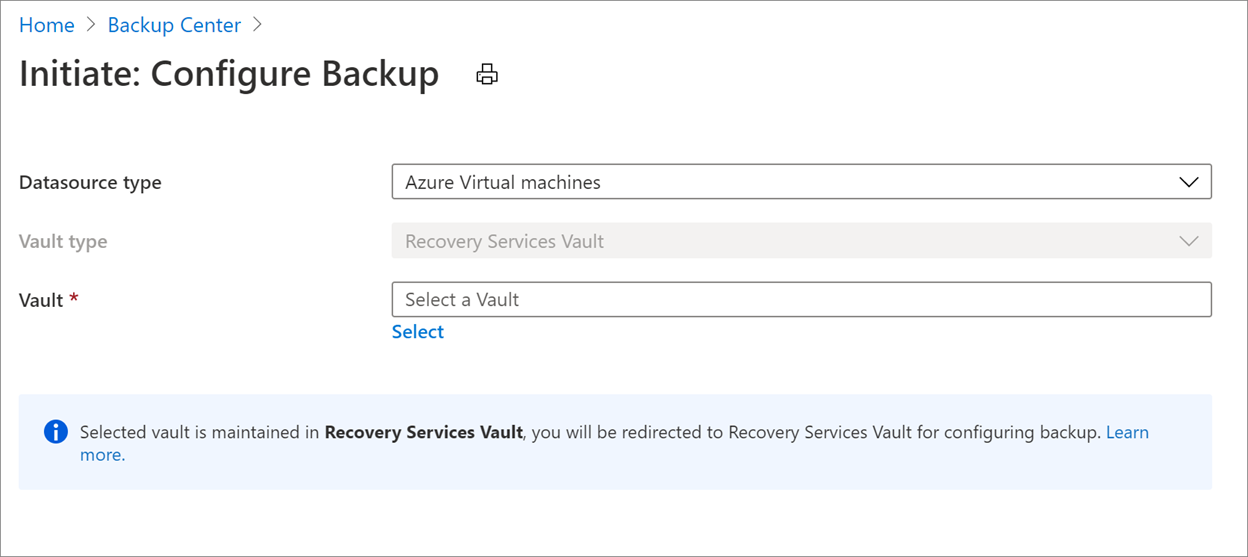

Lépjen a Biztonsági mentési központba, és kattintson a +Biztonsági mentés gombra az Áttekintés lapon

Válassza ki az Azure-beli virtuális gépeket adatforrástípusként, és válassza ki a létrehozott tárolót, majd kattintson a Folytatás gombra.

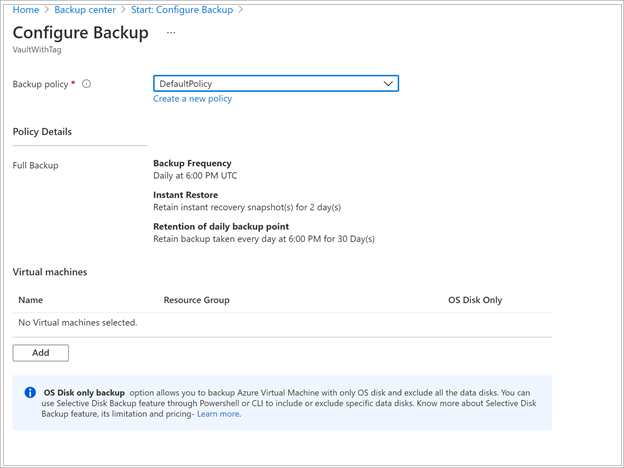

Válassza ki a tárolóhoz társítani kívánt szabályzatot, majd kattintson az OK gombra.

- A biztonsági mentési szabályzat meghatározza, hogy mikor és mennyi ideig tárolják a biztonsági mentéseket.

- Az alapértelmezett házirend részletei megtalálhatók a legördülő menüben.

Ha nem szeretné használni az alapértelmezett szabályzatot, válassza az Új létrehozása lehetőséget, és hozzon létre egy egyéni szabályzatot.

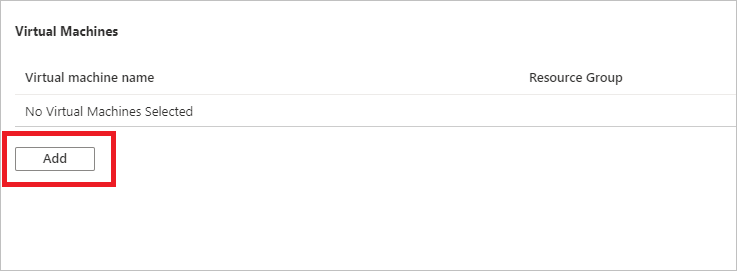

A Virtuális gépek területen válassza a Hozzáadás lehetőséget.

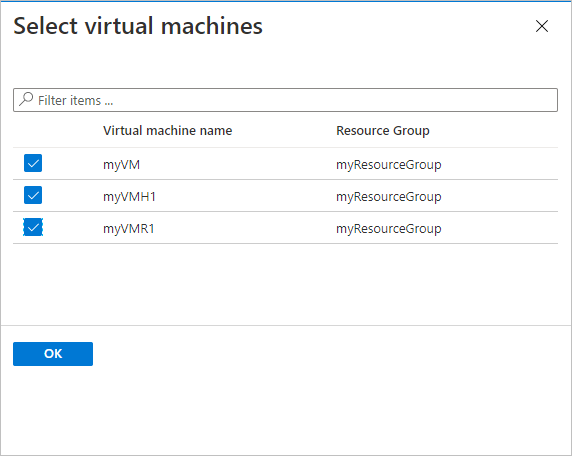

Válassza ki a kiválasztott szabályzattal biztonsági másolatot készíteni kívánt titkosított virtuális gépeket, és válassza az OK gombot.

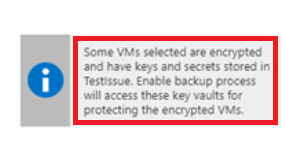

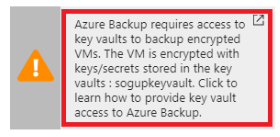

Ha Azure Key Vaultot használ, a tároló oldalán egy üzenet jelenik meg, amely szerint az Azure Backupnak írásvédett hozzáférésre van szüksége a Key Vault kulcsaihoz és titkos kulcsaihoz.

Ha ezt az üzenetet kapja, nincs szükség műveletre.

Ha ezt az üzenetet kapja, az alábbi eljárásnak megfelelően be kell állítania az engedélyeket.

Válassza a Biztonsági mentés engedélyezése lehetőséget a biztonsági mentési szabályzat tárolóban való üzembe helyezéséhez, valamint a kijelölt virtuális gépek biztonsági mentésének engedélyezéséhez.

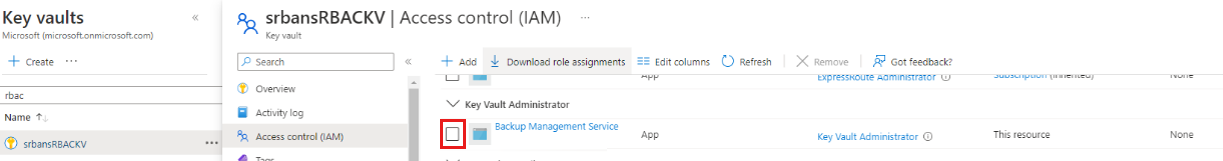

ADE-titkosított virtuális gépek biztonsági mentése RBAC-kompatibilis kulcstartókkal

Ha azure RBAC-kompatibilis kulcstartókkal szeretné engedélyezni az ADE-titkosított virtuális gépek biztonsági mentését, a Key Vault Rendszergazda istrator szerepkört a Microsoft Entra biztonsági mentéskezelési szolgáltatás alkalmazásához kell hozzárendelnie egy szerepkör-hozzárendelés hozzáadásával a key vault hozzáférés-vezérlésében.

Ismerje meg a különböző elérhető szerepköröket. A Key Vault Rendszergazda istrator szerepkör lehetővé teszi a titkos kódok és kulcsok lekérését, listázását és biztonsági mentését.

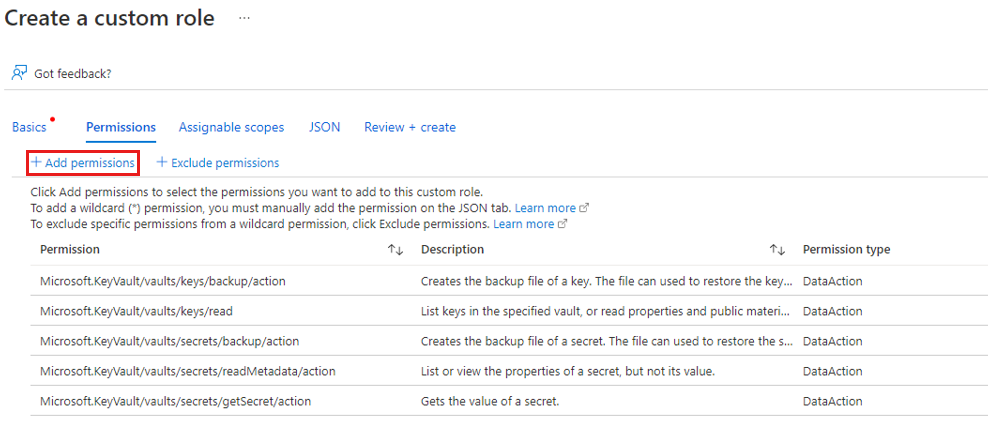

Az Azure RBAC-kompatibilis kulcstartókhoz az alábbi engedélykészlettel hozhat létre egyéni szerepkört. Megtudhatja , hogyan hozhat létre egyéni szerepkört.

| Action | Leírás |

|---|---|

| Microsoft.KeyVault/vaults/keys/backup/action | Létrehozza egy kulcs biztonsági mentési fájlját. |

| Microsoft.KeyVault/vaults/secrets/backup/action | Létrehozza egy titkos kód biztonsági mentési fájlját. |

| Microsoft.KeyVault/vaults/secrets/getSecret/action | Lekéri egy titkos kód értékét. |

| Microsoft.KeyVault/vaults/keys/read | Listakulcsok a megadott tárolóban, illetve olvasási tulajdonságok és nyilvános anyagok. |

| Microsoft.KeyVault/vaults/secrets/readMetadata/action | Egy titkos kód tulajdonságait listázhatja vagy tekintheti meg, az értékeit azonban nem. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

Biztonsági mentési feladat aktiválása

A kezdeti biztonsági mentés az ütemezésnek megfelelően fog futni, de azonnal futtathatja az alábbiak szerint:

- Lépjen a Biztonsági mentési központba , és válassza a Backup Instances (Példányok biztonsági mentése) menüelemet.

- Válassza ki az Azure-beli virtuális gépeket adatforrástípusként, és keresse meg a biztonsági mentéshez konfigurált virtuális gépet.

- Kattintson a jobb gombbal a megfelelő sorra, vagy válassza a további ikont (...), majd kattintson a Biztonsági mentés most parancsra.

- A Biztonsági mentés most területen a naptár vezérlőelem használatával jelölje ki azt a napot, amikor a helyreállítási pontot meg kell őrizni. Ezután válassza az OK gombot .

- A portál értesítéseinek figyelése. A feladat előrehaladásának figyeléséhez nyissa meg a Biztonsági mentési központ>Biztonsági mentési feladatait, és szűrje a folyamatban lévő feladatok listáját. A virtuális gép méretétől függően a kezdeti biztonsági mentés létrehozása hosszabb időt vehet igénybe.

Engedélyek megadása

Az Azure Backupnak írásvédett hozzáférésre van szüksége a kulcsok és titkos kódok biztonsági mentéséhez, valamint a kapcsolódó virtuális gépekhez.

- A Key Vault az Azure-előfizetés Microsoft Entra-bérlőjéhez van társítva. Ha Ön tagfelhasználó, az Azure Backup további művelet nélkül hozzáférést szerez a Key Vaulthoz.

- Ha Ön vendégfelhasználó, meg kell adnia az Azure Backup engedélyeit a kulcstartó eléréséhez. A titkosított virtuális gépek biztonsági mentésének konfigurálásához hozzáféréssel kell rendelkeznie a kulcstartókhoz.

Ha Azure RBAC-engedélyeket szeretne biztosítani a Key Vaulthoz, tekintse meg ezt a cikket.

Engedélyek beállítása:

Az Azure Portalon válassza a Minden szolgáltatás lehetőséget, és keresse meg a Kulcstartókat.

Válassza ki a biztonsági mentésre készülő titkosított virtuális géphez társított kulcstartót.

Tipp.

A virtuális gép társított kulcstartójának azonosításához használja a következő PowerShell-parancsot. Cserélje le az erőforráscsoport nevét és a virtuális gép nevét:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusKeresse meg a kulcstartó nevét ebben a sorban:

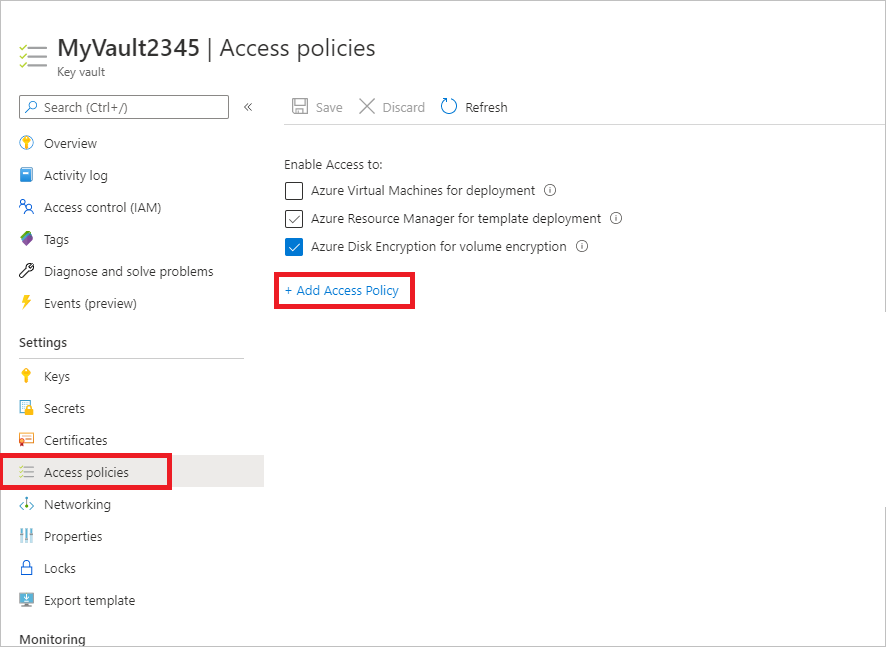

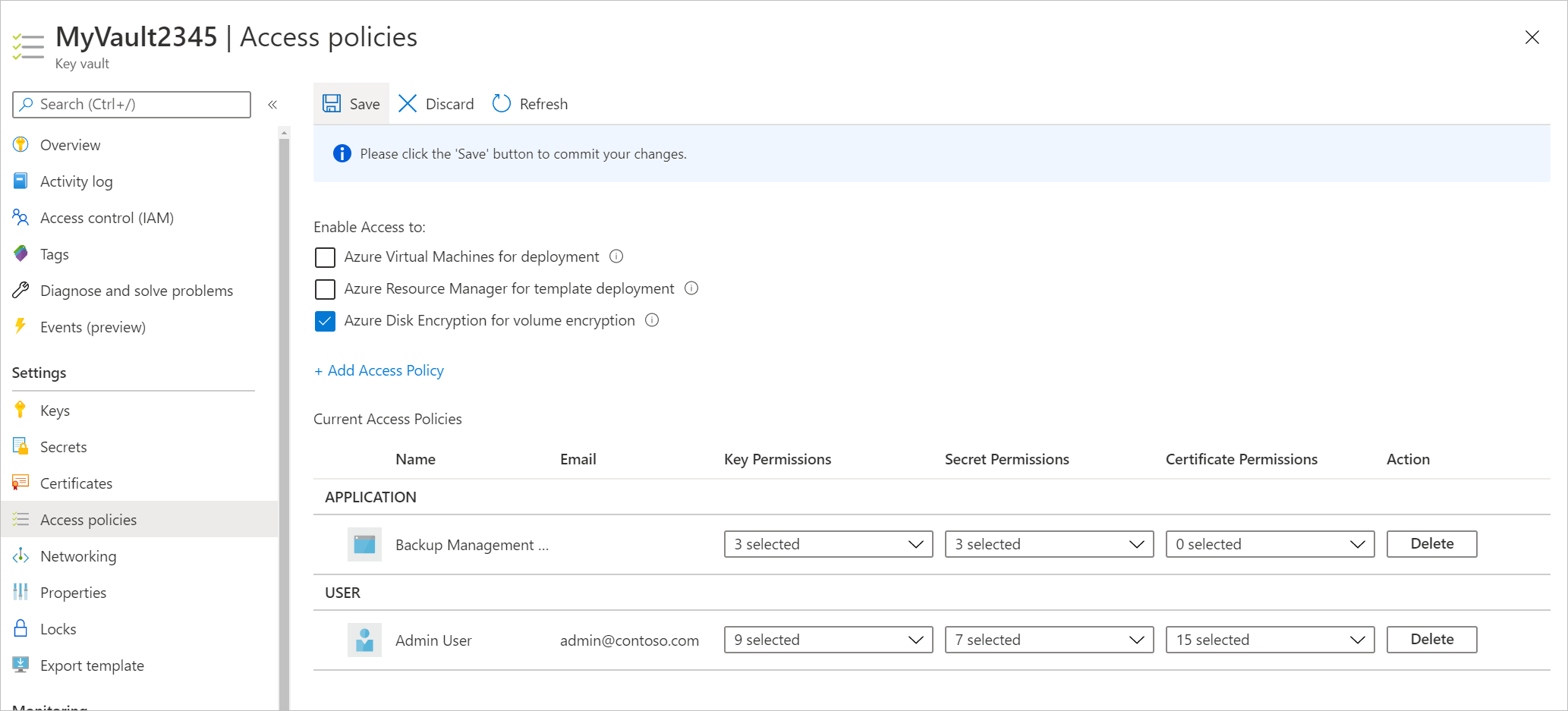

SecretUrl : https://<keyVaultName>.vault.azure.netVálassza az Access-szabályzatok>hozzáférési szabályzat hozzáadása lehetőséget.

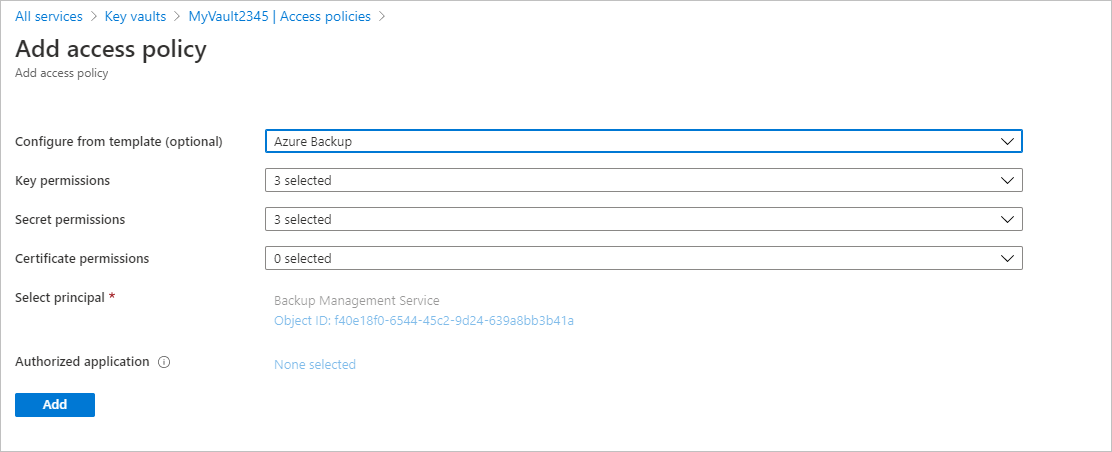

Az Add access policy>Configure from template (nem kötelező) területen válassza az Azure Backup lehetőséget.

- A kulcs- és titkos kulcsengedélyek esetében a szükséges engedélyek előre be vannak töltve.

- Ha a virtuális gép csak a BEK használatával van titkosítva, távolítsa el a kulcsengedélyek kijelölését, mivel csak titkos kulcsokra vonatkozó engedélyekre van szüksége.

Select Add. A biztonsági mentéskezelési szolgáltatás hozzá lesz adva az Access-szabályzatokhoz.

Válassza a Mentés lehetőséget, ha meg szeretné adni az Azure Backupnak az engedélyeket.

A hozzáférési szabályzatot a PowerShell vagy a parancssori felület használatával is beállíthatja.

Következő lépések

Titkosított Azure-beli virtuális gépek visszaállítása

Ha bármilyen problémába ütközik, tekintse át az alábbi cikkeket:

- Gyakori hibák a titkosított Azure-beli virtuális gépek biztonsági mentésekor és visszaállításakor.

- Azure-beli virtuálisgép-ügynökkel/biztonsági mentési bővítményekkel kapcsolatos problémák.