Az Azure Firewall integrálása az Azure Standard Load Balancerrel

Az Azure Firewall integrálhatja egy virtuális hálózatba egy Azure-standard Load Balancer (nyilvános vagy belső) használatával.

Az előnyben részesített kialakítás egy belső terheléselosztó integrálása az Azure-tűzfallal, mivel ez egy sokkal egyszerűbb kialakítás. Ha már van üzembe helyezett nyilvános terheléselosztója, és meg akarja tartani, használhatja azt is. Tisztában kell lennie azonban egy aszimmetrikus útválasztási problémával, amely megakadályozhatja a nyilvános terheléselosztót alkalmazó forgatókönyv működését.

A Azure Load Balancer kapcsolatos további információkért lásd: Mi az a Azure Load Balancer?

Nyilvános Load Balancer

Nyilvános terheléselosztó esetén a terheléselosztó nyilvános előtérbeli IP-címmel van üzembe helyezve.

Aszimmetrikus útválasztás

Az aszimmetrikus útválasztás az a hely, ahol egy csomag egy elérési utat vezet a célhoz, és egy másik elérési utat választ a forráshoz való visszatéréskor. Ez a probléma akkor fordul elő, ha egy alhálózat alapértelmezett útvonala a tűzfal magánhálózati IP-címére megy, és nyilvános terheléselosztót használ. Ebben az esetben a bejövő terheléselosztó forgalma a nyilvános IP-címén keresztül érkezik, de a visszatérési útvonal a tűzfal magánhálózati IP-címén halad át. Mivel a tűzfal állapotalapú, elveti a visszatérő csomagot, mert a tűzfal nem tud ilyen létrehozott munkamenetről.

Az útválasztási probléma megoldása

Amikor egy Azure Firewall helyez üzembe egy alhálózaton, az egyik lépés egy alapértelmezett útvonal létrehozása az alhálózat számára, amely a csomagokat az AzureFirewallSubneten található tűzfal magánhálózati IP-címén keresztül irányítja. További információ: Oktatóanyag: Azure Firewall üzembe helyezése és konfigurálása a Azure Portal használatával.

Amikor bevezeti a tűzfalat a terheléselosztó forgatókönyvébe, azt szeretné, hogy az internetes forgalom a tűzfal nyilvános IP-címén keresztül érkezzenek be. Innen a tűzfal alkalmazza a tűzfalszabályokat, és a csomagokat a terheléselosztó nyilvános IP-címére irányítja. Itt jelentkezik a probléma. A csomagok a tűzfal nyilvános IP-címére érkeznek, de a magánhálózati IP-címen (az alapértelmezett útvonal használatával) térnek vissza a tűzfalra. A probléma elkerülése érdekében hozzon létre egy további állomásútvonalat a tűzfal nyilvános IP-címéhez. A tűzfal nyilvános IP-címére érkező csomagok az interneten keresztül vannak átirányítva. Így elkerülhető, hogy az alapértelmezett útvonal a tűzfal magánhálózati IP-címére kerüljön.

Példa útválasztási táblázatra

Az alábbi útvonalak például a 20.185.97.136-os nyilvános IP-címen és a 10.0.1.4-es magánhálózati IP-címen található tűzfalhoz tartoznak.

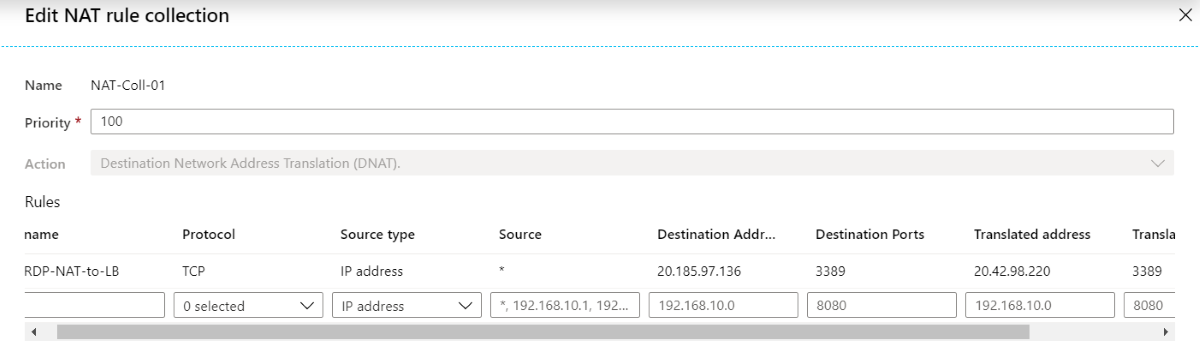

PÉLDA NAT-szabályra

A következő példában egy NAT-szabály lefordítja az RDP-forgalmat a tűzfalra a 20.185.97.136-os időpontban a terheléselosztónak a 20.42.98.220-nál:

Állapotminták

Ne feledje, hogy a terheléselosztó készletében lévő gazdagépeken futó webszolgáltatással kell rendelkeznie, ha TCP-állapotmintákat használ a 80-s porthoz, vagy HTTP/HTTPS-mintavételeket.

Belső terheléselosztó

Belső terheléselosztó esetén a terheléselosztó privát előtérbeli IP-címmel van üzembe helyezve.

Ezzel a forgatókönyvvel nincs aszimmetrikus útválasztási probléma. A bejövő csomagok a tűzfal nyilvános IP-címére érkeznek, le lesznek fordítva a terheléselosztó magánhálózati IP-címére, majd ugyanazzal a visszatérési útvonallal térnek vissza a tűzfal magánhálózati IP-címére.

Így a nyilvános terheléselosztó forgatókönyvéhez hasonlóan telepítheti ezt a forgatókönyvet, de a tűzfal nyilvános IP-cím gazdagépének útvonala nélkül.

A háttérkészlet virtuális gépei kimenő internetkapcsolattal rendelkezhetnek a Azure Firewall keresztül. Konfiguráljon egy felhasználó által megadott útvonalat a virtuális gép alhálózatán a tűzfallal a következő ugrásként.

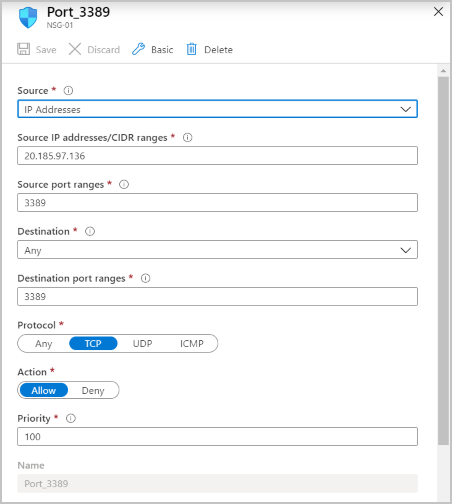

További biztonság

A terheléselosztási forgatókönyv biztonságának további növelése érdekében használhat hálózati biztonsági csoportokat (NSG-ket).

Létrehozhat például egy NSG-t a háttérbeli alhálózaton, ahol a terheléselosztású virtuális gépek találhatók. Engedélyezze a tűzfal IP-címéről/portjáról érkező bejövő forgalmat.

Az NSG-kkel kapcsolatos további információkért lásd: Biztonsági csoportok.

Következő lépések

- Megtudhatja, hogyan helyezhet üzembe és konfigurálhat Azure Firewall.