Összegyűjtött adatok vizualizációja

Ebben a cikkben megtudhatja, hogyan tekintheti meg és figyelheti gyorsan a környezetében zajló eseményeket a Microsoft Sentinel használatával. Miután csatlakoztatta az adatforrásokat a Microsoft Sentinelhez, azonnal megjelenítheti és elemezheti az adatokat, hogy megtudja, mi történik az összes csatlakoztatott adatforrásban. A Microsoft Sentinel olyan munkafüzeteket biztosít, amelyek teljes körűen biztosítják az Azure-ban már elérhető eszközök, valamint a naplók és lekérdezések elemzéséhez beépített táblákat és diagramokat. Használhat munkafüzetsablonokat, vagy egyszerűen, az alapoktól kezdve vagy egy meglévő munkafüzeten alapuló új munkafüzetet hozhat létre.

Vizualizáció lekérése

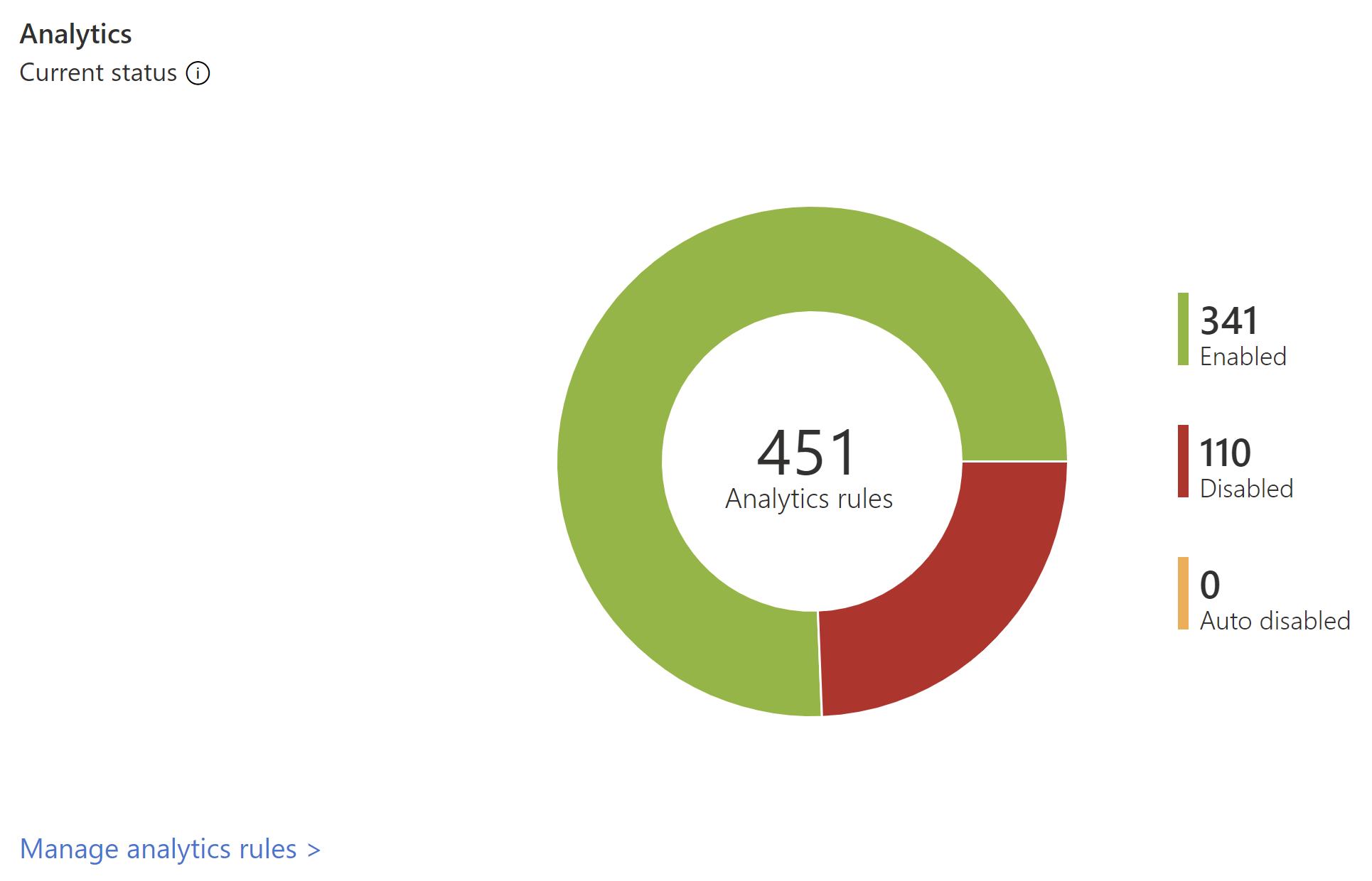

A környezeten zajló események vizualizálásához és elemzéséhez először tekintse meg az áttekintő irányítópultot, hogy képet kapjon a szervezet biztonsági helyzetéről. A zaj csökkentése és a szükséges riasztások számának minimalizálása érdekében a Microsoft Sentinel egy fúziós technikával korrelálja a riasztásokat incidensekkel. Az incidensek kapcsolódó riasztások csoportjai, amelyek együttesen létrehoznak egy végrehajtható incidenst, amelyet kivizsgálhat és megoldhat.

Az Azure Portalon válassza a Microsoft Sentinelt, majd válassza ki a figyelni kívánt munkaterületet.

Ha frissíteni szeretné az irányítópult összes szakaszának adatait, válassza a Frissítés lehetőséget az irányítópult tetején. A teljesítmény javítása érdekében az irányítópult egyes szakaszainak adatai előre kiszámítva lesznek, és az egyes szakaszok tetején láthatja a frissítési időt.

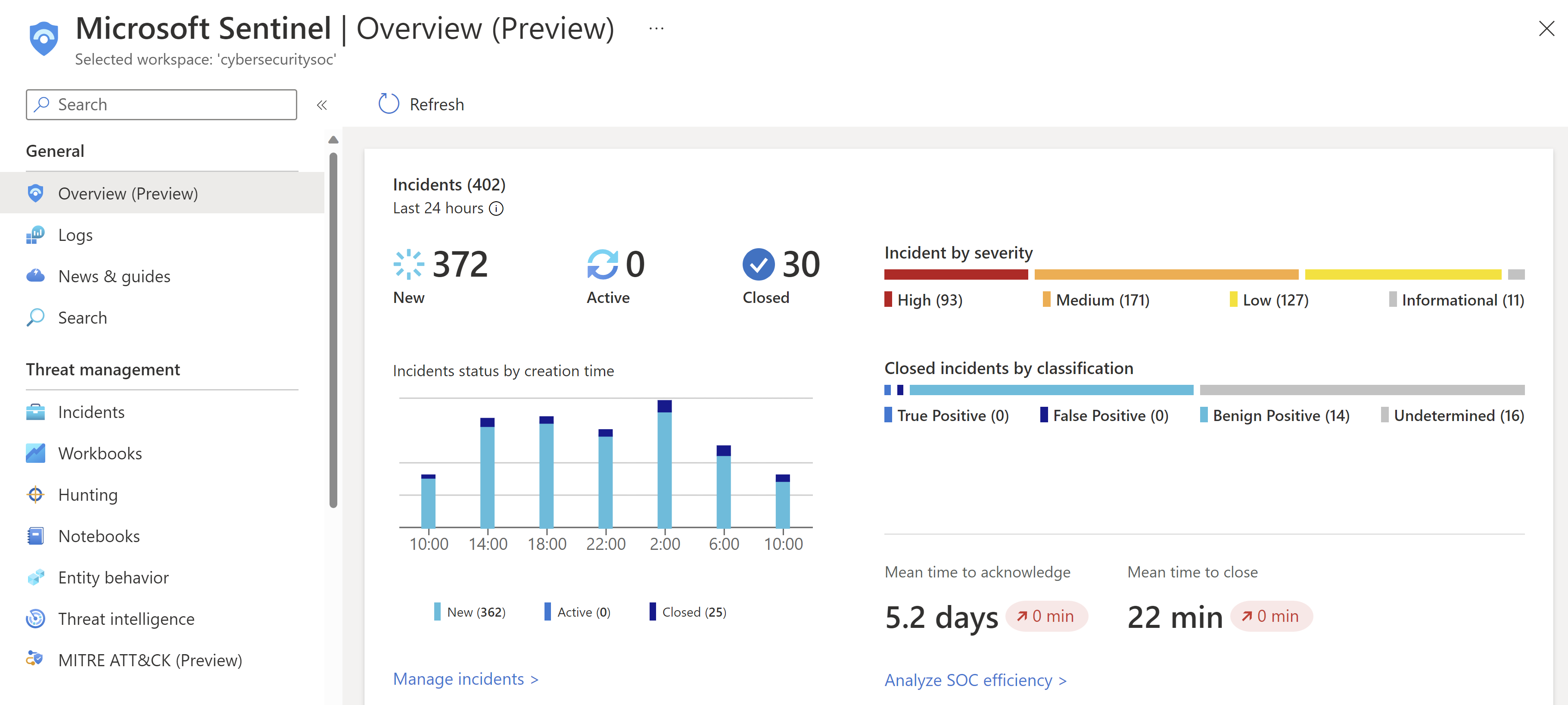

Incidensadatok megtekintése

Az Incidensek területen különböző típusú incidensadatok láthatók.

- A bal felső sarokban látható az új, aktív és lezárt incidensek száma az elmúlt 24 órában.

- A jobb felső sarokban súlyosság szerint rendszerezett incidensek láthatók, a bezárt incidensek pedig a záró besorolás szerint.

- A bal alsó sarokban egy gráf négyórás időközönként, létrehozási idő szerint bontja fel az incidens állapotát.

- A jobb alsó sarokban látható az incidensek nyugtázásának átlagos ideje és a lezárás átlagos ideje, az SOC-hatékonysági munkafüzetre mutató hivatkozással.

Automatizálási adatok megtekintése

Az Automation alatt különböző típusú automatizálási adatok láthatók.

- Felül megjelenik az automatizálási szabályok tevékenységeinek összegzése: Az automatizálás által bezárt incidensek, az automatizálás mentésének időpontja és a kapcsolódó forgatókönyvek állapota.

- Az összegzés alatt egy grafikon összefoglalja az automatizálás által végrehajtott műveletek számát művelettípus szerint.

- Alul található az aktív automatizálási szabályok száma az automatizálási panelre mutató hivatkozással.

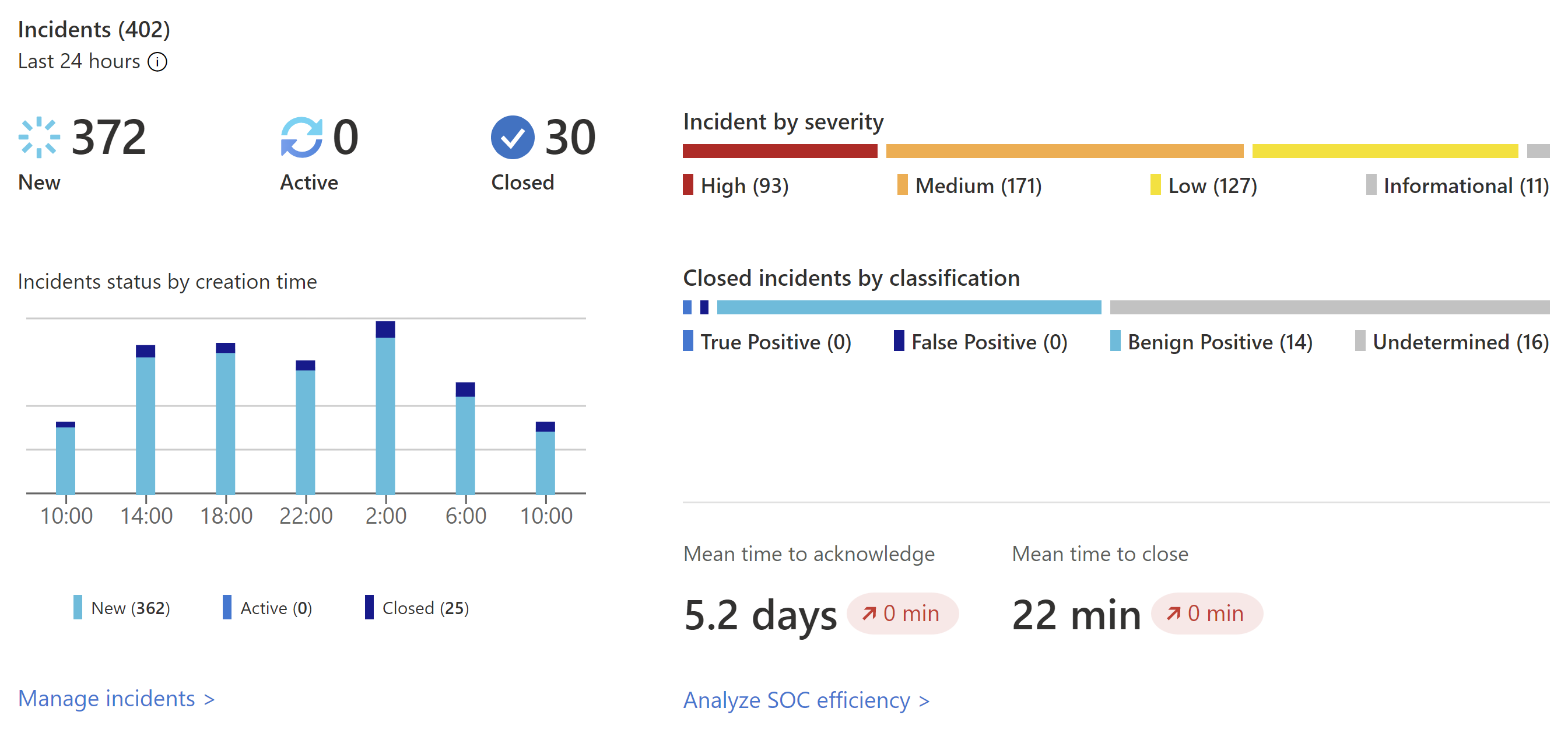

Adatrekordok, adatgyűjtők és fenyegetésfelderítés állapotának megtekintése

Az Adatok területen különböző típusú adatok láthatók az adatrekordokon, az adatgyűjtőken és a fenyegetésfelderítésen.

- A bal oldali grafikonon a Microsoft Sentinel által az elmúlt 24 órában gyűjtött rekordok száma látható az előző 24 órához képest, valamint az adott időszakban észlelt rendellenességeket.

- A jobb felső sarokban megjelenik az adatösszekötő állapotának összegzése, amely nem megfelelő és aktív összekötőkkel van osztva. A nem kifogástalan összekötők azt jelzik , hogy hány összekötőnek van hibája. Az aktív összekötők a Microsoft Sentinelbe adatstreamelő összekötők, amelyeket az összekötőben található lekérdezés mér.

- A jobb alsó sarokban a Microsoft Sentinel fenyegetésfelderítési rekordjait láthatja a biztonsági rés jelzése alapján.

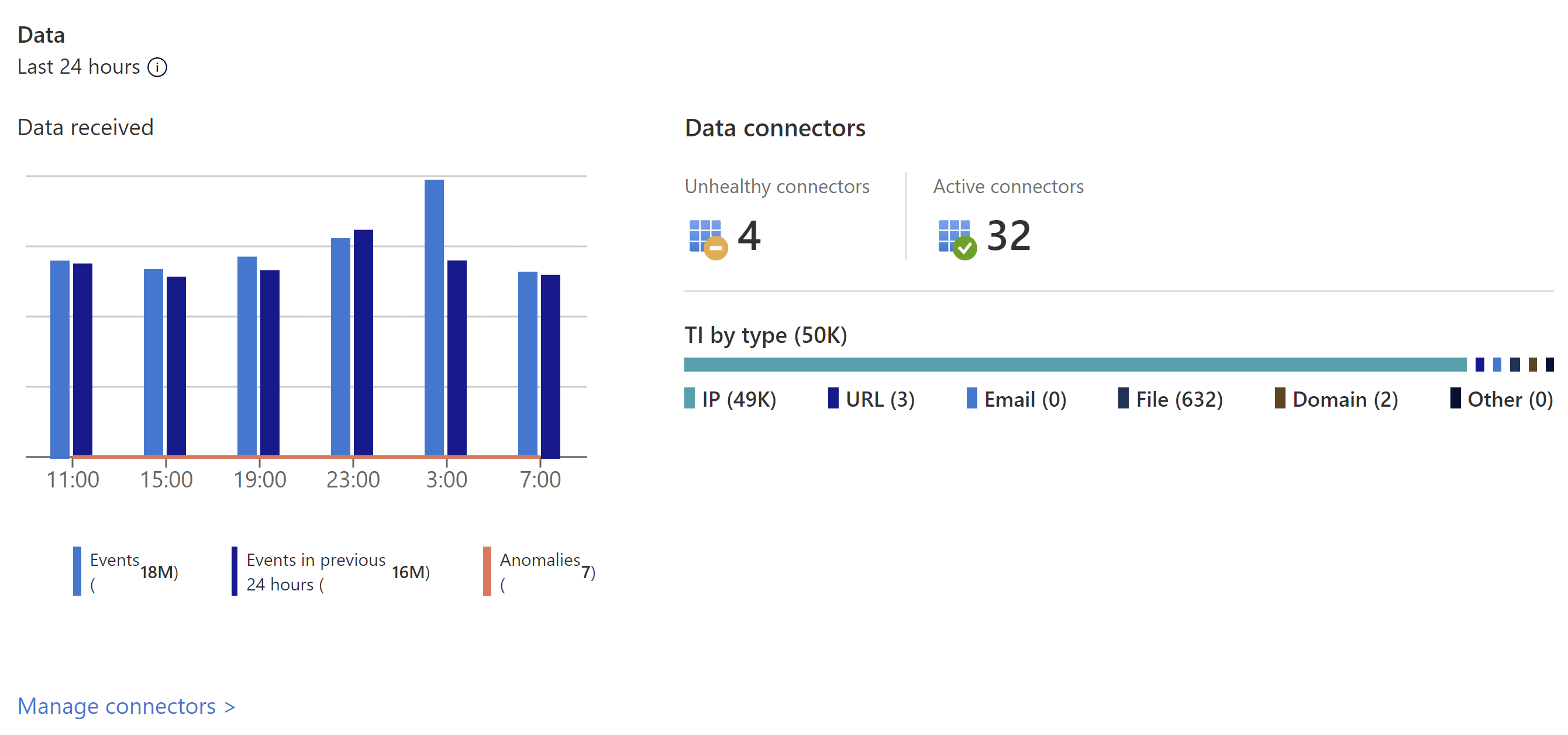

Elemzési adatok megtekintése

Az elemzési szabályok adatait az Elemzés területen tekintheti meg.

Az elemzési szabályok száma a Microsoft Sentinelben engedélyezett, letiltott vagy automatikusan letiltott állapot alapján jelenik meg.

Munkafüzetsablonok használata

A munkafüzetsablonok integrált adatokat biztosítanak a csatlakoztatott adatforrásokból, így részletesen megismerheti az ezekben a szolgáltatásokban létrehozott eseményeket. A munkafüzetsablonok közé tartoznak a Microsoft Entra-azonosítók, az Azure-tevékenységesemények és a helyszíni események, amelyek a Windows-események kiszolgálóitól, a belső riasztásoktól, bármely külső féltől származó adatok lehetnek, beleértve a tűzfal forgalmi naplóit, az Office 365-öt és a Windows-eseményeken alapuló nem biztonságos protokollokat. A munkafüzetek Azure Monitor-munkafüzeteken alapulnak, így nagyobb testreszabhatóságot és rugalmasságot biztosítanak a saját munkafüzetek tervezésében. További információ: Munkafüzetek.

- A Gépház csoportban válassza a Munkafüzetek lehetőséget. A Saját munkafüzetek csoportban láthatja az összes mentett munkafüzetet. A Sablonok területen megtekintheti a telepített munkafüzetsablonokat. További munkafüzetsablonok kereséséhez lépjen a Microsoft Sentinel Tartalomközpontjához termékmegoldások vagy különálló tartalmak telepítéséhez.

- Keressen egy adott munkafüzetet az egyes ajánlatok teljes listájának és leírásának megtekintéséhez.

- Feltéve, hogy a Microsoft Entra ID-t használja a Microsoft Sentinel használatához, javasoljuk, hogy telepítse a Microsoft Sentinelhez készült Microsoft Entra-megoldást, és használja a következő munkafüzeteket:

Microsoft Entra-azonosító: Használja az alábbiak egyikét vagy mindkettőt:

- A Microsoft Entra-bejelentkezések idővel elemzik a bejelentkezéseket, hogy kiderüljön, vannak-e rendellenességek. Ez a munkafüzet alkalmazás, eszköz és hely sikertelen bejelentkezését biztosítja, hogy egy pillantással észrevehesse, ha valami szokatlan történik. Figyeljen több sikertelen bejelentkezésre.

- A Microsoft Entra naplózási naplói elemzik a rendszergazdai tevékenységeket, például a felhasználók módosításait (hozzáadás, eltávolítás stb.), a csoportlétrehozásokat és a módosításokat.

Telepítse a megfelelő megoldást egy munkafüzet hozzáadásához a tűzfalhoz. Telepítse például a Microsoft Sentinel Palo Alto tűzfalmegoldását a Palo Alto-munkafüzetek hozzáadásához. A munkafüzetek elemzik a tűzfal forgalmát, összefüggéseket biztosítanak a tűzfaladatok és a fenyegetésesemények között, és kiemelik a gyanús eseményeket az entitások között. A munkafüzetek információt nyújtanak a forgalom trendjeiről, és lehetővé teszik az eredmények részletezésében és szűrésében.

A munkafüzeteket testre szabhatja a fő lekérdezés  szerkesztésével. A gombra

szerkesztésével. A gombra  kattintva megnyithatja a Log Analyticst a lekérdezés szerkesztéséhez, és kiválaszthatja a három pontot (...), és kiválaszthatja a Csempeadatok testreszabása lehetőséget, amellyel szerkesztheti a fő időszűrőt, vagy eltávolíthatja az adott csempéket a munkafüzetből.

kattintva megnyithatja a Log Analyticst a lekérdezés szerkesztéséhez, és kiválaszthatja a három pontot (...), és kiválaszthatja a Csempeadatok testreszabása lehetőséget, amellyel szerkesztheti a fő időszűrőt, vagy eltávolíthatja az adott csempéket a munkafüzetből.

A lekérdezések használatával kapcsolatos további információkért lásd : Oktatóanyag: Vizualizációs adatok a Log Analyticsben

Új csempe hozzáadása

Ha új csempét szeretne hozzáadni, hozzáadhatja egy meglévő munkafüzethez, akár egy ön által létrehozott, akár egy Beépített Microsoft Sentinel-munkafüzethez.

- A Log Analyticsben hozzon létre egy csempét a Log Analytics Visual-adataiban található utasítások alapján.

- A csempe létrehozása után a Rögzítés csoportban jelölje ki azt a munkafüzetet, amelyben meg szeretné jeleníteni a csempét.

Új munkafüzetek létrehozása

Létrehozhat új munkafüzetet az alapoktól, vagy használhat munkafüzetsablont az új munkafüzet alapjául.

- Ha új munkafüzetet szeretne létrehozni az alapoktól, válassza a Munkafüzetek , majd az +Új munkafüzet lehetőséget.

- Jelölje ki azt az előfizetést, amelyben a munkafüzet létrejön, és adjon neki egy leíró nevet. Minden munkafüzet egy Azure-erőforrás, mint bármely más, és hozzárendelheti a szerepköröket (Azure RBAC) annak meghatározásához és korlátozásához, hogy ki férhet hozzá.

- Ahhoz, hogy megjelenjen a munkafüzetekben a vizualizációk rögzítéséhez, meg kell osztania. Kattintson a Megosztás , majd a Felhasználók kezelése elemre.

- A hozzáférés- és szerepkör-hozzárendelések ellenőrzése ugyanúgy használható, mint bármely más Azure-erőforrás esetében. További információ: Azure-munkafüzetek megosztása az Azure RBAC használatával.

Új munkafüzetpéldák

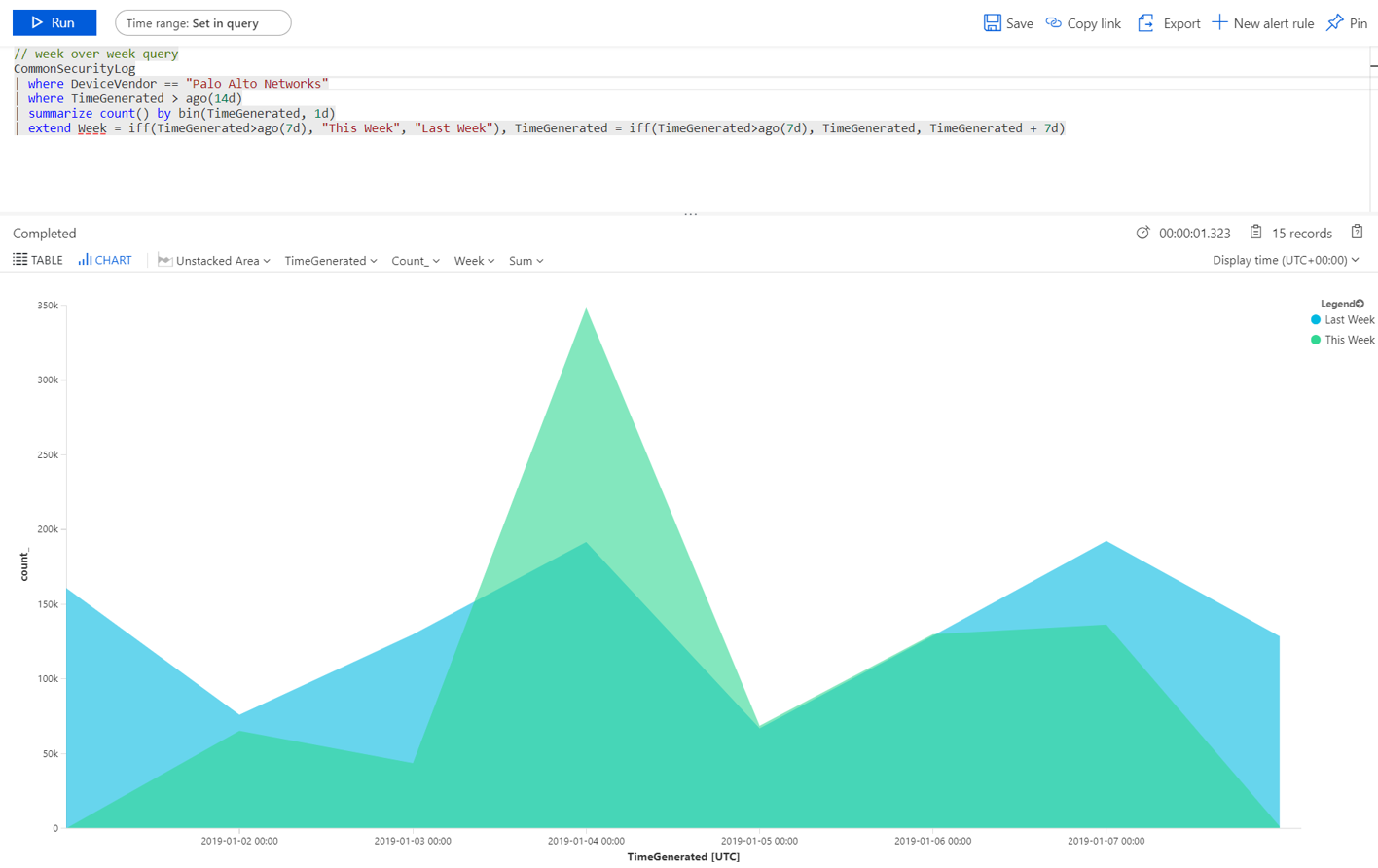

Az alábbi minta lekérdezés lehetővé teszi a hetek közötti forgalom trendjeinek összehasonlítását. Egyszerűen módosíthatja, hogy melyik eszköz szállítóján és adatforrásán futtatja a lekérdezést. Ez a példa a Windows SecurityEvent szolgáltatását használja, és átválthatja az AzureActivity vagy a CommonSecurityLog futtatására bármely más tűzfalon.

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Érdemes lehet olyan lekérdezést létrehozni, amely több forrásból származó adatokat tartalmaz. Létrehozhat egy lekérdezést, amely megvizsgálja az újonnan létrehozott új felhasználók Microsoft Entra-naplóit, majd ellenőrzi az Azure-naplókat, hogy a felhasználó a létrehozást követő 24 órán belül megkezdte-e a szerepkör-hozzárendelés módosítását. Ez a gyanús tevékenység megjelenik ezen az irányítópulton:

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

Különböző munkafüzeteket hozhat létre az adatok és a keresett személyek szerepköre alapján. Létrehozhat például egy munkafüzetet a hálózati rendszergazdának, amely tartalmazza a tűzfaladatokat. Munkafüzeteket is létrehozhat annak alapján, hogy milyen gyakran szeretné megtekinteni őket, hogy vannak-e olyan dolgok, amelyeket naponta szeretne áttekinteni, és hogy vannak-e olyan elemek, amelyeket óránként szeretne ellenőrizni, például érdemes óránként megtekintenie a Microsoft Entra-bejelentkezéseket, hogy keressen anomáliákra.

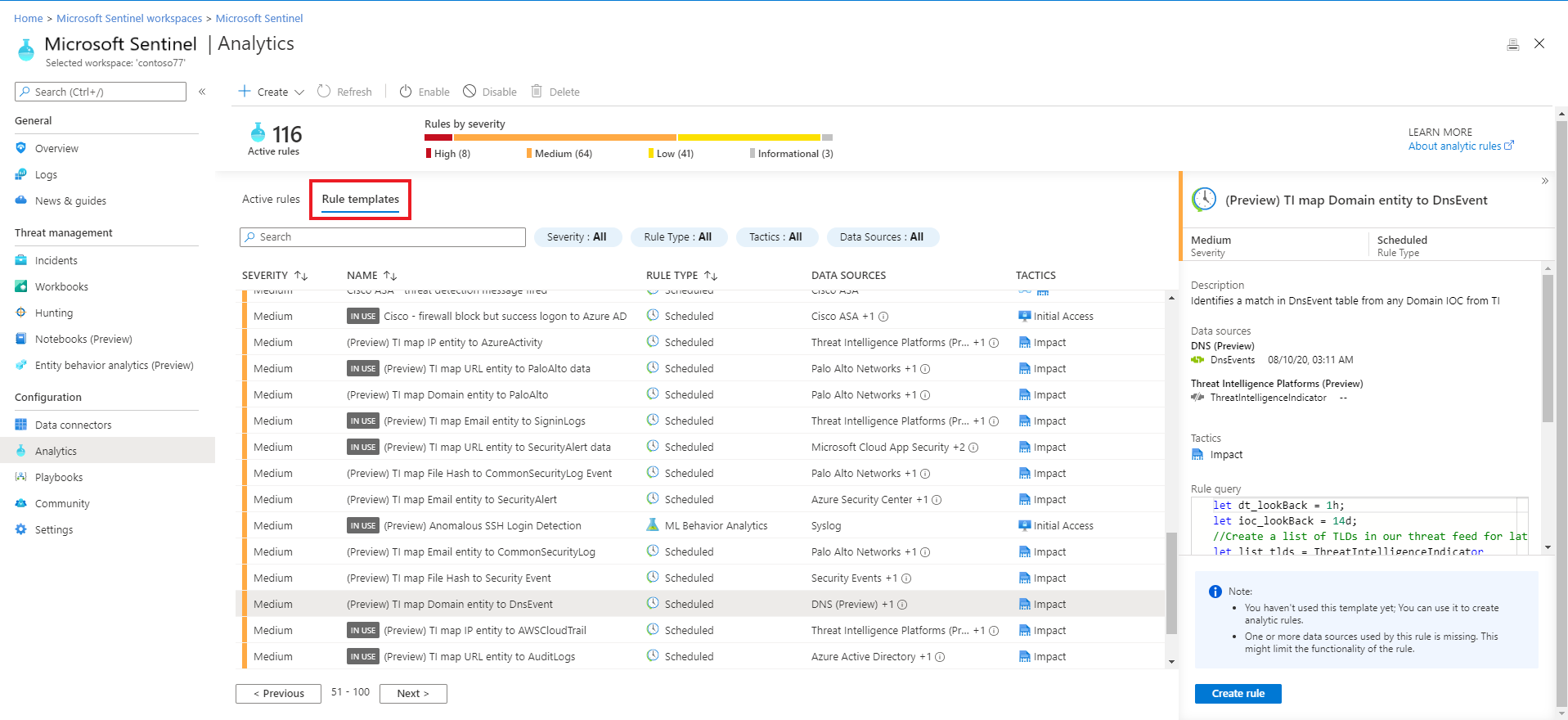

Új észlelések létrehozása

Észlelések létrehozása a Microsoft Sentinelhez csatlakoztatott adatforrásokon a szervezeten belüli fenyegetések kivizsgálásához.

Új észlelés létrehozásakor használja a Microsoft biztonsági kutatói által készített, a csatlakoztatott adatforrásokra szabott észleléseket.

A beépített beépített észlelések megtekintéséhez nyissa meg az Analytics , majd a Szabálysablonok lehetőséget. Ez a lap az összes telepített Microsoft Sentinel-szabálysablont tartalmazza. További szabálysablonok kereséséhez lépjen a Microsoft Sentinel Tartalomközpontjához termékmegoldások vagy különálló tartalmak telepítéséhez.

A beépített elemzések beszerzéséről további információt a Beépített elemzések beszerzése című témakörben talál.

Következő lépések

Észlelheti a beépített fenyegetéseket, és egyéni fenyegetésészlelési szabályokat hozhat létre a fenyegetésekre adott válaszok automatizálásához.