Automatikus VM vendégfoltozás Azure VM-ek számára

Figyelemfelhívás

Ez a cikk a CentOS-ra, egy olyan Linux-disztribúcióra hivatkozik, amely közel áll az élettartam (EOL) állapotához. Fontolja meg a használatát, és ennek megfelelően tervezze meg. További információ: CentOS End Of Life útmutató.

A következőkre vonatkozik: ✔️ Linux rendszerű virtuális gépek ✔️ – Windows rendszerű virtuális gépek rugalmas méretezési ✔️ csoportjai

Az Azure-beli virtuális gépek automatikus virtuálisgép-vendégjavításának engedélyezése megkönnyíti a frissítéskezelést azáltal, hogy biztonságosan és automatikusan javítja a virtuális gépeket a biztonsági megfelelőség fenntartása érdekében, miközben korlátozza a virtuális gépek robbanási sugarát.

Az automatikus virtuálisgép-vendégjavítás a következő jellemzőkkel rendelkezik:

- A kritikus vagy biztonsági besorolású javításokat a rendszer automatikusan letölti és alkalmazza a virtuális gépre.

- A javítások a virtuális gép időzónájában lévő IaaS virtuális gépek csúcsidőn kívüli időszakában lesznek alkalmazva.

- A VMSS Flex minden órában javításokat alkalmaz.

- A javítások vezénylését az Azure felügyeli, és a javítások a rendelkezésre állás első alapelveit követve kerülnek alkalmazásra.

- A virtuális gépek állapotának figyelése a platformállapot-jelek alapján történik a javításhibák észleléséhez.

- Az alkalmazás állapota az Application Health bővítményen keresztül figyelhető.

- Minden virtuálisgép-mérethez használható.

Hogyan működik az automatikus virtuálisgép-vendégjavítás?

Ha egy virtuális gépen engedélyezve van az automatikus virtuálisgép-vendégjavítás, a rendszer automatikusan letölti és alkalmazza az elérhető kritikus és biztonsági javításokat a virtuális gépen. Ez a folyamat minden hónapban automatikusan elindul az új javítások kiadásakor. A javítások kiértékelése és telepítése automatikusan történik, és a folyamat szükség esetén a virtuális gép újraindítását is magában foglalja.

A virtuális gépet rendszeres időközönként, néhány naponta és 30 napos időszakon belül többször értékelik, hogy megállapítsuk az adott virtuális gépre vonatkozó javításokat. A javítások a virtuális gépen a csúcsidőn kívül bármikor telepíthetők. Ez az automatikus értékelés biztosítja, hogy a hiányzó javítások a lehető leghamarabb felderítve legyenek.

A javítások a havi javításkiadásokat követő 30 napon belül települnek, az alább ismertetett rendelkezésre állási első vezénylés után. A javítások csak csúcsidőn kívül vannak telepítve a virtuális gép számára a virtuális gép időzónájától függően. A virtuális gépnek csúcsidőn kívül kell futnia ahhoz, hogy a javítások automatikusan telepítve legyenek. Ha egy virtuális gép ki van kapcsolva egy időszakos értékelés során, a rendszer automatikusan értékeli a virtuális gépet, és a vonatkozó javítások automatikusan telepítve lesznek a következő időszakos értékelés során (általában néhány napon belül), amikor a virtuális gép be van kapcsolva.

A definíciófrissítések és a kritikus vagy biztonsági besorolású egyéb javítások nem lesznek telepítve automatikus virtuálisgép-vendégjavítással. Ha más javításbesorolásokkal szeretné telepíteni a javításokat, vagy ütemezni szeretné a javítások telepítését a saját egyéni karbantartási időszakában, használhatja az Update Managementet.

IaaS virtuális gépek esetén az ügyfelek úgy is konfigurálhatják a virtuális gépeket, hogy engedélyezhessék az automatikus virtuálisgép-vendégjavítást. Ez korlátozza a frissített javítást kapó virtuális gépek robbanási sugarát, és a virtuális gépek vezényletes frissítését hajtja végre. A szolgáltatás állapotmonitorozást is biztosít a frissítéssel kapcsolatos problémák észleléséhez.

Rendelkezésre állás – első Frissítések

A javítás telepítési folyamatát az Azure globálisan vezényli az összes olyan virtuális gép esetében, amelyeken engedélyezve van az automatikus virtuálisgép-vendégjavítás. Ez a vezénylés a rendelkezésre állás első alapelveit követi az Azure által biztosított különböző rendelkezésre állási szinteken.

A frissítés alatt álló virtuális gépek egy csoportja esetében az Azure platform a frissítések vezénylését fogja elvégezni:

Régiók között:

- A havi frissítés az Azure-ban globálisan, szakaszos módon van vezénylve a globális üzembe helyezési hibák megelőzése érdekében.

- A fázisok egy vagy több régióval rendelkezhetnek, és a frissítés csak akkor lép át a következő fázisokra, ha egy fázisfrissítés jogosult virtuális gépei sikeresen frissülnek.

- A földrajzilag párosított régiók nem frissülnek egyszerre, és nem lehetnek ugyanabban a regionális fázisban.

- A frissítés sikerességét a virtuális gép állapotfrissítés utáni állapotának nyomon követésével mérik. A virtuális gép állapotát a virtuális gép platformállapot-mutatói követik nyomon.

Régión belül:

- A különböző rendelkezésre állási zónákban lévő virtuális gépek nem frissülnek egyidejűleg ugyanazzal a frissítéssel.

- A rendelkezésre állási csoport részét nem képező virtuális gépeket a rendszer a lehető legjobban kötegeli, hogy elkerülje az előfizetés összes virtuális gépének egyidejű frissítését.

Rendelkezésre állási csoporton belül:

- A közös rendelkezésre állási csoportban lévő összes virtuális gép nem frissül egyidejűleg.

- A közös rendelkezésre állási csoportban lévő virtuális gépek frissítési tartományhatárokon belül frissülnek, és több frissítési tartomány virtuális gépei nem frissülnek egyszerre.

A régiókon, régiókon vagy rendelkezésre állási csoportokon belül kijavított virtuális gépek hatókörének szűkítésével korlátozza a javítás robbanási sugarát. Az állapotmonitorozással minden lehetséges problémát megjelölnek anélkül, hogy az a teljes flottára hatással lenne.

Egy adott virtuális gép javítástelepítési dátuma hónapról hónapra változhat, mivel egy adott virtuális gép a havi javítási ciklusok között eltérő kötegben vehető fel.

Mely javítások vannak telepítve?

A telepített javítások a virtuális gép bevezetési fázisától függenek. Minden hónapban elindul egy új globális bevezetés, ahol az egyes virtuális gépekhez kiértékelt összes biztonsági és kritikus javítás telepítve van az adott virtuális géphez. A bevezetés minden Azure-régióban kötegekben van vezényelve (a fenti rendelkezésre állási első javítás szakasz ismerteti).

A telepíteni kívánt javítások pontos készlete a virtuális gép konfigurációja, beleértve az operációs rendszer típusát és az értékelés időzítését is. Ha több vagy kevesebb javítás érhető el, amikor a javítás vezénylése különböző régiókba ér, a különböző régiókban két azonos virtuális gép is települhet. Hasonlóképpen, de ritkábban előfordulhat, hogy az ugyanazon a régión belüli, de különböző időpontokban értékelt virtuális gépek (különböző rendelkezésre állási zónák vagy rendelkezésre állási csoportok kötegei miatt) különböző javításokat kapnak.

Mivel az automatikus virtuálisgép-vendégjavítás nem konfigurálja a javítás forrását, a különböző javításforrásokhoz konfigurált két hasonló virtuális gép, például a nyilvános adattár és a magánadattár is különbséget tapasztalhat a telepített javítások pontos készletében.

A javításokat rögzített ütemben kibocsátó operációsrendszer-típusok esetében az operációs rendszer nyilvános adattárába konfigurált virtuális gépek várhatóan ugyanazt a javításkészletet kapják meg a különböző bevezetési fázisokban egy hónapon belül. Például a nyilvános Windows Update-adattárhoz konfigurált Windows rendszerű virtuális gépek.

Mivel az új bevezetés minden hónapban aktiválódik, a virtuális gép havonta legalább egy javítást fog kapni, ha a virtuális gép csúcsidőn kívül van bekapcsolva. Ez a folyamat biztosítja, hogy a virtuális gép havonta a legújabb elérhető biztonsági és kritikus javításokkal legyen javítva. A telepített javítások konzisztenciájának biztosítása érdekében konfigurálhatja a virtuális gépeket a javítások értékelésére és letöltésére a saját privát adattárakból.

Támogatott operációsrendszer-rendszerképek

Fontos

Az automatikus virtuálisgép-vendégjavítás, az igény szerinti javításértékelés és az igény szerinti javítás telepítése csak a képekből létrehozott virtuális gépeken támogatott, az alábbi támogatott operációsrendszer-rendszerképek listájából származó kiadói, ajánlati és termékváltozati kombinációkkal. Az egyéni képek vagy bármely más közzétevő, ajánlat, termékváltozat-kombináció nem támogatott. A rendszer rendszeresen további képeket ad hozzá. Nem látja az SKU-t a listában? Kérjen támogatást a képtámogatási kérelem benyújtásával.

| Publisher | Operációsrendszer-ajánlat | SKU |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8-lvm, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-nyers, 8-raw-gen2 |

| OpenLogic | CentOS | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7_8, 7_9, 7_9-gen2 |

| OpenLogic | centos-lvm | 7-lvm |

| OpenLogic | CentOS | 8.0, 8_1, 8_2, 8_3, 8_4, 8_5 |

| OpenLogic | centos-lvm | 8-lvm |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-adatközpont tárolókkal |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-adatközpont |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-adatközpont-mag |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-smalldisk |

Javítás vezénylési módjai

Az Azure-beli virtuális gépek mostantól támogatják a következő javítási vezénylési módokat:

AutomaticByPlatform (Azure által vezényelt javítás):

- Ez az üzemmód Linux és Windows VM-ek esetében is támogatott.

- Ez az üzemmód lehetővé teszi a virtuális gép automatikus VM-vendégfoltozását, és a későbbi foltok telepítését az Azure szervezi.

- A telepítési folyamat során ez a mód felméri a virtuális gépet az elérhető javítások esetében, és menti a részleteket az Azure Resource Graphban. (előnézet).

- Ez az üzemmód a rendelkezésre állás-első foltozáshoz szükséges.

- Ez az üzemmód csak a fenti támogatott operációs rendszerplatform-képek használatával létrehozott VM-ek esetében támogatott.

- Windows VM-ek esetében ennek az üzemmódnak a beállítása a duplikáció elkerülése érdekében a Windows virtuális gépen a natív automatikus frissítéseket is letiltja.

- Ha linuxos virtuális gépeken szeretné használni ezt a módot, állítsa be a tulajdonságot

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatforma virtuálisgép-sablonban. - Ha windowsos virtuális gépeken szeretné használni ezt a módot, állítsa be a tulajdonságot

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatforma virtuálisgép-sablonban. - Ha engedélyezi ezt a módot, akkor a beállításkulcs SZOFTVER\Házirendek\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate értéke 1

AutomaticByOS:

- Ez a mód csak Windows rendszerű virtuális gépek esetén támogatott.

- Ez a mód engedélyezi az automatikus Frissítések a Windows rendszerű virtuális gépen, és a javítások az Automatikus Frissítések keresztül települnek a virtuális gépre.

- Ez a mód nem támogatja a rendelkezésre állás első javítását.

- Ez a mód alapértelmezés szerint be van állítva, ha windowsos virtuális gépekhez nincs más javítási mód megadva.

- Ha windowsos virtuális gépeken szeretné használni ezt a módot, állítsa be a tulajdonságot

osProfile.windowsConfiguration.enableAutomaticUpdates=true, és állítsa be a tulajdonságotosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSa virtuálisgép-sablonban. - Ha engedélyezi ezt a módot, akkor a beállításkulcs SZOFTVER\Szabályzatok\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate értéke 0

Manuális:

- Ez a mód csak Windows rendszerű virtuális gépek esetén támogatott.

- Ez a mód letiltja az automatikus Frissítések a Windows rendszerű virtuális gépen. Virtuális gép parancssori felülettel vagy PowerShell-lel történő üzembe helyezésekor a

falsebeállítás--enable-auto-updatesaz Automatikus Frissítések beállítást is beállítjapatchModemanualés letiltja. - Ez a mód nem támogatja a rendelkezésre állás első javítását.

- Ezt a módot egyéni javítási megoldások használatakor kell beállítani.

- Ha windowsos virtuális gépeken szeretné használni ezt a módot, állítsa be a tulajdonságot

osProfile.windowsConfiguration.enableAutomaticUpdates=false, és állítsa be a tulajdonságotosProfile.windowsConfiguration.patchSettings.patchMode=Manuala virtuálisgép-sablonban. - Ha engedélyezi ezt a módot, akkor a beállításkulcs SZOFTVER\Házirendek\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate értéke 1

ImageDefault:

- Ez a mód csak Linux rendszerű virtuális gépek esetén támogatott.

- Ez a mód nem támogatja a rendelkezésre állás első javítását.

- Ez a mód tiszteletben tartja a virtuális gép létrehozásához használt rendszerkép alapértelmezett javítási konfigurációját.

- Ez a mód alapértelmezés szerint be van állítva, ha nincs más javítási mód megadva Linux rendszerű virtuális gépekhez.

- Ha linuxos virtuális gépeken szeretné használni ezt a módot, állítsa be a tulajdonságot

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaulta virtuálisgép-sablonban.

Feljegyzés

Windows rendszerű virtuális gépek esetén a tulajdonság osProfile.windowsConfiguration.enableAutomaticUpdates csak a virtuális gép első létrehozásakor állítható be. Ez hatással van bizonyos foltmód átmenetekre. Az AutomaticByPlatform és a Manual üzemmódok közötti váltás a osProfile.windowsConfiguration.enableAutomaticUpdates=false címmel rendelkező VM-eken támogatott. Hasonlóképpen az AutomaticByPlatform és az AutomaticByOS mód közötti váltás is támogatott az olyan virtuális gépeken, amelyek rendelkeznek osProfile.windowsConfiguration.enableAutomaticUpdates=true. Az AutomaticByOS és a Manual üzemmódok közötti váltás nem támogatott.

Az Azure azt javasolja, hogy a felmérési mód akkor is engedélyezve legyen egy virtuális gépen, ha az Azure Orchestration nincs engedélyezve a javításhoz. Ez lehetővé teszi, hogy a platform 24 óránként értékelje a virtuális gépet a függőben lévő frissítések esetében, és mentse a részleteket az Azure Resource Graph-ban. (előnézet). A platform értékelést végez, hogy összevont eredményeket jelentsen, amikor a gépen a kívánt javítási konfigurációs állapotot alkalmazzák vagy megerősítik. Ez a jelentés "platformon" nem támogatott értékelésként jelenik meg.

A virtuális gépek automatikus vendégjavításának engedélyezésére vonatkozó követelmények

- A virtuális gépen telepítve kell lennie a Windowshoz vagy Linuxhoz készült Azure-beli virtuálisgép-ügynöknek.

- Linux rendszerű virtuális gépek esetén az Azure Linux-ügynöknek a 2.2.53.1-es vagy újabb verziónak kell lennie. Frissítse a Linux-ügynököt , ha az aktuális verzió alacsonyabb a szükséges verziónál.

- Windows rendszerű virtuális gépek esetén a Windows Update szolgáltatásnak a virtuális gépen kell futnia.

- A virtuális gépnek hozzá kell tudnia férni a konfigurált frissítési végpontokhoz. Ha a virtuális gép úgy van konfigurálva, hogy magánadattárakat használjon Linux vagy Windows Server Update Services (WSUS) rendszerhez Windows rendszerű virtuális gépekhez, a megfelelő frissítési végpontoknak elérhetőnek kell lenniük.

- A Compute API 2021-03-01-es vagy újabb verziójával elérheti az összes funkciót, beleértve az igény szerinti értékelést és az igény szerinti javítást.

- Az egyéni rendszerképek jelenleg nem támogatottak.

- A rugalmas VMSS vezényléshez telepíteni kell az Application Health bővítményt. Ez az IaaS-alapú virtuális gépek esetében nem kötelező.

Automatikus virtuálisgép-vendég-javítás engedélyezése

Az automatikus virtuálisgép-vendégjavítás bármely támogatott platformrendszerképből létrehozott Windows vagy Linux rendszerű virtuális gépen engedélyezhető.

REST API Linux rendszerű virtuális gépekhez

Az alábbi példa az automatikus virtuálisgép-vendégjavítás engedélyezését ismerteti:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

REST API Windows rendszerű virtuális gépekhez

Az alábbi példa az automatikus virtuálisgép-vendégjavítás engedélyezését ismerteti:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell Windows rendszerű virtuális gép létrehozásakor

A Set-AzVMOperatingSystem parancsmaggal engedélyezheti az automatikus virtuálisgép-vendégjavítást a virtuális gép létrehozásakor.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell Windows rendszerű virtuális gép frissítésekor

A Set-AzVMOperatingSystem és az Update-AzVM parancsmaggal engedélyezheti az automatikus virtuálisgép-vendégjavítást egy meglévő virtuális gépen.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Azure CLI Windows rendszerű virtuális gépekhez

Az az vm create használatával engedélyezheti az automatikus virtuálisgép-vendégjavítást új virtuális gép létrehozásakor. Az alábbi példa egy myVM nevű virtuális gép automatikus vendégjavítását konfigurálja a myResourceGroup nevű erőforráscsoportban:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Meglévő virtuális gép módosításához használja az az vm update-et

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

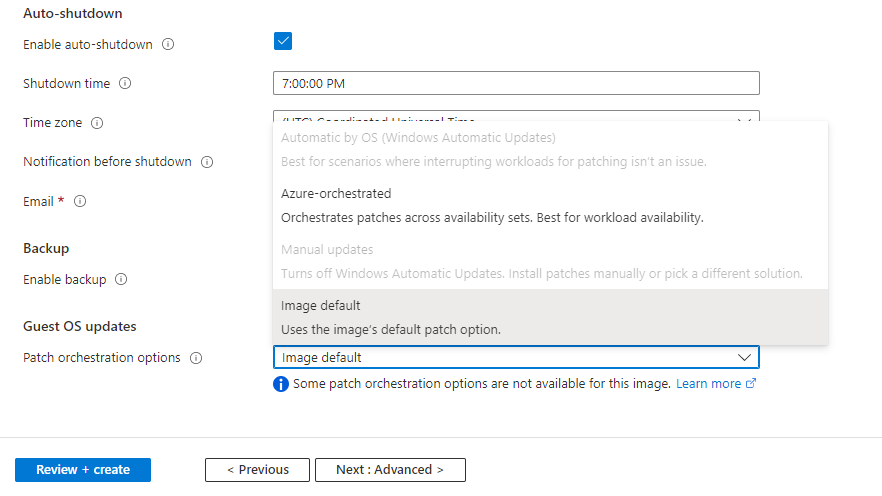

Azure Portal

Ha virtuális gépet hoz létre az Azure Portalon, a javítás vezénylési módjai a Linux és a Windows Felügyelet lapján is beállíthatók.

Engedélyezés és értékelés

Feljegyzés

A virtuális gépeken az automatikus virtuálisgép-vendégfrissítések engedélyezése több mint három órát is igénybe vehet, mivel az engedélyezés a virtuális gép csúcsidőn kívüli időszakában fejeződik be. Mivel az értékelés és a javítás telepítése csak csúcsidőn kívül történik, a javítások alkalmazásához a virtuális gépnek csúcsidőn kívül is futnia kell.

Ha a virtuális gépeken engedélyezve van az automatikus virtuálisgép-vendégjavítás, a rendszer linuxos virtuális gépre vagy windowsos virtuálisgép-bővítményre telepíti a típusú Microsoft.CPlat.Core.LinuxPatchExtension virtuálisgép-bővítményt Microsoft.CPlat.Core.WindowsPatchExtension . Ezt a bővítményt nem kell manuálisan telepíteni vagy frissíteni, mivel ezt a bővítményt az Azure platform felügyeli az automatikus virtuálisgép-vendégjavítási folyamat részeként.

A virtuális gépeken az automatikus virtuálisgép-vendégfrissítések engedélyezése több mint három órát is igénybe vehet, mivel az engedélyezés a virtuális gép csúcsidőn kívüli időszakában fejeződik be. A bővítmény a virtuális gép csúcsidőn kívüli időszakában is telepítve és frissítve van. Ha a virtuális gép csúcsidőn kívüli órái befejeződnek az engedélyezés előtt, az engedélyezési folyamat a következő elérhető csúcsidőn kívül folytatódik.

Vegye figyelembe, hogy a platform rendszeres javításkonfigurációs hívásokat hajt végre, hogy biztosítsa az igazítást, amikor modellmódosításokat észlelnek IaaS virtuális gépeken vagy rugalmas VMSS-vezénylésen. Bizonyos modellmódosítások, például az értékelési mód, a javítási mód és a bővítményfrissítés frissítése aktiválhat javításkonfigurációs hívást.

Az automatikus frissítések a legtöbb esetben le vannak tiltva, és a javítások telepítése a továbbhaladó bővítményen keresztül történik. A következő feltételek érvényesek.

- Ha egy Windows rendszerű virtuális gépnél korábban az AutomaticByOS patch módon keresztül bekapcsolta az Automatikus Windows Update funkciót, akkor a bővítmény telepítésekor a windowsos automatikus frissítés ki van kapcsolva a virtuális gép számára.

- Ubuntu rendszerű virtuális gépek esetén az alapértelmezett automatikus frissítések automatikusan le lesznek tiltva, amikor az automatikus virtuális gép vendégjavítása befejezi az engedélyezést.

- Az RHEL esetében az automatikus frissítéseket manuálisan le kell tiltani. Hajtsa végre a következőt:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Annak ellenőrzéséhez, hogy az automatikus virtuálisgép-vendégjavítás befejeződött-e, és a javítási bővítmény telepítve van-e a virtuális gépen, tekintse át a virtuális gép példánynézetét. Ha az engedélyezési folyamat befejeződött, a bővítmény telepítve lesz, és a virtuális gép értékelési eredményei a következő területen patchStatusérhetők el: . A virtuális gép példánynézete több módon is elérhető az alábbiak szerint.

REST API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Használja a Get-AzVM parancsmagot a paraméterrel a -Status virtuális gép példánynézetének eléréséhez.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

A PowerShell jelenleg csak a javításbővítményről nyújt információt. Az információk hamarosan patchStatus a PowerShellen keresztül is elérhetők lesznek.

Azure CLI

Az az vm get-instance-view használatával érheti el a virtuális gép példánynézetét.

az vm get-instance-view --resource-group myResourceGroup --name myVM

A virtuális gép javításállapotának ismertetése

A patchStatus példánynézet válaszának szakasza részletesen ismerteti a legújabb értékelést és a virtuális gép utolsó javítástelepítését.

A virtuális gép értékelési eredményei a availablePatchSummary szakaszban tekinthetők meg. Rendszeres időközönként kiértékelést végeznek olyan virtuális gépek esetében, amelyeken engedélyezve van az automatikus virtuálisgép-vendégjavítás. Az értékelés criticalAndSecurityPatchCount után elérhető javítások száma és otherPatchCount az eredmények. Az automatikus virtuálisgép-vendégjavítás a kritikus és biztonsági javítások besorolása szerint értékelt összes javítást telepíti. A rendszer kihagy minden más értékelt javítást.

A virtuális gép javítástelepítési eredményei a lastPatchInstallationSummary szakaszban tekinthetők meg. Ez a szakasz részletesen ismerteti a virtuális gép utolsó javítástelepítési kísérletét, beleértve a telepített, függőben lévő, sikertelen vagy kihagyott javítások számát. A javítások csak a virtuális gép csúcsidőn kívüli karbantartási időszakában vannak telepítve. A függőben lévő és sikertelen javítások automatikusan újrapróbálkozásra kerülnek a következő csúcsidőn kívüli karbantartási időszak során.

A virtuális gép automatikus vendégjavításának letiltása

A virtuális gép automatikus vendégjavítása letiltható a virtuális gép javítási vezénylési módjának módosításával.

Ha le szeretné tiltani az automatikus virtuálisgép-vendégjavítást Linux rendszerű virtuális gépeken, módosítsa a javítás módját a következőre ImageDefault: .

Ha windowsos virtuális gépen szeretné engedélyezni az automatikus virtuálisgép-vendégjavítást, a tulajdonság osProfile.windowsConfiguration.enableAutomaticUpdates határozza meg, hogy mely javítási módok állíthatók be a virtuális gépen, és ez a tulajdonság csak a virtuális gép első létrehozásakor állítható be. Ez hatással van bizonyos javításmód-áttűnésekre:

- Az olyan virtuális gépek esetében, amelyek rendelkeznek

osProfile.windowsConfiguration.enableAutomaticUpdates=false, tiltsa le az automatikus virtuálisgép-vendégjavítást a javítás módjánakManualmódosításával. - Az olyan virtuális gépek esetében, amelyek rendelkeznek

osProfile.windowsConfiguration.enableAutomaticUpdates=true, tiltsa le az automatikus virtuálisgép-vendégjavítást a javítás módjánakAutomaticByOSmódosításával. - Az AutomaticByOS és a Manual üzemmódok közötti váltás nem támogatott.

Használja a jelen cikk engedélyezési szakaszában található példákat API-, PowerShell- és CLI-használati példákhoz a szükséges javítási mód beállításához.

Igény szerinti javítások értékelése

Ha a virtuális gép automatikus vendégjavítása már engedélyezve van a virtuális géphez, a rendszer rendszeres javításértékelést végez a virtuális gépen a virtuális gép csúcsidőn kívüli ideje alatt. Ez a folyamat automatikus, és a legújabb értékelés eredményei a jelen dokumentumban korábban ismertetett virtuálisgép-példánynézeten keresztül tekinthetők meg. Igény szerinti javításértékelést is indíthat a virtuális géphez bármikor. A javítás értékelése eltarthat néhány percig, és a legújabb értékelés állapota frissül a virtuális gép példánynézetében.

Feljegyzés

Az igény szerinti javítás értékelése nem aktiválja automatikusan a javítás telepítését. Ha engedélyezte az automatikus virtuálisgép-vendégjavítást, akkor a virtuális gép értékelt és alkalmazható javításai a virtuális gép csúcsidőn kívüli időszakában lesznek telepítve, a jelen dokumentumban korábban ismertetett rendelkezésre állási első javítást követően.

REST API

A Javítások értékelése API-val felmérheti a virtuális géphez elérhető javításokat.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Az Invoke-AzVmPatchAssessment parancsmaggal felmérheti a virtuális géphez elérhető javításokat.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Az az vm assess-patches használatával felmérheti a virtuális géphez elérhető javításokat.

az vm assess-patches --resource-group myResourceGroup --name myVM

Igény szerinti javítás telepítése

Ha a virtuális gép automatikus vendégjavítása már engedélyezve van a virtuális gépen, a rendszer a virtuális gép csúcsidőn kívüli időszakában rendszeres javítástelepítést hajt végre a virtuális gépen. Ez a folyamat automatikus, és a legújabb telepítés eredményei a jelen dokumentumban korábban ismertetett virtuálisgép-példánynézeten keresztül tekinthetők meg.

A virtuális gép igény szerinti javítástelepítését bármikor elindíthatja. A javítás telepítése eltarthat néhány percig, és a legújabb telepítés állapota frissül a virtuális gép példánynézetében.

Igény szerinti javítástelepítéssel telepítheti egy vagy több javításbesorolás összes javítását. Dönthet úgy is, hogy a Linuxhoz vagy a Windowshoz készült adott KB-azonosítókhoz tartalmaz vagy zár ki bizonyos csomagokat. Igény szerinti javítástelepítés indításakor győződjön meg arról, hogy legalább egy javításbesorolást vagy legalább egy javítást (Linux-csomag, Windows KB-azonosító) megad a belefoglalási listában.

REST API

A Patches API-val telepíthet javításokat a virtuális gépre.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Példakérés törzse Linuxhoz:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Példakérés törzse a Windowshoz:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Az Invoke-AzVMInstallPatch parancsmaggal telepíthet javításokat a virtuális gépre.

Példa bizonyos csomagok Linux rendszerű virtuális gépekre való telepítésére:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Példa az összes kritikus javítás windowsos virtuális gépre való telepítéséhez:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Példa az összes biztonsági javítás windowsos virtuális gépre való telepítésére, beleértve és kizárva az adott KB-azonosítóval rendelkező javításokat, és kizárja az újraindítást igénylő javításokat:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

Az az vm install-patches használatával telepíthet javításokat a virtuális gépre.

Példa az összes kritikus javítás linuxos virtuális gépre való telepítéséhez:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Példa az összes kritikus és biztonsági javítás windowsos virtuális gépre való telepítéséhez, az újraindítást igénylő javítások kizárása mellett:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Szigorú Széf üzembe helyezés a Canonical Imagesen (előzetes verzió)

A Microsoft és a Canonical együttműködve megkönnyítette ügyfeleink számára, hogy naprakészek maradjanak a Linux operációs rendszer frissítéseivel, és növeljék Ubuntu számítási feladataik biztonságát és rugalmasságát az Azure-ban. A Canonical pillanatkép-szolgáltatásának kihasználásával az Azure mostantól ugyanazt az Ubuntu-frissítést fogja egységesen alkalmazni a flottára a régiók között.

Az Azure a csomaghoz kapcsolódó frissítéseket a rendelkezésre álló helytől függően legfeljebb 90 napig tárolja az ügyféladattárban. Ez lehetővé teszi az ügyfelek számára, hogy a szigorú Széf üzembe helyezést kihasználva frissítsék flottájukat olyan virtuális gépek esetében, amelyek akár 3 hónappal lemaradnak a frissítésekről.

Az automatikus javítást engedélyező ügyfelek számára nincs szükség műveletre. A platform alapértelmezés szerint egy időponthoz illesztett csomagot telepít. Abban az esetben, ha egy pillanatképalapú frissítés nem telepíthető, az Azure a legújabb csomagot alkalmazza a virtuális gépen, hogy a virtuális gép biztonságos maradjon. Az időponthoz kötött frissítések minden régióban konzisztensek lesznek az összes virtuális gépen a homogenitás biztosítása érdekében. Az ügyfelek megtekinthetik az Azure Resource Graphban az alkalmazott frissítéssel és a virtuális gép példánynézetével kapcsolatos közzétett dátumadatokat.

Kép az élettartam végéről (EOL)

Előfordulhat, hogy a közzétevők egy bizonyos dátum után már nem támogatják a rendszerképeik új frissítéseinek előállítását. Ezt általában a kép élettartamának megszűnésének (EOL) nevezzük. Az Azure nem javasolja a rendszerképek használatát az EOL-dátum után, mivel biztonsági rések vagy teljesítményproblémák esetén teszi elérhetővé a szolgáltatást. Az Azure Guest Patching Service (AzGPS) közli a szükséges lépéseket az ügyfelek és az érintett partnerek számára. Az AzGPS az EOL-dátum után eltávolítja a rendszerképet a támogatási listáról. Azok a virtuális gépek, amelyek az azure-beli élettartam-rendszerképet használják, a dátumukon túl is működhetnek. A virtuális gépek által tapasztalt problémák azonban nem jogosultak a támogatásra.