Oktatóanyag: Hálózati forgalom szűrése hálózati biztonsági csoporttal az Azure Portal használatával

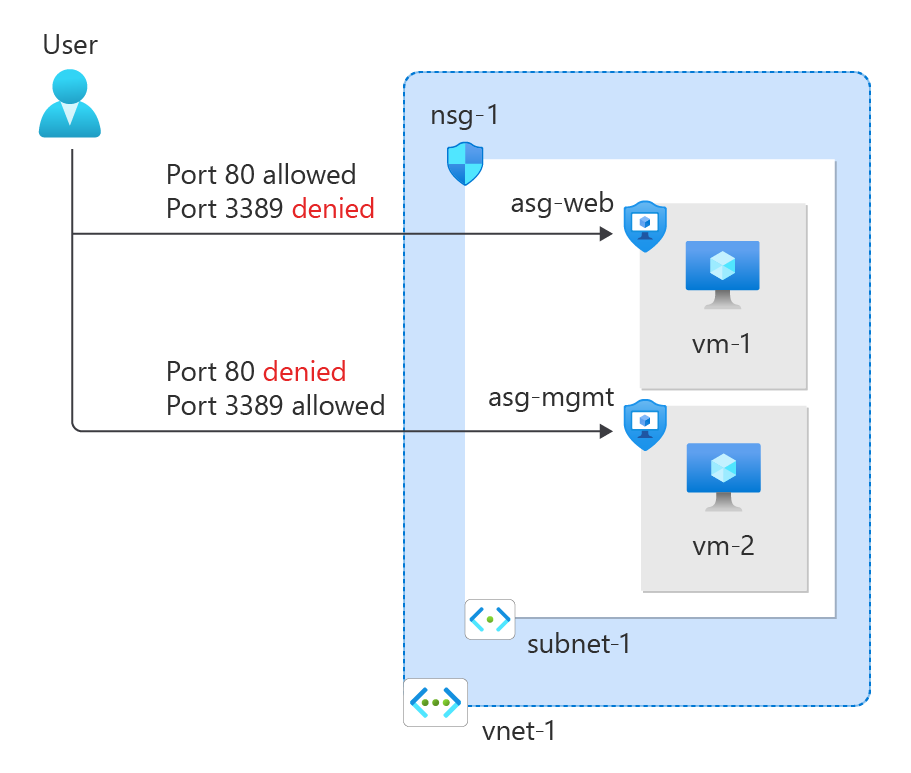

A hálózati biztonsági csoportokkal szűrheti az Azure-beli virtuális hálózatok Azure-erőforrásaiba irányuló és onnan kimenő bejövő és kimenő hálózati forgalmat.

A hálózati biztonsági csoportok biztonsági szabályokat tartalmaznak, amelyek IP-cím, port és protokoll szerint szűrik a hálózati forgalmat. Ha egy hálózati biztonsági csoport alhálózathoz van társítva, a rendszer biztonsági szabályokat alkalmaz az adott alhálózatban üzembe helyezett erőforrásokra.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Hálózati biztonsági csoport és biztonsági szabályok létrehozása

- Alkalmazásbiztonsági csoportok létrehozása

- Virtuális hálózat létrehozása és hálózati biztonsági csoport hozzárendelése egy alhálózathoz

- Virtuális gépek üzembe helyezése és hálózati adapterek társítása az alkalmazásbiztonsági csoportokhoz

Előfeltételek

- Egy Azure-fiók, aktív előfizetéssel. Ingyenesen létrehozhat fiókot.

Bejelentkezés az Azure-ba

Jelentkezzen be az Azure Portalra.

Virtuális hálózat létrehozása

Az alábbi eljárás létrehoz egy virtuális hálózatot egy erőforrás-alhálózattal.

A portálon keresse meg és válassza ki a virtuális hálózatokat.

A Virtuális hálózatok lapon válassza a + Létrehozás lehetőséget.

A Virtuális hálózat létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza az Új létrehozása lehetőséget. Adja meg a test-rg nevet. Válassza az OK gombot. Példány részletei Név Adja meg a vnet-1 értéket. Régió Válassza az USA 2. keleti régiója lehetőséget. A Tovább gombra kattintva lépjen a Biztonság lapra.

A Tovább gombra kattintva lépjen az IP-címek lapra.

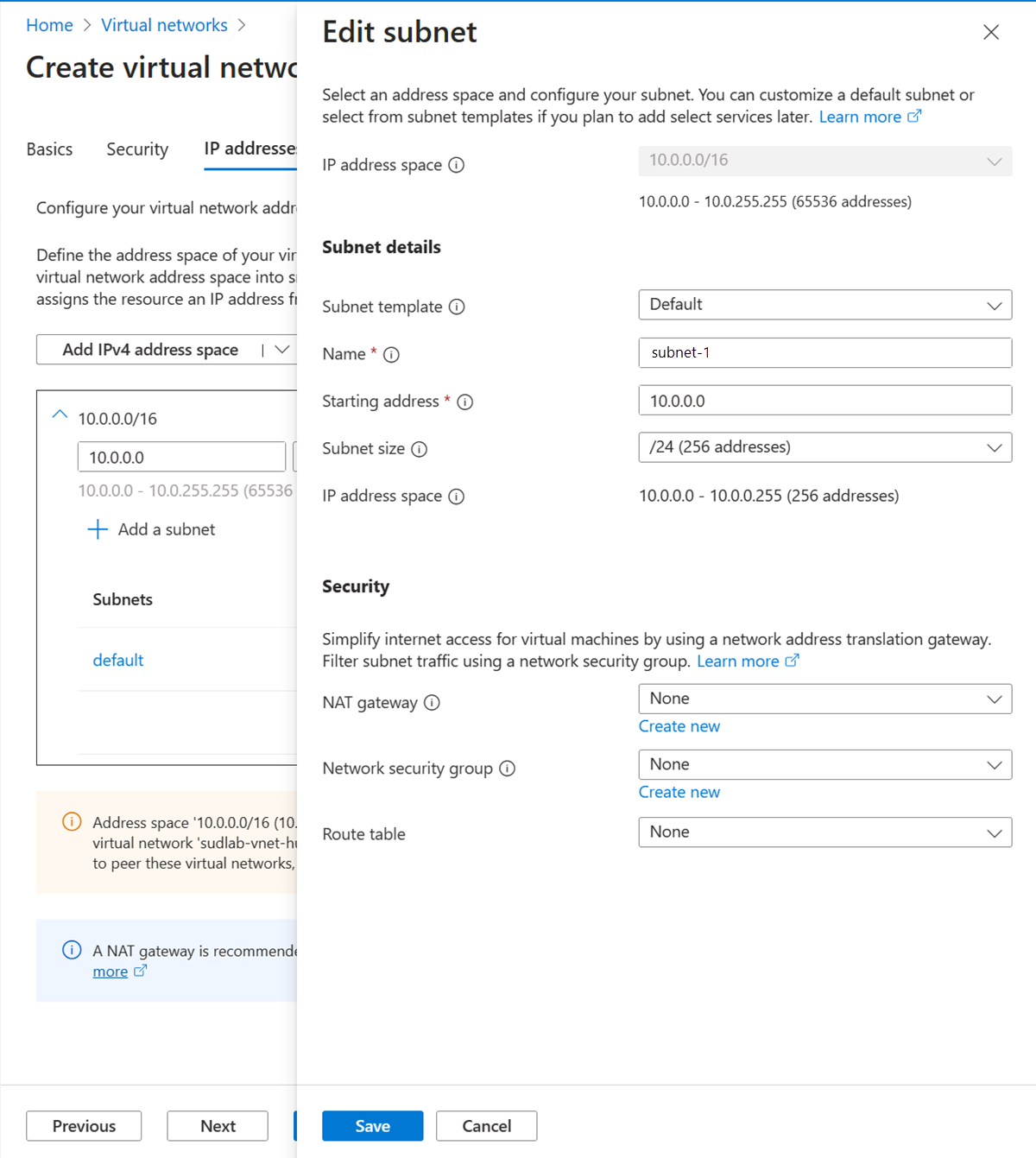

Az Alhálózatok címtartományában válassza ki az alapértelmezett alhálózatot.

Az Alhálózat szerkesztése területen adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Alhálózat részletei Alhálózati sablon Hagyja meg az alapértelmezett alapértelmezett értéket. Név Adja meg az 1. alhálózatot. Kezdőcím Hagyja meg a 10.0.0.0 alapértelmezett értékét. Alhálózat mérete Hagyja meg a /24(256-címek) alapértelmezett értékét.

Válassza a Mentés lehetőséget.

Válassza a Véleményezés + létrehozás lehetőséget a képernyő alján, és amikor az ellenőrzés sikeres, válassza a Létrehozás lehetőséget.

Alkalmazásbiztonsági csoportok létrehozása

Az alkalmazásbiztonsági csoportok (ASG-k) lehetővé teszik, hogy hasonló függvényekkel, például webkiszolgálókkal csoportosítsa a kiszolgálókat.

A portál tetején található keresőmezőbe írja be az Alkalmazás biztonsági csoportját. Válassza ki az alkalmazásbiztonsági csoportokat a keresési eredmények között.

Válassza a +Létrehozás lehetőséget.

Az Alkalmazásbiztonsági csoport létrehozása alapismeretek lapján adja meg vagy válassza ki az alábbi adatokat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Név Adja meg az asg-web parancsot. Régió Válassza az USA 2. keleti régiója lehetőséget. Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a +Létrehozás lehetőséget.

Ismételje meg az előző lépéseket, és adja meg a következő értékeket:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Név Adja meg az asg-mgmt értéket. Régió Válassza az USA 2. keleti régiója lehetőséget. Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Hálózati biztonsági csoport létrehozása

Egy hálózati biztonsági csoport (NSG) biztosítja a virtuális hálózat hálózati forgalmát.

A portál tetején található keresőmezőbe írja be a Hálózati biztonsági csoportot. Válassza ki a hálózati biztonsági csoportokat a keresési eredmények között.

Feljegyzés

A hálózati biztonsági csoportok keresési eredményei között megjelenhetnek a hálózati biztonsági csoportok (klasszikus) is. Válassza ki a hálózati biztonsági csoportokat.

Válassza a +Létrehozás lehetőséget.

A Hálózati biztonsági csoport létrehozása alapismeretek lapján adja meg vagy válassza ki az alábbi adatokat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Név Adja meg az nsg-1 értéket. Hely Válassza az USA 2. keleti régiója lehetőséget. Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

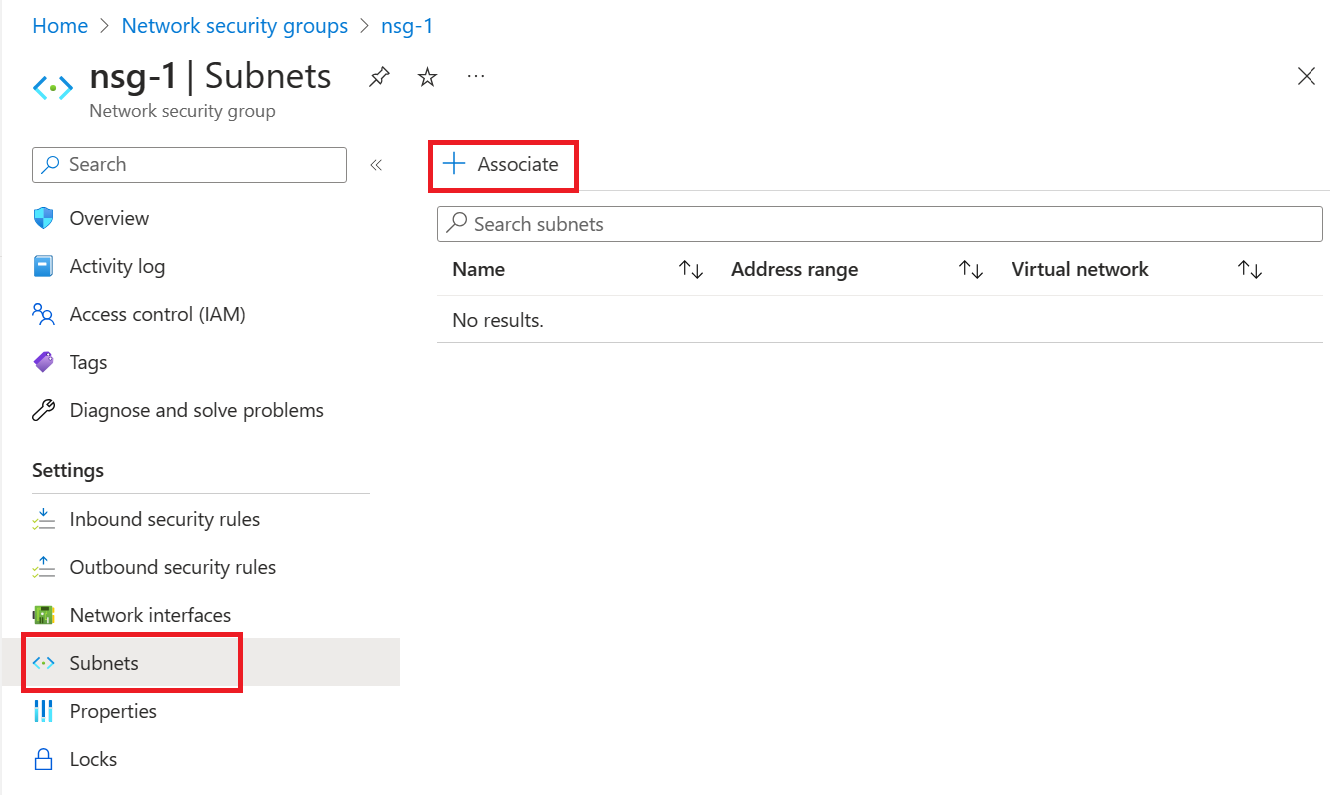

Hálózati biztonsági csoport társítása alhálózathoz

Ebben a szakaszban a hálózati biztonsági csoportot a korábban létrehozott virtuális hálózat alhálózatához társítja.

A portál tetején található keresőmezőbe írja be a Hálózati biztonsági csoportot. Válassza ki a hálózati biztonsági csoportokat a keresési eredmények között.

Válassza az nsg-1 lehetőséget.

Válassza ki az alhálózatokat az nsg-1 Gépház szakaszából.

Az Alhálózatok lapon válassza a + Társítás lehetőséget:

Az Alhálózat társítása területen válassza a virtuális hálózathoz tartozó vnet-1 (test-rg) elemet.

Válassza az alhálózat 1. alhálózatát, majd kattintson az OK gombra.

Biztonsági szabályok létrehozása

Válassza ki a bejövő biztonsági szabályokat az nsg-1 Gépház szakaszából.

A Bejövő biztonsági szabályok lapon válassza a + Hozzáadás lehetőséget.

Hozzon létre egy biztonsági szabályt, amely engedélyezi a 80-as és a 443-as portot az asg-webalkalmazás biztonsági csoportjának. A Bejövő biztonsági szabály hozzáadása lapon adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Forrás Hagyja meg az Any alapértelmezett értékét. Forrásporttartományok Hagyja meg a (*) alapértelmezett értékét. Cél Válassza az Alkalmazás biztonsági csoportját. Célalkalmazás biztonsági csoportjai Válassza az asg-web lehetőséget. Szolgáltatás Hagyja meg az Egyéni beállítás alapértelmezett értékét. Célporttartományok Adja meg a 80 443 értéket. Protokoll Válassza a TCP lehetőséget. Művelet Hagyja meg az Engedélyezés alapértelmezett értékét. Prioritás Hagyja meg a 100 alapértelmezett értéket. Név Adja meg az allow-web-all parancsot. Válassza a Hozzáadás lehetőséget.

Hajtsa végre az előző lépéseket a következő információkkal:

Beállítás Érték Forrás Hagyja meg az Any alapértelmezett értékét. Forrásporttartományok Hagyja meg a (*) alapértelmezett értékét. Cél Válassza az Alkalmazás biztonsági csoportját. Célalkalmazás biztonsági csoportja Válassza az asg-mgmt lehetőséget. Szolgáltatás Válassza az RDP lehetőséget. Művelet Hagyja meg az Engedélyezés alapértelmezett értékét. Prioritás Hagyja meg a 110 alapértelmezett értéket. Név Adja meg az allow-rdp-all parancsot. Válassza a Hozzáadás lehetőséget.

Figyelemfelhívás

Ebben a cikkben az RDP (3389-as port) az asg-mgmt alkalmazásbiztonsági csoporthoz hozzárendelt virtuális gép internetére kerül.

Éles környezetekben ahelyett, hogy a 3389-ös portot az internetre tárja fel, ajánlott olyan Azure-erőforrásokhoz csatlakozni, amelyeket VPN, privát hálózati kapcsolat vagy Azure Bastion használatával szeretne kezelni.

Az Azure Bastionról további információt a Mi az Azure Bastion?

Virtuális gépek létrehozása

Hozzon létre két virtuális gépet (virtuális gépet) a virtuális hálózaton.

A portálon keresse meg és válassza ki a virtuális gépeket.

A virtuális gépeken válassza a + Létrehozás, majd az Azure virtuális gép lehetőséget.

A Virtuális gép létrehozása lapon adja meg vagy válassza ki ezeket az információkat az Alapszintű beállítások lapon:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Virtuális gép neve Adja meg a vm-1 értéket. Régió Válassza az USA 2. keleti régióját. Rendelkezésre állási beállítások Hagyja meg a Nincs szükség infrastruktúra-redundanciára vonatkozó alapértelmezett beállítást. Biztonsági típus Válassza a Standard lehetőséget. Kép Válassza a Windows Server 2022 Datacenter – x64 Gen2 lehetőséget. Azure Spot-példány Hagyja bejelöletlenül az alapértelmezett értéket. Méret Válasszon ki egy méretet. Rendszergazda istrator-fiók Felhasználónév Adjon meg egy felhasználónevet. Jelszó Adjon meg egy jelszót. Jelszó megerősítése Jelszó újraküldése. Bejövő portszabályok Bejövő portok kiválasztása Válassza a Nincs lehetőséget. Válassza a Következő: Lemezek , majd a Következő: Hálózatkezelés lehetőséget.

A Hálózatkezelés lapon adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Hálózati adapter Virtuális hálózat Válassza a vnet-1 lehetőséget. Alhálózat Válassza az 1. alhálózatot (10.0.0.0/24). Nyilvános IP-cím Hagyja meg az új nyilvános IP-cím alapértelmezett értékét. Hálózati hálózati biztonsági csoport Válassza a Nincs lehetőséget. Válassza a Véleményezés + létrehozás lapot, vagy válassza a kék Véleményezés + létrehozás gombot az oldal alján.

Válassza a Létrehozás lehetőséget. A virtuális gép üzembe helyezése eltarthat néhány percig.

Ismételje meg az előző lépéseket egy vm-2 nevű második virtuális gép létrehozásához.

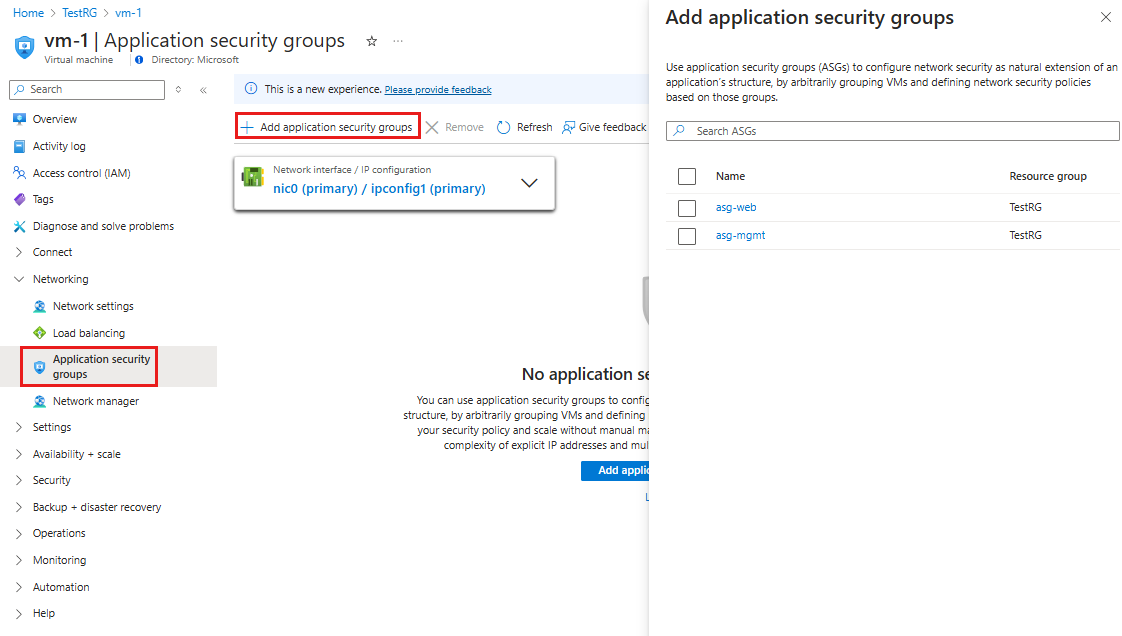

Hálózati adapterek társítása ASG-hez

A virtuális gépek létrehozásakor az Azure létrehozott egy hálózati adaptert minden egyes virtuális géphez, és csatlakoztatta a virtuális géphez.

Adja hozzá az egyes virtuális gépek hálózati adapterét a korábban létrehozott alkalmazásbiztonsági csoportok egyikéhez:

A portál tetején található keresőmezőbe írja be a virtuális gépet. Válassza ki a virtuális gépeket a keresési eredmények között.

Válassza ki a vm-1 elemet.

Válassza a Hálózatkezelés lehetőséget a vm-1 Gépház szakaszában.

Válassza az Alkalmazásbiztonsági csoportok lapot, majd az alkalmazásbiztonsági csoportok konfigurálása lehetőséget.

Az alkalmazásbiztonsági csoportok konfigurálása területen válassza az Asg-web lehetőséget az Alkalmazásbiztonsági csoportok legördülő menüben, majd válassza a Mentés lehetőséget.

Ismételje meg a vm-2 előző lépéseit, és válassza az asg-mgmt elemet az Alkalmazásbiztonsági csoportok legördülő menüben.

Forgalomszűrők tesztelése

A portál tetején található keresőmezőbe írja be a virtuális gépet. Válassza ki a virtuális gépeket a keresési eredmények között.

Válassza ki a vm-2 elemet.

Az Áttekintés lapon válassza a Csatlakozás gombot, majd válassza a Natív RDP lehetőséget.

Válassza az RDP-fájl letöltése lehetőséget.

Nyissa meg a letöltött RDP-fájlt, és válassza a Csatlakozás lehetőséget. Adja meg a virtuális gép létrehozásakor megadott felhasználónevet és jelszót.

Kattintson az OK gombra.

A kapcsolati folyamat során tanúsítványriasztást kaphat. Ha a figyelmeztetést kapja, válassza az Igen vagy a Folytatás lehetőséget a kapcsolat folytatásához.

A kapcsolat sikeres, mert az internetről az asg-mgmt alkalmazás biztonsági csoportjába irányuló bejövő forgalom a 3389-as porton keresztül engedélyezett.

A vm-2 hálózati adaptere az asg-mgmt alkalmazás biztonsági csoporthoz van társítva, és engedélyezi a kapcsolatot.

Nyisson meg egy PowerShell-munkamenetet a vm-2-en. Csatlakozás vm-1-hez az alábbiak használatával:

mstsc /v:vm-1A vm-2és a vm-1 közötti RDP-kapcsolat sikeres, mert az ugyanazon a hálózaton lévő virtuális gépek alapértelmezés szerint bármilyen porton keresztül kommunikálhatnak egymással.

Az internetről nem hozhat létre RDP-kapcsolatot a vm-1 virtuális géppel. Az asg-web biztonsági szabálya megakadályozza az internetről bejövő 3389-as port kapcsolatait. Az internetről érkező bejövő forgalom alapértelmezés szerint minden erőforrásra le lesz tagadva.

A Microsoft IIS vm-1 virtuális gépre való telepítéséhez írja be a következő parancsot egy PowerShell-munkamenetből a vm-1 virtuális gépen:

Install-WindowsFeature -name Web-Server -IncludeManagementToolsAz IIS telepítése után bontsa le a kapcsolatot a vm-1 virtuális gépről, amely a vm-2 virtuális gép távoli asztali kapcsolatában marad.

Válassza le a vm-2 virtuális gépet.

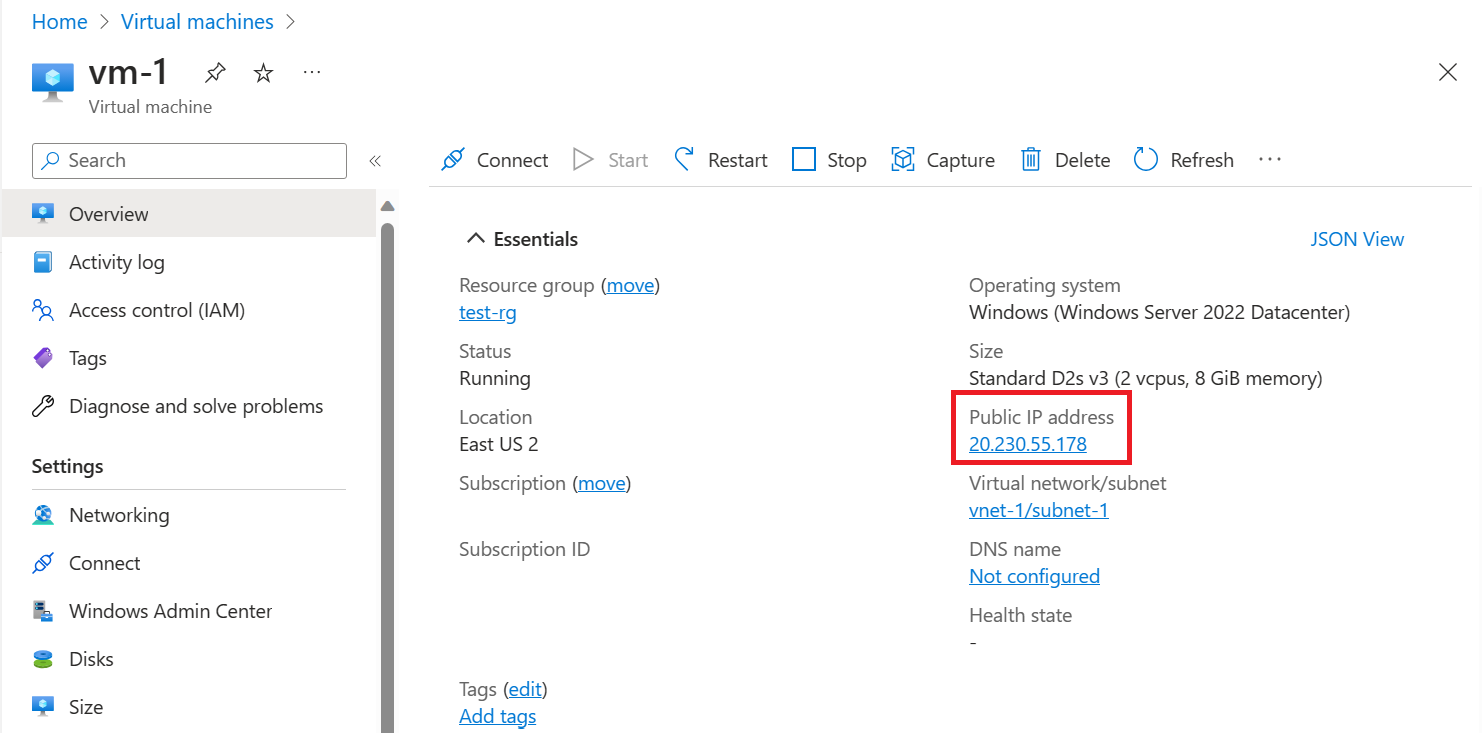

Keressen rá az 1. virtuális gépre a portál keresőmezőjében.

Az 1. virtuális gép Áttekintés lapján jegyezze fel a virtuális gép nyilvános IP-címét. A következő példában látható cím a 20.230.55.178, a címe eltérő:

Annak ellenőrzéséhez, hogy hozzáfér-e a vm-1 webkiszolgálóhoz az internetről, nyisson meg egy webböngészőt a számítógépen, és keresse meg a következőt

http://<public-ip-address-from-previous-step>: .

Az IIS alapértelmezett lapja jelenik meg, mivel az internetről az asg-webalkalmazás biztonsági csoportjába irányuló bejövő forgalom a 80-as porton keresztül engedélyezett.

A vm-1-hez csatolt hálózati adapter az asg-webalkalmazás biztonsági csoporthoz van társítva, és engedélyezi a kapcsolatot.

Az erőforrások eltávolítása

Ha befejezte a létrehozott erőforrások használatát, törölheti az erőforráscsoportot és annak összes erőforrását:

Az Azure Portalon keresse meg és válassza ki az erőforráscsoportokat.

Az Erőforráscsoportok lapon válassza ki a test-rg erőforráscsoportot.

A test-rg lapon válassza az Erőforráscsoport törlése lehetőséget.

A törlés megerősítéséhez írja be a test-rg értéket az Erőforráscsoport neve mezőbe, majd válassza a Törlés lehetőséget.

Következő lépések

Az oktatóanyag során az alábbi lépéseket fogja végrehajtani:

- Létrehozott egy hálózati biztonsági csoportot, és hozzárendelte egy virtuális hálózati alhálózathoz.

- Alkalmazásbiztonsági csoportokat hozott létre webes és felügyeleti célokra.

- Két virtuális gépet hozott létre, és a hálózati adaptereket az alkalmazásbiztonsági csoportokkal társította.

- Tesztelte az alkalmazásbiztonsági csoport hálózati szűrését.

A hálózati biztonsági csoportokkal kapcsolatos további információ: Hálózati biztonsági csoportok áttekintése és Hálózati biztonsági csoportok kezelése.

Az Azure alapértelmezés szerint irányítja a forgalmat az alhálózatok között. Ehelyett lehetősége van arra, hogy egy virtuális gépen keresztül irányítsa a forgalmat az alhálózatok között, amely így például tűzfalként is szolgálhat.

Ha meg szeretné ismerni, hogyan hozhat létre útválasztási táblázatot, folytassa a következő oktatóanyaggal.