Webalkalmazási tűzfal DRS- és CRS-szabálycsoportjai és szabályai

Cikk

01/25/2024

17 közreműködő

Visszajelzés

A cikk tartalma

Az Application Gateway webalkalmazási tűzfalának (WAF) Azure által felügyelt szabálykészletei aktívan védik a webalkalmazásokat a gyakori biztonsági résekkel és biztonsági résekkel szemben. Ezek az Azure által felügyelt szabálykészletek szükség szerint frissítéseket kapnak az új támadási aláírások elleni védelemhez. Az alapértelmezett szabálykészlet tartalmazza a Microsoft Threat Intelligence Collection szabályait is. A Microsoft Intelligence csapata együttműködik ezeknek a szabályoknak a megírásában, biztosítva a fokozott lefedettséget, a speciális sebezhetőségi javításokat és a jobb hamis pozitív csökkentést.

Az OWASP 3.2-, 3.1-, 3.0-s vagy 2.2.9-s alapvető szabálykészletei alapján definiált szabályokat is használhat.

A szabályokat külön-külön is letilthatja, vagy az egyes szabályokhoz meghatározott műveleteket állíthat be. Ez a cikk az aktuálisan elérhető szabályokat és szabálykészleteket sorolja fel. Ha egy közzétett szabálykészlet frissítésre van szükség, itt dokumentáljuk.

Feljegyzés

Ha egyik szabálykészlet-verzióról a másikra vált, az összes letiltott és engedélyezett szabálybeállítás visszatér az alapértelmezett értékre az áttelepítendő szabálykészlethez. Ez azt jelenti, hogy ha korábban letiltott vagy engedélyezett egy szabályt, akkor az új szabálykészlet-verzióra való áthelyezés után ismét le kell tiltania vagy engedélyeznie kell azt.

Alapértelmezett szabálykészletek

Az Azure által felügyelt alapértelmezett szabálykészlet (DRS) a következő fenyegetéskategóriákra vonatkozó szabályokat tartalmaz:

Webhelyek közötti, szkriptalapú támadás

Java-támadások

Helyi fájlbefoglalás

PHP-injektálási támadások

Távoli parancsvégrehajtás

Távolifájl-beszúrás

Munkamenet-javítás

SQL-injektálás elleni védelem

Protokoll támadói A DRS-növekmények verziószáma, amikor új támadási aláírásokat adnak hozzá a szabálykészlethez.

Microsoft Threat Intelligence Collection-szabályok

A Microsoft Threat Intelligence Collection szabályai a Microsoft Threat Intelligence csapatával együttműködve vannak megírva, hogy nagyobb lefedettséget, adott biztonsági rések javítását és jobb hamis pozitív csökkentést biztosítsanak.

Feljegyzés

Az alábbi útmutatással hangolhatja a WAF-ot a 2.1-nek az Application Gateway WAF-en való használatbavétele során. A szabályok részleteit a következő szakaszban ismertetjük.

Szabályazonosító

Szabálycsoport

Leírás

Részletek

942110

SQLI

SQL-injektálási támadás: Gyakori injektálási tesztelés észlelhető

MsTIC-szabály letiltása, lecserélése 99031001

942150

SQLI

SQL-injektálási támadás

MsTIC-szabály letiltása, lecserélése 99031003

942260

SQLI

Észleli az alapszintű SQL-hitelesítési megkerülési kísérleteket 2/3

MsTIC-szabály letiltása, lecserélése 99031004

942430

SQLI

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (12)

Tiltsa le, túl sok hamis pozitív.

942440

SQLI

SQL-megjegyzésütemezés észlelhető

MsTIC-szabály letiltása, lecserélése 99031002

99005006

MS-ThreatIntel-WebShells

Spring4Shell-interakciós kísérlet

A Szabály engedélyezése a SpringShell biztonsági résének megelőzéséhez

99001014

MS-ThreatIntel-CVEs

A Spring Cloud útválasztási kifejezésének CVE-2022-22963-as injektálása

A Szabály engedélyezése a SpringShell biztonsági résének megelőzéséhez

99001015

MS-ThreatIntel-WebShells

A Spring Framework nem biztonságos osztályobjektum-kihasználása CVE-2022-22965

A Szabály engedélyezése a SpringShell biztonsági résének megelőzéséhez

99001016

MS-ThreatIntel-WebShells

A Spring Cloud Gateway Actuator injektálása CVE-2022-22947

A Szabály engedélyezése a SpringShell biztonsági résének megelőzéséhez

99001017

MS-ThreatIntel-CVEs

Apache Struts-fájlfeltöltési kísérlet CVE-2023-50164

Állítsa be a Letiltás műveletet az Apache Struts biztonsági résének megelőzéséhez. A szabály anomáliadetektációja nem támogatott.

Alapvető szabálykészletek

Az Application Gateway WAF alapértelmezés szerint a CRS 3.2-es verziójával van előre konfigurálva, de bármely más támogatott CRS-verziót is használhat.

A CRS 3.2 új motort és új szabálykészleteket kínál a Java-injektálások ellen, a fájlfeltöltési ellenőrzések kezdeti készletét, és kevesebb hamis pozitív értéket kínál a CRS korábbi verzióihoz képest. A szabályokat igényeinek megfelelően testre is szabhatja. További információ az új Azure WAF-motorról .

A WAF a következő webes biztonsági résekkel szemben véd:

SQL-injektálási támadások

Helyek közötti szkriptelési támadások

Egyéb gyakori támadások, például parancsinjektálás, HTTP-kérések csempészése, HTTP-válasz felosztása és távoli fájlbefoglalás

HTTP-protokoll megsértései

HTTP-protokoll rendellenességei, például hiányzó gazdafelhasználói ügynök és fejlécek elfogadása

Robotprogramok, webbejárók és képolvasók

Gyakori alkalmazáskonfigurációk (például Apache és IIS)

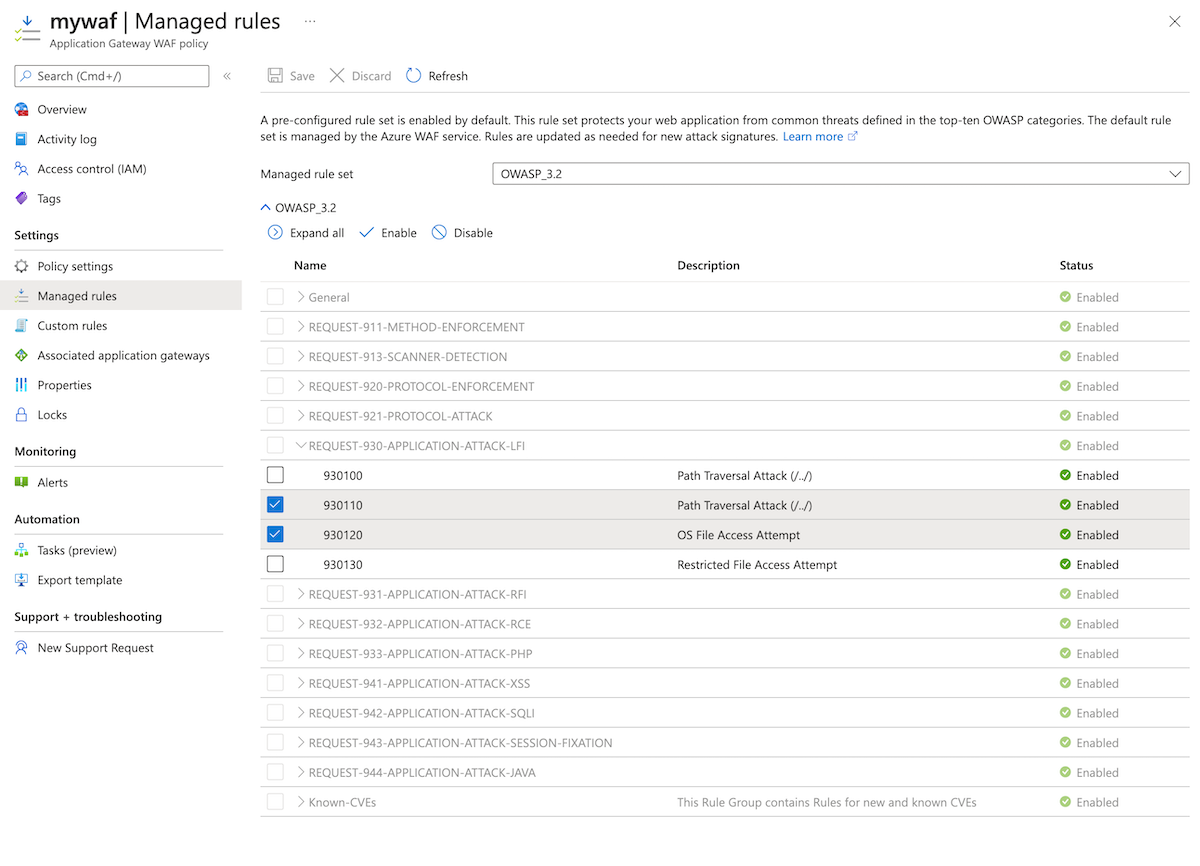

Felügyelt szabálykészletek hangolása

A DRS és a CRS alapértelmezés szerint engedélyezve van észlelési módban a WAF-házirendekben. Az alkalmazás követelményeinek megfelelően letilthatja vagy engedélyezheti az egyes szabályokat a felügyelt szabálykészleten belül. Szabályonként meghatározott műveleteket is beállíthat. A DRS/CRS támogatja a blokk-, napló- és anomáliapontozási műveleteket. A Bot Manager-szabálykészlet támogatja az engedélyezési, blokk- és naplóműveleteket.

Előfordulhat, hogy bizonyos kérésattribútumokat ki kell hagynia egy WAF-értékelésből. Gyakori példa a hitelesítéshez használt Active Directory-beszúrt jogkivonatok. A kizárásokat úgy konfigurálhatja, hogy adott WAF-szabályok kiértékelésekor alkalmazhatók legyenek, vagy globálisan alkalmazzanak az összes WAF-szabály értékelésére. A kizárási szabályok a teljes webalkalmazásra vonatkoznak. További információ: Webalkalmazási tűzfal (WAF) az Application Gateway kizárási listáival .

Alapértelmezés szerint a DRS 2.1/CRS 3.2-es és újabb verziója anomáliademikrációt használ, ha egy kérelem megfelel egy szabálynak. A CRS 3.1 és az alábbi verzió alapértelmezés szerint blokkolja az egyező kéréseket. Emellett az egyéni szabályok ugyanabban a WAF-házirendben is konfigurálhatók, ha meg szeretné kerülni az alapszabálykészlet egyik előre konfigurált szabályát.

A rendszer mindig egyéni szabályokat alkalmaz az alapvető szabálykészlet szabályainak kiértékelése előtt. Ha egy kérelem egyezik egy egyéni szabálysal, a rendszer alkalmazza a megfelelő szabályműveletet. A kérés le van tiltva, vagy továbbítva van a háttérrendszernek. A rendszer nem dolgoz fel más egyéni szabályokat vagy az alapvető szabálykészletben lévő szabályokat.

Anomáliák pontozása

A CRS vagy a DRS 2.1 és újabb verziók használatakor a WAF alapértelmezés szerint anomália-pontozás használatára van konfigurálva. A szabálynak megfelelő forgalom nem lesz azonnal blokkolva, még akkor sem, ha a WAF megelőzési módban van. Ehelyett az OWASP-szabálykészletek minden szabályhoz definiálnak súlyosságot: Kritikus, Hiba, Figyelmeztetés vagy Figyelmeztetés. A súlyosság hatással van a kérelem numerikus értékére, amelyet anomáliának nevezünk:

Szabály súlyossága

Az anomáliához hozzájárult érték

Kritikus

5

Hiba

4

Figyelmeztetés

3

Értesítés

2

Ha az anomália pontszáma 5 vagy nagyobb, és a WAF megelőzési módban van, a kérés le lesz tiltva. Ha az anomáliadetektálási pontszám 5 vagy nagyobb, és a WAF észlelési módban van, a rendszer naplózza a kérést, de nem tiltja le.

Például egyetlen kritikus szabályegyeztetés elegendő ahhoz, hogy a WAF letiltsa a kéréseket megelőzési módban, mivel az általános anomáliadetikus pontszám 5. Egy figyelmeztetési szabály egyezése azonban csak 3-tal növeli az anomáliapontot, ami önmagában nem elegendő a forgalom blokkolásához. A rendellenességi szabály aktiválásakor a naplókban egy "Egyeztetett" művelet jelenik meg. Ha az anomáliadetektálási pontszám 5 vagy annál nagyobb, egy külön szabály aktiválódik "Letiltva" vagy "Észlelt" művelettel attól függően, hogy a WAF-szabályzat megelőzési vagy észlelési módban van-e. További információ: Anomália pontozási mód .

DRS 2.1

A DRS 2.1-szabályok jobb védelmet nyújtanak, mint a DRS korábbi verziói. A Microsoft Threat Intelligence csapata által kifejlesztett további szabályokat és az aláírások frissítését tartalmazza a hamis pozitív értékek csökkentése érdekében. Emellett az URL-dekódoláson túl az átalakításokat is támogatja.

A DRS 2.1 17 szabálycsoportot tartalmaz az alábbi táblázatban látható módon. Minden csoport több szabályt tartalmaz, és testre szabhatja az egyes szabályok, szabálycsoportok vagy teljes szabálykészletek viselkedését.

OWASP CRS 3.2

A CRS 3.2 14 szabálycsoportot tartalmaz az alábbi táblázatban látható módon. Minden csoport több szabályt tartalmaz, amelyek letilthatók. A szabálykészlet az OWASP CRS 3.2.0-s verzióján alapul.

OWASP CRS 3.1

A CRS 3.1 14 szabálycsoportot tartalmaz az alábbi táblázatban látható módon. Minden csoport több szabályt tartalmaz, amelyek letilthatók. A szabálykészlet az OWASP CRS 3.1.1-es verzióján alapul.

Feljegyzés

A CRS 3.1 csak a WAF_v2 termékváltozatban érhető el.

OWASP CRS 3.0

A CRS 3.0 13 szabálycsoportot tartalmaz az alábbi táblázatban látható módon. Minden csoport több szabályt tartalmaz, amelyek letilthatók. A szabálykészlet az OWASP CRS 3.0.0-s verzióján alapul.

OWASP CRS 2.2.9

A CRS 2.2.9 10 szabálycsoportot tartalmaz az alábbi táblázatban látható módon. Minden csoport több szabályt tartalmaz, amelyek letilthatók.

Feljegyzés

A CRS 2.2.9 már nem támogatott az új WAF-szabályzatok esetében. Javasoljuk, hogy frissítsen a legújabb CRS-verzióra. A CRS 2.2.9 nem használható a CRS 3.2/DRS 2.1 és újabb verziók mellett.

Robotszabályok

Engedélyezheti, hogy a felügyelt robotvédelmi szabálykészlet egyéni műveleteket hajtson végre az összes robotkategóriából érkező kéréseken.

Szabálycsoport

Leírás

BadBots Védelem a rossz robotok ellen

GoodBots A jó robotok azonosítása

UnknownBots Ismeretlen robotok azonosítása

Az alábbi szabálycsoportok és szabályok érhetők el az Application Gateway webalkalmazási tűzfalának használatakor.

2.1 szabálykészletek

Általános

Szabályazonosító

Leírás

200002

Nem sikerült elemezni a kérelem törzsét.

200003

A többrészes kérelem törzse nem tudott szigorú ellenőrzést végrehajtani

METÓDUS KÉNYSZERÍTÉSE

Szabályazonosító

Leírás

911100

A szabályzat nem engedélyezi a metódust

PROTOKOLL-KÉNYSZERÍTÉS

Szabályazonosító

Leírás

920100

Érvénytelen HTTP-kérelemsor

920120

Többrészes/űrlapadat-megkerülési kísérlet

920121

Többrészes/űrlapadat-megkerülési kísérlet

920160

A Content-Length HTTP-fejléc nem numerikus.

920170

GET vagy HEAD kérés törzstartalommal.

920171

GET vagy HEAD kérés átvitelkódolással.

920180

POST-kérelem hiányzó tartalomhosszúságú fejléc.

920181

Tartalomhosszúságú és átviteli kódolású fejlécek 99001003

920190

Tartomány: Érvénytelen utolsó bájtérték.

920200

Tartomány: Túl sok mező (6 vagy több)

920201

Tartomány: Túl sok mező pdf-kérelemhez (35 vagy több)

920210

Több/ütköző Csatlakozás ion fejlécadatok találhatók.

920220

URL-kódolási visszaélések támadási kísérlete

920230

Több URL-kódolás észlelhető

920240

URL-kódolási visszaélések támadási kísérlete

920260

Unicode teljes/félszélességű visszaéléses támadási kísérlet

920270

Érvénytelen karakter a kérelemben (null karakter)

920271

Érvénytelen karakter a kérelemben (nem nyomtatható karakterek)

920280

Gazdagépfejléc hiányának kérése

920290

Üres gazdagépfejléc

920300

Az elfogadási fejléc hiányzó kérése

920310

A kérelem üres elfogadási fejlécet kapott

920311

A kérelem üres elfogadási fejlécet kapott

920320

Hiányzó felhasználói ügynök fejléce

920330

A felhasználói ügynök fejlécének kiürítése

920340

Tartalommal kapcsolatos kérés, de hiányzik a tartalomtípus fejléce

920341

A tartalmat tartalmazó kérelemhez tartalomtípus-fejléc szükséges

920350

A gazdagépfejléc egy numerikus IP-cím

920420

A szabályzat nem engedélyezi a tartalomtípus kérését

920430

A SZABÁLYZAT nem engedélyezi a HTTP protokoll verzióját

920440

Az URL-fájlkiterjesztést szabályzat korlátozza

920450

A HTTP-fejlécet szabályzat korlátozza

920470

Érvénytelen tartalomtípus fejléce

920480

A szabályzat nem engedélyezi a tartalomtípus-karakterkészlet kérését

920500

Biztonsági mentési vagy munkafájl elérése

PROTOKOLL-TÁMADÁS

Szabályazonosító

Leírás

921110

HTTP-kérések csempészeti támadása

921120

HTTP-válasz felosztási támadása

921130

HTTP-válasz felosztási támadása

921140

HTTP-fejlécinjektálási támadás fejléceken keresztül

921150

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921151

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921160

HTTP-fejlécinjektálási támadás hasznos adatokon keresztül (CR/LF és fejlécnév észlelhető)

921190

HTTP-felosztás (CR/LF a kérelemfájlnév észlelésekor)

921200

LDAP-injektálási támadás

LFI – Helyi fájlbefoglalás

Szabályazonosító

Leírás

930100

Path Traversal Attack (/.. /)

930110

Path Traversal Attack (/.. /)

930120

Operációsrendszer-fájlelérési kísérlet

930130

Korlátozott fájlelérési kísérlet

RFI – Távoli fájlbefoglalás

Szabályazonosító

Leírás

931100

Lehetséges távoli fájlbefoglalási (RFI) támadás: URL-paraméter IP-címmel

931110

Lehetséges távoli fájlbefoglalási (RFI)-támadás: Gyakori RFI sebezhető paraméternév, amelyet w/URL hasznos adatként használnak

931120

Lehetséges távoli fájlbefoglalási (RFI) támadás: URL-hasznos adat használt w/záró kérdőjel karakter (?)

931130

Lehetséges távoli fájlbefoglalási (RFI-) támadás: tartományon kívüli hivatkozás/hivatkozás

RCE – Távoli parancsvégrehajtás

Szabályazonosító

Leírás

932100

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932105

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932110

Távoli parancsvégrehajtás: Windows parancsinjektálás

932115

Távoli parancsvégrehajtás: Windows parancsinjektálás

932120

Távoli parancsvégrehajtás: Windows PowerShell-parancs található

932130

Távoli parancsvégrehajtás: Unix Shell-kifejezés vagy confluence biztonsági rés (CVE-2022-26134) található

932140

Távoli parancsvégrehajtás: Windows FOR/IF parancs található

932150

Távoli parancsvégrehajtás: Direct Unix-parancs végrehajtása

932160

Távoli parancsvégrehajtás: Unix Shell-kód található

932170

Távoli parancsvégrehajtás: Shellshock (CVE-2014-6271)

932171

Távoli parancsvégrehajtás: Shellshock (CVE-2014-6271)

932180

Korlátozott fájlfeltöltési kísérlet

PHP-támadások

Szabályazonosító

Leírás

933100

PHP-injektálási támadás: Megnyíló/záró címke található

933110

PHP-injektálási támadás: PHP-szkriptfájl feltöltése található

933120

PHP-injektálási támadás: Konfigurációs irányelv található

933130

PHP-injektálási támadás: Változók találhatók

933140

PHP-injektálási támadás: I/O-stream található

933150

PHP-injektálási támadás: Magas kockázatú PHP-függvény neve található

933151

PHP-injektálási támadás: Közepes kockázatú PHP-függvény neve található

933160

PHP-injektálási támadás: Magas kockázatú PHP-függvényhívás található

933170

PHP-injektálási támadás: Szerializált objektuminjektálás

933180

PHP-injektálási támadás: Változó függvény hívása található

933200

PHP-injektálási támadás: Burkoló séma észlelhető

933210

PHP-injektálási támadás: Változó függvény hívása található

Node JS-támadások

Szabályazonosító

Leírás

934100

Node.js injektálási támadás

XSS – Helyek közötti szkriptelés

Szabályazonosító

Leírás

941100

XSS-támadás észlelése libinjection használatával

941101

Az XSS-támadás libinjection használatával észlelhető. fejléccel rendelkező kéréseket észlel.

941110

XSS-szűrő – 1. kategória: Szkriptcímke-vektor

941120

XSS-szűrő – 2. kategória: Eseménykezelő vektor

941130

XSS-szűrő – 3. kategória: Attribútumvektor

941140

XSS-szűrő – 4. kategória: JavaScript URI-vektor

941150

XSS-szűrő – 5. kategória: Letiltott HTML-attribútumok

941160

NoScript XSS InjectionChecker: HTML-injektálás

941170

NoScript XSS InjectionChecker: Attribútuminjektálás

941180

Node-Validator blocklist kulcsszavak

941190

XSS Stíluslapok használata

941200

XSS VML-keretek használatával

941210

XSS obfuscated JavaScript használatával

941220

XSS obfuscated VB Script használatával

941230

XSS beágyazás címkével

941240

XSS az "import" vagy a "implementálás" attribútum használatával

941250

IE XSS-szűrők – Támadás észlelhető.

941260

XSS a "meta" címkével

941270

XSS a "link" href használatával

941280

XSS az "alap" címkével

941290

XSS az "applet" címkével

941300

XSS objektumcímke használatával

941310

US-ASCII hibás kódolású XSS-szűrő – Támadás észlelhető.

941320

Lehetséges XSS-támadás észlelhető – HTML-címkekezelő

941330

IE XSS-szűrők – Támadás észlelhető.

941340

IE XSS-szűrők – Támadás észlelhető.

941350

UTF-7 Kódolás IE XSS – Támadás észlelhető.

941360

JavaScript-obfuscation észlelhető.

941370

JavaScript globális változó található

941380

AngularJS ügyféloldali sabloninjektálás észlelhető

SQLI – SQL-injektálás

Szabályazonosító

Leírás

942100

Lib használatával észlelt SQL-injektálási támadás

942110

SQL-injektálási támadás: Gyakori injektálási tesztelés észlelhető

942120

SQL-injektálási támadás: SQL-operátor észlelhető

942140

SQL-injektálási támadás: Gyakori adatbázisnevek észlelhetők

942150

SQL-injektálási támadás

942160

Vak SQLI-teszteket észlel alvó() vagy benchmark() használatával.

942170

Észleli az SQL-teljesítménytesztet és az alvásinjektálási kísérleteket, beleértve a feltételes lekérdezéseket is

942180

Alapszintű SQL-hitelesítési megkerülési kísérletek észlelése 1/3

942190

MSSQL-kódvégrehajtási és információgyűjtési kísérleteket észlel

942200

Észleli a MySQL comment-/space-obfuscated injektálását és a backtick megszakítását

942210

Láncolt SQL-injektálási kísérleteket észlel 1/2

942220

Egész szám túlcsordulási támadásokat keres, ezeket a skipfishből veszik, kivéve a 3.0.00738585072007e-308 a "magic number" összeomlást

942230

Feltételes SQL-injektálási kísérleteket észlel

942240

Észleli a MySQL-karakterkészlet-kapcsolót és az MSSQL DoS-kísérleteket

942250

A MATCH AGAINST, MERGE és EXECUTE IMMEDIATE injektálásokat észleli

942260

Észleli az alapszintű SQL-hitelesítési megkerülési kísérleteket 2/3

942270

Alapszintű SQL-injektálást keres. A mysql, oracle és mások gyakori támadási sztringje.

942280

Észleli a Postgres pg_sleep injektálását, a késleltetési támadásokat és az adatbázis-leállítási kísérleteket

942290

Alapszintű MongoDB SQL-injektálási kísérletek keresése

942300

MySQL-megjegyzések, feltételek és ch(a)r injektálások észlelése

942310

Láncolt SQL-injektálási kísérleteket észlel 2/2

942320

Észleli a MySQL- és PostgreSQL-tárolt eljárásokat/függvényinjektálásokat

942330

A klasszikus SQL-injektálási próbaidőket észleli 1/2

942340

Alapszintű SQL-hitelesítési megkerülési kísérletek észlelése 3/3

942350

Észleli a MySQL UDF-injektálását és más adat-/struktúramanipulációs kísérleteket

942360

Az összefűzött alapszintű SQL-injektálási és SQLLFI-kísérleteket észleli

942361

Alapszintű SQL-injektálás észlelése kulcsszó-módosítás vagy egyesítés alapján

942370

A klasszikus SQL-injektálási 2/2-et észleli

942380

SQL-injektálási támadás

942390

SQL-injektálási támadás

942400

SQL-injektálási támadás

942410

SQL-injektálási támadás

942430

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (12)

942440

SQL-megjegyzésütemezés észlelhető

942450

Azonosított SQL Hex-kódolás

942460

Metakarakterek anomáliadetektálási riasztása – Ismétlődő, nem word karakterek

942470

SQL-injektálási támadás

942480

SQL-injektálási támadás

942500

A mySQL-ben lévő megjegyzést észlelte.

942510

Az SQLi megkerülési kísérlete az észlelt kullancsok vagy backtickek által.

Standard kiadás SSION-FIXATION

Szabályazonosító

Leírás

943100

Lehetséges munkamenet-javítási támadás: Cookie-értékek beállítása HTML-ben

943110

Lehetséges munkamenet-javítási támadás: SessionID paraméternév tartományon kívüli hivatkozóval

943120

Lehetséges munkamenet-javítási támadás: SessionID paraméter neve hivatkozó nélkül

JAVA-támadások

Szabályazonosító

Leírás

944100

Távoli parancsvégrehajtás: Apache Struts, Oracle WebLogic

944110

Észleli a hasznos adatok lehetséges végrehajtását

944120

Lehetséges hasznos adatok végrehajtása és távoli parancsvégrehajtás

944130

Gyanús Java-osztályok

944200

A Java deszerializálási Apache Commons kiaknázása

944210

Java-szerializálás lehetséges használata

944240

Távoli parancsvégrehajtás: Java-szerializálás és Log4j biztonsági rés (CVE-2021-44228 , CVE-2021-45046 )

944250

Távoli parancsvégrehajtás: Gyanús Java-metódus észlelhető

MS-ThreatIntel-WebShells

Szabályazonosító

Leírás

99005002

Webes rendszerhéj-interakciós kísérlet (POST)

99005003

Web Shell feltöltési kísérlet (POST) - CHOPPER PHP

99005004

Web Shell feltöltési kísérlet (POST) – CHOPPER ASPX

99005005

Webes rendszerhéj-interakciós kísérlet

99005006

Spring4Shell-interakciós kísérlet

MS-ThreatIntel-AppSec

Szabályazonosító

Leírás

99030001

Path Traversal Evasion in Headers (/.. /./.. /)

99030002

Path Traversal Evasion in Request Body (/.. /./.. /)

MS-ThreatIntel-SQLI

Szabályazonosító

Leírás

99031001

SQL-injektálási támadás: Gyakori injektálási tesztelés észlelhető

99031002

SQL-megjegyzésütemezés észlelhető.

99031003

SQL-injektálási támadás

99031004

Észleli az alapszintű SQL-hitelesítési megkerülési kísérleteket 2/3

MS-ThreatIntel-CVEs

Szabályazonosító

Leírás

99001001

F5 tmui (CVE-2020-5902) REST API-kihasználás ismert hitelesítő adatokkal

99001002

Citrix-NSC_UStandard kiadás R könyvtárbejárási kísérlet CVE-2019-19781

99001003

A CVE-2019-3396 atlassian confluence widget Csatlakozás or kihasználása

99001004

A Pulse Secure egyéni sablon kihasználása CVE-2020-8243

99001005

SharePoint-típuskonverter-hasznosítási kísérlet CVE-2020-0932

99001006

Pulse-kísérlet Csatlakozás könyvtár bejárása CVE-2019-11510

99001007

A Junos OS J-Web helyi fájlbefoglalási kísérlete CVE-2020-1631

99001008

Megkísérelt Fortinet-útvonal bejárása CVE-2018-13379

99001009

Apache struts ognl injektálás CVE-2017-5638

99001010

Apache struts ognl injekció CVE-2017-12611

99001011

Az Oracle WebLogic elérési útja CVE-2020-14882 bejárása

99001012

Kísérlet a Telerik WebUI nem biztonságos deszerializálási hasznosítására CVE-2019-18935

99001013

Kísérlet a SharePoint nem biztonságos XML-deszerializálására CVE-2019-0604

99001014

A Spring Cloud útválasztási kifejezésének CVE-2022-22963-as injektálása

99001015

A Spring Framework nem biztonságos osztályobjektum-kihasználása CVE-2022-22965

99001016

A Spring Cloud Gateway Actuator injektálása CVE-2022-22947

99001017*

Apache Struts-fájlfeltöltési kísérlet CVE-2023-50164

*A szabály művelete alapértelmezés szerint naplózásra van beállítva. Állítsa be a Letiltás műveletet az Apache Struts biztonsági résének megelőzéséhez. A szabály anomáliadetektációja nem támogatott.

Feljegyzés

A WAF naplóinak áttekintésekor előfordulhat, hogy a szabályazonosító 949110. A szabály leírása tartalmazhat túllépett bejövő anomáliadetektációt .

Ez a szabály azt jelzi, hogy a kérelem összes rendellenességi pontszáma túllépte a maximális megengedett pontszámot. További információ: Anomália pontozása .

3.2 szabálykészletek

Általános

Szabályazonosító

Leírás

200002

Nem sikerült elemezni a kérelem törzsét.

200003

Többrészes kérelem törzsének szigorú ellenőrzése.

200004

Lehetséges többrészes nem egyező határ.

ISMERT CVES

Szabályazonosító

Leírás

800100

Szabály a CVE-2021-44228, CVE-2021-45046 log4j biztonsági rés észleléséhez és elhárításához

800110

Spring4Shell-interakciós kísérlet

800111

Spring Cloud útválasztási kifejezés injektálásának kísérlete – CVE-2022-22963

800112

A Spring Framework nem biztonságos osztályobjektum-kihasználása – CVE-2022-22965

800113

Spring Cloud Gateway-működtető injektálásának kísérlete – CVE-2022-22947

800114*

Apache Struts-fájlfeltöltési kísérlet – CVE-2023-50164

*A szabály művelete alapértelmezés szerint naplózásra van beállítva. Állítsa be a Letiltás műveletet az Apache Struts biztonsági résének megelőzéséhez. A szabály anomáliadetektációja nem támogatott.

REQUEST-911-METHOD-ENFORCEMENT

Szabályazonosító

Leírás

911100

A szabályzat nem engedélyezi a metódust

REQUEST-913-SCANNER-DETECTION

Szabályazonosító

Leírás

913100

A biztonsági szkennerhez társított felhasználói ügynököt találta

913101

A szkripteléshez/általános HTTP-ügyfélhez társított felhasználóügynök található

913102

Webbejáróhoz/robothoz társított felhasználói ügynök

913110

A biztonsági ellenőrzőhöz társított kérésfejléc található

913120

A biztonsági képolvasóhoz társított kérelemfájlnév/argumentum található

REQUEST-920-PROTOCOL-ENFORCEMENT

Szabályazonosító

Leírás

920100

Érvénytelen HTTP-kérelemsor

920120

Többrészes/űrlapadat-megkerülési kísérlet

920121

Többrészes/űrlapadat-megkerülési kísérlet

920160

A Content-Length HTTP-fejléc nem numerikus.

920170

GET vagy HEAD kérés törzstartalommal.

920171

GET vagy HEAD kérés átvitelkódolással.

920180

POST-kérelem hiányzó tartalomhosszúságú fejléc.

920190

Tartomány: Érvénytelen utolsó bájtérték.

920200

Tartomány: Túl sok mező (6 vagy több)

920201

Tartomány: Túl sok mező pdf-kérelemhez (35 vagy több)

920202

Tartomány: Túl sok mező pdf-kérelemhez (6 vagy több)

920210

Több/ütköző Csatlakozás ion fejlécadatok találhatók.

920220

URL-kódolási visszaélések támadási kísérlete

920230

Több URL-kódolás észlelhető

920240

URL-kódolási visszaélések támadási kísérlete

920250

UTF8 kódolási visszaélés támadási kísérlet

920260

Unicode teljes/félszélességű visszaéléses támadási kísérlet

920270

Érvénytelen karakter a kérelemben (null karakter)

920271

Érvénytelen karakter a kérelemben (nem nyomtatható karakterek)

920272

Érvénytelen karakter a kérelemben (az ascii 127 alatti nyomtatható karakteren kívül)

920273

Érvénytelen karakter a kérelemben (a nagyon szigorú készleten kívül)

920274

Érvénytelen karakter a kérelemfejlécekben (a nagyon szigorú készleten kívül)

920280

Gazdagépfejléc hiányának kérése

920290

Üres gazdagépfejléc

920300

Az elfogadási fejléc hiányzó kérése

920310

A kérelem üres elfogadási fejlécet kapott

920311

A kérelem üres elfogadási fejlécet kapott

920320

Hiányzó felhasználói ügynök fejléce

920330

A felhasználói ügynök fejlécének kiürítése

920340

Tartalommal kapcsolatos kérés, de hiányzik a tartalomtípus fejléce

920341

A tartalmat tartalmazó kérelemhez tartalomtípus-fejléc szükséges

920350

A gazdagépfejléc egy numerikus IP-cím

920420

A szabályzat nem engedélyezi a tartalomtípus kérését

920430

A SZABÁLYZAT nem engedélyezi a HTTP protokoll verzióját

920440

Az URL-fájlkiterjesztést szabályzat korlátozza

920450

A HTTP-fejlécet házirend korlátozza (%{MATCHED_VAR})

920460

Rendellenes feloldó karakterek

920470

Érvénytelen tartalomtípus fejléce

920480

A karakterkészlet paraméterének korlátozása a tartalomtípus fejlécében

REQUEST-921-PROTOCOL-ATTACK

Szabályazonosító

Leírás

921110

HTTP-kérések csempészeti támadása

921120

HTTP-válasz felosztási támadása

921130

HTTP-válasz felosztási támadása

921140

HTTP-fejlécinjektálási támadás fejléceken keresztül

921150

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921151

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921160

HTTP-fejlécinjektálási támadás hasznos adatokon keresztül (CR/LF és fejlécnév észlelhető)

921170

HTTP-paraméter szennyezése

921180

HTTP-paraméterszennyezés (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

Szabályazonosító

Leírás

930100

Path Traversal Attack (/.. /)

930110

Path Traversal Attack (/.. /)

930120

Operációsrendszer-fájlelérési kísérlet

930130

Korlátozott fájlelérési kísérlet

REQUEST-931-APPLICATION-ATTACK-RFI

Szabályazonosító

Leírás

931100

Lehetséges távoli fájlbefoglalási (RFI) támadás: URL-paraméter IP-címmel

931110

Lehetséges távoli fájlbefoglalási (RFI)-támadás: Gyakori RFI sebezhető paraméternév, amelyet w/URL hasznos adatként használnak

931120

Lehetséges távoli fájlbefoglalási (RFI) támadás: URL-hasznos adat használt w/záró kérdőjel karakter (?)

931130

Lehetséges távoli fájlbefoglalási (RFI-) támadás: tartományon kívüli hivatkozás/hivatkozás

REQUEST-932-APPLICATION-ATTACK-RCE

Szabályazonosító

Leírás

932100

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932105

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932106

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932110

Távoli parancsvégrehajtás: Windows parancsinjektálás

932115

Távoli parancsvégrehajtás: Windows parancsinjektálás

932120

Távoli parancsvégrehajtás: Windows PowerShell-parancs található

932130

Távoli parancsvégrehajtás: Unix Shell-kifejezés vagy confluence biztonsági rés (CVE-2022-26134) vagy Text4Shell (CVE-2022-42889 ) található

932140

Távoli parancsvégrehajtás: Windows FOR/IF parancs található

932150

Távoli parancsvégrehajtás: Direct Unix-parancs végrehajtása

932160

Távoli parancsvégrehajtás: Unix Shell-kód található

932170

Távoli parancsvégrehajtás: Shellshock (CVE-2014-6271)

932171

Távoli parancsvégrehajtás: Shellshock (CVE-2014-6271)

932180

Korlátozott fájlfeltöltési kísérlet

932190

Távoli parancsvégrehajtás: Helyettesítő karakterek megkerülési technikája

REQUEST-933-APPLICATION-ATTACK-PHP

Szabályazonosító

Leírás

933100

PHP-injektálási támadás: Megnyíló/záró címke található

933110

PHP-injektálási támadás: PHP-szkriptfájl feltöltése található

933111

PHP-injektálási támadás: PHP-szkriptfájl feltöltése található

933120

PHP-injektálási támadás: Konfigurációs irányelv található

933130

PHP-injektálási támadás: Változók találhatók

933131

PHP-injektálási támadás: Változók találhatók

933140

PHP-injektálási támadás: I/O-stream található

933150

PHP-injektálási támadás: Magas kockázatú PHP-függvény neve található

933151

PHP-injektálási támadás: Közepes kockázatú PHP-függvény neve található

933160

PHP-injektálási támadás: Magas kockázatú PHP-függvényhívás található

933161

PHP-injektálási támadás: Alacsony értékű PHP-függvényhívás található

933170

PHP-injektálási támadás: Szerializált objektuminjektálás

933180

PHP-injektálási támadás: Változó függvény hívása található

933190

PHP-injektálási támadás: PHP zárócímke található

933200

PHP-injektálási támadás: Burkoló séma észlelhető

933210

PHP-injektálási támadás: Változó függvény hívása található

REQUEST-941-APPLICATION-ATTACK-XSS

Szabályazonosító

Leírás

941100

XSS-támadás észlelése libinjection használatával

941101

Az XSS-támadás libinjection használatával észlelhető. fejléccel rendelkező kéréseket észlel.

941110

XSS-szűrő – 1. kategória: Szkriptcímke-vektor

941120

XSS-szűrő – 2. kategória: Eseménykezelő vektor

941130

XSS-szűrő – 3. kategória: Attribútumvektor

941140

XSS-szűrő – 4. kategória: JavaScript URI-vektor

941150

XSS-szűrő – 5. kategória: Letiltott HTML-attribútumok

941160

NoScript XSS InjectionChecker: HTML-injektálás

941170

NoScript XSS InjectionChecker: Attribútuminjektálás

941180

Node-Validator – Feketelistás kulcsszavak

941190

XSS Stíluslapok használata

941200

XSS VML-keretek használatával

941210

XSS obfuscated JavaScript vagy Text4Shell használatával (CVE-2022-42889 )

941220

XSS obfuscated VB Script használatával

941230

XSS beágyazás címkével

941240

XSS az "import" vagy a "implementálás" attribútum használatával

941250

IE XSS-szűrők – Támadás észlelhető.

941260

XSS a "meta" címkével

941270

XSS a "link" href használatával

941280

XSS az "alap" címkével

941290

XSS az "applet" címkével

941300

XSS objektumcímke használatával

941310

US-ASCII hibás kódolású XSS-szűrő – Támadás észlelhető.

941320

Lehetséges XSS-támadás észlelhető – HTML-címkekezelő

941330

IE XSS-szűrők – Támadás észlelhető.

941340

IE XSS-szűrők – Támadás észlelhető.

941350

UTF-7 Kódolás IE XSS – Támadás észlelhető.

941360

JavaScript-obfuscation észlelhető.

REQUEST-942-APPLICATION-ATTACK-SQLI

Szabályazonosító

Leírás

942100

Lib használatával észlelt SQL-injektálási támadás

942110

SQL-injektálási támadás: Gyakori injektálási tesztelés észlelhető

942120

SQL-injektálási támadás: SQL-operátor észlelhető

942130

SQL-injektálási támadás: Sql Tautology észlelve.

942140

SQL-injektálási támadás: Gyakori adatbázisnevek észlelhetők

942150

SQL-injektálási támadás

942160

Vak SQLI-teszteket észlel alvó() vagy benchmark() használatával.

942170

Észleli az SQL-teljesítménytesztet és az alvásinjektálási kísérleteket, beleértve a feltételes lekérdezéseket is

942180

Alapszintű SQL-hitelesítési megkerülési kísérletek észlelése 1/3

942190

MSSQL-kódvégrehajtási és információgyűjtési kísérleteket észlel

942200

Észleli a MySQL comment-/space-obfuscated injektálását és a backtick megszakítását

942210

Láncolt SQL-injektálási kísérleteket észlel 1/2

942220

Egész szám túlcsordulási támadásokat keres, ezeket a skipfishből veszik, kivéve a 3.0.00738585072007e-308 a "magic number" összeomlást

942230

Feltételes SQL-injektálási kísérleteket észlel

942240

Észleli a MySQL-karakterkészlet-kapcsolót és az MSSQL DoS-kísérleteket

942250

A MATCH AGAINST, MERGE és EXECUTE IMMEDIATE injektálásokat észleli

942251

A HAVING injekciókat észleli

942260

Észleli az alapszintű SQL-hitelesítési megkerülési kísérleteket 2/3

942270

Alapszintű SQL-injektálást keres. A mysql, az oracle és mások gyakori támadási sztringje.

942280

Észleli a Postgres pg_sleep injektálását, a késleltetési támadásokat és az adatbázis-leállítási kísérleteket

942290

Alapszintű MongoDB SQL-injektálási kísérletek keresése

942300

MySQL-megjegyzések, feltételek és ch(a)r injektálások észlelése

942310

Láncolt SQL-injektálási kísérleteket észlel 2/2

942320

Észleli a MySQL- és PostgreSQL-tárolt eljárásokat/függvényinjektálásokat

942330

A klasszikus SQL-injektálási próbaidőket észleli 1/2

942340

Alapszintű SQL-hitelesítési megkerülési kísérletek észlelése 3/3

942350

Észleli a MySQL UDF-injektálását és más adat-/struktúramanipulációs kísérleteket

942360

Az összefűzött alapszintű SQL-injektálási és SQLLFI-kísérleteket észleli

942361

Alapszintű SQL-injektálás észlelése kulcsszó-módosítás vagy egyesítés alapján

942370

A klasszikus SQL-injektálási 2/2-et észleli

942380

SQL-injektálási támadás

942390

SQL-injektálási támadás

942400

SQL-injektálási támadás

942410

SQL-injektálási támadás

942420

Korlátozott SQL-karakter anomáliadetektálása (cookie-k): a speciális karakterek száma túllépve (8)

942421

Korlátozott SQL-karakter anomáliadetektálása (cookie-k): a speciális karakterek száma túllépve (3)

942430

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (12)

942431

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (6)

942432

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (2)

942440

SQL-megjegyzésütemezés észlelhető.

942450

Azonosított SQL Hex-kódolás

942460

Metakarakterek anomáliadetektálási riasztása – Ismétlődő, nem word karakterek

942470

SQL-injektálási támadás

942480

SQL-injektálási támadás

942490

A klasszikus SQL-injektálási próbaidőket észleli 3/3-ra

942500

A mySQL-ben lévő megjegyzést észlelte.

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

Szabályazonosító

Leírás

943100

Lehetséges munkamenet-javítási támadás: Cookie-értékek beállítása HTML-ben

943110

Lehetséges munkamenet-javítási támadás: SessionID paraméternév tartományon kívüli hivatkozással

943120

Lehetséges munkamenet-javítási támadás: SessionID paraméter neve hivatkozás nélkül

REQUEST-944-APPLICATION-ATTACK-JAVA

Szabályazonosító

Leírás

944100

Távoli parancsvégrehajtás: Apache Struts, Oracle WebLogic

944110

Észleli a hasznos adatok lehetséges végrehajtását

944120

Lehetséges hasznos adatok végrehajtása és távoli parancsvégrehajtás

944130

Gyanús Java-osztályok

944200

A Java deszerializálási Apache Commons kiaknázása

944210

Java-szerializálás lehetséges használata

944240

Távoli parancsvégrehajtás: Java-szerializálás

944250

Távoli parancsvégrehajtás: Gyanús Java-metódus észlelhető

944300

A Base64 kódolt sztringje megfelel a gyanús kulcsszónak

3.1 szabálykészletek

Általános

Szabályazonosító

Leírás

200004

Lehetséges többrészes nem egyező határ.

ISMERT CVES

Szabályazonosító

Leírás

800100

Szabály a CVE-2021-44228, CVE-2021-45046 log4j biztonsági rés észleléséhez és elhárításához

800110

Spring4Shell-interakciós kísérlet

800111

Spring Cloud útválasztási kifejezés injektálásának kísérlete – CVE-2022-22963

800112

A Spring Framework nem biztonságos osztályobjektum-kihasználása – CVE-2022-22965

800113

Spring Cloud Gateway-működtető injektálásának kísérlete – CVE-2022-22947

800114*

Apache Struts-fájlfeltöltési kísérlet – CVE-2023-50164

*A CRS 3.1-et futtató régebbi WAF-k csak a naplózási módot támogatják ehhez a szabályhoz. A blokk mód engedélyezéséhez frissítenie kell egy újabb szabálykészlet-verzióra.

REQUEST-911-METHOD-ENFORCEMENT

Szabályazonosító

Leírás

911100

A szabályzat nem engedélyezi a metódust

REQUEST-913-SCANNER-DETECTION

Szabályazonosító

Leírás

913100

A biztonsági szkennerhez társított felhasználói ügynököt találta

913101

A szkripteléshez/általános HTTP-ügyfélhez társított felhasználóügynök található

913102

Webbejáróhoz/robothoz társított felhasználói ügynök

913110

A biztonsági ellenőrzőhöz társított kérésfejléc található

913120

A biztonsági képolvasóhoz társított kérelemfájlnév/argumentum található

REQUEST-920-PROTOCOL-ENFORCEMENT

Szabályazonosító

Leírás

920100

Érvénytelen HTTP-kérelemsor

920120

Többrészes/űrlapadat-megkerülési kísérlet

920121

Többrészes/űrlapadat-megkerülési kísérlet

920130

Nem sikerült elemezni a kérelem törzsét.

920140

A többrészes kérelem törzse nem tudott szigorú ellenőrzést végrehajtani

920160

A Content-Length HTTP-fejléc nem numerikus.

920170

GET vagy HEAD kérés törzstartalommal.

920171

GET vagy HEAD kérés átvitelkódolással.

920180

POST-kérelem hiányzó tartalomhosszúságú fejléc.

920190

Tartomány = Érvénytelen utolsó bájtérték.

920200

Tartomány = Túl sok mező (6 vagy több)

920201

Range = Túl sok mező pdf-kérelemhez (35 vagy több)

920202

Range = Túl sok mező pdf-kérelemhez (6 vagy több)

920210

Több/ütköző Csatlakozás ion fejlécadatok találhatók.

920220

URL-kódolási visszaélések támadási kísérlete

920230

Több URL-kódolás észlelhető

920240

URL-kódolási visszaélések támadási kísérlete

920250

UTF8 kódolási visszaélés támadási kísérlet

920260

Unicode teljes/félszélességű visszaéléses támadási kísérlet

920270

Érvénytelen karakter a kérelemben (null karakter)

920271

Érvénytelen karakter a kérelemben (nem nyomtatható karakterek)

920272

Érvénytelen karakter a kérelemben (az ascii 127 alatti nyomtatható karakteren kívül)

920273

Érvénytelen karakter a kérelemben (a nagyon szigorú készleten kívül)

920274

Érvénytelen karakter a kérelemfejlécekben (a nagyon szigorú készleten kívül)

920280

Gazdagépfejléc hiányának kérése

920290

Üres gazdagépfejléc

920300

Az elfogadási fejléc hiányzó kérése

920310

A kérelem üres elfogadási fejlécet kapott

920311

A kérelem üres elfogadási fejlécet kapott

920320

Hiányzó felhasználói ügynök fejléce

920330

A felhasználói ügynök fejlécének kiürítése

920340

Tartalommal kapcsolatos kérés, de hiányzik a tartalomtípus fejléce

920341

A tartalmat tartalmazó kérelemhez tartalomtípus-fejléc szükséges

920350

A gazdagépfejléc egy numerikus IP-cím

920420

A szabályzat nem engedélyezi a tartalomtípus kérését

920430

A SZABÁLYZAT nem engedélyezi a HTTP protokoll verzióját

920440

Az URL-fájlkiterjesztést szabályzat korlátozza

920450

A HTTP-fejlécet házirend korlátozza (%@{MATCHED_VAR})

920460

Rendellenes feloldó karakterek

920470

Érvénytelen tartalomtípus fejléce

920480

A karakterkészlet paraméterének korlátozása a tartalomtípus fejlécében

REQUEST-921-PROTOCOL-ATTACK

Szabályazonosító

Leírás

921110

HTTP-kérések csempészeti támadása

921120

HTTP-válasz felosztási támadása

921130

HTTP-válasz felosztási támadása

921140

HTTP-fejlécinjektálási támadás fejléceken keresztül

921150

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921151

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921160

HTTP-fejlécinjektálási támadás hasznos adatokon keresztül (CR/LF és fejlécnév észlelhető)

921170

HTTP-paraméter szennyezése

921180

HTTP-paraméterszennyezés (%{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

Szabályazonosító

Leírás

930100

Path Traversal Attack (/.. /)

930110

Path Traversal Attack (/.. /)

930120

Operációsrendszer-fájlelérési kísérlet

930130

Korlátozott fájlelérési kísérlet

REQUEST-931-APPLICATION-ATTACK-RFI

Szabályazonosító

Leírás

931100

Lehetséges távoli fájlbefoglalási (RFI) támadás = URL-paraméter IP-címmel

931110

Lehetséges távoli fájlbefoglalási (RFI) támadás = Gyakori RFI sebezhető paraméternév használt w/URL hasznos adat

931120

Lehetséges távoli fájlbefoglalási (RFI) támadás = URL-hasznos adat használt w/záró kérdőjel karakter (?)

931130

Lehetséges távoli fájlbefoglalási (RFI) támadás = tartományon kívüli hivatkozás/hivatkozás

REQUEST-932-APPLICATION-ATTACK-RCE

Szabályazonosító

Leírás

932100

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932105

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932106

Távoli parancsvégrehajtás: Unix-parancsinjektálás

932110

Távoli parancsvégrehajtás: Windows parancsinjektálás

932115

Távoli parancsvégrehajtás: Windows parancsinjektálás

932120

Távoli parancsvégrehajtás = Windows PowerShell-parancs található

932130

Távoli parancsvégrehajtás: Unix Shell-kifejezés vagy confluence biztonsági rés (CVE-2022-26134) vagy Text4Shell (CVE-2022-42889 ) található

932140

Távoli parancsvégrehajtás = Windows FOR/IF parancs található

932150

Távoli parancsvégrehajtás: Direct Unix-parancs végrehajtása

932160

Távoli parancsvégrehajtás = Unix Shell-kód található

932170

Távoli parancsvégrehajtás = Shellshock (CVE-2014-6271)

932171

Távoli parancsvégrehajtás = Shellshock (CVE-2014-6271)

932180

Korlátozott fájlfeltöltési kísérlet

932190

Távoli parancsvégrehajtás: Helyettesítő karakterek megkerülési technikája

REQUEST-933-APPLICATION-ATTACK-PHP

Szabályazonosító

Leírás

933100

PHP-injektálási támadás = Nyitó/záró címke található

933110

PHP-injektálási támadás = PHP-szkriptfájl feltöltése található

933111

PHP-injektálási támadás: PHP-szkriptfájl feltöltése található

933120

PHP-injektálási támadás = Konfigurációs irányelv található

933130

PHP-injektálási támadás = Változók találhatók

933131

PHP-injektálási támadás: Változók találhatók

933140

PHP-injektálási támadás: I/O-stream található

933150

PHP-injektálási támadás = Magas kockázatú PHP-függvény neve található

933151

PHP-injektálási támadás: Közepes kockázatú PHP-függvény neve található

933160

PHP-injektálási támadás = magas kockázatú PHP-függvényhívás található

933161

PHP-injektálási támadás: Alacsony értékű PHP-függvényhívás található

933170

PHP-injektálási támadás: Szerializált objektuminjektálás

933180

PHP-injektálási támadás = változófüggvény hívása

933190

PHP-injektálási támadás: PHP zárócímke található

REQUEST-941-APPLICATION-ATTACK-XSS

Szabályazonosító

Leírás

941100

XSS-támadás észlelése libinjection használatával

941101

Az XSS-támadás libinjection használatával észlelhető. fejléccel rendelkező kéréseket észlel.

941110

XSS-szűrő – 1. kategória = szkriptcímke-vektor

941130

XSS-szűrő – 3. kategória = attribútumvektor

941140

XSS-szűrő – 4. kategória = JavaScript URI-vektor

941150

XSS-szűrő – 5. kategória = Letiltott HTML-attribútumok

941160

NoScript XSS InjectionChecker: HTML-injektálás

941170

NoScript XSS InjectionChecker: Attribútuminjektálás

941180

Node-Validator blocklist kulcsszavak

941190

XSS stíluslapok használatával

941200

XSS VML-keretek használatával

941210

XSS obfuscated JavaScript vagy Text4Shell használatával (CVE-2022-42889 )

941220

XSS obfuscated VB Script használatával

941230

XSS beágyazás címkével

941240

XSS az "import" vagy a "implementálás" attribútum használatával

941250

IE XSS-szűrők – Támadás észlelhető

941260

XSS a "meta" címkével

941270

XSS a "link" href használatával

941280

XSS az "alap" címkével

941290

XSS az "applet" címkével

941300

XSS objektumcímke használatával

941310

US-ASCII hibás kódolású XSS-szűrő – Támadás észlelhető.

941320

Lehetséges XSS-támadás észlelhető – HTML-címkekezelő

941330

IE XSS-szűrők – Támadás észlelhető.

941340

IE XSS-szűrők – Támadás észlelhető.

941350

UTF-7 Kódolás IE XSS – Támadás észlelhető.

REQUEST-942-APPLICATION-ATTACK-SQLI

Szabályazonosító

Leírás

942100

Lib használatával észlelt SQL-injektálási támadás

942110

SQL-injektálási támadás: Gyakori injektálási tesztelés észlelhető

942120

SQL-injektálási támadás: SQL-operátor észlelhető

942130

SQL-injektálási támadás: Sql Tautology észlelve.

942140

SQL-injektálási támadás = Gyakori ADATBÁZIS-nevek észlelhetők

942150

SQL-injektálási támadás

942160

Vak SQLI-teszteket észlel alvó() vagy benchmark() használatával.

942170

Észleli az SQL-teljesítménytesztet és az alvásinjektálási kísérleteket, beleértve a feltételes lekérdezéseket is

942180

Alapszintű SQL-hitelesítési megkerülési kísérletek észlelése 1/3

942190

MSSQL-kódvégrehajtási és információgyűjtési kísérleteket észlel

942200

Észleli a MySQL comment-/space-obfuscated injektálását és a backtick megszakítását

942210

Láncolt SQL-injektálási kísérleteket észlel 1/2

942220

Egész szám túlcsordulási támadásokat keres, ezeket a 3.0.00738585072 kivételével a skipfishből veszik.

942230

Feltételes SQL-injektálási kísérleteket észlel

942240

Észleli a MySQL-karakterkészlet-kapcsolót és az MSSQL DoS-kísérleteket

942250

A MATCH AGAINST, MERGE és EXECUTE IMMEDIATE injektálásokat észleli

942251

A HAVING injekciókat észleli

942260

Észleli az alapszintű SQL-hitelesítési megkerülési kísérleteket 2/3

942270

Alapszintű SQL-injektálást keres. Mysql Oracle és mások gyakori támadási sztringje

942280

Észleli a Postgres pg_sleep injektálását, a késleltetési támadásokat és az adatbázis-leállítási kísérleteket

942290

Alapszintű MongoDB SQL-injektálási kísérletek keresése

942300

MySQL-megjegyzések, feltételek és ch(a)r injektálások észlelése

942310

Láncolt SQL-injektálási kísérleteket észlel 2/2

942320

Észleli a MySQL- és PostgreSQL-tárolt eljárásokat/függvényinjektálásokat

942330

A klasszikus SQL-injektálási próbaidőket észleli 1/2

942340

Alapszintű SQL-hitelesítési megkerülési kísérletek észlelése 3/3

942350

Észleli a MySQL UDF-injektálását és más adat-/struktúramanipulációs kísérleteket

942360

Az összefűzött alapszintű SQL-injektálási és SQLLFI-kísérleteket észleli

942361

Alapszintű SQL-injektálás észlelése kulcsszó-módosítás vagy egyesítés alapján

942370

A klasszikus SQL-injektálási 2/2-et észleli

942380

SQL-injektálási támadás

942390

SQL-injektálási támadás

942400

SQL-injektálási támadás

942410

SQL-injektálási támadás

942420

Korlátozott SQL-karakter anomáliadetektálása (cookie-k): a speciális karakterek száma túllépve (8)

942421

Korlátozott SQL-karakter anomáliadetektálása (cookie-k): a speciális karakterek száma túllépve (3)

942430

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (12)

942431

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (6)

942432

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (2)

942440

SQL-megjegyzésütemezés észlelhető.

942450

Azonosított SQL Hex-kódolás

942460

Metakarakterek anomáliadetektálási riasztása – Ismétlődő, nem word karakterek

942470

SQL-injektálási támadás

942480

SQL-injektálási támadás

942490

A klasszikus SQL-injektálási próbaidőket észleli 3/3-ra

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

Szabályazonosító

Leírás

943100

Lehetséges munkamenet-javítási támadás = Cookie-értékek beállítása HTML-ben

943110

Lehetséges munkamenet-javítási támadás = SessionID paraméternév tartományon kívüli hivatkozóval

943120

Lehetséges munkamenet-javítási támadás = SessionID paraméter neve hivatkozó nélkül

REQUEST-944-APPLICATION-ATTACK-Standard kiadás SSION-JAVA

Szabályazonosító

Leírás

944120

Lehetséges hasznos adatok végrehajtása és távoli parancsvégrehajtás

944130

Gyanús Java-osztályok

944200

A Java deszerializálási Apache Commons kiaknázása

3.0-s szabálykészletek

Általános

Szabályazonosító

Leírás

200004

Lehetséges többrészes nem egyező határ.

ISMERT CVES

Szabályazonosító

Leírás

800100

Szabály a CVE-2021-44228, CVE-2021-45046 log4j biztonsági rés észleléséhez és elhárításához

800110

Spring4Shell-interakciós kísérlet

800111

Spring Cloud útválasztási kifejezés injektálásának kísérlete – CVE-2022-22963

800112

A Spring Framework nem biztonságos osztályobjektum-kihasználása – CVE-2022-22965

800113

Spring Cloud Gateway-működtető injektálásának kísérlete – CVE-2022-22947

REQUEST-911-METHOD-ENFORCEMENT

Szabályazonosító

Leírás

911100

A szabályzat nem engedélyezi a metódust

REQUEST-913-SCANNER-DETECTION

Szabályazonosító

Leírás

913100

A biztonsági szkennerhez társított felhasználói ügynököt találta

913110

A biztonsági ellenőrzőhöz társított kérésfejléc található

913120

A biztonsági képolvasóhoz társított kérelemfájlnév/argumentum található

913101

A szkripteléshez/általános HTTP-ügyfélhez társított felhasználóügynök található

913102

Webbejáróhoz/robothoz társított felhasználói ügynök

REQUEST-920-PROTOCOL-ENFORCEMENT

Szabályazonosító

Leírás

920100

Érvénytelen HTTP-kérelemsor

920130

Nem sikerült elemezni a kérelem törzsét.

920140

A többrészes kérelem törzse nem tudott szigorú ellenőrzést végrehajtani

920160

A Content-Length HTTP-fejléc nem numerikus.

920170

GET vagy HEAD kérés törzstartalommal.

920180

POST-kérelem hiányzó tartalomhosszúságú fejléc.

920190

Tartomány = Érvénytelen utolsó bájtérték.

920210

Több/ütköző Csatlakozás ion fejlécadatok találhatók.

920220

URL-kódolási visszaélések támadási kísérlete

920240

URL-kódolási visszaélések támadási kísérlete

920250

UTF8 kódolási visszaélés támadási kísérlet

920260

Unicode teljes/félszélességű visszaéléses támadási kísérlet

920270

Érvénytelen karakter a kérelemben (null karakter)

920280

Gazdagépfejléc hiányának kérése

920290

Üres gazdagépfejléc

920310

A kérelem üres elfogadási fejlécet kapott

920311

A kérelem üres elfogadási fejlécet kapott

920330

A felhasználói ügynök fejlécének kiürítése

920340

Tartalommal kapcsolatos kérés, de hiányzik a tartalomtípus fejléce

920350

A gazdagépfejléc egy numerikus IP-cím

920380

Túl sok argumentum a kérelemben

920360

Argumentumnév túl hosszú

920370

Argumentum értéke túl hosszú

920390

Az argumentumok teljes mérete túllépve

920400

A feltöltött fájl mérete túl nagy

920410

A feltöltött fájlok teljes mérete túl nagy

920420

A szabályzat nem engedélyezi a tartalomtípus kérését

920430

A SZABÁLYZAT nem engedélyezi a HTTP protokoll verzióját

920440

Az URL-fájlkiterjesztést szabályzat korlátozza

920450

A HTTP-fejlécet házirend korlátozza (%@{MATCHED_VAR})

920200

Tartomány = Túl sok mező (6 vagy több)

920201

Range = Túl sok mező pdf-kérelemhez (35 vagy több)

920230

Több URL-kódolás észlelhető

920300

Az elfogadási fejléc hiányzó kérése

920271

Érvénytelen karakter a kérelemben (nem nyomtatható karakterek)

920320

Hiányzó felhasználói ügynök fejléce

920272

Érvénytelen karakter a kérelemben (az ascii 127 alatti nyomtatható karakteren kívül)

920202

Range = Túl sok mező pdf-kérelemhez (6 vagy több)

920273

Érvénytelen karakter a kérelemben (a nagyon szigorú készleten kívül)

920274

Érvénytelen karakter a kérelemfejlécekben (a nagyon szigorú készleten kívül)

920460

Rendellenes feloldó karakterek

REQUEST-921-PROTOCOL-ATTACK

Szabályazonosító

Leírás

921100

HTTP-kérelem csempészet támadás.

921110

HTTP-kérések csempészeti támadása

921120

HTTP-válasz felosztási támadása

921130

HTTP-válasz felosztási támadása

921140

HTTP-fejlécinjektálási támadás fejléceken keresztül

921150

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921160

HTTP-fejlécinjektálási támadás hasznos adatokon keresztül (CR/LF és fejlécnév észlelhető)

921151

HTTP-fejlécinjektálási támadás hasznos adatokkal (CR/LF észlelve)

921170

HTTP-paraméter szennyezése

921180

HTTP-paraméterszennyezés (%@{TX.1})

REQUEST-930-APPLICATION-ATTACK-LFI

Szabályazonosító

Leírás

930100

Path Traversal Attack (/.. /)

930110

Path Traversal Attack (/.. /)

930120

Operációsrendszer-fájlelérési kísérlet

930130

Korlátozott fájlelérési kísérlet

REQUEST-931-APPLICATION-ATTACK-RFI

Szabályazonosító

Leírás

931100

Lehetséges távoli fájlbefoglalási (RFI) támadás = URL-paraméter IP-címmel

931110

Lehetséges távoli fájlbefoglalási (RFI) támadás = Gyakori RFI sebezhető paraméternév használt w/URL hasznos adat

931120

Lehetséges távoli fájlbefoglalási (RFI) támadás = URL-hasznos adat használt w/záró kérdőjel karakter (?)

931130

Lehetséges távoli fájlbefoglalási (RFI) támadás = tartományon kívüli hivatkozás/hivatkozás

REQUEST-932-APPLICATION-ATTACK-RCE

Szabályazonosító

Leírás

932120

Távoli parancsvégrehajtás = Windows PowerShell-parancs található

932130

Application Gateway WAF v2 : Távoli parancsvégrehajtás: Unix Shell-kifejezés vagy confluence biztonsági rés (CVE-2022-26134) vagy Text4Shell (CVE-2022-42889 ) találhatóApplication Gateway WAF v1 : Távoli parancsvégrehajtás: Unix Shell-kifejezés

932140

Távoli parancsvégrehajtás = Windows FOR/IF parancs található

932160

Távoli parancsvégrehajtás = Unix Shell-kód található

932170

Távoli parancsvégrehajtás = Shellshock (CVE-2014-6271)

932171

Távoli parancsvégrehajtás = Shellshock (CVE-2014-6271)

REQUEST-933-APPLICATION-ATTACK-PHP

Szabályazonosító

Leírás

933100

PHP-injektálási támadás = Nyitó/záró címke található

933110

PHP-injektálási támadás = PHP-szkriptfájl feltöltése található

933120

PHP-injektálási támadás = Konfigurációs irányelv található

933130

PHP-injektálási támadás = Változók találhatók

933150

PHP-injektálási támadás = Magas kockázatú PHP-függvény neve található

933160

PHP-injektálási támadás = magas kockázatú PHP-függvényhívás található

933180

PHP-injektálási támadás = változófüggvény hívása

933151

PHP-injektálási támadás = Közepes kockázatú PHP-függvény neve található

933131

PHP-injektálási támadás = Változók találhatók

933161

PHP-injektálási támadás = alacsony értékű PHP-függvényhívás található

933111

PHP-injektálási támadás = PHP-szkriptfájl feltöltése található

REQUEST-941-APPLICATION-ATTACK-XSS

Szabályazonosító

Leírás

941100

XSS-támadás észlelése libinjection használatával

941110

XSS-szűrő – 1. kategória = szkriptcímke-vektor

941130

XSS-szűrő – 3. kategória = attribútumvektor

941140

XSS-szűrő – 4. kategória = JavaScript URI-vektor

941150

XSS-szűrő – 5. kategória = Letiltott HTML-attribútumok

941180

Node-Validator blocklist kulcsszavak

941190

XSS stíluslapok használatával

941200

XSS VML-keretek használatával

941210

XSS obfuscated JavaScript vagy Text4Shell használatával (CVE-2022-42889 )

941220

XSS obfuscated VB Script használatával

941230

XSS beágyazás címkével

941240

XSS az "import" vagy a "implementálás" attribútum használatával

941260

XSS a "meta" címkével

941270

XSS a "link" href használatával

941280

XSS az "alap" címkével

941290

XSS az "applet" címkével

941300

XSS objektumcímke használatával

941310

US-ASCII hibás kódolású XSS-szűrő – Támadás észlelhető.

941330

IE XSS-szűrők – Támadás észlelhető.

941340

IE XSS-szűrők – Támadás észlelhető.

941350

UTF-7 Kódolás IE XSS – Támadás észlelhető.

941320

Lehetséges XSS-támadás észlelhető – HTML-címkekezelő

REQUEST-942-APPLICATION-ATTACK-SQLI

Szabályazonosító

Leírás

942100

Lib használatával észlelt SQL-injektálási támadás

942110

SQL-injektálási támadás: Gyakori injektálási tesztelés észlelhető

942130

SQL-injektálási támadás: Sql Tautology észlelve.

942140

SQL-injektálási támadás = Gyakori ADATBÁZIS-nevek észlelhetők

942160

Vak SQLI-teszteket észlel alvó() vagy benchmark() használatával.

942170

Észleli az SQL-teljesítménytesztet és az alvásinjektálási kísérleteket, beleértve a feltételes lekérdezéseket is

942190

MSSQL-kódvégrehajtási és információgyűjtési kísérleteket észlel

942200

Észleli a MySQL comment-/space-obfuscated injektálását és a backtick megszakítását

942230

Feltételes SQL-injektálási kísérleteket észlel

942260

Észleli az alapszintű SQL-hitelesítési megkerülési kísérleteket 2/3

942270

Alapszintű SQL-injektálást keres. A mysql oracle és mások gyakori támadási sztringje.

942290

Alapszintű MongoDB SQL-injektálási kísérletek keresése

942300

MySQL-megjegyzések, feltételek és ch(a)r injektálások észlelése

942310

Láncolt SQL-injektálási kísérleteket észlel 2/2

942320

Észleli a MySQL- és PostgreSQL-tárolt eljárásokat/függvényinjektálásokat

942330

A klasszikus SQL-injektálási próbaidőket észleli 1/2

942340

Alapszintű SQL-hitelesítési megkerülési kísérletek észlelése 3/3

942350

Észleli a MySQL UDF-injektálását és más adat-/struktúramanipulációs kísérleteket

942360

Az összefűzött alapszintű SQL-injektálási és SQLLFI-kísérleteket észleli

942370

A klasszikus SQL-injektálási 2/2-et észleli

942150

SQL-injektálási támadás

942410

SQL-injektálási támadás

942430

Korlátozott SQL-karakter anomáliadetektálása (args): a speciális karakterek száma túllépve (12)

942440

SQL-megjegyzésütemezés észlelhető.

942450

Azonosított SQL Hex-kódolás

942251

A HAVING injekciókat észleli

942460

Metakarakterek anomáliadetektálási riasztása – Ismétlődő, nem word karakterek

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

Szabályazonosító

Leírás

943100

Lehetséges munkamenet-javítási támadás = Cookie-értékek beállítása HTML-ben

943110

Lehetséges munkamenet-javítási támadás = SessionID paraméternév tartományon kívüli hivatkozóval

943120

Lehetséges munkamenet-javítási támadás = SessionID paraméter neve hivatkozó nélkül

2.2.9 szabálykészletek

crs_20_protocol_violations

Szabályazonosító

Leírás

960911

Érvénytelen HTTP-kérelemsor

981227

Apache-hiba = Érvénytelen URI a kérelemben.

960912

Nem sikerült elemezni a kérelem törzsét.

960914

A többrészes kérelem törzse nem tudott szigorú ellenőrzést végrehajtani

960915

A többrészes elemző egy lehetséges nem egyező határt észlelt.

960016

A Content-Length HTTP-fejléc nem numerikus.

960011

GET vagy HEAD kérés törzstartalommal.

960012

POST-kérelem hiányzó tartalomhosszúságú fejléc.

960902

Érvénytelen az identitáskódolás használata.

960022

A HTTP 1.0-hoz nem engedélyezett fejléc várható.

960020

A Pragma-fejléc http/1.1 kérésekhez gyorsítótár-vezérlési fejlécet igényel.

958291

A Range = mező létezik, és 0-val kezdődik.

958230

Tartomány = Érvénytelen utolsó bájtérték.

958295

Több/ütköző Csatlakozás ion fejlécadatok találhatók.

950107

URL-kódolási visszaélések támadási kísérlete

950109

Több URL-kódolás észlelhető

950108

URL-kódolási visszaélések támadási kísérlete

950801

UTF8 kódolási visszaélés támadási kísérlet

950116

Unicode teljes/félszélességű visszaéléses támadási kísérlet

960901

Érvénytelen karakter a kérelemben

960018

Érvénytelen karakter a kérelemben

crs_21_protocol_anomalies

Szabályazonosító

Leírás

960008

Gazdagépfejléc hiányának kérése

960007

Üres gazdagépfejléc

960015

Az elfogadási fejléc hiányzó kérése

960021

A kérelem üres elfogadási fejlécet kapott

960009

Felhasználói ügynök fejlécének hiányának kérése

960006

A felhasználói ügynök fejlécének kiürítése

960904

Tartalommal kapcsolatos kérés, de hiányzik a tartalomtípus fejléce

960017

A gazdagépfejléc egy numerikus IP-cím

crs_23_request_limits

Szabályazonosító

Leírás

960209

Argumentumnév túl hosszú

960208

Argumentum értéke túl hosszú

960335

Túl sok argumentum a kérelemben

960341

Az argumentumok teljes mérete túllépve

960342

A feltöltött fájl mérete túl nagy

960343

A feltöltött fájlok teljes mérete túl nagy

crs_30_http_policy

Szabályazonosító

Leírás

960032

A szabályzat nem engedélyezi a metódust

960010

A szabályzat nem engedélyezi a tartalomtípus kérését

960034

A SZABÁLYZAT nem engedélyezi a HTTP protokoll verzióját

960035

Az URL-fájlkiterjesztést szabályzat korlátozza

960038

A HTTP-fejlécet szabályzat korlátozza

crs_35_bad_robots

Szabályazonosító

Leírás

990002

A kérés azt jelzi, hogy egy biztonsági ellenőrző beolvasta a webhelyet

990901

A kérés azt jelzi, hogy egy biztonsági ellenőrző beolvasta a webhelyet

990902

A kérés azt jelzi, hogy egy biztonsági ellenőrző beolvasta a webhelyet

990012

Rogue webhelybejáró

crs_40_generic_attacks

Szabályazonosító

Leírás

960024

Metakarakterek anomáliadetektálási riasztása – Ismétlődő, nem word karakterek

950008

Nem dokumentált ColdFusion-címkék injektálása

950010

LDAP-injektálási támadás

950011

SSI-injektálási támadás

950018

Univerzális PDF XSS URL-cím észlelhető.

950019

E-mail-injektálási támadás

950012

HTTP-kérelem csempészet támadás.

950910

HTTP-válasz felosztási támadása

950911

HTTP-válasz felosztási támadása

950117

Távoli fájlbefoglalási támadás

950118

Távoli fájlbefoglalási támadás

950119

Távoli fájlbefoglalási támadás

950120

Lehetséges távoli fájlbefoglalási (RFI) támadás = tartományon kívüli hivatkozás/hivatkozás

981133

Szabály 981133

981134

Szabály 981134

950009

Munkamenet-rögzítési támadás

950003

Munkamenet-javítás

950000

Munkamenet-javítás

950005

Távoli fájlelérési kísérlet

950002

Rendszerparancs-hozzáférés

950006

Rendszerparancs injektálása

959151

PHP-injektálási támadás

958976

PHP-injektálási támadás

958977

PHP-injektálási támadás

crs_41_sql_injection_attacks

Szabályazonosító

Leírás

981231

SQL-megjegyzésütemezés észlelhető.

981260

Azonosított SQL Hex-kódolás

981320

SQL-injektálási támadás = Gyakori ADATBÁZIS-nevek észlelhetők

981300

Szabály: 981300

981301

Szabály 981301

981302

Szabály 981302

981303

Szabály 981303

981304

Szabály 981304

981305

Szabály 981305

981306

Szabály 981306

981307

Szabály 981307

981308

Szabály 981308

981309

Szabály 981309

981310

Szabály: 981310

981311

Szabály 981311

981312

Szabály 981312

981313

Szabály 981313

981314

Szabály 981314

981315

Szabály 981315

981316

Szabály 981316

981317

SQL Standard kiadás LECT utasítás anomáliadetektálási riasztás

950007

Vak SQL-injektálási támadás

950001

SQL-injektálási támadás

950908

SQL-injektálási támadás.

959073

SQL-injektálási támadás

981272

Vak SQLI-teszteket észlel alvó() vagy benchmark() használatával.

981250

Észleli az SQL-teljesítménytesztet és az alvásinjektálási kísérleteket, beleértve a feltételes lekérdezéseket is

981241

Feltételes SQL-injektálási kísérleteket észlel

981276

Alapszintű SQL-injektálást keres. A mysql oracle és mások gyakori támadási sztringje.

981270

Alapszintű MongoDB SQL-injektálási kísérletek keresése

981253

Észleli a MySQL- és PostgreSQL-tárolt eljárásokat/függvényinjektálásokat

981251

Észleli a MySQL UDF-injektálását és más adat-/struktúramanipulációs kísérleteket

crs_41_xss_attacks

Szabályazonosító

Leírás

973336

XSS-szűrő – 1. kategória = szkriptcímke-vektor

973338

XSS-szűrő – 3. kategória = JavaScript URI-vektor

981136

Szabály 981136

981018

Szabály 981018

958016

Helyek közötti szkriptelés (XSS) támadás

958414

Helyek közötti szkriptelés (XSS) támadás

958032

Helyek közötti szkriptelés (XSS) támadás

958026

Helyek közötti szkriptelés (XSS) támadás

958027

Helyek közötti szkriptelés (XSS) támadás

958054

Helyek közötti szkriptelés (XSS) támadás

958418

Helyek közötti szkriptelés (XSS) támadás

958034

Helyek közötti szkriptelés (XSS) támadás

958019

Helyek közötti szkriptelés (XSS) támadás

958013

Helyek közötti szkriptelés (XSS) támadás

958408

Helyek közötti szkriptelés (XSS) támadás

958012

Helyek közötti szkriptelés (XSS) támadás

958423

Helyek közötti szkriptelés (XSS) támadás

958002

Helyek közötti szkriptelés (XSS) támadás

958017

Helyek közötti szkriptelés (XSS) támadás

958007

Helyek közötti szkriptelés (XSS) támadás

958047

Helyek közötti szkriptelés (XSS) támadás

958410

Helyek közötti szkriptelés (XSS) támadás

958415

Helyek közötti szkriptelés (XSS) támadás

958022

Helyek közötti szkriptelés (XSS) támadás

958405

Helyek közötti szkriptelés (XSS) támadás

958419

Helyek közötti szkriptelés (XSS) támadás

958028

Helyek közötti szkriptelés (XSS) támadás

958057

Helyek közötti szkriptelés (XSS) támadás

958031

Helyek közötti szkriptelés (XSS) támadás

958006

Helyek közötti szkriptelés (XSS) támadás

958033

Helyek közötti szkriptelés (XSS) támadás

958038

Helyek közötti szkriptelés (XSS) támadás

958409

Helyek közötti szkriptelés (XSS) támadás

958001

Helyek közötti szkriptelés (XSS) támadás

958005

Helyek közötti szkriptelés (XSS) támadás

958404

Helyek közötti szkriptelés (XSS) támadás

958023

Helyek közötti szkriptelés (XSS) támadás

958010

Helyek közötti szkriptelés (XSS) támadás

958411

Helyek közötti szkriptelés (XSS) támadás

958422

Helyek közötti szkriptelés (XSS) támadás

958036

Helyek közötti szkriptelés (XSS) támadás

958000

Helyek közötti szkriptelés (XSS) támadás

958018

Helyek közötti szkriptelés (XSS) támadás

958406

Helyek közötti szkriptelés (XSS) támadás

958040

Helyek közötti szkriptelés (XSS) támadás

958052

Helyek közötti szkriptelés (XSS) támadás

958037

Helyek közötti szkriptelés (XSS) támadás

958049

Helyek közötti szkriptelés (XSS) támadás

958030

Helyek közötti szkriptelés (XSS) támadás

958041

Helyek közötti szkriptelés (XSS) támadás

958416

Helyek közötti szkriptelés (XSS) támadás

958024

Helyek közötti szkriptelés (XSS) támadás

958059

Helyek közötti szkriptelés (XSS) támadás

958417

Helyek közötti szkriptelés (XSS) támadás

958020

Helyek közötti szkriptelés (XSS) támadás

958045

Helyek közötti szkriptelés (XSS) támadás

958004

Helyek közötti szkriptelés (XSS) támadás

958421

Helyek közötti szkriptelés (XSS) támadás

958009

Helyek közötti szkriptelés (XSS) támadás

958025

Helyek közötti szkriptelés (XSS) támadás

958413

Helyek közötti szkriptelés (XSS) támadás

958051

Helyek közötti szkriptelés (XSS) támadás

958420

Helyek közötti szkriptelés (XSS) támadás

958407

Helyek közötti szkriptelés (XSS) támadás

958056

Helyek közötti szkriptelés (XSS) támadás

958011

Helyek közötti szkriptelés (XSS) támadás

958412

Helyek közötti szkriptelés (XSS) támadás

958008

Helyek közötti szkriptelés (XSS) támadás

958046

Helyek közötti szkriptelés (XSS) támadás

958039

Helyek közötti szkriptelés (XSS) támadás

958003

Helyek közötti szkriptelés (XSS) támadás

973300

Lehetséges XSS-támadás észlelhető – HTML-címkekezelő

973301

XSS-támadás észlelhető

973302

XSS-támadás észlelhető

973303

XSS-támadás észlelhető

973304

XSS-támadás észlelhető

973305

XSS-támadás észlelhető

973306

XSS-támadás észlelhető

973307

XSS-támadás észlelhető

973308

XSS-támadás észlelhető

973309

XSS-támadás észlelhető

973311

XSS-támadás észlelhető

973313

XSS-támadás észlelhető

973314

XSS-támadás észlelhető

973331

IE XSS-szűrők – Támadás észlelhető.

973315

IE XSS-szűrők – Támadás észlelhető.

973330

IE XSS-szűrők – Támadás észlelhető.

973327

IE XSS-szűrők – Támadás észlelhető.

973326

IE XSS-szűrők – Támadás észlelhető.

973346

IE XSS-szűrők – Támadás észlelhető.

973345

IE XSS-szűrők – Támadás észlelhető.

973324

IE XSS-szűrők – Támadás észlelhető.

973323

IE XSS-szűrők – Támadás észlelhető.

973348

IE XSS-szűrők – Támadás észlelhető.

973321

IE XSS-szűrők – Támadás észlelhető.

973320

IE XSS-szűrők – Támadás észlelhető.

973318

IE XSS-szűrők – Támadás észlelhető.

973317

IE XSS-szűrők – Támadás észlelhető.

973329

IE XSS-szűrők – Támadás észlelhető.

973328

IE XSS-szűrők – Támadás észlelhető.

crs_42_tight_security

Szabályazonosító

Leírás

950103

Útvonal-bejárási támadás

crs_45_trojans

Szabályazonosító

Leírás

950110

Backdoor-hozzáférés

950921

Backdoor-hozzáférés

950922

Backdoor-hozzáférés

Bot Manager-szabálykészletek

Hibás robotok