Teljes felügyeletű identitás- és eszközhozzáférési konfigurációk

A mai munkaerőnek olyan alkalmazásokhoz és erőforrásokhoz kell hozzáférnie, amelyek a hagyományos vállalati hálózat határain túl is léteznek. Az erőforrásokhoz való hozzáférés elkülönítéséhez és korlátozásához a hálózati tűzfalakra és virtuális magánhálózatokra (VPN-ekre) támaszkodó biztonsági architektúrák már nem elegendőek.

A számítástechnika ezen új világának kezelése érdekében a Microsoft erősen ajánlja a Teljes felügyelet biztonsági modellt, amely az alábbi alapelveken alapul:

- Explicit ellenőrzés: Mindig az összes rendelkezésre álló adatpont alapján végezze el a hitelesítést és az engedélyezést. Ebben az ellenőrzésben Teljes felügyelet identitás- és eszközhozzáférési szabályzatok kulcsfontosságúak a bejelentkezéshez és a folyamatos ellenőrzéshez.

- Minimális jogosultsági hozzáférés használata: A felhasználói hozzáférés korlátozása igény szerinti és igény szerinti hozzáféréssel (JIT/JEA), kockázatalapú adaptív szabályzatokkal és adatvédelemmel.

- Behatolás feltételezése: Minimalizálja a robbanási sugarat és a szegmenshozzáférést. Ellenőrizze a végpontok közötti titkosítást, és használja az elemzéseket a láthatóság eléréséhez, a fenyegetésészlelés elősegítéséhez és a védelem javításához.

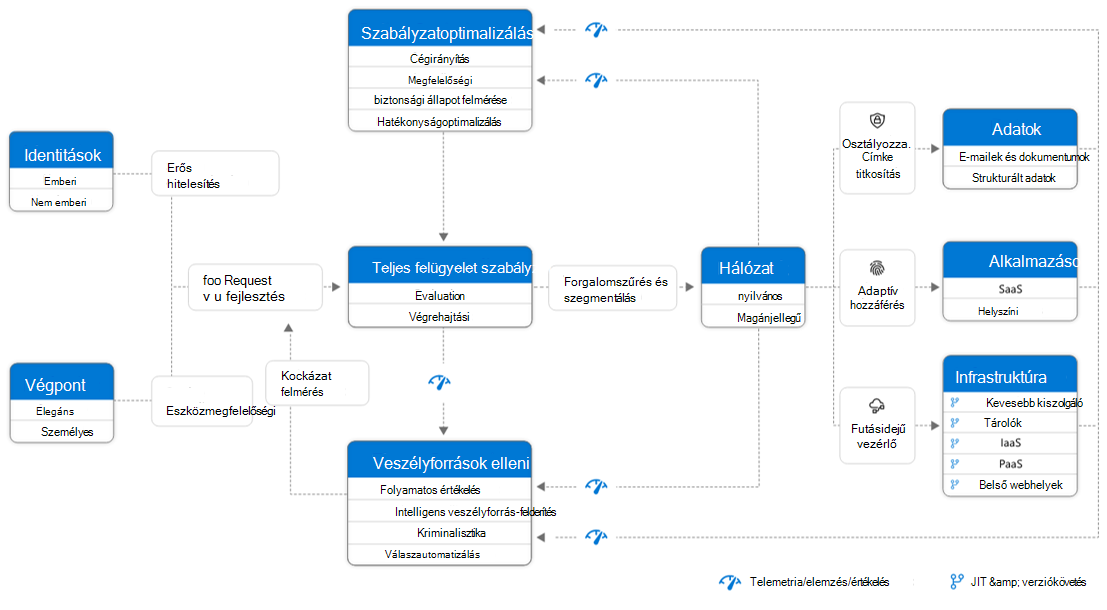

Íme a Teljes felügyelet általános architektúrája:

Teljes felügyelet identitás- és eszközhozzáférési szabályzatok az Ellenőrzés explicit módon vezérelve elvével foglalkoznak:

- Identitások: Amikor egy identitás megpróbál hozzáférni egy erőforráshoz, ellenőrizze az identitást erős hitelesítéssel, és győződjön meg arról, hogy a kért hozzáférés megfelelő és jellemző.

- Eszközök (más néven végpontok): Monitorozza és kényszerítse ki az eszközállapotra és a megfelelőségi követelményekre vonatkozó követelményeket a biztonságos hozzáférés érdekében.

- Alkalmazások: Vezérlők és technológiák alkalmazása a következőre:

- Győződjön meg a megfelelő alkalmazáson belüli engedélyekről.

- Hozzáférés szabályozása valós idejű elemzések alapján.

- Rendellenes viselkedés figyelése

- Felhasználói műveletek vezérlése.

- Ellenőrizze a biztonságos konfigurációs beállításokat.

Ez a cikksorozat identitás- és eszközhozzáférés-konfigurációk és -szabályzatok készletét ismerteti Microsoft Entra ID, feltételes hozzáférés, Microsoft Intune és egyéb funkciók használatával. Ezek a konfigurációk és szabályzatok Teljes felügyelet hozzáférést biztosítanak a Microsoft 365-höz nagyvállalati felhőalkalmazásokhoz és -szolgáltatásokhoz, más SaaS-szolgáltatásokhoz és Microsoft Entra alkalmazásproxyval közzétett helyszíni alkalmazásokhoz.

Teljes felügyelet identitás- és eszközhozzáférés-beállítások és -szabályzatok három szinten ajánlottak:

- Kiindulópont.

- Vállalati.

- Speciális biztonság szigorúan szabályozott vagy besorolt adatokkal rendelkező környezetekhez.

Ezek a szintek és a hozzájuk tartozó konfigurációk egységes Teljes felügyelet védelmet biztosítanak az adatok, az identitások és az eszközök számára. Ezek a képességek és azok javaslatai:

- A Microsoft 365 E3 és a Microsoft 365 E5 támogatottak.

- Összhangban vannak a Microsoft biztonsági pontszámával és identitási pontszámával a Microsoft Entra ID. A javaslatok követése növeli ezeket a pontszámokat a szervezet számára.

- Az identitásinfrastruktúra biztonságossá tételéhez szükséges öt lépés végrehajtásához nyújt segítséget.

Ha a szervezet egyedi követelményekkel vagy összetettségekkel rendelkezik, használja ezeket a javaslatokat kiindulási pontként. A legtöbb szervezet azonban az előírt módon megvalósíthatja ezeket a javaslatokat.

Ebből a videóból gyorsan áttekintheti a Nagyvállalati Microsoft 365 identitás- és eszközhozzáférés-konfigurációit.

Megjegyzés:

A Microsoft Enterprise Mobility + Security (EMS) licenceket is értékesít Office 365-előfizetésekhez. Az EMS E3 és az EMS E5 képességei egyenértékűek a Microsoft 365 E3 és Microsoft 365 E5. További információ: EMS-csomagok.

Célközönség

Ezek a javaslatok olyan nagyvállalati tervezőknek és informatikai szakembereknek szólnak, akik ismerik a Microsoft 365 felhőalapú hatékonyságát és biztonsági szolgáltatásait. Ezek közé a szolgáltatások közé tartozik a Microsoft Entra ID (identitás), a Microsoft Intune (eszközkezelés) és a Microsoft Purview információvédelem (adatvédelem).

Ügyfélkörnyezet

Az ajánlott szabályzatok a teljes egészében a Microsoft-felhőben működő vállalati szervezetekre és a hibrid identitásinfrastruktúrával rendelkező ügyfelekre vonatkoznak. A hibrid identitásstruktúra egy helyi Active Directory erdő, amely szinkronizálva van Microsoft Entra ID.

Számos javaslatunk csak a következő licencekkel elérhető szolgáltatásokra támaszkodik:

- Microsoft 365 E5.

- Microsoft 365 E3 az E5 Biztonsági bővítménnyel.

- EMS E5.

- Microsoft Entra ID P2 licenceket.

Azoknak a szervezeteknek, amelyek nem rendelkeznek ezekkel a licencekkel, javasoljuk, hogy legalább olyan alapértelmezett biztonsági beállításokat alkalmazzon, amelyek minden Microsoft 365-csomagban megtalálhatók.

Ellenmondások

Előfordulhat, hogy a szervezetre szabályozási vagy egyéb megfelelőségi követelmények vonatkoznak, beleértve azokat a konkrét javaslatokat, amelyek megkövetelik, hogy az ajánlott konfigurációktól eltérő szabályzatokat alkalmazzon. Ezek a konfigurációk olyan használatvezérlőket javasolnak, amelyek korábban nem voltak elérhetők. Ezeket a vezérlőket azért javasoljuk, mert úgy gondoljuk, hogy egyensúlyt jelentenek a biztonság és a termelékenység között.

Mindent megtettünk azért, hogy figyelembe vehessük a szervezeti védelmi követelmények széles körét, de nem tudjuk figyelembe venni az összes lehetséges követelményt vagy a szervezet összes egyedi aspektusát.

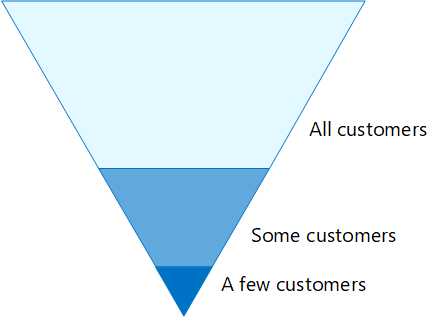

Három védelmi szint

A legtöbb szervezetnek speciális követelményei vannak a biztonságra és az adatvédelemre vonatkozóan. Ezek a követelmények iparági szegmensenként és a szervezeteken belüli feladatfunkcióktól függően változnak. Előfordulhat például, hogy a jogi részleg és a rendszergazdák további biztonsági és adatvédelmi vezérlőket igényelnek az e-mail-levelezésükhöz, amelyekre más üzleti egységek esetében nincs szükség.

Minden iparág saját speciális szabályozásokat is tartalmaz. Nem szeretnénk felsorolni az összes lehetséges biztonsági lehetőséget, illetve iparági szegmensenként vagy feladatfüggvényenként egy javaslatot. Ehelyett háromféle biztonsági és védelmi szinttel kapcsolatban nyújtunk javaslatokat, amelyek az igényeinek részletessége alapján alkalmazhatók.

- Kiindulási pont: Javasoljuk, hogy minden ügyfél hozzon létre és használjon minimális szabványt az adatok, valamint az adatokhoz hozzáférő identitások és eszközök védelméhez. Ezeket a javaslatokat követve erős alapértelmezett védelmet biztosíthat minden szervezet számára.

- Vállalati: Egyes ügyfelek az adatok egy részhalmazával rendelkeznek, amelyet magasabb szinten kell védeni, vagy minden adatot magasabb szinten kell védeni. A Microsoft 365-környezetben fokozott védelmet alkalmazhat az összes vagy adott adatkészletre. Javasoljuk, hogy az olyan identitásokat és eszközöket védje, amelyek hasonló szintű biztonsággal férnek hozzá a bizalmas adatokhoz.

- Speciális biztonság: Szükség szerint néhány ügyfélnek van egy kis mennyiségű, szigorúan besorolt, üzleti titkokat tartalmazó vagy szabályozott adata. A Microsoft olyan képességeket biztosít, amelyek segítenek ezeknek az ügyfeleknek megfelelni ezeknek a követelményeknek, beleértve az identitások és eszközök fokozott védelmét.

Ez az útmutató bemutatja, hogyan valósíthat meg Teljes felügyelet védelmet az identitások és eszközök számára ezen védelmi szintek mindegyikéhez. Használja ezt az útmutatót minimálisan a szervezet számára, és módosítsa a szabályzatokat a szervezet konkrét követelményeinek megfelelően.

Fontos, hogy egységes védelmi szinteket használjon az identitások, az eszközök és az adatok között. A kiemelt fiókkal rendelkező felhasználók – például vezetők, vezetők, vezetők és mások – védelmének például azonos szintű védelmet kell tartalmaznia identitásaik, eszközeik és az általuk elért adatok számára.

Emellett tekintse meg a Microsoft 365-ben tárolt adatok védelmére vonatkozó Adatvédelmi szabályzatok üzembe helyezése adatvédelmi rendeletekben című megoldást.

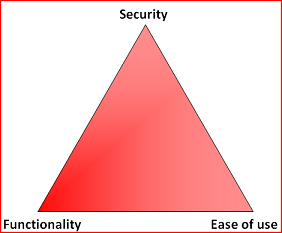

Biztonsági és hatékonysági kompromisszumok

Bármely biztonsági stratégia implementálásához kompromisszumra van szükség a biztonság és a termelékenység között. Hasznos kiértékelni, hogy az egyes döntések hogyan befolyásolják a biztonság, a funkcionalitás és a könnyű használat egyensúlyát.

A megadott javaslatok a következő alapelveken alapulnak:

- Ismerje meg a felhasználókat, és rugalmasan alkalmazkodjon a biztonsági és funkcionális követelményeikhez.

- Csak időben alkalmazza a biztonsági szabályzatokat, és győződjön meg arról, hogy az jelentéssel bír.

Szolgáltatások és fogalmak Teljes felügyelet identitás- és eszközhozzáférés-védelemhez

A Nagyvállalati Microsoft 365-öt nagyvállalatoknak tervezték, hogy mindenki számára lehetővé tegye a kreatív munkavégzést és a biztonságos közös munkát.

Ez a szakasz áttekintést nyújt azokról a Microsoft 365-szolgáltatásokról és -képességekről, amelyek fontosak Teljes felügyelet identitáshoz és eszközhozzáféréshez.

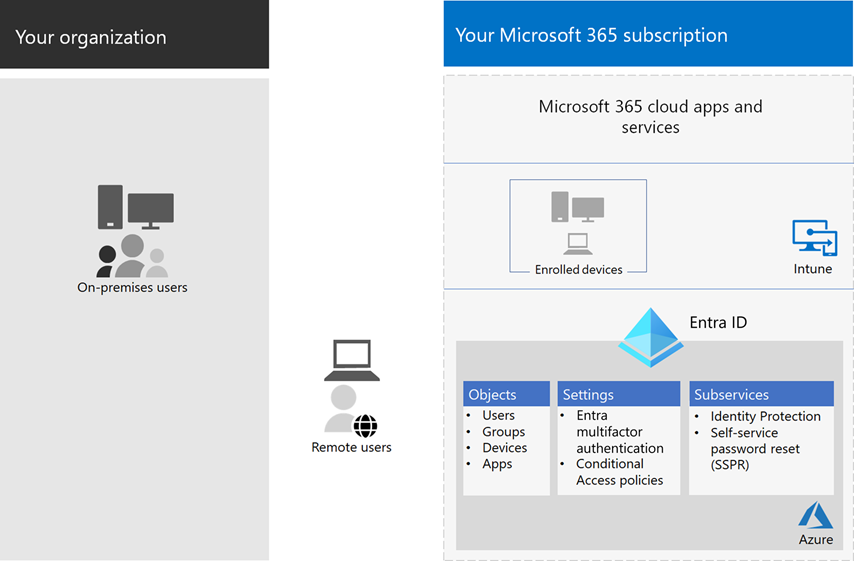

Microsoft Entra ID

Microsoft Entra ID az identitáskezelési képességek teljes csomagját biztosítja. Javasoljuk, hogy ezeket a képességeket használja a hozzáférés biztonságossá tételéhez.

| Képesség vagy funkció | Leírás | Licencelés |

|---|---|---|

| Többtényezős hitelesítés (MFA) | Az MFA megköveteli, hogy a felhasználók két ellenőrzési formát adjanak meg, például egy felhasználói jelszót, valamint a Microsoft Authenticator alkalmazás értesítését vagy egy telefonhívást. Az MFA jelentősen csökkenti annak kockázatát, hogy az ellopott hitelesítő adatok felhasználhatók a környezet eléréséhez. A Microsoft 365 a Microsoft Entra többtényezős hitelesítési szolgáltatást használja az MFA-alapú bejelentkezésekhez. | Microsoft 365 E3 vagy E5 |

| Feltételes hozzáférés | Microsoft Entra ID kiértékeli a felhasználói bejelentkezés feltételeit, és feltételes hozzáférési szabályzatokkal határozza meg az engedélyezett hozzáférést. Ebben az útmutatóban például bemutatjuk, hogyan hozhat létre olyan feltételes hozzáférési szabályzatot, amely megköveteli az eszközök megfelelőségét a bizalmas adatokhoz való hozzáféréshez. Ez jelentősen csökkenti annak kockázatát, hogy a saját eszközével és ellopott hitelesítő adataival rendelkező hackerek hozzáférhessenek a bizalmas adatokhoz. Emellett az eszközökön lévő bizalmas adatokat is védi, mivel az eszközöknek meg kell felelniük az állapotra és a biztonságra vonatkozó konkrét követelményeknek. | Microsoft 365 E3 vagy E5 |

| Microsoft Entra csoportok | A feltételes hozzáférési szabályzatok, a Intune rendelkező eszközök kezelése, valamint a szervezet fájljaira és webhelyeire vonatkozó engedélyek a felhasználói fiókokhoz vagy Microsoft Entra csoportokhoz való hozzárendelésre támaszkodnak. Javasoljuk, hogy hozzon létre Microsoft Entra csoportokat, amelyek megfelelnek a megvalósítandó védelmi szinteknek. Például a vezetők valószínűleg magasabb értékű célpontok a hackerek számára. Ezért érdemes hozzáadni ezeknek az alkalmazottaknak a felhasználói fiókjait egy Microsoft Entra csoporthoz, és hozzárendelni ezt a csoportot feltételes hozzáférési szabályzatokhoz és más szabályzatokhoz, amelyek magasabb szintű hozzáférést követelnek meg. | Microsoft 365 E3 vagy E5 |

| Eszközregisztráció | Regisztrálhat egy eszközt a Microsoft Entra ID, hogy identitást hozzon létre az eszközhöz. Ez az identitás az eszköz hitelesítésére szolgál, amikor egy felhasználó bejelentkezik, és olyan feltételes hozzáférési szabályzatokat alkalmaz, amelyek tartományhoz csatlakoztatott vagy megfelelő számítógépeket igényelnek. Ebben az útmutatóban eszközregisztrációval automatikusan regisztráljuk a tartományhoz csatlakoztatott Windows rendszerű számítógépeket. Az eszközregisztráció előfeltétele az eszközök Intune való kezelésének. | Microsoft 365 E3 vagy E5 |

| Microsoft Entra ID-védelem | Lehetővé teszi a szervezet identitását érintő potenciális biztonsági rések észlelését, valamint az automatizált szervizelési szabályzat alacsony, közepes és magas bejelentkezési kockázatra és felhasználói kockázatra való konfigurálását. Ez az útmutató erre a kockázatfelmérésre támaszkodik, hogy feltételes hozzáférési szabályzatokat alkalmazzon a többtényezős hitelesítéshez. Ez az útmutató egy feltételes hozzáférési szabályzatot is tartalmaz, amely megköveteli, hogy a felhasználók módosítsák a jelszavukat, ha magas kockázatú tevékenységet észlelnek a fiókjukban. | Microsoft 365 E5, Microsoft 365 E3 az E5 Biztonsági bővítmény, az EMS E5 vagy Microsoft Entra ID P2 licenccel |

| Önkiszolgáló jelszó-visszaállítás (SSPR) | Lehetővé teszi, hogy a felhasználók biztonságosan és ügyfélszolgálati beavatkozás nélkül visszaállíthassák jelszavukat a rendszergazda által vezérelhető több hitelesítési módszer ellenőrzésével. | Microsoft 365 E3 vagy E5 |

| Microsoft Entra jelszóvédelem | Észlelheti és letilthatja az ismert gyenge jelszavakat és azok változatait, valamint a szervezetre jellemző további gyenge kifejezéseket. A rendszer automatikusan alkalmazza az alapértelmezett globális tiltott jelszólistákat a Microsoft Entra bérlő összes felhasználója számára. Az egyéni tiltott jelszavak listájában további bejegyzéseket is megadhat. Amikor a felhasználók módosítják vagy alaphelyzetbe állítják a jelszavukat, a rendszer ellenőrzi ezeket a tiltott jelszólistákat, hogy kényszerítsék az erős jelszavak használatát. | Microsoft 365 E3 vagy E5 |

Íme az Teljes felügyelet identitás- és eszközhozzáférés összetevői, beleértve Intune és Microsoft Entra objektumokat, beállításokat és alszolgáltatásokat.

Microsoft Intune

Intune a Microsoft felhőalapú mobileszköz-kezelési szolgáltatása. Ez az útmutató a Windows rendszerű számítógépek Intune- és eszközmegfelelési szabályzatkonfigurációit javasolja. Intune meghatározza, hogy az eszközök megfelelőek-e, és elküldi ezeket az adatokat a feltételes hozzáférési szabályzatok alkalmazásakor használandó Microsoft Entra ID.

Intune alkalmazásvédelem

Intune alkalmazásvédelmi szabályzatokkal megvédheti a szervezet adatait a mobilalkalmazásokban az eszközök felügyeletbe való regisztrálásával vagy anélkül. Intune segít az információk védelmében, az alkalmazottak hatékonyságának megőrzésében és az adatvesztés megelőzésében. Alkalmazásszintű szabályzatok implementálásával korlátozhatja a vállalati erőforrásokhoz való hozzáférést, és az adatokat az informatikai részleg felügyelete alá helyezheti.

Ez az útmutató bemutatja, hogyan hozhat létre ajánlott szabályzatokat a jóváhagyott alkalmazások használatának kényszerítéséhez, és hogyan határozhatja meg, hogyan használhatók ezek az alkalmazások az üzleti adatokkal.

Microsoft 365

Ez az útmutató bemutatja, hogyan valósíthat meg szabályzatokat a Microsoft 365 felhőszolgáltatásokhoz való hozzáférés védelmére, beleértve a Microsoft Teamst, az Exchange-et, a SharePointot és a OneDrive-ot. A szabályzatok implementálása mellett azt javasoljuk, hogy növelje a bérlő védelmének szintjét is az alábbi erőforrások használatával:

Windows 11 vagy Windows 10 Nagyvállalati Microsoft 365-alkalmazások

A Nagyvállalati Microsoft 365-alkalmazások Windows 11 vagy Windows 10 a számítógépekhez ajánlott ügyfélkörnyezet. Azt javasoljuk, Windows 11 vagy Windows 10, mert a Microsoft Entra úgy lett kialakítva, hogy a lehető leggördülékenyebb élményt biztosítsa a helyszíni és a Microsoft Entra ID számára. Windows 11 vagy Windows 10 speciális biztonsági képességeket is tartalmaz, amelyek Intune keresztül kezelhetők. Nagyvállalati Microsoft 365-alkalmazások az Office-alkalmazások legújabb verzióit tartalmazza. Ezek modern hitelesítést használnak, amely biztonságosabb, és a feltételes hozzáférés követelménye. Ezek az alkalmazások továbbfejlesztett megfelelőségi és biztonsági eszközöket is tartalmaznak.

E képességek alkalmazása a védelem három szintjén

Az alábbi táblázat összefoglalja a képességek három védelmi szinten való használatára vonatkozó javaslatainkat.

| Védelmi mechanizmus | Kiindulópont | Enterprise | Speciális biztonság |

|---|---|---|---|

| MFA kényszerítése | Közepes vagy magasabb bejelentkezési kockázat esetén | Alacsony vagy magasabb bejelentkezési kockázat esetén | Minden új munkamenetben |

| Jelszómódosítás kényszerítése | Magas kockázatú felhasználók számára | Magas kockázatú felhasználók számára | Magas kockázatú felhasználók számára |

| Intune alkalmazásvédelem kényszerítése | Igen | Igen | Igen |

| Intune vállalati tulajdonú eszközök regisztrációjának kényszerítése | Megfelelő vagy tartományhoz csatlakoztatott számítógép megkövetelése, de saját eszközök (BYOD) telefonok és táblagépek engedélyezése | Megfelelő vagy tartományhoz csatlakoztatott eszköz megkövetelése | Megfelelő vagy tartományhoz csatlakoztatott eszköz megkövetelése |

Eszköz tulajdonjoga

A fenti táblázat azt a tendenciát tükrözi, hogy számos szervezet támogatja a szervezet tulajdonában lévő eszközök, valamint a személyes vagy BYOD-k kombinációját a mobileszközök termelékenységének a munkaerőben való engedélyezéséhez. Intune alkalmazásvédelmi szabályzatok biztosítják, hogy az e-mailek ne kerüljenek ki az Outlook mobilappból és más Office-mobilalkalmazásokból a szervezet tulajdonában lévő eszközökön és BYOD-kben.

Javasoljuk, hogy a szervezet tulajdonában lévő eszközöket Intune vagy tartományhoz csatlakoztatott eszközök felügyelje további védelem és vezérlés alkalmazásához. Az adatok bizalmasságától függően előfordulhat, hogy a szervezet úgy dönt, hogy nem engedélyezi a BYOD-k használatát adott felhasználói populációk vagy adott alkalmazások számára.

Az üzembe helyezés és az alkalmazások

Teljes felügyelet integrált alkalmazások identitás- és eszközhozzáférési konfigurációjának konfigurálása és bevezetése előtt a Microsoft Entra következőkre van szükség:

Döntse el, hogy mely alkalmazásokat szeretné védeni a szervezetében.

Az alkalmazások listájának elemzése a megfelelő védelmi szinteket biztosító szabályzatkészletek meghatározásához.

Ne hozzon létre külön szabályzatkészleteket az alkalmazásokhoz, mert a kezelésük nehézkessé válhat. A Microsoft azt javasolja, hogy csoportosítsa azokat az alkalmazásokat, amelyek ugyanazon felhasználókra ugyanazokra a védelmi követelményekre vonatkoznak.

Például egy szabályzatkészlettel rendelkezik, amely az összes Microsoft 365-alkalmazást tartalmazza az összes felhasználó számára a kiindulási pontok védelméhez. Rendelkezik egy második szabályzatkészlettel az összes bizalmas alkalmazáshoz, például az emberi erőforrások vagy a pénzügyi részlegek által használt alkalmazásokhoz, és alkalmazza őket ezekre a csoportokra.

Miután meghatározta a biztonságossá tenni kívánt alkalmazásokra vonatkozó szabályzatkészletet, fokozatosan léptesse ki a szabályzatokat a felhasználók számára, és közben kezelje a problémákat. Például:

- Konfigurálja az összes Microsoft 365-alkalmazáshoz használni kívánt szabályzatokat.

- Adjon hozzá csak az Exchange-et a szükséges módosításokkal, vezesse be a szabályzatokat a felhasználók számára, és végezze el a problémákat.

- Adja hozzá a Teamst a szükséges módosításokkal, vezesse be a szabályzatokat a felhasználók számára, és hárítsa el a problémákat.

- Adja hozzá a SharePointot a szükséges módosításokkal, vezesse be a házirendeket a felhasználók számára, és hárítsa el a problémákat.

- Folytassa a többi alkalmazás hozzáadását, amíg magabiztosan nem konfigurálhatja ezeket a kezdőpont-szabályzatokat úgy, hogy az összes Microsoft 365-alkalmazást tartalmazza.

Hasonlóképpen, a bizalmas alkalmazások esetében hozza létre a szabályzatok készletét, és adjon hozzá egyszerre egy alkalmazást. Végezze el a problémákat, amíg azokat nem tartalmazza a bizalmas alkalmazásszabályzat-készlet.

A Microsoft azt javasolja, hogy ne hozzon létre olyan szabályzatkészleteket, amelyek minden alkalmazásra vonatkoznak, mert az nem kívánt konfigurációkat eredményezhet. Az összes alkalmazást letiltó szabályzatok például kizárhatják a rendszergazdákat a Microsoft Entra felügyeleti központ, és a kizárások nem konfigurálhatók olyan fontos végpontokhoz, mint a Microsoft Graph.

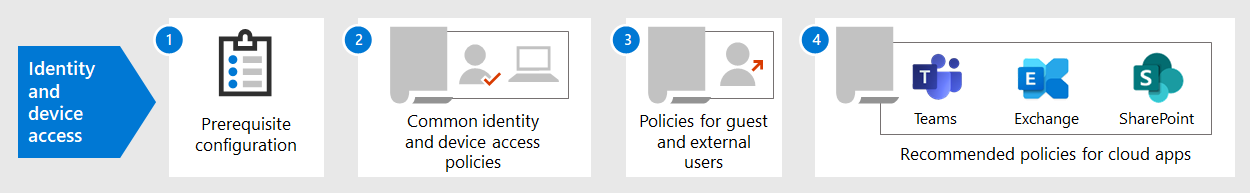

Az Teljes felügyelet identitás- és eszközhozzáférés konfigurálásának lépései

- Konfigurálja az előfeltételként szükséges identitásszolgáltatásokat és azok beállításait.

- Konfigurálja a közös identitás- és hozzáférési feltételes hozzáférési szabályzatokat.

- Feltételes hozzáférési szabályzatok konfigurálása vendég- és külső felhasználók számára.

- Feltételes hozzáférési szabályzatok konfigurálása a Microsoft 365-felhőalkalmazásokhoz – például a Microsoft Teamshez, az Exchange-hez és a SharePointhoz – és Microsoft Defender for Cloud Apps házirendekhez.

Miután konfigurálta Teljes felügyelet identitás- és eszközhozzáférést, tekintse meg a Microsoft Entra funkciótelepítési útmutatót, amely szakaszos ellenőrzőlistát biztosít a további megfontolandó funkciókról, valamint Microsoft Entra ID-kezelés a hozzáférés védelméhez, monitorozásához és naplózásához.

További lépés

Az Teljes felügyelet identitás- és eszközhozzáférési szabályzatok implementálásának előfeltételei

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: